Zu den wichtigsten Vorzügen von SASE zählt, dass Unternehmen mit diesem Framework ihren Mitarbeitern, aber auch Kunden und Partnerfirmen, einen sicheren Zugang zu Anwendungen, Daten und IT-Ressourcen bereitstellen können. Die Sicherheitseinstellungen passen sich dabei dynamisch an.

Auch Managed Service Provider (MSPs) sind derzeit dabei, SASE-Angebote zu erstellen. Damit können sie ihre Kunden besser bei der Transformation des Unternehmensnetzes und der IT-Security-Maßnahmen unterstützen. Solche Angebote sind für Unternehmen interessant, weil dadurch die eigene IT-Abteilung entlastet wird. Daher greifen sie zu Lösungen wie einen schlüsselfertigen, gemanagten WAN- beziehungsweise SD-WAN-Service oder einen gemanagten Security-Dienst. Häufig kommt eine Kombination beider Ansätze zum Zug.

Wer auf das Angebot eines MSP setzt, hat die Wahl zwischen zwei Optionen. Die erste ist ein voll gemanagter Service. Bei ihm übernimmt der Provider alle Aufgaben: Er stellt den Dienst bereit, verwaltet ihn, führt das Monitoring durch und ist die erste Anlaufstelle, wenn Probleme auftreten. Die Alternative ist ein »Co-Managed« Service. In diesem Fall teilen sich der Nutzer und der Provider die Aufgaben.

SD-WAN- und SASE-Strategie wachsen zusammen. Doch »mal eben schnell« einen Managed SASE-Service aufzusetzen, dürfte für die Mehrzahl der MSPs nicht machbar sein. Ein Grund ist, dass Provider zunächst ihre siloartigen Organisationsstrukturen aufbrechen müssen, wenn sie integrierte Netzwerk- und Security-Dienste bereitstellen möchten. Das können sie erreichen, indem sie eng mit den Herstellern entsprechender Lösungen zusammenarbeiten.

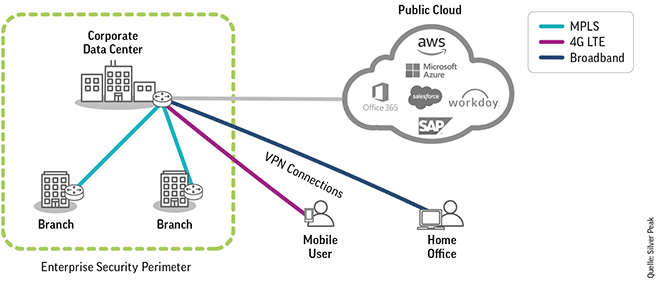

Abbildung 1: Eine herkömmliche Netzwerk- und Sicherheitsarchitektur führt den gesamten Datenverkehr, auch den von Cloud-Anwendungen, über den »Flaschenhals« Firmenrechenzentrum. Dort sind auch die zentralen IT-Sicherheitslösungen installiert. Der Nachteil: höhere Verzögerungszeiten und eine schlechte Anwendungsperformance.

Damit sowohl Anwender als auch Managed Service Provider in vollem Umfang von einem SASE-Framework profitieren, muss jedoch ein Punkt beachtet werden: die zentrale Rolle des Software-Defined WAN. Problematisch ist beispielsweise, wenn eine SD-WAN-Lösung nur über begrenzte Optionen verfügt, um IT-Systeme am Rand der WAN-Infrastruktur (Edge) anzubinden, etwa in Niederlassungen. Solche Defizite führen dazu, dass Cloud-Anwendungen nicht in der gewünschten Performance und Dienstgüte beim Nutzer »ankommen«. Das lässt sich vermeiden, wenn ein MSP für sein SASE-Framework auf eine SD-WAN-Plattform zurückgreift, die folgende Eigenschaften aufweist:

- Eine automatisierte und feinkörnige Steuerung von Datenströmen: Das setzt voraus, dass die SD-WAN-Plattform Anwendungen bereits anhand des ersten Datenpakets identifiziert. Echtzeitanwendungen wie Videokonferenz-Tools und geschäftskritische Applikationen wie ERP-Lösungen können so schneller erkannt werden und dann Vorrang vor E-Mails und Downloads erhalten.

- Tägliche Updates der TCP/IP-Adressen und der Definitionen von Anwendungen: Das sollte automatisch erfolgen und zudem alle Systeme und Standorte im Netzwerk umfassen.

- Eine automatische Orchestrierung von Cloud-gestützten Security-Services: Wichtig ist, dass diese Dienste von eta-blierten, marktführenden Anbietern stammen. Beispiele sind Zscaler Internet Access, Netskope Security Cloud, Check Point CloudGuard Connect und Palo Alto Prisma Access.

- Das Umschalten auf andere Cloud Enforcement Points, wenn ein System ausfällt: Solche Gateways untersuchen den Datenverkehr auf Schadsoftware hin, stellen Firewalls bereit und ermöglichen es, Sicherheitsregeln (Policies) umzusetzen.

- Automatische Umstellung auf näher gelegene Cloud Enforcement Points: Das reduziert die Antwortzeiten der Sicherheitssysteme und verbessert die User Experience.

- Die Option für Unternehmen, SASE in ihrem eigenen Tempo zu implementieren: Der Anwender sollte beispielsweise die Möglichkeit haben, SASE zunächst in kleinerem Maßstab auszuprobieren, um Erfahrungen mit diesem Ansatz zu sammeln.

- Einen Vendor Lock-in vermeiden: Die SD-WAN-Plattform darf nicht vorgeben, welche Sicherheitslösungen ein Nutzer einsetzen kann.

- Wahl zwischen mehreren Implementierungsformen: Der Anwender sollte die Wahl haben, ob er die SASE-Lösung und das dazu gehörige SD-WAN selbst implementiert und betreibt oder lieber auf einen Managed beziehungsweise Co-Managed Service zurückgreift.

Ein weiterer Aspekt, den es bei SASE zu beachten gilt, ist die Unterstützung unterschiedlicher Cloud-Konzepte. Speziell Unternehmen in Deutschland bevorzugen Hybrid-Cloud-Modelle – also eine Kombination von IT-Services, die über das eigene Rechenzentrum und Public Clouds bereitgestellt werden. Außerdem sollte eine SASE-Architektur für Multi-Cloud-Umgebungen ausgelegt sein. Daher ist es für Managed Service Provider erforderlich, mit den großen Cloudanbietern wie AWS, Microsoft (Azure) und Google (Google Cloud Platform) zusammenzuarbeiten, gegebenenfalls auch mit regionalen Cloud-Anbietern wie Ionos und der Telekom.

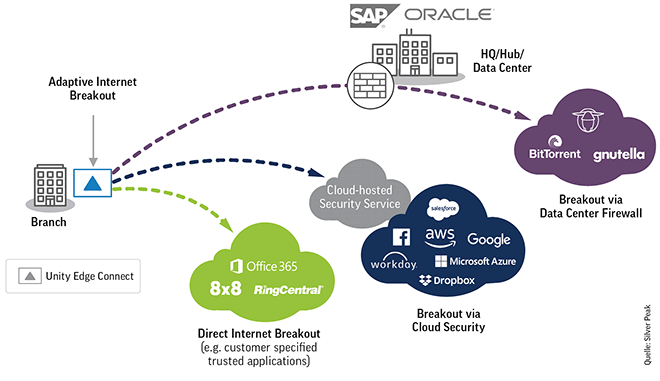

Abbildung 2: Über adaptive Internet-Breakouts greifen Mitarbeiter in Firmenniederlassungen auf Cloud-Anwendungen zu. Das schließt Cloud-basierte Sicherheitsapplikationen wie Firewalls mit ein, die mittels SASE-Frameworks bereitgestellt werden.

Der MSP muss daher zusammen mit dem Anwender und den Cloud-Service-Providern sorgfältig prüfen, welche Technologiepartner die passenden Lösungen anbieten, die eine SASE-Architektur unterstützen. Dabei sind auch Faktoren zu berücksichtigen wie der interne Entwicklungsaufwand und die Kosten für die Systemintegration, um neue SASE Managed Edge Services auf den Markt zu bringen.

Vorsicht ist bei »All-in-One«-SASE-Angeboten angebracht, die eine Lösung aus einer Hand versprechen, inklusive einer nahtlosen Integration in die IT-In-frastruktur und Geschäftsprozesse des Nutzers. Solche Lösungen haben oft mehrere Nachteile: der Anwender bindet sich an einen Anbieter, Stichwort Vendor Lock-in, und er muss Kompromisse eingehen, etwa bezüglich der Netzwerkfunktionen. Im schlimmsten Fall kann ein solches Alles-aus-einer-Hand-Konzept dazu füh-ren, dass der MSP und dessen Kunden neuartigen Sicherheitsbedrohungen ausgesetzt werden, die ein schnelles Eingreifen erfordern.

Fazit. Secure Access Service Edge ist ohne Zweifel ein interessantes Konzept, mit dem Unternehmen den Anwendungen und Daten wirkungsvoll schützen können. Das gilt vor allem für Firmen, die in größerem Maßstab Cloud-Applikationen einsetzen. Doch SASE kann nur dann seine Vorteile ausspielen, wenn der technische Unterbau »stimmt«. Das gilt vor allem für die SD-WAN-Plattform. Managed Service Provider und Anwender sind daher gut beraten, auf eine offene und variable Plattform zu setzen. Nur dann sind die in der Lage, mithilfe von SASE Netzwerk- und Anwendungsumgebungen einzurichten, die ein Höchstmaß an Sicherheit und Flexibilität bieten.

Nav Chander,

Nav Chander,

Senior Director Service Provider Marketing

bei Silver Peak

Illustration: © VallepuGraphics/shutterstock.com

111 Artikel zu „SASE“

NEWS | FAVORITEN DER REDAKTION | IT-SECURITY

Datensicherheit jenseits des Netzwerks: SASE-Plattformen

Unternehmen sind überaus anpassungsfähig, wie sich in der Pandemiekrise gezeigt hat. Schnell wurden neue Workflows geschaffen, die den Geschäftsbetrieb vollständig digital aufrecht erhalten. Die Zusammenarbeit erfolgt über Collaboration-Tools, die Bearbeitung von wichtigen Dokumenten über Cloudanwendungen und die persönliche Abstimmung in Einzelfällen über Messenger-Dienste auf privaten Mobilgeräten. Die Veränderungen in der digitalen Arbeitsumgebung machen es für…

AUSGABE 3-4-2021 | NEWS | BUSINESS | STRATEGIEN

bITte – RECHT, freundlich – Die Informationsrechts-Kolumne: Geschäftsgeheimnisse

»СВАКС… Когда вы забатите довольно воровать настоящий лучший« (»Wenn Du gut genug bist, um das Beste zu stehlen«) – schon in den 80er Jahren wurde im Bereich der IT-Technologie fleißig kopiert und wurden fremde Geschäftsgeheimnisse genutzt, wie die auf die CPU-Platine des CVAX 78034 aufgebrachte Nachricht der Entwickler an die Ostblockstaaten beweist. Auch im IT-Outsourcing werden vertrauliche Informationen ausgetauscht – der Schutz eben dieser sollte nicht nur vertraglich, sondern auch faktisch abgesichert werden.

AUSGABE 3-4-2021 | NEWS | KOMMUNIKATION | LÖSUNGEN

Unified-Communications-Lösungen – So gelingt der Dokumentenaustausch im Home Office

Jeder vierte Erwerbstätige in Deutschland hat im Januar vorrangig von zuhause aus gearbeitet, so eine aktuelle Studie der Hans-Böckler-Stiftung [1]. Knapp 40 Prozent davon konnten ihre Berufstätigkeit uneingeschränkt oder größtenteils im Home Office erledigen. Da ist noch Luft nach oben. Unbestritten ist, dass es Jobs gibt, die sich nicht einfach nach Hause verlagern lassen. Unbestritten ist auch, dass viele Arbeitgeber noch nicht bereit sind für ein Home-Office-Modell. Ein Grund dafür sind die fehlenden technischen Voraussetzungen, die ein Arbeiten von zu Hause ohne Einschränkungen nicht möglich machen. Denn das Home Office muss eine gleichwertige Alternative zum Firmenbüro darstellen – auch in puncto Sicherheit.

AUSGABE 3-4-2021 | SECURITY SPEZIAL 3-4-2021 | NEWS | IT-SECURITY

Zukunftssichere Absicherung der IT-Infrastruktur – Gleiche Sicherheit für alle Nutzer

Datenmissbrauch, Identitätsdiebstahl und Datenlecks sind für Unternehmen nicht nur sehr kostenintensiv, sie gefährden auch die sensiblen Beziehungen zu Kunden und Geschäftspartnern. Potenzielle Sicherheitslücken sind dabei nicht selten auf die Kompromittierung privilegierter Benutzerkonten zurückzuführen. Denn vielerorts wird die Vergabe und Kontrolle von IT-Berechtigungen nicht zufriedenstellend gelöst.

NEWS | DIGITALE TRANSFORMATION | WHITEPAPER

Auf dem Weg zum datengesteuerten Unternehmen

Bitkom veröffentlicht Praxishilfe zur Anwendung von Digital Analytics & Optimization. Wie viele Downloads hat die Unternehmens-App? Wie viel Umsatz wird mit dem Online-Shop gemacht? Und wer öffnet eigentlich den Newsletter? Entsprechende Daten werden inzwischen in den meisten Unternehmen gesammelt und teilweise zumindest auch systematisch analysiert – aber häufig hapert es daran, die Ergebnisse in…

NEWS | IT-SECURITY | STRATEGIEN

Innenverteidigung: Cybersecurity mit Blick nach innen

Organisationen verstärken aufgrund der Gefahrenlage ihre Abwehr gegen Cyberangriffe von außen. Dabei vergessen sie oft jedoch den Blick nach innen. Neue Technologien helfen dabei, Angreifer zu stoppen, die sich bereits im Netzwerk befinden. Für Cyberkriminelle bedeutet die Corona-Krise und ihre Folgen eine Goldgräberstimmung – noch nie waren viele Unternehmen so verwundbar wie heute. Die…

NEWS | IT-SECURITY | STRATEGIEN | TIPPS

Geschäftspotenzial von Daten bisher kaum erschlossen – diese 6 Schritte helfen

Knapp ein Drittel der Unternehmen in Deutschland verzeichnet ein jährliches Datenwachstum zwischen 31 und 60 Prozent, weitere sechs Prozent sogar deutlich mehr. Das zeigt eine Umfrage von IDC unter IT- und Business-Entscheidern aus 261 Unternehmen mit mehr als 100 Mitarbeitern in Deutschland. Die Marktforscher befragten die Teilnehmer im Dezember 2020 zu den Themen Storage, Datenmanagement…

NEWS | IT-SECURITY | TIPPS

Verbindungswege ohne Risiko: Fünf Säulen für eine sichere Netzwerkebene

Das mit der Pandemie verschärfte mobile Arbeiten stellt auch die Netzwerksicherheit vor große Probleme. Es hat neue Risiken verursacht und bestehende verschärft. Mit fünf Grundprinzipien können IT-Administratoren die Cybersicherheit auf dieser Ebene erhöhen. Aktuell gefährden mehrere Faktoren die Sicherheit in Netzen: Überstürztes Home Office: Laut Bitdefender hatte im Frühjahr 2020 jedes zweite Unternehmen keine Pläne,…

NEWS | BUSINESS | STRATEGIEN

Die Ära der non-bankable Assets beginnt jetzt

Obwohl non-bankable Assets (nBAs) rund ein Drittel des weltweiten Privatvermögens ausmachen, sind sie oft mit hohen Eintrittsbarrieren für Investoren verbunden. Dies dürfte sich im Laufe der nächsten Jahre allerdings deutlich ändern. Innovative Technologien und Lösungen werden es Finanzinstituten ermöglichen, neben traditionellen Vermögenswerten auch nBAs in Form von tokenisierten Vermögenswerten zu bewerten, zu halten und auszugeben.…

NEWS | INDUSTRIE 4.0 | IT-SECURITY | WHITEPAPER

Reifegradmodell zur Digitalisierung und Industrie 4.0 – Sicherheit wichtiger Faktor

Smart Electronic Factory beleuchtet Sicherheitsrisiken durch Industrie 4.0 und liefert einen Leitfaden. Die zunehmende Digitalisierung bzw. Vernetzung zwischen den Teilnehmern der Wertschöpfungskette in der Industrie 4.0 sowie die Verbindung von Office-IT und Fertigungs-IT birgt Risiken. Diese gilt es auszuräumen, denn die Industrie-4.0-Prozesse funktionieren nur mit einem hohem Grad an Sicherheit. Diesen Faktor beleuchten der »SEF…

TRENDS 2021 | NEWS | TRENDS KOMMUNIKATION

2020: Massiver Rückgang der Handyschäden durch Lockdowns

Laut der Bitkom war die Nachfrage nach Handys auch im Corona-Jahr 2020 ungebrochen. Die Smartphone-Umsätze bewegten sich etwa auf Vorjahresniveau. Zwar wurden 2020 zahlenmäßig etwas weniger Handys gekauft als im Vorjahr, dafür jedoch höherwertige Geräte. Trotz unsicherer Wirtschaftslage wurden in 2020 ein unverändert hoher Anteil an hochwertigen Geräten versichert. Denn Nutzer mit hochpreisigen Smartphones entscheiden…

NEWS | IT-SECURITY | KOMMUNIKATION | TIPPS

Was genau ist Smishing, und wie kann man es verhindern?

Die Wahrscheinlichkeit ist ziemlich hoch, dass gerade jetzt eine bösartige SMS oder Textnachricht auf Ihr Smartphone zusteuert. Diese Nachricht gibt beispielsweise vor, von Ihrer Bank zu kommen und Sie werden nach finanziellen oder persönlichen Daten gefragt, wie etwa Ihrer Geldautomaten-PIN oder der Kontonummer. Diese Informationen preiszugeben ist in etwa gleichbedeutend damit, den Schlüssel zu Ihrem…

NEWS | BUSINESS | DIGITALISIERUNG | STRATEGIEN | AUSGABE 1-2-2021

Pandemie als Digitalisierungstreiber? – Nicht reden, sondern handeln

Die Corona-Krise hat schonungslos eine Vielzahl an Defiziten aufgezeigt, vor allem die Rückständigkeit in puncto Digitalisierung in den Verwaltungen, den Schulen und auch in vielen Unternehmen. »Digitalisierung ist kein Hexenwerk, wir müssen es nur beherzt angehen. Nicht reden, sondern handeln«, lautet die Devise von Karl Heinz Mosbach, Geschäftsführer ELO Digital Office GmbH.

NEWS | DIGITALE TRANSFORMATION | INFRASTRUKTUR | LÖSUNGEN | SERVICES | AUSGABE 1-2-2021

Datacenter-Services, Cloud-Solutions, Cyber- / Data-Security, Managed Services – Die Basis für die digitale Transformation

Das Jahr 2020 hatte für IT-Dienstleister einiges an Herausforderungen parat. Das ist Grund genug für »manage it« sich mit dem Systemhaus MTI Technology auszutauschen, das zudem seit Mitte des Jahres zur Ricoh Gruppe gehört. Im Gespräch mit dem MTI-Geschäftsführer Michael Babylon haben wir das Jahr 2020 reflektiert und ein paar Prognosen für das Jahr 2021 besprochen.

TRENDS 2021 | TRENDS WIRTSCHAFT | NEWS | BUSINESS

Corona: Unternehmen investieren verstärkt in Digitalisierung

Weltweit niedrigere Umsätze bei zwei von drei der Unternehmen aufgrund von Corona-Pandemie. 90 Prozent investieren wie bisher oder verstärkt in digitale Transformation. 40 Prozent der Mitarbeiter bis 2025 im Home Office. Obwohl ein Großteil der Unternehmen weltweit aufgrund der Corona-Pandemie Umsatzrückgänge verzeichnet, investieren neun von zehn Firmen weiter in die Digitalisierung. So berichten mehr als…

TRENDS 2021 | NEWS | BUSINESS | STRATEGIEN

Ein Jahr Remote Work: Hybrid Working ist gekommen um zu bleiben

Warum das Personal eines IT-Konzerns mit 470.000 Mitarbeiterinnen und Mitarbeitern auch nach der Pandemie zuhause arbeitet – und das Büro trotzdem wichtig bleibt. Vor einem Jahr bat der IT-Dienstleister Tata Consultancy Services (TCS) seine Beschäftigten, aufgrund der Pandemie von zuhause zu arbeiten. Inzwischen ist Remote Work zur Normalität geworden. Zeit für ein Zwischenfazit. Denn auch…

NEWS | WHITEPAPER

Digitaltag-Initiative stellt Leitlinien für digitale Teilhabe vor

Gemeinsamer Appell der 27 Organisationen aus Zivilgesellschaft, Kultur, Wirtschaft, Wissenschaft und öffentlicher Hand für mehr Partizipation, Engagement und Kompetenzen. Zweiter bundesweiter Digitaltag findet am 18. Juni 2021 statt. Die Gesellschaft einen, Kompetenzen in den Fokus rücken, Engagement stärken und die Digitalisierung überall erlebbar machen: In einem gemeinsamen Appell definiert die Initiative »Digital für alle«…

NEWS | IT-SECURITY

»Boundless Security«

Die durch die Pandemie ausgelöste Digitalisierungswelle und der vermehrte Home-Office-Einsatz der Mitarbeiter benötigen bestmögliche Absicherung durch ineinandergreifende IT-Security-Lösungen, denn durch die steigende Vernetzung gibt es immer mehr Einfallstore ins Netzwerk, die geschützt werden müssen. »Boundless Security« bietet einen grenzenlosen Sicherheitsansatz mit dem SonicWall ihre Kunden über alle wichtigen Angriffsvektoren hinweg schützen will, inklusive zentralem Management…

NEWS

Zero Trust: Nur ein Buzzword oder wichtiger Teil der Sicherheitsstrategie?

Das Zero-Trust-Modell hat sich bereits vor einigen Jahren als Sicherheitskonzept etabliert. Nun wurde die IT-Landschaft von Unternehmen innerhalb der letzten zwölf Monate allerdings auf den Kopf gestellt, was auch Folgen für die IT-Sicherheit hat. Besonders der plötzliche Umzug in die Cloud stellte viele Sicherheitsteams vor neue Herausforderungen. Rolf Haas, Senior Enterprise Technology Specialist bei McAfee,…

NEWS | IT-SECURITY | STRATEGIEN

Vertraue niemandem: Das Zero-Trust-Security-Modell

Mit der steigenden Bedrohungslandschaft und erhöhten Anforderungen an die Datensicherheit hat das Zero-Trust-Security-Modell bei Unternehmen deutlich an Popularität gewonnen. Die meisten traditionellen Ansätze der Netzwerksicherheit konzentrieren sich auf starke Schutzmaßnahmen gegen unerlaubten Zugang. Deren tendenzielle Schwäche ist jedoch das Vertrauen, welches User und Entitäten automatisch genießen, sobald sie sich im Netzwerk befinden. Denn gelingt es…

NEWS | IT-SECURITY | TIPPS

Sicherheit im Pyjama-Look? Arbeiten von Zuhause sicherer machen!

Fünf kurzfristige Maßnahmen, um die Sicherheit der Belegschaft im Home Office zu erhöhen. Home Office kann zum IT-Risiko werden. Die Ursachen reichen von Unwissen über alte Hardware bis zu uneinheitlichen Sicherheitsrichtlinien. Unternehmen stehen im eigenen Interesse in der Pflicht, Mitarbeiter auch zuhause sicher an die IT anzubinden. Das Starten des Arbeitsrechners im Home Office stellt…

NEWS | CLOUD COMPUTING | IT-SECURITY

Datenzentrierte Sicherheit in der Multi-Cloud

Datenzentrierung ist ein Faktor, der maßgeblich die Cloud- und IT-Security-Strategie in Unternehmen mitbestimmt. Je nach regulatorischen Vorgaben werden diverse Datenprozesse in geeigneter Weise abgesichert. Mit der wachsenden Cloud-Nutzung in den vergangenen Jahren entstehen in Unternehmen auch mehr und mehr Multi-Cloud-Umgebungen. Für diese spricht vor allem der Vorteil hoher Effizienz: Prozesse können zu den jeweils geringsten…

TRENDS 2021 | NEWS

Die häufigsten Pläne nach der Pandemie

Ein Ende der Corona-Pandemie ist bisher noch nicht in Sicht. Trotzdem haben viele Menschen schon Pläne und Träume, was sie als erstes tun möchten, wenn die Pandemie vorbei ist. Welche das sind, zeigt eine aktuelle Umfrage vom 25. bis 27. Januar 2021 unter 2.036 Befragten in Deutschland, die Statista gemeinsam mit YouGov durchgeführt hat. Der Umfrage zufolge sehnen sich…

TRENDS 2021 | NEWS | DIGITALE TRANSFORMATION | FAVORITEN DER REDAKTION

Prognose für den Software- und IT-Dienstleistungsmarkt 2021

Die Krise hat in vielen Branchen einen enormen Kostendruck erzeugt, andererseits hat sie viele Unternehmen dazu veranlasst, ihre digitale Transformation zu beschleunigen. Hauptziele sind Kosteneinsparungen und Ausfallsicherheit statt hypothetischer Wachstumsziele. 2020 war eindeutig geprägt von der durch Covid-19 verursachten Gesundheitskrise und der daraus resultierenden massiven Wirtschaftskrise. Dennoch sehen wir auf dem IT-Markt eine sehr…

TRENDS 2021 | NEWS

Die Rolle des Netzwerks und der IT: Gesteigerte Wichtigkeit

Business Continuity und Resilienz sind in der Pandemie nochmals in ihrer Bedeutung gestiegen. Der Start in das Jahr 2021 hätte kaum unterschiedlicher sein können als der Start in 2020. Der Rolle des Netzwerks und der IT im Allgemeinen kommt dabei eine extreme Wichtigkeit zu, denn sie sorgen für Business Continuity und Resilienz in schwierigen Pandemie-Zeiten.…

NEWS | IT-SECURITY | PRODUKTMELDUNG

Gateways schützen KMU gegen die fortschrittlichsten Cyberbedrohungen

Die erweiterte Palette an Quantum Spark Security Gateways von Check Point bietet automatisierte Bedrohungsabwehr und integrierte Sicherheit mit Zero-Touch-Verwaltung, um die besonderen Anforderungen von KMU zu erfüllen. Check Point Software Technologies Ltd., ein Anbieter von Cyber-Sicherheitslösungen, gibt die Verfügbarkeit der Quantum Spark-Serie von Sicherheits-Gateways für kleine und mittlere Unternehmen (KMU) bekannt. Die Palette von sechs…

NEWS | IT-SECURITY | TIPPS | WHITEPAPER

Studie: Mehr Sicherheitsvorfälle durch mehr Home Office

Forrester-Sicherheitsstudie erkennt steigende Risiken durch coronabedingte Home-Office-Strukturen. Im Auftrag von BeyondTrust hat Forrester Research untersucht, welche Auswirkungen für die IT-Sicherheit durch die großflächige und coronabedingte Umstellung auf Home-Office-Strukturen zu erwarten sind. Im Rahmen der Studie »Evolving Privileged Identity Management (PIM) in the Next Normal« hat Forrester Research dafür im November 2020 insgesamt 320 IT- und…

NEWS | PRODUKTMELDUNG

Nexthink mit neuer Finanzierungsrunde in Höhe von 180 Millionen Dollar

Finanzierungsrunde wird angeführt von Permira nach einem weiteren Jahr starker Nachfrage für die Nexthink Digital Employee Experience Plattform. Bewertung von 1,1 Mrd. US-Dollar – Ehemaliger Adobe-CEO zieht in Verwaltungsrat ein. Nexthink, Anbieter von Digital-Employee-Experience-Management-Software, hat eine Serie-D-Finanzierungsrunde in Höhe von 180 Millionen US-Dollar bekannt gegeben. Das Unternehmen kommt damit auf eine Bewertung von 1,1 Milliarden…

TRENDS 2021 | NEWS | TRENDS SECURITY | FAVORITEN DER REDAKTION | INFRASTRUKTUR | IT-SECURITY

Verbraucher fürchten Cyberangriffe auf vernetzte Produkte

Studie des TÜV-Verbands: Sicherheitsbedenken bremsen Smart-Home-Markt aus. Neues TÜV-Prüfzeichen für vernetzte Geräte sorgt für besseren Schutz und bietet schnelle Orientierung. Cybersecurity sollte fester Bestandteil der Produktsicherheit werden. Safer Internet Day: TÜV MeetUp zum Thema »Verbraucherschutz und IT-Sicherheit im IoT«. Die Verbraucher* in Deutschland haben nur geringes Vertrauen in die IT-Sicherheit vernetzter Produkte im Smart…

TRENDS 2021 | NEWS | INFRASTRUKTUR | WHITEPAPER

Jedes zweite Unternehmen in Deutschland fürchtet zu große Abhängigkeiten bei IT-Infrastruktur

Weltweite Umfrage unter IT-Führungskräften. Deutsche Unternehmen setzen auf schnellere Prozesse. Erwartungen der Kunden an Services steigt. Eine absolute Mehrheit der IT-Verantwortlichen in Deutschland (99 Prozent) hält die IT-Infrastruktur des eigenen Unternehmens für resilient. Das geht aus einer aktuellen Studie der Software AG hervor [1]. Zugleich sagen jedoch 54 Prozent, dass sie zu abhängig von…

NEWS | FAVORITEN DER REDAKTION | TIPPS | WHITEPAPER

Verhandlungszeit zu Standardvertragsfragen erheblich verkürzen: Leitfaden zur Vertragsgestaltung bei IT-Projekten

Hintergründe, Interessenlagen, Formulierungsvorschläge zu Rechtsfragen in IT-Verträgen – mit Reaktion auf die Corona-Pandemie. Bitkom aktualisiert und erweitert Empfehlungen für ausgewogene IT-Verträge. Wie lassen sich Verträge für umfangreiche IT-Projekte angemessen formulieren? Antwort auf diese und weitere Fragen zur Vertragsgestaltung gibt der Leitfaden zu Ausgewogenen Vertragskonzepten, den der Digitalverband Bitkom in einer erweiterten Neuauflage veröffentlicht hat.…

NEWS | PRODUKTMELDUNG

Strategische Übernahme von Clarizen und Changepoint für eine schnellere Umsetzung von Unternehmensstrategien

Planview, Anbieter im Bereich Portfolio- und Work-Management, hat ein verbindliches Abkommen zur Übernahme von Clarizen und Changepoint, Anbieter von Enterprise-Lösungen für das Projektportfolio-Management (PPM), getroffen. Übernahme stärkt Führungsposition von Planview im Bereich Portfolio- und Work-Management; zusätzliche PPM-Lösungen eröffnen Kunden Zugang zu einzigartigen Kenntnissen, Ressourcen und Kapazitäten in der neuen Arbeitswelt. Branchenübergreifend ist derzeit…

NEWS | IT-SECURITY | ONLINE-ARTIKEL

Auch in schwierigen Zeiten Datensicherheit priorisieren

Am 28. Januar wurde nun bereits zum 15. Mal der Europäische Datenschutztag begangen. Zu Beginn des Jahres 2021 stehen die Vorzeichen ganz anders als in den Jahren und Jahrzehnten zuvor. Verständlicherweise dominiert Corona die Politik, Öffentlichkeit und mediale Berichterstattung. Dabei darf man aber nicht vergessen, dass die Pandemie auch erhebliche Auswirkungen auf IT-Sicherheit und Datenschutz…

NEWS | IT-SECURITY | STRATEGIEN

Cyberkriminellen (endlich) einen Schritt voraus sein

Ein Plädoyer für den Aufbau einer langfristigen Strategie für Cybersicherheit. Betrachtet man die allgemeine Bedrohungslage, die Anzahl der Cyberangriffe auf Unternehmen und die Meldungen erfolgreicher Hacks, so scheinen Cyberkriminelle der IT-Sicherheit mit ihren innovativen Angriffen immer einen Schritt voraus zu sein. Kein Wunder – sind viele CISOs und CIOs hauptsächlich damit beschäftigt, die im jeweiligen…

NEWS | CLOUD COMPUTING | IT-SECURITY

Von der Zielscheibe zur Festung: Cloud-Software bringt kleinen Betrieben Sicherheit

Wer denkt, sein Unternehmen ist zu klein und daher für Hacker kein lohnendes Ziel, liegt falsch. Denn nicht nur große Betriebe und Einrichtungen von öffentlichem Interesse sind von Cyberangriffen betroffen. Auch kleine Firmen oder Startups fallen ihnen immer häufiger zum Opfer. Die Cloud kann hier Abhilfe leisten: Provider von Cloud-Software und -Infrastrukturen ermöglichen Unternehmen ohne…

TRENDS 2021 | NEWS | BUSINESS

2021-Prognosen für Führungskräfte

Digitale Dienstleistungen, Kostentransparenz und kluge Entscheidungsfindung: In welchen Bereichen Führungskräfte 2021 aktiv werden müssen Es war ein Jahr des Umbruchs und der Unsicherheit – mit Ereignissen, die enorme Auswirkungen auf Unternehmen, Budgets und Entscheidungsträger hatten. Laut Forrester [1] hat »Covid-19 die Mängel der Technologiestrategien vieler Unternehmen aufgedeckt«, wobei sich Firmen teilweise blindlings technischer Modernisierung, Vereinfachung,…

TRENDS 2021 | NEWS | TRENDS SERVICES | SERVICES

In 2021 haben diejenigen Geschäftserfolg, die außergewöhnliche Kundenerlebnisse bieten

Jährlicher Customer Experience Trends Report 2021 belegt zunehmende Erwartungshaltung von Kunden, die es Unternehmen schwerer macht, diese zu erfüllen. Die Art und Weise wie Menschen leben, zusammenarbeiten und sich vernetzen, hat sich 2020 zwangsläufig grundlegend verändert. Das Thema Kundenerlebnis hat dabei dennoch nicht an Bedeutung verloren, sondern ist sogar immer wichtiger für den Geschäftserfolg geworden,…

NEWS | TRENDS SECURITY | IT-SECURITY | WHITEPAPER

»Null Ausfallzeit« ist mehr als ein IT-Problem

Die Relevanz der Ausfallzeit von IT-Systemen wird oft erst deutlich, wenn die Probleme akut sind. Die Praxis zeigt: Die meisten Unternehmen können nicht mehr als eine Stunde Ausfallzeit für geschäftskritische Anwendungen relativ problemlos verkraften. Die geschätzte durchschnittliche Zeit für die Wiederherstellung beträgt jedoch mehr als sechs Stunden. Pure Storage berichtet aus der Praxis und…

TRENDS 2021 | TRENDS 2020 | NEWS | BUSINESS | FAVORITEN DER REDAKTION

New Work: Home Office und »Gig Economy« verändern die Arbeitswelt

Wesentliche Elemente von »New Work« nehmen Gestalt an. Die Arbeitswelt ist durch den Erfolg von Home Office in Bewegung geraten. Auch die steigende Zahl an Freelancern ist ein Zeichen dafür, dass die Idee von »New Work« immer mehr Anhänger findet. Durch die Corona-Krise haben Aspekte wie selbstbestimmtes Arbeiten, Flexibilität und Eigenverantwortung einen deutlichen Schub erfahren.…

NEWS | TRENDS SECURITY | IT-SECURITY

Studie: Web-Anwendungen unnötig anfällig für Cyberangriffe

Globale Unternehmen haben Schwierigkeiten, eine konsistente Anwendungssicherheit über mehrere Plattformen hinweg aufrechtzuerhalten. Zudem verlieren sie mit dem Aufkommen neuer Architekturen und der Einführung von Application Program Interfaces (APIs) an Transparenz. Dies sind die zentralen Ergebnisse der Radware-Studie »2020-2021 State of Web Application Security Report« [1]. Hintergrund dieser Entwicklung ist die Notwendigkeit, sich schnell auf ein…