Illustration: Absmeier, Rauschenberger

Die durch die Pandemie ausgelöste Digitalisierungswelle und der vermehrte Home-Office-Einsatz der Mitarbeiter benötigen bestmögliche Absicherung durch ineinandergreifende IT-Security-Lösungen, denn durch die steigende Vernetzung gibt es immer mehr Einfallstore ins Netzwerk, die geschützt werden müssen.

»Boundless Security« bietet einen grenzenlosen Sicherheitsansatz mit dem SonicWall ihre Kunden über alle wichtigen Angriffsvektoren hinweg schützen will, inklusive zentralem Management mit Reporting- und Analysefunktion. Wir haben bei Jan Patrick Schlögell, Regional Director Central Europe, SonicWall zu den Neuerungen nachgefragt.

SonicWall hat vor Kurzem seine bisher größte virtuelle Veranstaltung ausgerichtet. War das Event für Sie erfolgreich?

Absolut! Das Boundless 2020 Event, das vom 17. bis 19. November stattfand, war vor allem an unsere über 21.000 Partner weltweit gerichtet, aber auch an alle, die es vielleicht noch werden wollen. Besonders unsere hybride Grundausrichtung erhielt sehr viel Zuspruch und es wurde sehr geschätzt, dass wir weiterhin auf das Zusammenspiel von On-Prem- und Cloud-Security-Lösungen Wert legen.

Einige unserer Marktbegleiter setzen künftig übrigens auf einen Cloud-only-Ansatz, was aus unserer Sicht nur teilweise dem aktuellen und mittelfristigen Bedarf des Marktes entspricht.

Gerade kritische Infrastrukturen (KRITIS), Behörden aller Art, aber auch Großunternehmen präferieren häufig eine lokale Sicherheitsprüfung von beispielsweise unbekannten Dateien im hauseigenen Rechenzentrum, nutzen aber parallel durchaus Cloud-Services für CRM-, ERP- oder Betriebs- und Kommunikationssysteme.

Um diesen Mix zu gewährleisten bedarf es einerseits extrem performanter IT-Security-Lösungen, sowohl physisch als auch virtuell im eigenen Netzwerk oder Rechenzentrum, andererseits braucht es aber auch einen Zero-Trust-Network-Access Ansatz (ZTNA), der möglichst innerhalb weniger Minuten auf eine sehr große Anzahl von Anwendern ausrollbar und auch durchsetzbar ist.

Auf dem Event haben wir diesbezüglich erstmals »SonicWall Cloud Edge« vorgestellt, unsere Secure-Access-Service-Edge-Lösung (SASE), die ZTNA von außen auf Ihre Ressourcen auch ohne vorinstallierten Client, nur über den Browser mit Zugangsdaten und 2-Faktor-Authentifizierung ermöglicht.

SASE ist eine wichtige Erweiterung unseres grenzenlosen Sicherheitsansatzes »Boundless Security« mit dem wir unsere Kunden über alle wichtigen Angriffsvektoren hinweg schützen, inklusive zentralem Management mit Reporting- und Analysefunktion.

Gerade im Hinblick auf Audits und Compliance-Prüfungen spart dieser zentrale Sicherheitsansatz sehr viel Zeit und erhöht zudem das Schutzlevel signifikant, bei deutlich geringeren Gesamtkosten.

Die Vorträge des Events sind übrigens noch für mehrere Monate als Aufzeichnung über www.boundless2020.com abrufbar. Natürlich findet sich dort auch unsere lokale, deutschsprachige knapp 30-minütige Session. Diese dient in erster Linie dazu einen ersten Portfolioüberblick zu ermöglichen, bei der Bewältigung neuer Herausforderungen zu unterstützen, sowie neue Möglichkeiten im Bereich Cybersecurity anhand von Fallbeispielen aufzuzeigen. Die englischsprachigen Vorträge gehen dann deutlich tiefer ins Detail und sind durchaus hochkarätig besetzt, beispielsweise mit Branchenexperten wie Bruce Schneier (Sicherheitstechnologe und Bestsellerautor), Keren Elazari, (eine international anerkannte Sicherheitsanalytikerin), oder John Sileo, ein bekannter Cybersicherheitsexperte und Autor.

Welche neuen Produkte beziehungsweise Lösungen wurden im Rahmen der Veranstaltung vorgestellt?

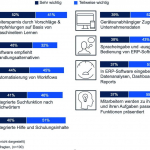

Wir haben die neuen Zero-Touch-fähigen Multi-Gigabit SonicWall TZ-Firewalls mit SD-Branch-Funktionen sowie eine neu gestaltete Cloud-Native-Management-Konsole vorgestellt. Die neuen SonicWall-Firewalls der nächsten Generation, unsere SonicWall TZ570 und TZ670, sind die ersten Desktop-Firewalls, die Multi-Gigabit-Schnittstellen (5/10G) für die Verbindung mit SonicWall-Switches, oder anderen Netzwerkgeräten in SD-Branch-Implementierungen bieten. Dank der SD-Branch-Ready-Funktionen können zum Beispiel die Zweigstellen oder verteilte Standorte innerhalb weniger Minuten verbunden und geschützt werden, was eine einheitliche Übersicht und Bedrohungserkennung von einer zentralen Stelle aus ermöglicht.

Unsere SD-Branch Architektur wurde speziell entwickelt für weltweit verteilte, große Organisationen, beispielsweise Filialisten, ist aber explizit auch für kleine und mittlere Unternehmen ein interessantes Rund-um-sorglos-Security-Paket.

Mit einer TZ inklusive W-LAN-Funktion und Switch, schützen Sie beispielsweise Ihr Netzwerk sowie Ihre Wireless-Umgebung gegen bekannte und unbekannte Bedrohungen und natürlich können Sie auch externe Wireless Access Points bei größeren Umgebungen verwenden. Durch die Ergänzung von weiteren Software-Security-Komponenten wie der Endpoint Security zum Schutz Ihrer Endgeräte, CloudApp Security für Ihre Microsoft-Office-365- oder Google-Umgebung und dem Capture Security Center, erhalten Sie ganz leicht einen vollwertigen IT-Security-Rundumschutz mit Zero-Touch-Funktionalität.

Eine Arztpraxis, ein Steuerberater, oder der Friseur um die Ecke, kann sich somit genauso effizient absichern wie die weltweit verteilte Drogerie- oder Fastfoodkette. Denn aus IT-Security-Sicht sind die Anforderungen eines kleinen Branch-Offices mit beispielsweise 10, 30 oder 50 Mitarbeitern nicht so weit weg von einem kleinen oder mittleren Unternehmen und durch die Zusammenführung auf ein zentrales IT-Security-Konzept, lassen sich zudem signifikante Einsparungen bei den IT-Security-Kosten realisieren.

Unsere neuen SonicWall-Betriebssysteme SonicOS7 und SonicOSX beruhen zudem auf einer einzigen Codebasis. Wenn Administratoren also eines der SonicWall Produkte kennen, fällt es ihnen leicht, sich mit weiteren vertraut zu machen. Die Benutzeroberfläche ist sehr intuitiv und reduziert den Schulungsaufwand sowie Implementierungszeiten. Das ist in dieser Form einzigartig im IT-Security-Markt!

Final gebe ich Ihnen gerne noch einen kleinen Gesamtüberblick über unsere Neuerungen:

Mit den neuen TZ-Firewalls antworten wir auf die wachsende Nachfrage nach erschwinglichen Gigabit-Internetgeschwindigkeiten und helfen Unternehmen, die fortschrittlichsten Cyberattacken ohne Beeinträchtigung der Netzwerkleistung zu bekämpfen. Darüber hinaus sind diese bereits für Zero-Touch-Funktionen geeignet und lassen sich mit der neuen mobilen App SonicWall SonicExpress einfach einrichten und verwalten. So können Administratoren TZ-Firewalls innerhalb von Minuten in drei einfachen Schritten mühelos in Betrieb nehmen: einfach registrieren, verbinden und verwalten.

Mit neuen Hochleistungs-Firewalls vom Typ NSsp 15700, den neuen Multi-Gigabit-Firewalls TZ570 und TZ670, der neuen CSa 1000 für On-Prem-Sandboxing mit Real-Time Deep Memory Inspection (RTDMI) und den neuen virtuellen NSv-Firewalls sowie einem skalierbaren Cloud-nativem Sicherheitsmanagement haben wir unser Network Security Portfolio deutlich verbreitert und insbesondere im Hochgeschwindigkeitssegment ausgebaut.

Unsere neue SonicWall NSsp 15700-Firewall mit mehreren 100/40/10 GbE-Schnittstellen und einer Verarbeitungskapazität, die der eines Rechnerverbundes gleicht, hilft Unternehmen, Behörden, Rechenzentren und Service Providern, ihre Investitionen effizient zu nutzen. Sobald Sie MI (Multi-Instances) aktiviert haben, können Sie auch mehrere Instanzen konfigurieren und starten. Jeder Tenant kann je nach Anwendungsfall mit der erforderlichen Anzahl von Cores konfiguriert werden.

Zu guter Letzt bieten wir mit dem SonicWall Capture Advanced Threat Protection (ATP) Sandbox-Service mit RTDMI-Technologie unseren Kunden die Möglichkeit, die Visibilität von Bedrohungen zu erhöhen und die Datenkontrolle aufrechtzuerhalten, um gleichzeitig sowohl bekannte als auch unbekannte Cyberangriffe zu identifizieren und zu stoppen. RTDMI ist übrigens eine der wenigen Technologien, die in der Lage sind, netzwerkbasierten Schutz vor Code zu bieten, der zur Ausführung von Seitenkanalangriffen wie Meltdown, Spectre, Foreshadow, PortSmash, Spoiler, MDS und TPM-Fail erforderlich ist.

Wie blicken Sie auf das prägende Jahr 2020 zurück?

Dieses Jahr hat viele Unternehmen und Organisationen vor neue Herausforderungen gestellt und die Art und Weise wie wir arbeiten verändert. Arbeiten von zu Hause – früher in vielen Unternehmen eher eine Ausnahme – wurde zur neuen Normalität. Mit der Remote-Arbeit ist die Zahl der Sicherheitsschwachstellen explosionsartig gestiegen und Unternehmen sowie Organisationen mussten sofort reagieren und ihre IT-Systeme nachrüsten.

Für SonicWall war 2020 rekordverdächtig und dennoch wird es uns allen auch aufgrund der vielen Einschränkungen und vielen Schicksalsschläge nicht besonders positiv in Erinnerung bleiben.

Viele Branchen sind aufgrund der aktuellen Lage unter Druck und dahinter stecken auch immer Existenzen, die auf dem Spiel stehen.

Der drastische Anstieg von Remote-Arbeit, der durch die Covid-19-Pandemie ausgelöst wurde, bot allerdings auch neue Chancen und hat einige Branchen weiter in den Fokus gerückt, wie beispielsweise den Onlinehandel, aber natürlich auch die Cyber-Security-Branche.

Für die meisten war 2020 jedoch das Jahr, in dem die Wirtschaft fast zum Erliegen gekommen ist. Die enorme Zunahme von Remote-Arbeitskräften und virtuellen Büros bietet Cyberkriminellen nun auch neue attraktive Ziele, insbesondere im Home Office. Unsere Analysen aus dem Threat Report 2020 zeigen deutlich, dass diese unerbittlich attackiert werden, um nicht nur finanziellen Gewinn zu erlangen, sondern auch wirtschaftliche Dominanz und teils sogar bloße globale Anerkennung.

Welche Prognosen haben Sie für 2021? Wie wird sich die Bedrohungslandschaft im Hinblick auf die jüngsten Entwicklungen verändern?

Durch die Pandemie wurde der gesamte Digitalisierungsprozess um mehrere Jahre beschleunigt und dieser Trend wird sich im Jahr 2021 weiter fortsetzen.

Im internationalen Vergleich sind wir im Bereich Digitalisierung aktuell – wenn überhaupt – im Mittelfeld und das nicht nur im Unternehmensbereich.

Die Aufholjagd nimmt allerdings langsam Fahrt auf und insbesondere der Bildungssektor, soziale Einrichtungen, sowie Behörden von Kommunal- bis Bundesebene setzen seit einigen Monaten verstärkt auf Digitalisierungsprogramme und treiben diese in internen Projekten voran.

Hierbei spielt die bestmögliche Absicherung durch ineinandergreifende IT-Security-Lösungen eine eklatant wichtige Rolle, denn durch die steigende Vernetzung gibt es natürlich auch immer mehr Einfallstore ins Netzwerk, die geschützt werden müssen.

Früher verließen sich Mitarbeiter auf die bereitgestellten Netzwerke des Arbeitgebers. Doch heute, mit dem Wachstum der mobil und von zu Hause aus arbeitenden Belegschaft, haben sich die verteilten Netzwerke ausgeweitet, die sowohl das Haus als auch das Heimbüro versorgen. Nun sind wir als Mitarbeiter und Verbraucher stärker denn je gefragt. Wir müssen prüfen, ob zum Beispiel unsere Heimgeräte zur Steuerung der Klimaanlage, Hausalarmsysteme, oder das Babyphone abgesichert sind und was mit unseren Daten passiert.

Durch die gestiegenen Anforderungen wird es für IT-Entscheider und das jeweilige Management immer schwerer, die richtigen IT-Security Entscheidungen zu treffen, auch weil die Einsätze – also die Kosten bei einem erfolgreichen Angriff – explosionsartig gestiegen sind. Ein Hack kann alles verändern und ZTNA, Microsegmentierung etc. sind geeignete Möglichkeiten sich zu schützen. Dennoch ist dies nur ein kleiner Teil einer ganzen Reihe an Maßnahmen, die berücksichtigt werden müssen.

Deshalb empfehlen wir Kunden und Interessenten, sich auf versierte Systemhäuser zu verlassen, die über ein möglichst großes, stets aktuelles IT-Security-Know-how verfügen, Awareness-Trainings sowie IT-Security-Audits anbieten und entsprechend ganzheitlich beraten können.

63 Artikel zu „ZTNA“

NEWS | IT-SECURITY | PRODUKTMELDUNG

Zero Trust Network Access – Was bedeutet ZTNA für sicheres mobile IT-Nutzung?

Fernarbeit und eine positive Arbeitserfahrung haben sich bisher meist gegenseitig ausgeschlossen. Für viele Unternehmen hat die Corona-bedingte, rasche Erweiterung der mobilen IT-Nutzung dieses Dilemma nur noch verstärkt und viele IT-Führungskräfte mitten in einem Tauziehen zwischen Sicherheit und Benutzerproduktivität zurückgelassen. Infolgedessen bewerten viele die aktuellen herkömmlichen Lösungen und erwägen nun einen Übergang zu Zero-Trust-Prinzipien. Aber was…

NEWS | BUSINESS | FAVORITEN DER REDAKTION | STRATEGIEN

Hybrid Working erfordert neue Führungskultur

Selbstverantwortung, Commitment und Vertrauen als Fundament für hybride Arbeitsmodelle. Arbeitgeber auf der ganzen Welt sehen sich gegenwärtig mit einem gewaltigen Umbruch in der Arbeitsorganisation konfrontiert. Spätestens seit der Covid-Pandemie und deren Auswirkungen sind sie zu einem Spagat zwischen Remote Work beziehungsweise Home Office und der Büropräsenz ihrer Mitarbeiter gezwungen. Um sich bei diesem Spagat…

NEWS | INDUSTRIE 4.0 | INFRASTRUKTUR | IT-SECURITY

Fünf fundamentale Sicherheitsprobleme für kritische Infrastrukturen

Digitale Bedrohungen für kritische Infrastrukturen nehmen weiter zu. Angreifer haben es zunehmend auf betriebliche (Operational Technology, OT) und industrielle Steuerungssysteme (Industrial Control Systems, ICS) abgesehen. Das zeigt auch der Lagebericht zur IT-Sicherheit vom Bundesamt für Sicherheit in der Informationstechnik (BSI). Die Betreiber der kritischen Infrastrukturen sehen sich allerdings mit großer Mehrheit »gut« (57 Prozent) oder »sehr…

NEWS

Zero Trust: Nur ein Buzzword oder wichtiger Teil der Sicherheitsstrategie?

Das Zero-Trust-Modell hat sich bereits vor einigen Jahren als Sicherheitskonzept etabliert. Nun wurde die IT-Landschaft von Unternehmen innerhalb der letzten zwölf Monate allerdings auf den Kopf gestellt, was auch Folgen für die IT-Sicherheit hat. Besonders der plötzliche Umzug in die Cloud stellte viele Sicherheitsteams vor neue Herausforderungen. Rolf Haas, Senior Enterprise Technology Specialist bei McAfee,…

NEWS | IT-SECURITY | STRATEGIEN

Vertraue niemandem: Das Zero-Trust-Security-Modell

Mit der steigenden Bedrohungslandschaft und erhöhten Anforderungen an die Datensicherheit hat das Zero-Trust-Security-Modell bei Unternehmen deutlich an Popularität gewonnen. Die meisten traditionellen Ansätze der Netzwerksicherheit konzentrieren sich auf starke Schutzmaßnahmen gegen unerlaubten Zugang. Deren tendenzielle Schwäche ist jedoch das Vertrauen, welches User und Entitäten automatisch genießen, sobald sie sich im Netzwerk befinden. Denn gelingt es…

NEWS | KOMMUNIKATION | TIPPS

Sieben Gründe, warum man keine E-Mail-Anhänge mehr verwenden sollte

Laut einer Prognose der Radicati Group soll sich in diesem Jahr die Anzahl der täglich versendeten E-Mails weltweit auf 319,6 Milliarden belaufen. Bis 2024 soll sich diese Zahl voraussichtlich auf 361,6 Milliarden erhöhen. Besonders im beruflichen Umfeld zählen E-Mails als Kommunikationsmethode zu den Favoriten, sind sie doch länderübergreifend und ohne Bindung an ein bestimmtes Programm nutzbar. Umso…

NEWS | IT-SECURITY | TIPPS

Sicherheit im Pyjama-Look? Arbeiten von Zuhause sicherer machen!

Fünf kurzfristige Maßnahmen, um die Sicherheit der Belegschaft im Home Office zu erhöhen. Home Office kann zum IT-Risiko werden. Die Ursachen reichen von Unwissen über alte Hardware bis zu uneinheitlichen Sicherheitsrichtlinien. Unternehmen stehen im eigenen Interesse in der Pflicht, Mitarbeiter auch zuhause sicher an die IT anzubinden. Das Starten des Arbeitsrechners im Home Office stellt…

NEWS | CLOUD COMPUTING | IT-SECURITY

Datenzentrierte Sicherheit in der Multi-Cloud

Datenzentrierung ist ein Faktor, der maßgeblich die Cloud- und IT-Security-Strategie in Unternehmen mitbestimmt. Je nach regulatorischen Vorgaben werden diverse Datenprozesse in geeigneter Weise abgesichert. Mit der wachsenden Cloud-Nutzung in den vergangenen Jahren entstehen in Unternehmen auch mehr und mehr Multi-Cloud-Umgebungen. Für diese spricht vor allem der Vorteil hoher Effizienz: Prozesse können zu den jeweils geringsten…

TRENDS 2021 | NEWS | TRENDS SECURITY | FAVORITEN DER REDAKTION | INFRASTRUKTUR | IT-SECURITY

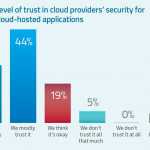

Verbraucher fürchten Cyberangriffe auf vernetzte Produkte

Studie des TÜV-Verbands: Sicherheitsbedenken bremsen Smart-Home-Markt aus. Neues TÜV-Prüfzeichen für vernetzte Geräte sorgt für besseren Schutz und bietet schnelle Orientierung. Cybersecurity sollte fester Bestandteil der Produktsicherheit werden. Safer Internet Day: TÜV MeetUp zum Thema »Verbraucherschutz und IT-Sicherheit im IoT«. Die Verbraucher* in Deutschland haben nur geringes Vertrauen in die IT-Sicherheit vernetzter Produkte im Smart…

NEWS | FAVORITEN DER REDAKTION | TIPPS | WHITEPAPER

Verhandlungszeit zu Standardvertragsfragen erheblich verkürzen: Leitfaden zur Vertragsgestaltung bei IT-Projekten

Hintergründe, Interessenlagen, Formulierungsvorschläge zu Rechtsfragen in IT-Verträgen – mit Reaktion auf die Corona-Pandemie. Bitkom aktualisiert und erweitert Empfehlungen für ausgewogene IT-Verträge. Wie lassen sich Verträge für umfangreiche IT-Projekte angemessen formulieren? Antwort auf diese und weitere Fragen zur Vertragsgestaltung gibt der Leitfaden zu Ausgewogenen Vertragskonzepten, den der Digitalverband Bitkom in einer erweiterten Neuauflage veröffentlicht hat.…

NEWS | INTERNET DER DINGE | IT-SECURITY

Softwarefehler bei IoT-Video-Türklingeln: Einen digitalen Türspalt offen

Video-Türklingeln zur Selbstmontage können von Hackern unter ihre Kontrolle gebracht werden. Fehler beim Entwickeln der IoT-Systeme haben dann unerwartete Konsequenzen. Angegriffene Systeme verletzen unter Umständen die Privatsphäre, die sie eigentlich beschützen sollen. Nur die Zusammenarbeit von Sicherheitsexperten, Plattformentwicklern und Produktherstellern sichert digitale Sprechanlagen. Über cloudbasierte Video-Sprechanlagen wie LifeShield reden Anwender mit Besuchern an der Tür.…

NEWS | IT-SECURITY | TIPPS

Cybersicherheit im Home Office

5 Lehren aus der Pandemie, die wir gerne vorher gewusst hätten. Als die Pandemie zu Anfang des Jahres über uns hereinbrach, waren viele Unternehmen gezwungen, auf Remote Work umzustellen. Während die Priorität darauf lag, Prozesse und die Zusammenarbeit im Unternehmen am Laufen zu halten, spielte IT-Sicherheit zunächst nur eine untergeordnete Rolle. Spätestens mit dem zweiten…

NEWS | SERVICES

Chancen und Herausforderungen für MSP in 2021

Fragen an Fred Voccola, CEO von Kaseya. Wie ist Ihr allgemeiner Ausblick für die MSP-Branche im Jahr 2021? Relativ zur gesamten Weltwirtschaft sieht der Ausblick für MSP im neuen Jahr sehr vielversprechend aus. Die Covid-19-Pandemie hat kleinen und mittelständischen Unternehmen gezeigt, wie unverzichtbar Technologie ist, um ihr Geschäft sicher und effektiv zu betreiben.…

NEWS | IT-SECURITY | ONLINE-ARTIKEL

Auch in schwierigen Zeiten Datensicherheit priorisieren

Am 28. Januar wurde nun bereits zum 15. Mal der Europäische Datenschutztag begangen. Zu Beginn des Jahres 2021 stehen die Vorzeichen ganz anders als in den Jahren und Jahrzehnten zuvor. Verständlicherweise dominiert Corona die Politik, Öffentlichkeit und mediale Berichterstattung. Dabei darf man aber nicht vergessen, dass die Pandemie auch erhebliche Auswirkungen auf IT-Sicherheit und Datenschutz…

NEWS | IT-SECURITY | STRATEGIEN

Cyberkriminellen (endlich) einen Schritt voraus sein

Ein Plädoyer für den Aufbau einer langfristigen Strategie für Cybersicherheit. Betrachtet man die allgemeine Bedrohungslage, die Anzahl der Cyberangriffe auf Unternehmen und die Meldungen erfolgreicher Hacks, so scheinen Cyberkriminelle der IT-Sicherheit mit ihren innovativen Angriffen immer einen Schritt voraus zu sein. Kein Wunder – sind viele CISOs und CIOs hauptsächlich damit beschäftigt, die im jeweiligen…

NEWS | CLOUD COMPUTING | IT-SECURITY

Von der Zielscheibe zur Festung: Cloud-Software bringt kleinen Betrieben Sicherheit

Wer denkt, sein Unternehmen ist zu klein und daher für Hacker kein lohnendes Ziel, liegt falsch. Denn nicht nur große Betriebe und Einrichtungen von öffentlichem Interesse sind von Cyberangriffen betroffen. Auch kleine Firmen oder Startups fallen ihnen immer häufiger zum Opfer. Die Cloud kann hier Abhilfe leisten: Provider von Cloud-Software und -Infrastrukturen ermöglichen Unternehmen ohne…

TRENDS 2021 | NEWS | BUSINESS | KÜNSTLICHE INTELLIGENZ

Wirtschaft rechnet mit Kontrollverlust über KI-Governance

Die Wirtschaft muss mehr Verantwortung bei Trendtechnologien wie KI übernehmen. Andernfalls übernehmen staatliche Behörden in den nächsten fünf Jahren die Regulierung, so die jüngste Studie von Pegasystems [1]. In der von iResearch geleiteten Untersuchung wurden 1.350 C-Level Executives in zwölf Ländern nach ihrer Einschätzung zu der Entwicklung von Technologietrends wie KI, Hyperautomation, Extended Reality (XR),…

TRENDS 2021 | NEWS | TRENDS 2020 | BUSINESS | FAVORITEN DER REDAKTION

New Work: Home Office und »Gig Economy« verändern die Arbeitswelt

Wesentliche Elemente von »New Work« nehmen Gestalt an. Die Arbeitswelt ist durch den Erfolg von Home Office in Bewegung geraten. Auch die steigende Zahl an Freelancern ist ein Zeichen dafür, dass die Idee von »New Work« immer mehr Anhänger findet. Durch die Corona-Krise haben Aspekte wie selbstbestimmtes Arbeiten, Flexibilität und Eigenverantwortung einen deutlichen Schub erfahren.…

NEWS | TRENDS SECURITY | IT-SECURITY

Studie: Web-Anwendungen unnötig anfällig für Cyberangriffe

Globale Unternehmen haben Schwierigkeiten, eine konsistente Anwendungssicherheit über mehrere Plattformen hinweg aufrechtzuerhalten. Zudem verlieren sie mit dem Aufkommen neuer Architekturen und der Einführung von Application Program Interfaces (APIs) an Transparenz. Dies sind die zentralen Ergebnisse der Radware-Studie »2020-2021 State of Web Application Security Report« [1]. Hintergrund dieser Entwicklung ist die Notwendigkeit, sich schnell auf ein…

NEWS | BUSINESS | FAVORITEN DER REDAKTION | KOMMUNIKATION

Digital Leader müssen sich 2021 neu erfinden

Die Corona-Pandemie hat die Art und Weise, wie Menschen zusammenarbeiten, grundlegend verändert. Das hat auch einen gravierenden Einfluss auf die Rolle von Führungskräften. Folgende Trends werden den Bereich Digital Leadership in 2021 prägen. Covid-19 hat die digitale Transformation beschleunigt – sie ist keine Kür mehr, sondern eine absolute Notwendigkeit. Digitalisierung bedeutet aber nicht nur Technologie,…

TRENDS 2021 | NEWS | TRENDS WIRTSCHAFT | BUSINESS | FAVORITEN DER REDAKTION | KOMMUNIKATION

Trends beim Remote Work: Vom Exoten zum Standard

Vor einem Jahr war Remote Work noch ein exotischer Trend, der zwar bekannt war, als praxistaugliches Arbeitsmodell jedoch eher für experimentierfreudige Start-ups als für etablierte Großunternehmen in Frage kam. Die Pandemie hat diese Sicht vor allem in Europa stark verändert und neue, vielversprechende Entwicklungen angestoßen. Was erwarten Fachleute, die sich seit vielen Jahren mit den Chancen…

NEWS | IT-SECURITY | SERVICES | TIPPS

IT-Sicherheit für Pharmaunternehmen: Den Impfstoff vor Hackern schützen

Endlich hat die Pharmaindustrie einen Corona-Impfstoff entwickelt, da lauert die nächste Gefahr: Professionelle Hacker. Sie gefährden Lagerung und Logistik der empfindlichen Impfdosen, greifen Pharmaunternehmen an, um an die Forschungsdaten zu gelangen und hackten zuletzt die europäische Arzneimittelagentur EMA. Alle mit dem Impfstoff beschäftigten Einrichtungen brauchen dringend starke IT-Sicherheitstechnologien, um sich vor solchen Angriffen zu schützen. …

TRENDS 2021 | NEWS | KOMMUNIKATION | SERVICES

Die Welt im Lockdown: Die E-Learning-Trends für 2021

Wie sich die »neue Realität« auf den E-Learning-Markt auswirkt und wie Unternehmen künftig Weiterbildungen nachhaltig organisieren, erläutert Anton Bollen, Experte für E-Learning-Konzepte und Video-Schulungen bei TechSmith: »Egal ob Videokonferenzen, Onlineshopping oder Distance Learning: Seit Beginn der Corona-Pandemie ist die Akzeptanz für digitale Lösungen in nahezu allen Lebensbereichen enorm gestiegen. In Zeiten von Homeoffice ermöglichen unkomplizierte…

NEWS | IT-SECURITY | TIPPS

Zehn Schritte zum sicheren Home Office

Home Office ist mehr als nur der Firmenrechner im heimischen Wohn- oder Schlafzimmer. Da die Systeme sich nicht innerhalb der geschützten Büroinfrastruktur befinden, müssen Unternehmen besondere Sicherheitsmaßnahmen ergreifen. Rangee erklärt die wichtigsten Schritte zur Absicherung der neuen Arbeitswelt. In zahlreichen Unternehmen ist Home Office inzwischen Alltag und wird es voraussichtlich auch bleiben, da viele Arbeitnehmer…

TRENDS 2021 | NEWS | TRENDS INFRASTRUKTUR | TRENDS KOMMUNIKATION

Ein Blick auf die Netzwerk-Trends in 2021

Ein zuverlässiges, sicheres und resilientes Netzwerk spielt eine zentrale Rolle, wenn es um Digitalisierung, Cloud oder Automatisierung geht. Opengear, Anbieter von Out-of-Band-Managementlösungen zum Schutz kritischer Infrastrukturen, erklärt, welche Themen 2021 das Netzwerkmanagement beherrschen werden. Das Jahr 2020 hat Unternehmen, die angesichts der Corona-Pandemie verstärkt auf Cloud-Dienste und Home Office gesetzt haben, deutlich die Abhängigkeit…

NEWS | BUSINESS | E-GOVERNMENT

Konjunkturpaket: Investitionen für digitale Verwaltung sind gut angelegt

Welche Herausforderungen müssen bei den Investitionen für mehr E-Government gemeistert werden, damit die Gelder zielgerichtet und sinnvoll in den Aufbau digitaler Verwaltungsstrukturen fließen und den Wirtschaftsstandort Deutschland nachhaltig stärken. Die Covid-19-Pandemie hat den Status der digitalen Verwaltung und die Notwendigkeit von Veränderungen wie unter einem Brennglas gebündelt und überall dort Feuer entfacht, wo die Digitalisierungsdefizite…

TRENDS 2021 | NEWS | TRENDS INFRASTRUKTUR | INFRASTRUKTUR

Die Bedeutung der IT-Trends 2021 für das Infrastrukturmanagement

Was bedeuten die aktuellen IT-Trends wie Cloud Computing, Hybrid IT, Automatisierung und künstliche Intelligenz sowie 5G konkret für die Infrastrukturen und das Infrastrukturmanagement? Womit werden sich Infrastruktur- und Servicemanager 2021 hauptsächlich beschäftigen? Und wo ergeben sich neue Chancen für klassische Tools wie die IT-Dokumentation? Darauf geben die Experten von FNT einen Ausblick. Mit integrierten…

NEWS | IT-SECURITY | STRATEGIEN | TIPPS

Das schwächste Glied: Der Mensch als IT-Sicherheitsrisiko

Fehlverhalten, ungenaue Richtlinien und falsche Konfigurationen von Endpunkten sind häufige Schwachpunkte. Die Cyber-Kill-Chain sucht sich meist das schwächste Glied in der Kette – und das ist oft der Mensch. Eine Analyse der Bitdefender-Telemetrie von 110.000 Endpunkten im ersten Halbjahr 2020 zeigt, dass Fehlkonfigurationen und der »Schwachpunkt Mitarbeiter« die Ursachen Nummer Eins für einen sehr…

NEWS | INFRASTRUKTUR | KOMMUNIKATION | STRATEGIEN

Es ist an der Zeit, dass sich SD-WANs weiterentwickeln

Die Entwicklung von Enterprise Wide Area Network (WAN) hat fast drei Jahrzehnte lang weitgehend stagniert – meint Palo Alto Networks. Die Router sind zwar schneller geworden, aber die Hub-and-Spoke-Architektur, die MPLS als Backbone verwendet, war das gleiche Design, das in den frühen 90er Jahren verwendet wurde. Das bedeutet jedoch nicht, dass es keine Notwendigkeit für…

NEWS | TRENDS 2020 | GESCHÄFTSPROZESSE | KÜNSTLICHE INTELLIGENZ

Mit KI zu produktiveren Mitarbeitern

Wenn es um die die Stärkung ihrer betriebswirtschaftlichen Leistungsfähigkeit geht, tendieren Mittelständler automatisch dazu, eigene Produktionsprozesse Tag für Tag auf den Prüfstand zu stellen und zu optimieren. Ein Vorgehen, das durchaus seine Berechtigung besitzt. Dabei übersehen sie jedoch oft, dass auch in der Steigerung der Mitarbeiterproduktivität ein starker Hebel liegt, um die Rentabilität einer Firma…

NEWS | KOMMUNIKATION | TIPPS

Was ist ein VPN und wie funktioniert das?

Wer im Internet surft, hinterlässt unweigerlich Spuren. Allerdings gibt es durchaus Möglichkeiten, auch anonym im Netz unterwegs zu sein. Eine Option stellt ein VPN dar. Damit werden die eigenen Spuren beim Surfen reduziert oder auch verschleiert. Doch was ist das, wozu braucht man VPN und – wie funktioniert das eigentlich? Wichtige Fragen werden hier beantwortet.…

TRENDS 2021 | NEWS | IT-SECURITY

IT-Sicherheit 2021: Vier Trends

Durch die drastischen Veränderungen im Jahr 2020 wurde die Digitalisierung stark forciert, Netzwerkinfrastrukturen änderten sich und Clouds konnten weitere Zugewinne verzeichnen. Gerade, was Home Office angeht, musste zunächst einiges improvisiert werden, jetzt geht es darum, diese neuen Architekturen nachhaltig zu konsolidieren, wozu auch ein umfassendes Sicherheitskonzept gehört. Gleichzeitig setzen sich auch langfristige Trends, wie neue…

TRENDS 2021 | NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Cyberkriminelle nutzen Sorgen und Wissensdurst rund um Corona aus

Avira warnt im jährlichen Bericht zur Bedrohungslage vor Cyberangriffen, die Nutzer mit »Covid-19« und »Corona« in die Falle locken. Laut Aviras aktuellem Bericht zur Cyber-Sicherheitslage 2020 setzten Cyberkriminelle im vergangenen Jahr bei ihren Phishing-Kampagnen verstärkt auf Covid-19 als thematischen Köder. So entwickelten die Autoren von Schadsoftware die verschiedensten Strategien, um die Ängste und das Informationsbedürfnis…

NEWS | TRENDS MOBILE | IT-SECURITY | KOMMUNIKATION | TIPPS

Malware macht mobil – Schadsoftware landet zunehmend auf Smartphones

DDoS-Attacken über mobile Botnetze und Verteilung von Malware über offizielle App-Stores nehmen zu. Das Smartphone findet privat wie beruflich immer häufiger Einsatz. In der Corona-Pandemie hat es zunehmend als digitaler Helfer Einzug in den Alltag genommen: Das Smartphone ist Kommunikationszentrale und Terminal für kontaktloses Bezahlen geworden. Jetzt schlägt die PSW GROUP (www.psw-group.de) Alarm: »Die…

NEWS | BUSINESS | SERVICES | TIPPS

E-Teaching: Kompetente digitale Wissensvermittlung braucht mehr als eine Kamera

Kamera an, Ton an und bitte! Wer seinen Stoff beherrscht, kann ihn auch online vortragen. So dachten viele … bis sie es versucht haben. Tatsächlich lassen sich viele Methoden und Konzepte, die in Präsenzveranstaltungen sehr gut funktionieren, nur sehr bedingt auf digitale Formate übertragen. Das liegt unter anderem daran, dass die digitale Kommunikation völlig eigenen…