Illustration: Geralt Absmeier

Unternehmen sind überaus anpassungsfähig, wie sich in der Pandemiekrise gezeigt hat. Schnell wurden neue Workflows geschaffen, die den Geschäftsbetrieb vollständig digital aufrecht erhalten. Die Zusammenarbeit erfolgt über Collaboration-Tools, die Bearbeitung von wichtigen Dokumenten über Cloudanwendungen und die persönliche Abstimmung in Einzelfällen über Messenger-Dienste auf privaten Mobilgeräten. Die Veränderungen in der digitalen Arbeitsumgebung machen es für Unternehmen jedoch schwierig, die Datensicherheit zu gewährleisten.

Das Erfordernis, im Ernstfall auch standortunabhängig Geschäftsablaufe aufrecht erhalten zu können, bringt das traditionelle Modell der Speichenarchitektur, bei dem sich Anwendungen, Daten und Benutzer innerhalb des Unternehmensnetzwerks befinden, an seine Grenzen. Gefordert ist ein dynamischer Zugriff von überall auf On-Premises- und Cloud-Anwendungen sowie das Web. Dabei muss die Datensicherheit gewährleistet bleiben.

Um Benutzer, Geräte und Daten auch jenseits des Netzwerkperimeters zu schützen, haben Unternehmen mit zusätzlichen, meist voneinander unabhängigen, Sicherheitslösungen aufgerüstet. Dies ist jedoch kein ideales Vorgehen, in mehrfacher Hinsicht. Einerseits verursacht der Betrieb mehrerer unabhängiger Lösungen im Durchschnitt höhere Kosten. Darüber hinaus kann die manuelle Vervielfältigung von Sicherheitsrichtlinien in verschiedenen Produkten und Dashboards die Fehlerwahrscheinlichkeit erhöhen und zu inkonsistenten Schutzmaßnahmen führen.

Für mehr Effizienz und höhere Sicherheit ist ein übergreifendes, ganzheitliches Vorgehen nötig. Dazu müssen Unternehmen allerdings sämtliche betriebenen Lösungen und deren Funktionen grundlegend in Frage stellen. Wenn es um die Sicherheit von Daten geht, so drohen jenseits des Netzwerkperimeters nicht nur Gefahren durch externe Angreifer, sondern auch durch riskantes Mitarbeiterverhalten.

Zentrales Anliegen muss es für Unternehmen also sein, ihre Daten zu schützen, egal wo diese sich befinden. Ansatzpunkte für die Überprüfung der bestehenden Sicherheitsmaßnahmen geben die verschiedenen denkbaren Wege, die Daten innerhalb der Organisation gehen können. Benutzen Mitarbeiter eigene Geräte für den Zugriff auf Unternehmensressourcen? Geschieht dies möglicherweise auch, obwohl es untersagt wurde? Werden Unternehmensdaten in Privataccounts bei Clouddiensten verschoben? Können datenschutzrechtliche Anforderungen – beispielsweise im Zuge eines Vorfalls oder einer Löschanfrage – gesetzeskonform und mit vertretbarem Aufwand eingehalten werden?

CASB-, ZTNA- und SWG-Technologien für sichere Interaktionen

Ganzheitliche Ansätze für Datensicherheit auch außerhalb des eigenen Netzwerks werden unterstützt von Secure-Access-Services-Edge-Lösungen (SASE). Dabei handelt es sich um Security-Plattformen, die verschiedene Netzwerk- und Cloud-Sicherheitslösungen unter einem Dach vereinen, insbesondere Technologien wie Cloud Access Security Broker (CASB), Zero Trust Network Access (ZTNA) und Secure Web Gateway (SWG). Diese Lösungen gewähren Organisationen den Schutz von Daten sowie vor Bedrohungen bei jeder Interaktion zwischen Geräten, Apps, Web-Zielen, On-Premises-Ressourcen und der Infrastruktur. Im Wesentlichen bieten die diversen SASE-Angebote die folgenden Kernfunktionen:

- Sichtbarkeit von Daten:

Bestimmte Funktionen ermöglichen es, die Wege der Unternehmensdaten und die damit verbundenen Benutzeraktivitäten nachzuverfolgen. Mit ihnen können Unternehmen erkennen, welche Dokumente von Mitarbeitern ausgetauscht werden, mit wem und wie sie ausgetauscht werden und inwieweit diese Aktivitäten Risiken für Datenverluste beinhalten. Außerdem können Unternehmen die Bewegungen von Daten, die unter branchenspezifische Regularien fallen, nachvollziehen und dokumentieren, um nachzuweisen, dass sie in der Cloud, im Web und in lokalen Ressourcen sicher sind.

- Schutz von Daten:

Unternehmensdaten erfordern eine kontextabhängige Kontrolle. Nur so ist sichergestellt, dass vertrauliche Informationen nicht in die falschen Hände gelangen. Granulare Data-Loss-Prevention-Richtlinien (DLP) identifizieren vertrauliche Informationen, um Daten im Web, in SaaS- und IaaS-Lösungen sowie in On-Premises-Anwendungen zu schützen. DLP verhindert so Datenlecks beim Zugriff und die Exfiltration über das Internet.

- Identitäts- und Zugriffsmanagement (IAM):

Die Authentifizierung von Benutzern ist der erste Schritt zu einer intelligenten, kontextorientierten Sicherheit. Single-Sign-On-Tools (SSO) dienen als einziger Authentifizierungspunkt für alle Unternehmensressourcen, während die Multi-Faktor-Authentifizierung (MFA) eine weitere Form der Identitätsüberprüfung erfordert, wie zum Beispiel ein SMS-Token, der per Text gesendet wird. IAM schützt sowohl Unternehmen als auch deren Mitarbeiter vor böswilligen Akteuren, die versuchen, ihre Benutzerkonten zu kapern.

- Schutz vor Bedrohungen:

Da Cyberkriminelle ihre Angriffsmethoden ständig ändern, müssen Unternehmen sich auch auf Unvorhergesehenes vorbereiten. SASE-Plattformen blockieren sowohl bekannte als auch Zero-Day-Malware in allen Ressourcen und stoppen den Zugriff auf bösartige Webziele, die Malware-Infektionen und Phishing-Kampagnen beinhalten. Darüber hinaus können sie Insider-Bedrohungen identifizieren und stoppen, egal ob durch unachtsame Benutzer oder Hacker mit gestohlenen Zugangsdaten verursacht.

Konsistente Sicherheit

Neue Arbeitsweisen und die fortschreitende Digitalisierung verlangen von Unternehmen, ihre Security-Strategie aus der Perspektive der Daten neu zu gestalten. SASE-Plattformen stellen eine Möglichkeit dar, lückenlose Datensicherheit herzustellen, bestehende Security-Tools zu ersetzen und die gesamte Security-Infrastruktur zentral über ein einziges Dashboard zu steuern. Auf diese Weise können Unternehmen ihre Security-Maßnahmen effizient auf neue, künftige Anforderungen einstellen.

Anurag Kahol, CTO, Bitglass

44 Artikel zu „SASE“

NEWS | E-GOVERNMENT | INFRASTRUKTUR | INTERNET DER DINGE | IT-SECURITY

Die fünf größten Sicherheitsgefahren für Smart Cities

Immer mehr Kommunen verfolgen Smart-City-Initiativen, etwa um Ressourcen besser zu verwalten oder die Bürgerservices zu optimieren und generell die Lebensqualität zu steigern. Durch die dafür notwendige Erfassung entsprechender Daten, deren Vernetzung und Verarbeitung steigen aber auch die Sicherheitsgefahren. NTT Ltd., ein weltweiter Technologie-Dienstleister, nennt die fünf größten Bedrohungen für Smart Cities. Die Smart City, also…

TRENDS 2021 | NEWS | TRENDS INFRASTRUKTUR | INFRASTRUKTUR

SD-WAN im Jahr 2021 – ein Blick in die Kristallkugel

Neue Pfade auf dem Weg zu SASE Wollen Unternehmen den vollen Nutzen aus der Cloud und der digitalen Transformation ziehen, gleichzeitig aber Konzepte wie »Work from Anywhere« umsetzen, müssen sie zwei Dinge tun: Sowohl ihr Wide Area Network (WAN) transformieren also auch ihre Sicherheitsarchitektur anpassen. Sobald sich das Marketing-Getöse um SASE (Secure Access Service…

TRENDS 2021 | NEWS | BUSINESS

IT-Trends 2021: »2021 wird das Jahr des Kunden«

Was können Kunden in den nächsten zwölf Monaten von B2B-Softwareherstellern erwarten. Zum Ende des Jahres wird es Zeit, die Technologien und Ansätze ins Auge zu fassen, die 2021 die Unternehmens-IT beeinflussen werden. Sage hat fünf Trends identifiziert, mit denen sich Entscheider und Entwickler vermehrt beschäftigen sollten, um Effizienz und Wettbewerbsstärke voranzutreiben: Integration von künstlicher Intelligenz…

NEWS | LÖSUNGEN

Ein Blick in die USA: Digitale Experience für Basketball-Fans während der Pandemie

Die National Basketball Association (NBA) vermittelte ihren Fans das Gefühl, bei den Spielen live dabei zu sein – auch wenn sie in Wirklichkeit gemütlich zuhause auf dem Sofa saßen. Die diesjährige Basketballsaison verlief äußerst erfolgreich und es hat Spaß gemacht, das Leben in der NBA-Blase zu verfolgen. Natürlich bedeutete es für die Spieler und den…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Navigieren in unsicheren Zeiten: Darauf kommt es für CISOs 2021 an

Gerade in diesen unsicheren Zeiten wäre eine voll funktionsfähige Kristallkugel besonders praktisch: Hinter uns liegt ein Jahr, in dem sich nahezu alles, was für uns selbstverständlich war, verändert hat. 2021 wird Unternehmen und der Security-Branchen zahlreiche Chancen bieten, dennoch müssen wir auch damit rechnen, dass neue und schädliche Bedrohungen auftauchen werden. Neil Thacker, CISO EMEA…

NEWS | FAVORITEN DER REDAKTION | IT-SECURITY | STRATEGIEN

Feinde im Home Office: IT-Security zwischen New Work und Insiderbedrohungen

Im Bereich IT-Security sind die Lasten nicht zu Gunsten der Unternehmen verteilt: Während sie permanent über ihre gesamte IT-Landschaft hinweg sämtliche der Bedrohungslage angemessenen Sicherheitsmaßnahmen ergreifen müssen, kann Angreifern eine kleine Schwachstelle ausreichen, um massiven Schaden anzurichten. Ungesicherte Endgeräte, Cloud- und IaaS-Anwendungen, schlecht gesicherte Netzwerke oder das Surfen im World Wide Web eröffnen Hackern zahlreiche…

NEWS | VERANSTALTUNGEN

Erfolgreicher Abschluss für den »Controlware vSecurity Day 2020« – erstmals im virtuellen Format

Zum zwölften Mal in Folge lud Controlware, gemeinsam mit 30 Partnern, zum »Controlware vSecurity Day« ein: Rund 700 IT- und Security-Verantwortliche konnten sich am 17. und 18. September in über 30 Vorträgen über die wichtigsten Security-Themen austauschen und informieren – und das komplett remote. Denn die Veranstaltung fand erstmals rein virtuell statt. »Die Anforderungen…

NEWS | IT-SECURITY | VERANSTALTUNGEN

Controlware lädt ein zum virtuellen IT-Branchentreffen »Controlware vSecurity Day 2020«

Der »Controlware Security Day« gehört für IT-Sicherheitsspezialisten und Entscheider zu den wichtigsten Terminen im Veranstaltungskalender. Auch in diesem Jahr informiert Controlware gemeinsam mit renommierten Partnern am 17. und 18. September über aktuelle Security-Themen und Trends. Erstmals findet der Security Day virtuell statt. Die Teilnehmer können sich aus mehr als 30 spannenden und informativen Vorträgen an zwei Tagen ein individuelles Programm zusammenstellen.

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Gesteigerte Aktivitäten der Cyberkriminellen: Absicherung von Remote-Arbeitsplätzen

Fortinet hat den Cybersecurity-Bericht 2020 für Telearbeiter veröffentlicht [1]. Er untersucht die Herausforderungen im Bereich der Cybersicherheit, mit denen Unternehmen infolge der Verlagerung zur Telearbeit Anfang dieses Jahres konfrontiert waren. Außerdem erfasst er die geplanten Investitionen zur Absicherung der Telearbeit über das Jahr 2020 hinaus. Der Studie liegt eine im Juni 2020 durchgeführte Umfrage zugrunde. Die…

NEWS | TRENDS 2020 | TRENDS SECURITY | INTERNET DER DINGE | IT-SECURITY

Kein Unternehmen kommt ohne IoT-Sicherheit aus – Hohes Potenzial in lernenden Systemen

Das Internet der Dinge setzt sich in großem Stil durch, weil die potenziellen Vorteile immens sind. Ob es sich um Gebäude- und Straßenlichtsensoren, Überwachungskameras, IP-Telefone, Point-of-Sale-Systeme, Konferenzraumtechnik und vieles mehr handelt, das IoT ist im Netzwerk und im Unternehmen längst Realität. Es ist zu einem wesentlichen Teil der Infrastruktur für jedes Unternehmen und jede Branche…

NEWS | CLOUD COMPUTING | IT-SECURITY

Die Cloud als Chance für Cybersicherheit – fünf Gründe für Managed Security aus der Cloud

Konventionelle Sicherheitslösungen wurden nicht mit Blick auf die Cloud entwickelt, was Herausforderungen durch Komplexität, Verwaltungsaufwand und unvollständigem Schutz schafft. Dies ist nach Meinung von Palo Alto Networks nun aber geboten, denn: In der vernetzten Welt, in der sowohl Benutzer als auch Daten überall sind, muss auch Cybersicherheit überall verfügbar sein. Um dies zu erreichen, muss…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

CEOs bevorzugen eine proaktive, CISOs eine reaktive Sicherheitsstrategie

Die Studie »The Current and Future State of Cybersecurity« von Forcepoint in Zusammenarbeit mit WSJ Intelligence erstellt, beschreibt die Prioritäten globaler Wirtschaftsführer bei der Cybersicherheit und legt die wachsenden Unterschiede zwischen CEOs und CISOs dar. Die Befragung von CEOs und CISOs deckt erhebliche Reibungspunkte bei der Cybersicherheit auf. Die Studie zeigt die divergierenden Ansichten von…

NEWS | IT-SECURITY | TIPPS

reCaptcha-Abfragen: Kein Mensch, kein Bot – ein Hacker!

Neue Phishing-Methode manipuliert vermehrt reCaptcha-Abfragen. Auch wenn die stationären Geschäfte langsam wieder öffnen, der Online-Kauf hat wegen der aktuellen Ausgangsbeschränkungen Hochkonjunktur. Viele seriöse Unternehmen sichern ihre Webseiten durch eine sogenannte reCaptcha-Abfrage ab. Im Dauer-Clinch zwischen Cybersicherheit und Cyberkriminalität finden Hacker erfahrungsgemäß immer wieder neue Methoden, persönliche oder Unternehmensdaten abzugreifen. Seit kurzem fällt auf, dass Hacker…

NEWS | TRENDS 2020 | TRENDS WIRTSCHAFT | BUSINESS

Wachsender Wohlstand, stabile Ungleichheit

Wie sind Einkommen und Vermögen in Deutschland verteilt? Diese Frage ist seit jeher Thema in den Kommentarspalten der Zeitungen und an Stammtischen. Auch in der Wissenschaft gibt es unterschiedliche Ansichten. Das Institut der deutschen Wirtschaft (IW) ist dieser Frage nun in einer neuen umfangreichen Studie nachgegangen. Insgesamt ist die Situation deutlich besser als noch vor…

NEWS | INFRASTRUKTUR | IT-SECURITY | KOMMUNIKATION | SERVICES

Fünf klare Anzeichen dafür, dass die eSIM vor dem breiten Durchbruch steht

Die eSIM-Technologie verspricht den Nutzern von Smartphones und anderen vernetzten Devices zahlreiche Vorteile. Bereits heute sind viele der weltweit ausgelieferten Geräte mit einem fest verbauten SIM-Chip ausgestattet, auf den sich die Nutzer ihre Netzbetreiber-Profile unkompliziert »over the air« herunterladen können. Die Aktivierung und das Management der Mobilfunkverträge werden sowohl für die Nutzer als auch die…

NEWS | BUSINESS PROCESS MANAGEMENT | DIGITALISIERUNG | TRENDS SERVICES | GESCHÄFTSPROZESSE | TRENDS 2019 | SERVICES

Künstliche Intelligenz (KI) treibt die Automatisierung von SIAM voran

Neuer ISG-Anbietervergleich sagt weiteres Wachstum des deutschen Marktes voraus, zumal immer mehr mittelständische Unternehmen auf SIAM (Service Integration and Management) und ITSM (IT Service Management) setzen. Dank Technologien der künstlichen Intelligenz (KI) wie Bots und Machine Learning (ML) sowie durch die verstärkte Nutzung von Big Data und Analytics bieten SIAM-/ITSM-Anbieter ihre Lösungen immer automatisierter…

NEWS | TRENDS KOMMUNIKATION | TRENDS MOBILE | TRENDS 2019 | KOMMUNIKATION

Videostreaming auf dem Smartphone: Häufig vor dem Einschlafen, eher selten am Steuer

Filme, Serien, Sportangebote, Youtube- oder Mediathekeninhalte – die Bandbreite von Videoinhalten für das Smartphone ist riesig. Gigaset wollte wissen: An welchen Orten nutzen die Deutschen ihre Smartphones zum Videostreaming? Eine repräsentative Studie1 des Meinungsforschungsinstituts Forsa im Auftrag von Gigaset gibt Aufschluss. Auf den ersten drei Plätzen landen Urlaub, Bett und ÖPNV. Aber auch Sport und…

NEWS | BUSINESS | TRENDS SECURITY | BUSINESS PROCESS MANAGEMENT | DIGITALISIERUNG | FAVORITEN DER REDAKTION | INDUSTRIE 4.0 | INFRASTRUKTUR | INFOGRAFIKEN | INTERNET DER DINGE | IT-SECURITY | KOMMUNIKATION | TIPPS

Gravierende Sicherheitsrisiken bei vernetzten Industrieanlagen

Schwachstellen in Funkfernsteuerungen haben schwerwiegende Auswirkungen auf die Sicherheit. Ein neuer Forschungsbericht deckt schwere Sicherheitslücken bei industriellen Maschinen auf. Anlagen wie Kräne, die mittels Funkfernsteuerungen bedient werden, sind vor potenziellen Angriffen wenig bis gar nicht geschützt. Damit stellen sie ein hohes Sicherheitsrisiko für Betreiber und ihre Mitarbeiter dar. Trend Micro veröffentlichte einen neuen Forschungsbericht,…

NEWS | BUSINESS | DIGITALISIERUNG | DIGITALE TRANSFORMATION | KOMMUNIKATION | ONLINE-ARTIKEL | STRATEGIEN

Intelligente Führung in der Arbeitswelt 4.0

Eines ist sicher: Führung muss »neu« gedacht und gelebt werden. Wenn wir die digitale Zukunft gestalten wollen, dann brauchen wir zur Realisierung neuer Geschäftsmodelle, Prozesse und (KI) Systeme auch die Menschen dazu, die dieses Denken in den »Köpfen« nicht nur leben, sondern auch realisieren können. Wir brauchen eine neue systematische Ausbildung in (Hoch-) Schulen, Kirchen,…

NEWS | BUSINESS | SERVICES

Zwischen Gründerfieber und etabliertem Unternehmen: Wann ist ein Start-up erwachsen?

»Stimmt, der Kicker wird auch nur noch zu Feiern rausgeholt«, lacht Philipp Lyding. Vor fast sieben Jahren hat er gemeinsam mit Michael Kessler Energieheld gegründet und verantwortet heute alle IT-Entwicklungen des Start-ups. Die Idee damals war sehr simpel: »Wir wollten Hausbesitzern dabei helfen, ihr Haus möglichst energieeffizient zu sanieren. Seitdem hat sich eine Menge getan…

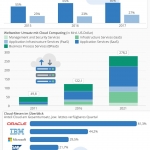

NEWS | TRENDS INFRASTRUKTUR | BUSINESS PROCESS MANAGEMENT | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | DIGITALISIERUNG | TRENDS SERVICES | FAVORITEN DER REDAKTION | GESCHÄFTSPROZESSE | INFRASTRUKTUR | TRENDS 2018 | INFOGRAFIKEN | OUTSOURCING | RECHENZENTRUM | SERVICES

Nutzung von Cloud Computing in Deutschland

Das digitale Deutschland ist zunehmend bewölkt. Laut einer Bitkom-Erhebung nutzen zwei Drittel aller Unternehmen Cloud-Anwendungen. Auch privat nimmt die Zahl derjenigen, die Speicherplatz im Internet zum Speichern von Dokumenten, Fotos, Musik, Videos oder anderen Dateien nutzen, stetig zu, wie Umfragedaten von Eurostat zeigen. Und mit der Cloud lässt sich Geld verdienen, viel Geld, wie die…

NEWS | BUSINESS | CLOUD COMPUTING | IT-SECURITY | KOMMENTAR | RECHENZENTRUM | SERVICES

Unternehmen in der Cloud – und wo bleibt der Know-how-Schutz?

Sobald die EU-Mitgliedsstaaten die Know-how-Schutz-Richtlinie umgesetzt haben, müssen Unternehmen angemessene Maßnahmen zum Schutz von Geschäftsgeheimnissen vornehmen. Zählt dazu auch die Wahl des Cloud-Providers? Ziel der Richtlinie 2016/943 ist ein einheitlicher Mindestschutz für Geschäftsgeheimnisse in Europa – doch was ändert sich damit? Und was hat die Wahl eines sicheren Cloud-Dienstes damit zu tun? Die Richtlinie…

NEWS | TRENDS SECURITY | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | TRENDS 2018 | IT-SECURITY | SERVICES

Europas Unternehmen haben Nachholbedarf in Sachen Cloudsicherheit

Nutzung von Cloudanwendungen deutlich gestiegen. Office 365 und AWS auf dem Vormarsch. Eine aktuelle Studie liefert einen Überblick zur Nutzung von Cloudanwendungen in Europa [1]. Untersucht wurden dafür 20.000 Unternehmen in Deutschland, Frankreich, den Niederlanden, Italien, Spanien und Großbritannien. Während die Nutzung von Office 365 mit 65 Prozent einen neuen Rekordwert erreicht hat, lässt…

NEWS | TRENDS WIRTSCHAFT | TRENDS INFRASTRUKTUR | BUSINESS PROCESS MANAGEMENT | TRENDS KOMMUNIKATION | DIGITALISIERUNG | TRENDS SERVICES | INFRASTRUKTUR | TRENDS 2018 | IT-SECURITY | KOMMUNIKATION | RECHENZENTRUM | SERVICES

Die Vision einer von Technikexperten angetriebenen Welt

Jahresumfrage ergibt »Tech PROactive«-Ambition: Endnutzer und Weiterbildung in neuen Technologien sind Top-Prioritäten für Technikexperten. SolarWinds, Anbieter von IT-Management-Software, veröffentlicht die Ergebnisse seiner Umfrage »IT Pro Day 2018: A World Powered by Tech Pros.« Darin dreht es sich um die Frage, wie eine Welt aussehen würde, in der Technikexperten proaktiv – »Tech PROactive« – handeln…

NEWS | BUSINESS | TRENDS KOMMUNIKATION | DIGITALISIERUNG | TRENDS MOBILE | TRENDS 2018 | KOMMUNIKATION

Virtual Reality wartet noch auf den Durchbruch

■ 9 von 10 Bundesbürgern haben schon von Virtual Reality gehört. ■ Jeder Sechste hat eine VR-Brille ausprobiert. ■ Vor allem Spiele und virtuelles Reisen sind beliebt. Virtual Reality wird als »Next Big Thing« der Technologie-Branche gehandelt, bei der Nutzung sind die Verbraucher derzeit aber noch zurückhaltend. Jeder sechste Bundesbürger (16 Prozent) hat Virtual…

NEWS | CLOUD COMPUTING | IT-SECURITY | OUTSOURCING | SERVICES | STRATEGIEN

Die Vorteile ausgereifter Cloud-Sicherheitsstrategien

Ein neues Cloud-Security-Maturity-Model mit Benchmarks bietet Unternehmen Orientierung bei der Nutzung von nicht-IT-geführten Cloud-Services. Erfahrene Unternehmen haben doppelt so wahrscheinlich einen Cloud-Security-Architekten eingestellt wie andere Unternehmen. Netskope stellt den neuen »The Maturity of Cloud Application Security Strategies«-Report vor, in dem die Enterprise Strategy Group (ESG) im Auftrag von Netskope die geschäftlichen Vorteile der Nutzung…

NEWS | TRENDS WIRTSCHAFT | TRENDS INFRASTRUKTUR | BUSINESS PROCESS MANAGEMENT | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | DIGITALE TRANSFORMATION | EFFIZIENZ | TRENDS SERVICES | INFRASTRUKTUR | TRENDS 2018 | LÖSUNGEN | OUTSOURCING | RECHENZENTRUM | SERVICES | STRATEGIEN

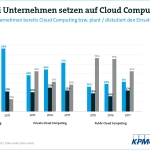

Zwei von drei Unternehmen nutzen Cloud Computing

■ Unter Großunternehmen sind 83 Prozent Cloud-Anwender. ■ 30 Prozent setzen auf Public-Cloud-Lösungen. ■ Konformität mit DSGVO ist Top-Kriterium bei der Anbieterauswahl. Cloud Computing hat sich etabliert: Im Jahr 2017 nutzten zwei Drittel aller Unternehmen (66 Prozent) Rechenleistungen aus der Cloud. Im Vergleich zum Vorjahr wuchs der Anteil der Nutzer auf dem erreichten hohen…

NEWS | DIGITALISIERUNG | EFFIZIENZ | INFRASTRUKTUR | KOMMUNIKATION

KMU: All-IP macht Unified Communications zum Standard

Wie KMUs ihre Kommunikation mit Skype for Business und Co. bündeln. Die Tage von ISDN sind gezählt. Weil All-IP die Kommunikation nutzerseitig von der Infrastruktur entkoppelt, können kleine und mittelständische Unternehmen ihre Kommunikation professionalisieren und bündeln. Zu kalkulierbaren Kosten. Mit All-IP wird Unified Communications, kurz: UC, auch für KMUs zum Kommunikationsstandard. Der Countdown läuft:…

NEWS | TRENDS WIRTSCHAFT | BUSINESS | BUSINESS INTELLIGENCE | TRENDS INFRASTRUKTUR | BUSINESS PROCESS MANAGEMENT | CLOUD COMPUTING | DIGITALISIERUNG | DIGITALE TRANSFORMATION | EFFIZIENZ | GESCHÄFTSPROZESSE | INFRASTRUKTUR | INTERNET DER DINGE | IT-SECURITY | KOMMUNIKATION | LÖSUNGEN | ONLINE-ARTIKEL | RECHENZENTRUM | SERVICES | STRATEGIEN

Maschinen können bald moralisches Verhalten von Menschen imitieren

Kognitionswissenschaftler der Universität Osnabrück legen neue Studie vor, die zeigt, dass menschlich-ethische Entscheidungen in Maschinen implementiert werden können und autonome Fahrzeuge bald moralische Dilemmata im Straßenverkehr bewältigen. Autonome selbstfahrende Autos sind die erste Generation von Robotern, die den alltäglichen Lebensraum mit uns teilen. Deshalb ist es unabdingbar, Regeln und Erwartungen an autonome Systeme zu…

NEWS | TRENDS KOMMUNIKATION | DIGITALISIERUNG | TRENDS MOBILE | TRENDS 2017 | KOMMUNIKATION

Jung, digital und immer online: Für die Generation Z gilt mobile first

Internetkonsum hat sich binnen drei Jahren verdreifacht. Bereits mehr als ein Drittel der 6- bis 7-Jährigen nutzt ein Smartphone. Bitkom stellt Studie »Kinder & Jugend in der digitalen Welt« vor. Das Smartphone ist immer dabei, Emojis und Video-Schnipsel sind das neue Telefonieren und YouTube-Stars die größten Idole: Kinder und Jugendliche in Deutschland sind immer…

NEWS | TRENDS WIRTSCHAFT | BUSINESS | TRENDS KOMMUNIKATION | DIGITALE TRANSFORMATION | TRENDS 2017 | KOMMUNIKATION | STRATEGIEN

Über die Hälfte aller IT-Profis besitzen nicht die »richtigen« Fähigkeiten, die die Branche in den nächsten 12 Monaten fordert

Deutschland und USA liegen bei der digitalen Transformation an der Spitze, UK hängt hinterher. Die Studie »Global Digital Transformation Skills Study« von Brocade zeigt auf, wie führende IT-Entscheider sich selbst und ihr Team einschätzen, um Rückschlüsse auf aktuelle und zukünftige Geschäftsanforderungen zu ziehen. Von den sechs untersuchten Märkten ist Deutschland am besten auf die…

NEWS | BUSINESS | KOMMUNIKATION | MARKETING | ONLINE-ARTIKEL | TIPPS

Führungskräfte brauchen ein neues Selbstverständnis

Wo Hierarchien verschwinden, Arbeitszeiten individualisiert werden und Arbeitsorte bis hin zur Strandbar variieren, funktioniert das klassische Führungsmodell von Führen und Folgen nicht mehr. Agile Unternehmen und agil arbeitende Projekt-Teams brauchen eine andere Führung als die statischen Strukturen, die über Jahrzehnte hinweg die Wirklichkeit unzähliger Chefs und Mitarbeiter geprägt haben. Leadership-Experte Joachim Simon: »Agiles Arbeiten…

NEWS | BUSINESS PROCESS MANAGEMENT | TRENDS SERVICES | TRENDS 2016 | LÖSUNGEN | SERVICES

60 Prozent der Unternehmen wenden bei der Softwareentwicklung keine Sicherheitstests an

Entwickler sehen Sicherheit gegen Cyberangriffe als Top-Priorität. 40 Prozent der Unternehmen setzten schon bei der Softwareentwicklung auf Sicherheitstests. Das ist ein Ergebnis einer aktuellen Umfrage von Veracode unter Entwicklern und IT-Führungskräften aus Deutschland, dem Vereinigten Königreich und den Vereinigten Staaten [1]. Die Studie unterstreicht, wie wichtig es ist, im Zeitalter von DevOps Entwickler bei Sicherheitsthemen…

NEWS | TRENDS WIRTSCHAFT | BUSINESS | TRENDS 2016

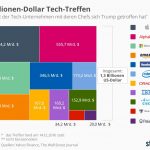

Das Billionen-Dollar Tech-Treffen

1,3 Billionen US-Dollar Börsenwert saßen am Mittwoch beim Treffen von Donald Trump mit den Chefs führender US-Tech-Unternehmen am Tisch. Hinter verschlossenen Türen ging es im Trump Tower Medienberichten zufolge unter anderem um die Schaffung von Arbeitsplätzen innerhalb der USA. Was die Trump-Präsidentschaft für das Silicon Valley bedeutet gilt als ungewiss. Im Wahlkampf hatte Trump beispielsweise…

NEWS | TRENDS WIRTSCHAFT | BUSINESS | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | TRENDS KOMMUNIKATION | DIGITALISIERUNG | DIGITALE TRANSFORMATION | TRENDS 2016 | INDUSTRIE 4.0 | INTERNET DER DINGE | KOMMUNIKATION

Weltweites Marken-Ranking: Warnschuss für deutsche Traditionsmarken

Traditionelle deutsche Marken verlieren Anschluss an digitale Wettbewerber. Paypal vor Deutscher Bank, WhatsApp vor Deutscher Telekom, Amazon vor Otto – digitale Marken und Dienste spielen im Leben der Menschen eine immer wichtigere Rolle und verdrängen die etablierten Anbieter hinsichtlich Relevanz und Beliebtheit bei den Verbrauchern auf hintere Plätze. Die traditionellen deutschen Anbieter verlieren bei der…

NEWS | TRENDS SECURITY | CLOUD COMPUTING | DIGITALISIERUNG | EFFIZIENZ | TRENDS GESCHÄFTSPROZESSE | INFOGRAFIKEN | IT-SECURITY

Für schnelle Innovation wird die Sicherheit geopfert

Neue Studie zeigt: Unternehmen vernachlässigen unter Innovationsdruck grundlegende IT-Sicherheit wie Identity und Access Management, Nutzer werden allein gelassen. Die Innovationsgeschwindigkeit im Unternehmen nimmt zu, doch die Sicherheit bleibt auf der Strecke. So lautet das Ergebnis einer weltweiten Studie zum Thema Cybersicherheit von Micro Focus in Zusammenarbeit mit dem Ponemon Institute [1]. Viele Unternehmen wissen demnach…

NEWS | BUSINESS PROCESS MANAGEMENT | INFRASTRUKTUR | IT-SECURITY | KOMMUNIKATION | ONLINE-ARTIKEL | SERVICES

Der EMM-Markt 2016 – Showdown zwischen Pure Plays und Global Majors

Im Kontext Enterprise Mobility stellt sich häufig die Frage nach dem Fokus. Geht es darum, den Mitarbeitern mit möglichst wenigen Einschränkungen hohe Freiheiten bei der Arbeitsplatzgestaltung und Technologieauswahl zu geben oder müssen Sicherheit, Kontrolle und hierarchische Steuerung überwiegen, um keine Sicherheitsrisiken zu provozieren? Dagegen stellt sich die Frage: Warum nicht beides? Denn für alle Unternehmen…

NEWS | TRENDS WIRTSCHAFT | BUSINESS | TRENDS 2015

62 Menschen besitzen so viel wie die Hälfte der Weltbevölkerung

Oxfam-Bericht belegt wachsende soziale Ungleichheit und fordert das Ende von Steueroasen. Soziale Ungleichheit nimmt weltweit dramatisch zu. Inzwischen besitzen die 62 reichsten Einzelpersonen – vor einem Jahr waren es noch 80 – genauso viel wie die gesamte ärmere Hälfte der Weltbevölkerung. Dies geht aus dem Bericht »An Economy for the 1 %« hervor, den Oxfam…

NEWS | TRENDS WIRTSCHAFT | TRENDS 2015

Zahl der Personen mit Krankenzusatzversicherung steigt langsam

2014 besaßen laut Angaben des Verbands der Privaten Krankenversicherung rund 24,3 Millionen Personen in Deutschland eine Krankenzusatzversicherung. Die Zahl der Personen mit einer solchen Zusatzversicherung ist damit weiterhin ansteigend. Dabei dürfte es wohl erst einmal bleiben. Laut der aktuellen Verbrauchs- und Medienanalyse wollen hochgerechnet etwa 830.000 Personen in den kommenden zwei Jahren sicher eine Krankenzusatzversicherung…

NEWS | BUSINESS | TRENDS KOMMUNIKATION | TRENDS MOBILE | TRENDS 2016 | INFOGRAFIKEN | KOMMUNIKATION

Millennials lieben Smartphones und Tablets

Global betrachtet verbringt die Zielgruppe der sogenannten Millennials – also Onliner im Alter zwischen 16 und 30 Jahren – durchschnittlich 3,2 Stunden pro Tag mit ihren mobilen Devices. Das entspricht 22,4 Stunden und damit fast einem Tag pro Woche. Im Laufe eines Jahres nutzen die Millennials 1.168 Stunden oder 49 Tage lang ihre Smartphones oder…