Das mit der Pandemie verschärfte mobile Arbeiten stellt auch die Netzwerksicherheit vor große Probleme. Es hat neue Risiken verursacht und bestehende verschärft. Mit fünf Grundprinzipien können IT-Administratoren die Cybersicherheit auf dieser Ebene erhöhen.

Aktuell gefährden mehrere Faktoren die Sicherheit in Netzen:

- Überstürztes Home Office: Laut Bitdefender hatte im Frühjahr 2020 jedes zweite Unternehmen keine Pläne, um über Nacht auf Home Office umzustellen. Dies war und ist umso kritischer, als sich dadurch die Angriffsfläche der Unternehmens-IT erhöhte.

- Netzprotokolle unter Beschuss: Viele Angriffe zielen laut Bitdefenders Business Threat Landscape Report 2020 auf für mobile Protokolle besonders wichtige Dienste: 48 Prozent auf Server Message Block (SMB) für Datei-, Druck- und andere Serverdienste, 42 Prozent auf das Remote Desktop Protocol (RDP) und das File Transfer Protocol (FTP).

- Breiteres Internet of Things: Laut demselben Report gehen 20 Prozent der CIOS und CISOs davon aus, dass Anwender IoT-Hardware schneller installieren, als die IT sie schützen kann.

- Schwachstelle Mitarbeiter im Home Office: Drei von zehn CIOs und CISOs fürchten, dass Mitarbeiter zuhause das Offenlegen von Daten verursachen.

- Suche nach geeignetem Personal: 43 Prozent der Verantwortlichen leiden nach eigener Aussage unter dem weltweiten Fachkräftemangel an Cyber-Sicherheitsexperten.

Die folgenden fünf Tipps helfen, die IT-Netzwerke von Unternehmen wieder enger und sicher zu knüpfen.

Tipp 1: Netzwerke und ihre Bestandteile inventarisieren

Vor jeder Sicherheitsstrategie steht die vollständige Bestandsaufnahme aller Geräte und Netzwerkkomponenten sowie ein Grundriss der Netzwerkinfrastruktur. Das Verständnis der Topologie, der Architektur und der geographischen Verteilung der Komponenten hilft, eine effektive und für jedes Netz maßgeschneiderte Strategie zu entwickeln.

Dabei ist auch das Internet of Things zu berücksichtigen: Wenn diese Geräte die Installation von Sicherheits-Clients nicht unterstützen, ist deren Schutz eine Aufgabe der Netzwerksicherheit. Das gilt im Home Office, aber auch besonders in der Industrie, Medizintechnik und in anderen Branchen.

Tipp 2: Teilen und Herrschen – Netzwerke segmentieren und segregieren

Nicht segmentierte Netze beeinträchtigen unter Umständen den Datenverkehr und bieten andererseits erfolgreichen Angreifern eine hohe Bewegungsfreiheit. Ein untergliedertes Netz schafft ein Mehr an Sicherheit. Dank einer Zugangskontrolle für die einzelnen Bereiche können IT-Security-Teams den unautorisierten Zugriff auf kritische Bereiche von vornherein unmöglich machen. Sie setzen Sicherheitsrichtlinien fest, je nachdem wie unternehmenskritisch ein Bereich ist.

Angreifer können sich in einem solchen Netz nicht mehr so leicht lateral bewegen, um auf wichtige Daten zuzugreifen. Eine strikte Kontrolle und Sichtbarkeit im Netz helfen zudem, verdächtigen oder untypischen Datenverkehr zu erkennen.

Tipp 3: Gewusst wie – Mitarbeiter schulen

Viele Mitarbeiter arbeiten zuhause sorgloser und denken nicht an die geltenden Regeln für Cyber-Security. Eine große Gefahr ist die erneute Wahl früher gebrauchter Passwörter, die vielleicht schon von vergangenen Angriffen kompromittiert sind. Unternehmen müssen ihren Mitarbeitern daher vor allem darin schulen. Zugangsdaten sollen einzigartig, komplex und zugleich einfach zu merken sein. Auf keinen Fall sollten Nutzer sie wiederverwenden. Weitere wichtige Themen sind das Erkennen des Spearphishing und das richtige Melden einer verdächtigen, oft aber immer schwerer zu entlarvenden E-Mail.

Regelmäßige und verbindliche unternehmensweite Trainings bringen Mitarbeiter auf den neuesten Stand der Technik und der geltenden Sicherheitspolitik. Das ist eine wichtige Grundlage: Denn der Mensch ist in der Regel das schwächste Glied in der Kette. Ein Unternehmen ist immer nur so resistent gegen Angriffe, wie der am wenigsten geschulte Angestellte.

Tipp 4: Vorbereitet sein

Ein vordefinierter Notfallplan für den Ernstfall kann die Verfügbarkeit der Applikationen und Geschäftsabläufe im Ernstfall entscheidend verbessern. So wissen IT- und Cyber-Sicherheitsteams, was zu tun ist, um Angriffe zu identifizieren, einzudämmen und Schaden zu vermindern. Ebenso wichtig ist das Bewerten des Schadens und die Eskalation an die zuständigen Teams oder Entscheider. Nach der Arbeit folgt dann die Manöverkritik. Die IT-Verantwortlichen planen neue Maßnahmen ein oder verbessern bereits definierte Abläufe.

Tipp 5: Experten an Bord nehmen

Die Auswahl der geeigneten Sicherheitstools ist nicht immer ganz einfach. Noch schwerer ist das Finden der richtigen Personen für die IT-Teams. Cyber-Sicherheitsexperten sind gefragt. Selbst wenn ein Unternehmen in der glücklichen Lage ist, mit entsprechendem Budget das Cyber-Security-Team personell aufzustocken, braucht es Zeit, die geeigneten Teammitglieder zu finden. Viele Unternehmen sind immer noch auf der Suche nach ihnen.

Der schnellere Weg ist daher oft die Hilfe von außen. Managed-Detection-and-Response (MDR)-Dienstleister verfügen über hochspezialisierte Threat-Hunting-Teams. Deren Analysten wissen aus Erfahrung, wie Cyberkriminelle vorgehen und welche Werkzeuge sie nutzen, um ein Unternehmensnetz anzugreifen. Dabei unterstützen sie entweder das unternehmenseigene Security Operations Center (SOC) oder richten die Cyberabwehr vollständig ein. Diese Expertise ist dann zu einem vertretbaren Preis abrufbar. Ein externes MDR-Team reagiert sofort auf Angriffe nach einem präventiv festgelegten Plan. Die einzelnen Abwehrmaßnahmen vereinbaren Kunde und Dienstanbieter im Vorfeld. Das erhöht nicht nur die Reaktionsfähigkeit: Unternehmen können proaktiv ihre Abwehr aufstellen und größere Schäden vermeiden.

Sicherheit auf Netzwerkebene spielt also eine entscheidende Rolle bei der viele Faktoren einfließen. Neben der Technologie bleibt der Faktor Mensch auf lange Sicht entscheidend.

Liviu Arsene, Global Cybersecurity Researcher bei Bitdefender

3699 Artikel zu „Netzwerk Sicherheit“

NEWS | FAVORITEN DER REDAKTION | IT-SECURITY

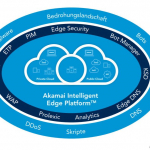

Datensicherheit jenseits des Netzwerks: SASE-Plattformen

Unternehmen sind überaus anpassungsfähig, wie sich in der Pandemiekrise gezeigt hat. Schnell wurden neue Workflows geschaffen, die den Geschäftsbetrieb vollständig digital aufrecht erhalten. Die Zusammenarbeit erfolgt über Collaboration-Tools, die Bearbeitung von wichtigen Dokumenten über Cloudanwendungen und die persönliche Abstimmung in Einzelfällen über Messenger-Dienste auf privaten Mobilgeräten. Die Veränderungen in der digitalen Arbeitsumgebung machen es für…

NEWS | IT-SECURITY | SERVICES

DNS-over-HTTPS: Diskussionspapier macht Vorschläge für mehr Sicherheit in Netzwerkumgebungen

DNS-over-HTTPS (DoH) hilft Man-in-the-Middle-Angriffe zu verhindern. Eigene DoH-Resolver ermöglichen aktuelle, sichere und hochleistungsfähige Internet-Services. DNS (Domain Name System)-Anfragen – zum Beispiel das Aufrufen einer Website im Browser – sind noch häufig unverschlüsselt. Das birgt Sicherheitsrisiken. Um dies zu ändern, nutzt das 2018 vorgestellte DNS-over-HTTPS (DoH)-Protokoll die etablierte HTTPS-Verschlüsselung. Mit den bevorstehenden Updates von Apple iOS…

NEWS | IT-SECURITY | STRATEGIEN

Security über das Netzwerk hinaus – Integration von Endgerätesicherheit in die Zero-Trust-Strategie

Während der Begriff »Zero Trust« sofort an Netzwerksicherheit denken lässt, geht eine richtige Zero-Trust-Strategie mittlerweile über das Netzwerk hinaus – wie Palo Alto Networks meint. Endpunkte spielen eine wichtige Rolle, da sie Daten auf der ganzen Welt speichern und auf sie zugreifen, was sie zu verwundbaren Einstiegspunkten für Cyberangreifer macht. Da auf Daten und Anwendungen…

NEWS | TRENDS 2020 | TRENDS INFRASTRUKTUR | INFRASTRUKTUR

Steigende Sicherheitsrisiken durch veraltete Netzwerkgeräte

Eine neue Studie zeigt die Cybersecurity-Risiken für Unternehmen durch die rasante Zunahme von Remote Working und veraltete Netzwerkgeräte. Laut NTT sind 48 % der Geräte in Unternehmen wegen verlängerter Wiederbeschaffungszyklen und dem Trend zu Multi-Cloud-Umgebungen veraltet oder technisch überholt. 2017 waren es nur 13 %. Der »2020 Global Network Insights Report« von NTT…

NEWS | AUSGABE 3-4-2020 | SECURITY SPEZIAL 3-4-2020

Darum ist eine automatisierte Verwaltung wichtig für die Netzwerksicherheit – Die Automatisierung des Sicherheitsmanagements

Eine Studie des Netzwerksicherheitsanbieters AlgoSec aus dem Jahr 2019 ergab, dass über 42 Prozent der Unternehmen einen Anwendungs- oder Netzwerkausfall erlebten, den ein menschlicher Fehler oder eine falsche Konfiguration verursachte. Warum ist diese Zahl so hoch und wie kann Automatisierung hier Abhilfe schaffen?

NEWS | TRENDS SECURITY | DIGITALISIERUNG | TRENDS 2019 | IT-SECURITY

Zögerliche Prozessautomatisierung gefährdet die Netzwerksicherheit

Automatisierung von Sicherheitsprozessen ist eine Grundvoraussetzung für die erfolgreiche Umsetzung digitaler Transformationsinitiativen. Zunehmende Netzwerkkomplexität und mangelnde Kenntnis des Sicherheitsstatus leistet Fehlkonfiguration Vorschub, die Angriffsfläche für Datenschutzverletzungen bieten. Die von FireMon veröffentlichte Studie mit dem Titel »2019 State of the Firewall« zeigt die größten Herausforderungen auf, denen sich Unternehmen in Sachen Firewall-Management aktuell stellen müssen…

NEWS | DIGITALE TRANSFORMATION | INFRASTRUKTUR | IT-SECURITY | ONLINE-ARTIKEL | SERVICES

Digitale Transformation: Die Netzwerksicherheit ist geschäftskritisch

So bedienen Unternehmen die Anforderungen an Konnektivität und Datensicherheit. Die digitale Transformation führt zu einem rasanten Wachstum an Netzwerkendpunkten, die es zu versorgen und zu managen gilt. Gleichzeitig steigt die Gefahr durch Cyberangriffe. Gemischte Netzwerkarchitekturen aus On-Premises- und Cloud-Lösungen sind das Mittel der Wahl. Sicherheitsexperten gehen davon aus, dass mehrere hundert Millionen Malware-Proben im…

NEWS | INFRASTRUKTUR | IT-SECURITY | ONLINE-ARTIKEL | TIPPS

Sind Artificial Intelligence & Machine Learning die Lösung für mehr Sicherheit im Netzwerk?

Wie können Unternehmen ihre Netzwerksicherheit verbessern? Netzwerksicherheit ist und bleibt eines der brennenden Themen für IT-Verantwortliche. Jeden Tag gibt es neue Cyberangriffe, die nicht nur finanzielle Folgen haben, sondern auch dem Ruf von Unternehmen erheblich schaden können. Der Netzwerk-Edge-Bereich ist dabei der Punkt, an dem sich Unternehmens- und Kundendaten treffen, wo Benutzer interagieren, IoT-Geräte angebunden…

NEWS | BUSINESS PROCESS MANAGEMENT | EFFIZIENZ | INFRASTRUKTUR | INFOGRAFIKEN | IT-SECURITY | LÖSUNGEN | RECHENZENTRUM | STRATEGIEN

Netzwerksicherheit: große Herausforderungen und neue Lösungsansätze

Infografik zeigt Probleme und Lösungswege auf. Im Vorfeld der IT Security Fachmesse it-sa steht das Thema Sicherheit sogar noch stärker im Fokus vieler Unternehmen als sonst. Vor allem die Netzwerksicherheit gehört für viele IT-Verantwortliche heute zu den Top-Prioritäten, denn ohne Netzwerke findet kein Austausch von Informationen statt. Zudem bilden sie die Grundlage für die Digitalisierung…

NEWS | INFRASTRUKTUR | INFOGRAFIKEN | IT-SECURITY | PRODUKTMELDUNG

Unternehmensnetzwerke – mit Automatisierung die Sicherheit erhöhen

Die Sicherheit zu erhöhen, ist die Top-Priorität unter den Netzwerkmaßnahmen von Unternehmen. Dafür wird es auch höchste Zeit, wie unsere Infografik, die in Zusammenarbeit mit Extreme Networks entstanden ist, zeigt. Nur knapp die Hälfte der Führungskräfte sehen ihr Unternehmen so gut wie möglich auf IT-Angriffe vorbereitet. Ein Lösungsansatz zur Erhöhung der Sicherheit können automatisierte Netzwerke…

NEWS | TRENDS SECURITY | TRENDS INFRASTRUKTUR | TRENDS KOMMUNIKATION | TRENDS MOBILE | TRENDS 2018 | INTERNET DER DINGE | IT-SECURITY

Drastische Zunahme von privaten Endgeräten und IoT-Devices in Unternehmensnetzwerken sorgt für enorme Sicherheitsrisiken

Durchschnittlich 1.856 private Endgeräte und IoT-Devices verbinden sich in Deutschland pro Tag und Unternehmen mit dem Netzwerk der Organisation – ungemanagt von der IT. Zugleich glauben fast 90 Prozent der IT-Verantwortlichen, eine effektive Sicherheits-Policy zu haben. Infoblox, Spezialist für Netzwerksteuerung und Anbieter von Actionable Network Intelligence, veröffentlicht Ergebnisse einer neuen Studie, die besorgniserregende Sicherheitslücken durch…

NEWS | TRENDS INFRASTRUKTUR | BUSINESS PROCESS MANAGEMENT | EFFIZIENZ | TRENDS 2017 | INFRASTRUKTUR | KOMMUNIKATION | RECHENZENTRUM | WHITEPAPER

Kritische Beurteilung der Ausfallsicherheit für jedes vierte Unternehmensnetzwerk

Das IT-Netzwerk ist das zentrale Nervensystem im Unternehmen – trotzdem wird es in vielen Unternehmen stiefmütterlich behandelt. Zu diesem Ergebnis kommt eine aktuelle Studie, die den Status quo und die Prozesse rund um das Netzwerkmanagement in mittelständischen und großen Unternehmen untersucht [1]. Ein Viertel der befragten IT-Verantwortlichen urteilt, dass das eigene Netzwerk sich hinsichtlich Ausfallsicherheit…

NEWS | INFRASTRUKTUR | INTERNET DER DINGE | IT-SECURITY | TIPPS

Sicherheitslücken in IP-Kameras öffnen Netzwerk für Angreifer

Unsichere IP-Kameras sind weiteres Beispiel für IoT-Geräte, deren Hersteller die Grundzüge der IT-Sicherheit vernachlässigen und so Nutzer und Netzwerke gefährden. Der Sicherheitsanbieter F-Secure hat 18 zum Teil kritische Sicherheitslücken in IP-Kameras des Herstellers Foscam gefunden. Angreifer können aufgrund der Schwachstellen die Kontrolle über die Kameras übernehmen, auf den Video-Feed zugreifen und Daten auf den…

NEWS | TRENDS SECURITY | TRENDS MOBILE | TRENDS 2016 | INTERNET DER DINGE | IT-SECURITY

IFA-Trends unter der IT-Sicherheitslupe: Der Feind in meinem Netzwerk

Die IFA steht kurz bevor und dieses Jahr drehen sich viele Neuerungen rund um das große Schlagwort Vernetzung. Zwei große Trends der diesjährigen Messe, nämlich sogenannte Wearable-Technologies und Smart Homes, sollen Verbrauchern den Alltag erleichtern – könnten aber durch unzureichende Sicherheitsvorkehrungen schnell zum Einfallstor für Schadsoftware werden. Ransomware ist seit Jahren ein Dauerthema. Im zweiten…

NEWS | IT-SECURITY | LÖSUNGEN | ONLINE-ARTIKEL | STRATEGIEN | TIPPS

Sicherheitspraxis: Benutzerbasierte Überwachung im Netzwerk

Lückenlose Identifizierung der Nutzer und Geräte gilt unter Sicherheitsexperten als entscheidende Komponente einer Präventionsstrategie für die Netzwerksicherheit. Mitarbeiter, Kunden und Partner verbinden sich zu unterschiedlichen Aufbewahrungsorten von Daten innerhalb des Netzwerks sowie zum Internet, um ihre Arbeit zu verrichten zu können. Diese gesamte Gruppe einschließlich ihrer vielen Geräte stellen die Nutzer des Netzwerks dar. Sicherheitsexperten…

NEWS | TRENDS SECURITY | IT-SECURITY | TIPPS

Schwachstellenanalyse: Sicherheitslücken in Unternehmensnetzwerken

In fast 85.000 Fällen boten vor allem falsch konfigurierte Systeme und ungepatchte Software Angreifern die Möglichkeit, das Unternehmensnetzwerk zu infiltrieren. Eine im Frühjahr 2016 durchgeführte Untersuchung von Firmennetzwerken durch die finnischen Cyber-Security-Spezialisten von F-Secure identifizierte tausende von schwerwiegenden Sicherheitslücken, durch die sich Angreifer unbemerkt Zugang zu den Unternehmen verschaffen hätten können. Mit Hilfe von F-Secure…

NEWS | BUSINESS PROCESS MANAGEMENT | IT-SECURITY | TIPPS

Industrielle Steuerungssysteme: Fünf Sicherheitstipps für SCADA-Netzwerkmanagement

Gerade im Zusammenhang von Industrie 4.0 beziehungsweise Smart Factory und Digitalisierung in der Produktion ist das SCADA-Netzwerk ein heißes Eisen für die IT-Abteilungen vieler Unternehmen. SCADA (Supervisory Control and Data Acquisition) ist ein industrielles Steuerungssystem, das in vielen Bereichen – wie etwa Fertigung, Energie, Wasser, Energie und Transport – zum Einsatz kommt. SCADA-Systeme stellen…

NEWS | BUSINESS PROCESS MANAGEMENT | INFRASTRUKTUR | INFOGRAFIKEN | IT-SECURITY | SERVICES

Automatisierung der Netzwerksicherheit erhöht Schutzlevel spürbar

Sicherheitsprofis führen gegen eine Automatisierung oft Argumente ins Feld, die auf subjektiver Wahrnehmung beruhen. IT-Sicherheitsprofis sehen sich täglich mit einer endlos scheinenden To-do-Liste konfrontiert: Regeln aktualisieren, Berichte erstellen, Schutzmaßnahmen erweitern, Ergebnisse analysieren, versteckte Bedrohungen finden, mehrere Implementierungen verwalten etc. Automation scheint die perfekte Antwort darauf zu sein. Die meisten Sicherheitsexperten sind aber hin- und hergerissen…

NEWS | TRENDS SECURITY | IT-SECURITY

Netzwerksicherheit: SaaS-Anwendungen müssen sicher bereitgestellt werden

Der Bericht »Application Usage and Threat Report (AUTR)« [1], der auf der Grundlage von Daten von mehr als 7.000 Unternehmen weltweit basiert, behandelt reale Trends in der Anwendungsnutzung und kritische Entwicklungen, wie Angreifer versuchen, Unternehmen zu infizieren. Er bietet auch praktische Empfehlungen zur Verhinderung von Cyberangriffen. SaaS nimmt zu Die Ergebnisse unterstreichen die rasant wachsende…

NEWS | INFRASTRUKTUR | IT-SECURITY

IT-Sicherheitsgesetz hin oder her: Geschützte Prozessnetzwerke sind heute ein Muss

Vor allem kleinere Betreiber kritischer Infrastrukturen warten derzeit noch ab, ob sie wirklich unter das neue IT-Sicherheitsgesetz fallen. Das könnte sich als schwerer Fehler herausstellen. Unabhängig davon, ob das Gesetz auch für sie gilt oder nicht, sind sie einer realen Bedrohung durch Cyber-Angriffe ausgesetzt – und sollten deshalb unbedingt für ein Mindestmaß an Sicherheit sorgen.…

NEWS | IT-SECURITY | TIPPS

Tipps für bessere Netzwerksicherheit für verteilte Unternehmen

Wie die jüngsten Sicherheitsvorfälle gezeigt haben, sind die Angreifer schnell darin, Schwachstellen zu ihrem Vorteil auszunutzen, um in verteilte Umgebungen einzudringen. Sicherheitsteams müssen daher ebenso schnell sein. »Es die Effektivität und Effizienz ihrer Sicherheitsarchitektur und Überwachungsmaßnahmen auf aktuellem Stand zu halten, um Sicherheitsverletzungen zu vermeiden«, so Thorsten Henning, Senior Systems Engineering Manager Central & Eastern…

NEWS | TRENDS SECURITY | IT-SECURITY

Viele Unternehmen entscheiden sich für Netzwerk-Performance statt Netzwerk-Sicherheit

Eine Studie mit dem Titel »Network Performance and Security« untersuchte die Herausforderungen, vor denen Unternehmen stehen, wenn sie die Sicherheit und gleichzeitig den optimalen Betrieb ihrer Netzwerkinfrastruktur sicherstellen sollen [1]. Die Studie zeigt, dass eine beunruhigend hohe Anzahl der 504 befragten IT-Profis erweiterte Firewall-Funktionen deaktiviert, um signifikante Einbußen bei der Netzwerk-Performance zu vermeiden. Meist betrifft…

NEWS | IT-SECURITY

Datenschätze regelkonform schützen: Management von Datenbank-Sicherheit und Compliance

Die nahezu flächendeckende Digitalisierung von Wirtschaft und Gesellschaft und nicht zuletzt die Covid-19-Krise haben die Anforderungen an die Datenbank-Sicherheit und Compliance erheblich verschärft. Compliance und Sicherheit sind zwei eng miteinander verbundene Konzepte, die sich auf alle Datenbanken auswirken, die personenbezogene und andere sensible Daten speichern. Heutzutage umfasst die Datenbank-Sicherheit Vorkehrungen für den Schutz personenbezogener Daten;…

NEWS | IT-SECURITY | WHITEPAPER

Kostenloses E-Book zu Cybersicherheit: 20 Begriffe, die jeder kennen sollte

Eine Studie von NordVPN, dem Cybersicherheitsdienst, zeigt, dass nur 8 % der Deutschen wissen, wie sie sich online schützen können. Dabei sagen 87 % der Befragten, dass sie ihre Internet-Aktivitäten gerne privat halten würden. Digitale Sicherheit wird von den Deutschen in jedem Fall priorisiert. Um diesem Bedürfnis nach Cyberwissen zu begegnen, erstellte NordVPN ein…

NEWS | IT-SECURITY | WHITEPAPER

Sicherheitsstrategie: Abwehr der zehn größten Risiken

Zuerst einmal machen wir Schluss mit einem häufigen Missverständnis hinsichtlich der Open Web Application Security Project (OWASP) Top 10: Auch wenn einige Sicherheitsanbieter dies behaupten, es handelt sich dabei nicht um eine Checkliste von Angriffsvektoren, die Sie mit einer Web Application Firewall (WAF) blockieren können. Kommen wir nun zu Ihrer Strategie. Was genau benötigen Sie,…

NEWS | INDUSTRIE 4.0 | IT-SECURITY | WHITEPAPER

Reifegradmodell zur Digitalisierung und Industrie 4.0 – Sicherheit wichtiger Faktor

Smart Electronic Factory beleuchtet Sicherheitsrisiken durch Industrie 4.0 und liefert einen Leitfaden. Die zunehmende Digitalisierung bzw. Vernetzung zwischen den Teilnehmern der Wertschöpfungskette in der Industrie 4.0 sowie die Verbindung von Office-IT und Fertigungs-IT birgt Risiken. Diese gilt es auszuräumen, denn die Industrie-4.0-Prozesse funktionieren nur mit einem hohem Grad an Sicherheit. Diesen Faktor beleuchten der »SEF…

NEWS | IT-SECURITY | SERVICES | TIPPS

IT-Sicherheit: In 6 Schritten fit für Managed Security Services

Der Trend zu Managed Security Services (MSS) zeichnet sich immer mehr ab. Der Grund: Viele IT-Abteilungen kommen in puncto Sicherheit mittlerweile an die Grenzen ihrer Leistungsfähigkeit, da Angriffsszenarien sich ständig wandeln und das Handling von Sicherheitstools immer komplexer wird. Unternehmen ziehen daher Spezialisten hinzu, um Risiken zu vermeiden. Doch was ist nötig, um die Weichen…

NEWS | INFRASTRUKTUR | IT-SECURITY | RECHENZENTRUM | SERVICES

Smartes Netzwerkmanagement: Fünf Pluspunkte

Ein Netzwerkausfall, auch wenn er nur ein paar Minuten dauert, kann massive Auswirkungen für ein Unternehmen haben. Entsprechend gut sollten kritische Infrastrukturen für jede Eventualität gesichert sein. Opengear, Anbieter von Out-of-Band-Managementlösungen, erklärt, welche Vorteile ein smartes Netzwerkmanagement für Unternehmen hat. Out-of-Band-Management (OOB) galt lange Zeit lediglich als ein Mittel, sich remote mit Geräten zu…

AUSGABE 1-2-2021 | SECURITY SPEZIAL 1-2-2021 | NEWS | IT-SECURITY

Secure the Back Door – Warum IT-Sicherheit maßgeblich von ausgehendem Datenverkehr abhängt

NEWS | IT-SECURITY | PRODUKTMELDUNG | TIPPS

Krankenhauszukunftsfonds: förderfähige IT-Sicherheit für Krankenhäuser

Paket »SecureHealth« umfasst moderne Schwachstellenmanagement-Technologie sowie Unterstützung beim Förderantrag. Greenbone Networks, Lösungsanbieter zur Schwachstellen-Analyse von IT-Netzwerken, unterstützt Krankenhäuser dabei, ihre IT-Sicherheit zu verbessern – auch im Rahmen des Krankenhauszukunftsfonds der Bundesregierung. Mithilfe des Pakets »SecureHealth« können Einrichtungen im Healthcare-Bereich ihre gesamte IT-Infrastruktur auf Schwachstellen überprüfen und damit Hackerangriffen und Systemausfällen vorbeugen. Greenbone Networks unterstützt zudem beim…

AUSGABE 1-2-2021 | SECURITY SPEZIAL 1-2-2021 | NEWS

ISO 27001: Informationssicherheit in Unternehmen und Organisationen – Von Anfang an einfach richtig machen

Mit der internationalen Norm ISO 27001 soll die Informationssicherheit in Unternehmen und Organisationen gewährleistet werden. Sie beschreibt die Anforderungen an ein Informationssicherheits-Managementsystem (ISMS). Mit der GAP-Analyse von CONTECHNET steht den Verantwortlichen ein kostenfreies Tool zur Verfügung, mit dem sie den groben Ist-Stand einer geplanten ISO-27001-Umsetzung in ihrem Unternehmen prüfen können.

AUSGABE 1-2-2021 | SECURITY SPEZIAL 1-2-2021 | NEWS | IT-SECURITY

Hybrid Cloud Backup – Mehr Sicherheit und Flexibilität

NEWS | IT-SECURITY | TIPPS

Es ist dringend an der Zeit, die IT-Sicherheit im Home Office zu erhöhen

IT-Sicherheit im Home-Office: Keine lästige Kostenstelle, sondern eine Investition in die Zukunftsfähigkeit von Unternehmen. Das neue Jahr beginnt, wie das Alte aufgehört hat: Im Home Office. Die Corona-Pandemie hat es zum festen Bestandteil in vielen Unternehmen gemacht. Wie eine Befragung der Initiative D21 zeigt, arbeiteten 2020 rund 32 Prozent der Berufstätigen im Home Office.…

NEWS | INDUSTRIE 4.0 | INFRASTRUKTUR | IT-SECURITY

Fünf fundamentale Sicherheitsprobleme für kritische Infrastrukturen

Digitale Bedrohungen für kritische Infrastrukturen nehmen weiter zu. Angreifer haben es zunehmend auf betriebliche (Operational Technology, OT) und industrielle Steuerungssysteme (Industrial Control Systems, ICS) abgesehen. Das zeigt auch der Lagebericht zur IT-Sicherheit vom Bundesamt für Sicherheit in der Informationstechnik (BSI). Die Betreiber der kritischen Infrastrukturen sehen sich allerdings mit großer Mehrheit »gut« (57 Prozent) oder »sehr…

NEWS

Zero Trust: Nur ein Buzzword oder wichtiger Teil der Sicherheitsstrategie?

Das Zero-Trust-Modell hat sich bereits vor einigen Jahren als Sicherheitskonzept etabliert. Nun wurde die IT-Landschaft von Unternehmen innerhalb der letzten zwölf Monate allerdings auf den Kopf gestellt, was auch Folgen für die IT-Sicherheit hat. Besonders der plötzliche Umzug in die Cloud stellte viele Sicherheitsteams vor neue Herausforderungen. Rolf Haas, Senior Enterprise Technology Specialist bei McAfee,…

NEWS | IT-SECURITY | TIPPS

Sicherheit im Pyjama-Look? Arbeiten von Zuhause sicherer machen!

Fünf kurzfristige Maßnahmen, um die Sicherheit der Belegschaft im Home Office zu erhöhen. Home Office kann zum IT-Risiko werden. Die Ursachen reichen von Unwissen über alte Hardware bis zu uneinheitlichen Sicherheitsrichtlinien. Unternehmen stehen im eigenen Interesse in der Pflicht, Mitarbeiter auch zuhause sicher an die IT anzubinden. Das Starten des Arbeitsrechners im Home Office stellt…

NEWS | IT-SECURITY | TIPPS

Sicherheitswarnung: Aktuelle Cybercrime-Kampagne nimmt Schweizer FinTech-Branche ins Visier

Evilnum-Gruppe will Unternehmen infiltrieren und ausspionieren. Unternehmen in der Schweiz, aber auch in den EU-Ländern, sollten derzeit genau auf ihre eingehenden E-Mails achten. Die Hacker-Gruppe Evilnum ist derzeit wieder sehr aktiv und hat es gezielt auf FinTech-Firmen abgesehen. Mit sogenannten Spear-Phishing-Mails, also ganz gezielten Attacken gegen ausgewählte Ziele, sollen die Empfänger dazu gebracht werden, einen…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Software-Sicherheitstrends 2021

Die Spezialisten von Checkmarx sagen für 2021 einige grundlegende Security-Trends voraus. So müssen Unternehmen die Sicherheit schneller machen, mehr auf Open-Source-Angriffe achten, Infrastructure-as-Code ins Auge fassen, die Integration der Security in die Software-Entwicklung vorantreiben, einen ganzheitlichen Blick auf das Security-Standing ihrer Anwendungen werfen, Cloud-native Security in den Fokus rücken, anfällige APIs als Hauptursache software- und…

NEWS | CLOUD COMPUTING | IT-SECURITY

Datenzentrierte Sicherheit in der Multi-Cloud

Datenzentrierung ist ein Faktor, der maßgeblich die Cloud- und IT-Security-Strategie in Unternehmen mitbestimmt. Je nach regulatorischen Vorgaben werden diverse Datenprozesse in geeigneter Weise abgesichert. Mit der wachsenden Cloud-Nutzung in den vergangenen Jahren entstehen in Unternehmen auch mehr und mehr Multi-Cloud-Umgebungen. Für diese spricht vor allem der Vorteil hoher Effizienz: Prozesse können zu den jeweils geringsten…

TRENDS 2021 | NEWS

Die Rolle des Netzwerks und der IT: Gesteigerte Wichtigkeit

Business Continuity und Resilienz sind in der Pandemie nochmals in ihrer Bedeutung gestiegen. Der Start in das Jahr 2021 hätte kaum unterschiedlicher sein können als der Start in 2020. Der Rolle des Netzwerks und der IT im Allgemeinen kommt dabei eine extreme Wichtigkeit zu, denn sie sorgen für Business Continuity und Resilienz in schwierigen Pandemie-Zeiten.…