»Eine IT-Security-Strategie für komplexe Landschaften zu entwickeln, sollte zu Jahresbeginn ganz oben auf der Agenda stehen.«

Illustration Absmeier foto freepik ki

Die meisten Cyberangriffen in der EU finden in Deutschland statt, und die Schwachstellen in den IT-Infrastrukturen nehmen täglich zu. Viele Unternehmen stehen daher vor der Frage, wie sie ihre IT-Sicherheit strategisch neu ausrichten können. Im Interview stellen Stefan Rothmeier und Sebastian Fuchs von T.CON das Konzept »Zero Trust« vor und beantworten, wie die Umsetzung gelingt.

Wie schätzen Sie die Lage der IT-Sicherheit aktuell ein?

Stefan Rothmeier: Der Lagebericht des Bundesamts für Sicherheit in der Informationstechnik liefert regelmäßig alarmierende Zahlen. Die Bedrohung ist zwar nicht neu, aber die Gefahr nimmt zu. Denn nach wie vor sind viele IT-Systeme nur unzureichend geschützt. Gleichzeitig gehen Kriminelle immer professioneller vor. Wir beobachten das auch in der Praxis, vor allem bei kleineren und mittleren Unternehmen. Daraus entstehen leichte Einfallstore für Phishing, Social Engineering, Schadcodes, Malware, Ransomware und DDoS-Attacken.

Sebastian Fuchs: Schwachstellen in Unternehmen sind oft Cloud-Lösungen. Sie galten lange als vertrauenswürdig, bieten bei falscher Sicherheitsarchitektur wie unsichere Netze, schwache Passwörter, unverschlüsselte Daten und lockere Freigaberechte jedoch zahlreiche Missbrauchsmöglichkeiten. Der Trend hin zu Remote Work führt außerdem dazu, dass der traditionelle Perimeterschutz durch Firewalls und VPN nicht mehr ausreicht.

Welche Rolle kommt den Mitarbeitenden zu?

Stefan Rothmeier ist Team Lead Business Applications bei T.CON Bild (c) T.CON

Stefan Rothmeier: Mitarbeitende sind eine der wichtigsten Verteidigungslinien unserer Sicherheitsarchitektur. Damit sie Sicherheitsvorfälle frühzeitig erkennen und richtig reagieren, brauchen sie klare Leitplanken und eine kontinuierliche Sensibilisierung. Die Informationssicherheit und Compliance stellen hierfür verbindliche Rahmenbedingungen für den sicheren Umgang mit Geräten, Identitäten, Anwendungen und Cloud-Diensten bereit – und unterstützen durch regelmäßige, praxisnahe Awareness-Maßnahmen. Dazu gehören die kritische Prüfung externer E-Mails, ein verantwortungsvoller Umgang mit Passwörtern und Identitäten, eine sichere Internet- und Cloud-Nutzung sowie der bewusste Umgang mit personenbezogenen und vertraulichen Daten.

Sebastian Fuchs: Ein weiterer Erfolgsfaktor ist die gelebte Sicherheitskultur. Diese entsteht durch Vorbildwirkung innerhalb der Teams sowie durch Security Champions, die als Multiplikatoren wirken und bei Fragen oder Unsicherheiten unterstützen. Mitarbeitende wiederum melden verdächtige Beobachtungen schnell und unkompliziert über etablierte Prozesse – beispielsweise über das Ticketsystem und, wenn es eilig ist, telefonisch. So ist sichergestellt, dass potenzielle Vorfälle früh adressiert werden und das Unternehmen resilient bleibt.

Inwiefern stoßen klassische Ansätze der IT-Sicherheit hier an Grenzen?

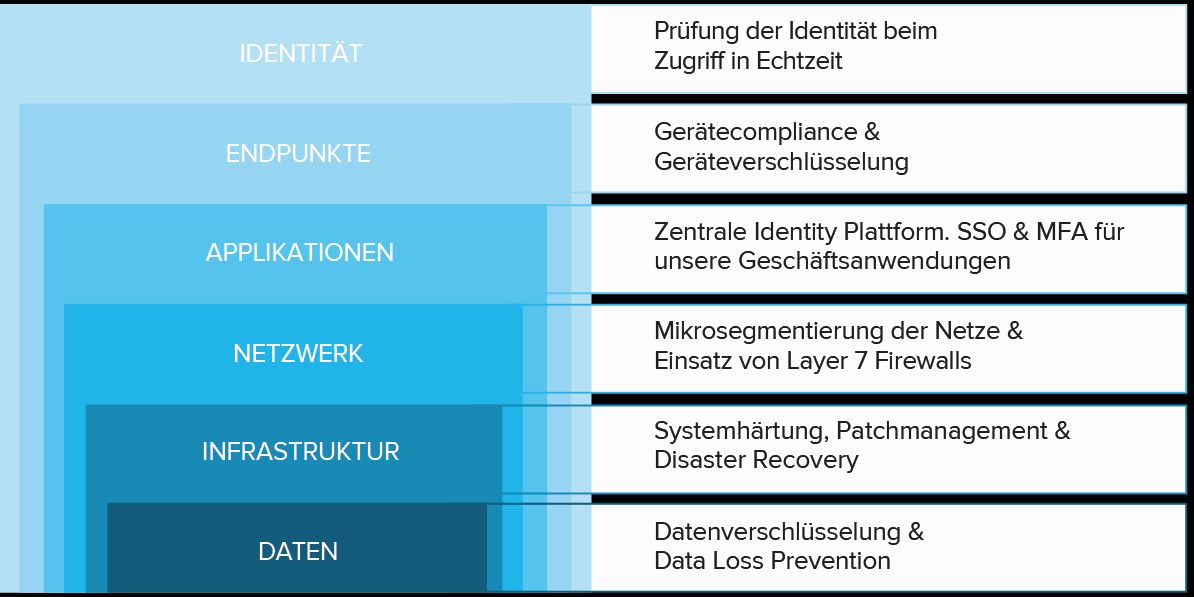

Sebastian Fuchs: Klassische Ansätze werden der aktuellen Bedrohungslage nicht mehr gerecht. Eine IT-Security-Strategie für komplexe Landschaften zu entwickeln, sollte zu Jahresbeginn daher ganz oben auf der Agenda stehen. Dabei sollten Unternehmen das Thema ganzheitlich betrachten, sprich die Faktoren Mensch, Prozesse, Applikationen und Daten einbeziehen. Das Fundament bilden Sicherheitskonzepte wie »Zero Trust«, ein Schutz auf allen Ebenen – von den Daten bis zur Identität.

Was zeichnet das Zero-Trust-Konzept aus?

Stefan Rothmeier: Mit Konzepten wie »Zero Trust« lassen sich IT-Systeme und hybride Landschaften gut absichern. Das Modell basiert auf dem Prinzip der minimalen Rechte aller Entitäten in der Gesamtinfrastruktur. Das bedeutet: Niemandem wird »blind« vertraut, sondern jeder Zugriff – ob aus dem internen Netzwerk oder von außen – in Echtzeit überprüft.

Sebastian Fuchs ist Business Lead Custom Development bei T.CON Bild (c) T.CON

Sebastian Fuchs: Wichtige Elemente in einer solchen Umgebung sind eine stabile Infrastruktur, vertrauenswürdige Geräte und verschlüsselte sensible Daten, Datenbanken und Datenübertragungen. Die Systeme sollten regelmäßig bewertet, aktualisiert, gesichert und die Wiederherstellung getestet werden, um Fehler zu beheben, Sicherheitslücken zu schließen und Leistung und Funktion zu verbessern. Beim Netzwerk empfiehlt es sich, dieses möglichst klein zu halten, kritische Systeme zu trennen und moderne Firewalls zu nutzen, um den Traffic zu überwachen und kontrollieren. Die Applikationen sollten an einem zentralen Identity Provider hängen, der die Benutzerbasis für die Anwendungen bereitstellt.

Ein wichtiges Stichwort in dem Zusammenhang ist »One Identity«.

Stefan Rothmeier: Ziel von »One Identity« ist, sich an jeder Applikation mit einer zentralen Identität anmelden zu können. Damit lassen sich technische Verfahren umsetzen, die die Anmeldung zum einen durch Single-Sign-On vereinfachen, zum anderen durch Multi-Faktor-Authentifizierung absichern. Administratoren erhalten Zugriff »just in time« für eine beschränkte Zeit und einen begrenzten Bereich. So wird sichergestellt, dass das richtige Gerät mit der richtigen Identität im richtigen Kontext auf eine Applikation zugreift. Im Ergebnis wird die IT nicht nur sicherer, sondern auch der Aufwand im Support und Betrieb massiv reduziert sowie die Verwaltung erleichtert.

Welche Empfehlungen haben Sie noch an Unternehmen?

Sebastian Fuchs: In vielen Unternehmen sind historisch und heterogen gewachsene Landschaften aus SAP-Systemen und Non-SAP-Systemen oder Applikationen wie Microsoft Office 365, Microsoft SharePoint und Microsoft Teams der Standard. Oft greifen diese Anwendungen auf unterschiedliche Benutzerdatenbanken und Anmeldemechanismen zu. Dies führt zu verschiedenen Anmeldemasken, unterschiedlichen Passwortrichtlinien, verteilten Rollenkonzepte und Silos im Benutzermanagement. Um eine sicherere Umgebung zu schaffen, sollte an diesen Stellen unbedingt aufgeräumt werden. Dies wirkt sich auch auf eine höhere Usability der Business-Anwendungen für jeden Benutzer, eine größere Compliance durch eine zentrale Authentifizierung und durchgängige Prozesse aus.

Wie lautet ihr Rat für die Umsetzung von Zero Trust konkret für SAP-Kunden?

Stefan Rothmeier: Ein wesentlicher Umsetzungsschritt von Zero Trust ist die Wahl der passenden Sicherheitsarchitektur mit einem integrierten Launchpad. Es fungiert als zentraler, übergreifender Einstiegspunkt für die Business-Anwendungen, unabhängig von einzelnen Systemen und Lösungen. Mit dem SAP Build Work Zone Service können Unternehmen per Low Code digitale Arbeitsumgebungen nach diesen Anforderungen erstellen. Das Tool bietet einen sicheren, zentralen sowie personalisierten und rollenbasierten Zugriff auf SAP- und externe Anwendungen, Prozesse und Daten. Inhalte und Funktionen sind auf die Anwenderrollen zugeschnitten, sprich Benutzer sehen nur das, was sie sehen dürfen.

Sebastian Fuchs: Über den SAP Work Zone Service können Inhalte aus unterschiedlichen, angebundenen Systemen nahtlos integriert werden. Das funktioniert sowohl für Cloud-Lösungen wie SAP SuccessFactors oder SAP Analytics Cloud, als auch per Cloud Connector für On Premises-Lösungen wie SAP S/4HANA, SAP BW, SAP HCM und SAP NetWeaver Portal. Oberflächen und Berechtigungskonzepte bereits etablierter Rollen können dabei per Content Federation einfach wiederverwendet werden. Die einmalige und einheitliche Authentifizierung inklusive Single-Sign-On, dem Austausch von Anmeldezertifikaten und ähnliches wird anschließend über den SAP Identity Authentication Service gesteuert.

Stefan Rothmeier: Wer die Identitäts- und Zugriffsverwaltung nicht auf der SAP BTP, sondern zentral beispielsweise mit Microsoft Azure steuern möchte, kann Microsoft Entra ID als Corporate Identity Provider im SAP Identity Authentication Services anbinden. Vorteil des Ganzen ist, dass Benutzer nur noch über eine übergreifende Identität zur Benutzeranmeldung verfügen, mit der sie sich in allen angebundenen Systemen anmelden können.

Wie oft sollte das IT-Sicherheitskonzept erneuert werden?

Sebastian Fuchs: In Hinblick auf die schnelllebige Cloud- und KI-Welt muss das Konzept fortlaufend aktualisiert werden. Dabei sind drei Schritte wesentlich: Eine Bestandsaufnahme mit Analyse und Konzeptionierung hinsichtlich Daten, Prozessen und Lösungen, die Wahl einer anpassungsfähigen und erweiterbaren Architektur und die Wahl der Services und Lizenzierungen, individuell abgestimmt auf das jeweilige Unternehmen.

Stefan Rothmeier: Unterstützung bieten Managed Services, die für die Cloud oder hybride Landschaften umfassende Sicherheitslösungen, Netzwerkschutz, Datenschutz und Berechtigungswesen beinhalten. Wer sich dafür entscheidet, sollte darauf achten, Support, Beratung und Service aus einer Hand von einem zertifizierten Partner aus der EU zu erhalten – so ist die IT optimal betreut und das interne IT-Team nachhaltig entlastet.

Das Fundament einer Sicherheitsstrategie bilden Sicherheitskonzepte wie »Zero Trust«, ein Schutz auf allen Ebenen – von den Daten bis zur Identität. Bild (c) T.CON

5789 Artikel zu „IT-Security Strategie“

News | Business | Trends Wirtschaft | Digitalisierung | Trends Security | IT-Security | Trends 2016 | Strategien

IT-Security-Strategie erzeugt intensivere Kundenbindung, Wettbewerbsvorteile, höhere Produktivität

Neue Studie: Identity-Centric Security wird zum Schlüsselfaktor für digitale Transformation. Investitionen in IT-Security zahlen sich aus. Die Strategie ist da, aber sie scheint noch nicht über alle Kanäle zu reichen. 71 Prozent der 75 im Rahmen der Studie »The Security Imperative: Driving Business Growth in the App Economy« [1] befragten deutschen Unternehmen haben eine IT-Security-Strategie,…

News | Digitale Transformation | IT-Security | Strategien

Digitale Transformation fordert zunehmendes Bewusstsein für unternehmensweite IT-Security-Strategie

Anforderungen an die IT-Security steigen Strategische Sichtbarkeit und Verankerung in der Organisation sind maßgebliche Faktoren Rolle des Chief Information Security Officers gewinnt an Bedeutung Die digitale Transformation sorgt für maßgebliche Veränderungen von unternehmensübergreifenden Geschäftsprozessen. Neue Partner-Ökosysteme entstehen im Zusammenhang mit Geschäftsmodellen auf Basis des Internet der Dinge. Mit der Abhängigkeit der Prozesse von der IT…

News | Trends 2026 | Trends Security | IT-Security | Kommentar

Ausblick 2026: Agentic AI und KI-basierte Angriffe prägen Cyberresilienz-Strategien

Mit Blick auf das Jahr 2026 werden Innovationen wie Agentic AI und immer mehr KI-basierte Angriffe Cyberresilienz, Governance und Identitätssicherheit in den Mittelpunkt von Sicherheitsstrategien rücken. Wie können Unternehmen das Spannungsfeld zwischen Innovationsdruck, neuen Bedrohungen und Widerstandsfähigkeit meistern? Wiederherstellung und Resilienz: So lässt sich die Herausforderung durch KI-gesteuerte Angriffe bewältigen Künstliche Intelligenz (KI) beschleunigt…

News | Cloud Computing | Strategien | Ausgabe 11-12-2025

EuroCloud Pulse Check 2025 – Digitale Resilienz made in Europe – Strategien für eine souveräne Cloud-Zukunft

Cloud-Technologie ist längst kein IT-Trend mehr, sondern die Grundlage moderner Wertschöpfung. Künstliche Intelligenz, Automatisierung und datenbasierte Entscheidungen wären ohne sie kaum denkbar. Doch während internationale Hyperscaler weiterhin die Infrastruktur dominieren, setzen deutsche Unternehmen zunehmend auf Diversifikation, Datensouveränität und Resilienz – die zentralen Schlagworte des EuroCloud Pulse Check 2025, einer Studie von techconsult im Auftrag von EuroCloud, A1 Digital, IONOS und Plusserver [1].

News | Cloud Computing | Trends 2025 | Trends Cloud Computing | Künstliche Intelligenz | Strategien

Cloud Business 2025: Cloud-Strategie als Balanceakt zwischen Innovations- und Kostendruck

Die meisten Unternehmen in Deutschland nutzen mehrere Cloud-Modelle – die Multi-Cloud wird zur Norm. Geopolitische Spannungen schaffen eine neue Ordnung der Cloud-Landschaft. KI-Fähigkeiten werden zum Auswahlkriterium für Cloud-Anbieter. Cloud-Budgets steigen, doch das Kostenmanagement bleibt ausbaufähig [1]. Zwischen 2023 und 2025 ist der Anteil von deutschen Unternehmen, die in Teilen oder vollständig auf die Cloud…

News | Business | Effizienz | Favoriten der Redaktion | Geschäftsprozesse | Trends Geschäftsprozesse | Strategien | Tipps

Trend 2026: Unternehmen denken in Szenarien statt in Strategien

Flexibilität wird zum Erfolgsprinzip – Technologie und Marktverständnis geben den Takt vor. Starre Strategien mit langen Planungshorizonten haben ausgedient. Angesichts wirtschaftlicher Unsicherheit, technologischer Umbrüche und globaler Krisen setzen immer mehr Unternehmen auf Szenarioplanung – eine Methode, die verschiedene Zukunftsentwicklungen gleichzeitig betrachtet. Laut der Management- und Personalberatung Liebich & Partner AG wird dieser Ansatz 2026 zum…

News | Trends 2025 | Trends Security | IT-Security | Strategien

Cybersecurity für KMU: Es fehlt die kohärente Strategie

Fast ein Viertel der Führungskräfte in kleinen und mittelständischen Unternehmen (KMU) in Deutschland versteht die geschäftliche Relevanz von Cybersicherheit nicht vollständig, was zu Verzögerungen bei Entscheidungen und Investitionen führt. Die Überwachung und Abwehr von Cyberbedrohungen stellt für viele IT-Führungskräfte eine Vollzeitaufgabe dar, wobei ein erheblicher Teil der Zeit für das Troubleshooting von Sicherheitstools aufgewendet wird.…

News | Business Process Management | Kommentar | Künstliche Intelligenz

Mehrwert Technologie: Blindflug ist keine Strategie

Viele Unternehmen haben in den letzten Jahren viel Geld in ihre Digitalisierung investiert. Wo neue Plattformen und KI-Lösungen in Sachen Produktivität, Effizienz und Flexibilität riesiges Potenzial versprechen, tappen allerdings nicht wenige Betriebe immer noch im Dunkeln. Und warum? Weil sie längst den Überblick über ihre Assets, Prozesse und Daten verloren haben – und damit auch…

News | Favoriten der Redaktion | IT-Security | Services | Tipps

IT-Grundhygiene als Basis für Sicherheit: 5 Schritte zu stabiler IT-Security

Ohne Basics kein hinreichender Schutz. Zero Trust, KI oder Quantenkryptographie – moderne Security-Konzepte sind in aller Munde. Doch die Realität zeigt, dass fehlende Basics oft die Ursache für den Erfolg von Cyberangriffen sind. Ungepatchte Systeme, schwache Passwörter oder offene Ports machen Unternehmen angreifbar und das oft über Jahre hinweg. Selbst moderne Verteidigungsstrategien scheitern, wenn…

News | Favoriten der Redaktion | IT-Security | Künstliche Intelligenz | Ausgabe 9-10-2025 | Security Spezial 9-10-2025

Zero Trust wird 15 und ist im Zeitalter von KI aktueller denn je – Zeitlose Sicherheitsstrategie

News | Services | Ausgabe 9-10-2025

Microsoft-Lizenzen im Einzelhandel – Von der VDI-Sackgasse zur hybriden Strategie

News | Business | Effizienz | Strategien | Ausgabe 11-12-2025

IT-Strategien für Kostenkontrolle und Souveränität

News | Business | Cloud Computing | Trends 2025 | Trends Cloud Computing | Trends Services | Infrastruktur | Rechenzentrum | Services | Strategien

Unternehmen richten Cloud-Strategie neu aus

Private Cloud verliert an Bedeutung: Der Anteil reiner Private-Cloud-Strategien sinkt von 22 Prozent (2024) auf 14 Prozent (2025). Multi-Cloud gewinnt an Dynamik: 14 Prozent der Unternehmen nutzen sie bereits, 22 Prozent planen den Einstieg. Souveränität und Resilienz rücken in den Fokus: Vor fünf Jahren hielten nur 25 Prozent diese Faktoren für entscheidend, heute sehen bereits…

News | Trends 2025 | Digitale Transformation | Trends Wirtschaft | Digitalisierung | Favoriten der Redaktion | Strategien

»Index Digitale Souveränität«: Vier von fünf Unternehmen ohne Strategie

Digitale Souveränität wird für die deutsche Wirtschaft zum Erfolgsfaktor – doch eine Strategie dafür hat kaum ein Unternehmen entwickelt: Das zeigt der erstmals ermittelte »Index Digitale Souveränität«, den adesso gemeinsam mit dem Handelsblatt Research Institute erhoben hat [1]. Die branchenübergreifende Umfrage unter rund 500 Unternehmen und Organisationen der öffentlichen Hand macht deutlich: Die deutsche Wirtschaft…

News | Business | Trends 2025 | Digitale Transformation | Trends Wirtschaft | Favoriten der Redaktion | Geschäftsprozesse | Trends Geschäftsprozesse | Trends Services | Künstliche Intelligenz | Services | Strategien | Tipps

Transformations-strategien mit Managed Services und KI neu ausrichten

Neue globale Studie bestätigt den Trend, dass immer mehr Unternehmen ihre Herausforderungen mit IT-Service-Partnern lösen, die sowohl IT-Kompetenz als auch Business-Expertise einbringen. CGI, ein unabhängiges IT- und Business-Consulting-Unternehmen, veröffentlicht die Ergebnisse seiner jährlichen globalen Studie »Voice of our Clients« [1]. Sie basiert auf Interviews mit mehr als 1.800 Führungskräften aus Wirtschaft und Technologie, 80…

News | Business Process Management | Trends 2025 | Effizienz | Favoriten der Redaktion | Künstliche Intelligenz | Strategien | Whitepaper

Führungskräfte sehen mangelnde Datenstrategie als Gefahr für den KI-Erfolg

Eine neue Studie mit fast 1.900 CIOs, CISOs und weiteren IT-Führungskräften zeigt den wachsenden Anspruch, sensible Daten zu schützen und gleichzeitig Wachstum zu fördern. OpenText hat einen neuen globalen Report mit dem Titel »The Challenges to Ensuring Information Is Secure, Compliant and Ready for AI« veröffentlicht [1]. Die Umfrage zeigt, dass deutsche und…

News | Business | Trends 2025 | Digitale Transformation | Effizienz | Trends Infrastruktur | Infrastruktur | Rechenzentrum | Services | Tipps | Whitepaper

Führungskräfte priorisieren IT-Modernisierung, doch ROI bleibt ohne Strategie hinter Erwartungen zurück

Eine neue globale Studie zeigt, dass Unternehmen bis zu 30 % ihres IT-Budgets in IT-Modernisierung investieren wollen, um sich auf KI vorzubereiten. Trotz dieser hohen Ambitionen bleiben die Ergebnisse jedoch hinter den Erwartungen zurück, da Risiken in der Cybersicherheit, technische Schulden und der Fachkräftemangel weiterhin bestehen. Rocket Software hat die wichtigsten Ergebnisse des von…

News | Trends 2025 | Trends Services | Künstliche Intelligenz | Services | Whitepaper

Jedes dritte deutsche Unternehmen scheitert an KI-Strategie – hoher Aufholbedarf bei Produktivitätssteigerung durch Automatisierung

Eine aktuelle Umfrage des Marktforschers TQS Research & Consulting im Auftrag des Digital Engineering-Dienstleisters Tietoevry Create unter 200 C-Level-Entscheider und Führungskräften in Deutschland zeigt: Managerinnen und Manager in größeren Unternehmen mit mehr als 250 Mitarbeitenden erkennen zwar das Potenzial künstlicher Intelligenz (KI) für die Automatisierung von Prozessen und die Steigerung der Produktivität, scheitern jedoch oft…

News | Business | Lösungen | Services | Strategien

15 Prozent US-Zölle auf EU-Pharmazeutika – Strategien gegen Margendruck und Lieferkettenrisiken

Seit dem 7. August 2025 gilt ein 15-Prozent-Zollsatz auf den Großteil der EU-Exporte in die USA – einschließlich zahlreicher pharmazeutischer Produkte [1]. Für EU-Unternehmen bedeutet das sinkende Margen und Vertragsrisiken, für US-Abnehmer hingegen steigende Kosten und die Gefahr von Versorgungsengpässen. Verschärft wird die Situation durch Präsident Trumps Aussage, die Zölle auf pharmazeutische Importe binnen eineinhalb…