Klassische Modelle mit VPN und zentralen Firewalls können mit den Anforderungen moderner, cloudbasierter und hybrider IT-Strukturen nicht mehr Schritt halten. SASE etabliert ein neues Paradigma: Es kombiniert Netzwerk- und Sicherheitsfunktionen in einem cloudnativen Architekturmodell – granular, skalierbar und standortunabhängig.

Infrastruktur war früher statisch: zentrale Datenzentren, lokale Arbeitsplätze. Sicherheit ließ sich über Perimeter und Tunnel kontrollieren. Doch mit SaaS-Anwendungen, Remote Work und dynamischer Skalierung wandeln sich nun die Anforderungen. VPNs, die auf einem veralteten Vertrauensmodell (»Trust after connect«) basieren, können hier nicht mehr mithalten und öffnen bei kompromittierten Endgeräten das komplette Netzwerk. Zugleich erzeugen zentrale Datenpfade hohe Latenzen, während der Aufwand für Verwaltung, Updates und Zugriffskontrollen steigt.

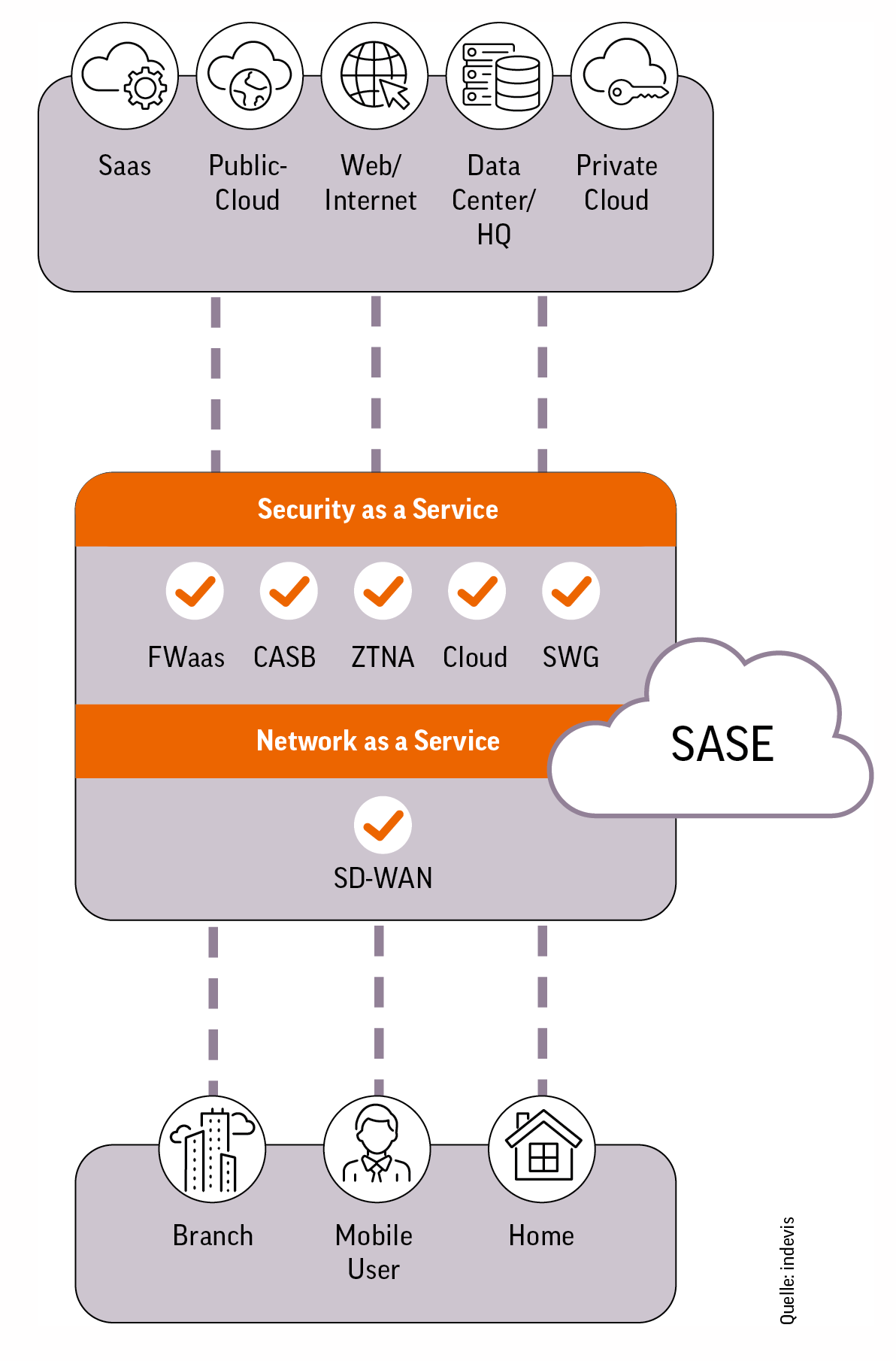

SASE als Antwort auf fragmentierte Security-Stacks. SASE konsolidiert bislang isolierte Funktionen wie SD-WAN, VPN, Firewall, Secure Web Gateway und CASB in einer Cloud-Plattform. Ergänzt durch Zero Trust Network Access (ZTNA), Data Loss Prevention (DLP) und IoT-Sicherheit entsteht eine einheitliche Sicherheitsarchitektur. Zugriff wird kontextbasiert kontrolliert, unabhängig von Standort, Gerät oder Anwendung. Diese Integration reduziert nicht nur Komplexität, sondern schafft über alle Standorte und Cloud-Umgebungen hinweg Echtzeittransparenz über Datenflüsse, Benutzerverhalten und Risiken.

Global einsatzfähig ohne Exporthürden. Die Reduktion physischer Komponenten macht SASE besonders praxistauglich im internationalen Rollout. Viele Unternehmen scheitern an Exportregulierungen für Security-Hardware – etwa gegenüber China oder Iran. Mit SASE stellt dies keine Hürde dar, da der Service fast vollständig softwarebasiert arbeitet und der Versand von Komponenten mit Kryptographie-Technologie entfällt. Plug-and-Play-Sockets verbinden Standorte direkt mit der Cloud-Plattform und Sicherheitsfunktionen laufen zentral über die Cloud.

Gerade im Kontext restriktiver Netzwerke wie in China bringt SASE weitere Vorteile: Während klassische VPNs oft an der »Great Firewall« scheitern, ermöglichen einige SASE-Anbieter leistungsfähige, gesetzeskonforme Verbindungen über Points of Presence (PoPs) in Hongkong oder durch Partnerschaften mit lokalen Betreibern.

Schwachstellen gezielt schließen – von IoT bis Schatten-IT. IoT- und OT-Umgebungen bleiben in vielen traditionellen Security-Setups unter dem Radar. SASE erkennt IoT-Protokolle hingegen automatisch, segmentiert gefährdete Geräte und verhindert unkontrollierte Netzwerkverbindungen. Gleichzeitig identifiziert die Plattform nicht autorisierte Anwendungen (Schatten-IT) über CASB-Funktionalitäten, bewertet deren Risikopotenzial und erzwingt Richtlinien über alle Endpunkte hinweg.

Zudem verbessert Digital Experience Monitoring (DEM) dank SASE die Sicht auf die gesamte Nutzererfahrung: Performance-Probleme lassen sich schneller lokalisieren – ob in der Anwendung, auf dem Endpoint oder im Netzwerkpfad.

Abbildung: SASE adressiert aktuelle Herausforderungen in der IT-Security mit einem cloudbasierten Framework, das Netzwerk- und Sicherheitsdienste konsequent zusammenführt.

Ökonomischer und strategischer Nutzen. SASE als cloudbasierter Service bietet sowohl technische als auch wirtschaftliche Vorteile. Denn der Verzicht auf physische Sicherheits-Appliances wie Firewalls oder dedizierte VPN-Gateways senkt sowohl Investitionskosten als auch den laufenden Wartungsaufwand erheblich. Insbesondere in international verteilten Strukturen reduziert sich dadurch der logistische und administrative Aufwand. Anschaffung, Betrieb und Lifecycle-Management von Hardware entfallen weitgehend, was IT-Ressourcen entlastet und die Budgetplanung vereinfacht.

Die Steuerung aller Netzwerk- und Sicherheitsfunktionen über eine konsolidierte Plattform ermöglicht es, Richtlinien, Zugriffsrechte und Konfigurationen standortübergreifend und konsistent umzusetzen, ohne dabei jeden Standort einzeln verwalten zu müssen. Mitarbeitende können Anpassungen so schnell, mit geringem Fehlerrisiko und klar nachvollziehbar durchführen. Gerade in regulierten Branchen oder bei komplexen Governance-Strukturen ist dieser Grad an Kontrolle und Standardisierung entscheidend.

SASE-Lösungen basieren zudem in der Regel auf nutzungsbasierten Lizenzmodellen, bei denen nur bezahlt wird, was tatsächlich benötigt wird. Die flexible Skalierbarkeit vermeidet Überkapazitäten und erlaubt eine präzise Aussteuerung der IT-Kosten – sei es bei schnellem Wachstum, saisonalen Schwankungen oder der Anbindung neuer Standorte.

In der Summe entsteht ein Sicherheitsmodell, das nicht nur besser schützt, sondern sich zugleich einfacher betreiben, steuern und finanzieren lässt und eine zukunftsfähige Grundlage für moderne, dynamische IT-Architekturen bietet.

Einführung braucht klare Strategie. Für eine erfolgreiche Migration zu SASE sind vier Phasen entscheidend:

- Analyse & Planung: Bestand erfassen, Integrationspunkte identifizieren.

- Pilot & Migration: Schrittweiser Übergang mit Pilotprojekten.

- Qualifikation: IT-Teams schulen, Governance etablieren.

- Partnerwahl: Externe Expertise bei Bedarf einbinden (zum Beispiel Architekturberatung, Rollout-Support, Betrieb als Managed Service).

Fazit: SASE ist kein Trend – sondern moderner Standard. IT-Sicherheit muss neu gedacht werden. SASE liefert nicht nur eine Antwort auf technologische Fragmentierung und neue Bedrohungslagen, sondern ebnet auch den Weg zu einer resilienten, zukunftsfähigen Infrastruktur. Unternehmen, die jetzt umstellen, schaffen die Basis für Skalierbarkeit, Agilität und Compliance, ohne dabei die Komplexität klassischer Architekturen weiterzutragen.

Mareen Dose,

Mareen Dose,

Presales Consultant

bei indevis

Illustrationen: © metamorworks, Skylines/shutterstock.com

294 Artikel zu „SASE“

News | Infrastruktur | IT-Security

Holistischer Managed-SASE-Ansatz: Auf diesen Ebenen sichert SASE die Compliance

Die Absicherung komplexer IT-Infrastrukturen ist bereits eine große Aufgabe. Noch größer wird sie mit der täglichen Verantwortung, die wachsende Liste an gesetzlichen Vorgaben und Regulierungen zu berücksichtigen. Abhilfe verspricht ein holistischer SASE-Ansatz (Secure Access Service Edge), der neben einer effektiven Absicherung auch die Grundlage bietet, um nachweislich Compliance-Anforderungen zu erfüllen. Open Systems stellt drei Aspekte…

News | Infrastruktur | IT-Security | Produktmeldung

Kyndryl und Palo Alto Networks bieten gemeinsame SASE-Dienste für einheitliche Netzwerksicherheit an

Kyndryl, Anbieter von IT-Infrastrukturdiensten, führt End-to-End-SASE-Dienste (Secure Access Service Edge) ein, die mit dem KI-gestützten Prisma SASE von Palo Alto Networks kombiniert werden. So können Kunden die Netzwerksicherheit und das Sicherheitsmanagement mit Hilfe einer Cloud-first- und Zero-Trust-Netzwerksicherheitslösung verbessern und diese in Echtzeit beschleunigen. Kyndryl selbst setzt als Teil seiner Netzwerk- und Sicherheitsarchitektur auf die SASE-Lösung…

News | IT-Security

NIS2 Compliance vereinfachen – mit SASE

Die Frist für die neue Richtlinie 2022/0383 über Netz- und Informationssysteme, besser bekannt als »NIS2«, rückt unaufhaltsam näher. Unternehmen stehen nun vor der Herausforderung, die geeignete Technologie zu implementieren, um den Anforderungen gerecht zu werden. Das wachsende Interesse der Branche an Sicherheitsplattformen wird eine entscheidende Rolle dabei spielen, die Einhaltung der NIS2-Vorgaben zu erleichtern. Organisationen…

News | Cloud Computing | Infrastruktur | IT-Security | Kommunikation | Tipps

SASE eliminiert drei versteckte Kostentreiber

Für SASE (Secure Access Service Edge) sprechen viele Gründe. In Zeiten von New Work, Homeoffice und hybriden Unternehmensnetzwerken kommen herkömmliche VPN-Sicherheitslösungen allmählich an ihre Grenzen. Es ist entscheidend, Remote-Zugänge und Endpoints so zu sichern, dass Mitarbeiter schnell und von überall auf ihre Daten und Anwendungen zugreifen können. Doch der vereinfachte und sicherere Zugang ohne Performance-mindernde…

News | IT-Security | Services | Strategien | Tipps

Eine iterative Strategie für die aussichtsreiche SASE-Transformation

Wie sich SASE in bestehende Netze einbinden lässt. Eine Strategie der schrittweisen Migration maximiert Innovationen und schützt finanzielle Ressourcen. Mit einem Marktwert von 1,9 Milliarden US-Dollar im Jahr 2023 und einer voraussichtlichen jährlichen Wachstumsrate (CAGR) von 25 % bis 2028 löst SASE (Secure Access Service Edge) sein Versprechen in einer sich entwickelnden Netzwerk- und Sicherheitslandschaft ein. Der Gedanke…

News | Cloud Computing | Favoriten der Redaktion | Infrastruktur

Die Public Cloud beschleunigt eine SASE-Bereitstellung – allerdings hat das seinen Preis

Die vermeintlichen Kostenvorteile der Public Cloud sind nicht selten trügerisch, insbesondere bei umfangreichen Cloud-Anwendungen und -Diensten, wie z. B. Secure Access Service Edge (SASE). Tatsächlich geht es bei öffentlichen Clouds eher um eine schnellere Markteinführung als darum, Kosten einzusparen. Weil Planung, Bereitstellung, Hardwarebeschaffung, Versand und Einrichtung des Rechenzentrums bereits erledigt sind, haben Firmen hier die Möglichkeit, zügig auf Markttrends…

News | Cloud Computing | IT-Security

Was Sie erwartet, wenn Sie SASE erwarten

Jüngsten Daten zufolge unterstützen inzwischen schätzungsweise 76 Prozent aller Unternehmen hybrides Arbeiten. Eine Zahl, die seit Beginn der Pandemie erheblich in die Höhe geklettert ist. Die meisten Firmen sind digitale Organisationen, in denen Mitarbeiter von überall aus auf Netzwerke zugreifen. Eine Entwicklung, die etliche Vorteile mit sich bringt: mehr Flexibilität, Kosteneinsparungen, eine höhere Produktivität und…

News | Trends Security | IT-Security | Trends 2022

Zero Trust und SASE für mehr Cybersicherheit

Cyberrisiken gehören zu den größten Risiken denen Unternehmen ausgesetzt sind. Seien es Phishing-Angriffe oder Ransomware, jedes Jahr steigt die Anzahl an Cyberattacken und die Heftigkeit dieser an. Die Konsequenzen reichen von finanziellen Verlusten durch Beseitigung der Schäden oder Zahlungen von Lösegeldern über Störungen oder Komplettausfällen des Geschäftsbetriebs bis hin zu Reputationsverlusten oder im allerschlimmsten Fall…

News | IT-Security | Rechenzentrum

Mit SASE Netzwerk, Security, RZ und die Cloud verbinden

Ein zentralisierter Ansatz in der Cloud hat ebenso viele Limitierungen wie ein lokales Rechenzentrum. Die viel zitierte Weissagung, wonach das Leben die Zuspätkommenden bestrafe, scheint auch in der IT-Netzwerk-Sicherheit ihre Wahrheit zu finden. Viele Unternehmen sahen sich mit Beginn der Pandemie gezwungen, von Büroarbeit auf Homeoffice umzustellen – oft mit lückenhafter Sicherheit die IT-Infrastruktur betreffend.…

News | IT-Security | Services | Strategien | Ausgabe 3-4-2021

Optimale Security- und Netzwerkservices mit SASE und SD-WAN – Secure Access Service Edge

News | Favoriten der Redaktion | IT-Security

Datensicherheit jenseits des Netzwerks: SASE-Plattformen

Unternehmen sind überaus anpassungsfähig, wie sich in der Pandemiekrise gezeigt hat. Schnell wurden neue Workflows geschaffen, die den Geschäftsbetrieb vollständig digital aufrecht erhalten. Die Zusammenarbeit erfolgt über Collaboration-Tools, die Bearbeitung von wichtigen Dokumenten über Cloudanwendungen und die persönliche Abstimmung in Einzelfällen über Messenger-Dienste auf privaten Mobilgeräten. Die Veränderungen in der digitalen Arbeitsumgebung machen es für…

Trends 2025 | News | Trends Infrastruktur | Industrie 4.0 | IT-Security | Künstliche Intelligenz | Whitepaper

Zunehmende Cyberrisiken in der Fertigung: 61 Prozent der Cybersicherheitsexperten planen Einführung von KI

Laut des Berichts zum Stand der intelligenten Fertigung zählt Cybersicherheit mittlerweile nach der Wirtschaftslage zu den größten externen Bedenken. Rockwell Automation hat die Ergebnisse des zehnten Jahresberichts zum Stand der intelligenten Fertigung bekannt gegeben. Der Bericht basiert auf Erkenntnissen von über 1500 Führungskräften in der Fertigung aus 17 der wichtigsten Industrieländer und zeigt: Cybersicherheit…

News | Effizienz | Favoriten der Redaktion | IT-Security | Services | Strategien | Whitepaper

Was ist Cybersicherheit: Zero Trust und Mikrosegmentierung

Cyberresilienz, Data Security, Data Protection … die Liste ließe sich beliebig fortsetzen. Vor allem für Entscheider, die sich nicht täglich mit der Thematik befassen, ist mittlerweile kaum verständlich, worum es im Kern geht. Zero Networks, Experte für Mikrosegmentierung und Zero Trust, erläutert daher im folgenden Beitrag die Grundlagen klassischer Cybersicherheit. Cybersicherheit Cybersicherheit ist…

News | Business | Favoriten der Redaktion | Infrastruktur | Kommentar | Services | Tipps

IT-Sicherheitsrecht: NIS2-Regierungsentwurf ist ein großer Schritt auf dem Weg zur Cybernation

Mit dem Regierungsentwurf des Gesetzes zur Umsetzung der NIS2-Richtlinie wird das deutsche IT-Sicherheitsrecht umfassend modernisiert und der angespannten Bedrohungslage im Cyberraum Rechnung getragen. Dem Bundesamt für Sicherheit in der Informationstechnik (BSI) fällt dabei eine Schlüsselrolle zu. Der Gesetzesentwurf sieht unter anderem vor, das BSI-Gesetz (BSIG) zu novellieren und den Kreis der regulierten Organisationen um…

News | Favoriten der Redaktion | Infrastruktur | IT-Security | Kommentar | Tipps

NIS2: Der Kabinettsbeschluss ist da – und lässt einige Fragen offen

Die Bundesregierung hat endlich geliefert: Der Kabinettsbeschluss zur Umsetzung der NIS2-Richtlinie ist verabschiedet worden. Ulrich Plate, Leiter der Kompetenzgruppe KRITIS bei eco – Verband der Internetwirtschaft e.V., begrüßt diesen Schritt: »Damit kehrt das Thema Cybersicherheit endlich auf die politische Bühne zurück – überfällig angesichts der sicherheitspolitischen Lage. Die EU-Richtlinie verlangt nicht weniger als eine strukturelle…

News | Business | Favoriten der Redaktion | Infrastruktur | IT-Security | Kommentar | Tipps

NIS2 führt zu höherer Cybersicherheit in der deutschen Wirtschaft

Ausnahmeregelungen sind zu schärfen oder zu streichen. Unternehmen sollten klare Vorgaben haben, wie Nachweise für die Umsetzung zu erbringen sind. Das Bundeskabinett hat das nationale Umsetzungsgesetz der europäischen NIS2-Richtlinie beschlossen. Dazu sagt Marc Fliehe, Fachbereichsleiter Digitalisierung und Bildung beim TÜV-Verband: »Deutschland ist Ziel hybrider Angriffe und Cyberattacken auf Unternehmen, kritische Infrastrukturen und politische Institutionen gehören…

Trends 2025 | News | Trends Security | IT-Security

Deutschland meldet weltweit größten Fachkräftemangel bei Cyber Threat Intelligence

Google Cloud Security hat gemeinsam mit Forrester neue Erkenntnisse aus dem aktuellen Report »Threat Intelligence Benchmark: Stop Reacting; Start Anticipating« veröffentlicht [1]. Die Ergebnisse zeigen eine deutliche Diskrepanz zwischen der Bedrohungstransparenz und der Vorbereitung auf Führungsebene – in einer Bedrohungslage, die sich rasant weiterentwickelt. Weltweit wurden über 1.500 Security-Führungskräfte auf C-Level befragt – darunter mehr…

News | IT-Security | Services | Strategien | Tipps

Staatliche IT-Systeme proaktiv schützen: bessere Erkennung von Angriffen

Threat Hunting für Behörden Ein erfolgreicher Cyberangriff auf eine Behörde kann weitreichende Folgen haben, von der Lahmlegung kommunaler IT-Systeme bis zum Ausfall kritischer Infrastrukturen. Dienste und Systeme können über Wochen gestört sein, zudem droht der Verlust vertraulicher Daten. Um solchen Szenarien nicht schutzlos ausgeliefert zu sein, braucht es eine starke und vorausschauende Cybersicherheitsstrategie. Threat Hunting…

News | Effizienz | Industrie 4.0 | Infrastruktur | IT-Security | Rechenzentrum | Tipps

Mit Netzwerkerkennung Cybersecurity-Risiken bewerten und minimieren

60 % der Cybersicherheitsvorfälle betreffen Netzwerkgeräte, die nicht von der IT-Abteilung bemerkt wurden. Solche unsichtbaren Bestandteile von Netzwerkinfrastrukturen sind daher die größte Schwachstelle – schließlich kann man nichts schützen, von dem man nicht weiß, dass es überhaupt existiert. Netzwerkerkennung – auch Network Discovery – sollte daher der Grundstein für die Sicherheit von Netzwerken sein, um…