Im Jahr 2016 benutzten noch weniger als 5 Prozent der Unternehmen Smartphones, um den Zugang zum Bürogebäude oder anderen Räumlichkeiten zu ermöglichen. Laut des IT-Research und Beratungsunternehmens Gartner werden nun bis 2020 ganze 20 Prozent der Unternehmen Smartphones anstelle von physischen Zugangskarten verwenden.

Im Jahr 2016 benutzten noch weniger als 5 Prozent der Unternehmen Smartphones, um den Zugang zum Bürogebäude oder anderen Räumlichkeiten zu ermöglichen. Laut des IT-Research und Beratungsunternehmens Gartner werden nun bis 2020 ganze 20 Prozent der Unternehmen Smartphones anstelle von physischen Zugangskarten verwenden.

»Ein signifikanter Anteil der Unternehmen verwendet noch alte physische Zugangstechnologien, die als proprietäre, geschlossene Systeme nur begrenzt in die IT-Infrastruktur integriert werden können«, erläutert David Anthony Mahdi, Research Director bei Gartner. »Heute stehen mehr und mehr mobile und Cloud-Technologien von vielen Herstellern für physische Zugangskontrollsysteme (PACS) zur Verfügung. Das wird erhebliche Auswirkungen darauf haben, wie diese Systeme implementiert und gesteuert werden können.«

Gartner Says That 20 Per Cent of Organisations Will Use Smartphones in Place of Traditional Physical Access Cards By 2020

Analysts Will Discuss Impact of Mobile and Cloud PACS at the Gartner Identity & Access Management Summits, 6-7 March 2017 in London and 28-30 November 2017 in Las Vegas

In 2016, less than 5 per cent of organisations used smartphones to enable access to offices and other premises. By 2020, Gartner, Inc. said that 20 per cent of organisations will use smartphones in place of traditional physical access cards.

»A significant fraction of organisations use legacy physical access technologies that are proprietary, closed systems and have limited ability to integrate with IT infrastructure,« said David Anthony Mahdi, research director at Gartner. »Today, the increasing availability of mobile and cloud technologies from many physical access control system (PACS [1]) vendors will have major impacts on how these systems can be implemented and managed.«

PACS technology is widely deployed across multiple vertical industries and geographies to secure access to a wide range of facilities (buildings, individual offices, data centers, plant rooms, warehouses and so on), ensuring that only entitled people (employees, contractors, visitors, maintenance staff) get access to specific locations.

Mobile technology is already widely used for logical access control. Phone-as-a-token authentication methods continue to be the preferred choice in the majority of new and refreshed token deployments as an alternative to traditional one-time password (OTP) hardware tokens. Gartner projects that the same kinds of cost and user experience (UX) benefits will drive increasing use of smartphones in place of discrete physical access cards. Smartphones using technologies and protocols such as Bluetooth, Bluetooth LE, and Near Field Communication can work with a number of readers and PACS technology.

One of the easiest ways to use a smartphone’s access credentials is to integrate them — via a data channel over the air or via Wi-Fi — into the access control system (ACS) and »unlock the door« remotely (just as an ACS administrator can). This approach requires no change to reader hardware.

Using smartphones can also simplify the integration of biometric technologies. »Rather than having to add biometric capture devices in or alongside readers, the phone itself can easily be used as a capture device for face or voice (or both), with comparison and matching done locally on the phone or centrally,« said Mr Mahdi. »This approach also mitigates the risks from an attacker who gains possession of a person’s phone.«

The technology’s limitations remain a challenge. For example, there’s significant disparity in functionality between smartphones, and some security and risk management leaders should be aware that their physical card readers and PACS might require a significant upgrade to use smartphones for physical access. »Nevertheless, replacing traditional physical access cards with smartphones enables widely sought-after cost reductions and UX benefits,« said Mr Mahdi. »We recommend that security and risk managers work closely with physical security teams to carefully evaluate the UX and total cost of ownership benefits of using access credentials on smartphones to replace existing physical cards.«

Gartner clients can read more in the report: »Predicts 2017: Identity and Access Management.«

[1] A PACS typically comprises an access control server and database holding identity and policy data and multiple control panels, door locks, readers and other data capture devices. It also includes the cards or other credentials issued to employees and others, and the credentialing system that creates and provisions them.

Zutrittskontrolle per Smartphone einrichten

Smartphones sind allgegenwärtig. Was liegt näher, als sie in das Zutrittskontrollsystem zu integrieren, etwa für den Zugang zu Gebäuden oder die Nutzung von Applikationen.

Mobile Geräte wie Smartphones sind im privaten als auch im beruflichen Umfeld nicht mehr wegzudenken. Spätestens dann, wenn auch intelligente Wearables wie die Smartwatch ihren Durchbruch haben, sollten Unternehmen darüber nachdenken, diese Technologien in ihre Sicherheitsinfrastruktur zu implementieren, etwa für den Zugang zu Gebäuden, Parkplätzen oder Kantinen. Für Anwender ist ein solcher Schritt besonders reizvoll, denn sie gewinnen damit ein hohes Maß an Benutzerfreundlichkeit. Unternehmen profitieren ebenfalls, unter anderem durch einen deutlich verringerten Administrationsaufwand.

Wie Unternehmen eine solche Implementierung konkret angehen können? HID Global erklärt die Vorgehensweise in fünf einfachen Schritten.

Schritt 1: Analyse des vorhandenen Zutrittskontrollsystems

Zunächst muss die aktuelle Zutrittskontroll-Infrastruktur analysiert werden. Wie alt ist das bestehende System, und konkret die Lesergeräte? Reicht ein Upgrade oder müssen die Leser komplett erneuert werden? In der Regel sind ältere Kartenleser weder BLE- noch NFC-fähig. Man muss hier prüfen wie weit der Controller offene herstellerunabhängige Standards wie RS484 OSDP, Wiegand oder Clock&Data unterstützt. Wenn dies der Fall ist, steht einer sanften Migration nichts mehr im Wege.

Sofern ein Upgrade auf eine aktuelle Technologie sowieso nötig ist, sollte man bei der Auswahl des neuen Systems immer darauf achten, dass die Kartenleser über offene Kommunikationsschnittstellen verfügen, idealerweise über eine OSDP-RS485-Schnittstelle, welche man auch für Firmware Updates verwenden kann. Wichtig ist, dass die neuen Leser aufrüstbar sind, auch wenn man den mobilen Zugang über das Handy vorerst nicht direkt einsetzen möchte.

Gibt es bereits ein Zutrittskontrollsystem mit Zugangskarten oder Schlüsselanhängern, ist das Ziel nicht einfach der Austausch einer bestehenden Lösung durch eine neue. In vielen Fällen mag das der richtige Weg sein, es mag aber auch durchaus Sinn machen, Smartphones oder Wearables als Ergänzung zu bestehenden Karten einzusetzen, oder nur gewissen Personen den bequemen Zugang per Handy zu gewähren, etwa der Führungsriege.

Weitere wichtige Frage: sind die aktuellen Zutrittskontrollleser in der Lage, den mobilen Zutritt zu unterstützen, beispielsweise im Hinblick auf die erforderliche Lesereichweite?

Schritt 2: Welche Smartphone-Typen sollen unterstützt werden?

Nach der Analyse des bestehenden Systems muss geklärt werden, welche mobilen Geräte unterstützt werden sollen und welche nicht. Die Analyse der Nutzerbasis hilft bei der Gestaltung einer effizienten Lösung.

Wie viele Anwender sollen für die Mobile-Access-Lösung registriert werden? Welche Bereiche könnten am meisten davon profitieren: der Parkplatz, der Haupteingang? Welche unterschiedlichen Rollen und Zutrittsrechte müssen übertragen und verwaltet werden?

Die Antworten variieren von Unternehmen zu Unternehmen. Gibt es ausschließlich Firmenhandys oder ist es Mitarbeitern gestattet, ihre eigenen Geräte zu nutzen (BYOD)? In diesem Fall fällt der Support-Aufwand deutlich höher aus. Die momentan vorherrschenden Technologien in Smartphones und Tablets sind Bluetooth Smart und NFC (Near Field Communication), manchmal auch beide gleichzeitig. Beide unterstützen die Authentifizierung über kurze Distanz, aber nur mit Bluetooth Smart kann sowohl der »Tap«-Modus für den Zutritt durch kurzes Antippen des Lesegeräts als auch die Gestensteuerung aktiviert werden. Im Modus für gestengesteuerten Zutritt – bei HID Global »Twist and Go« genannt – wird das Lesegerät durch eine Drehbewegung des Handys aus größerer Distanz (bis zu 6 m) aktiviert.

Typischerweise unterstützen Android-Geräte sowohl Bluetooth Smart als auch NFC. Das iPhone 5s und frühere Apple-Geräte unterstützten NFC nicht, die Modelle 6 und 6s gegenwärtig nur bei Apple Pay. In Unternehmen mit einer großen iPhone-Basis wäre also Bluetooth Smart eindeutig die Technologie der Wahl.

Schritt 3: Upgraden der Hardware vor Ort

Nach der Bewertung und Analyse der notwendigen Technologien können Unternehmen die Installation von neuer Hardware oder Upgrades bestehender Lesegeräte planen. Müssen Lesegeräte ausgetauscht werden, sollte sichergestellt werden, dass sie mobile-ready sind, um unnötige Folgekosten wie das Nachrüsten der BLE-Module und das verbundene Flashen des Lesers zu vermeiden. Damit ist man für die Zukunft gerüstet und das Investment lohnt sich auch langfristig.

Dieser dritte Schritt ist vollständig abhängig von den Ergebnissen in Schritt 1 und 2, die entsprechend gründlich durchgeführt werden müssen. Parkgaragen, Haupteingänge oder Fahrstühle profitieren alle von Lesegeräten mit größerer Reichweite, die von Bluetooth Smart unterstützt werden. Das Öffnen eines Garagentors aus einem Auto, ohne das Fenster herunterkurbeln und sich hinauslehnen zu müssen, oder der Zutritt zu einem Gebäude einfach nur, indem man darauf zugeht, bedeutet schon einen sehr hohen Gewinn an Benutzerfreundlichkeit für die Mitarbeiter. Andererseits sollten Türen, die nah aneinander stehen, eher durch einen direkten Leser-Kontakt geöffnet werden, damit nicht die falsche Tür unabsichtlich geöffnet wird – beispielsweise in einem langen Korridor mit vielen Lesegeräten.

Unternehmen sollten sich deshalb die Zeit nehmen, ihre Anforderungen genau zu spezifizieren: nur so kann eine kosteneffiziente und sichere Lösung entstehen.

Schritt 4: Ermittlung der richtigen Software

Nun ist es an der Zeit, sich Gedanken über die begleitende Software zu machen. Mobile IDs sollten wireless versendet, verwaltet und entzogen werden. Kodieren, Drucken oder die Rückgabe von Zugangskarten werden damit überflüssig. Dies ist ein gewaltiger Vorteil gerade für zeitlich begrenzte Besucherkarten.

Die richtige Software ermöglicht Administratoren, Benutzerdaten im Batchverfahren hochzuladen und einzelnen Mitarbeitern Anleitungen per E-Mail zuzusenden. Mobile IDs basieren auf kryptographisch geschützten Datenobjekten mit einem modernen Verschlüsselungsprotokoll und Algorithmen. Die portablen Datenobjekte sind einzigartig und jeweils an das Gerät gebunden, für das sie ausgegeben wurden. Sie können nicht transferiert werden. Von Seiten des Lesegeräts wird die Kommunikation zwischen mobilem Gerät und Leser durch eine zusätzliche Verschlüsselungsebene abgesichert. Die Bildschirmsperre des mobilen Geräts macht die mobile ID zudem unbrauchbar, geht das Gerät einmal verloren.

Die richtige Software sollte zudem offen sein, so dass sie in bestehende Applikationen integriert werden kann. Dieser Schritt ist besonders bei großen Anlagen notwendig, um das Pflegen mehrerer Systeme zu vermeiden.

Schritt 5: Erstellung und Verteilung mobiler IDs

Sind Hardware und Software installiert, geht es im letzten Schritt darum, mobile IDs an die relevanten Mitarbeiter zu verteilen. Mobile Access erfordert den Download der HID Mobile Access App. Diese ist im Apple App Store oder in Google Play kostenfrei erhältlich, so dass Benutzer sie von dort downloaden können. Nach der Installation und einer zusätzlichen Prüfung für noch mehr Sicherheit ist das Smartphone bereit, als digitale Zutrittskontrollkarte zu fungieren.

Dieser Schritt muss für die Mitarbeiter so einfach wie möglich gestaltet sein. Wichtig ist eine klare Vorgehensweise während des gesamten Ausgabeprozesses von mobilen IDs. Mit einem Cloud-basierten System zum Beispiel können individuelle Mobile IDs ganz einfach an die einzelnen Mitarbeiter verschickt werden: User erhalten eine E-Mail, die es ihnen ermöglicht, ihre digitalen Ausweise auf ihrem Telefon zu aktivieren. Dazu muss einfach der Code aus der E-Mail mit einen Doppelklick bestätigt werden. Einfacher geht es nicht.

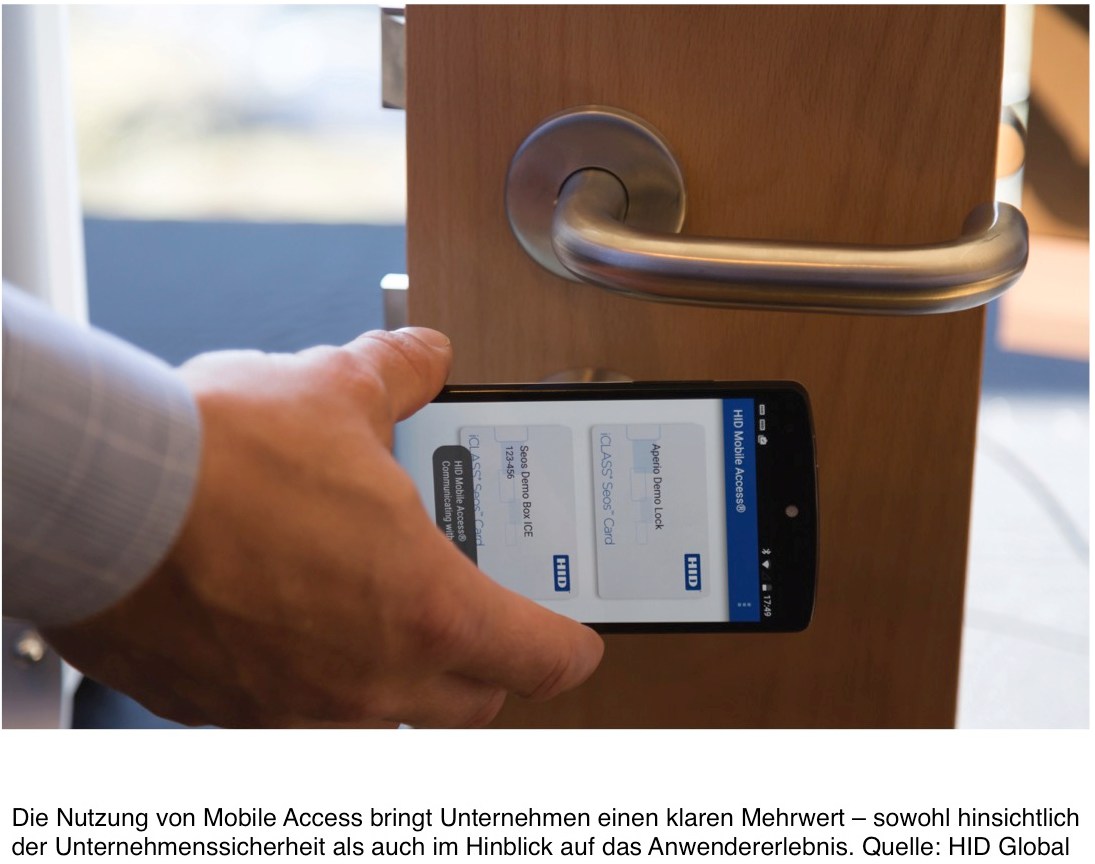

»Die Nutzung von Mobile Access bringt Unternehmen einen klaren Mehrwert – sowohl hinsichtlich der Unternehmenssicherheit als auch im Hinblick auf das Anwendererlebnis«, bemerkt Markus Baba, Area Sales Manager bei HID Global in Walluf. »Mitarbeiter empfinden die Zutrittskontrolle nicht mehr als störend und auch das Image der Unternehmen verbessert sich durch die demonstrierte Mitarbeiterorientierung und die Nutzung modernster IT.«

Hier folgt eine kleine Auswahl an Fachbeiträgen, Studien und Artikel die zu diesem Thema passen. Geben Sie in der »Artikelsuche…« rechts oben Ihre Suchbegriffe ein und lassen sich überraschen, welche weiteren Treffer Sie auf unserer Webseite finden.

Diese Auswahl wurde von Menschen getroffen und nicht von Algorithmen.

Großes Vertrauen in mobile Sicherheit kann Weg zur Zutrittskontrolle per Smartphone ebnen

Weltweites Vertrauen in die Cybersicherheit fällt auf 70 % – Gesamtnote nur noch 3-

Von Star Wars lernen: Wie man die Daten seines Imperiums schützt und sichert

DC-Monitoring steigert die Datacenter-Effizienz – Ich sehe was, was Du nicht siehst

Deutsche Wirtschaft auf »digitalen Arbeitsplatz der Zukunft« schlecht vorbereitet

Riskantes Nutzerverhalten: Schadsoftware ist nicht das Problem allein

Interview mit Patrick Oliver Graf von NCP zu Remote Access und Security bei IoT

Der »Cloud-Himmel« verdichtet sich unter deutscher Datentreuhand