An der Datenverschlüsselung in der Cloud führt kein Weg vorbei. In komplexen Umgebungen und bei der Nutzung von Cloud-Services mehrerer Anbieter benötigen Unternehmen umfassende Schlüsselmanagement-Lösungen.

Wenn Flexibilität und kurzfristige Skalierbarkeit gefragt sind, lagern viele Unternehmen Geschäftsprozesse in die Cloud aus. Der Schutz firmeninterner Informationen – und vor allem personenbezogener Daten – ist bei Cloud-Applikationen allerdings immer eine besondere Herausforderung. Die überwiegende Mehrheit aller Cloud Provider bietet dafür eine Möglichkeit, Daten während der Übertragung (Data in Motion) und bei der Speicherung in der Cloud (Data at Rest) zu verschlüsseln.

Die DSGVO nennt explizit Verschlüsselung als eine der wirkungsvollsten Maßnahmen zum Schutz personenbezogener Daten über deren gesamten Lebenszyklus hinweg, angefangen von der Erfassung und Bearbeitung bis hin zur Weiterleitung und Archivierung. Das gilt für alle Applikationen, egal ob lokal oder in der Cloud. Allerdings zeichnet sich die interne Verschlüsselung der Cloud Provider durch eine starke Integration in deren jeweiligen Services aus. In einigen Fällen mag das ausreichen, etwa dann, wenn Unternehmen alle Cloud-Services von nur einem Anbieter nutzen.

Trennung der Verantwortlichkeiten verbessert IT-Security. Aber für besonders kritische Daten gehen Unternehmen dazu über, die Verschlüsselung und alle damit verbundenen Verwaltungs- und Update-Aufgaben an einen anderen Provider zu übertragen. Die Verschlüsselung übernimmt ein Cloud-Security-Spezialist. Damit ist dann auch eine klare Trennung der Verantwortlichkeiten (Funktionstrennung, Segregation of Duty) und ein Schutz der Daten gegenüber dem Cloud-Anbieter sichergestellt. Ist das gesamte Schlüsselmanagement von Anfang an bei einem anderen Provider implementiert, ist es für Unternehmen auch einfacher, ihre Applikationen und Daten von einem zu einem anderen Cloud Provider zu migrieren. In einigen Fällen können Unternehmen nicht die Standardverschlüsselung ihres Cloud-Anbieters in Anspruch nehmen, weil ihre Kunden, Geschäftspartner oder Lieferanten in Verträgen ein getrenntes Schlüsselmanagement, das heißt eine Segregation of Duty, fordern.

Breites Spektrum von Verschlüsselungsservices. Eine Verschlüsselungslösung, inklusive Key Management, sollte zwei Voraussetzungen erfüllen:

- Sie sollte so flexibel sein, dass sie an jede Cloud- oder Web-Anwendung, Datenbank und jedes Filesystem angepasst werden kann;

- Sie darf die Funktionalität der Applikationen trotz sicherer Verschlüsselung und Pseudonymisierung (Namen werden durch mehrstellige Zahlen- oder Buchstabenkombinationen ersetzt) nicht beeinträchtigen.

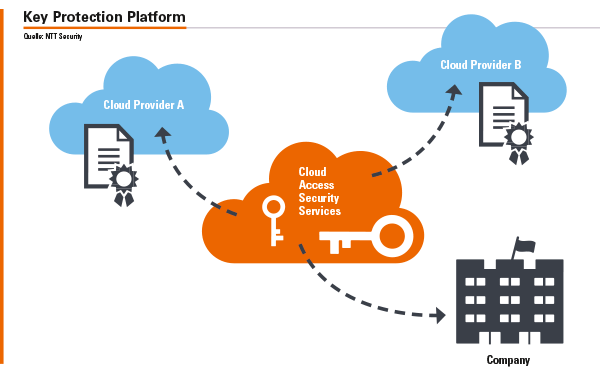

Auf dem Markt sind eine Reihe von Verschlüsselungsservices verfügbar: File Folder Protection as a Service, Database Encryption as a Service, Virtual Machine Protection as a Service, Salesforce Protection as a Service und Key Protection as a Service. NTT Security beispielsweise hat in seiner »Key Protection Platform« alle zentralen Funktionen für den sicheren Schutz von Daten und Schlüsseln im Unternehmen und in der Cloud zusammengefasst. Eine gute Ergänzung der Services bilden Beratungsangebote zu Themen wie Enterprise Key Management und PKI (Public Key Infrastructure) und in einigen Anwendungsszenarien auch die Anbindung an Trustcenter-Lösungen sowie die Berücksichtigung von Anforderungen aus dem Bereich Governance, Risk & Compliance (GRC).

Die »Key Protection Platform« von NTT Security schützt private Schlüssel von PKI-Systemen und ermöglicht auch eine Absicherung der Master Keys für File- und Folder-Verschlüsslung sowie für Datenbanksysteme.

Eine wichtige Komponente bildet ein Hardware-Sicherheitsmodul (HSM, Hardware Security Module). Dieser HSM as a Service wird nicht bei einem Cloud-Anbieter, sondern von einem Cloud-Security-Spezialisten in dessen eigenem Rechenzentrum gehostet. Eines der Anwendungsszenarien ist die Absicherung einer Privileged-Identity-Management-Lösung wie CyberArk PAS (Privileged Account Security). Die Applikation und die Daten befinden sich beim Cloud Provider A, die Lösung von CyberArk beim Cloud Provider B. Die Schlüssel werden jedoch weder beim Provider A oder B, sondern beim Betreiber des HSM as a Service vorgehalten. Dadurch gelingt die angestrebte Trennung der Verantwortlichkeiten und dies wiederum schafft eine gute Voraussetzung zur Einhaltung von Compliance- und anderen gesetzlichen Anforderungen. Die verstärkte Nutzung von Cloud-Angeboten bei gleichzeitig weiter verschärften Compliance-Vorgaben, etwa in Form der Datenschutz-Grundverordnung, führen dazu, dass an den Themen Verschlüsselung, Schlüsselsicherheit und Governance kaum ein Unternehmen vorbeikommt.

Weitere Einsatzgebiete von HSM as a Service sind die Anbindung an eine Microsoft PKI auf Basis eines Active Directory Certificate Services (AD CS) sowie der Schutz privater Schlüssel in PKI Umgebungen und die Absicherung von Master Keys für Datei- und Ordnerverschlüsselung oder von Datenbanksystemen.

Höheres Schutzniveau realisieren. Mit der »Key Protection Platform« als Service sind Unternehmen in der Lage, kosteneffizient und ohne umfangreiche eigene Investitionen sensitive kryptografische Schlüssel zu schützen. Vor allem aber erreichen sie gesamtheitlich ein höheres Schutz- und IT-Sicherheitsniveau. Bei der Nutzung eines Service benötigen Unternehmen darüber hinaus kein spezielles Wissen mehr, um Hardware-Sicherheitsmodule in die eigene IT-Landschaft oder die genutzten Private- und Public-Cloud-Umgebungen zu integrieren.

Frank Balow ist

Frank Balow ist

Senior Manager,

CISSP bei

NTT Security

Illustration: © mystockdesigns /shutterstock.com

411 Artikel zu „Cloud Verschlüsselung“

NEWS | CLOUD COMPUTING | INFRASTRUKTUR | IT-SECURITY | ONLINE-ARTIKEL

Cloud und Virtualisierung: Datenverschlüsselung bleibt fundamentaler Bestandteil der IT-Security

»Die Wolke« ist in der Unternehmens-IT deutscher Unternehmen angekommen. Auch hierzulande profitieren Firmen jeder Größe von niedrigeren Kosten bei größerer Skalierbarkeit und Zuverlässigkeit. Die Verantwortung für die Sicherheit ihrer Daten sollten Unternehmen jedoch nicht in die Hände von Cloud-Providern legen. Der Datenverschlüsselung und der Kontrolle über die Verschlüsselungs-Keys kommt in heterogenen IT-Landschaften besondere Bedeutung zu.…

CEBIT 2015 | NEWS | IT-SECURITY

Verschlüsselung aus der Cloud: Netzlink stellt Nubo Crypt auf der CeBIT vor

Die Netzlink Informationstechnik GmbH präsentiert anlässlich der diesjährigen CeBIT ihren Cloud-Dienst Nubo Crypt. Die neue Lösung dient der zuverlässigen Datenverschlüsselung. Damit werden Unternehmen und Organisationen, die über das Festnetz, Funk oder Satellit mittels Ethernets kommunizieren, effektiv vor Spionage und Datenmanipulation geschützt. Der deutsche Hersteller Rohde & Schwarz SIT stellt dafür die Ethernet-Hardwareverschlüsseller R&S®SITLine ETH zur…

AUSGABE 5-6-2019 | NEWS | CLOUD COMPUTING | STRATEGIEN

Multi Cloud von Anfang an richtig nutzen – Ein Blick ins Wolkenmeer

NEWS | CLOUD COMPUTING | INFRASTRUKTUR | ONLINE-ARTIKEL

Datenmanagement in Multi-Cloud-Umgebungen: Unternehmensdaten unter Kontrolle

Der Schutz und die Integrität seiner Daten hat für ein Unternehmen höchste Priorität. Das gilt auch dann, wenn solche Informationen auf mehreren Public-Cloud-Plattformen gespeichert werden. Wer die volle Kontrolle über solche Daten behalten möchte, benötigt eine Lösung, die Multi-Cloud-Services mit einem effektiven Datenmanagement verbindet. Cloud Computing – ja gerne. Aber geschäftskritische Daten sollten dennoch unter…

NEWS | CLOUD COMPUTING | IT-SECURITY | ONLINE-ARTIKEL | STRATEGIEN | TIPPS

Multi-Cloud-Netzwerke absichern

Cloud-basierte Rechen- und Serviceplattformen versetzen Unternehmen in die Lage, sich an die neue digitale Wirtschaft anzupassen. Die Cloud ermöglicht es ihnen, schnell Ressourcen zu bündeln, neue Anwendungen zu implementieren und in Echtzeit auf die Anforderungen von Nutzern und Verbrauchern zu reagieren. So können Sie auf dem heutigen digitalen Markt effektiv agieren und konkurrenzfähig bleiben. Doch…

NEWS | BUSINESS | DIGITALE TRANSFORMATION | FAVORITEN DER REDAKTION | IT-SECURITY| RECHENZENTRUM | SERVICES | STRATEGIEN | TIPPS

Für die Führungsebene: Was eine effektive Verschlüsselungsstrategie ausmacht

Lange Jahre hat man Verschlüsselung primär aus einem Blickwinkel heraus betrachtet: dem einer Belastung für Geschäftsprozesse. Teuer, komplex und von zweifelhaftem Wert. Wie sich die Dinge doch geändert haben. Nach wenigen Jahren (und nach Hunderten von hochkarätigen Datenschutzverletzungen mit wirtschaftlichen Schäden in Billionenhöhe) lassen sich Cyberbedrohungen nicht mehr ignorieren. Das ist auch auf den…

NEWS | CLOUD COMPUTING | FAVORITEN DER REDAKTION | IT-SECURITY | RECHENZENTRUM| TIPPS

Cloud Security: Sechs Maßnahmen für effektive Cloud-Sicherheit

Sicherheitsverantwortung in der Cloud durch Shared-Responsibility-Modell: Unternehmen tragen als Kunden Eigenverantwortung für kritische Bereiche. Die zunehmende Nutzung von Public-Cloud-Ressourcen macht es erforderlich, dass Unternehmen ihre Sicherheitsverantwortung ernster nehmen. Basierend auf dem Modell der geteilten Sicherheitsverantwortung von Anbieter und Kunde ergeben sich einige entscheidende Anforderungen an zuverlässige Cloud-Sicherheit. Sechs grundlegende Maßnahmen für effektive Cloud-Sicherheit helfen das…

NEWS | IT-SECURITY | PRODUKTMELDUNG

Rohde & Schwarz Cybersecurity und Utimaco bieten hardwaregestützte Sicherheit in der Cloud

Mit der Kombination von R&S Trusted Gate des IT-Sicherheitsexperten Rohde & Schwarz Cybersecurity und dem High-Security-Modul von Utimaco bieten die beiden Unternehmen jetzt auch hardwaregestützte Sicherheit in der Cloud. Kryptografisches Material kann separat in einem Hardware-Sicherheitsmodul generiert werden. Somit steht den Kunden zukünftig auch eine zusätzliche Hardwareoption zur Einhaltung höchster Sicherheitsanforderungen mittels R&S Trusted Gate…

NEWS | CLOUD COMPUTING | IT-SECURITY | ONLINE-ARTIKEL | TIPPS

Auswahl von Cloud-Anbietern und DSGVO: Fünf Tipps für klare Sicht in der Cloud

Die Nutzung von Cloudservices ist für viele Unternehmen eine betriebliche Notwendigkeit geworden. Werden personenbezogene Daten in die Cloud ausgelagert, gelten bei der Auswahl eines Cloudanbieters jedoch besondere Vorgaben durch die DSGVO. Um die Compliance-Vorgaben bestmöglich zu erfüllen, sollten Unternehmen einige wesentliche Punkte beachten. Für Cloudservices gilt das Modell der Shared Responsibility, das heißt, dass sowohl…