»Die Wolke« ist in der Unternehmens-IT deutscher Unternehmen angekommen. Auch hierzulande profitieren Firmen jeder Größe von niedrigeren Kosten bei größerer Skalierbarkeit und Zuverlässigkeit. Die Verantwortung für die Sicherheit ihrer Daten sollten Unternehmen jedoch nicht in die Hände von Cloud-Providern legen. Der Datenverschlüsselung und der Kontrolle über die Verschlüsselungs-Keys kommt in heterogenen IT-Landschaften besondere Bedeutung zu. Denn im Ernstfall ist Verschlüsselung die letzte Feste der IT-Security.

Cloud Computing ist Mainstream in der IT von Unternehmen geworden, auch in Deutschland. Eine aktuelle Studie des Branchenverbands Bitkom (Cloud Monitor 2018) kommt zu dem Ergebnis, dass die Mehrheit der hiesigen Unternehmen »die Wolke« in irgendeiner Form nutzen: »Acht von zehn Unternehmen (83 Prozent) mit mehr als 2.000 Mitarbeitern setzen mittlerweile auf Cloud-Dienste. In Unternehmen mit 100 bis 1.999 Mitarbeitern liegt die Cloud-Nutzung bei 65 Prozent, ähnlich hoch wie bei kleineren Unternehmen mit 20 bis 99 Mitarbeitern (66 Prozent).« Der Business-Nutzen von Dateispeicherung in der Cloud oder Software-as-a-Service liegt auf der Hand: Niedrigere IT-Kosten bei höherer Skalierbarkeit und größerer Zuverlässigkeit im Vergleich zu Ressourcen im eigenen Rechenzentrum.

Dennoch bringt die Cloud Herausforderungen mit sich. Selbst hartgesottene Cloud-Verfechter haben Bedenken hinsichtlich »Was-wäre-wenn«-Szenarien, über die sie keine oder nur wenig Kontrolle hätten, beispielsweise einen Dienstausfall oder einen Hackerangriff. An dieser Stelle beruhigt es wenig zu wissen, dass bei Cloud-Providern mehrere Redundanz-Ebenen und Backups zum Standard gehören. Einige Anbieter beschäftigen einen Stab an professionellen Service- und Sicherheitsexperten, um den sie IT-Leiter in Unternehmen beneiden.

Nach den Anwendungen wandert die Infrastruktur in die Cloud

Cloud-Computing-Anbieter stehen in vielerlei Hinsicht gut da, manchmal besser als manche Inhouse-IT. Die Zuverlässigkeit von Cloud-Providern lässt sich deutlich besser einstufen als so manche interne Infrastruktur. Gleichzeitig wird die Cloud schneller und zuverlässiger, etwa weil sich die Leistung von Glasfasernetzen ständig verbessert. Latenzzeiten nehmen ab, obwohl immer mehr bandbreitenhungriger Traffic die Datenautobahn passiert. Dadurch fühlen sich Rechenzentren näher an als je zuvor. In der Folge wandern immer mehr Infrastrukturbestandteile in die Cloud. Unternehmen nutzen Infrastructure-as-a-Service-Anbieter verstärkt für ihre IT-Anforderungen.

Ein prominentes Beispiel hierfür ist das serverlose Computing. Es baut auf der Methodik der DevOps auf, die Softwareentwicklung und traditionelle IT-Teams kombiniert, um den Entwicklungszyklus von Systemen zu verkürzen. Das serverlose Computing geht noch einen Schritt weiter. Bei diesem Cloud-Computing-Modell fungiert die Cloud als Server, sodass sich Entwicklungsteams ganz auf den Code konzentrieren können, den sie ausführen möchten, und nicht auf operative Komplexitäten.

Außerdem gibt es neue Preismodelle, bei denen die tatsächlichen Ressourcen, die von einer einzelnen Anwendung oder sogar ihren Bibliotheksfunktionen genutzt werden, die Kosten bestimmen – nicht die vorab erworbene Kapazität.

Edge Computing und Co.: Die Art und Weise, wie wir die Cloud nutzen, verändert sich

Während IT-Bestandteile vom eigenen Rechenzentrum in die Cloud verlagert werden, gibt es einen zweiten Trend, Rechenzentrumsressourcen wieder zu lokalisieren, etwa beim Edge Computing. Dabei werden Daten von Geräten, beispielsweise IoT-Devices, an den äußersten Rändern des Netzwerks verarbeitet, um den Datenverkehr zu anderen Rechenzentren zu reduzieren. Manchmal wird den Geräten sogar die Möglichkeit gegeben, als eigenständige Einheit zu agieren.

Einen zweiten, ähnlichen Ansatz gibt es für Probleme im Netzwerk. Dieser Ansatz sieht vor, kleinere Rechenzentren in der Nähe eines Unternehmens einzurichten, und dieses mit direkten Glasfaser-Backbones anzubinden. Netzwerk-Hops sollen reduziert, Redundanz soll ermöglicht und das Ausfallrisiko soll verteilt werden. Unternehmen wollen näher an die Cloud-Dienste rücken, auf die sie angewiesen sind, ohne dabei die Kontrolle über ihre wertvollen Daten zu verlieren.

Die Rechenzentren werden entweder extra gebaut oder an gemeinsam genutzten Standorten errichtet. Die Leistung dieser Verbindungen lässt Cloud-Services auf der ganzen Welt näher erscheinen als je zuvor. Der Unternehmens-Traffic konkurriert so weniger mit dem übrigen Datenverkehr. Der Nachteil: Diese Strategie kann zu einer weit verteilten Infrastruktur führen, die sich nur schwer verwalten lässt.

Herausforderungen der Vergangenheit bleiben

Die meisten Unternehmen setzen heute auf eine heterogene IT-Infrastrukturen mit unterschiedlichen Betriebssystemen und Multi-Cloud-Umgebungen. Allen Gewinnen zum Trotz: Die grundlegende Herausforderung bleibt bestehen. Daten müssen geschützt werden. Beim Schutz dieser Daten geht es nicht nur um Hacking. Es ist auch eine gute Governance erforderlich, um sicherzustellen, dass der gesamte Umgang mit diesen Daten den gesetzlichen Anforderungen und speziellen Anforderungen der Branche entspricht. Stichwort: Datenschutz und Compliance.

Virtualisierung ist eine grundlegende Technologie in der Cloud. Die Verwaltung virtueller Maschinen ist äußerst schwierig, gerade weil sie so einfach aufzusetzen sind und in vielen Fällen dynamisch erstellt und außer Betrieb genommen werden. Es ist nicht immer klar, welche Daten in einer virtuellen Maschine vorgehalten werden – insbesondere, wenn sie nicht aktiv ist. Daten sind dann mitunter ungeschützt und können offengelegt, entwendet und missbraucht werden, egal ob sie sich in der Cloud oder vor Ort befinden.

Die Verschlüsselung ist in Cloud-basierten und virtualisierten Umgebungen daher zum fundamentalen Bestandteil der Sicherheitstechnologie geworden. Aber sie muss ordnungsgemäß umgesetzt werden. Die Datenverschlüsselung einfach dem Cloud-Anbieter zu überlassen, ist keine gangbare Methode. Das Unternehmen ist für die Daten verantwortlich, deshalb muss es die Kontrolle über gespeicherte und übertragene Daten behalten. Im Ernstfall ist Verschlüsselung die einzige Möglichkeit, Daten zu schützen.

Epidemische Ausbreitung von Daten in heterogenen IT-Landschaften. Die Kontrolle darüber, wo Daten hinfließen und vorhanden sind, ist nicht mehr gegeben. Umso wichtiger sind leistungsfähige IT-Tools, die die Verschlüsselung dieser Datenströme beherrschen. Gefragt ist ein datenzentrierter Ansatz, der die Daten dort verschlüsselt, wo sie sich befinden.

Effizientes und sicheres Verschlüsselungs-Management – aber wie?

Jedes Betriebssystem hat heutzutage eingebaute Verschlüsselungstechnologien. Und diese Tools funktionieren in der Regel gut, zumindest auf ihrer »Geräteinsel«. Einen echten Rundumblick gibt es mit diesen Insellösungen allerdings nicht – ein Risiko, gerade in heterogenen IT-Infrastrukturen mit Cloud-Ressourcen und VMs, wo der Strom der Daten nicht immer sofort offensichtlich ist.

Wenn es um die Verschlüsselungsverwaltung in heterogenen IT-Landschaften geht, sollten IT-Verantwortliche anbieterübergreifende Management-Tools in Betracht ziehen, die einen Rundumblick über die Verschlüsselung aller Ressourcen und deren Steuerung ermöglichen. Auch die Verwaltung der Verschlüsselungs-Keys und die Authentifizierung der Endpunkte erfolgt mit diesen Tools zentral und Server-basiert, oft anhand vorhandener Netzwerk-Policies, etwa Active-Directory-Datenbanken.

Es ist unmöglich, ohne geeignete Verwaltungstools eine infrastrukturweite Verschlüsselung und Sicherheitskonformität zu erreichen. Wird die Verwaltung erschwert, passieren Fehler. Der Schutz von Daten in heterogenen IT-Infrastrukturen mit hohem Cloud- und Virtualisierungsanteil ist eine Gratwanderung, die in Zukunft sicher nicht weniger komplex werden dürfte.

Garry McCracken, Vice President of Technology Partnerships bei WinMagic

Garry McCracken, Vice President of Technology Partnerships bei WinMagic

667 search results for „Verschlüsselung“

NEWS | PRODUKTMELDUNG

FIPS 140-2-Validierung: Sicherheitszertifikat für RDX-Verschlüsselung

Overland-Tandberg, Spezialist für Datenmanagement-, Backup- und Archivierungslösungen, hat die Hardwareverschlüsselung PowerEncrypt für RDX-Wechselplatten erfolgreich nach dem bedeutenden US-Sicherheitsstandard FIPS 140-2 validieren lassen. Produkte mit der begehrten FIPS 140-2-Validierung gelten als »vertrauliche« Produkte und stehen weltweit als Ausdruck von Datensicherheit und -integrität. In Europa gewährleistet FIPS 140-2 Verschlüsselungsstandards nach EU-DSGVO. Die FIPS 140-2-validierte Verschlüsselung ist…

IT-SECURITY | TIPPS

IT-Sicherheitsexperte überzeugt: Mit Verschlüsselung, Vorsicht und einem IT-Sicherheitskonzept lassen sich Hackerattacken verhindern

Bereits mit völlig unkomplizierten Sicherheitsmaßnahmen lassen sich Hackerangriffe auf die Unternehmensinfrastruktur vermeiden. Davon ist IT-Sicherheitsexperte Christian Heutger überzeugt: »Hundertprozentige Sicherheit wird es kaum geben. Ein IT-Sicherheitskonzept, bei dem Verantwortlichkeiten verteilt und etwaige Notfallmaßnahmen beschlossen sind, sowie ein IT-Sicherheitsbeauftragter, der einerseits diese Maßnahmen steuert und überwacht, andererseits aber auch Mitarbeiter darin schult IT-Sicherheit umfassend im Unternehmen…

NEWS | BUSINESS PROCESS MANAGEMENT | FAVORITEN DER REDAKTION | INFRASTRUKTUR | IT-SECURITY | ONLINE-ARTIKEL | RECHENZENTRUM

Effiziente und sichere Datenverschlüsselung

Die Verschlüsselung von Daten ist rund um den Globus zu einem zentralen Bestandteil der IT-Sicherheitsstrategie von Unternehmen geworden. Das hat unterschiedliche Gründe. Öffentlich bekannt gewordene Fälle von Datenschutzverletzungen und Datendiebstahl haben Unternehmenslenker für die Folgewirkungen sensibilisiert. Neben rechtlichen Konsequenzen können Datenschutzverletzungen und Datenverluste auch negative Folgen für den Ruf des Unternehmens haben. Und auch Compliance-Anforderungen,…

NEWS | IT-SECURITY | KOMMUNIKATION | TIPPS

Efail: Nicht auf Ende-zu-Ende-Verschlüsselung verzichten

Einem deutsch-niederländischen Forscherteam ist es gelungen, Sicherheitslücken in den E-Mail-Verschlüsselungsverfahren S/MIME und OpenPGP auszunutzen und den Inhalt von E-Mails trotz Verschlüsselung im Klartext zu lesen. IT-Sicherheitsexperte und Geschäftsführer der PSW GROUP, Christian Heutger, beruhigt: »Efail, wie die Schwachstelle getauft wurde, betrifft nicht die Verschlüsselungsprotokolle selbst, sondern ist eine bereits länger bekannte Schwachstelle in E-Mail-Clients. Das…

NEWS | TRENDS SECURITY | CLOUD COMPUTING | DIGITALISIERUNG | TRENDS SERVICES | INFRASTRUKTUR | IT-SECURITY | ONLINE-ARTIKEL | SERVICES | STRATEGIEN | TIPPS

Verschlüsselung ja! Aber was und wo?

Die Krux mit den Daten. Unternehmen gehen mehr und mehr dazu über, Verschlüsselung konsistent umzusetzen. Das hat eine jüngst von Thales durchgeführte Studie, die 2018 Global Encryption Trends Study, ergeben. 43 % der im Rahmen der Studie befragten Firmen nutzten ihre Verschlüsselungsstrategie um sensible Daten vor Cyberkriminellen zu schützen, Compliance-Anforderungen zu erfüllen und menschlichen…

NEWS | EFFIZIENZ | INFOGRAFIKEN | IT-SECURITY | KOMMUNIKATION | PRODUKTMELDUNG | SERVICES| SICHERHEIT MADE IN GERMANY

Hürden der E-Mail-Verschlüsselung

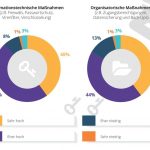

E-Mail-Verschlüsselung gehört verpflichtend zur DSGVO, dennoch tun sich viele Unternehmen schwer damit. Aktuelle Umfrage zeigt die Hürden auf. »Initiative Mittelstand verschlüsselt!« bietet einfache und schnell umzusetzende Lösung. Net at Work GmbH, der Hersteller der modularen Secure-Mail-Gateway-Lösung NoSpamProxy aus Paderborn, veröffentlicht die Ergebnisse einer Umfrage zu den Hürden der E-Mail-Verschlüsselung aus Sicht der Anwenderunternehmen. Die…

NEWS | PRODUKTMELDUNG

Extrem schnell bei voller Verschlüsselung: USB-Stick eignet sich ideal zur Sicherung von persönlichen Daten

Für alle, die nicht nur hinsichtlich der in ein paar Wochen anstehenden Europäischen Datenschutzgrundverordnung (kurz: DSGVO) bei der Speicherung ihrer persönlichen Daten auf Nummer sicher gehen wollen, bietet iStorage mit dem neuen datAshur Personal² einen überaus effizienten und schnellen USB 3.0 Stick – mit innovativer Verschlüsselungstechnik und extrem hoher Übertragungsgeschwindigkeit. Insbesondere angesichts der fortwährenden Diskussionen…

NEWS | BUSINESS | DIGITALISIERUNG | GESCHÄFTSPROZESSE | IT-SECURITY | KOMMENTAR | KOMMUNIKATION | TIPPS

Hemmnissen beim Einsatz elektronischer Verschlüsselung durch Vorgaben entgegenwirken

Ein Expertenkommentar zur BMWi-Studie »Einsatz von elektronischer Verschlüsselung – Hemmnisse für die Wirtschaft« [1]. Im Rahmen der Digitalen Strategie 2025 wurde vom Bundesministerium für Wirtschaft und Energie (BMWi) eine Studie zu den Hemmnissen beim Einsatz elektronischer Verschlüsselung in Auftrag gegeben. Die Ergebnisse wurden in dieser Woche vorgestellt. Zu den daraus entwickelten Handlungsempfehlungen zählen erwartungsgemäß »Awareness-Kampagnen«,…

NEWS | DIGITALISIERUNG | INFRASTRUKTUR | IT-SECURITY | STRATEGIEN

Zypries: Neuer Kompass zur IT-Verschlüsselung sorgt für mehr Sicherheit für Unternehmen

Der Einsatz von Verschlüsselungslösungen, beispielsweise für E-Mails und Datenträger, ist ein wichtiger Faktor, um die IT-Sicherheit von Unternehmen zu erhöhen und Gefahren durch Angriffe zu minimieren. Obwohl die erforderlichen Lösungen alle auf dem Tisch zu liegen scheinen, kommt der flächendeckende Einsatz nicht recht voran. Eine Studie im Auftrag des BMWi kommt zu dem Ergebnis, dass insbesondere bei…

NEWS | BUSINESS | TRENDS SECURITY | DIGITALISIERUNG | GESCHÄFTSPROZESSE | TRENDS 2018 | IT-SECURITY | RECHENZENTRUM | SERVICES | STRATEGIEN

Warum Datenschutz und Verschlüsselung ein Thema für die Vorstandsetage ist

Was die vergangenen zwölf Jahre anbelangt, lag die Verantwortung für die Entwicklung und Umsetzung einer Verschlüsselungsstrategie zum überwiegenden Teil bei der IT-Abteilung. Das ist allerdings eine Situation, der sich laut den Ergebnissen des 2017 Global Encryption Trends Report geändert hat. Demnach haben sich die Verantwortlichkeiten und Kräfteverhältnisse verschoben, wenn es darum geht, das Thema…

NEWS | IT-SECURITY | LÖSUNGEN | TIPPS

Die DSGVO rückt näher: Ohne Verschlüsselung geht es nicht

Unternehmen müssen Verschlüsselung als Teil des IT-Security-Konzepts begreifen. »Ohne E-Mail-, Daten- und Website-Verschlüsselung wird es Unternehmen nicht möglich sein, die Datenschutzgrundverordnung zu erfüllen«, stellt Christian Heutger, IT-Sicherheitsexperte, klar. Der Geschäftsführer der PSW GROUP ergänzt: »Verschlüsselung ist aber inzwischen derart anwenderfreundlich geworden, dass sie tatsächlich zu den einfachsten Maßnahmen bei der Umsetzung der DSGVO gehört.«…

NEWS | BUSINESS | TRENDS SECURITY | BUSINESS PROCESS MANAGEMENT | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | DIGITALISIERUNG | GESCHÄFTSPROZESSE | TRENDS 2017 | IT-SECURITY | TRENDS 2020 | MARKETING | RECHENZENTRUM | SERVICES

Verschlüsselung oder Tokenisierung: Nur noch 11 Monate bis zur EU-DSGVO

Mehr als die Hälfte aller Verantwortlichen wollen keine personenbezogenen Daten mehr in der Cloud abspeichern. Eperi hat die Ergebnisse einer Befragung von 250 IT-Sicherheitsprofis auf der Infosecurity 2017 veröffentlicht. Weniger als ein Jahr vor Inkrafttreten der EU-Datenschutzgrundverordnung bietet sie einen Einblick darin, wie Organisationen sich vorbereiten und den Cloud-Gebrauch planen. Die Studie deckt Unsicherheiten beim…

NEWS | TRENDS WIRTSCHAFT | BUSINESS | TRENDS SECURITY | DIGITALISIERUNG | DIGITALE TRANSFORMATION | TRENDS 2017 | INTERNET DER DINGE | IT-SECURITY | SERVICES | STRATEGIEN

Umfrage zeigt: Noch langer Weg bis zum Verschlüsselungsstandort Nr. 1

IT-Sicherheitsniveau: Mehrheit der deutschen Unternehmensentscheider bewertet schon jetzt Sicherheitsaktivitäten an ihrem Standort als hoch. Größtes Potenzial beim Thema Verschlüsselung für Politik & Wirtschaft: Nur 37 % verschlüsseln E-Mails. Die umgesetzten IT-Sicherheitsmaßnahmen zeigen: Unternehmen müssen noch mehr tun. IT-Sicherheit ist das zentrale Thema der Digitalisierung. Denn durch die voranschreitende Digitalisierung, die immer größere Bedeutung kritischer…

NEWS | TRENDS SECURITY | TRENDS KOMMUNIKATION | DIGITALISIERUNG | EFFIZIENZ | TRENDS 2017 | IT-SECURITY | KOMMUNIKATION | SERVICES

E-Mail-Verschlüsselung: Ende-zu-Ende-Verschlüsselung kaum verbreitet

Drei Viertel der deutschen Internetnutzer finden es wichtig, E-Mails so verschlüsseln zu können, dass nur noch der Empfänger sie lesen kann. Das geht aus einer aktuellen Umfrage im Auftrag von web.de und gmx hervor. Tatsächlich verwenden aber nur rund 16 Prozent der Befragten Ende-zu-Ende Verschlüsselung. Aber warum verzichten Onliner darauf, ihre Kommunikation zu sichern? 37,6…

NEWS | DIGITALISIERUNG | INFRASTRUKTUR | IT-SECURITY | STRATEGIEN

Regierungsleitfaden zum Thema Datenverschlüsselung und Datensicherheit

Die Leitsätze bieten Regierungen einen Rahmen für die Bewertung von Gesetzgebungsvorschlägen zur Verschlüsselung. Im Bemühen um die Unterstützung der EU-Minister bei ihren Beratungen über die Ausgewogenheit zwischen Verbraucherdatenschutz und Netzwerksicherheit veröffentlichte die BSA | The Software Alliance neue Verschlüsselungsgrundsätze zur Analyse der entsprechenden Rechtsvorschriften und politischen Gesetzgebungsvorschlägen. Durch Berücksichtigung der Bedürfnisse und Anforderungen aller Seiten…

NEWS | IT-SECURITY | KOMMUNIKATION | SERVICES | STRATEGIEN

E-Mail: Volksverschlüsselung muss kommen

Initiative zur Volksverschlüsselung erfordert mehr Anstrengungen seitens der Bundesregierung. Die Gesellschaft für Informatik e.V. (GI) sieht die vom Fraunhofer-Institut für Sichere Informationstechnologie (SIT) entwickelte Volksverschlüsselung auf dem richtigen Weg zur flächendeckend sicheren E-Mail. Mit einer Erweiterung auf Klasse-1-Zertifikate und mit der Anbindung an eine allgemein akzeptierte Zertifizierungsstelle könnte dieses Ziel bei entsprechender Unterstützung durch die…