Lange Jahre hat man Verschlüsselung primär aus einem Blickwinkel heraus betrachtet: dem einer Belastung für Geschäftsprozesse. Teuer, komplex und von zweifelhaftem Wert. Wie sich die Dinge doch geändert haben. Nach wenigen Jahren (und nach Hunderten von hochkarätigen Datenschutzverletzungen mit wirtschaftlichen Schäden in Billionenhöhe) lassen sich Cyberbedrohungen nicht mehr ignorieren. Das ist auch auf den Vorstandsetagen angekommen. Neben den unmittelbaren wirtschaftlichen Folgen einer Datenschutzverletzung gibt es ein breit gefächertes Arsenal an weiteren, potenziell verheerenden Auswirkungen.

Diese reichen vom Informationsverlust über operationelle Folgen für die Geschäftstätigkeit eines Unternehmens, bis hin zum Druck seitens der Medien, einer potenziellen Rufschädigung und nicht zuletzt Auswirkungen auf die Kundenbindung oder regulatorische Konsequenzen.

Mit diesen Veränderungen hat sich die Natur der unternehmerischen Erfordernisse verändert. Unternehmensvorstände sind in zunehmendem Maße verantwortlich. Betrachtete man Dinge wie Verschlüsselung in der Vergangenheit gerne als »zu technisch« für die Führungsebene, hat sich diese Sichtweise angesichts der Verantwortlichkeit im Falle einer Datenschutzverletzung deutlich geändert.

In den letzten Jahren haben wir einen starken Anstieg bei den gemeldeten und analysierten Datenschutzverletzungen beobachtet. Dieser Anstieg ist beides zugleich: Stimulans und Symptom um Cybersicherheit einen festen Platz auf der Vorstandsagenda zu verschaffen.

Grundsätzlich ist es positiv zu bewerten, dass mehr Datenschutzverletzungen auch gemeldet werden. Er wirft aber auch ein Schlaglicht auf die Kluft zwischen dem Erkennen des Problems und dem offensichtlichen Mangel an einer befriedigenden Lösung. Sind wir der Lösung dieses Problems inzwischen ein Stück weit näher gekommen? Und wenn nicht, was hält uns davon ab?

Das Dilemma der digitalen Transformation

Wir erleben gerade eine Vierte Industrielle Revolution: ein weitreichender globaler Umbruch bei dem »digital werden« nicht mehr nur eine Option ist. Geschäftsmodelle sind (und werden) in einem bisher nie gekannten Ausmaß technologienbasiert, vernetzt und mobil. Wir befinden uns mitten in der digitalen Transformation. Eine Migration, die uns laut Prognosen der IDC-Analysten allein in diesem Jahr eine Summe von 1,25 Billionen Dollar kosten wird. Das sind bedeutsame Veränderungen. Parallel zu diesen Veränderungen läuft eine ebenso wichtige wie selten erzählte Geschichte im Hintergrund ab. Und die betrifft den Cybersicherheits-Imperativ auf den Vorstands- und Führungsebenen der Firmen und Konzerne.

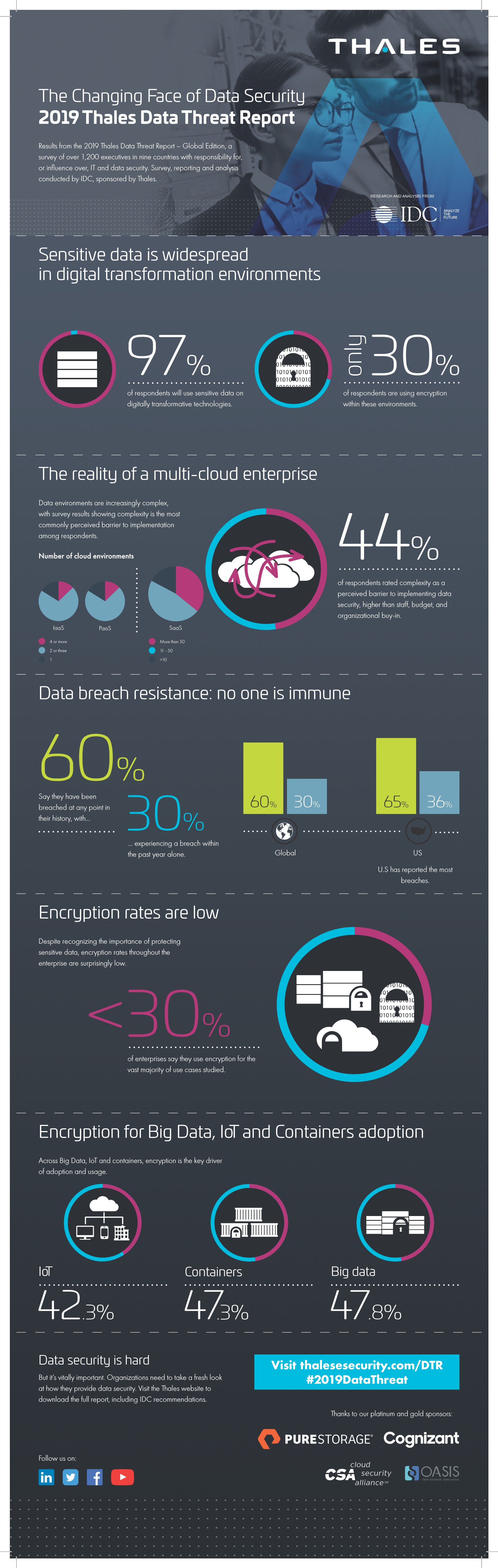

Die Ergebnisse des 2019 Thales Data Threat Report-Global Edition legen offen, dass mit der digitalen Transformation, die in vielen Unternehmen bereits in vollem Gange ist, vertrauliche Daten häufig einem hohen Risiko ausgesetzt sind [1]. Die überwältigende Mehrheit (97 %) der im Rahmen der Studie befragten IT-Experten ist sich einig: hinsichtlich der digitalen Transformation sitzen alle im gleichen Boot. Demgegenüber setzen allerdings nur weniger als ein Drittel der Befragten (30 %) eine Verschlüsselungsstrategie in ihren Unternehmen um. Ein signifikanter Befund, denn worin besteht heutzutage das wichtigste Kapital eines Unternehmens? In Daten und Informationen. Sensible Kundendaten, vertrauliche, finanzielle Informationen und andere proprietäre Daten, die es zu schützen gilt.

In vielen Firmen kommt noch etwas anderes hinzu. Im Rahmen der digitalen Transformation wandern die Daten aus, wenn man so will »verriegelten Tresoren« in Rechenzentren, in die Cloud oder in Edge-Technologien wie mobile Endgeräte. Die Netzwerkgrenzen sind längst verschwommen. Wie einst, Sicherheitslösungen am Perimeter einzuziehen und sich dann entspannt zurückzulehnen, diese Zeiten sind endgültig vorbei.

Die Rolle von Verschlüsselung

Es ist schwer vorstellbar, dass es noch Unternehmen gibt, die Verschlüsselung weiterhin als zu teuer, zu komplex oder als von zweifelhaftem Wert ansehen. Tatsächlich betrachten mehr und mehr führende Hersteller Verschlüsselung demgegenüber als Herzstück ihrer Cybersicherheitsbemühungen. Oder, zum Leidwesen einiger, müssen sie einräumen, dass sie besser schon zu einem früheren Zeitpunkt in Verschlüsselung investiert hätten. Nämlich bevor eine schwerwiegende Datenschutzverletzung die Geschäftstätigkeit empfindlich getroffen hat.

Was aber macht eine effektive Verschlüsselungsstrategie aus? Sie beginnt wie so vieles damit, ein Verständnis für die Problemlage zu entwickeln. Bevor man beginnt an einem bestimmten Punkt Kontrollen einzuziehen oder Daten quasi blindlings zu verschlüsseln, sollten Unternehmen ein Risikomanagement etablieren. Im Rahmen dessen werden die Risiken untersucht, denen ein Unternehmen potenziell ausgesetzt ist und an welchen Stellen.

Hat man erst einmal ermittelt, mit welchen Risiken man es zu tun hat, kann man anschließend daran gehen die Prozesse zu identifizieren, in denen man überwiegend mit vertraulichen Daten arbeitet oder mit Daten, die am ehesten von Verlust oder Diebstahl bedroht sind. Der nächste wichtige Schritt besteht darin ein Unternehmen »secure by design« zu machen. Viel zu lange hat man Sicherheit als etwas betrachtet, was erst ganz zum Schluss berücksichtigt wird. Sozusagen als optionales »Extra«. Zukünftig wird es ganz normal sein, beim Aufbau eines Unternehmens seine Resilienz und Abwehrfähigkeit gegenüber Bedrohungen vom ersten Tag an mit zu bedenken.

Wenn Sie eine neue Anwendung entwickeln, haben Sie Sicherheit schon in der Planungsphase berücksichtigt? Stellen Sie sich vor, Ihr Unternehmen wächst. Welche Lösung haben Sie am Start um Daten zu verschlüsseln und umfassend zu schützen, auch dann, wenn die Zahl der Mitarbeiter und Systeme wächst? Wenn Ihr Unternehmen in irgendeiner Form die digitale Transformation durchläuft, haben Sie ausreichend berücksichtigt, welche Datenschutzrisiken mit diesem Umwandlungsprozess gerade für vertrauliche Daten einhergehen? Und zuletzt hängt es entscheidend davon ab, dass die Vorstands- und Führungsebene nicht zum berühmt berüchtigten Flaschenhals wird. Die besten Strategien für Verschlüsselung und Cyber-Resilienz ruhen auf gut durchdachten Prozessen und zügig erteilten Freigaben. Beides unterstützt die betreffenden Geschäftsbereiche und macht deutlich wie und warum Datenschutz diesen hohen Stellenwert für die Geschäftstätigkeit eines Unternehmens hat. Am Ende des Tages lässt sich alles auf ein Grundverständnis von Verschlüsselung und eine dementsprechende Haltung auf der Führungsebene zurückführen. Deshalb ist die Rolle der Vorstands- und Führungsebene für die Cybersicherheit so immens wichtig.

Verschlüsselung, der beste Freund der Vorstandsetage

Die steigende Zahl der gemeldeten Datenschutzverstöße und die stetige Weiterentwicklung von Cyberbedrohungen zeichnet für Unternehmen ein düsteres Zukunftsbild. Längst ist klar: Cybersicherheit und Verschlüsselung sind als Themen auf der Vorstandsebene angekommen und können nicht länger ignoriert werden. Externe Angreifer sind ständig damit beschäftigt, neue Wege zu testen wie sie in Systeme eindringen können. Das mindeste, das Unternehmen tun sollten, ist den Angreifern das Leben schwerer zu machen. Aus Vorstandssicht spricht aber noch etwas für den Einsatz von Verschlüsselung. Sie garantiert nämlich gleichzeitig die Lebensfähigkeit eines Unternehmens und seiner geschäftlichen Aktivitäten. Zweifelsohne gibt es für die Führungsebene noch einiges zu tun. Über allem sollte die Maßgabe stehen, die Problematik wirklich ernst zu nehmen, eine Kultur der Cyber-Resilienz im gesamten Unternehmen zu etablieren und das Thema auf eine befriedigende Art und Weise in den Griff zu bekommen. Das sind die Voraussetzungen für die Umsetzung der besagten Verschlüsselungsstrategie.

Der darin liegende Vorteil ist allerdings nicht zu unterschätzen: man schafft ein solides Fundament um sein Unternehmen und sämtliche Geschäftstätigkeiten umfassend vor unnötigen Bedrohungen zu schützen und gleichzeitig die Voraussetzungen für nachhaltiges Wachstum.

Simon Keates, Thales

[1] https://www.thalesesecurity.com/2019/data-threat-report

706 search results for „Verschlüsselung“

NEWS | CLOUD COMPUTING | INFRASTRUKTUR | IT-SECURITY | ONLINE-ARTIKEL

Cloud und Virtualisierung: Datenverschlüsselung bleibt fundamentaler Bestandteil der IT-Security

»Die Wolke« ist in der Unternehmens-IT deutscher Unternehmen angekommen. Auch hierzulande profitieren Firmen jeder Größe von niedrigeren Kosten bei größerer Skalierbarkeit und Zuverlässigkeit. Die Verantwortung für die Sicherheit ihrer Daten sollten Unternehmen jedoch nicht in die Hände von Cloud-Providern legen. Der Datenverschlüsselung und der Kontrolle über die Verschlüsselungs-Keys kommt in heterogenen IT-Landschaften besondere Bedeutung zu.…

NEWS | PRODUKTMELDUNG

FIPS 140-2-Validierung: Sicherheitszertifikat für RDX-Verschlüsselung

Overland-Tandberg, Spezialist für Datenmanagement-, Backup- und Archivierungslösungen, hat die Hardwareverschlüsselung PowerEncrypt für RDX-Wechselplatten erfolgreich nach dem bedeutenden US-Sicherheitsstandard FIPS 140-2 validieren lassen. Produkte mit der begehrten FIPS 140-2-Validierung gelten als »vertrauliche« Produkte und stehen weltweit als Ausdruck von Datensicherheit und -integrität. In Europa gewährleistet FIPS 140-2 Verschlüsselungsstandards nach EU-DSGVO. Die FIPS 140-2-validierte Verschlüsselung ist…

IT-SECURITY | TIPPS

IT-Sicherheitsexperte überzeugt: Mit Verschlüsselung, Vorsicht und einem IT-Sicherheitskonzept lassen sich Hackerattacken verhindern

Bereits mit völlig unkomplizierten Sicherheitsmaßnahmen lassen sich Hackerangriffe auf die Unternehmensinfrastruktur vermeiden. Davon ist IT-Sicherheitsexperte Christian Heutger überzeugt: »Hundertprozentige Sicherheit wird es kaum geben. Ein IT-Sicherheitskonzept, bei dem Verantwortlichkeiten verteilt und etwaige Notfallmaßnahmen beschlossen sind, sowie ein IT-Sicherheitsbeauftragter, der einerseits diese Maßnahmen steuert und überwacht, andererseits aber auch Mitarbeiter darin schult IT-Sicherheit umfassend im Unternehmen…

NEWS | BUSINESS PROCESS MANAGEMENT | FAVORITEN DER REDAKTION | INFRASTRUKTUR | IT-SECURITY | ONLINE-ARTIKEL | RECHENZENTRUM

Effiziente und sichere Datenverschlüsselung

Die Verschlüsselung von Daten ist rund um den Globus zu einem zentralen Bestandteil der IT-Sicherheitsstrategie von Unternehmen geworden. Das hat unterschiedliche Gründe. Öffentlich bekannt gewordene Fälle von Datenschutzverletzungen und Datendiebstahl haben Unternehmenslenker für die Folgewirkungen sensibilisiert. Neben rechtlichen Konsequenzen können Datenschutzverletzungen und Datenverluste auch negative Folgen für den Ruf des Unternehmens haben. Und auch Compliance-Anforderungen,…

NEWS | IT-SECURITY | KOMMUNIKATION | TIPPS

Efail: Nicht auf Ende-zu-Ende-Verschlüsselung verzichten

Einem deutsch-niederländischen Forscherteam ist es gelungen, Sicherheitslücken in den E-Mail-Verschlüsselungsverfahren S/MIME und OpenPGP auszunutzen und den Inhalt von E-Mails trotz Verschlüsselung im Klartext zu lesen. IT-Sicherheitsexperte und Geschäftsführer der PSW GROUP, Christian Heutger, beruhigt: »Efail, wie die Schwachstelle getauft wurde, betrifft nicht die Verschlüsselungsprotokolle selbst, sondern ist eine bereits länger bekannte Schwachstelle in E-Mail-Clients. Das…

TRENDS SECURITY | NEWS | CLOUD COMPUTING | DIGITALISIERUNG | TRENDS SERVICES | INFRASTRUKTUR | IT-SECURITY | ONLINE-ARTIKEL | SERVICES | STRATEGIEN | TIPPS

Verschlüsselung ja! Aber was und wo?

Die Krux mit den Daten. Unternehmen gehen mehr und mehr dazu über, Verschlüsselung konsistent umzusetzen. Das hat eine jüngst von Thales durchgeführte Studie, die 2018 Global Encryption Trends Study, ergeben. 43 % der im Rahmen der Studie befragten Firmen nutzten ihre Verschlüsselungsstrategie um sensible Daten vor Cyberkriminellen zu schützen, Compliance-Anforderungen zu erfüllen und menschlichen…

NEWS | EFFIZIENZ | INFOGRAFIKEN | IT-SECURITY | KOMMUNIKATION | PRODUKTMELDUNG | SERVICES| SICHERHEIT MADE IN GERMANY

Hürden der E-Mail-Verschlüsselung

E-Mail-Verschlüsselung gehört verpflichtend zur DSGVO, dennoch tun sich viele Unternehmen schwer damit. Aktuelle Umfrage zeigt die Hürden auf. »Initiative Mittelstand verschlüsselt!« bietet einfache und schnell umzusetzende Lösung. Net at Work GmbH, der Hersteller der modularen Secure-Mail-Gateway-Lösung NoSpamProxy aus Paderborn, veröffentlicht die Ergebnisse einer Umfrage zu den Hürden der E-Mail-Verschlüsselung aus Sicht der Anwenderunternehmen. Die…

NEWS | PRODUKTMELDUNG

Extrem schnell bei voller Verschlüsselung: USB-Stick eignet sich ideal zur Sicherung von persönlichen Daten

Für alle, die nicht nur hinsichtlich der in ein paar Wochen anstehenden Europäischen Datenschutzgrundverordnung (kurz: DSGVO) bei der Speicherung ihrer persönlichen Daten auf Nummer sicher gehen wollen, bietet iStorage mit dem neuen datAshur Personal² einen überaus effizienten und schnellen USB 3.0 Stick – mit innovativer Verschlüsselungstechnik und extrem hoher Übertragungsgeschwindigkeit. Insbesondere angesichts der fortwährenden Diskussionen…

NEWS | BUSINESS | DIGITALISIERUNG | GESCHÄFTSPROZESSE | IT-SECURITY | KOMMENTAR | KOMMUNIKATION | TIPPS

Hemmnissen beim Einsatz elektronischer Verschlüsselung durch Vorgaben entgegenwirken

Ein Expertenkommentar zur BMWi-Studie »Einsatz von elektronischer Verschlüsselung – Hemmnisse für die Wirtschaft« [1]. Im Rahmen der Digitalen Strategie 2025 wurde vom Bundesministerium für Wirtschaft und Energie (BMWi) eine Studie zu den Hemmnissen beim Einsatz elektronischer Verschlüsselung in Auftrag gegeben. Die Ergebnisse wurden in dieser Woche vorgestellt. Zu den daraus entwickelten Handlungsempfehlungen zählen erwartungsgemäß »Awareness-Kampagnen«,…

NEWS | DIGITALISIERUNG | INFRASTRUKTUR | IT-SECURITY | STRATEGIEN

Zypries: Neuer Kompass zur IT-Verschlüsselung sorgt für mehr Sicherheit für Unternehmen

Der Einsatz von Verschlüsselungslösungen, beispielsweise für E-Mails und Datenträger, ist ein wichtiger Faktor, um die IT-Sicherheit von Unternehmen zu erhöhen und Gefahren durch Angriffe zu minimieren. Obwohl die erforderlichen Lösungen alle auf dem Tisch zu liegen scheinen, kommt der flächendeckende Einsatz nicht recht voran. Eine Studie im Auftrag des BMWi kommt zu dem Ergebnis, dass insbesondere bei…

TRENDS SECURITY | NEWS | BUSINESS | DIGITALISIERUNG | GESCHÄFTSPROZESSE | TRENDS 2018 | IT-SECURITY | RECHENZENTRUM | SERVICES | STRATEGIEN

Warum Datenschutz und Verschlüsselung ein Thema für die Vorstandsetage ist

Was die vergangenen zwölf Jahre anbelangt, lag die Verantwortung für die Entwicklung und Umsetzung einer Verschlüsselungsstrategie zum überwiegenden Teil bei der IT-Abteilung. Das ist allerdings eine Situation, der sich laut den Ergebnissen des 2017 Global Encryption Trends Report geändert hat. Demnach haben sich die Verantwortlichkeiten und Kräfteverhältnisse verschoben, wenn es darum geht, das Thema…