- Identity & Access Management (IAM) rückt als Maßnahme gegen Cyber-Angriffe in den Fokus.

- 77 % der europäischen Unternehmen setzen auf digitale Transformation.

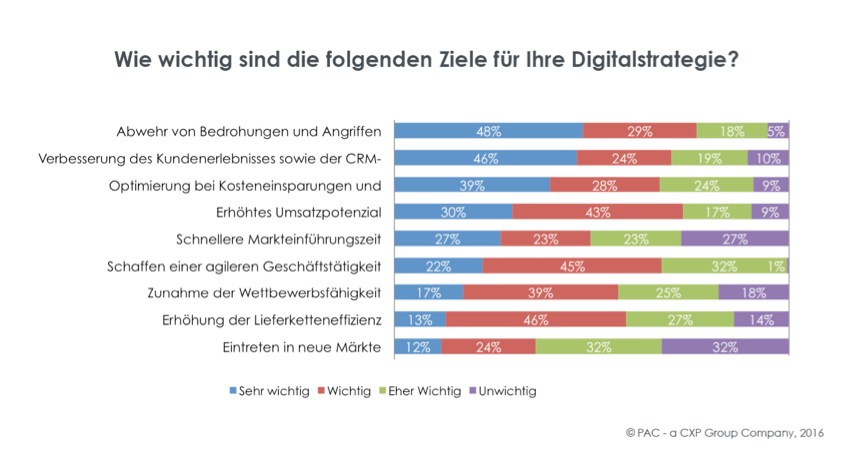

- 48 % der Befragten halten Abwehr von Angriffen für wichtiges Ziel im Digitalisierungsprozess.

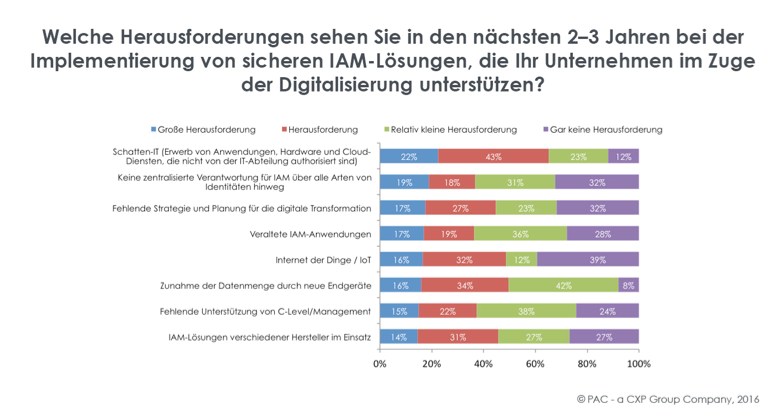

- 65 % sehen in Schatten-IT neue Herausforderungen für IAM.

Laut einer Studie des Analystenhauses Pierre Audoin Consultants (PAC) in Zusammenarbeit mit Kuppinger Cole ist die Digitalisierung in einem Großteil der europäischen Unternehmen angekommen – und damit auch neue Herausforderungen an die IT-Sicherheit [1]. So hält knapp die Hälfte der europaweit rund 200 befragten Chief Information Security Officers (CISOs) die Abwehr von Bedrohungen und Angriffen für eine besonders wichtige Grundvoraussetzung für die digitale Transformation.

Die Benutzer- und Berechtigungsverwaltung wird in diesem Zusammenhang als wichtige Maßnahme eingeschätzt. Gerade vor dem Hintergrund der kürzlich in Kraft getretenen Datenschutz-Grundverordnung der EU ist es für Unternehmen wichtig, einen schärferen Blick auf ihre Datensicherheit zu werfen, denn in Zukunft können bei Identitätsdiebstahl hohe Strafen auf sie zukommen.

Digitalisierung braucht IT-Sicherheit

Die digitale Transformation kommt in die Gänge: 77 Prozent der befragten Unternehmen hat bereits eine unternehmensweite Strategie für den Übergang oder bereits Änderungen an Betriebsabläufen umgesetzt. Gleichzeitig sind sich die Befragten der Notwendigkeit funktionierender Security-Strategien zur Abwehr von Bedrohungen und Angriffen bewusst: 48 Prozent der IT-Führungskräfte glauben, dass sie damit den Grundstein für die Transformation legen – noch vor »klassischen« Zielen wie der Verbesserung von Kundenerlebnissen, Kosteneinsparungen und höherer Effizienz.

In den Fokus rückt hierbei die Sicherheit von Identitäten, da diese im Zuge der Digitalisierung exponentiell zunehmen und in neuen Formen präsent sein werden. »Sichere und optimierte IAM-Lösungen sollten immer von Beginn an mitgedacht werden. Denn die Benutzer- und Berechtigungsverwaltung spielt vor allem im Umfeld des Digital Workplace eine Schlüsselrolle gegen Cyber-Angriffe«, so Shahriar Saravandi-Rad, Lead Consultant Secure Information bei Computacenter. »Auch weitere Security-Themen wie User Behaviour Analytics, Security Information und Event Management sowie Cloud Access Security Brokers können durch eine kontextbezogene Integration mit einer IAM-Lösung deutlich effektiver und effizienter betrieben werden«, so Saravandi-Rad weiter.

Herausforderungen: Schatten-IT und fehlendes IAM-Verständnis

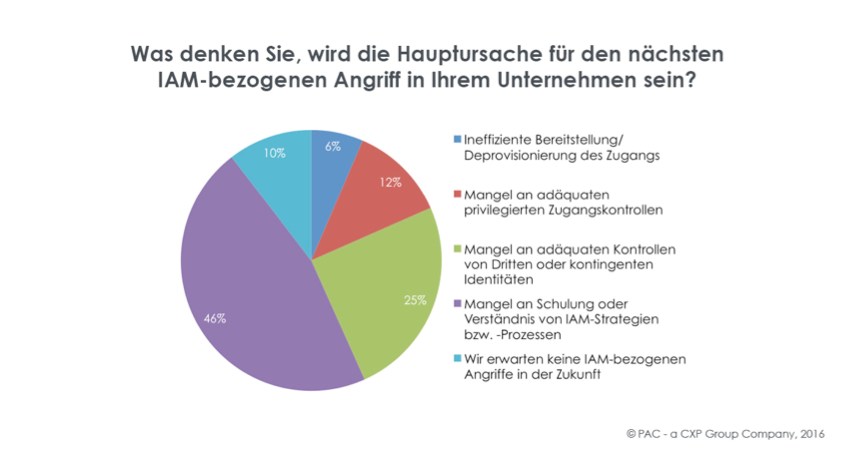

65 Prozent der Entscheidungsträger halten die Schatten-IT für die größte Herausforderung für sichere IAM-Lösungen. 46 Prozent der Befragten sind der Überzeugung, dass unzureichende Schulung oder mangelndes Verständnis von IAM-Strategien und -Prozessen sehr wahrscheinliche Sicherheitslücken für Angriffe sind.

92 Prozent der europäischen Unternehmen werden auch in den kommenden drei Jahren weiterhin in IAM investieren oder die Ausgaben sogar erhöhen – ein wichtiger Faktor werden für etwa zwei Drittel der Befragten dabei Kundenidentitäten und Anwendungen sein. Zudem ziehen 57 Prozent der CISOs bei den nächsten IAM-Investitionen eine Lösung in Betracht, die zumindest teilweise von einem Managed-Security-Services-Provider verwaltet wird.

[1] Die Zusammenfassung der Studienergebnisse in deutscher Sprache ist hier abrufbar: https://www.computacenter.com/de/it-agenda/security/trendstudie-pac-2016-cyber-sicherheit/

Sicherheitsaudit: Identity und Access Management (IAM) im Selbsttest

Identity- und Access-Management – Messbare Vorteile durch IAM-Software

IAM als »One-stop-Shop«: Das bessere Berechtigungsmanagement

Digitale Transformation: So tappen Unternehmen in die Agilitätsfalle