Illustration Absmeier foto freepik ki

Im Falle eines erfolgreichen Angriffs sind die Schuldigen mitunter schnell gefunden: Eine Lücke in der Firewall, eine geöffnete Phishing-Mail oder eine übersehene Warnmeldung. Doch ein Blick in die Praxis zeigt: IT-Sicherheit scheitert nicht an Technologien oder Fehlverhalten, sondern bereits grundsätzlich an einem Mangel an Unternehmenskultur. Wenn Cybersicherheit in einer Organisation nur als eine schlecht durchgesetzte Aufgabe von anderen für andere verstanden wird, entsteht vielleicht eine oberflächliche Compliance, aber keine wirkliche Cyberresilienz.

Eine Widerstandsfähigkeit gegen die vielfältigen Cybergefahren entwickelt sich nur, wenn die zugehörigen Prozesse in der Unternehmenskultur verankert sind. Resilienz lediglich auf Tools und auf eine Aufgabe für die IT-Abteilung zu reduzieren, greift zu kurz. Kataloge von Einzelmaßnahmen scheitern, wenn nicht ein Sicherheitsbewusstsein und eine Selbstverpflichtung der Mitarbeiter auf allen Hierarchieebenen hinzukommen.

Viele Unternehmen gehen bereits einen Schritt in die Richtung »Kultur« und setzen etwa auf Sicherheitsaufklärung. Aber auch aus Wissen entsteht noch keine gelebte Sicherheit. Eine Teilnahme der Mitarbeiter an jährlichen E-Learning-Kursen, Phishing-Simulationen oder eine obligatorische Bestätigung der Kenntnisnahme von Richtlinien kann schnell zu einer Schulübung verkommen. Natürlich sind Trainings wichtig. Wer aber nur im regelmäßigen Test die Fragen richtig beantwortet und einen Fragebogen besteht, hat vielleicht die oberflächlichen Compliance-Richtlinien erfüllt. Er verfügt auch theoretisch über das nötige Wissen. Viele Absolventen einer solchen oberflächlichen Übung ziehen aber nicht die Konsequenzen und verändern nicht ihr Verhalten. Cybersicherheit ist für sie lediglich ein weiteres To-Do, das sie gerne auf ihrer Liste abhaken.

Sicherheitskultur geht über Compliance hinaus

Mit Compliance-Programmen erfüllen Organisationen zunächst nur Vorgaben. Sie haben also nur eine Teilstrecke auf dem Weg zu einer Kultur der Cybersicherheit absolviert. Erst ein Verständnis der Relevanz cybersicheren Verhaltens macht diese zu einem wirklichen Bestandteil der Unternehmenskultur. Als solche ist Sicherheit eingebettet in die Art und Weise, wie Mitarbeiter denken, handeln und sich gegenseitig ermuntern oder anspornen. Eine Sicherheitskultur sorgt für konsequentes Handeln, ohne dass Mitarbeiter nur auf eine Aufforderung reagieren.

Wie weit Unternehmen auf dem Weg hin zu einer Sicherheitskultur sind, zeigt sich schon anhand kleiner Symptome:

- Haben Mitarbeiter eines Unternehmens Zutrauen und Vertrauen und sind daher bereit, den Klick auf einen bösartigen Link zu melden? Oder befürchten sie vielmehr, dafür verantwortlich gemacht zu werden?

- Nehmen auch Führungskräfte aktiv und bereitwillig an Tabletop-Übungen teil? Oder stehen sie abseits und lassen ihren Unwillen angesichts der Mehraufgabe durchscheinen?

- Werden Richtlinien im gesamten Unternehmen konsequent angewendet? Oder setzen Führungskräfte Ausnahmen für sich selbst durch?

Beschreibt jeweils die zweite Alternative die Wahrheit, ist eines klar: Sicherheit wird von Mitarbeitern nicht als gemeinsame Aufgabe und Interesse gesehen, sondern als eine Aufgabe und ein Nutzen für Andere.

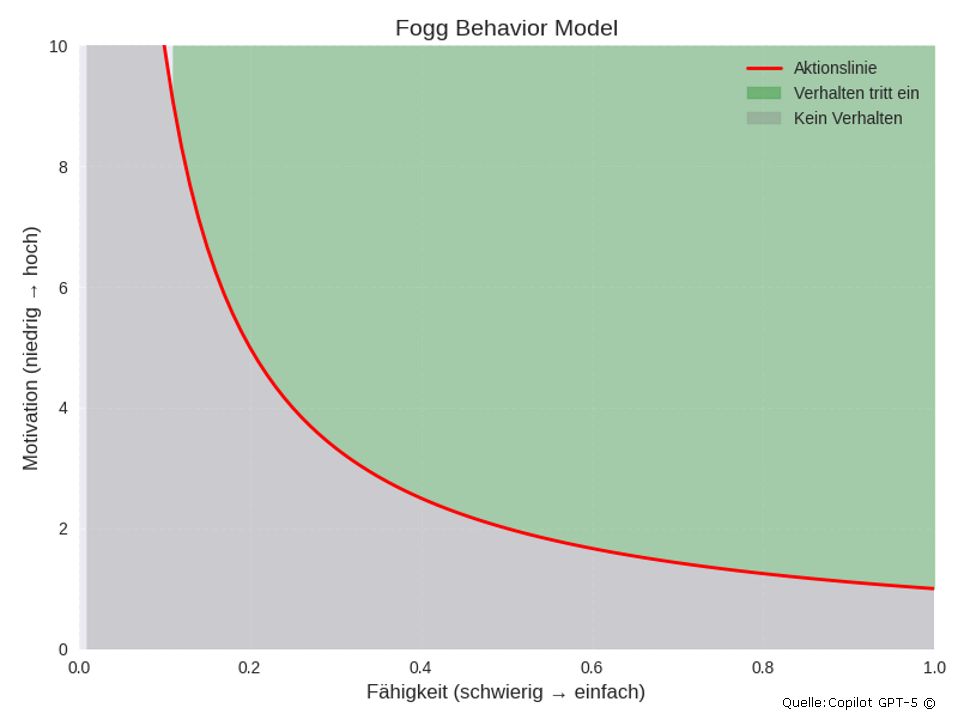

Aber warum ist eine gelebte Sicherheitskultur über alle Ebenen hinweg so schwer zu etablieren? Verhaltensmodelle wie das »Fogg Behavior Model« helfen zu erklären, warum sich Kultur oft nicht etabliert. Demnach sind drei Elemente nötig, damit Mitarbeiter ihr Verhalten ändern:

- Motivation:

Mitarbeiter wollen einen Grund haben, um etwas zu tun. Der beste Grund ist der persönliche Nutzen eines jeden. - Fähigkeit:

Wer etwas tun soll, verlangt geeignete Werkzeuge und das nötige Wissen, um die Aufgabe ohne Reibungsverluste umzusetzen. - Aufforderung:

Um eine Aktion wirklich auszuführen, bedarf es in der Regel eines Anlasses oder Auslösers.

Ist nur eine dieser Bedingungen nicht erfüllt, ändert sich das Verhalten der Mitarbeiter nicht. Gerade an der Motivation hakt es aber häufig. Um die Erwartungshaltung zu erfüllen und das Zugehörigkeitsgefühl zu stärken, muss zudem das gesamte Unternehmen an einem Strang ziehen.

Eine gelebte Cybersicherheit beginnt ganz oben

Aufgrund ihrer Genehmigungskompetenz etwa für Budgets und ihres umfassenden Zugriffs hat die Geschäftsleitung häufig einen überproportionalen Einfluss auf organisatorische Risiken. Nicht weniger Einfluss auf eine Sicherheitskultur hat aber ihre Vorbildfunktion. Wenn disziplinarische Vorgesetzte Cybersicherheit nur als lästige Pflicht betrachten, wird diese Einstellung auf die anderen Hierarchieebenen abfärben.

Führungskräfte untergraben Sicherheitsprogramme zudem, wenn sie Ausnahmen fordern: offene USB-Anschlüsse, Bring-Your-Own-Device-Hardware mit minimalen Kontrollen, uneingeschränkter Fernzugriff, Deaktivieren der Multi-Faktor-Authentifizierung (MFA) oder andere Sonderregeln. Diese Privilegien mögen in der Vorstandsetage bequem sein, aber sie senden eine verheerende Botschaft: Regeln gelten nur für alle anderen. C-Level-Ausnahmen schwächen nicht nur die Kontrolle, sondern auch das Vertrauen und die Sicherheitskultur. IT-Sicherheitsregeln funktionieren nur ohne Ausnahmen.

Echte Sicherheitskultur muss zudem alle Abteilungen einbinden. Denn sie alle können und sollen im Rahmen ihres Aufgabenbereichs einen Teil leisten: Die Personalabteilung nimmt Cybersicherheit in die Einarbeitung und das Leistungsmanagement auf, die Rechtsabteilung integriert Compliance in Verträge und Risikorahmen, das Marketing moderiert, wie Sicherheit intern und extern kommuniziert wird. Externe Experten können neue Perspektiven und Best Practices als Maßstab liefern. Nur wenn alle Abteilungen zusammenarbeiten, stärken sie die Sicherheitsbotschaft auch an jedem Berührungspunkt zwischen den Abteilungen und machen sie so zu einem Element der gesamten Unternehmensorganisation.

Regulatorische Vorgaben erhöhen den Einsatz

Welche Rolle die Unternehmenskultur in puncto Cybersicherheit spielt, haben Sicherheitsverantwortliche schon lang erkannt. Nun greifen auch Regulierungsbehörden diesen Gedanken ausdrücklich auf. Die DSGVO zum Beispiel definiert nicht nur technische Maßnahmen. Sie diktiert auch die Nachweispflicht, dass Mitarbeiter, Prozesse und Verhaltensweisen mit den Datenschutzgrundsätzen im Einklang stehen. DORA (Digital Operational Resilience Act) geht im Finanzsektor und bei dessen Dienstleistern noch einen Schritt weiter und macht Vorstände direkt für Cyberresilienz verantwortlich.

Eine Kultur der Sicherheit und damit der Cyberresilienz ist also nicht mehr nur ein »nice to have«. Wenn Vorstände nicht nachweisen können, dass Sicherheit im gesamten Unternehmen verankert ist (in Strategie, Verhalten und Entscheidungsfindung), haben sie mit realen regulatorischen und reputationsbezogenen Konsequenzen zu rechnen.

Vom Bewusstsein zum veränderten Verhalten

Eine gelebte und ausgereifte Sicherheitskultur beugt nicht nur Verstößen vor. Sie schafft Vertrauen, Widerstandsfähigkeit und sogar Wettbewerbsvorteile. Compliance ist die Grundlage, Kultur der Multiplikator der Cybersicherheit. Gemeinsam tragen beide zur Verbesserung der allgemeinen Resilienz der Unternehmensprozesse bei. Bei einer Kultur der Unternehmenssicherheit geht es um Vertrauen und Disziplin für alle. Das Bewusstsein für Cybersicherheit sollte in die Entscheidungsfindung eines jeden Mitarbeiters einfließen. Echter Fortschritt bemisst sich dabei nicht in Tools oder Erfüllungsraten. Er zeigt sich in neuem Verhalten, in neuen Strukturen, in einer neuen Sicherheitskultur.

Nicholas Jackson, Director of Cyber Security Services, Bitdefender.

Nicholas Jackson, Director of Cyber Security Services, Bitdefender.

Bildquelle: Bitdefender.

Fogg Behavior Model

Das Fogg Behavior Model (FBM) besagt, dass ein Verhalten nur dann entsteht, wenn Motivation, Fähigkeit und ein Auslöser (Trigger) gleichzeitig zusammentreffen. Fehlt eines dieser drei Elemente, tritt das gewünschte Verhalten nicht ein.

Kernelemente des Fogg Behavior Model

- Motivation

- Innere Beweggründe wie Lust, Angst, Hoffnung oder soziale Anerkennung.

- Beispiel: Jemand möchte gesünder leben, weil er sich fitter fühlen will.

- Innere Beweggründe wie Lust, Angst, Hoffnung oder soziale Anerkennung.

- Fähigkeit (Ability)

- Wie einfach oder schwer eine Handlung ist.

- Je geringer der Aufwand, desto wahrscheinlicher wird das Verhalten.

- Beispiel: Ein Fitnessprogramm mit kurzen, klaren Übungen ist leichter umzusetzen als ein komplexes Training.

- Auslöser (Prompt/Trigger)

- Der konkrete Anlass, der das Verhalten auslöst.

- Beispiel: Eine Push-Benachrichtigung erinnert dich daran, deine tägliche Übung zu machen.

- Der konkrete Anlass, der das Verhalten auslöst.

Modellstruktur

- Motivation wird auf der senkrechten Achse dargestellt (von niedrig bis hoch).

- Fähigkeit liegt auf der waagerechten Achse (von schwierig bis einfach).

- Eine Aktionslinie zeigt, ab wann Motivation und Fähigkeit groß genug sind, damit ein Auslöser erfolgreich ein Verhalten auslöst.

Anwendung in der Praxis

- UX-/UI-Design:

- Motivation steigern durch Belohnungen oder klare Vorteile.

- Fähigkeit erhöhen, indem man Barrieren reduziert (z. B. einfache Formulare).

- Auslöser setzen, etwa durch Call-to-Action-Buttons oder Erinnerungen.

- Vertrieb & Marketing:

- Kundenverhalten wird wahrscheinlicher, wenn Produkte leicht zugänglich sind, ein klarer Nutzen erkennbar ist und ein passender Trigger (z. B. Rabattaktion) gesetzt wird.

Beispiel

Eine Hochschule bittet Alumni um eine Spende:

- Hohe Motivation + Fähigkeit: Alumni mit starkem Bezug und finanziellen Mitteln spenden sofort.

- Hohe Motivation, geringe Fähigkeit: Wenn der Betrag zu hoch ist, spenden sie nicht.

- Geringe Motivation: Selbst bei einfacher Spende bleibt die Handlung aus, wenn kein emotionaler Bezug besteht.

Das FBM ist besonders wertvoll, um Verhaltensänderungen gezielt zu fördern – sei es im Design, Marketing oder persönlichen Alltag.

Hier ist das visuelle Diagramm des Fogg Behavior Models: Es zeigt die Achsen für Motivation und Fähigkeit, die Aktionslinie von links oben nach rechts unten sowie die Bereiche »Verhalten tritt ein« und »Kein Verhalten«.

Erklärung zum Diagramm

- Y-Achse (Motivation): Niedrig bis hoch.

- X-Achse (Fähigkeit): Schwierig bis einfach.

- Aktionslinie: Trennt die Zone, in der Verhalten ausgelöst wird, von der Zone, in der es nicht passiert.

- Oberhalb der Linie: Wenn Motivation und Fähigkeit ausreichend hoch sind, genügt ein Auslöser, und das Verhalten tritt ein.

- Unterhalb der Linie: Selbst mit einem Auslöser passiert nichts, weil Motivation oder Fähigkeit zu gering sind.

Bedeutung

Das Diagramm macht deutlich:

- Hohe Motivation kann geringe Fähigkeit ausgleichen (z. B. jemand ist sehr motiviert, etwas Schwieriges zu lernen).

- Hohe Fähigkeit kann geringe Motivation kompensieren (z. B. eine sehr einfache Aufgabe wird auch bei wenig Motivation erledigt).

- Ein Auslöser ist immer notwendig, sonst bleibt das Verhalten aus.

Cybersicherheit der Mitarbeiter lässt sich perfekt mit dem Fogg Behavior Model (FBM) erklären

Anwendung des FBM auf Cybersicherheit

- Motivation

- Mitarbeiter müssen motiviert sein, sichere Verhaltensweisen anzuwenden.

- Typische Motivationsfaktoren:

- Angst vor Datenverlust oder Hackerangriffen

- Wunsch, das Unternehmen zu schützen

- Persönliche Verantwortung für Kundendaten

Beispiel: Ein Mitarbeiter weiß, dass ein Phishing-Angriff das Unternehmen Millionen kosten könnte – das steigert seine Motivation, E-Mails kritisch zu prüfen.

- Fähigkeit (Ability)

- Sicherheitsmaßnahmen müssen einfach umsetzbar sein.

- Typische Vereinfachungen:

- Single-Sign-On statt komplizierter Passwortlisten

- Automatische Updates statt manuelle Installationen

- Klare, kurze Schulungen statt komplexer Handbücher

Beispiel: Wenn das Unternehmen eine Passwort-Manager-App bereitstellt, fällt es den Mitarbeitern leichter, starke Passwörter zu nutzen.

- Auslöser (Trigger)

- Selbst bei Motivation und Fähigkeit braucht es einen konkreten Auslöser.

- Typische Auslöser:

- E-Mail-Erinnerung: »Bitte aktualisieren Sie Ihr Passwort heute«

- Pop-up-Hinweis: »Verdächtige Datei erkannt – bitte melden«

- Regelmäßige Security-Trainings mit praktischen Übungen

Beispiel: Ein Mitarbeiter erhält eine kurze Benachrichtigung, dass eine verdächtige E-Mail im Postfach liegt – dieser Trigger führt zum richtigen Verhalten (Meldung an IT).

Zusammenspiel im Diagramm

- Hohe Motivation + einfache Fähigkeit + Trigger → Mitarbeiter klicken nicht auf Phishing-Links.

- Hohe Motivation, aber geringe Fähigkeit → Wenn die Sicherheitssoftware zu kompliziert ist, sinkt die Erfolgsquote.

- Hohe Fähigkeit, aber geringe Motivation → Selbst einfache Tools werden ignoriert, wenn Mitarbeiter denken »Das passiert uns eh nicht«.

Fazit

Das FBM zeigt klar:

- Motivation allein reicht nicht.

- Fähigkeit muss durch einfache Tools unterstützt werden.

- Trigger sind entscheidend, um Verhalten im Alltag auszulösen.

Albert Absmeier & KI

634 Artikel zu „Cyberresilienz“

Ausgabe 9-10-2025 | Security Spezial 9-10-2025 | News | IT-Security | Künstliche Intelligenz

KI und Cyberresilienz: Die Zukunft der IT-Sicherheit – Cyberresilienz als strategische Priorität

Kathrin Redlich, Vice President DACH & CEE bei Rubrik, betont die Notwendigkeit von Cyberresilienz in Unternehmen, da Cyberangriffe unvermeidlich sind. Dabei ist die schnelle Wiederherstellung der Geschäftskontinuität nach einem Angriff entscheidend für die langfristige Wettbewerbsfähigkeit. Die Integration von KI in Sicherheitslösungen wird eine wichtige Rolle bei der Abwehr von Cyberangriffen spielen.

News | IT-Security | Services | Tipps

Cyberresilienz ist auch für kleinere Teams nicht mehr optional

Vor nicht allzu langer Zeit konnten kleinere IT- und Sicherheitsteams noch behaupten, dass sie keine Ziele mit hoher Priorität seien. Das ist heute nicht mehr der Fall. Im Jahr 2025 haben es Angreifer auf alle abgesehen, unabhängig von ihrer Größe. Ganz gleich, ob CEOs ein globales Unternehmen oder einen 200-köpfigen Betrieb leiten, der regionale Infrastruktur…

News | Favoriten der Redaktion | IT-Security | Strategien | Tipps

Cyberresilienz als Schlüssel zur Zukunftssicherung: Schutz, Wiederherstellung und Anpassungsfähigkeit im digitalen Zeitalter

Ransomware-Angriffe gehören mittlerweile zum Standardrepertoire von Cyberkriminellen. So weit – so bekannt. Weniger bekannt ist die Erkenntnis, dass 90 Prozent der erfolgreichen Angriffe von nicht-verwalteten Geräten ausgehen [1]. Mithin Geräte, für die die Eigentümer voll verantwortlich sind, einschließlich aller Betriebssystemupdates, Sicherheitspatches und Softwareprodukte. Und damit stellen sie eine Sicherheitsgefahr für Unternehmen dar. Organisationen sollten daher…

News | Business Process Management | Digitalisierung | Favoriten der Redaktion | IT-Security | Strategien

Compliance by Default: Wie kann Automatisierung die Cyberresilienz stärken?

Die regulatorische Dichte wächst rasant: Mit NIS2, DORA, KRITIS-Verordnungen und der DSGVO steigt der Druck auf Unternehmen, Sicherheits- und Compliance-Anforderungen konsequent umzusetzen. Sie fordern strengere Maßnahmen zur Sicherung der IT-Infrastruktur und verpflichten viele Betriebe, Cyberangriffe zu melden. Damit geht es nicht nur um den Schutz einzelner Organisationen, sondern um die digitale Widerstandsfähigkeit Europas insgesamt. Für…

News | Favoriten der Redaktion | IT-Security | Services | Strategien | Tipps

Zentrale Säulen der Cyberresilienz – Wie eine moderne Zero-Trust-Architektur aussieht

Um Zero-Trust-Sicherheit zu erreichen, muss eine Netzwerkarchitektur aufgebaut werden, die auf Zero-Trust-Prinzipien basiert und Identitäts-, Geräte-, Netzwerk-, Anwendungs- und Datensicherheitsebenen umfasst. Der effektive Aufbau einer Zero-Trust-Architektur erfordert eine operative Denkweise, die durch die richtigen Kontrollen, Prozesse und Automatisierungen unterstützt wird. Kay Ernst von Zero Networks erläutert die Aspekte und Fallstricke einer Zero-Trust-Architektur. NSA-Zero-Trust-Architektur-Blueprint Die…

Trends 2025 | News | Trends Security | IT-Security | Whitepaper

Cyberresilienz einer der größten Wettbewerbsvorteile der Neuzeit

Analyse der IT-Sicherheitsvorfälle im ersten Halbjahr 2025 zeigt, dass Ransomware weiterhin dominiert und Cyberangriffe zunehmend Industrie und IT treffen. Riedel Networks, Anbieter von maßgeschneiderten IT-Security- und Netzwerkdienstleistungen, veröffentlicht seinen aktuellen Report mit über 100 dokumentierten IT-Sicherheitsvorfällen aus dem ersten Halbjahr 2025, von Phishing über Zero-Day-Attacken bis hin zu Schwachstellen in der Lieferkette, und zeigt,…

News | IT-Security

Proaktive Cyberresilienz erfordert Threat Intelligence

Cyberangriffe nehmen rasant zu und richten immer größere Schäden an. Schadensbegrenzung allein reicht deshalb nicht mehr aus. Reaktive Ansätze, die erst nach einem Vorfall wirksam werden, werden der aktuellen Risikolage nicht gerecht. Zwar setzen Unternehmen Maßnahmen zur Erkennung potenzieller Risiken und Bedrohungen ein, konzentrieren sie sich dabei jedoch meist ausschließlich auf die eigene Organisation. Risiken…

News | IT-Security | Tipps

Endpoint-Security: Cyberresilienz als strategischer Imperativ

Unternehmen sind nur so stark wie ihr schwächster Endpunkt: Der 4-Punkte-Plan für effektive Endpoint-Security. Unternehmen sehen sich einem unerbittlichen Ansturm von Cyberbedrohungen ausgesetzt. Sie erleben Angriffe auf breiter Front – von Servern über Cloud-Dienste bis hin zu APIs und Endgeräten. Das Arsenal der Cyberkriminellen ist mit hochentwickeltem Phishing und KI-gestützten Exploits bestens ausgestattet. Für…

News | Favoriten der Redaktion | Infrastruktur | IT-Security | Rechenzentrum

Robuste Cyberresilienz für kritische Infrastrukturen: Mehrschichtiger Sicherheitsansatz zum Schutz von KRITIS

Kritische Infrastrukturen stehen mehr und mehr im Visier von Cyberkriminellen und staatlich gesponserten Angreifern. Ob Cyberangriffe auf Versorgungsnetzwerke, Kommunikations- und Verkehrssysteme, staatliche und medizinische Einrichtungen oder auf den Banken- und Finanzsektor, erfolgreiche KRITIS-Attacken können enorme Kosten verursachen und teils verheerende Folgen für die öffentliche Sicherheit haben. Laut eines aktuellen Berichts der European Union Agency for…

News | Favoriten der Redaktion | Infrastruktur | IT-Security | Künstliche Intelligenz | Nachhaltigkeit

Nachhaltige Cyberresilienz lebt in einem Ökosystem

Warum Partner-Ökosysteme für den Schutz und das Sichern von IT-Infrastrukturen, Systemen und Daten auch 2025 immer wichtiger werden. Cyberresilienz ist eine Voraussetzung, um die Verfügbarkeit von Geschäftsprozessen in einer zunehmend gefährdeten digitalen Wirtschaft aufrechtzuerhalten. Plattformlösungen für eine proaktive Abwehr und für eine automatisierte, saubere Cyber Recovery sind zentral für den Rebuild funktionierender Infrastrukturen. Angesichts…

News | Favoriten der Redaktion | Infrastruktur | IT-Security | Tipps

Cyberresilienz gewährleisten: NIS2 legt die Messlatte für Cybersicherheit höher

Cyberbedrohungen betreffen heute unterschiedslos jeden. Kritische Infrastrukturen – vom Gesundheitswesen bis zum Energieversorger – stehen unter Dauerbeschuss. Millionen von Menschen sind einem nicht zu unterschätzenden Risiko aussetzt. Die Richtlinie zur Netz- und Informationssicherheit NIS2 ist Europas mutige Antwort, um Cybersicherheits-Standards für diese wichtigen Systeme zu erhöhen. Dabei geht es aber längst nicht nur darum Vorschriften…

News | Business | Geschäftsprozesse | IT-Security | Strategien | Tipps

Data Protection und Cyberresilienz: Der Weg zur DORA-Compliance

Leitfaden zur Erfüllung der Anforderungen der EU-Verordnung in Bezug auf Geschäftskontinuität und Datensicherheit. Die DORA-Verordnung (Digital Operational Resilience Act) verlangt von Unternehmen in der Finanzbranche umfassende Standards für Geschäftskontinuität und Datensicherheit für ihre IT-Dienste und -Anwendungen einzuhalten. Leider sind viele Unternehmen nicht darauf vorbereitet, diese vollständig einzuhalten, insbesondere wenn es um den Schutz von…

News | Trends 2024 | Trends Security | IT-Security

Zahl der Cyberangriffe wieder deutlich gestiegen – Cyberresilienz ist wichtiges Unternehmensziel

60 % der befragten Unternehmen wurden häufiger Opfer von Cyberangriffen / 46 % verloren aufgrund von Angriffen Kunden / Für ein Viertel entstanden Kosten von über 500.000 € / 79 % sehen Cyberresilienz als ein wichtiges beziehungsweise sehr wichtiges Unternehmensziel / Ein Drittel brauchte nach Cyberattacke mehr als einen Monat bis zur vollständigen Wiederherstellung des…

News | Business | IT-Security | Services

»Cyberresilienz brennt im Topmanagement«

Managementexperte Dr. Harald Schönfeld: »Mit Inkrafttreten der Anti-Hacker-Richtlinie NIS2 ist der Chief Information Security Officer die gefragteste Person auf der obersten Führungsebene.« »Cyberresilienz ist derzeit eines der Hauptthemen im Topmanagement«, sagt der Managementexperte Dr. Harald Schönfeld. Er macht das an einer »stark steigenden Nachfrage nach Chief Information Security Officers auf Zeit« am Personalmarkt fest.…

News | IT-Security | Ausgabe 9-10-2024 | Security Spezial 9-10-2024

Von der Firewall zur Cyberresilienz: Wie Axians den Mittelstand auf zukünftige Bedrohungen vorbereitet – Cyber Security in IT und OT

News | Cloud Computing | Digitalisierung | Infrastruktur | IT-Security | Services

Jenseits des Labors: Cyberresilienz für die Biowissenschaften

Der Schutz von SaaS-Daten ist für biowissenschaftliche Unternehmen angesichts ihrer besonderen Herausforderungen und gesetzlichen Anforderungen von entscheidender Bedeutung. Der Weg von Unternehmen im Bereich der Biowissenschaften (bzw. Life Sciences) von der Neugründung bis zur Finanzierung der Serien B und C durch exponentielles Wachstum gekennzeichnet, sowohl bei bahnbrechenden Innovationen als auch bei den Daten, mit…

News | Favoriten der Redaktion | IT-Security | Strategien | Tipps

Mehr Cyberresilienz für KMU: Die Kunst trotz limitierter Mittel kritische Ressourcen zu schützen

Kleine und mittlere Unternehmen (KMU) werden zunehmend zur Zielscheibe von Cyberkriminellen. In der Mehrzahl beherrschen überwiegend große Unternehmen die Schlagzeilen. Fakt ist aber, dass im Falle von Datensicherheitsverletzungen gerade KMU einem höheren Risiko ausgesetzt sind. So geben annähernd 70 Prozent der aus diesem Segment befragten Firmen an, im vergangenen Jahr mindestens einem Cyberangriff ausgesetzt gewesen…

News | Business Process Management | Digitalisierung | IT-Security | Rechenzentrum | Strategien

Digitalisierung und Cyberresilienz machen eine Kulturrevolution in den Unternehmen unumgänglich

Wie Cyberresilienz die Prozesse rund um Datensicherheit und Datensicherung neu aufstellt. Digitalisiertes Wirtschaften wälzt die Unternehmenskultur um. Denn der Zugriff auf in Echtzeit verfügbaren Informationen ermöglicht eine neue Geschwindigkeit sowie höhere Produktivität und unterstützt immer mehr Stakeholder im Unternehmen mit effizienter Unterstützung der Geschäftsabläufe durch die IT. Die Kehrseite ist die Anfälligkeit der Abläufe für…

News | Trends 2024 | Trends Security | IT-Security

Cyberresilienz und Cyber Recovery: Vorbereitung zahlt sich aus

Neue Ergebnisse aus dem »2024 Cyber Recovery Readiness Report« zu Effekten von Investitionen in Cyberresilienz. Einmal angegriffene Unternehmen konnten durch Cyber-Recovery-Maßnahmen ihre Wiederherstellungszeit verbessern. Die globale Befragung von 1.000 IT- und IT-Sicherheitsverantwortlichen belegt, dass Unternehmen, die Opfer eines fremden Zugriffs auf Daten wurden, ihr Verhalten, Daten zu sichern, verändert haben und damit ihre Recovery deutlich…

News | IT-Security | Produktmeldung

KI-gestützte Cyberresilienzplattform macht Unternehmen jeder Größe schnell wieder handlungsfähig

Nach einer Cyberattacke müssen Unternehmen sofort wieder geschäftsfähig sein, denn jeder verlorene Tag bedeutet schmerzlichen Produktivitätsverlust und einhergehende Finanzeinbußen. Eine echte Cyberresilienzstrategie ist daher unverzichtbar, auch um NIS2, DORA und ISO-27001-Richtlinien einzuhalten. Moderne Softwarelösungen bieten schon vor potenziellen Angriffen entsprechende Schutzmaßnahmen, damit Daten nach einem Worst Case schnellstmöglich wieder schadfrei verfügbar sind. Commvault Cloud sorgt…