Illustration Absmeier foto freepik ki

Jahrelang galt Mikrosegmentierung als zu komplex, zu manuell oder zu anspruchsvoll für die meisten Unternehmen. Eine Zeit lang war dieser Ruf gerechtfertigt – ältere Mikrosegmentierungslösungen sind bekanntermaßen langsam in der Bereitstellung, schwierig zu konfigurieren und ebenso mühsam zu skalieren.

Die Zeiten – und die Technologie – haben sich jedoch geändert. Als die NSA vorschlug, dass Mikrosegmentierung nur für »fortschrittliche« Großunternehmen geeignet sei, sah sich Zero Networks auf den Plan gerufen, eine Lösung zu konzipieren, die sich für Unternehmen jeglicher Kategorie eignet.

Die kürzlich veröffentlichte Leitlinie der CISA, »Microsegmentation in Zero Trust Part One: Introduction and Planning«, bestätigt, was Zero Networks seit Jahren vertritt: Mikrosegmentierung ist kein »Nice-to-have« oder eine Optimierung der Security für Großunternehmen, sondern eine grundlegende Säule der Zero-Trust-Sicherheit, die jedes Unternehmen einführen kann und sollte [1].

Von perimeterbasierten Ansätzen zu risikoorientiertem Schutz

Herkömmliche Sicherheitsmodelle stützten sich lange Zeit auf perimeterbasierte Abwehrmaßnahmen, nach dem Motto: »Bauen Sie eine starke Mauer um Ihr Netzwerk, kontrollieren Sie den Ein- und Ausgang und vertrauen Sie allem, was sich darin befindet.« Zero Trust stellt diese Philosophie auf den Kopf, indem es implizites Vertrauen beseitigt und durch explizite Verifizierung ersetzt.

Als die CISA ihr Zero-Trust-Reifegradmodell zur Unterstützung der Executive Order 14028 »Improving the Nation’s Cybersecurity« aus dem Jahr 2021 entwickelte, behielt die Behörde die Mikrosegmentierung für den Gipfel ihres Frameworks vor – einen tückischen Gipfel auf einem symbolischen schneebedeckten Berg, markiert durch eine rote Flagge, die eher wie ein Warnschild als wie eine Ziellinie wirkt [2].

Dennoch beschreibt die CISA in ihren neu veröffentlichten Leitlinien die Rolle der Mikrosegmentierung beim Aufbau von Zero-Trust-Architekturen wie folgt:

»Anstatt Verteidigungsmaßnahmen rund um Perimeter zu strukturieren und zu hoffen, dass Sicherheitsverletzungen verhindert werden können, geht die [Zero Trust]-Architektur davon aus, dass Verletzungen auftreten werden, Netzwerke bereits kompromittiert sind und das Design den Schaden aktueller und zukünftiger Verletzungen minimieren muss … Mikrosegmentierung schränkt die Möglichkeiten für Bedrohungen ein, netzwerknahe Systeme und Daten durch Schwachstellen oder andere Schwächen auszunutzen. Infolgedessen begrenzt die Mikrosegmentierung die Auswirkungen auf eine Organisation, wenn sie ausgenutzt wird.«

Mit anderen Worten: Die CISA hat seit langem die entscheidende Rolle der Mikrosegmentierung für die Erreichung echter Zero-Trust-Sicherheit anerkannt, aber die neuesten Leitlinien der Behörde markieren eine klare Abkehr vom bisherigen Denken: Die Mikrosegmentierung ist nicht mehr das Ende eines beschwerlichen Weges oder »fortgeschrittenen« Unternehmen vorbehalten, insbesondere, wenn sie in Phasen implementiert wird – und, wenn moderne Automatisierungen genutzt werden.

»Ich sage den Leuten, dass mit Automatisierung und agentenlosen Funktionen die Mikrosegmentierung nicht mehr das Ende des Weges sein muss – sie kann jetzt sogar am Anfang stehen«, so Nicholas DiCola, VP of Customers bei Zero Networks.

Ein genauerer Blick auf die neuen Leitlinien der CISA zur Mikrosegmentierung: Die wichtigsten Erkenntnisse

Die kürzlich veröffentlichten Leitlinien der CISA zur Mikrosegmentierung signalisieren eine deutliche Abkehr von früheren Frameworks, in denen die Mikrosegmentierung am Ende der Zero-Trust-Roadmaps stand. Wie Dr. Chase Cunningham, auch bekannt als Dr. Zero Trust, hervorhebt: »Die CISA hat eine Kehrtwende gegenüber früheren Empfehlungen vollzogen, in denen sie erklärte, dass die Mikrosegmentierung noch in weiter Ferne liege. Sie sprach davon als einem Folgeprojekt, das noch in weiter Ferne liege. Die neuen Leitlinien der CISA besagen: Führen Sie dies frühzeitig in Ihrem Zero-Trust-Ansatz durch.«

Diese neue Perspektive ist wahrscheinlich auf das umfassende Verständnis der CISA für moderne Netzwerke, Bedrohungen und Lösungen zurückzuführen. So stellt die CISA beispielsweise zu Beginn der Veröffentlichung fest: »Mikrosegmentierung kann auf jede Technologieumgebung angewendet werden, wie z. B. Informationstechnologie (IT), Betriebstechnologie (OT), industrielle Steuerungssysteme (ICS), Internet der Dinge (IoT) sowie jedes Implementierungsmodell, einschließlich Cloud, On-Premises und Hybrid.«

Darüber hinaus betont das Dokument die Notwendigkeit von Segmentierungsrichtlinien, die sich dynamisch weiterentwickeln und Kontextdaten wie Identität, Gerätezustand, Verhaltensindikatoren und mehr nutzen – all dies ermöglicht adaptive Richtlinien, eine Funktion, die nur mit modernen Mikrosegmentierungslösungen möglich ist.

Über die Übereinstimmung der Mikrosegmentierung mit den Zero-Trust-Prinzipien hinaus skizziert die neue Richtlinie der CISA auch umfassendere Sicherheits- und Betriebsvorteile, wie zum Beispiel:

- Reduzierung der Angriffsfläche und Verhinderung lateraler Bewegungen

- Beschleunigung der Eindämmung von Bedrohungen

- Verbesserung der Transparenz in Netzwerken und Systemen

- Ermöglichung detaillierter Richtlinien und Vereinfachung der Durchsetzung

- Verbesserung der Unterstützung für gezielte Abhilfemaßnahmen

Zusammen spiegeln diese Themen die Erkenntnis der CISA wider, dass komplexe, hybride Netzwerke und ausgefeilte Bedrohungen eine granulare Segmentierung erfordern – und moderne Lösungen machen diese für jedes Unternehmen zugänglich.

Beschleunigung der Zero-Trust-Mikrosegmentierung

Für Unternehmen, die auf den Beweis gewartet haben, dass Mikrosegmentierung ein praktikabler Ausgangspunkt für Zero Trust ist – und nicht nur ein Endziel –, gibt die neue Richtlinie der CISA grünes Licht. Diese neueste Empfehlung unterstreicht die Bedeutung der Mikrosegmentierung und gibt Sicherheitsteams die Möglichkeit, Initiativen neu zu ordnen.

Zero Networks wurde entwickelt, um die von der CISA skizzierte Vision zu verwirklichen, ohne dass manuelle Konfigurationen oder komplexe Architekturen im Weg stehen. Durch die Kombination von Identitätssegmentierung, adaptiver Richtlinienautomatisierung, MFA auf Netzwerkebene und agentenloser Bereitstellung ermöglicht Zero Networks Unternehmen, einen schrittweisen Ansatz zu überspringen und in Rekordzeit echtes Zero Trust zu erreichen.

Kay Ernst, Zero Networks

[1] https://www.cisa.gov/sites/default/files/2025-07/ZT-Microsegmentation-Guidance-Part-One_508c.pdf

[2] https://www.nist.gov/itl/executive-order-14028-improving-nations-cybersecurity

CISA-Richtlinien für Zero-Trust-Mikrosegmentierung: Netzwerke verteidigen von selbst

foto freepik ki

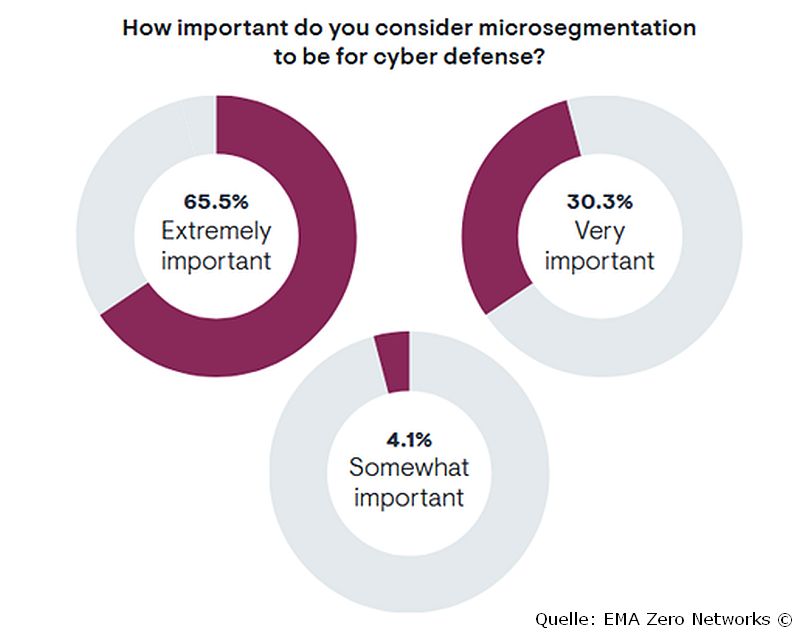

Eine kürzlich von EMA durchgeführte Umfrage ergab, dass über 96 Prozent der Befragten Mikrosegmentierung als äußerst oder sehr wichtig für die Cyberabwehr betrachten [1]. Die neuesten Richtlinien der CISA (Cybersecurity and Infrastructure Security Agency) bieten Unternehmen nun einen Weg, der Prävention von lateralen Bewegungen Priorität einzuräumen.

Während Mikrosegmentierung lange Zeit als komplex und als ein Nischenthema galt, signalisiert eine neue Studie von Enterprise Management Associates (EMA) einen Wendepunkt in der Einstellung zur Mikrosegmentierung: 96 Prozent der Befragten halten Mikrosegmentierung für äußerst oder sehr wichtig für die Cyberabwehr.

Die Ergebnisse der EMA-Studie wurden nur wenige Wochen vor der Veröffentlichung der offiziellen Leitlinien der CISA zur Mikrosegmentierung zur Förderung der Zero-Trust-Architektur bekannt gegeben [2]. Die Richtlinien der CISA unterstreichen die Dringlichkeit für Unternehmen und Regierungsinstitutionen, Mikrosegmentierung als Eckpfeiler einer modernen Cyberabwehr einzusetzen, um laterale Bewegungen zu blockieren und Bedrohungen wie Ransomware einzudämmen. In ähnlicher Weise deckt die Studie von EMA die Meinung der Branche zu den größten Vorteilen der Mikrosegmentierung und den wichtigsten Funktionen auf, die auch weiterhin führende Lösungen von herkömmlichen Ansätzen unterscheiden werden.

Der reifende Markt für Mikrosegmentierung – EMA Research Report vom Juni 2025

Die EMA befragte 145 IT-Fachleute, Informationssicherheitsexperten und Führungskräfte aus dem Technologiebereich aller Branchen, um Einblicke in ihre Sichtweisen zu Mikrosegmentierungslösungen zu gewinnen.

Die wichtigsten Ergebnisse:

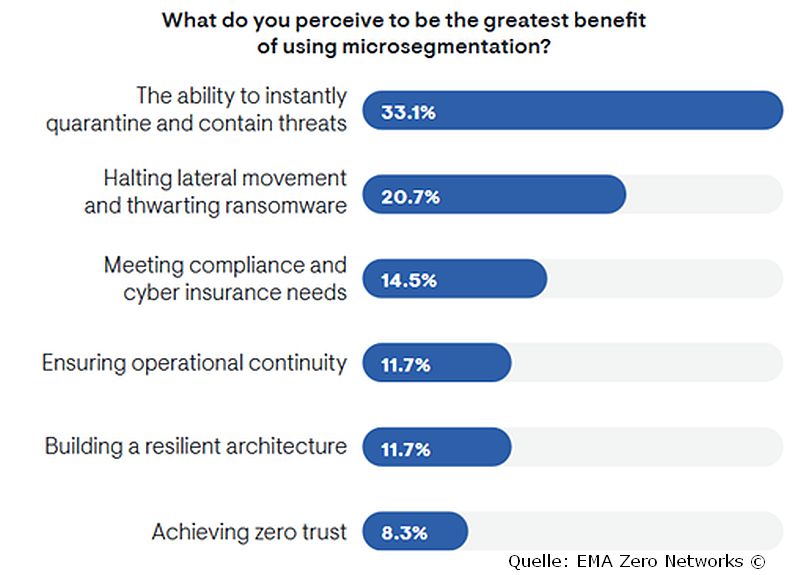

- Entscheidend ist, dass 33 Prozent der Befragten die Möglichkeit, Bedrohungen sofort zu isolieren und einzudämmen, als den wertvollsten Vorteil nennen – ein Zeichen dafür, dass Unternehmen ihren Fokus auf eine schnelle Reaktion auf Vorfälle und die Begrenzung des Ausmaßes von Angriffen verlagern.

- Die Unterbindung lateraler Bewegungen und die Abwehr von Ransomware (21 Prozent), die Erfüllung von Compliance- und Cyberversicherungsanforderungen (15 Prozent) sowie die Gewährleistung der Betriebskontinuität (12 Prozent) wurden ebenfalls als wichtig angesehen.

- Über die Eindämmung hinaus zeigt die Studie, was Unternehmen als Nächstes erwarten: 83 Prozent bewerten die automatisierte Erstellung von Richtlinien und das Lebenszyklusmanagement innerhalb der nächsten ein bis zwei Jahre als äußerst oder sehr wichtig. 48 Prozent betrachten die schnelle, automatisierte Erkennung und Kennzeichnung von Assets als entscheidend für die zukünftige Differenzierung. 50 Prozent halten die Integration mit Multi-Faktor-Authentifizierung (MFA) zur Sicherung privilegierter Zugriffe für äußerst wichtig.

»Als wir diese Studie durchgeführt haben, wollten wir wissen, ob die Mikrosegmentierung den Sprung von einer Nischentechnologie zu einer wichtigen Unternehmensstrategie geschafft hat«, erklärte Chris Steffen, Vice President of Research bei EMA. »Die Daten sind eindeutig: Mikrosegmentierung ist mittlerweile unverzichtbar. Unternehmen schätzen ihre Fähigkeit, Bedrohungen sofort einzudämmen, und fordern Automatisierung und Integration mit Identitäts- und Zugriffsmanagement, um ihre Abwehrmaßnahmen zukunftssicher zu machen.«

Im Gegensatz zu herkömmlichen Ansätzen, die Agenten, manuelles Schreiben von Regeln und mehrjährige Projekte erfordern, bietet Zero Networks eine Mikrosegmentierung, die direkt mit der Forderung der CISA nach einer breiten Einführung übereinstimmt: automatisiert, agentenlos und innerhalb weniger Tage implementiert. Die deterministische Automatisierungs-Engine des Unternehmens beseitigt die Komplexität, die die Mikrosegmentierung in der Vergangenheit unzugänglich gemacht hatte, und erstellt und verwaltet Richtlinien ohne fehleranfällige Vermutungen. Mit integrierter dynamischer Asset-Erkennung, Identitätssegmentierung und MFA auf Netzwerkebene ermöglicht Zero Networks Unternehmen jeder Größe, laterale Bewegungen zu verhindern und Ransomware einzudämmen – ohne zusätzlichen Betriebsaufwand.

»Unternehmen denken nicht mehr nur an die Erkennung, sie legen den Schwerpunkt auf Prävention mit sofortiger Eindämmung und Resilienz. Mit Zero Networks verteidigen sich.

Es muss nichts gefunden, gemildert oder eingedämmt werden. Wenn jemand ins Netzwerk eindringt, kann er sich einfach nicht weiterbewegen oder Schaden anrichten«, erläuterte Benny Lakunishok, CEO von Zero Networks. »Wir schätzen die Meinung der CISA in dieser Diskussion sehr und hoffen, dass Unternehmen in Verbindung mit den Ergebnissen der EMA-Studie Vertrauen gewinnen, dass Mikrosegmentierung nicht nur für die ausgereiftesten Unternehmen erreichbar ist.«

[1] https://zeronetworks.com/resource-center/white-papers/research-report-the-maturing-microsegmentation-market

[2] https://www.cisa.gov/news-events/alerts/2025/07/29/cisa-releases-part-one-zero-trust-microsegmentation-guidance

68 Artikel zu „Mikrosegmentierung“

News | Effizienz | Favoriten der Redaktion | IT-Security | Services | Strategien | Whitepaper

Was ist Cybersicherheit: Zero Trust und Mikrosegmentierung

Cyberresilienz, Data Security, Data Protection … die Liste ließe sich beliebig fortsetzen. Vor allem für Entscheider, die sich nicht täglich mit der Thematik befassen, ist mittlerweile kaum verständlich, worum es im Kern geht. Zero Networks, Experte für Mikrosegmentierung und Zero Trust, erläutert daher im folgenden Beitrag die Grundlagen klassischer Cybersicherheit. Cybersicherheit Cybersicherheit ist…

News | IT-Security | Ausgabe 5-6-2025 | Security Spezial 5-6-2025

Zero Trust – Warum Mikrosegmentierung zum Erfolg führt

News | Infrastruktur | IT-Security | Strategien | Tipps | Whitepaper

Fünf Gründe, warum Mikrosegmentierungsprojekte scheitern

Mikrosegmentierung ist mittlerweile unerlässlich, aber komplex – ein alternativer Ansatz löst die typischen Herausforderungen. Die Mikrosegmentierung ist zu einem Eckpfeiler von Zero-Trust-Architekturen geworden, da sie eine granulare Kontrolle des Netzwerkverkehrs verspricht und die Angriffsfläche erheblich reduziert. Entsprechende Lösungen erweisen sich jedoch oft als komplex. Trotz des Potenzials der Mikrosegmentierung und des Engagements der Projektverantwortlichen…

News | Cloud Computing | IT-Security | Ausgabe 1-2-2024 | Security Spezial 1-2-2024

Sicherheit in der Cloud durch Mikrosegmentierung – Man kann nur schützen, was man sehen kann

News | Cloud Computing | Favoriten der Redaktion | IT-Security | Ausgabe 11-12-2018

Mikrosegmentierung: Teile und herrsche – Neun Prüfsteine für die Absicherung von Cloud-Umgebungen

DevOps, IaaS, App-gesteuerte Prozesse: Die digitale Transformation beschleunigt eine Vielzahl an Geschäftsabläufen im Unternehmen. Aus Sicht der IT-Sicherheitsverantwortlichen stellt sich die Frage, ob sie ihre Sicherheitsstrategien an die veränderten Bedingungen angepasst haben? Es ist Zeit, die IT-Security-Strategie zu überdenken und den Fokus auf die Absicherung hybrider Cloud-Umgebungen zu legen.

News | Trends Infrastruktur | Infrastruktur | Kommunikation | Künstliche Intelligenz | Whitepaper

Studie zur Netzwerkmodernisierung als Schlüssel zur KI-Transformation

NTT DATA und Cisco haben einen gemeinsamen neuen IDC InfoBrief vorgestellt – Wired for Intelligence: A CIO Guide to Enterprise Networking for AI [1]. Die Studie zeigt, wie Unternehmen ihre Netzwerkinfrastrukturen modernisieren müssen, um ihre KI-Transformation zu beschleunigen. Mit der zunehmenden Integration von KI in Anwendungen – von der Fertigungsbranche über das Gesundheitswesen bis…

Ausgabe 7-8-2025 | Security Spezial 7-8-2025 | News | IT-Security

Sicherheitslücken durch Fehlkonfigurationen vermeiden – Containerisierung

Ausgabe 7-8-2025 | Security Spezial 7-8-2025 | News | Infrastruktur | IT-Security

Secure Access Service Edge (SASE): Netzwerksicherheit neu gedacht – Sicherheitsmodell transformiert

Klassische Modelle mit VPN und zentralen Firewalls können mit den Anforderungen moderner, cloudbasierter und hybrider IT-Strukturen nicht mehr Schritt halten. SASE etabliert ein neues Paradigma: Es kombiniert Netzwerk- und Sicherheitsfunktionen in einem cloudnativen Architekturmodell – granular, skalierbar und standortunabhängig.

Ausgabe 7-8-2025 | Security Spezial 7-8-2025 | News | Infrastruktur | IT-Security

Zero-Trust-Architektur – Mit einem adaptiven Ansatz Sicherheitsvorgaben erfüllen

Die Herausforderungen bei der Implementierung einer Zero-Trust-Architektur (ZTA) sind erheblich. Ein schrittweiser Ansatz zur Realisierung effektiver Zero-Trust-Modelle geht über die reine Compliance hinaus und sorgt für eine kontinuierliche Verbesserung durch fünf Schlüsselphasen. Ziel ist es, ein hochsicheres Netzwerk zu schaffen, das sich automatisch an verändernde Bedingungen und Bedrohungen anpasst.

Trends 2025 | News | Trends Security | IT-Security | Services | Tipps

Malware in verschlüsseltem Datenverkehr

Unumstößliche Tatsache in puncto Cybersicherheit: verzerrte Wahrnehmung oder maßlose Selbstüberschätzung? Tiho Saric, Senior Sales Director bei Gigamon, verrät, wie deutsche Sicherheits- und IT-Entscheider sich selbst, ihr Team und ihre Kompetenzen einschätzen und ob das der Realität entspricht. Bei genauerer Betrachtung der Ergebnisse einer aktuellen Gigamon-Studie offenbart sich ein seltsamer Widerspruch. So legen sie nach…

Trends 2025 | News | Trends Security | IT-Security

Zunehmende Komplexität von Ransomware-Angriffen: Erpressung entwickelt sich weiter

Untersuchung beleuchtet Vorgehensweise von Angreifern sowie Konsequenzen für Unternehmen. Die gängigste Praxis ist laut dem neuen SOTI-Bericht (State of the Internet) von Akamai die doppelte Erpressung. Akamai hat festgestellt, dass Bedrohungsakteure nun auch eine neue Taktik verwenden – die vierfache Erpressung [1]. Wie der »Ransomware-Bericht 2025: Der Aufbau von Resilienz in einer unbeständigen Bedrohungslandschaft«…

News | Trends 2024 | Business | Trends Security | IT-Security | Kommunikation

Kernthema statt Randnotiz: Cybersicherheit immer mehr Fokus der DAX-Unternehmen

Die Gesamtzahl der Cyberbegriffe ist in den Geschäftsberichten der DAX40-Unternehmen von 2015 auf 2024 um 1422 Prozent gestiegen. 2015 erwähnten nur 30 Prozent der Unternehmen entsprechende Begriffe – 2024 sind es 98 Prozent. Der Anteil der Unternehmen, die auf eine ISO-27001-Zertifizierung verweisen, ist von 5 Prozent auf 38 Prozent gestiegen. Während im Jahr 2015…

News | Infrastruktur | IT-Security | Kommunikation | Rechenzentrum | Tipps

Netzwerksegmentierung: Wie eine simple Idee auch ausgefuchste Angreifer in Schach halten kann

Die vergangenen Tage haben mehr als einmal erneut gezeigt, wie schwer – wenn nicht gar unmöglich es ist – das Netzwerk beziehungsweise IT-Infrastrukturen von Unternehmen vor unerwünschten Eindringlingen zu schützen. Egal ob eine Zero-Day-Schwachstelle, eine gestohlene Identität oder schlicht menschliches Versagen … für Angreifer öffnen sich immer wieder Türen. Nun ist Resilienz bei den betroffenen…

News | Digitale Transformation | Industrie 4.0 | Infrastruktur | IT-Security | Kommunikation | Tipps

OT-Segmentierung – Industrielle Netzwerke vor modernen Bedrohungen schützen

OT-Netzwerke wurden nicht für die Herausforderung durch moderne Cyberbedrohungen entwickelt. Eine typische OT-Umgebung umfasst Hunderte von nicht verwalteten Geräten von Anbietern, die teilweise schon Jahrzehnte alt sind. OT-Netzwerke sind daher schwer zu überwachen, schwer zu kontrollieren und es ist unglaublich kostspielig, wenn sie gestört werden. Diese Netzwerke ordnungsgemäß zu sichern, ist äußerst schwierig, obwohl genau…

News | Effizienz | Industrie 4.0 | Infrastruktur | IT-Security | Rechenzentrum | Tipps

Mit Netzwerkerkennung Cybersecurity-Risiken bewerten und minimieren

60 % der Cybersicherheitsvorfälle betreffen Netzwerkgeräte, die nicht von der IT-Abteilung bemerkt wurden. Solche unsichtbaren Bestandteile von Netzwerkinfrastrukturen sind daher die größte Schwachstelle – schließlich kann man nichts schützen, von dem man nicht weiß, dass es überhaupt existiert. Netzwerkerkennung – auch Network Discovery – sollte daher der Grundstein für die Sicherheit von Netzwerken sein, um…

News | IT-Security | Kommentar

Attack Surface Management: Online-Angriffsflächen erkennen, bewerten und minimieren

Ein falsch konfigurierter Cloud-Speicher, eine vergessene Subdomain, ein veralteter Webserver oder eine unentdeckte Drittanbieter-Anwendung – manchmal genügt ein einziges übersehenes System, das zum Einfallstor für Angreifer in die IT-Infrastruktur von Unternehmen, Behörden oder öffentlichen Einrichtungen werden kann. Oftmals fehlt jedoch der vollständige Überblick über alle Internet-Assets, Geschäftsprozesse oder Dienstleistungen. Solche blinden Flecken in der eigenen…

News | Cloud Computing | IT-Security | Tipps

Tenable Research entdeckt Privilege-Escalation-Schwachstelle in Google Cloud Run

Schwachstelle verdeutlicht Risiken im Zusammenhang mit Cloud-Service-Abhängigkeiten. Tenable, das Unternehmen für Cloud-Exposure-Management, hat eine Privilege-Escalation-Schwachstelle in Google Cloud Run namens ImageRunner entdeckt. Die Schwachstelle hätte es Angreifern ermöglichen können, Zugriffskontrollen zu umgehen, sich unautorisierten Zugang zu Container-Images zu verschaffen und dabei möglicherweise sensible Daten offenzulegen. Cloud Run, die Serverless-Container-Plattform von Google, verwendet einen Service…

Trends 2025 | News | Trends Security | IT-Security | Strategien | Whitepaper

Cybersecurity Insights Report 2025: Herkömmliche passive Sicherheitsstrategien versagen

»Dieser Bericht ist eine noch nie dagewesene Analyse aus realen Angriffssimulationen bei Unternehmen aus aller Welt, die einzigartige Erkenntnisse liefert.« (Dennis Weyel, International Technical Director Horizon3.ai) Horizon3.ai, ein Anbieter im Bereich offensive Sicherheit, hat seinen Cybersecurity Insights Report 2025 veröffentlicht. Der Bericht zeigt die häufigsten Sicherheitslücken auf, mit denen Unternehmen zu kämpfen haben. Durch die…

News | Industrie 4.0 | Infrastruktur | Internet der Dinge | IT-Security

OT und IT – Herausforderungen für die Cybersicherheit

Mit der zunehmenden Digitalisierung und Automatisierung in der Industrie steigen die Anforderungen an die Cybersicherheit. Waren IT und OT früher getrennte Welten, befinden sich die Systeme heute in zunehmend verbundenen Netzwerken und sind auch an das Internet angebunden. Dadurch entstehen neue Angriffsflächen, die die Sicherheit beider Bereiche gefährden. Ein Zero-Trust-Ansatz wird auch für die OT…

News | IT-Security | Rechenzentrum | Services

Der einfache Weg zu Zero Trust: Mit Controlware zur zeitgemäßen Security-Architektur

Im Zuge der Digitalisierung setzen sich zunehmend offene Netzwerkstrukturen durch, die ein hohes Maß an Flexibilität bieten, sich aber nicht mit traditionellen Security-Lösungen schützen lassen. Der Zero-Trust-Ansatz ersetzt das alte »Burggraben«-Modell – und bietet einen deutlich robusteren Schutz vor Angriffen. Controlware unterstützt Unternehmen dabei, moderne Zero-Trust-Architekturen (ZTA) zu implementieren und zu betreiben. Der Begriff »Zero…