- Unbemerkte Sicherheitslücken können Zertifizierung vereiteln.

- Getroffene Sicherheitsmaßnahmen im eigenen Hause auf Konformität mit Norm überprüfen.

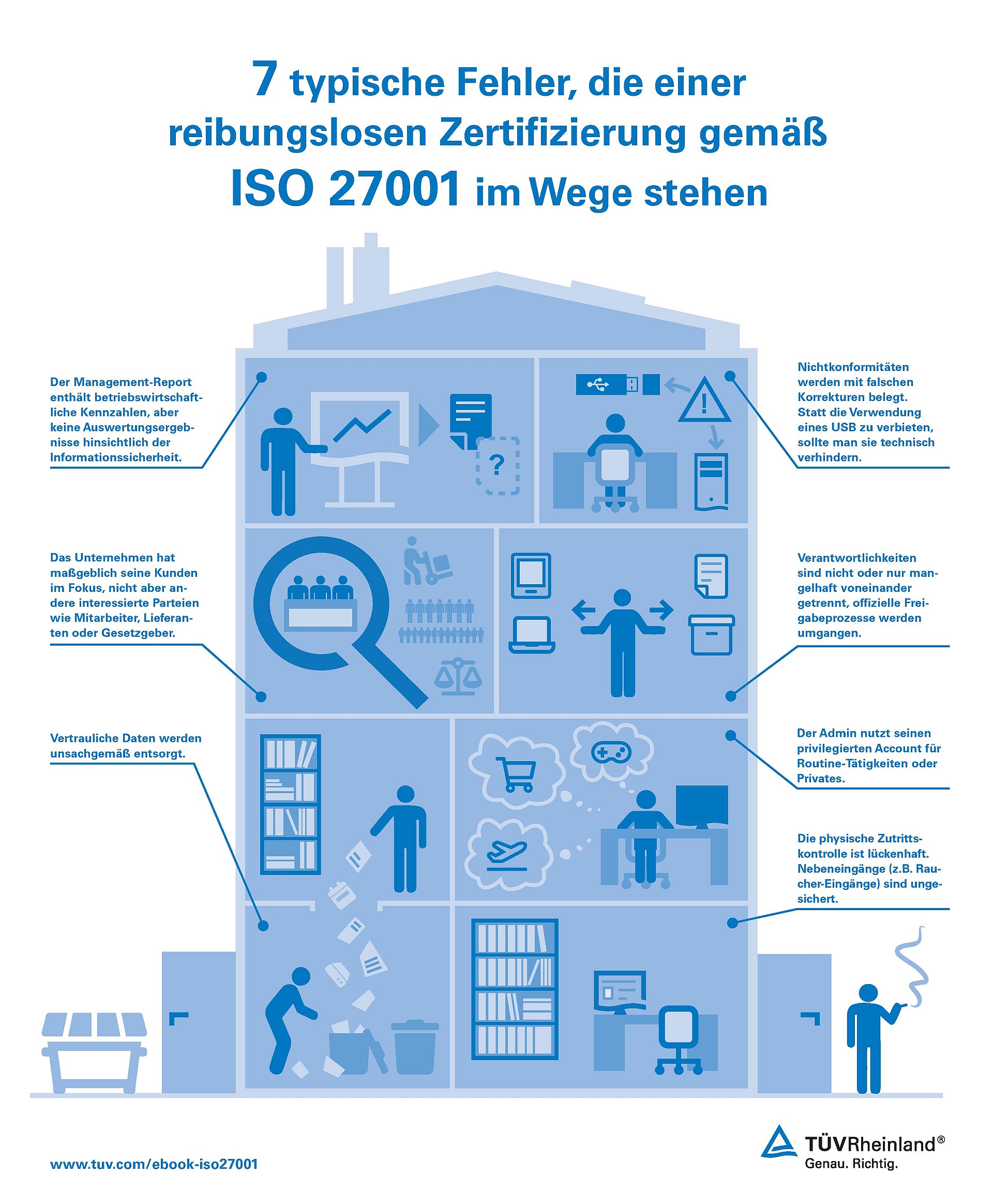

Die Einführung eines Informationssicherheits-Managementsystems (ISMS) nach ISO 27001 ermöglicht es Informationssicherheit im Unternehmen dauerhaft zu steuern und zu verbessern. Die Norm stellt verschiedene Anforderungen an Design und Dokumentation von Prozessen und Verantwortlichkeiten, die es gilt, möglichst lückenlos zu erfüllen. »Die Praxis zeigt allerdings, dass es immer wieder unbemerkte offene Flanken gibt, die eine Zertifizierung vereiteln können«, so Ralph Freude, Experte für Managementsysteme zur Informationssicherheit bei TÜV Rheinland.

Beispielsweise haben die Unternehmen zwar die Sicherheit der IT-Infrastruktur im Fokus, aber nicht die physische Sicherheit im Blick. Ungesicherte Seiteneingänge am Gebäude sind eine ungewollte Einladung an Cyberkriminelle. Sie eröffnen unbefugten Dritten ungehinderten Zugang zum Unternehmen, zu Mitarbeiter-Arbeitsplätzen oder sogar zum Serverraum und damit zu Daten und digitalen Werten der Organisation.

Was ebenfalls immer wieder geschieht: Aufgaben innerhalb der Organisation sind nicht sauber voneinander getrennt, eine Kontrolle durch Dritte – etwa bei der Ausgabe von IT-Geräten – findet nicht statt. Oder: Unternehmenswerte werden nicht inventarisiert. Beim Ausscheiden des Mitarbeiters erfolgt keine geordnete Rückgabe der zuvor ausgehändigten Arbeitsmittel wie beispielsweise Laptops und Smartphones. Fast schon ein Klassiker stellt die unsachgemäße Entsorgung vertraulicher personenbezogener Daten dar. Gehaltsabrechnungen, Kundeninformationen, die unbefugten Dritten in die Hände fallen können – sind ein grober Verstoß gegen den Datenschutz und sind ein KO-Kriterium, die das Erfüllen der ISO 27001-Anforderungen vereiteln.

Anforderungen der Norm ISO 27001 mit der Realität im Unternehmen abgleichen

»Wer den Erfolg eines Prüfverfahrens und der Zertifizierung nicht gefährden will, sollte die Anforderungen der Norm ISO 27001 bei der Einführung des ISMS gewissenhaft mit der Realität im Unternehmen abgleichen«, erklärt Ralph Freude. Eine praktische Hilfe dazu ist der Leitfaden von TÜV Rheinland, der konkrete Sicherheitslücken aufzeigt, die bei der Implementierung eines ISMS oft unter den Tisch fallen. Der zwanzigseitige Leitfaden stellt eine ganze Reihe typischer Sicherheitslücken vor und liefert Hinweise, wie sich diese effektiv beheben lassen. Geschäftsführer, CISOs und Informations-Sicherheitsbeauftragte, die bereits ein Informationssicherheits-Managementsystem implementiert haben, erhalten damit wichtige Ansatzpunkte, um bereits getroffene Sicherheitsmaßnahmen im eigenen Hause auf Konformität mit der ISO 27001 zu überprüfen.

Mehr unter www.tuv.com/27001-Leitfaden

102 search results for “ ISO 27001 „

NEWS | INFRASTRUKTUR | IT-SECURITY | TIPPS

Die fünf Vorteile der ISO 27001 für Betreiber kritischer Infrastrukturen

Gründe, warum KRITIS-Betreiber von der Einführung eines Informationssicherheits-Managementsystems profitieren. Verbleibende Zeit zur Implementierung eines Systems nicht unterschätzen. Die Zeit läuft: Noch bis Ende Januar 2018 haben Strom- und Gasnetzbetreiber Zeit, einen angemessenen IT-Schutz »gemäß dem aktuellen Stand der Technik« zu implementieren. Doch auch für andere Betreiber kritischer Infrastrukturen (KRITIS) wie. etwa Energieversorger, Telekommunikationsprovider und Krankenhäuser…

NEWS | PRODUKTMELDUNG

Logicalis GmbH erhält DIN ISO/IEC 27001 Zertifizierung für Informationssicherheits-Managementsystem

Die Logicalis GmbH wurde für ihr Informationssicherheits-Managementsystem (ISMS) vom TÜV Rheinland nach ISO 27001 zertifiziert. Der internationale IT-Lösungs- und Managend Services Provider verfügt damit nachweislich über ein funktionierendes System rund um die Sicherheit von Informationen. »Die kontinuierliche Verbesserung der Informationssicherheit ist für uns als IT-Dienstleister ein wesentlicher Baustein in der Unternehmensstrategie«, erklärt Bernhard Ferber, COO…

NEWS | IT-SECURITY | ONLINE-ARTIKEL | RECHENZENTRUM

ISO 27001 als Bewertungsmaßstab der IT-Sicherheit

In Zeiten immer stärker professionalisierter Internetkriminalität hat die Sicherheit von Daten eines Unternehmens eine zunehmende Priorität. Neben dem Schutzbedürfnis für die Daten des Unternehmens stehen hierbei auch Kosteneffizienz und die Rechtssicherheit bei der Konformität mit dem Datenschutz und anderen gesetzlichen Vorgaben im Vordergrund. Ein wichtiger Maßstab für die Lagerung von Firmendaten in Rechenzentren bildet hier…

LÖSUNGEN | AUSGABE 9-10-2015

Globales Informationssicherheits-Managementsystems (ISMS) nach ISO/IEC 27001:2013

Um den regulatorischen Anforderungen für Hersteller von medizinischen Produkten zu entsprechen, hat Roche Diagnostics für seinen Servicebereich mit Unterstützung der TÜV TRUST IT GmbH Unternehmensgruppe TÜV AUSTRIA ein zertifizierbares Informations-sicherheits-Managementsystem eingeführt. Weil damit Alleinstellungsmerkale im Markt geschaffen werden konnten, verlief das Projekt deutlich über eine Pflichterfüllung hinaus.

NEWS | IT-SECURITY | SERVICES

ISO 27001: IT-Sicherheitsgesetz nimmt mehr Unternehmen in die Pflicht

Ende Juli 2015 ist das Gesetz zur Erhöhung der Sicherheit informationstechnischer Systeme, kurz IT-Sicherheitsgesetz, in Kraft getreten. Ziel ist, die IT-Sicherheitslage in Deutschland zu verbessern. Das Gesetz verpflichtet insbesondere Institutionen und Unternehmen der sogenannten kritischen Infrastrukturen (KRITIS, zum Beispiel die Branchen Transport & Verkehr, Gesundheit, Finanz- und Versicherungswesen, Energie), bis Ende 2018 definierte Sicherheitsstandards umzusetzen.…

NEWS | BUSINESS | GESCHÄFTSPROZESSE | INFRASTRUKTUR | IT-SECURITY | KOMMENTAR | TIPPS

Fristen für Zertifizierung der Informationssicherheit nach ISO Norm 27001:2005 laufen ab

Steuer-CDs, Wirtschaftsspionage oder geklaute Passwörter – das Thema Informationssicherheit ist so aktuell wie nie zuvor. Aber wie schützen sich Organisationen heute wirksam vor dem Datenklau? Woher weiß ein Unternehmer, ob sein Lieferant oder Sub-Unternehmer vertrauensvoll mit geschäftskritischen Daten umgeht, die beispielsweise für den gemeinsamen Konstruktions- und Produktionsprozess benötigt werden? An dieser Stelle kommt ein…

NEWS | INFRASTRUKTUR | IT-SECURITY | TIPPS | WHITEPAPER

Cyber Resilience im Energiesektor: In fünf Schritten zur widerstandsfähigen IT-Infrastruktur

Energieversorger werden immer häufiger zum Ziel von Hackerangriffen. Sind diese erfolgreich, können große Bereiche des gesellschaftlichen Lebens zusammenbrechen. Als kritische Infrastruktur (KRITIS) ist der Energiesektor daher gesetzlich dazu verpflichtet, sich besonders gut zu schützen. Diese Herausforderung lässt sich sukzessive mit Sustainable Cyber Resilience meistern. Dirk Schrader, CISSP, CISM, ISO/IEC 27001 Practitioner bei Greenbone Networks…

NEWS | INFRASTRUKTUR | SERVICES

Im Traffic die Verkehrsregelung klar gestalten

Experten für Managed Server schaffen in Unternehmen Zeit für das Kerngeschäft der IT-Abteilungen. Im digitalen Alltag fallen bei Onlinehändlern, Streamingdiensten und anderen Unternehmen mit hohem Traffic auf den Internetseiten viele Daten an. Das bedeutet für die IT-Infrastruktur eine immer weiter wachsende Belastung, nicht nur in Bezug auf die Performance. In erster Linie gilt es die…

NEWS | FAVORITEN DER REDAKTION | OUTSOURCING | SERVICES | STRATEGIEN | TIPPS | AUSGABE 7-8-2018

Überraschungen vermeiden – Startklar für die IT-Transition

Eine IT-Transition, das heißt der Übergang von IT-Services vom Bestandsdienstleister zu einem neuen IT-Dienstleister, ist nicht selten die erste Zerreißprobe für die neue Partnerschaft. Eng getaktete Migrations- und Projektpläne geben wenig Spielraum für Überraschungen. Um diese von vornherein zu vermeiden, ist eine frühzeitige und konsequente Analyse der Transition-Fähigkeit des Auftraggebers notwendig.

NEWS | BUSINESS | KOMMUNIKATION | OUTSOURCING | SERVICES | STRATEGIEN | AUSGABE 5-6-2018

Audits im Outsourcing – »Vertraue, aber prüfe nach«

Im Rahmen einer Outsourcing-Beziehung ist gegenseitiges Vertrauen unabdingbar. Gleichzeitig haben mehrere Beispiele in der jüngeren Vergangenheit gezeigt, dass »blindes« Vertrauen in die Lieferantenbeziehung auch auf die Auftraggeber zurückfällt: beispielhaft seien die Kontroversen um das besondere elektronische Anwaltspostfach bei der Bundesrechtsanwaltskammer oder aber auch der Einsturz einer Textilfabrik in Sabhar 2013 mit anschließenden massiven Reputationsschäden für die Textilkonzerne genannt.

NEWS | INFRASTRUKTUR | IT-SECURITY | SERVICES | AUSGABE 1-2-2018

Endpoint Management – Das Fundament muss stimmen

NEWS | BUSINESS | BUSINESS PROCESS MANAGEMENT | IT-SECURITY | SERVICES | STRATEGIEN | TIPPS

Schneller, kompakter, anwendungsorientierter: Der neue BSI IT-Grundschutz

Schlanker, schneller, praxisorientierter: So sieht das neue IT-Grundschutz-Kompendium des Bundesamts für Sicherheit in der Informationstechnik (BSI) aus. Im Februar 2018 wird die zweite Edition veröffentlicht, um die erste Lieferung von November 2017 zu ergänzen. Tatjana Brozat, Referentin der TÜV NORD Akademie und Inhaberin von x-net-training & solutions, beantwortet die wichtigsten Fragen und erklärt, was Unternehmen…

NEWS | EFFIZIENZ | INFRASTRUKTUR | IT-SECURITY | RECHENZENTRUM | AUSGABE 11-12-2017

Hocheffizient und sicher – State-of-the-Art-Rechenzentrum im Atombunker

Ein Foto aus dem Jahre 1944 zeigt eine Bombenwüste – die Stadt nur noch Schutt und Asche. Einzige Ausnahme ein Hochbunker, unbeschädigt trotzte er den schwersten Fliegerangriffen. Damals bewahrte der achtstöckige Hochbunker menschliches Leben. Nun bewahrt er die Substanz menschlicher Geschäftstätigkeit, digitale Daten. Einblicke in die Planung zeigen: Es entstand in ihm eines der sichersten Data Center Deutschlands, wenn nicht Europas.