Es werden intelligente und automatisierte Sicherheitssysteme gebraucht, welche die immer raffinierter werdenden Methoden der Cyberkriminellen erkennen und Attacken selbstständig isolieren.

Das Auskundschaften leicht zugänglicher Systeme und das Öffnen der virtuellen Eingangstür übernimmt der Computer-Bot, dann kommt der Cyberkriminelle höchstpersönlich zum Einsatz, um die Feinarbeit zu leisten und größtmöglichen Profit durch die Infiltrierung eines Unternehmensnetzwerkes zu erzielen. Eine erfolgsversprechende Strategie, die von den Sophos Labs in der Hackerszene immer häufiger angetroffen wird und unter dem Namen »Blended Attacks« bekannt ist.

Anatomie einer Blended Attack. Sobald die Bots potenzielle Ziele identifiziert haben, nutzen Cyberkriminelle ihr Wissen, um Opfer auf der Grundlage von sensiblen Daten, des geistigen Eigentums, des Potenzials für hohe Lösegeldzahlungen oder des Zugriffs auf andere Server und Netzwerke auszuwählen. Die letzten Schritte werden im Anschluss manuell durchgeführt: der Einbruch und das Erkunden des Systems im Stealth-Modus, um den Angriff möglichst effektiv abschließen zu können. Schlussendlich können Angreifer so wichtige Daten stehlen und unbemerkt entkommen, Backups deaktivieren, Server verschlüsseln oder das Opfer als Startrampe für weitere Angriffe auf andere Unternehmen nutzen.

Das IT-System spielt den Hackern in die Karten. Der Blended-Attacks-Boom kommt nicht von ungefähr: Im Rahmen einer weltweiten Umfrage Anfang 2019 hat das Marktforschungsunternehmen Vanson Bourne herausgefunden, dass Cyberattacken im Schnitt erst nach 13 Stunden entdeckt wurden – in Deutschland durchschnittlich nach 11 Stunden. Mehr als genug Zeit also für die Kriminellen, sich in aller Ruhe im System umzuschauen und Schaden anzurichten. Oftmals steht allerdings schon die reine Information über einen potenziellen virtuellen Einbruch gar nicht zur Verfügung. Diese fehlende Visibilität in Unternehmensnetzwerken spielt den Hackern ebenfalls in die Karten. 17 Prozent weltweit wissen laut Umfrage nicht, wie lange die Gefahr bereits im Unternehmen war, in Deutschland sind es 16 Prozent. Last but not least können 20 Prozent aller international befragten IT-Manager, die im vergangenen Jahr einer oder mehrerer Cyberattacken ausgesetzt waren, nicht genau bestimmen, wie die Angreifer in die Umgebung gelangt sind. In Deutschland bestätigten dies 21 Prozent der Befragten.

Do it yourself ist auch bei Hackern en vogue. »Blended Attacks waren lange Zeit eine Spielart nationalstaatlichen Angreifer. Heute wird diese Angriffsform zur alltäglichen Praxis, schlicht weil sie profitabel ist. Einen wesentlichen Unterschied gibt es allerdings. Nationalstaatliche Angreifer neigen dazu, innerhalb des Netzwerks zu verbleiben. Der gewöhnliche Cyberkriminelle hingegen sucht nach Möglichkeiten, schnelles Geld zu machen«, sagt Michael Veit, Security-Experte bei Sophos. »Die meiste Malware ist inzwischen automatisiert, so dass es für Angreifer einfach ist, Unternehmen mit schwachen Sicherheitsvorkehrungen zu finden und dann Hand-to-Keyboard-Hacking-Techniken einzusetzen, um so viel Schaden wie möglich zu verursachen. Ein probates Gegenmittel gegen Blended Attacks bietet die EDR-Technologie. Mit ihr werden potenzielle Bedrohungen dank Machine Learning automatisch erkannt und priorisiert. Das erspart eine Menge Arbeit und wirkt der chronischen Zeitnot in IT-Abteilungen konsequent entgegen.«

IT-Teams müssen in puncto Sicherheit umdenken. Cyberkriminelle scannen Netzwerke mittlerweile so professionell wie Penetrationstester nach potenzielles Schachstellen und Angriffspunkten. Darum geht es auch im nächsten Jahr wieder einmal darum, IT-Security-Strategien und Verteidigungslinien zu überdenken und neu aufzusetzen. Im kürzlich veröffentlichten Sophos 2019 Threat Report war eines der großen Themen die Tatsache, dass Hacker ihre Opfer immer häufiger ausführlich stalken, bevor sie wirklich zuschlagen. Das bedeutet, das Eindringlinge sich mittlerweile immer häufiger auf »Schleichfahrt« durch die gekaperten Netzwerke begeben und erst dann mit voller Wucht zuschlagen, wenn möglichst viele Steuerungselemente unter ihrer Kontrolle beziehungsweise eigene Schadprogramme heimlich installiert sind. Der Grund hierfür ist schnell gefunden: Die Endpoints in Unternehmen sind immer besser geschützt und die Cyberkriminellen fahnden nun nach dem nächsten schwächsten Glied in der Verteidigungskette. Entsprechend ändert sich auch der Aktionsradius der IT-Security-Verantwortlichen vom simplen »Protection & Detection« hin zu einem intelligenten und automatisierten Sicherheitssystem, dass die Lateral-Movement-Attacken der Hacker erkennt und selbstständig isoliert.

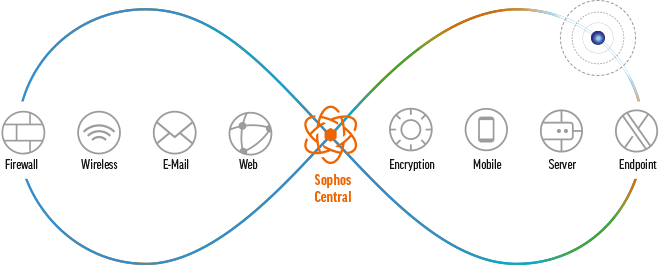

Synchronized Security: Cyberkriminelle im Stealth-Modus erfordern einen intelligenten IT-Security-Radar und können nur noch durch intelligent kommunizierende Systeme gestoppt werden. Die Next-Gen-Security tauscht in Echtzeit Informationen zwischen Endpoints und Firewall aus.

Effektive Next-Gen-Technologie auch für KMUs. Das Rückgrat dieser übergreifenden IT-Security-Strategie sind moderne Firewalls, wobei es nicht nur darum geht, eine solche Hardware sein Eigen zu nennen. Jeder gute Netzwerk-Admin wird mit der Aussage übereinstimmen, dass der Besitz einer Firewall bei weitem nicht das gleiche ist, wie das Beste aus der Hardware herauszuholen. Denn nur wer sich und seine Hardware an die ständig ändernde Gefahrenlandschaft anpasst, kann neuartige Angriffe wie beispielsweise die aktuelle Ransomware-Welle erfolgreich abwehren. Denn selbst in den gewissenhaftesten Unternehmen besteht immer eine gewisse zeitliche Verzögerung zwischen der Aufdeckung einer Schwachstelle und der Installation eines Patches. Deshalb ist es so wichtig, effektive Next-Gen-Technologie zu implementieren. Nur so bleiben Netzwerke und Endpoints vor Angriffen geschützt, bei denen neue und zum Teil noch unbekannte Schwachstellen ausgenutzt werden sollen. Wie kann ein KMU nun aber dafür sorgen, dass diese Angriffe gar nicht erst ins Netzwerk gelangen? Und wie können IT-Admins eine Ausbreitung auf andere Systeme und laterale Bewegungen verhindern, falls ein Angriff doch einmal ihre Netzwerkgrenze durchbrechen sollte?

Fazit. »IT-Abteilungen verfügen nicht über die nötigen Ressourcen, um auf das Volumen und die ständig wechselnden Cyberangriffe adäquat zu reagieren. Anspruchsvolle Bedrohungen erfordern intelligente Security-Lösungen, die vorausschauend, vielschichtig und systemübergreifend interagieren. Mit Sophos Central verfügen Partner und Kunden über Next Generation Security-Technologien und profitieren von den Vorteilen der Synchronized Security«, erklärt Michael Veit, IT-Security-Experte bei Sophos. »Jede IT-Organisation, ob groß oder klein, braucht eine Sicherheitslösung, die innovativ, integriert und skalierbar ist. Sophos Central bietet dies in Kombination mit seiner Firewall-Lösung XG, inklusive einer Kontrolle darüber, was und wo etwas in der Infrastruktur geschieht.«

www.sophos.de/nextgen

Bilder: © GrAl/shutterstock.com; Sophos

NEWS | CLOUD COMPUTING | SECURITY SPEZIAL 7-8-2019

Reiseunternehmen Sales-Lentz nutzt die Sophos XG-Firewall aus der Cloud – Sicherheit für Mobilität aus der Cloud

Mobilität ist eines der großen Themen unserer Zeit. Das Reisen von A nach B ist heute ein komplexes Unterfangen, das – digital eingebettet – nicht nur ein Erlebnis für die Reisenden selbst, sondern auch für deren virtuelles -Publikum ist, organisatorische Höchstleistung mit sich bringt und auch bei privaten Reisen zu einem professionellen Maß an Effizienz gelangt ist. Mobilität entwickelt sich in rascher Geschwindigkeit weiter und ist große Aufgabe für Infrastruktur und Sicherheit.

NEWS | CLOUD COMPUTING | SERVICES | TIPPS

Cloud: Unternehmen müssen jederzeit die volle Kontrolle über ihre Daten zu haben

IT-Sicherheitsexperten geben Tipps zur Gewährleistung von Vertraulichkeit, Verfügbarkeit und Integrität von Daten. Cloud-Services werden bei deutschen Unternehmen immer beliebter: Im Jahr 2018 setzten laut Statista bereits 73 Prozent Cloud-Dienste ein. Laut Bitkom Research speichert die Hälfte deutscher Unternehmen auch personenbezogene Daten in der Cloud, rund ein Drittel der befragten Unternehmen sogar geschäftskritische Inhalte in der…

TRENDS 2019 | TRENDS SECURITY | NEWS | IT-SECURITY

Deutsche Unternehmen unzureichend gegen Cyber-Attacken geschützt

Im Report Industry Cyber-Exposure Reports »Deutsche Börse Prime Standard 320« zeigt Rapid7 auf, wir gut die 320 als Prime Standard an der Deutschen Börse gelisteten Unternehmen (DB 320) gegen Cyber-Kriminalität geschützt sind. Die Untersuchung wurde 2019 im dritten Quartal durchgeführt. Die Ergebnisse zeichnen ein überraschendes Bild: Die untersuchten DB 320-Unternehmen bieten im Durchschnitt eine öffentliche…

NEWS | KÜNSTLICHE INTELLIGENZ | SERVICES | TIPPS

10 Tipps für den Check »KI-Support im Kundenservice«

Inwiefern optimiert KI das Kundenerlebnis? Unternehmen, die darüber nachdenken, ihren Kundenservice durch KI zu optimieren, soll bei der Entscheidungsfindung geholfen werden. Mit Antworten auf zehn entscheidende Fragen aus Sicht der KI-Experten gibt parlamind, das Berliner Startup für künstliche Intelligenz im Kundenservice, jetzt KMUs und Konzernen einen kleinen Ratgeber für »KI-Support im Kundenservice« an die Hand.…

NEWS | IT-SECURITY | VERANSTALTUNGEN

Exclusive Networks und Partner auf der it-sa 2019: Cybersecurity- und IoT-Security-Trends, Services und Trainings

Auch in diesem Jahr zeigt Exclusive Networks mit seinen Herstellern innovative und technologisch führende Lösungen, wie sich Unternehmen und das Internet of Things vor Cyberangriffen schützen können und sich Schwachstellen schnell erkennen lassen. Einen Ausstellungsschwerpunkt legt der Distributor auf sein umfassende Services- und Trainingsangebot. Und natürlich verwöhnt der Sophos-Profi-Barista die Standbesucher.

NEWS | IT-SECURITY | TIPPS

Sechs Mythen gefährden die Applikationssicherheit

Nichts ist wichtiger als die Sicherheit Business-kritischer Applikationen. Im Schadensfall gelangen Daten in unbefugte Hände, die Reputation leidet und enttäuschte Kunden wechseln zur Konkurrenz. Trotzdem ergreifen Manager und IT-Verantwortliche nicht die notwendigen Sicherheitsmaßnahmen, kritisiert René Bader, Lead Consultant Secure Business Applications EMEA bei NTT Security. Der Sicherheitsexperte entzaubert sechs irreführende, weit verbreitete Mythen, die die…

TRENDS WIRTSCHAFT | NEWS | TRENDS INFRASTRUKTUR | BUSINESS | TRENDS MOBILE | INFRASTRUKTUR

Die disruptive Kraft von autonomen Fahrzeugen revolutioniert die Automobilindustrie

Wie stark werden autonome Autos die Autoindustrie verändern? Disruption durch autonome Fahrzeuge. Wie Städte smart werden / Sustainability. Ganzheitliche Mobilitätskonzepte/ Mobility as a Service (MaaS). Würde man die globale Automobilindustrie als eigenständige Volkswirtschaft betrachten, wäre sie die sechstgrößte der Welt. Smart-City-Konzepte werden autonome Fahrzeuge und Elektroautos integrierte Transportlösungen liefern, die diese Industrie von Grund…

NEWS | PRODUKTMELDUNG

Gebündeltes Expertenwissen für ganzheitliche IT-Sicherheit

Allgeier CORE betritt mit umfassendem Leistungsspektrum den Informationssicherheits- und IT-Markt. Die secion GmbH, die consectra GmbH und die Allgeier ONE AG haben sich zur Allgeier CORE GmbH zusammengeschlossen. Seit Ende Dezember gehört zum neu gegründeten Unternehmen auch die GRC Partner GmbH, die das Portfolio mit ihrer Compliance Management Software DocSetMinder sowie umfassendem Know-how im…

NEWS | PRODUKTMELDUNG

VPN Client mit biometrischer Authentisierung und optimiertem VPN Management System

Die Version 11.1 des NCP Exclusive Remote Access Clients ermöglicht Authentisierung mittels biometrischer Merkmale wie etwa Fingerabdruck- oder Gesichtserkennung. Administriert wird er über das NCP Exclusive Remote Access Management, welches jetzt in Version 5.0 verfügbar ist. Mit dem NCP Exclusive Remote Access Windows Client bietet NCP einen Windows VPN Client, der für Juniper Networks SRX…

TRENDS SECURITY | NEWS | TRENDS 2017 | INFRASTRUKTUR | IT-SECURITY | SERVICES

Network Security: Wie stellen sich die Anbieter in Deutschland auf?

Network Security ist weiterhin ein wichtiges Thema auf der CIO-Agenda. Gefahren drohen dem Unternehmensnetzwerk heute auf unterschiedliche Art und Weise. Neben unberechtigten Zugriffen auf Rechner durch Außenstehende sind dies beispielsweise Angriffe, die Dienste des Zielunternehmens in die Knie zwingen sollen (DoS / DDoS), aber auch die Gefahren, die vom leichtsinnigen Verhalten der eigenen Mitarbeiter herrühren…

TRENDS SECURITY | NEWS | TRENDS 2017 | IT-SECURITY | SERVICES

Marktanteile der IT-Security-Anbieter 2017

Symantec, Avira und McAfee verlieren Marktanteile. Kaspersky und Sophos gewinnen im Vergleich zum Vorjahr Anteile hinzu. Das zeigt die jüngste von ama veröffentliche Marktstrukturanalyse Security 2017. Ein Blick in die Marktstrukturanalyse Security 2017 offenbart im Vorjahresvergleich beeindruckende Verschiebungen bei den Ranglistenplätzen. Beispielsweise erreicht McAfee, seit längerer Zeit Erstplatzierter in der ama-Rangliste der Top-Neun, mit 18,1…

TRENDS SECURITY | NEWS | BUSINESS | IT-SECURITY | TIPPS

Mehrere Malware-Familien nehmen Microsoft Office ins Visier – neuen Loader entdeckt

Palo Alto Networks hat einen einzigartigen neuen Loader für Microsoft Office analysiert, der böswillige Makros verwendet, die wiederum für die Verbreitung zahlreicher Malware-Familien verwendet werden. Der Loader wurde in über 650 einzigartigen Samples beobachtet. Diese waren bislang für 12.000 Angriffe in zahlreichen Branchen verantwortlich. Der überwiegend per E-Mail verbreitete Loader nutzt stark verschleierte böswillige Makros…