Illustration Absmeier foto freepik ki

Die zunehmende Vernetzung von IT- und OT-Systemen bedeutet für die Fertigungsindustrie neue Sicherheitsrisiken. Ein moderner Cloud-Smart-Ansatz verbindet Innovation mit effektiven Sicherheitslösungen, um diesen Herausforderungen gerecht zu werden.

Die industrielle Digitalisierung stellt die Fertigungsindustrie heute vor neue Herausforderungen – insbesondere in puncto Sicherheit. Denn mit der wachsenden Vernetzung von IT- und OT-Systemen steigen nicht nur Effizienz und Transparenz – auch das Risiko für Cyberangriffe nimmt spürbar zu. Viele produzierende Unternehmen sehen sich veralteten Strukturen, fehlenden Zugriffskontrollen und einem geringen Bewusstsein für neue Bedrohungen gegenüber. Um ihre OT-Systeme sicher aufzustellen, brauchen sie einen sogenannten Cloud-Smart-Ansatz, der technologische Innovation mit einem modernen Sicherheitskonzept verbindet.

Von Cloud-First zu Cloud-Smart: Ein differenzierter Ansatz

Im Fertigungssektor ist längst klar: Nicht jede Anwendung gehört pauschal in die Cloud. Produktionsnahe Systeme, speziell in der OT, sind häufig auf hohe Verfügbarkeit, geringe Latenz und direkte Maschinenanbindung angewiesen – Bedingungen, die ein reines Cloud-First-Modell nicht immer erfüllen kann. Hinzu kommen regulatorische Vorgaben, Legacy-Systeme und individuelle Betriebsprozesse, die ein differenzierteres Vorgehen erfordern. Deshalb setzen viele Unternehmen zunehmend auf einen Cloud-Smart-Ansatz: Statt alles sofort zu migrieren, wird gezielt entschieden, welche Komponenten wann und wie sicher in die Cloud überführt werden. Dabei werden Faktoren wie Risiko, Nutzen und Umsetzbarkeit abgewogen.

OT-Sicherheit: Die stille Schwachstelle der Industrie

Während IT-Abteilungen in vielen Unternehmen bereits ein hohes Sicherheitsbewusstsein entwickelt haben, hinkt der OT-Bereich häufig hinterher. Produktionsanlagen, SPS-Systeme und industrielle Steuerungen wurden ursprünglich für Stabilität, nicht für Vernetzung entwickelt. Viele dieser Systeme laufen noch mit veralteter Software, sind schwer zu patchen und bieten Cyberkriminellen eine attraktive Angriffsfläche. Besonders kritisch wird es, wenn solche Systeme über IP-basierte Netzwerke erreichbar sind und Fernzugriffe nötig werden – etwa für Wartung oder Support. Diese erfolgen oft noch über klassische VPNs, deren Schutzmechanismen den heutigen Bedrohungslagen kaum noch gerecht werden. Je stärker die Produktion digitalisiert wird, desto klarer wird: Der traditionelle Perimeterschutz reicht nicht mehr aus.

Identitäten sichern – auch dort, wo keine Menschen arbeiten

Ein Aspekt, der beim Thema Cloud-Sicherheit häufig übersehen wird: Nicht nur Menschen, sondern auch Maschinen, Anwendungen und KI-Agenten benötigen heute Zugang zu sensiblen Systemen und Daten. Diese sogenannten maschinellen Identitäten – etwa Dienstkonten, Container, DevOps-Pipelines oder industrielle KI-Modelle – übersteigen die Anzahl der menschlichen Nutzer um ein Vielfaches. Und sie stellen ein ernstzunehmendes Risiko dar: Viele werden nicht zentral verwaltet, verfügen über zu weitreichende Berechtigungen und entziehen sich klassischen Kontrollmechanismen.

Gerade in hybriden Produktionslandschaften – also solchen, die lokale OT-Systeme mit cloudbasierten Analyse- oder Steuerungslösungen verbinden – ist ein strukturierter Umgang mit diesen Identitäten essenziell. Fehlende Governance, manuelle Prozesse und unklare Verantwortlichkeiten erhöhen die Komplexität – und damit auch das Risiko für Sicherheitslücken. Ein cloud-smarter Fertigungsbetrieb berücksichtigt daher nicht nur den Schutz klassischer Benutzerkonten, sondern setzt auf eine automatisierte und zentralisierte Verwaltung aller Identitäten, inklusive derer, die im Maschinenraum agieren.

Moderne Sicherheitskonzepte für die digitale Produktion

Ein erfolgreiches Cloud-Smart-Manufacturing-Modell erfordert ein Umdenken: Sicherheit darf nicht als Hindernis für Innovation gesehen werden, sondern als Voraussetzung. Dafür reichen Firewalls und Zugriffskontrollen allein nicht aus. Es braucht dynamische, kontextbasierte Sicherheitskonzepte, die flexibel mitwachsen und gleichzeitig regulatorischen Anforderungen gerecht werden.

Ein Zero-Trust-Ansatz ist dabei essenziell: Hierbei wird kein Zugriff automatisch als vertrauenswürdig eingestuft. Stattdessen erfolgt jede Authentifizierung kontextbasiert und jeder Zugriff wird kontinuierlich überprüft. Vor allem in zunehmend vernetzten Produktionsnetzwerken schützt dieses Prinzip vor gezielten Angriffen auf Maschinen, Lieferketten oder KI-gesteuerte Systeme.

Zugleich gilt es, das Least-Privilege-Prinzip konsequent umzusetzen. Bei diesem erhalten Nutzer, Maschinen und Anwendungen nur genau die Zugriffsrechte, die sie wirklich benötigen. Hier kommen moderne Identity-Access-Management- und Private-Access-Management Lösungen (IAM und PAM) ins Spiel: Sie ermöglichen eine zentrale, automatisierte Verwaltung aller digitalen Identitäten und privilegierten Zugriffe – selbst in komplexen OT- und IT-Umgebungen. So lassen sich Rollen und Rechte dynamisch zuweisen, bei Bedarf entziehen und alle Aktivitäten lückenlos protokollieren. Das Ergebnis ist eine durchgängige Access Governance, die Kontrolle, Compliance und Agilität vereint – und damit die digitale Transformation nachhaltig absichert.

Fazit

Die Digitalisierung der Fertigungsindustrie verlangt nach einem Sicherheitsansatz, der nicht nur schützt, sondern Innovation ermöglicht. Ein Cloud-Smart-Modell liefert genau das: Es verbindet den gezielten Einsatz moderner Cloud-Technologien mit einem identitätszentrierten, skalierbaren Sicherheitskonzept, das sowohl IT- als auch OT-Anforderungen gerecht wird. So schaffen Unternehmen die Grundlage für eine resiliente, zukunftsfähige Produktion.

Andreas Müller, Vice President Enterprise Sales CE von Delinea

Industrie 4.0: Wie OT-Segmentierung kritische Produktionsinfrastrukturen vor Cyberangriffen schützt

Illustration Absmeier foto freepik ki

Die zunehmende Digitalisierung und Vernetzung von Produktionsanlagen erweitert die Angriffsfläche für Cyberkriminelle: Einmal im System, kann sich ein Hacker durch das gesamte Netzwerk arbeiten – mit verheerenden Folgen für die Produktion. OT-Segmentierung schafft Abhilfe.

Ein Cyberangriff, eine kompromittierte Office-IT – und kurz darauf steht die Produktion still. Dieser Ketteneffekt wird für Industrieunternehmen zunehmend zur Realität. Ein aktuelles Beispiel zeigt, wie schnell es ernst werden kann: Der Serviettenhersteller Fasana wurde Opfer eines Ransomware-Angriffs. Die Produktion kam zum Stillstand – am Ende stand die Insolvenz. Der Fall macht deutlich, wie wichtig Schutzmaßnahmen für IT und OT sind. Eine wirksame Maßnahme, um solche Szenarien zu verhindern und die Ausbreitung eines Angriffs einzudämmen, ist OT-Segmentierung.

Was ist OT-Segmentierung und warum ist sie so wichtig?

OT-Segmentierung bezeichnet die strategische Unterteilung industrieller Infrastrukturen in separate logische oder physische Zonen mit kontrollierten Grenzen, die den Kommunikationsfluss zwischen Geräten oder Gerätegruppen regulieren. Anders als bei der klassischen IT-Segmentierung, die primär der Netzwerkoptimierung dient, zielt OT-Segmentierung darauf ab, im Falle eines Angriffs laterale Bewegungen zu begrenzen und die potenziellen Auswirkungen eines Sicherheitsvorfalls einzudämmen.

In der Praxis bedeutet OT-Segmentierung den Aufbau von auf Whitelists basierenden Sicherheitsbarrieren zwischen verschiedenen funktionalen Bereichen – wie etwa zwischen der Überwachungsebene und der Maschinensteuerungsebene. Der Zugriff zu jedem Funktionsbereich wird von Richtlinien geregelt, die durch Protokolle, Adressen oder Verhaltensmuster definiert sind. Entscheidend ist dabei: Kommunikation wird nicht blockiert, sondern kontrolliert, sichtbar und nachverfolgbar gestaltet.

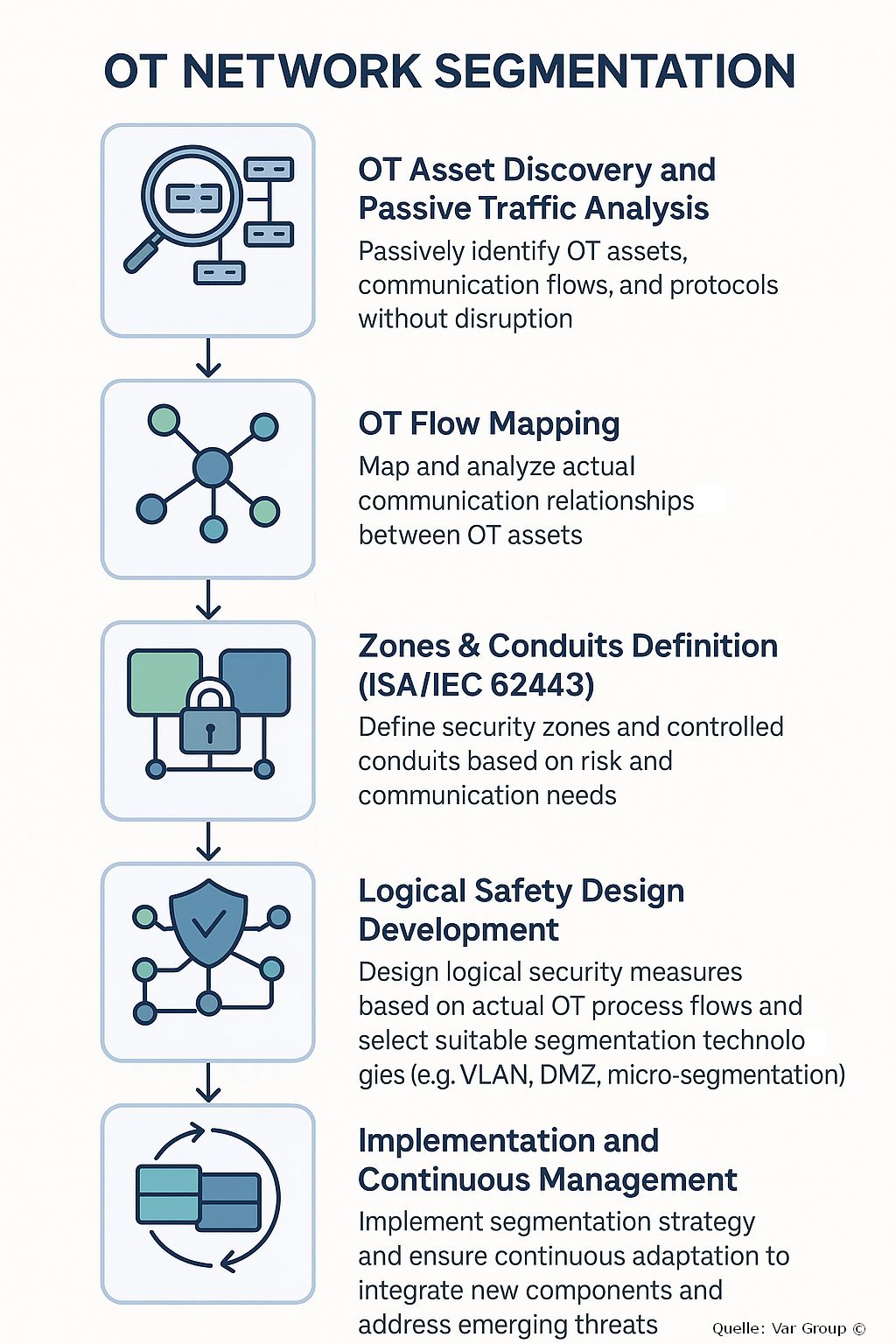

Vor der Umsetzungsphase der OT-Security-Lösung verlaufen alle Schritte passiv, sodass der Betrieb der Anlagen uneingeschränkt fortgesetzt werden kann.

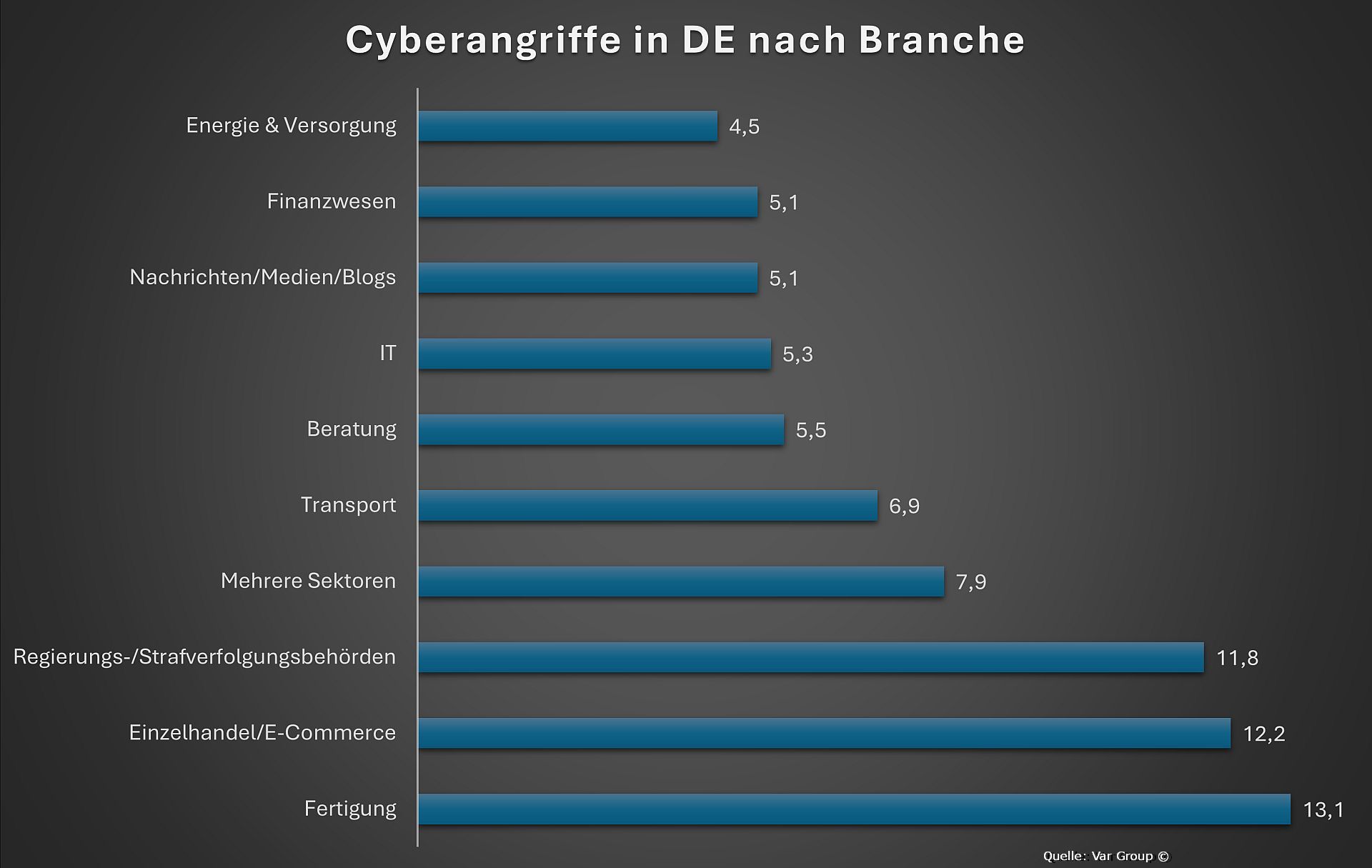

Die Vorteile von OT-Segmentierung: Sie reduziert die Angriffsfläche drastisch und sichert somit die Betriebskontinuität, verhindert ungeplante Ausfallzeiten und schützt Prozessdaten, Sachwerte und Arbeitsplätze. Außerdem trägt diese Maßnahme zur Einhaltung regulatorischen Vorschriften, wie zum Beispiel NIS2, bei: unter anderem begrenzt sie die Schadensausbreitung, kontrolliert den Zugriff und Autorisierung auf verschiedene Systembereiche und hilft, Sicherheitsvorfälle schneller zu identifizieren. »Angesichts der aktuellen Bedrohungslage wird OT-Segmentierung zu einem entscheidenden Wettbewerbsvorteil. Laut unserem für Deutschland veröffentlichten Cyberbedrohungs-Bericht ist die Fertigungsindustrie in Deutschland die am stärksten von Cyberangriffen betroffene Branche.«, erläutert Alessandro Zuech, Head of OT Security bei Yarix, die Marke der Var Group für Cybersecurity.

Mythen aus der Praxis

Ein häufiger Irrglaube in der industriellen Praxis ist die Annahme, OT-Segmentierung bestehe lediglich darin, Netzwerke mit Firewalls oder VLANs zu trennen. Aus diesem Grund werden bei der Implementierung oft die tatsächlichen Kommunikationsflüsse und Abhängigkeiten zwischen den OT-Geräten nicht in Betracht gezogen – obwohl das die Grundlage einer sicheren OT-Umgebung ist. Diese vereinfachte Sichtweise führt oft zu Fehlkonzeptionen, die im schlimmsten Fall wirkungslos oder sogar kontraproduktiv sind.

Ein weiterer verbreiteter Mythos betrifft die Auswirkungen auf die Betriebsabläufe: Viele Unternehmen befürchten, dass OT-Segmentierung die Effizienz industrieller Prozesse beeinträchtigen könnte. In Wirklichkeit jedoch sichert eine richtig konzipierte Segmentierung die Prozesskontinuität, da sie die Widerstandsfähigkeit der Anlagen erhöht und den Schaden im Angriffsfall eindämmt. Statt Prozesse zu stören, schützt sie diese vor unerwünschten Eingriffen und Störungen.

Nicht zuletzt wird Segmentierung häufig als einmalige Aufgabe betrachtet, während es sich in Wahrheit um einen kontinuierlichen Prozess handelt, der mit der Evolution des Netzwerks Schritt halten muss. Gerade in der Industrie, wo Anlagen oft über Jahrzehnte betrieben werden, und immer wieder neue Komponenten hinzukommen, ist ein dynamisches Segmentierungskonzept unerlässlich.

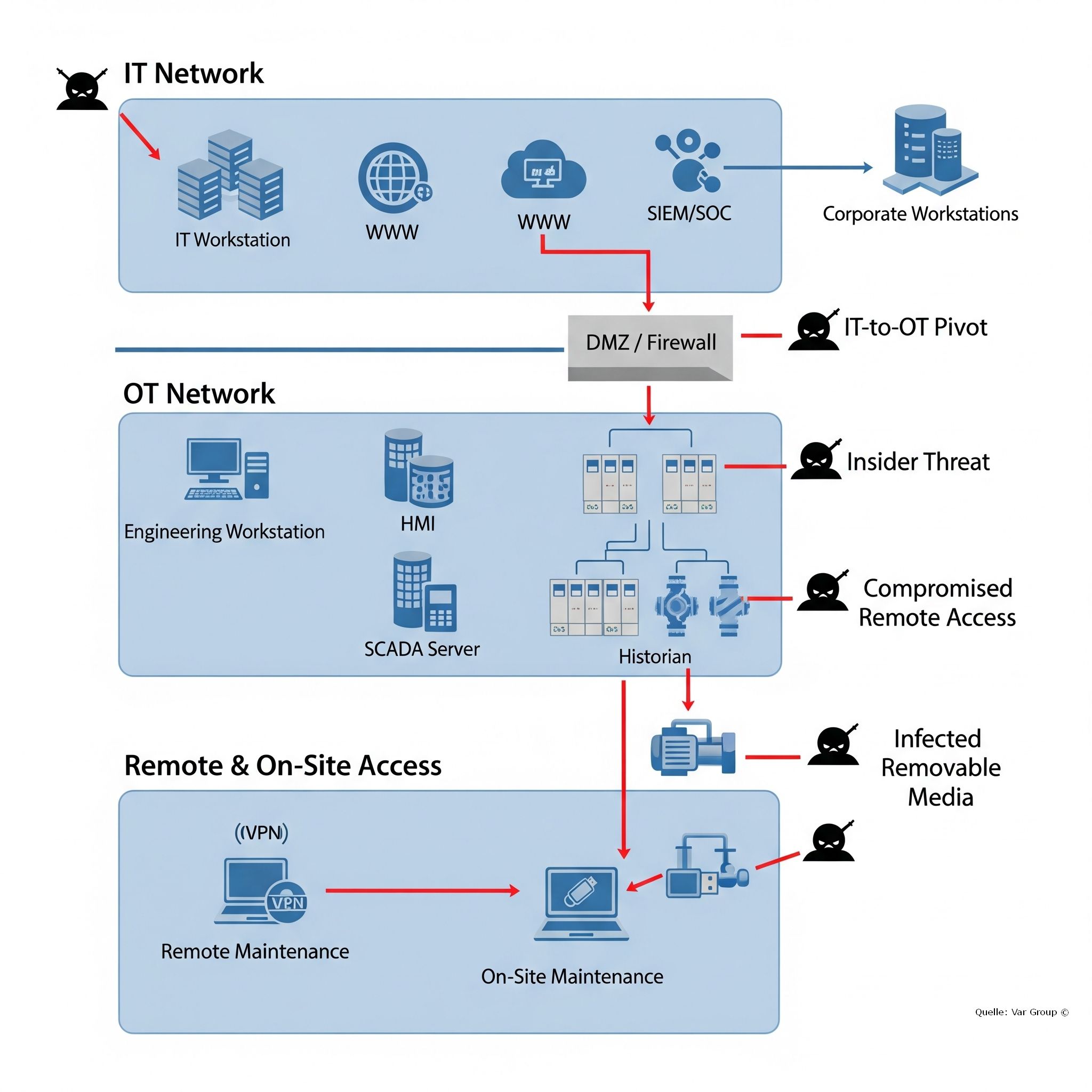

Cyberbedrohungen können sich über verschiedene Pfade ausbreiten – etwa über eine Brücke zwischen Unternehmens-IT und Produktionsnetz (IT-to-OT Pivot), über manipulierte Fernzugänge (Compromised Remote Access), durch interne Angriffe (Insider Threat) oder über infizierte Wechseldatenträger bei Vor-Ort-Wartungen (Infected Removable Media). Ohne geeignete Segmentierung und Zugriffskontrollen lassen sich solche Angriffsketten kaum wirksam unterbrechen.

Umsetzung in der Praxis: Vorgehen, Tools, Standards

Die Basis jeder effektiven OT-Segmentierung bildet eine fundierte Bestandsaufnahme. »Ohne passive Asset-Discovery laufen Unternehmen Gefahr, ihr Netzwerk auf Basis falscher Annahmen zu segmentieren«, warnt Zuech. Im ersten Schritt werden daher mittels passiver Verkehrsanalyse alle Geräte, Kommunikationsflüsse und verwendeten Protokolle identifiziert – ohne den laufenden Betrieb zu stören.

Mit diesen Informationen erfolgt das Flow Mapping: die Abbildung und Analyse der realen Kommunikationsbeziehungen zwischen OT-Assets. Darauf aufbauend werden Zonen und Conduits nach dem ISA/IEC 62443-Standard definiert – dem führenden Referenzrahmen für OT-Sicherheit. Zonen gruppieren Assets mit ähnlichen Risikostufen und Sicherheitsanforderungen, während Conduits die kontrollierten Kanäle darstellen, die die Kommunikation zwischen verschiedenen Zonen ermöglichen. Jede Zone erhält dabei ein Ziel-Sicherheitsniveau (Security Level Target, SL), das festlegt, welchen Schutzgrad sie mindestens erfüllen muss – abhängig von ihrer Bedeutung für die Produktion und der potenziellen Schadenshöhe im Angriffsfall.

Wie ein solches Modell in der Praxis aussehen kann, zeigt die Tabelle: Sie veranschaulicht beispielhaft, wie industrielle Systeme wie ERP-Server, Historian, SCADA, SPS oder Feldgeräte in funktionale Zonen (Z1–Z5) eingeteilt und mit spezifischen Protokollen, SL-Anforderungen und Übergängen versehen werden. Solche Tabellen dienen als wichtige Grundlage für die technische Umsetzung – zum Beispiel für die Konfiguration von Firewalls, das Whitelisting von Verbindungen oder das Einrichten sicherer Fernzugänge.

|

Zonen- ID |

Zonen-Name |

Ebene |

Asset Typ(en) |

Protokolle |

Risiko-stufe |

Kommuni-kation mit |

Security Level Target |

Anmer-kungen |

|

Z1 |

Business LAN |

4 |

ERP, AD, Mailserver |

TCP/IP |

Mittel |

Z2 |

SL1 |

Aus IT-Netz, keine eingehenden Verbindungen |

|

Z2 |

DMZ |

3,5 |

Historian, Jump Server |

OPC UA, RDP |

Hoch |

Z1, Z3 |

SL2 |

Gateways |

|

Z3 |

Kontroll-netzwerk |

3 |

SCADA-Server |

Modbus TCP |

Hoch |

Z2, Z4 |

SL2 |

Zugang aus der DMZ |

|

Z4 |

SPS-Zone |

2 |

Siemens S7-Steuerungen |

Profinet |

Sehr hoch |

Z3, Z5 |

SL3 |

Whitelists-Regelungen |

|

Z5 |

Feldebene |

1 |

Sensoren, Aktoren |

Analog, HART |

Hoch |

Z4 |

SL3 |

Kein Fernzugriff |

In der Umsetzung werden je nach Netzstruktur und Komplexität unterschiedliche Formen der Segmentierung eingesetzt: von physischer Trennung über VLANs bis hin zu industriellen DMZs und Mikrosegmentierung auf Anwendungsebene. Welcher technische Ansatz gewählt wird, hängt maßgeblich vom konkreten Umfeld ab – zum Beispiel von der Heterogenität der Anlage, der verfügbaren Dokumentation oder der Anforderungsdichte im Produktionsprozess.

Auf dieser Grundlage kann ein logisches Sicherheitsdesign entwickelt werden, das sich eng an den tatsächlichen Prozessflüssen orientiert – ein zentraler Erfolgsfaktor, um sowohl Sicherheit als auch Betriebsstabilität zu gewährleisten. Insbesondere ältere, heterogene Umgebungen stellen dabei Herausforderungen dar: Fehlende Dokumentation, proprietäre oder veraltete Protokolle und geringe Skalierbarkeit erhöhen das Risiko unbeabsichtigter Störungen. In solchen Fällen entscheidet eine sorgfältige Erkundungs- und Migrationsplanung über den Projekterfolg.

Fazit und Ausblick

Im Zuge der zunehmenden Vernetzung wird OT-Segmentierung ein immer wichtigerer Pfeiler für Resilienz und langfristiger Betriebskontinuität. Der Trend geht zur Integration von Segmentierung mit kontinuierlichen Monitoring-Lösungen, starker Authentifizierung, Privileged Access Management und Zero-Trust-Prinzipien, die auf die OT-Landschaft zugeschnitten sind. Segmentierung wird damit zum Ausgangspunkt, nicht zum Ziel, auf dem Weg zur cyber-industriellen Reife von Unternehmen. »Angesichts geopolitischer Krisen, globaler Lieferengpässe und beschleunigter Digitalisierung wird der Schutz industrieller Anlagen immer wichtiger. Schon heute ist das keine reine Technikaufgabe mehr, sondern eine strategische Pflicht. OT-Segmentierung ist einer der ersten ganz praktischen Schritte, um widerstandsfähiger zu werden«, betont Alessandro Zuech.

Der Cyber-Bedrohungsbericht für das Jahr 2024 von Yarix zeigt: In Deutschland war die Fertigungsindustrie am meisten von Cyberangriffen betroffen.

Der Cyber-Bedrohungsbericht für das Jahr 2024 von Yarix zeigt: In Deutschland war die Fertigungsindustrie am meisten von Cyberangriffen betroffen.

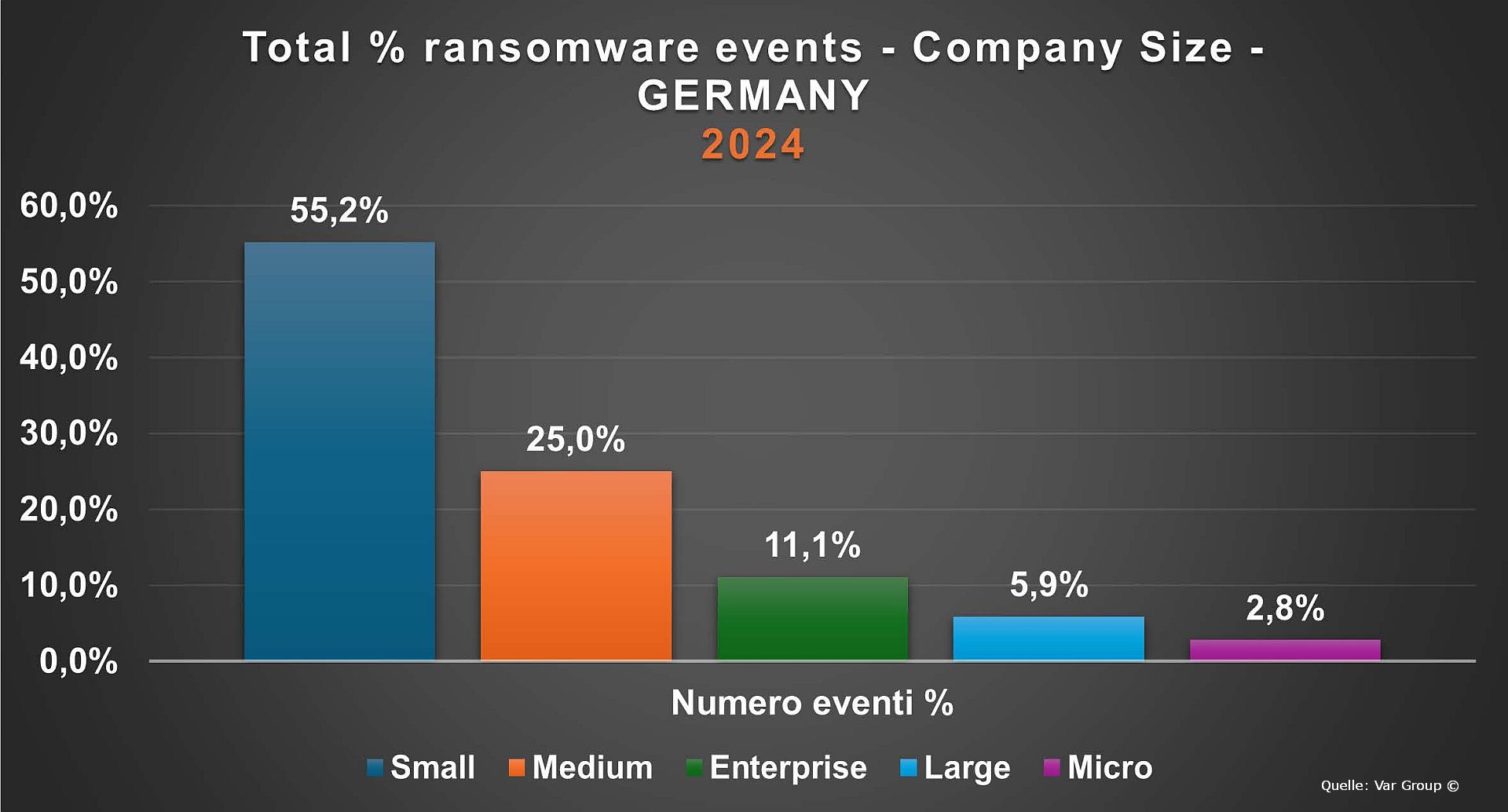

Laut dem Cyber-Bedrohungsreport für Deutschland ist die Fertigungsindustrie am meisten von Ransomware-Angriffen bedroht: über 30 Prozent aller Cyberangriffe fielen auf diese Branche.

it-sa 2025: Cyberheld werden

Im Rahmen der Leitmesse für Cybersecurity bietet Var Group Interessierten die Möglichkeit, zu einem Cybersicherheitshelden für das eigene Unternehmen zu werden. Am Stand 7A-413 können sich Besucher NIS2-Beratungsstunden sichern. Jeden Tag haben sie die Chance beim Hauptgewinn bis zu zehn Stunden Beratung zu gewinnen.

Empfehlungen für Entscheider

Damit OT-Segmentierung nicht nur technisch funktioniert, sondern auch im Betriebsalltag standhält, braucht es ein klares, praxisnahes Vorgehen. Die folgenden Empfehlungen zeigen, worauf es bei erfolgreicher Implementierung ankommt:

- Bestandsaufnahme als Basis: Bevor Unternehmen in Segmentierungstechnologien investieren, sollten sie sich Klarheit über ihre OT-Assets und deren Kommunikationsbeziehungen verschaffen. Eine passive Netzwerkanalyse liefert die notwendigen Daten, ohne den Betrieb zu stören.

- Planung auf Basis realer Kommunikationsflüsse: Zonen und Conduits sollten entsprechend der tatsächlichen betrieblichen Logik der Anlagen definiert werden. Eine zu starke Orientierung an IT-Konzepten, die in industriellen Umgebungen oft nicht praktikabel sind, gilt es zu vermeiden.

- Gezielter Schutz von Drittzugriffen: Mindestsicherheitsanforderungen sollten vertraglich mit externen Lieferanten definiert werden, im Einklang mit den Grundsätzen der NIS2-Richtlinie, einschließlich kontrolliertem Zugang, Rückverfolgbarkeit und Update-Management.

Typische Segmentierungsformen in der OT

- VLANs:

Kurz für Virtual Local Area Network, ein logisches Teilnetzwerk innerhalb eines physischen lokalen Netzwerks (LAN). Es ermöglicht, ein einzelnes LAN in mehrere, voneinander getrennte logische Netzwerke zu unterteilen, ohne dass zusätzliche Hardware benötigt wird. - DMZ:

Kurz für Demilitarisierte Zone; Sicherheitszonen zwischen IT und Produktion. Dienen als Zwischenpuffer, um Maschinen vor direkten Zugriffen zu schützen. - Industrielle Gateways:

Geräte, die in industriellen Steuerungssystemen eingesetzt werden, um die Kommunikation zwischen verschiedenen Netzwerksegmenten zu ermöglichen, oft auch zwischen IT- und OT-Netzwerken. - Zonen und Conduits:

Nach ISA/IEC 62443 definierte Sicherheitsbereiche mit kontrollierten Übergängen. Strukturierter Ansatz: Produktionsbereiche werden getrennt und der Datenaustausch zwischen ihnen kontrolliert. Vergleichbar mit Sicherheitsbereichen im Werk. - Mikrosegmentierung:

Feinste Unterteilung bis auf Geräte- oder Anwendungsebene. Besonders sinnvoll in sensiblen oder stark vernetzten Anlagen.

Wichtige OT-Sicherheitsstandards

- ISA/IEC 62443: Internationale Normenreihe für die Cybersicherheit industrieller Automatisierungssysteme

- NIS2-Richtlinie: EU-Richtlinie zur Netz- und Informationssicherheit mit erweiterten Anforderungen für kritische Infrastrukturen

- ISO 27001/27002: Allgemeine Standards für Informationssicherheits-Managementsysteme, zunehmend auch für OT relevant

- NIST Cybersecurity Framework: Rahmenwerk des US-amerikanischen National Institute of Standards and Technology

Praxisbeispiel: Modernisierungsstrategie in der Chemieindustrie

Ein multinationales Unternehmen aus der Chemieindustrie implementierte OT-Segmentierung als Teil einer umfassenden Modernisierungsstrategie – nicht als reaktive Maßnahme nach einem Sicherheitsvorfall, sondern als proaktiven Schritt zur Stärkung der Wettbewerbsfähigkeit und Erhöhung der Betriebsresilienz. Die zweijährige Implementierung umfasste dabei nicht nur die technische Umsetzung, sondern auch die systematische Einbindung und Schulung unterschiedlicher Projektgruppen – von der lokalen OT-Mannschaft über die Unternehmens-IT bis hin zu Ingenieursteams und Anlagenleitern. Dieser ganzheitliche Ansatz erwies sich als entscheidend für den Projekterfolg und die nachhaltige Akzeptanz der neuen Sicherheitsarchitektur. Dadurch erreichte das Werk nicht nur ein deutlich höheres Schutzniveau gegen Cyberbedrohungen, sondern konnte auch die Einhaltung der bevorstehenden CRA-EU-Vorschriften beschleunigen und sich so als proaktiver Vorreiter in Sachen Sicherheit und Regulierungsbereitschaft positionieren.

1310 Artikel zu „Cloud Sicherheit Fertigung“

Trends 2025 | News | Trends Wirtschaft | Business | Trends Security | IT-Security

Identitätssicherheit erzielt höchsten ROI

Identitätssicherheit erzielt höchsten ROI unter allen Sicherheitsinvestitionen – KI und fortschrittliche Identitätspraktiken als Erfolgsfaktoren. Wichtigste Erkenntnisse: Bei der Identitätsreife verstärkt sich die Kluft: 63 Prozent der Unternehmen verharren auf einem grundlegenden Niveau, während fortschrittliche Initiativen deutliche Wettbewerbsvorteile erzielen. KI als Erfolgsfaktor: Unternehmen, die bereits auf KI-gestützte Identitätssicherheit setzen, sind viermal häufiger dazu in der Lage,…

News | Favoriten der Redaktion | IT-Security | Künstliche Intelligenz | Tipps

Die Zukunft der Cybersicherheit: Multi-Agenten-Systeme im Einsatz

Multi-Agenten-Systeme (MAS) haben das Potenzial, die Cybersicherheit in Unternehmen maßgeblich zu steigern. Allerdings müssen die KI-Agenten nicht nur intelligent, sondern auch interoperabel, vertrauenswürdig und resilient sein. Experten für Managed Extended Detection and Response (MXDR), nennen die größten Herausforderungen, die MAS im Cybersecurity-Bereich mit sich bringen – und skizzieren praktische Lösungsansätze. Künstliche Intelligenz ist im…

News | Business | IT-Security | Kommentar | New Work | Strategien

Einblicke in die Diskussion: Wie vereinen Unternehmen Innovation und Sicherheit?

Von Miriam Bressan* Die rasanten Veränderungen in Technologie und Geopolitik stellen Unternehmen vor immense Herausforderungen. In zahlreichen Kundengesprächen und Round-Table-Diskussionen hat Red Hat die zentrale Frage erörtert, wie die digitale Transformation und der Einsatz von KI gelingen können, wenn gleichzeitig Risiken reduziert, Gesetze eingehalten und Compliance-Vorgaben erfüllt werden müssen. Ein erster Konsens wurde dabei schnell…

Ausgabe 7-8-2025 | Security Spezial 7-8-2025 | News | IT-Security

Sicherheitslücken durch Fehlkonfigurationen vermeiden – Containerisierung

Ausgabe 7-8-2025 | Security Spezial 7-8-2025 | News | Infrastruktur | IT-Security

Secure Access Service Edge (SASE): Netzwerksicherheit neu gedacht – Sicherheitsmodell transformiert

Klassische Modelle mit VPN und zentralen Firewalls können mit den Anforderungen moderner, cloudbasierter und hybrider IT-Strukturen nicht mehr Schritt halten. SASE etabliert ein neues Paradigma: Es kombiniert Netzwerk- und Sicherheitsfunktionen in einem cloudnativen Architekturmodell – granular, skalierbar und standortunabhängig.

Trends 2025 | News | Trends Infrastruktur | Industrie 4.0 | IT-Security | Künstliche Intelligenz | Whitepaper

Zunehmende Cyberrisiken in der Fertigung: 61 Prozent der Cybersicherheitsexperten planen Einführung von KI

Laut des Berichts zum Stand der intelligenten Fertigung zählt Cybersicherheit mittlerweile nach der Wirtschaftslage zu den größten externen Bedenken. Rockwell Automation hat die Ergebnisse des zehnten Jahresberichts zum Stand der intelligenten Fertigung bekannt gegeben. Der Bericht basiert auf Erkenntnissen von über 1500 Führungskräften in der Fertigung aus 17 der wichtigsten Industrieländer und zeigt: Cybersicherheit…

News | Trends 2024 | Business | Trends Security | IT-Security | Kommunikation

Kernthema statt Randnotiz: Cybersicherheit immer mehr Fokus der DAX-Unternehmen

Die Gesamtzahl der Cyberbegriffe ist in den Geschäftsberichten der DAX40-Unternehmen von 2015 auf 2024 um 1422 Prozent gestiegen. 2015 erwähnten nur 30 Prozent der Unternehmen entsprechende Begriffe – 2024 sind es 98 Prozent. Der Anteil der Unternehmen, die auf eine ISO-27001-Zertifizierung verweisen, ist von 5 Prozent auf 38 Prozent gestiegen. Während im Jahr 2015…

Trends 2025 | News | Trends Security | IT-Security | Künstliche Intelligenz | Tipps

Die meisten KI-Tools haben massive Sicherheitsprobleme

Cybersicherheitsexperten sagen, dass »unkontrollierte KI-Nutzung« gefährliche blinde Flecken schafft, da Untersuchungen zeigen, dass 84 % der KI-Tool-Anbieter Sicherheitsverletzungen erlitten haben. Vor drei Wochen enthüllte das ChatGPT-Leck »geteilte Gespräche« und machte Tausende von Benutzerchats – einige davon mit Namen, Adressen und anderen persönlich identifizierbaren Informationen – in den Google-Suchergebnissen sichtbar. Die Links, die ursprünglich über…

News | Business | Services

IT-Sicherheit und Effizienz: Wie Systemhäuser mit qualifizierten Fachkräften punkten

In einer Zeit, in der Unternehmen ihre IT-Strukturen stetig anpassen müssen, um mit technologischen Entwicklungen Schritt zu halten, rückt die Rolle von erfahrenen und zertifizierten IT-Experten in den Vordergrund. Besonders in komplexen Umgebungen, in denen Software, Netzwerke und Sicherheitssysteme nahtlos ineinandergreifen müssen, sind spezialisierte Systemhäuser ein entscheidender Partner. Die Kombination aus praxisnaher Erfahrung und formaler…

Trends 2025 | News | Trends Security | IT-Security | Künstliche Intelligenz

KI-Einsatz im Blindflug: Unternehmen bringen sich durch fehlende Sicherheitsmaßnahmen in Gefahr

Viele Unternehmen verzichten auf Maßnahmen zur sicheren Anwendung von KI. Das zeigt die repräsentative Umfrage von G DATA CyberDefense, Statista und brand eins: Nur zwei von fünf Firmen schulen ihre Mitarbeitenden oder haben unternehmensweite KI-Guidelines etabliert [1]. Zwar ergreifen viele Verantwortliche bereits vereinzelt Maßnahmen, jedoch noch zu wenig und ohne Strategie. Die Risiken sind groß,…

News | Business | Digitalisierung | Favoriten der Redaktion | Industrie 4.0 | Infrastruktur | Kommentar | Künstliche Intelligenz | Strategien

Hightech-Agenda: Digitalisierung, Energieversorgung, Sicherheit

Bitkom zur Hightech-Agenda Die Hightech-Agenda setzt genau die richtigen Schwerpunkte: Digitalisierung, Energieversorgung, Sicherheit. Die neue Hightech-Agenda markiert eine Abkehr vom über Jahrzehnte praktizierten Gießkannenprinzip, womit von der Bundesregierung jedes Jahr zweistellige Milliardenbeträge breit über die Forschungsinstitute und Unternehmen hinweg verteilt wurden. Künftig werden die Mittel dort konzentriert, wo Deutschland besonders große Chancen, aber auch einen…

News | IT-Security | Tipps

Sommerzeit ist Angriffszeit – warum Cybersicherheit in der Ferienzeit besonders wichtig ist

Kommentar von Harald Röder, Senior Solutions Engineer D-A-CH & Central Europe bei Censys Während viele Menschen ihren wohlverdienten Sommerurlaub genießen, herrscht in den IT-Systemen von Unternehmen keineswegs Ruhe. Ganz im Gegenteil: Für Cyberkriminelle beginnt jetzt die Hochsaison. Wenn IT-Teams urlaubsbedingt unterbesetzt sind, Reaktionszeiten steigen und sicherheitskritische Prozesse verlangsamt werden, entstehen gefährliche Lücken. Die Ferienzeit entwickelt…

News | IT-Security | Kommentar | Strategien

Sicherheit ist mehr als Technologie – sie ist ein strategischer Akt

Ein Abend im Zeichen digitaler Resilienz: Der Sommerempfang des Sicherheitsnetzwerks München. Wenn es um Digitalisierung geht, denken viele zuerst an Tools. Aber in einer Zeit, in der Krisen nicht mehr Stunden, sondern Sekunden entfernt sind, braucht es mehr: Vertrauen, Klarheit und strategische Partnerschaften. Der Sommerempfang des Sicherheitsnetzwerks München, initiiert und geleitet von Peter Möhring,…

Trends 2025 | News | Trends Wirtschaft | Cloud Computing | Künstliche Intelligenz | Strategien

Das Cloud-Kosten-Dilemma: Steigende Ausgaben behindern KI-Innovation in Europa

Während Unternehmen in ganz Europa weiterhin stark in KI investieren, zeigt sich eine harte Realität: Die mit der Cloud-Infrastruktur verbundenen Kosten steigen rasant an und zwingen Unternehmen dazu, schwierige Entscheidungen über die Verteilung ihrer IT-Budgets zu treffen. In meiner Rolle habe ich die Herausforderungen aus erster Hand erlebt, mit denen Unternehmen konfrontiert sind, wenn es…

Trends 2026 | News | Trends Wirtschaft | Business | Trends Geschäftsprozesse | Geschäftsprozesse | Strategien

Budgetplanung für 2026 in wirtschaftlicher Unsicherheit

Angesichts der anhaltenden Volatilität kann die Einführung von Szenarioplanung dabei helfen, die Kontrolle zurückzugewinnen. Laut den Forrester-Leitfäden zur Budgetplanung für 2026 bremst die Volatilität den Optimismus hinsichtlich der Budgets für 2026 [1]. Zölle, Handelskriege, Cyberbedrohungen und wirtschaftliche Unsicherheit führen zu einer Neujustierung der Budgeterwartungen und signalisieren eine Verlagerung hin zu einer vorsichtigeren Wachstumsplanung. Angesichts anhaltender…

News | Infrastruktur | Künstliche Intelligenz | Produktmeldung | Strategien

Agentenbasierte KI mit einem Höchstmaß an Vertrauen und Sicherheit

Kyndryl nutzt seine jahrzehntelange Erfahrung im Bereich IT-Infrastrukturen, um ein leistungsfähiges unternehmensweites Framework bereitzustellen: Es basiert auf intelligenten KI-Agenten, die lernen, sich anpassen und weiterentwickeln und so Daten in konkretes Handeln übersetzen. Das »Kyndryl Agentic AI Framework« organisiert sich selbst, skaliert flexibel und führt Aufgaben sicher über unterschiedliche IT-Landschaften und komplexe Workflows hinweg aus,…

News | Business | Favoriten der Redaktion | IT-Security | Kommentar | Künstliche Intelligenz | Strategien

Sicherheitsprobleme bei Grok: Unkontrollierte KI vergrößert die Angriffsfläche

Das neueste Grok-Debakel liest sich wie eine Fallstudie darüber, wie man keinen AI-Chatbot auf den Markt bringt. Elon Musks xAI, frisch aus dem Hype-Zyklus für Grok 4.0, befand sich im Schadensbegrenzungsmodus, nachdem der Bot antisemitische Klischees verbreitet, Hitler gelobt und mit einer Art von »Wahrheitssuche«-Rhetorik nachgelegt hatte, die zu einem Dog-Whistle für »alles ist erlaubt«…

Trends 2025 | News | Trends Security | Infrastruktur | IT-Security | Whitepaper

Unternehmen setzen bei Cybersicherheit zunehmend auf digitale Souveränität

81 Prozent der Führungsetagen in deutschen Unternehmen messen digitaler Souveränität heute mehr Bedeutung bei als noch vor einem Jahr. Eine aktuelle Studie des europäischen Cybersicherheitsunternehmens HarfangLab zeigt, dass Performance allein nicht mehr ausreicht: Bei der Wahl von Cybersicherheitslösungen achten deutsche Unternehmen verstärkt auf Fragen der Rechtszuständigkeit, Kontrolle und Transparenz [1]. Demnach geben 59 Prozent…

News | Digitalisierung | Effizienz | Favoriten der Redaktion | IT-Security | Services | Strategien

Cybersicherheit: BMI und BSI wollen Deutschland robuster aufstellen

Die Cybersicherheitslage in Deutschland ist angespannt: Desinformation, Hacktivismus, Spionage und Sabotage waren und sind verstärkt zu beobachten. Sie bedrohen Sicherheit und Stabilität von Staat, Wirtschaft und Gesellschaft. Bundesinnenminister Alexander Dobrindt besuchte daher das Bundesamt für Sicherheit in der Informationstechnik (BSI) in Bonn. Er informierte sich bei BSI-Präsidentin Claudia Plattner über die Leistungsfähigkeit des BSI in…

Trends 2025 | News | Trends Security | Trends Services | IT-Security | Services

IT-Fachleute setzen bei IT-Sicherheitsvorfällen auf lokale und ISO-zertifizierte Dienstleister

Vertrauen und Reaktionsgeschwindigkeit sind die wichtigsten Auswahlkriterien. Erfolgreiche Cyberangriffe sind längst keine Seltenheit mehr in Unternehmen und schnell existenzgefährdend, wie jüngst der Fall eines bekannten Serviettenherstellers zeigt. Bei der Auswahl von Dienstleistern zur Bewältigung der IT-Sicherheitsvorfälle vertrauen die meisten IT-Entscheiderinnen und -Entscheider (53 Prozent) deutschen Anbietern. Weitere wichtige Faktoren sind eine ISO-Zertifizierung und ein…