Nach wie vor gelten Passwörter für die meisten Nutzer immer noch als die vorherrschende Praktik, wenn es darum geht, sich bei verschiedenen Diensten und Webseiten anzumelden. Auch in deutschen Unternehmen ist die Kombination aus Benutzername und Passwort weiterhin die gängigste Methode zur Absicherung von Accounts und Geräten. Und dies, obwohl hierbei viele potenzielle Schwachstellen aufeinandertreffen, die ein massives Sicherheitsrisiko für Betriebe bedeuten.

Hohes Sicherheitsbewusstsein, alte Passwortpraktiken

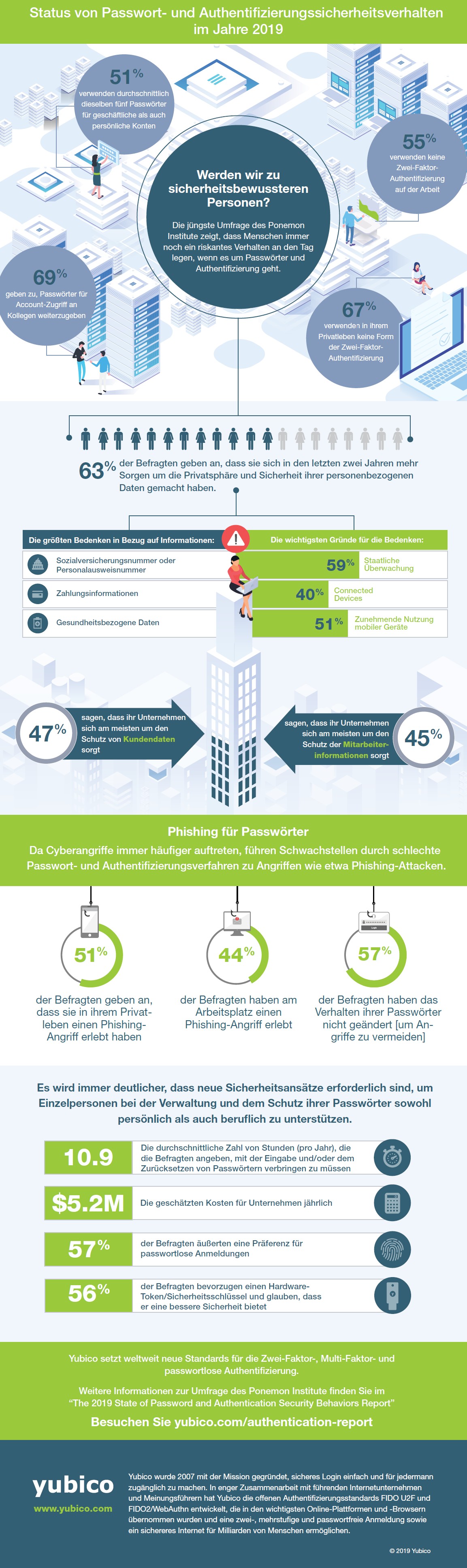

Eine im letzten Jahr erschienene Studie des Ponemon Institute hat das Verhalten von Einzelpersonen in Bezug auf Passwortmanagement und Authentifizierungspraktiken im geschäftlichen und privaten Kontext untersucht. Insgesamt wurden 1761 Fachleute aus dem Bereich IT-Sicherheit befragt – in den USA, Großbritannien, Frankreich und Deutschland. Die Erhebung mit dem Namen »Stand des Passwort- und Authentifizierungsverhaltens 2019« verdeutlicht, dass Unternehmen und Einzelpersonen trotz zunehmender Bedenken im Hinblick auf den Datenschutz, immer noch starken Nachholbedarf haben. Eine der wichtigsten Erkenntnisse der Studie war, dass 63 Prozent der Befragten angaben, sich innerhalb der letzten zwei Jahre mehr um die Privatsphäre und Sicherheit ihrer personenbezogenen Daten gesorgt zu haben. Diese Sorgen bezogen sich hauptsächlich auf ihre Sozialversicherungsnummer oder ihre Personalausweisdaten sowie Zahlungs- und Gesundheitsinformationen.

Aufgrund der hohen Bedrohungslage im Bereich Cybersicherheit treten Cyberangriffe – unter anderem im Rahmen von Phishing – immer häufiger auf. Doch dies führt bei den Nutzern laut der Studie oftmals nicht dazu, dass bisherige Sicherheitspraktiken überdacht werden. Über die Hälfte der Befragten (51 Prozent) geben an, in ihrem Privatleben einen Phishing-Angriff erlebt zu haben, während 44 Prozent der Studienteilnehmer Zeugen einer solchen Attacke am Arbeitsplatz geworden seien. Das Erstaunliche: Ganze 57 Prozent der Befragten erklärten, ihr Passwortverhalten nicht geändert zu haben, obwohl sie einen Angriff erlebt hatten. Phishing-Angriffe gehören zu den gefürchtetsten Risiken für IT-Administratoren, da die Kriminellen hierfür nicht zwangsläufig technische Lücken nutzen, um sich Zugriff zu Informationen zu verschaffen, sondern auf die Täuschung der Mitarbeiter setzen. Es ist üblich, dass Cyberkriminelle Nachrichten schicken und vorgeben, Kunden, Dienstleister und Lieferanten der Firma zu sein und die Herausgabe von Anmeldedaten fordern. Mit steigender Professionalisierung der Täter wird es für den Empfänger immer schwieriger, gefälschte von echten Mails zu unterscheiden. Heutige im Umlauf befindliche Phishing-Nachrichten sind häufig professionell aufgesetzt, sodass sie auch auf den zweiten Blick authentisch wirken.

Milliardenschäden durch Phishing

Wie verheerend alleine die Auswirkungen von Phishing für deutsche Betriebe sind, offenbart eine vor zwei Jahren erschienene Studie des Digitalverbandes Bitkom und des Bundesamts für Verfassungsschutz. Mehr als 50 % aller deutschen Firmen seien bereits Opfer von Phishing-Attacken gewesen – Tendenz steigend. Den Gesamtschaden für die deutsche Wirtschaft bezifferte die Erhebung auf über 55 Milliarden Euro – wobei hier von einer weitaus höheren Dunkelziffer auszugehen ist, da eine große Zahl von Attacken unentdeckt bleibt. Über 92 Prozent aller erfolgreichen Cyberattacken starten mit einer Phishing-Mail.

Diese Zahlen verdeutlichen, dass die herkömmliche Herangehensweise überdacht werden sollte, damit Unternehmensdaten jederzeit sicher geschützt sind. Neben breit angelegten Phishing-Attacken gibt es auch immer häufiger gezielte, noch ausgefeiltere Angriffe im Rahmen des sogenannten »Spear-Phishings.« Hier gehen die Täter noch raffinierter vor. Während beim klassischen Phishing hunderte von Mails an verschiedene, oftmals eher wahllos auswählte Empfänger gehen, recherchieren Kriminelle im Rahmen von Spear-Phishing ihre Opfer vorher sorgfältig und passen die Nachrichten genau auf die Person an. Dies erhöht die Glaubwürdigkeit und erschwert es dem Empfänger, die Fälschung zu erkennen. Die Täter beim Spear-Phishing sind weniger die üblichen Hacker, die willkürlich Daten abgreifen. Vielmehr geht es hier häufig gezielt um Finanzbetrug, dem Entwenden von Geschäftsgeheimnissen oder sogar militärischen Informationen.

Herkömmliche Schutzmaßnahmen nicht nachhaltig genug

Bei der Frage, wie Unternehmen ihre sensiblen Daten effektiv schützen können, greifen Maßnahmen wie Mitarbeiterschulungen nur kurz. Während Cybersicherheitsschulungen und eine erhöhte Sensibilisierung der Mitarbeiter in jedem Falle sinnvoll sind, können Betriebe nur durch technische Maßnahmen der massiv erhöhten Bedrohungslage Herr werden. Auch weit verbreitete Lösungen aus dem Bereich der Multi-Faktor-Authentifizierung (MFA), beispielsweise durch Codes per SMS, wie sie häufig im Rahmen von Online-Banking genutzt werden, sind immer noch anfällig für Phishing-Attacken. Weiterhin sind sie nicht nutzerfreundlich, was die Akzeptanz solcher Verfahren verringert und sie somit impraktikabel macht. Aufgrund des hohen Sicherheitsrisikos, das durch Passwörter ausgeht, stellt die Authentifizierung ohne Passwörter die sicherste Möglichkeit für Unternehmen und Privatpersonen dar.

WebAuth: Neuer Standard für ein Maximum an Datensicherheit

Im April letzten Jahres erklärte das World Wide Web Consortium (W3C) – das Gremium zur Standardisierung der Techniken im World Wide Web, welches 1994 am MIT Laboratory for Computer Science in Cambridge (USA) gegründet wurde – dass WebAuthn, die Web-Authentication-Komponente von FIDO2, ab sofort ein offizieller Web-Standard sei. Zum Hintergrund: FIDO2 ist ein offener Authentifizierungsstandard, der von der FIDO-Alliance gehostet wird. Die FIDO-Allianz wurde 2013 gegründet, um zusammen mit vielen verschiedenen Unternehmen offene und lizenzfreie Industriestandards für die weltweite Authentifizierung im Internet zu entwickeln. Gründungsmitglieder waren Agnitio, Infineon, Lenovo, Nok Nok Labs, PayPal und Validity Sensors. Ende 2014 gehörten auch Unternehmen wie Google, Microsoft, Mastercard und Yubico dazu. Der CEO des W3C, Jeff Jaffe, erklärte im April, der neue Standard soll Anwendern eine einfachere und stärkere Authentifizierung ohne Passwörter ermöglichen. Die Empfehlung für Webservices und Unternehmen sei klar, auf WebAuthn umsteigen, um anfällige Passwörter auszumustern und den Usern zu helfen, ihre Online-Sicherheit deutlich zu erhöhen.

Mit WebAuth ist ab sofort eine passwortlose Anmeldung per Public-Key-Verfahren möglich – dieses basiert auf dem Ausstellen, Verteilen und der Prüfung digitaler Zertifikate. Der auf diese Weise verschlüsselte Informationsaustausch gilt als theoretisch unangreifbar. Der Standard wird bereits von zahlreichen Online-Diensten und den meisten Web-Browsern unterstützt und ermöglicht statt gängigem Log-in mit User-Name und Passwort Authentifizierungsmechanismen wie Fingerabdruck- und Netzhautscans oder auch Sicherheitstoken. Bei Firmengeräten wie Arbeits-PC, Laptop oder Firmenhandy bietet sich insbesondere die Nutzung eines Security-Tokens an. Diese haben die Form bekannter USB-Speichersticks und werden per USB A/C, Near Field Communication (NFC) oder Bluetooth mit dem Gerät verbunden. Hier werden sie dafür verwendet, das Gerät zu entsperren oder sich auf Webseiten einzuloggen.

Passwortlose Authentifizierung: Die Vorteile überwiegen

Seit der Erfindung des Internets – also seit mehreren Jahrzehnten – werden prinzipiell die gleichen Methoden zur Authentifizierung genutzt: die mit Abstand gängigste ist die Kombination eines Nutzernamens mit einem Passwort. Sicherlich hat dieses Verfahren vor 20 Jahren noch ausreichend Schutz bedeutet, doch mit steigender Komplexität der Bedrohungslage im Bereich Cybercrime wird dieses mehr und mehr selbst zum Risikofaktor. Zu ausgefeilt sind Täuschungsversuche der heutigen Cyberkriminellen und zu sorglos gehen Nutzer oftmals mit ihren Passwörtern um. Dass mehrere Passwörter für eine Vielzahl an Accounts genutzt werden und Einwahldaten in Unternehmen mit Kollegen geteilt werden, sind nur zwei weit verbreitete Beispiele, warum Passwörter zur Authentifizierung schlichtweg nicht sicher genug sind. Um also das Schutzniveau im Betrieb zu erhöhen und den »Faktor Mensch« im Hinblick auf die IT-Sicherheit einzukalkulieren, sollten Entscheider die passwortlose Authentifizierung, etwa über einen physischen Hardware-Token, erwägen. Neben Kosteneinsparungen durch den Wegfall von Passwortmanagern für Geschäftskunden und der Tatsache, dass die IT-Abteilung auf die Neuvergabe von Passwörtern achten muss, können außerdem interne Arbeitsabläufe vereinfacht werden. Zum Hintergrund: Viele Betriebe geben bewusst die Einrichtung komplexer Passwörter vor – diese werden allerdings von Mitarbeitern häufiger vergessen, was wiederum dazu führt, dass nicht auf Dienste und Geräte zugegriffen werden kann und IT-Administratoren damit beschäftigt sind, Probleme dieser Art zu lösen. Insgesamt können Unternehmen durch den Umstieg auf passwortlose Authentifizierung also nicht nur für ein Maximum an Sicherheit sorgen, sondern tragen gleichzeitig dazu bei, dass interne Abläufe effizienter gestaltet werden.

Alexander Koch, VP Sales DACH und CEE bei Yubico

130 Artikel zu „Multi-Faktor“

NEWS | TRENDS SECURITY | TRENDS INFRASTRUKTUR | TRENDS CLOUD COMPUTING | TRENDS GESCHÄFTSPROZESSE | TRENDS SERVICES | TRENDS 2019 | STRATEGIEN

IT-Trends des Jahres 2019: DSGVO-Compliance, Privacy by Design, Multi-Faktor-Authentifizierung, BYOx-Security und Security-Automation

Studie: Digitalisierung ausbaufähig, intelligente Technologien im Kommen. Ihren Erfolg bei der Digitalisierung stufen Unternehmen in Deutschland, Österreich und der Schweiz wie im Vorjahr durchschnittlich als mittelmäßig ein [1]. Angesichts der großen Anstrengungen in diesem Bereich und der hohen Ausgaben für die Digitalisierung ist diese Bilanz ernüchternd. Als technologischer Trend zeigt sich, dass mehr als zwei…

NEWS | IT-SECURITY | SERVICES | TIPPS

Massenphänomen Phishing und Identitätsdiebstahl – Multi-Faktor-Authentifizierung und Netzwerkkontrolle

Egal ob der Finanzdienstleister Equifax oder unlängst der Video-Streamingdienst Netflix: Daten- und Identitätsdiebstahl haben Hochkonjunktur. Bei der jüngsten Phishing-Attacke gegen Netflix gelang es Kriminellen neben Kreditkarteninformationen auch die Anmeldedaten (Credentials) von Nutzern zu stehlen. Die daraus entstehenden Missbrauchsmöglichkeiten sind vielfältig und in ihrem Umfang kaum abzuschätzen. Es gibt aber Möglichkeiten, sich vor solchen Angriffen…

NEWS | ONLINE-ARTIKEL | TIPPS

Was versteht man unter Multi-Faktor-Authentifizierung (MFA)?

Multi-Faktor-Authentifizierung ist ein Verfahren, Onlinenutzer anhand der Validierung von zwei oder mehr ihrer Vorgaben, zu identifizieren. Dabei sind die Faktoren verschiedenen Kategorien zuzurechnen wie Wissen (Etwas, das Sie kennen), Besitzen (Etwas, das Sie haben) und Inhärenz (Etwas, das Sie sind). Wer viel mit Spezialisten aus der Informationssicherheit zu tun hat, der kennt ihr Faible für…

NEWS | TRENDS SECURITY | TRENDS 2016 | IT-SECURITY | KOMMUNIKATION

Multi-Faktor-Authentifizierung überfordert viele Unternehmen

Sichere Authentifizierung stellt viele Unternehmen vor Probleme. Gerade mit dem Einsatz von Tokens, Zertifikaten oder biometrischen Merkmalen sind viele noch überfordert. Dies ist ein Ergebnis der Studie Security Bilanz Deutschland [1]. Sichere Authentifizierung ist eine zentrale Herausforderung, die Unternehmen und Verwaltungen lösen müssen. Insbesondere durch die Vielzahl von mobilen Endgeräten, die in Unternehmen mittlerweile zum…

NEWS | BUSINESS | BUSINESS PROCESS MANAGEMENT | GESCHÄFTSPROZESSE

Compliance: Kollege Computer als Kompagnon

Sechs Ansatzpunkte, die die Einhaltung externer und interner Regularien im Mittelstand erleichtern. Gesetze, Verordnungen und andere Regelwerke vermehren sich beständig, sie wachsen und gedeihen. Manuell lässt sich die Befolgung sämtlicher Regularien nicht mehr prüfen, geschweige denn dokumentieren. Der ERP-Lösungsanbieter proALPHA zeigt in sechs Beispielen, wie ein ERP-System die Compliance wesentlich erleichtern kann. EU-Verordnungen, Bundes-…

NEWS | FAVORITEN DER REDAKTION | IT-SECURITY | STRATEGIEN | TIPPS

Ransomware-Angriffe mit Zero Trust bekämpfen: Best Practices gegen Daten-Geiselnahme

Ransomware bleibt ein lukratives Geschäft für Cyberkriminelle. Allein mit der Ransomware-Variante Ryuk erpressten Angreifer bereits Lösegelder von über 3,7 Millionen US-Dollar. Um die Sicherheitsvorkehrungen von Unternehmen zu umgehen, nutzen Hacker mittlerweile häufig anspruchsvolles Spear-Phishing, damit Opfer auf bösartige Links und Anhänge klicken oder verseuchte Webseiten besuchen. Nach der Infektion beginnt der Erpressungstrojaner mit der Verschlüsselung…

NEWS | IT-SECURITY | SERVICES | TIPPS

»Change Your Password«: Tipps für starke Passwörter

Anlässlich des »Change Your Password Days« am Samstag, dem 1. Februar, erinnerte das Hasso-Plattner-Institut (HPI) an die wichtigsten Regeln zur Erstellung starker Passwörter. »Schwache Zahlenreihen wie etwa »123456« werden weltweit weiterhin viel zu häufig genutzt«, kritisiert HPI-Direktor, Professor Christoph Meinel. »Viele Internetnutzer verwalten bereits mehr als hundert Online-Konten – da fällt die Wahl viel zu…

NEWS | CLOUD COMPUTING | IT-SECURITY | SERVICES

Wächter in den Wolken: Datensicherheit in der Cloud

Cloud Services bieten Unternehmen heute eine kostengünstige und flexible Alternative zu teurer, lokal implementierter Hardware. Vorteile wie hohe Skalierbarkeit, Leistung und Effizienz sowie reduzierte Kosten liegen auf der Hand, sodass immer mehr Unternehmen ihre Anwendungen und Daten in die Cloud migrieren. Sensible Daten wie personenbezogene Informationen, Geschäftsgeheimnisse oder geistiges Eigentum sind jedoch neuen Risiken ausgesetzt.…

NEWS | EFFIZIENZ | IT-SECURITY | TIPPS

Cyberresilienz: Ein Synonym für Cybersicherheit?

Angesichts der wachsenden Zahl an Schwachstellen und der zunehmenden Komplexität von Cyberattacken lautet die Frage nicht mehr, ob ein Unternehmen attackiert wird, sondern wann – und ob die angegriffene Organisation in der Lage sein wird, ihre Aktivitäten unbeschadet fortzusetzen. Genau das bezeichnet die Cyberresilienz. Von Stormshield gibt es vier gute Vorsätze zu deren Gewährleistung. …

NEWS | IT-SECURITY | KOMMUNIKATION | TIPPS

Conversation Hijacking: Best Practices zum Schutz vor hochpersonalisierten Angriffen

Beim Conversation Hijacking klinken sich Cyberkriminelle in bestehende Geschäftskonversationen ein oder initiieren neue Konversationen auf Grundlage von ausgespähten Informationen. Conversation Hijacking ist häufig Teil einer E-Mail-Kontenübernahme: Hierbei überwachen Kriminelle das kompromittierte Konto, um Unternehmensvorgänge, Geschäftsaktivitäten, Zahlungsverfahren und andere Details auszuspionieren. Die gekaperten Konten selbst nutzen Angreifer jedoch eher selten für Conversation Hijacking, da der Kontobesitzer…

NEWS | TRENDS WIRTSCHAFT | BUSINESS

Mitarbeitergewinnung und Mitarbeiterbindung: Was Unternehmen bieten

Kein Dienstwagen mehr, sondern Weiterbildung: In Zeiten des Fachkräftemangels müssen sich Unternehmen etwas einfallen lassen, um neue Mitarbeiterinnen und Mitarbeiter zu finden oder bestehende zu halten. Wie eine aktuelle Umfrage des Branchenverbandes Bitkom zeigt, gehört dabei die kostenfreie Getränkeversorgung mittlerweile fast zum Standardrepertoire. 92 Prozent der befragten Unternehmen bieten dies an. 21 Prozent bieten sogar…

NEWS | VERANSTALTUNGEN | AUSGABE 11-12-2019 | SECURITY SPEZIAL 11-12-2019

it-sa 2019 – Sicherheit bis in die Wolken

Am 10. Oktober war der letzte Tag der mit Abstand wichtigsten IT-Security-Messe Europas, der it-sa. Zum elften Mal trafen sich Aussteller aus aller Welt in Nürnberg, um interessierten Fachbesuchern neueste Produkte und Trends aus der IT-Sicherheit vorzustellen. In erstmals vier Hallen fanden sich insgesamt 753 Aussteller zusammen, um 15 632 Fachbesucher an ihren Ständen zu begrüßen. Wie auch in den letzten Jahren stammte das Publikum aus aller Welt. Besonders bei internationalen Besuchern ist die Messe beliebter geworden. Gut besuchte Hallen, interessierte Besucher und nicht zuletzt engagierte Aussteller hinterließen einen insgesamt äußerst positiven Gesamteindruck bei allen Beteiligten.

NEWS | BUSINESS PROCESS MANAGEMENT | FAVORITEN DER REDAKTION | INFRASTRUKTUR | IT-SECURITY

Berechtigungsmanagement: Compliance-Herausforderungen und ihre Lösungen

Unternehmen sind stets gefordert, ihre Zugriffsrechte auf IT-Systeme Compliance-gerecht zu organisieren. Wer darf was und zu welchem Zweck? Aufgrund ihrer Komplexität stoßen sie dabei häufig auf Probleme. Doch stringente Rollenkonzepte unterstützt von Software-Tools können helfen, das Berechtigungsmanagement sicherer zu gestalten — und zugleich die Effizienz im Unternehmen zu steigern. Angenommen, ein Auszubildender tritt zu seinem…

NEWS | BUSINESS PROCESS MANAGEMENT | DIGITALE TRANSFORMATION | INDUSTRIE 4.0 | INFRASTRUKTUR

Automation: Smart, Festo, smart!

Immer wenn die Produktion stillsteht, sinkt die Effizienz und die Kosten steigen. Ganz gleich ob in der Schüttgutindustrie, der Nahrungsmittel- und Getränkeherstellung oder dem pharmazeutischen Bereich. Festo will dem vorbeugen – mit digitalisierter Automation. Der weltweit führende Anbieter von Automatisierungstechnik und technischer Bildung richtet seine Produkte und Services auf die smarte Produktion der Zukunft aus…

NEWS | E-COMMERCE | IT-SECURITY | TIPPS

Tipps für sicheres Online-Shopping (nicht nur) in der Weihnachtszeit

Geschenke für Freunde und Familie, Dekorationen für zu Hause: In der Vorweihnachtszeit kaufen viele Menschen online ein. Aber auch Cyberkriminelle greifen jetzt verstärkt in die Trickkiste – zum Beispiel mit Phishing, gefälschten Webshops, Kreditkarten-Betrug oder mittels Apps mit einer Schadsoftware im Gepäck. Die Angreifer setzen häufig darauf, dass betrügerische Transaktionen auf der Kreditkartenabrechnung leicht übersehen…

NEWS | IT-SECURITY | TIPPS

Drei Schritte im Kampf gegen Cyberangriffe

Ob Datenklau, Erpressung oder Betriebsunterbrechung: Kleine Unternehmen sind längst ins Visier von Cyberkriminellen geraten. Mit drei einfachen Maßnahmen lässt sich allerdings ein Großteil der Angriffe abwehren. Cyberattacken sind längst Alltag. Obwohl vielen Unternehmen die Gefahr bewusst ist, unterschätzen gerade Mittelständler das Risiko, Opfer eines Angriffs zu werden. Sie halten sich schlicht für zu klein oder…

NEWS | IT-SECURITY | SERVICES | SICHERHEIT MADE IN GERMANY | TIPPS

13 Tipps rund um den Cyber Monday – sicheres Schnäppchenjagen und Daten schützen

Der vorweihnachtliche Shopping-Orkan tobt … Black Friday, Cyber Monday, Black Friday Week und viele ähnliche Kampagnen sollen die Schnäppchenjäger auf Touren bringen. Dabei erfolgen Jahr für Jahr immer mehr Einkäufe online, mit den entsprechenden Folgen für Daten- und IT- Sicherheit. Experten von Palo Alto Networks geben daher 13 Tipps, worauf man für einen sicheren und…

NEWS | IT-SECURITY | TIPPS

Fünf Phishing-Methoden, die man auf dem Radar haben sollte

Der 30. November ist der internationale Tag der Computersicherheit. Kaum zu glauben, dass dieser bereits im Jahr 1988 von amerikanischen IT-Experten ins Leben gerufen wurde – knappe zehn Jahre, bevor das Internet begann, unsere Welt zu erobern. Der internationale Tag der Computersicherheit ist ein guter Anlass, sich mit einer der ältesten Praktiken aus der Trickkiste…

NEWS | IT-SECURITY | TIPPS

Weihnachtszeit ist »Phishing-Zeit«

Wie Unternehmen sich und ihre Mitarbeiter effektiv vor der anstehenden Phishing-Flut schützen können. Die Phishing-Welle reißt nicht ab – ganz besonders zur Weihnachtszeit, wenn Anbieter mit extrem günstigen Black Friday Deals werben und viele Menschen bei der Jagd nach dem perfekten Geschenk schnell zugreifen wollen. Hacker investieren mittlerweile viel Zeit in die Aufmachung solcher Mails:…