Beim Conversation Hijacking klinken sich Cyberkriminelle in bestehende Geschäftskonversationen ein oder initiieren neue Konversationen auf Grundlage von ausgespähten Informationen. Conversation Hijacking ist häufig Teil einer E-Mail-Kontenübernahme: Hierbei überwachen Kriminelle das kompromittierte Konto, um Unternehmensvorgänge, Geschäftsaktivitäten, Zahlungsverfahren und andere Details auszuspionieren.

Beim Conversation Hijacking klinken sich Cyberkriminelle in bestehende Geschäftskonversationen ein oder initiieren neue Konversationen auf Grundlage von ausgespähten Informationen. Conversation Hijacking ist häufig Teil einer E-Mail-Kontenübernahme: Hierbei überwachen Kriminelle das kompromittierte Konto, um Unternehmensvorgänge, Geschäftsaktivitäten, Zahlungsverfahren und andere Details auszuspionieren.

Die gekaperten Konten selbst nutzen Angreifer jedoch eher selten für Conversation Hijacking, da der Kontobesitzer die betrügerische Kommunikation leichter bemerken würde. Zudem bleiben Konten in der Regel nicht für einen langen Zeitraum kompromittiert. Conversation Hijacking kann jedoch wochenlange, kontinuierliche Kommunikation zwischen Angreifer und Opfer in Anspruch nehmen. Deshalb nutzen Angreifer hierfür die E-Mail-Domain-Imitation, die es ermöglicht, Angriffe fortzusetzen, selbst wenn die zuvor entführten Konten gesichert und bereinigt wurden.

Die recherchierten Informationen aus einem Account Takeover nutzen Kriminelle anschließend, um Phishing-Nachrichten zu erstellen, von einer imitierten Domain zu versenden und Opfer dazu zu bringen, Geld zu überweisen oder Zahlungsinformationen zu aktualisieren. Domain-Imitation und Conversation Hijacking ist mit Aufwand verbunden, aus der Sicht der Angreifer jedoch lohnenswert, da diese hochpersonalisierten Angriffe oft erfolgreicher sind als andere, weniger raffinierte Phishing-Angriffe.

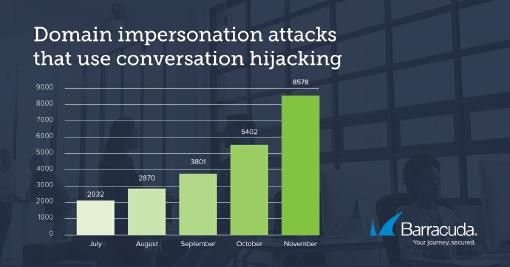

400-prozentiger Anstieg von Domain-Imitation für Conversation Hijacking

Barracuda-Forscher haben einen starken Anstieg von Domain-Imitation beobachtet, die für Conversation Hijacking eingesetzt wurde. Die Analyse von circa 500.000 monatlichen E-Mail-Angriffen zeigte einen Anstieg von 400 Prozent: Im Juli 2019 waren in den analysierten E-Mails etwa 500 dieser Art Domain-Imitation-Angriffe enthalten, im November bereits mehr als 2.000. Zwar ist die Zahl an Conversation Hijacking bei Domain-Imitations-Angriffen im Vergleich zu anderen Phishing-Angriffen gering, jedoch sind diese Attacken sehr personalisiert, was sie effektiv, schwer zu erkennen und kostspielig macht.

Barracuda-Forscher haben einen starken Anstieg von Domain-Imitation beobachtet, die für Conversation Hijacking eingesetzt wurde. Die Analyse von circa 500.000 monatlichen E-Mail-Angriffen zeigte einen Anstieg von 400 Prozent: Im Juli 2019 waren in den analysierten E-Mails etwa 500 dieser Art Domain-Imitation-Angriffe enthalten, im November bereits mehr als 2.000. Zwar ist die Zahl an Conversation Hijacking bei Domain-Imitations-Angriffen im Vergleich zu anderen Phishing-Angriffen gering, jedoch sind diese Attacken sehr personalisiert, was sie effektiv, schwer zu erkennen und kostspielig macht.

Techniken der Domain-Imitation

Zur Domain-Imitation verwenden Cyberkriminelle etwa Tippfehler-Squatting-Techniken wie das Ersetzen eines Buchstabens in einer URL durch einen ähnlichen Buchstaben oder das Hinzufügen eines Buchstabens zur URL. Zur Vorbereitung des Angriffs registrieren oder kaufen Cyberkriminelle die imitierte Domain. Domain-Imitation ist ein sehr wirkungsvoller Angriff, denn die feinen Unterschiede zwischen der legitimen und der imitierten URL sind leicht zu übersehen. Manchmal ändert ein Angreifer auch die Top-Level-Domain (TLD) und benutzt .net oder .co statt .com, um die Opfer zu täuschen. In anderen Fällen imitieren Angreifer die externe Domain eines Kunden, Partners oder Lieferanten.

Best Practices zum Schutz vor Conversation Hijacking

Unternehmen können eine Vielzahl von Sicherheitsmaßnahmen und Technologien nutzen, um sich vor Conversation Hijacking zu schützen:

- Mitarbeiterschulungen und Simulationstrainings

Aufklärung über E-Mail-Angriffe, einschließlich Conversation Hijacking und Domain-Imitation sollte Teil des Sicherheitstrainings sein. Unternehmen sollten sicherstellen, dass die Mitarbeiter Angriffe erkennen und wissen, wie sie diese melden können. Mithilfe von Phishing-Simulationen können Benutzer in der Erkennung von Cyberangriffen effektiv geschult, die Wirksamkeit der Trainings überprüft und die für Angriffe am anfälligsten Benutzer erkannt werden. - Schutz vor Account Takeover

Viele Conversation-Hijacking-Angriffe beginnen mit einem kompromittierten E-Mail-Konto. Unternehmen sollten deshalb eine Multi-Faktor-Authentifizierung nutzen, um eine zusätzliche Sicherheitsebene über Benutzername und Kennwort zu legen. Die Sicherheitslösung sollte zudem erkennen können, wenn Konten kompromittiert wurden, und in Echtzeit Abhilfe schaffen, indem sie Benutzer warnt und bösartige E-Mails entfernt, die von gekaperten Konten gesendet wurden. - Überwachung von Kontoanmeldungen und Posteingangsregeln

Unternehmen sollten zudem eine Sicherheitslösung einsetzen, um verdächtige Aktivitäten zu identifizieren, einschließlich Anmeldungen von ungewöhnlichen Orten und IP-Adressen – ein mögliches Anzeichen für gefährdete Konten. Auch sollten E-Mail-Accounts auf böswillige Posteingangsregeln überwacht werden, da diese häufig im Rahmen von Kontoübernahmen durch Cyberkriminellen missbraucht werden. Angreifer loggen sich in das kompromittierte Konto ein, erstellen Weiterleitungsregeln und verstecken oder löschen alle E-Mails, die sie von dem Konto aus senden, um ihre Spuren zu verwischen. - Überwachung von Domain-Registrierungen

Weiterhin sollten Unternehmen neue Domain-Registrierungen im Auge behalten, die durch Tippfehler-Squatting-Techniken zum Identitätsdiebstahl verwendet werden könnten. Viele Unternehmen entscheiden sich für den Kauf von Domains, die ihren eigenen ähnlich sind, um potenziellen Missbrauch durch Kriminelle zu vermeiden. - Nutzung künstlicher Intelligenz

Angreifer passen ihre E-Mail-Taktiken an, um Gateways und Spam-Filter zu umgehen. Daher ist es wichtig, eine Lösung einzusetzen, die künstliche Intelligenz zur Erkennung und Blockierung von Angriffen, einschließlich Kontoübernahme und Domain-Imitation, einsetzt. Diese Technologie sollte über die Suche nach bösartigen Links oder Anhängen hinausgehen. Durch den Einsatz von maschinellem Lernen zur Analyse normaler Kommunikationsmuster im Unternehmen können diese Technologien Anomalien erkennen, die auf einen Angriff hinweisen. - Interne Richtlinien stärken

Zudem sollten Unternehmen Richtlinien erstellen und Verfahren zur Bestätigung aller E-Mail-Anforderungen für Überweisungen und Zahlungsänderungen einrichten, um kostspielige Fehler durch Mitarbeiter zu vermeiden. Für alle Finanztransaktionen sollte eine persönliche oder telefonische Bestätigung und/oder Genehmigung von mehreren Personen eingefordert werden.

Mit den oben genannten Best Practices bietet sich ein mehrschichtiger Sicherheitsansatz für Unternehmen, um das Risiko durch Conversation Hijacking erheblich einzudämmen.

Dr. Klaus Gheri, General Manager Network Security bei Barracuda Networks

NEWS | IT-SECURITY | TIPPS

Account Takeover-Angriffe: Wie Unternehmen ihre Office-365-Konten schützen können

Die feindliche Übernahme von Konten durch Hacker ist eine, der am schnellsten wachsende Bedrohung für die E-Mail-Sicherheit. Bei diesen Angriffen nutzen Cyberkriminelle häufig Markenimitation, Social Engineering und Phishing, um Anmeldeinformationen zu stehlen. Sobald ein Konto kompromittiert ist, spionieren Kriminelle die internen Unternehmensaktivitäten aus, um anschließend weitere Angriffe zu starten. Da mehr als die Hälfte aller…

NEWS | IT-SECURITY | SERVICES | TIPPS

Kontoübernahmen und Identitätsdiebstahl: Neue Vertriebsstrategie im Dark Web

Combolists-as-a-Service (CaaS) ermöglicht Optimierung und Automatisierung von Kontoübernahmen und Identitätsdiebstahl. Das Konto von Anwendern zu hacken ist wie der Einbruch in ein Haus: Entweder man verschafft sich gewaltsam Zutritt oder sucht nach dem Ersatzschlüssel unter der Fußmatte. In der Cyberwelt scheint letztere Vorgehensweise so einfach wie nie. Die Zahl der exponierten Zugangsdaten im Open, Deep…

NEWS | TRENDS WIRTSCHAFT | TRENDS SECURITY | BUSINESS | TRENDS KOMMUNIKATION | TRENDS 2018 | IT-SECURITY | KOMMUNIKATION | SICHERHEIT MADE IN GERMANY

Cyberangriffe zur Übernahme von E-Mail-Konten sind weitverbreitet

Kompromittierte Accounts größtenteils für Phishing genutzt. Vor allem sensible Abteilungen betroffen. Wie eine aktuelle Studie von Barracuda zeigt, nehmen Cyberangriffe, die auf die Übernahme von E-Mail-Konten abzielen, zu. Von 50 Unternehmen, die an einer drei Monate dauernden Untersuchung teilnahmen, meldeten 19 von ihnen derartige Vorfälle. Im Rahmen der Studie wurde erhoben, für welche Zwecke…

NEWS | TRENDS SECURITY | TRENDS 2019 | IT-SECURITY

Hackerangriffe via Microsoft Office an der Tagesordnung

Laut Internet Security Report Q3/2019 ist die von E-Mail-Anhängen ausgehende Gefahr präsenter denn je. Wie der aktuell veröffentlichte WatchGuard Internet Security Report für das dritte Quartal 2019 belegt, sollte bei per E-Mail eingehenden Word-, RTF- oder anderen Office-Dokumenten weiterhin besondere Vorsicht gelten. Diesmal haben es gleich zwei einschlägige Malware-Varianten in die Top 10 geschafft. Die…

NEWS | TRENDS SECURITY | IT-SECURITY | TIPPS

Im Wettlauf gegen Cyberkriminelle: Fallstricke manueller Incident Response

Ineffiziente Reaktionen auf E-Mail-Angriffe sorgen bei Unternehmen jedes Jahr für Milliardenverluste. Für viele Unternehmen ist das Auffinden, Identifizieren und Entfernen von E-Mail-Bedrohungen ein langsamer, manueller und ressourcenaufwendiger Prozess. Infolgedessen haben Angriffe oft Zeit, sich im Unternehmen zu verbreiten und weitere Schäden zu verursachen. Laut Verizon dauert es bei den meisten Phishing-Kampagnen nur 16 Minuten, bis…

NEWS | KOMMUNIKATION | STRATEGIEN | AUSGABE 9-10-2019

Moderner, attraktiver Arbeitsplatz: New Work – eine Frage der Kultur. Und der Tools.

Junge Fachkräfte werden von Unternehmen dringend gesucht. Eine agile Unternehmenskultur mit modernen, kollaborativen Arbeitstools kann beim Wettlauf um qualifizierte Arbeitnehmer ein entscheidender Faktor sein. Aber manche Entscheider sind sich unschlüssig, wie genau sie dafür die Weichen stellen sollen. Dabei kann schon die Umstellung auf kollaborative Tools wie Office 365 ein guter erster Schritt Richtung »New Work« sein. Ein Schritt, den Unternehmen sowieso gehen müssen.

NEWS | TRENDS SECURITY | TRENDS KOMMUNIKATION | TRENDS 2019 | IT-SECURITY | KOMMUNIKATION

Massive Auswirkungen von E-Mail-Attacken auf den Geschäftsbetrieb

43 Prozent der Unternehmen sind in den letzten 12 Monaten Opfer eines Spear-Phishing-Angriffs geworden. Barracuda veröffentlicht die Ergebnisse einer in Auftrag gegebenen Umfrage unter 660 IT-Verantwortlichen weltweit. Dabei fragte das Unternehmen nach den Erfahrungen mit Phishing, Insider-Bedrohungen, Office 365 und die damit verbunden Auswirkungen auf die Geschäftsabläufe sowie die Ausgaben für IT-Security und die Kosten…

NEWS | IT-SECURITY | STRATEGIEN | AUSGABE 5-6-2019 | SECURITY SPEZIAL 5-6-2019

Sicherheitssysteme sind immer veraltet – außer, man ändert den Blickwinkel: Angriffe einfach zulassen

Die Cyberkriminellen werden immer raffinierter und aggressiver. Traditionelle Verteidigungstaktiken zeigen trotz enormen Aufwands selten die erwarteten Resultate. Zeit, die Strategie zu überdenken.

NEWS | BUSINESS PROCESS MANAGEMENT | EFFIZIENZ | INDUSTRIE 4.0 | ONLINE-ARTIKEL

Beschleunigung der Konzeptionsphase im Automobilbau

Bringt Schwung in die Simulation: Einbindung von FE-Modellen mittels Krylov-Unterraum-Verfahren ermöglicht detaillierte Aussagen zum Schwingungsverhalten. Ermittlung akustischer Vergleichswerte im Zeitbereich durchführbar. Die Systemsimulation wird ein immer beliebteres Mittel dafür, aussagekräftige Experimente zum Verhalten eines Antriebsstrangs bereits in der Konzeptphase durchzuführen. Auf diese Weise können – selbst wenn eine große Anzahl an Varianten geprüft wird…