Ineffiziente Reaktionen auf E-Mail-Angriffe sorgen bei Unternehmen jedes Jahr für Milliardenverluste. Für viele Unternehmen ist das Auffinden, Identifizieren und Entfernen von E-Mail-Bedrohungen ein langsamer, manueller und ressourcenaufwendiger Prozess. Infolgedessen haben Angriffe oft Zeit, sich im Unternehmen zu verbreiten und weitere Schäden zu verursachen. Laut Verizon dauert es bei den meisten Phishing-Kampagnen nur 16 Minuten, bis jemand auf einen bösartigen Link klickt. Bei einer manuellen Reaktion auf einen Vorfall benötigen Unternehmen jedoch circa dreieinhalb Stunden, bis sie reagieren. In vielen Fällen hat sich zu diesem Zeitpunkt der Angriff bereits weiter ausgebreitet, was zusätzliche Untersuchungen und Gegenmaßnahmen erfordert.

Manuelle Incident Response: Die schiere Masse an Angriffen überfordert

In einer aktuellen Umfrage fanden Sicherheitsforscher von Barracuda heraus, dass ein Unternehmen durchschnittlich dreieinhalb Stunden (212 Minuten) benötigt, um einen Angriff zu beheben. Zudem verbringen 11 Prozent der Unternehmen mehr als sechs Stunden mit Untersuchungen und Korrekturen. Barracuda betrachtete hierfür die Ergebnisse von E-Mail-Bedrohungsscans von 383.790 Postfächern in 654 Unternehmen über einen Zeitraum von 30 Tagen. Die Scans identifizierten fast 500.000 bösartige Nachrichten in diesen Posteingangsbereichen. Im Durchschnitt hatte jedes Unternehmen mehr als 700 bösartige E-Mails, auf die Benutzer jederzeit zugreifen konnten. Bei dreieinhalb Stunden Bereinigung pro Kampagne würde es Tage, wenn nicht Wochen dauern, bis ein Unternehmen all diese bösartigen Nachrichten identifiziert, untersucht und bereinigt hat.

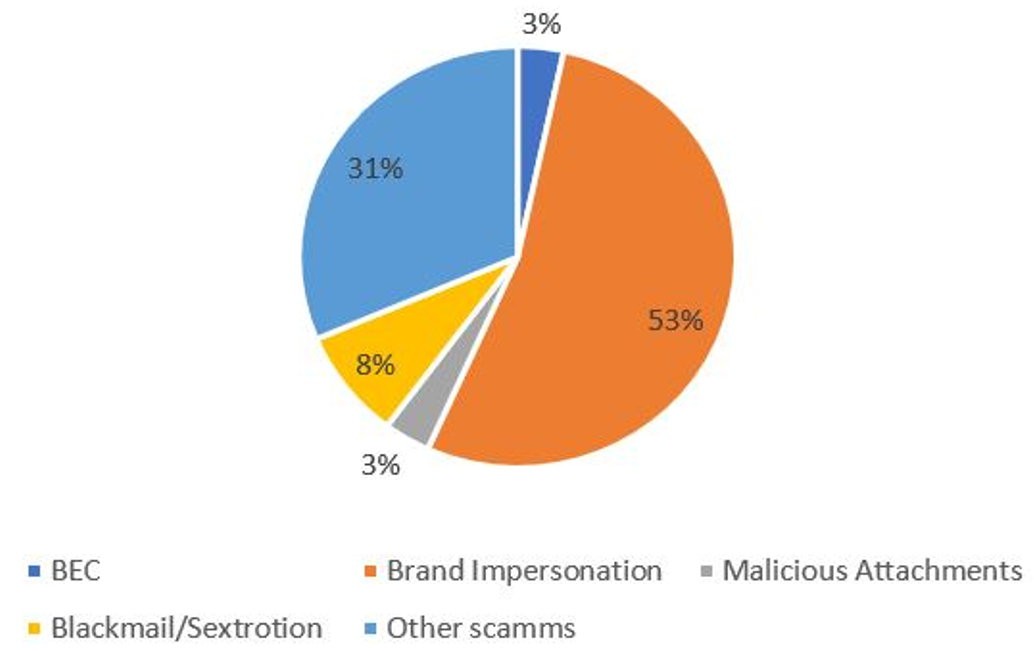

Häufigkeit verschiedener Angriffsarten auf die E-Mail-Sicherheit.

Zusätzlich zu diesen Angriffen, die sich bereits in den Mailboxen befanden, meldeten Benutzer jeden Tag verdächtige Nachrichten an die IT-Abteilung. Basierend auf Daten von Barracuda, reagiert ein typisches Unternehmen täglich auf etwa fünf E-Mail-Sicherheitsvorfälle. Mit durchschnittlich 3,5 Stunden für die Reaktion auf jeden Vorfall dauert es mehr als 17 Stunden, was zwei Vollzeitmitarbeitern entspricht, um auf diese täglichen Meldungen zu reagieren. Diese Zeit könnte stattdessen auf proaktivere Sicherheitsmaßnahmen aufgewendet werden, wie etwa Sicherheitstrainings für Mitarbeiter, die Verwaltung von Sicherheitspatches oder die Untersuchung zugestellter E-Mails auf bösartige Inhalte.

Drei Maßnahmen zur Verbesserung der Reaktionszeiten bei Sicherheitsvorfällen

Unternehmen haben selten genug Zeit und Ressourcen, um auf alle Vorfälle nach Best Practices zu reagieren. Häufig müssen IT-Abteilungen Prioritäten setzen, welche bösartigen Nachrichten zuerst untersucht werden, sodass andere Benutzer und Daten exponiert bleiben. Im Folgenden drei Maßnahmen für Unternehmen, um ihre Incident Response zu verbessern:

1. Bewertung von E-Mail-Schwachstellen: Posteingänge des Unternehmens sollten gescannt werden, um bösartige E-Mail- und Social-Engineering-Angriffe zu finden, die das E-Mail-Gateway übersehen hat. Dies hilft, die Schwachstellen im E-Mail-System sowie den Umfang der zu untersuchenden und zu behebenden Probleme zu verstehen.

2. Spear-Phishing-Schutz mithilfe von KI: Die Einführung eines KI-basierten Schutzes vor Phishing und Account-Takeover hilft IT-Teams, diese Bedrohungen effektiver zu blockieren und Angreifern einen Schritt voraus zu sein, indem mithilfe künstlicher Intelligenz in Echtzeit nach Anomalien gesucht wird.

3. Automatisierung der Incident Response: Eine automatisierte Lösung für die Reaktion auf Vorfälle hilft, Bedrohungen, die während des E-Mail-Scans in den Posteingangsordnern der Benutzer gefunden wurden, schnell zu beseitigen und die Korrektur für alle zukünftigen Nachrichten effizienter zu gestalten. Mit automatisierten Lösungen für die Incident Response können Unternehmen effizient alle internen Benutzer identifizieren, die eine bösartige E-Mail erhalten haben, und alle Instanzen davon entfernen. Zudem ermöglichen diese Lösungen auch die automatische Zusendung von Meldungen an betroffene Benutzer, um sie vor der Bedrohung zu warnen oder andere Anweisungen zu geben.

Die Untersuchung zeigt, dass Unternehmen mit einer automatisierten Incident Response ihre Reaktionszeit um durchschnittlich 95 Prozent reduzieren können. So dauert beispielsweise die Reaktion auf Vorfälle bei 78 Prozent der Unternehmen mit automatisierter Vorfallreaktion weniger als 10 Minuten.

Eine schnelle und automatisierte Reaktion auf Vorfälle ist mittlerweile wichtiger denn je, da ausgefeilte Spear-Phishing-Angriffe zur Umgehung der E-Mail-Sicherheit immer häufiger auftreten. So sind etwa BEC-Angriffe (Business E-Mail Compromise), die keine bösartigen Links oder Anhänge enthalten, enorm effektiv: In den letzten drei Jahren haben diese Angriffe laut FBI zu Verlusten von 26 Milliarden US-Dollar geführt. Im Wettlauf gegen Cyberkriminelle verbessert die Automatisierung der Incident Response daher erheblich die Reaktionszeit auf Vorfälle, hilft die Unternehmenssicherheit zu stärken, Schäden zu begrenzen und spart IT-Teams wertvolle Zeit und Ressourcen.

Dr. Klaus Gheri, General Manager Network Security bei Barracuda Networks

TRENDS SECURITY | NEWS | TRENDS 2016 | IT-SECURITY

Incident Response : Datendiebstahl bei ThyssenKrupp

Wenige Tage nach dem breit angelegten Angriff auf ein bestimmtes Routersystem, das unter anderem auch die Telekom einsetzt, erschüttert der nächste Sicherheitszwischenfall die Medien. Bei der von ThyssenKrupp gemeldeten Cyberattacke gelang es sehr gut organisierten Angreifern, das Netzwerk des bekannten Stahlgiganten zu infiltrieren. Angreifer drangen in das Netzwerk des Konzerns ein, um an strategisch relevanten…

NEWS | IT-SECURITY | TIPPS

Fünf Maßnahmen als Reaktion auf Incidents

Dass Unternehmen gänzlich vor Sicherheitsvorfällen gefeit sind, ist ein Trugschluss: eine 100-prozentige Absicherung kann es nicht geben. Jedes Unternehmen sollte sich dieser Tatsache stellen und auf Störungen vorbereitet sein. Welche Handlungsschritte sich dann im Fall der Fälle empfehlen, zeigt NTT Com Security auf. Klar ist, dass die Abwehr eines Angriffs nicht erst beim Sicherheitsvorfall selbst…

NEWS | IT-SECURITY | SERVICES | STRATEGIEN | AUSGABE 3-4-2019 | SECURITY SPEZIAL 3-4-2019

Cybersicherheit – Einheitliche Tools für das Unified Threat Management

NEWS | CLOUD COMPUTING | IT-SECURITY | LÖSUNGEN

Datenpannen in der Cloud – Ist der Zero-Trust-Ansatz die Lösung?

In den vergangenen Monaten gab es zahlreiche, teilweise drastische Meldungen über Datenverluste beziehungsweise die ungewollte Offenlegung von Daten durch ungesicherte Clouds sowie Attacken auf Cloud-Infrastrukturen. Vor dem Hintergrund dieser Ereignisse erläutert Palo Alto Networks das Konzept von »Zero Trust« in der Cloud. Den Begriff »Zero Trust« gibt es seit fast zehn Jahren, aber er hat…

NEWS | BUSINESS | EFFIZIENZ | IT-SECURITY

Firmeninterne IT-Sicherheitsteams halbieren Kosten eines Sicherheitsvorfalls

Folgekosten von Cyberattacken im Vergleich zum Vorjahr auf 1,41 Millionen US-Dollar gestiegen; mit SOCs nur 675.000 US-Dollar. 34 Prozent der Unternehmen mit Datenschutzbeauftragten, die von einem Datenverstoß betroffen waren, erlitten keine finanziellen Verluste. Mit der Einführung eines internen IT-Sicherheitsteams lassen sich die durchschnittlichen Kosten eines Cybersicherheitsvorfalls deutlich reduzieren: So schätzen Unternehmen, die über ein…

NEWS | IT-SECURITY

Fortune 500-Unternehmen zeigen nicht genug Engagement für die Cybersicherheit

In einem aktuellen Report wurde die Verpflichtung weltweit führender Unternehmen zur Verbesserung ihrer Cybersicherheitsinitiativen untersucht. Dazu hat Bitglass die Fortune 500-Unternehmen des Jahres 2019 betrachtet und öffentlich zugängliche Informationen wie die Inhalte ihrer Websites ausgewertet [1]. Der Report zeigt, dass 77 Prozent der Fortune 500 auf ihren Websites keine Angaben darüber machen, wer für ihre…

NEWS | IT-SECURITY | KÜNSTLICHE INTELLIGENZ

Von KI profitiert die Cybersicherheit – aber auch die Cyberkriminalität

Gerade in jüngster Zeit haben automatisierte Phishing-Angriffe relativ plötzlich stark zugenommen. Dank künstlicher Intelligenz (KI), maschinellem Lernen und Big Data sind die Inhalte deutlich überzeugender und die Angriffsmethodik überaus präzise. Mit traditionellen Phishing-Angriffen haben die Attacken nicht mehr viel gemein. Während IT-Verantwortliche KI einsetzen, um Sicherheit auf die nächste Stufe zu bringen, darf man sich…

NEWS | BUSINESS | FAVORITEN DER REDAKTION | IT-SECURITY | ONLINE-ARTIKEL

Sicherheit (managen) ist keine One-Man-Show

Die Lösung: Ein kooperativer Ansatz, um Sicherheit in Organisationen zu verwirklichen. Vertrauen gehört zu den erfolgskritischsten Faktoren für Organisationen in der heutigen Zeit. Das Vertrauen von Kunden, Mitarbeitern und Partnern will gewonnen und behalten werden. Neben professionellen Services ergibt es sich zumeist aus nicht-eintretenden Sicherheitsvorfällen und einem umfassenden Schutz der Organisations- und Kundeninformationen. Letzterer wird…

TRENDS 2019 | TRENDS SECURITY | NEWS | IT-SECURITY

Cybersicherheit: Die Trends des ersten Halbjahrs 2019

Auch in den ersten sechs Monaten des Jahres stand die Cybersicherheit in den Schlagzeilen, sei es aufgrund der Betrugsfälle mit falschem technischem Support oder der Cyberangriffe auf bestimmte Länder. Stormshield hat einen Rückblick des ersten Halbjahres 2019 erstellt und die wichtigsten Tendenzen hervorgehoben. Tendenz: Cyberkriminalität, neues Gesellschaftsphänomen Die Cyberkriminalität schleicht sich zunehmend in…

NEWS | PRODUKTMELDUNG

Software Vendor Award in Silber für die tetraguard systems GmbH

Nach 2017 und 2018 wurde die tetraguard systems GmbH zum 3. Male in Folge mit dem Software Vendor Award in Silber durch die Softshell AG ausgezeichnet. Der Softshell Vendor Report wird seit 2014 in Deutschland und den USA recherchiert und veröffentlicht und hat sich zum Ziel gesetzt das komplexe Angebot an Cybersicherheits-Hardware und -Softwarelösungen…

NEWS | IT-SECURITY

Die Anatomie moderner SIEM-Lösungen

Die Cybersicherheitslandschaft wird zusehends komplexer. Hacker warten ständig mit neuen Ideen auf. Parallel dazu generieren Business-Technologien Unmengen an Daten. Das bringt traditionelle SIEM-Lösungen (Security Information and Event Management) an ihre Grenzen: Sie sind nicht skalierbar und verwenden beim Erkennen von Bedrohungen lediglich regelbasierte Techniken. Es gibt einige entscheidende Merkmale, die eine moderne von einer traditionellen…

NEWS | BUSINESS | IT-SECURITY | KOMMENTAR | EDITORIAL | AUSGABE 5-6-2019

Sicherheit kostet

Erinnern Sie sich an Equifax? Die Kreditauskunftei wurde 2017 Opfer einer der größten Datenschutzverletzungen aller Zeiten. Daten von rund 145 Millionen US-Verbrauchern als auch von Millionen von Menschen aus anderen Ländern wurden kompromittiert. Auch zwei Jahre nach der Datenschutzverletzung spürt Equifax die Auswirkungen seiner Mängel in der Cybersicherheit. Die Ratingagentur Moody’s hat das Unternehmen im…

NEWS | CLOUD COMPUTING | IT-SECURITY | ONLINE-ARTIKEL | STRATEGIEN | TIPPS

Multi-Cloud-Netzwerke absichern

Cloud-basierte Rechen- und Serviceplattformen versetzen Unternehmen in die Lage, sich an die neue digitale Wirtschaft anzupassen. Die Cloud ermöglicht es ihnen, schnell Ressourcen zu bündeln, neue Anwendungen zu implementieren und in Echtzeit auf die Anforderungen von Nutzern und Verbrauchern zu reagieren. So können Sie auf dem heutigen digitalen Markt effektiv agieren und konkurrenzfähig bleiben. Doch…

NEWS | IT-SECURITY | ONLINE-ARTIKEL | STRATEGIEN | TIPPS

Threat Intelligence – die Grundlage für Cybersicherheit

Über die wachsende Rolle von Threat Intelligence für die Cybersicherheit und wie sie im Rahmen eines umfassenden Cyber-Abwehrprogramms effektiv genutzt werden kann. Im Bereich Cybersicherheit ist man umso besser gerüstet, je mehr man über potenzielle Bedrohungen für sein Unternehmen weiß. Threat Intelligence, auf Deutsch das »Wissen über Bedrohungen« beschreibt die Sammlung aller sicherheitsrelevanten Informationsquellen.…

TRENDS 2019 | TRENDS SECURITY | NEWS | TRENDS KOMMUNIKATION | FAVORITEN DER REDAKTION | IT-SECURITY

Bots kosten Unternehmen durchschnittlich 4 Millionen Dollar im Jahr

Neue Forschungsergebnisse zeigen finanzielle Verluste durch Credential Stuffing auf. Credential Stuffing setzt darauf, dass Nutzer für verschiedene Konten, Anwendungen und Services dieselbe Kombination aus Nutzername und Passwort verwenden. Cyberkriminelle nutzen gestohlene Kontodetails von einer Plattform und setzen Bots ein, um sich mit diesen Daten bei unzähligen anderen Plattformen anzumelden. Haben sie es einmal geschafft, nutzen…

TRENDS 2019 | TRENDS SECURITY | NEWS | IT-SECURITY | PRODUKTMELDUNG

Weltweit wird noch immer zu wenig für die Cybersicherheit getan

Weltweit wird noch immer zu wenig für die Cybersicherheit getan. Es handelt sich hierbei nicht um eine allgemeine Betrachtung, sondern um die Ergebnisse der jährlichen Umfrage von 2019 mit dem Titel »Cyber Resilient Organization«, die vom Ponemon Institute durchgeführt, von IBM Resilient gesponsert wurde und an der mehr als 3.600 Sicherheits- und IT-Experten aus der…

NEWS | BUSINESS PROCESS MANAGEMENT | CLOUD COMPUTING | EFFIZIENZ | FAVORITEN DER REDAKTION | INFRASTRUKTUR | IT-SECURITY | RECHENZENTRUM | SERVICES

Sichtbarkeit, Erkennung und Reaktion: SIEM-freie Architekturen für vereinfachte Cybersicherheit

Bei der Realisierung eines guten Incident-Response-Programms gilt es, die Sichtbarkeit, Erkennung und Reaktion mit den Kosten und der Komplexität für Aufbau und Wartung eines effektiven Security-Stacks in Einklang zu bringen. Dies erweist sich vor dem Hintergrund, dass die Anzahl an Angriffen stetig zunimmt und damit auch die Menge an »Alarmmeldungen« in den Unternehmensnetzen steigt, als…

NEWS | EFFIZIENZ | IT-SECURITY | SERVICES | WHITEPAPER

Sicherheitsteams verdienen einen besseren Ansatz für Erkennung und Reaktion auf Cyberangriffe

Für viele Unternehmen ist das IT-Sicherheitsteam die erste Verteidigungslinie gegen alle bekannten und unbekannten Bedrohungen. Die zentrale Aufgabe solcher Teams besteht darin, Bedrohungen in ihrer gesamten digitalen Umgebung zu identifizieren, zu untersuchen und zu entschärfen. Da die Angreifer zunehmend automatisierter und komplexer vorgehen, verlassen sich Sicherheitsteams auf einen mehrschichtigen Ansatz zur Prävention, wie Palo Alto…

TRENDS 2019 | TRENDS WIRTSCHAFT | TRENDS SECURITY | NEWS | BUSINESS | FAVORITEN DER REDAKTION | IT-SECURITY

Cyberresilienz: Erhebliche Defizite bei der Notfallplanung

Mehr als die Hälfte der deutschen Unternehmen testen ihre Notfallpläne nicht. Automatisierung verbessert die Erkennung und Eindämmung von Cyberangriffen in Deutschland um 46 Prozent. Die Ergebnisse der vierten, jährlichen Benchmark-Studie zur Cyberresilienz, vom Ponemon Institute durchgeführt und von IBM Resilient gesponsert, sind veröffentlicht worden. In »The 2019 Cyber Resilient Organization« wird untersucht, inwieweit Unternehmen…