Illustration Absmeier foto freepik

Mikrosegmentierung ist mittlerweile unerlässlich, aber komplex – ein alternativer Ansatz löst die typischen Herausforderungen.

Die Mikrosegmentierung ist zu einem Eckpfeiler von Zero-Trust-Architekturen geworden, da sie eine granulare Kontrolle des Netzwerkverkehrs verspricht und die Angriffsfläche erheblich reduziert. Entsprechende Lösungen erweisen sich jedoch oft als komplex. Trotz des Potenzials der Mikrosegmentierung und des Engagements der Projektverantwortlichen kommen viele Projekte zum Stillstand oder scheitern völlig.

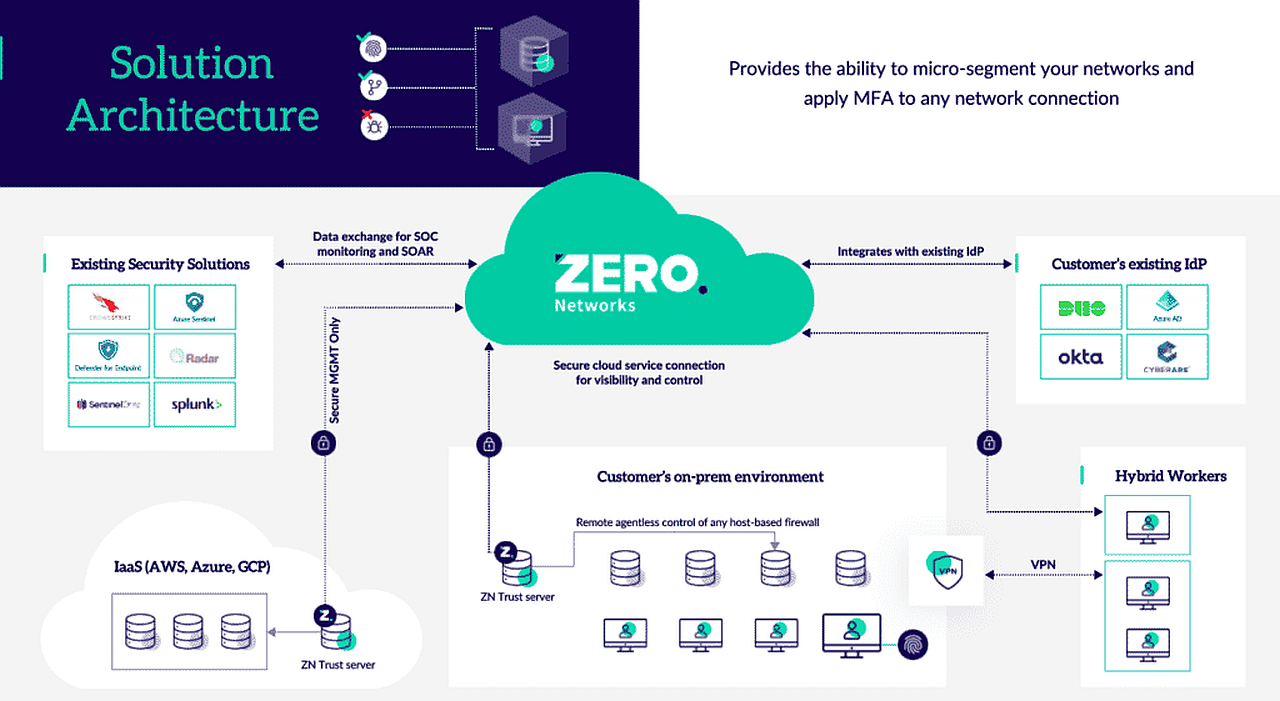

Zero Networks hat sich auf dieses Problem spezialisiert. Der Anbieter von Zero-Trust-Sicherheitslösungen, gab vor wenigen Tagen sogar eine Integration mit Palo Alto Networks bekannt. Ziel ist es, Unternehmen im Rahmen einer hybriden Mesh-Firewall-Plattform eine umfassende Zero-Trust-Mikrosegmentierung zu bieten.

Hier sind die fünf Gründe, warum Mikrosegmentierungsinitiativen scheitern.

- Komplexitätsüberlastung

Die Implementierung der Mikrosegmentierung ist generell komplex. Unternehmen haben oft Schwierigkeiten, alle Anwendungsabhängigkeiten und Netzwerkflüsse zu erfassen. Die manuelle Erstellung von Tags oder Labels für jedes Asset ist zeit- und arbeitsaufwendig. Herkömmliche Lösungen erfordern die manuelle Erstellung von Richtlinien, was zu Fehlkonfigurationen und endlosen Regelanpassungen führt.

Laut einem aktuellen Zero-Trust-Branchenreport stimmen 70 Prozent der Cybersicherheitsexperten zu, dass Mikrosegmentierung sehr wichtig oder unerlässlich ist, um Zero Trust zu erreichen [1]. Nur fünf Prozent der Befragten segmentieren ihre Netzwerke jedoch entsprechend dem Mikrosegmentierungsansatz. 40 Prozent nannten die Komplexität als Hauptproblem bei der Implementierung der Mikrosegmentierung.

- Ressourcenbeschränkungen

Mikrosegmentierungsprojekte erfordern viel Zeit, Fachwissen und finanzielle Investitionen. Viele IT-Teams sind ohnehin bereits überlastet, was es schwierig macht, die notwendigen Ressourcen für eine erfolgreiche Umsetzung bereitzustellen.

- Betriebsunterbrechung

Eine der größten Befürchtungen bei der Mikrosegmentierung ist der Ausfall kritischer Anwendungen. Schlecht konfigurierte Richtlinien können versehentlich legitimen Datenverkehr blockieren, was zu Ausfallzeiten und Frustration bei den Benutzern führt. Dieses Risiko ist oft der Grund, warum Teams zögern oder das Projekt ganz aufgeben.

- Herausforderungen bei der Skalierbarkeit

Mit dem Wachstum von Umgebungen – insbesondere mit dem Aufkommen von Hybrid- und Multi-Cloud-Infrastrukturen – wird die Aufrechterhaltung und Skalierung von Mikrosegmentierungsrichtlinien exponentiell schwieriger. Herkömmliche Lösungen lassen sich nur schwer anpassen, was zu Sicherheitslücken führt.

- Mangelnde Transparenz

Ohne umfassende Transparenz in Bezug auf den Netzwerkverkehr und die Anwendungsabhängigkeiten ist die Erstellung effektiver Segmentierungsrichtlinien ein Ratespiel. Unbekannte Faktoren können sowohl zu Sicherheitslücken als auch zu betrieblichen Problemen führen.

Mikrosegmentierung ist für die moderne Netzwerksicherheit unerlässlich, aber herkömmliche Ansätze scheitern oft an Komplexität, Ressourcenbedarf und Skalierbarkeit.

Wie man diese Herausforderungen löst

Zero Networks wurde entwickelt, um genau die Probleme zu lösen, an denen Mikrosegmentierungsprojekte scheitern. Dies geschieht auf folgende Weise:

- Automatisierte Richtlinienerstellung

Zero Networks überwacht und lernt alle Netzwerkverbindungen über einen Zeitraum von 30 Tagen, um deterministische, hochpräzise Firewall-Regeln und -Richtlinien zu erstellen. Dadurch entfällt die Notwendigkeit für manuelles Tagging, Gruppieren und Erstellen von Richtlinien, was die Komplexität der Implementierung, der laufenden Verwaltung und das Risiko von Fehlkonfigurationen erheblich reduziert.

- Agentenlos und skalierbar

Mit einem agentenlosen Ansatz kann Zero Networks schnell in verschiedenen Umgebungen eingesetzt werden, ohne dass die Software auf jedem Endpunkt installiert werden muss. Die skalierbare Architektur gewährleistet eine konsistente Durchsetzung von Richtlinien in lokalen, Cloud- und hybriden Infrastrukturen.

- Minimiertes Betriebsrisiko, maximierte Cyberresilienz

Zero Networks setzt adaptive Richtlinien ein, die sich in Echtzeit anpassen und sicherstellen, dass legitimer Datenverkehr nicht versehentlich blockiert wird. Dadurch wird das Risiko von Ausfallzeiten reduziert und der reibungslose Betrieb kritischer Anwendungen gewährleistet. Wenn es zu einer Sicherheitsverletzung kommt, wird diese sofort eingedämmt, sodass ein Unternehmen den Betrieb reibungslos aufrechterhalten und sich extrem schnell von einem Vorfall erholen kann.

- Verbesserte Sichtbarkeit und Kontrolle

Die Plattform bietet einen umfassenden Einblick in den Netzwerkverkehr und erleichtert so die Identifizierung von Abhängigkeiten und potenziellen Risiken. Diese Erkenntnisse ermöglichen besser fundierte Entscheidungen bezüglich Regeln und führen zu einer effektiveren Segmentierung.

- Kosten- und Ressourceneffizienz

Durch die Automatisierung eines Großteils der beschwerlichen Arbeit reduziert sich der Bedarf an Fachpersonal und lange Projektlaufzeiten. Dies senkt nicht nur die Kosten, sondern beschleunigt auch die Amortisierung. ESG hat kürzlich die Kosteneinsparungen durch die Automatisierung von Zero validiert und festgestellt, dass ein durchschnittliches Unternehmen mit Zero 87 Prozent im Vergleich zur herkömmlichen Firewall-Segmentierung und 75 Prozent im Vergleich zu älteren Mikrosegmentierungsplattformen einspart.

Kay Ernst, Manager DACH bei Zero Networks

[1] https://zeronetworks.com/resource-center/white-papers/network-segmentation-zero-trust-architectures-survey-of-it-security-professionals

52 Artikel zu „Mikrosegmentierung“

News | Cloud Computing | IT-Security | Ausgabe 1-2-2024 | Security Spezial 1-2-2024

Sicherheit in der Cloud durch Mikrosegmentierung – Man kann nur schützen, was man sehen kann

News | Cloud Computing | Favoriten der Redaktion | IT-Security | Ausgabe 11-12-2018

Mikrosegmentierung: Teile und herrsche – Neun Prüfsteine für die Absicherung von Cloud-Umgebungen

DevOps, IaaS, App-gesteuerte Prozesse: Die digitale Transformation beschleunigt eine Vielzahl an Geschäftsabläufen im Unternehmen. Aus Sicht der IT-Sicherheitsverantwortlichen stellt sich die Frage, ob sie ihre Sicherheitsstrategien an die veränderten Bedingungen angepasst haben? Es ist Zeit, die IT-Security-Strategie zu überdenken und den Fokus auf die Absicherung hybrider Cloud-Umgebungen zu legen.

News | Industrie 4.0 | Infrastruktur | Internet der Dinge | IT-Security

OT und IT – Herausforderungen für die Cybersicherheit

Mit der zunehmenden Digitalisierung und Automatisierung in der Industrie steigen die Anforderungen an die Cybersicherheit. Waren IT und OT früher getrennte Welten, befinden sich die Systeme heute in zunehmend verbundenen Netzwerken und sind auch an das Internet angebunden. Dadurch entstehen neue Angriffsflächen, die die Sicherheit beider Bereiche gefährden. Ein Zero-Trust-Ansatz wird auch für die OT…

News | IT-Security | Rechenzentrum | Services

Der einfache Weg zu Zero Trust: Mit Controlware zur zeitgemäßen Security-Architektur

Im Zuge der Digitalisierung setzen sich zunehmend offene Netzwerkstrukturen durch, die ein hohes Maß an Flexibilität bieten, sich aber nicht mit traditionellen Security-Lösungen schützen lassen. Der Zero-Trust-Ansatz ersetzt das alte »Burggraben«-Modell – und bietet einen deutlich robusteren Schutz vor Angriffen. Controlware unterstützt Unternehmen dabei, moderne Zero-Trust-Architekturen (ZTA) zu implementieren und zu betreiben. Der Begriff »Zero…

News | Cloud Computing | IT-Security | Tipps

Mehr Sicherheit für sensible Daten in der Cloud

Wenn Unternehmen in der Cloud geistiges Eigentum oder persönliche Informationen verlieren, drohen ihnen erhebliche Konsequenzen. Mit den richtigen Maßnahmen für Datensicherheit in der Cloud können sie zuverlässig Vorsorge treffen. Datensicherheit in der Cloud wird für Unternehmen zunehmend zu einem kritischen Bestandteil ihrer IT-Infrastruktur. Sie nutzen immer häufiger Cloud-Dienste für den Betrieb von Anwendungen und…

News | Infrastruktur | IT-Security | Ausgabe 9-10-2024

ZT, ZTA, ZTNA – Radikale Sicherheitskonzepte für den Handel

Neue Sicherheitsansätze wie Zero Trust (ZT), Zero Trust Architecture (ZTA) und Zero Trust Network Access (ZTNA) eröffnen dem Handel effektive Wege, sich mit einem digitalen Bollwerk gegen die wachsende Flut an Cyberbedrohungen zu wappnen – vorausgesetzt, die richtigen Technologien und ein verlässlicher Partner kommen zum Einsatz.

News | Cloud Computing | IT-Security | Ausgabe 9-10-2024 | Security Spezial 9-10-2024

Warum die IT-Sicherheit für den Weg in die Cloud spricht – Safety First

Die Vorurteile gegenüber Cloud Computing sind so alt wie die Technologie selbst. Hartnäckig hält sich dabei auch die Meinung, Cloud-Lösungen seien besonders anfällig für Datenverluste und Cyberangriffe. Höchste Zeit, diese überholte Sichtweise zu ändern – denn ein genauerer Blick zeigt, dass die Wolke nicht nur widerstandsfähig ist, sondern Anwendern auch entscheidende Vorteile bietet, bei denen On-Premises-Ansätze nicht mithalten können.

News | Cloud Computing | Digitale Transformation | Effizienz

Die digitale Transformation nicht länger aufschieben

Wie Unternehmen ihr Cloud-Potenzial nutzen können, um die Resilienz ihrer Lieferketten zu stärken und Wachstumsziele zu erreichen. Wirtschaftliche, umweltbedingte und politische Unsicherheiten bedrohen die globalen Lieferketten zunehmend und gefährden die Versorgungssicherheit. Zwar lassen sich Lieferkettenabläufe in der Cloud optimieren und als sichere, resiliente End-to-End-Prozesse über Unternehmens- und Ländergrenzen hinweg orchestrieren, doch viele Unternehmen misstrauen…

News | Cloud Computing | IT-Security | Ausgabe 7-8-2024 | Security Spezial 7-8-2024

Sicherheit Vor-Ort oder in der Cloud – Die Cloud im Kreuzfeuer der Cyberkriminalität

Zum vierten Mal in Folge hat die Thales Group ihren Cloud Security Report veröffentlicht. Eine wichtige Erkenntnis daraus: Unternehmen weltweit äußern Bedenken an der Sicherheit von Cloud-Lösungen. Björn Orth, Geschäftsführer beim Microsoft-Reseller VENDOSOFT, stellt in Anbetracht dessen die Frage: Ist sie dann das Mittel der Wahl?

News | Cloud Computing | Infrastruktur | IT-Security | Tipps

Die Cloud als Schlüssel zur betrieblichen Resilienz

Der Cloud Computing-Markt wächst beständig weiter und ein Ende dieses Aufwärtstrends scheint nicht in Sicht zu sein. Laut Prognosen könnte er bis 2032 die Marke von gut 2,29 Billionen US-Dollar knacken. [1]. Das würde einer durchschnittlichen jährlichen Wachstumsrate (CAGR) von 16,5 Prozent entsprechen. Ein Hauptgrund für dieses Wachstum lässt sich in der Attraktivität der Cloud…

News | Trends Security | Trends Cloud Computing | Cloud Computing | IT-Security

Multi-Cloud-Umgebungen verzeichnen zunehmende Nutzung

Anstieg von 47 Prozent bei SD-WAN- und 25 Prozent bei SASE-Adoption. Sicherheit, nahtlose Integration und Compliance haben für Unternehmen Priorität in hybriden Cloud-Umgebungen, mit Cisco, Palo Alto Networks, AWS und Microsoft Azure als Marktführer . AlgoSec, ein Anbieter von Cybersicherheitslösungen, hat die diesjährige Ausgabe seines »The State of Network Security Report« veröffentlicht. Der Report…

News | Cloud Computing | Effizienz

Höhere Leistung, Skalierbarkeit und Kosteneffizienz in der Cloud durch Serverless Computing

Im Zuge eines immer stärkeren Wachstums des traditionellen Cloud-Computing-Marktes hat sich mit Serverless Computing ein innovativer neuer Ansatz entwickelt, der die Verwaltung physischer Server überflüssig macht. Er ermöglicht es Unternehmen – ohne sich um die eigene Infrastruktur kümmern zu müssen – ihren Fokus gänzlich auf die Entwicklung und Bereitstellung von Anwendungen zu richten. Marktforschungsinstitute erwarten,…

News | IT-Security | Tipps

In drei Schritten zu mehr Cyberresilienz

Cyberkriminalität ist ein globales Problem. Die Zahl der Angriffe nimmt stetig zu, und gleichzeitig gehen die Hacker immer raffinierter vor. Um Bedrohungen jeglicher Art wirksam abwehren zu können, müssen Unternehmen ihre Cyberresilienz verbessern. Dell Technologies erklärt, welche drei Schritte dafür entscheidend sind. Die Zahlen sind alarmierend: Laut dem Global Data Protection Index 2024 von…

News | IT-Security | Tipps | Ausgabe 3-4-2024 | Security Spezial 3-4-2024

Zero-Trust-Architektur – Ein neuer Ansatz für die IT-Sicherheit

Die IT-Sicherheit ist eine der größten Herausforderungen für Unternehmen und Organisationen in der heutigen digitalen Welt. Angesichts der zunehmenden Anzahl und Komplexität von Cyberangriffen, die Daten, Anwendungen und Netzwerke bedrohen, reichen traditionelle Sicherheitsmodelle heute nicht mehr aus, um einen effektiven Schutz zu gewährleisten. Ein neuer Ansatz, der in den letzten Jahren an Popularität gewonnen hat, ist die Zero-Trust-Architektur (ZTA).

News | Trends 2024 | Trends Cloud Computing | Cloud Computing | Künstliche Intelligenz

Cloud-native Architekturen steigern Komplexität von Technologie-Stacks

Nahezu alle befragten deutschen Unternehmen gaben an, dass herkömmliche AIOps-Modelle nur einen begrenzten Wert liefern und Teams die Datenflut nicht bewältigen können. Unternehmen setzen weiterhin auf Multi-Cloud-Umgebungen und Cloud-native Architekturen, um eine schnelle Transformation zu ermöglichen und sichere Innovationen zu liefern. Doch trotz der Geschwindigkeit, Skalierbarkeit und Agilität, die diese modernen Cloud-Ökosysteme bieten, haben…

News | Cloud Computing | Infrastruktur | IT-Security

Sichtbar sicherer durch die Hybrid-Cloud mit Netzwerksichtbarkeit

Die Vorteile einer Hybrid-Cloud-Infrastruktur haben ihren Preis und der heißt Komplexität. Eine solche IT-Landschaft ist die perfekte Möglichkeit für cyberkriminelle Hinterhalte. Dagegen gibt es eine Lösung: vollständige Sichtbarkeit auf den gesamten Datenverkehr. 82 Prozent der IT-Entscheider haben laut einer globalen Umfrage von Cisco in ihrem Unternehmen eine Hybrid-Cloud-Umgebung aufgebaut [1]. Kein Wunder, denn eine…

News | Trends 2024 | Trends Security | Trends Cloud Computing | Cloud Computing | IT-Security

Paradoxes Verhältnis von Cloud-Nutzung und Cloud-Sicherheit

Der Cloud Security Index zeigt deutlich, dass in vielen deutschen Unternehmen ein paradoxes Verhältnis zwischen der Cloud-Nutzung und der Cloud-Sicherheit besteht. Die Studie, bei der 200 IT- und IT-Sicherheitsentscheider in Deutschland befragt wurden, zeigt, dass die Cloud eine Schlüsselrolle in der IT deutscher Unternehmen spielt [1]: 99 % nutzen die Cloud, und 98…

News | IT-Security | Tipps

Die drei großen Bedrohungen der Cybersicherheit 2024

Neue Angriffsarten und immer komplexere IT-Landschaften stellen Unternehmen in Sachen Cyber-Security vor große Herausforderungen. Auf welche drei Security-Themen sollten sich Unternehmen verstärkt konzentrieren? Auch 2024 müssen sich IT-Verantwortliche und die Führungsebenen vor Augen führen, dass es keine Frage ist, ob sie Opfer einer Cyberattacke werden, sondern wann. Dabei hat der alleinige Fokus auf einzelne…

News | Infrastruktur | Kommunikation

Die Vorteile der SD-WAN-Technologie für modernes Netzwerkmanagement

Das Thema Digitalisierung ist bei KMUs ebenso aktuell wie im modernen Großunternehmen. Ein sicheres und agiles Netzwerk ist das Rückgrat der erfolgreichen Unternehmensführung. Software-Defined-Wide-Area-Network (SD-WAN) ist eine innovative Technologie, die herkömmliche WANs durch eine softwaregesteuerte Architektur ersetzt und so das Netzwerkmanagement revolutioniert. Geeignet ist die Technologie für alle Unternehmen, die langfristig für Sicherheit und Effizienz…

News | Industrie 4.0 | Internet der Dinge | IT-Security | Tipps

OT-Security im Überblick – Grundlagen der Sicherheit bei Betriebstechnik

OT-Sicherheit nutzt Technologien zur Überwachung und Erkennung von Veränderungen an der Betriebstechnologieinfrastruktur, etwa bei kritischen Infrastrukturen – worauf kommt es hierbei an? Palo Alto Networks erläutert Grundlagen und Aspekte der OT-Security. OT (Operational Technology) steht in der englisch dominierten Ingenieurssprache für Betriebstechnik oder -technologie. Der Begriff bezieht sich auf Hardware- und Softwaresysteme zur Überwachung…