Ist KI von grundlegender Bedeutung für die Zukunft der Cybersicherheit? Cyber-Defense-Teams die KI nutzen erhalten wertvolle Unterstützung bei Informationsgewinnung und Entscheidungsfindung.

Der Begriff der künstlichen Intelligenz (KI) beziehungsweise Artificial Intelligence (AI) wurde durch die Konferenz von Dartmouth und dem Summer Research Project on Artificial Intelligence bekannt. Diese Konferenz, unter anderem unter Beteiligung von John McCarther, Marvin Minsky und Nathaniel Rochester in Hanover, New Hamphire, USA im Jahr 1956, gilt seither als Geburtsstunde der KI als akademisches Fachgebiet.

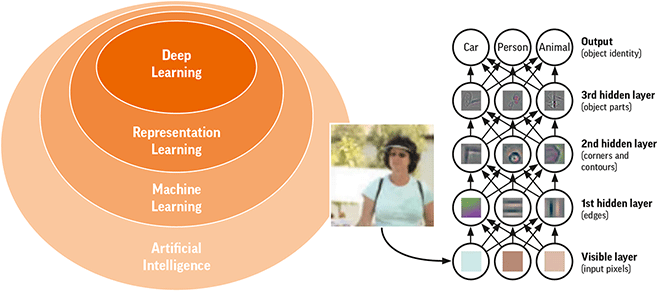

Während das damalige Konzept der KI nach vollen kognitiven Fähigkeiten strebte, gibt es heute eine engere Konzeption, die das Wesen von KI wesentlich schärfer formuliert. KI ist ein übergeordnetes Konzept und umfasst generell algorithmische Lösungen, die maschinelles Lernen, repräsentatives Lernen und sogenanntes Deep Learning umfassen [1].

Unterschieden wird zwischen starker und schwacher KI. Im Folgenden gehen wir hier nicht näher auf die starke KI ein, da dies an dieser Stelle zu weit führen würde. Schwache KI befasst sich mit konkreten Anwendungsszenarien – spezifischen Fähigkeiten des menschlichen Denkens, wie Bilderkennung oder Spracherkennung. Damit sind auch die KI-Themen im Bereich Cyber Defense prinzipiell schwache KI-Implementationen, da sie primär mit Musterkennung zu tun haben. Auch Bild- und Spracherkennung basiert auf Musterkennung (Abbildung 1).

Abbildung 1: KI ist ein übergeordnetes Konzept und beinhaltet algorithmische Lösungen, die maschinelles Lernen, repräsentatives Lernen und Deep Learning umfassen.

Viele Konzepte und Algorithmen, deren sich die KI bedient, wurden in der Mathematik und Informatik in den 80er Jahren des letzten Jahrhunderts entwickelt. Seitdem hat sich hier viel getan. Es sind die heutigen Leistungsdaten der Rechnersysteme und die Menge an maschinell lesbaren Daten, die der KI zu ihren Erfolgen in den vergangenen Jahren verholfen haben. Mittlerweile wird vor allem im Bereich Deep Learning (DL), das sich neuronaler Netze unterschiedlicher Tiefe und Komplexität bedient, geforscht und zwar mit teils erstaunlichen Ergebnissen.

Dabei ist das neuronale Netz eine Art künstliches Abstraktionsmodell des menschlichen Gehirns und besteht aus künstlichen Neuronen. Es verfügt über sogenannte Eingangs- und Ausgangsneuronen. Dazwischen befinden sich mehrere Schichten an Zwischenneuronen. Die Eingangsneuronen lassen sich durch Lernen auf verschiedenen Wegen über die Zwischenneuronen mit den Ausgangsneuronen verknüpfen. Je mehr Neuronen und Schichten existieren, desto komplexere Sachverhalte lassen sich abbilden [2].

Durch kontinuierliches Hinterfragen der Entscheidungen erhalten die Informationsverknüpfungen bestimmte Gewichtungen. Bestätigen sich Entscheidungen, erhöht sich deren Gewichtung, werden sie revidiert, verringert sich die Gewichtung. Zwischen der Eingabeschicht und der Ausgabeschicht entstehen immer mehr Stufen an Zwischenschichten und Verknüpfungen. Über den eigentlichen Output entscheidet die Anzahl der Zwischenschichten und deren Verknüpfung.

Die Funktionsweise von DL ist in vielen Bereichen somit vom Lernen im menschlichen Gehirn inspiriert. Auf Basis vorhandener Informationen und des neuronalen Netzes kann das System das Erlernte immer wieder mit neuen Inhalten verknüpfen und dadurch erneut lernen. Daraus resultierend ist die Maschine in der Lage, Prognosen oder Entscheidungen zu treffen und diese sogar zu hinterfragen. Entscheidungen werden bestätigt oder in einem neuen Anlauf geändert. In der Regel greift der Mensch bei DL beim eigentlichen Lernvorgang nicht mehr ein.

DL eignet sich daher für alle Anwendungen besonders gut, bei denen große Datenbestände zur Verfügung stehen, aus denen sich Muster und Modelle ableiten lassen.

In welchen Bereichen der Cybersicherheitslösungen macht nun die Anwendung von künstlicher Intelligenz Sinn? Betrachten wir nachfolgend die wichtigsten Einsatzgebiete.

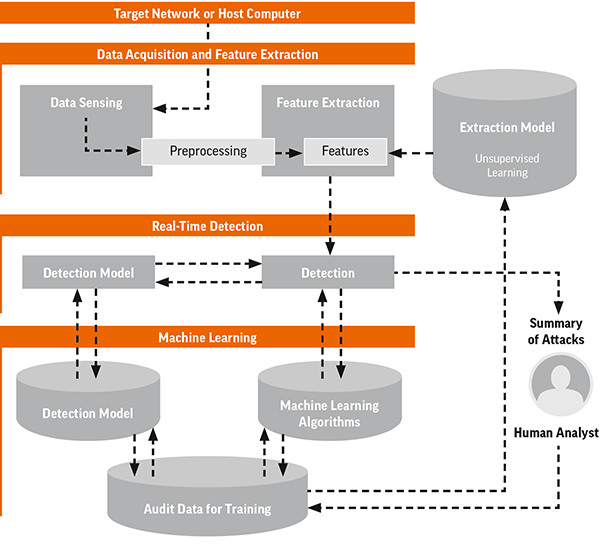

Malware-Erkennung. Um Malware-Erkennung (Datei-basierend) erfolgreich durchzuführen, ist zunächst die Ermittlung von Unterscheidungsmerkmalen harmloser Software und Malware notwendig. Das System wird zuerst nach den Methoden von Machine Learning (ML) trainiert. Hier kommt meist noch ein menschlicher Analyst ins Spiel, um dem System gezielt Erkennungsmerkmale beizubringen. Im späteren Learning-Modus bleibt das System weitgehend im Selbstlernmodus (Abbildung 2).

Abbildung 2: Bei der Malware-Erkennung müssen die Unterscheidungsmerkmale harmloser Software und Malware ermittelt werden. Das System wird zuerst nach den Methoden von Machine Learning (ML) trainiert. Hier kommt meist noch ein menschlicher Analyst ins Spiel, um dem System gezielt Erkennungsmerkmale beizubringen. Im späteren Learning-Modus bleibt das System dann weitgehend im Selbstlernmodus.

Bei der Analyse kommen unter anderem folgende Funktionen zum Einsatz:

- Zugriff auf APIs

- Zugriff auf die Felder der Festplatte

- Zugriff auf Umweltprodukte (Kamera, Tastatur usw.)

- Verbrauchte Prozessorleistung

- Verbrauchte Bandbreite

- Datenmenge, die über das Internet übertragen wird [3].

Hersteller, die sich auf die Verwendung von AI-Algorithmen zur Erkennung von Malware spezialisiert haben, analysieren beispielsweise mehr als 3.000 »Verhaltens-Parameter«, um möglichst hohe Trefferraten zu generieren. Hier werden in der Regel zusätzlich Gegentestsysteme eingesetzt, die Malware simulieren und gegen die eigentliche DL-Engine laufen, mit dem Ziel, die Erkennungsraten weiter zu erhöhen.

Spamfilter-Anwendungen. Spam-Mails enthalten immer wiederkehrende Grundprinzipien und eignen sich daher sehr gut, um per Machine Learning und/oder Deep Learning identifiziert zu werden. DL-Systeme erlernen die Kommunikationsbeziehungen einzelner Nutzer im Bereich E-Mail. Somit können sie Nachrichten unbekannter Absender kritischer bewerten und geben dem Nutzer entsprechende Hinweise beziehungsweise sortieren Mails vor oder markieren diese als Spam.

Intrusion Prevention. Intrusion Prevention dient der Erkennung und Verhinderung von nicht autorisierten Zugriffen (extern, intern) auf die Netzwerkinfrastruktur. Die Einführung von Software Defined Networks (SDN) ermöglicht es, durch die Trennung von Control und Data Plane, neue Angriffsvektoren zu implementieren. Insgesamt wurden sieben davon identifiziert, drei davon agieren spezifisch auf die Controller, dem Control Data Interface beziehungsweise dem Control Applikations-Interface. DL-Modelle sind in der Lage, SDN-Implementationen, die auf OpenFlow und anderen offenen Open-Source-Projekten basieren, durch sogenannte Flow-Based-Anomalie-Erkennung erfolgreich zu schützen [4].

User Account Monitoring. Durch den Einsatz von User Account Monitoring ist es möglich, festzustellen, ob Firmen/User Accounts kompromittiert wurden und ob darüber Datenexfiltration oder Angriffe auf interne Assets erfolgen. KI-Algorithmen werden im Bereich der User Bahaviour Analytics eingesetzt. Dabei vergleichen diese das User-Verhalten aus der Historie oder von verwandten Gruppen, der der User angehört, um Anomalien zu erkennen. Anomalien können sich beispielsweise ergeben, wenn Zugriffe aus unterschiedlichen Geo-Lokationen innerhalb kurzer Zeiträume zu ungewöhnlichen Arbeits- oder Zugriffszeiten erfolgen. Auch bei Zugriffen auf Datenbestände, die bisher nie oder sehr selten umgesetzt wurden, kann es sich ebenso um Anzeichen von Anomalien handeln wie bei Zugriffsmechanismen (VPNs), die plötzlich vermehrt verwendet werden. Alle diese Erkenntnisse fließen in eine Risikobewertung ein und ergeben ein Risc-Scoring für jeden Mitarbeiter. Abhängig von Schwellwerten auf das Risc-Scoring werden daraufhin Alarme ausgelöst beziehungsweise SOC-Mitarbeiter informiert.

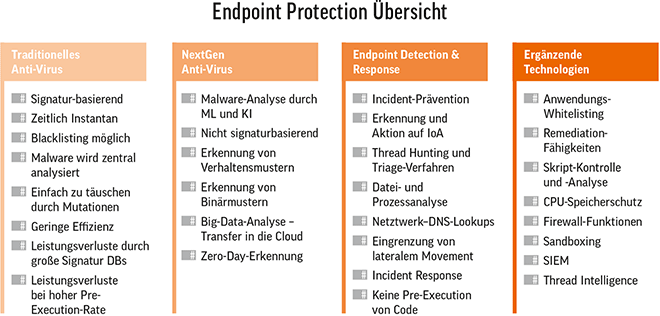

Endpoint Protection (EPP). Endpoint Protection dient der Erkennung von Malware auf Endgeräten wie Laptops, PCs, Tablets und Smartphones. Marketing Slogans wie Realtime APT-Schutz für EPP werden von vielen EPP-Anbietern verwendet. Hinterfragt man diese Aussagen und diskutiert mit Herstellern die Details ihrer Lösungen, ob denn auch tatsächlich Memory Based Analytics umgesetzt wird (was Realtime APT-Schutz letztendlich bedeutet) – dann kommt leider sehr häufig ein Nein als Antwort. Das bedeutet, als zukünftiger Nutzer von EPP ist es ratsam, die richtigen Fragen zu stellen und im Vorfeld zu klären, was EPP konkret beim jeweiligen Hersteller bedeutet und inwiefern KI zum Einsatz kommt. Generell müssen bei der Verwendung von EPP zunächst die klassischen Ansätze betrachten werden, um zu verstehen, wo der Einsatz von KI tatsächlich sinnvoll ist (Abbildung 3).

Abbildung 3: Next-Gen-Lösungen haben durch die Nutzung von ML beziehungsweise DL eine klare Performance-Überlegenheit im Vergleich zu klassischen AV-Scannern. Mutationen werden 5 bis 10 Mal schneller erkannt. Diese Mechanismen haben zudem einen Performance-Vorteil gegenüber Sandboxing-Verfahren.

Vergleicht man die Performance von klassischen AV-Scannern mit Next-Gen-AV-Lösungen – und zwar auf mutierte Malware, die heute primär im Feld unterwegs ist – dann zeigt sich die Performance-Überlegenheit der Next-Gen-Lösungen durch die Nutzung von ML beziehungsweise DL. Mutationen werden darüber wesentlich schneller erkannt als in klassischen AVs (Faktor 5 - 10). Diese Mechanismen haben zudem einen Performance-Vorteil gegenüber Sandboxing-Verfahren, egal ob diese On-Premises oder Cloud-basierend arbeiten, denn diese benötigen sehr viel Rechenpower [5].

Wenn EDR-Tools Anti-Viren-Scanner komplett ersetzen sollen, dann muss sichergestellt sein, dass Pre-Execution (in einer Sandbox) umgesetzt wird, ansonsten werden etwa Scripting-Angriffe überhaupt nicht erfasst. Des Weiteren reduziert exzessives Sandboxing die Performance signifikant. Somit macht AI im Bereich EPP wirklich Sinn, da es höchst performant und mit hohen Erkennungsraten glänzen kann.

Fazit. KI ist somit von grundlegender Bedeutung für die Zukunft der Cybersicherheit! Lösungen, die KI nutzen, liefern mittlerweile – wie dargestellt – wertvolle Informationen für die Cyber-Defense-Teams und helfen somit auch bei der Erstellung und Automatisierung von Play/Runbooks, um diese an neue Herausforderungen anzupassen.

Generell ist es für die Geschäftsführung ratsam, im Vorfeld zu klären, auf welche Themen sich das Cyber-Defense-Team zunächst konzentrieren soll. Ein zu großer Scope und nicht genau definierte Use Cases führen bei der Implementierung von KI-Lösungen schnell zu einer Überforderung der Fachabteilungen. Auf jeden Fall ist es für die erfolgreiche Einführung von KI-basierenden Cyber-Defense-Lösungen wichtig, einen erfahrenen IT-Dienstleister in das Projekt einzubeziehen. Als Systemintegrator und Managed Service Provider mit umfassendem Know-how rund um KI-Lösungen und deren sinnvollen Anwendungen ist Controlware hier der ideale IT-Partner.

Rainer Funk, Solution Manager

Information Security Business Development,

Controlware GmbH

www.controlware.de

Quellen:

[1] Studiengang – MIT Deep Learning Basics & Advanced Studies – by Lex Fridman 2018, MIT

[2] Deep Learning: Methods and Applications, the essence of knowledge NOW 2014 & 2016

[3] SANS Survey – Security Gets Smart with AI, March 2019

[4] Deep Learning Approach for IPS in Software Defined Networking, University of Leeds, White Rose University 2016

[5] Black Hat Konferenz Juli 2017, Mandalay Bay Hotel – Las Vegas

Illustration: © Rattanawjittakorn, Martial Red/shutterstock.com

1139 Artikel zu „Cybersicherheit“

NEWS | IT-SECURITY | SERVICES | STRATEGIEN

Automatisierte Cybersicherheit beste Antwort auf verschärfte Bedrohungslage

Viele Unternehmen in Deutschland wurden infolge von Cyberangriffen durch Datenspionage und Sabotage bereits geschädigt, was ein grundlegendes Umdenken bei der IT-Sicherheit erforderlich macht. Dass die deutsche Wirtschaft häufig im Visier von Cyberkriminellen ist – mit sehr kostspieligen Folgen, zeigt erneut eine aktuelle Bitkom-Studie (siehe unten). Vectra und weitere Experten sehen dadurch bestätigt, dass die Angriffsfläche…

NEWS | TRENDS SECURITY | DIGITALE TRANSFORMATION | TRENDS 2020 | IT-SECURITY

Cybersicherheit und Risikomanagement – Prognosen für 2020

Der ständige, voranschreitende technische Wandel, der vor allem von der digitalen Transformation vorangetrieben wird, bringt zwar viele Vorteile und Innovationen für den Menschen mit sich, jedoch entstehen digitale Risiken, die vor ein paar Jahren noch in weiter Ferne, wenn nicht sogar unbekannt waren. Gerade in Zeiten des Wandels lohnt es sich, den Blick nach vorne…

NEWS | TRENDS SECURITY | TRENDS 2020 | IT-SECURITY

Neun Prognosen zur Cybersicherheit im Jahr 2020

Egal ob EU-Institutionen, nationale Regierungen, internationale Unternehmen oder auch die Mitglieder der Weltwirtschaftsforums: Als Berater rund um Cybersicherheit ist Greg Day, VP und Chief Security Officer (EMEA) von Palo Alto Networks ein gefragter Experte. Er beantwortet heute eine aktuelle Frage: Wie werden die kommenden Herausforderungen und Chancen für IT-Sicherheit in 2020 aussehen? KI wird…

NEWS | IT-SECURITY | KÜNSTLICHE INTELLIGENZ

Phänomen KI – Hype oder reale Chance für Herausforderungen in der Cybersicherheit?

Die aktuelle Flut an KI-fähigen Geschäftsmodellen und KI-Angeboten sorgt vielerorts für Irritationen, das sich nicht wenige KI-Initiativen – zumindest bis dato – primär als Marketing-Stunts erweisen. Nachdem bei 40 Prozent der selbsternannten »KI-Unternehmen« in Europa entlarvt wurde, dass in ihren Lösungen KI gar nicht zum Einsatz kommt*, ist es verständlich, dass die Versprechen vieler Unternehmen…

NEWS | FAVORITEN DER REDAKTION | IT-SECURITY | KÜNSTLICHE INTELLIGENZ

Künstliche Intelligenz in der Cybersicherheit

Warum eine einzige Größe nicht für alle passt – und warum der Mensch im Mittelpunkt eines guten Sicherheitsbetriebs stehen sollte. Das rasante Tempo, mit dem sich die künstliche Intelligenz (KI) in den letzten Jahren entwickelt hat, hat begonnen, in den verschiedensten Bereichen transformative Effekte zu erzielen. In einer zunehmend vernetzten Welt, in der Cyberangriffe in…

NEWS | IT-SECURITY | TIPPS

Streaming: Ein Cybersicherheitsrisiko

Es ist mittlerweile eine Tatsache: Die rasante Entwicklung der Streaming-Technologien zieht neue Internetnutzer mit schwindelerregenden Geschwindigkeiten an. Der digitale Konsum von Inhalten wie Musik, Videos, Serien und Filmen explodiert buchstäblich. Der Beweis dafür sind das Wachstum der großen offiziellen Plattformen wie Netflix und Amazon Prime Video sowie die Existenz zahlreicher illegaler Websites, die den kostenlosen…

NEWS | IT-SECURITY | ONLINE-ARTIKEL | TIPPS

Räuber und Gendarm: Red-Team-Blue-Team-Simulation für die Cybersicherheit

Die Vorteile interner Angriffs- und Verteidigungssimulationen mit Red-Team/Blue-Team-Testing. Immer mehr Unternehmen bereiten ihre IT-Sicherheitsteams mit Simulationen auf anspruchsvolle Gegner vor, um Lücken in bestehenden Sicherheitsstrategien zu finden. Ein Ansatz ist die Durchführung von sogenannten Red-Team/Blue-Team-Tests. Diese Übungen haben ihren Namen von ihren militärischen Vorfahren. Die Idee ist einfach: Eine Gruppe von Sicherheitsprofis – ein rotes…

NEWS | BUSINESS PROCESS MANAGEMENT | EFFIZIENZ | FAVORITEN DER REDAKTION | IT-SECURITY | ONLINE-ARTIKEL

Die Bedeutung von Governance, Risiko und Compliance für die Cybersicherheit

Geht es um die Cybersicherheit, steht der Themenkomplex »Governance, Risk and Compliance (GRC)« oft nicht im Fokus. Er wird nicht selten als bürokratische Hürde angesehen, die der Gefahrenabwehr im Weg steht. Die Bedeutung von GRC sollte jedoch nicht unterschätzt werden. Schließlich hilft ein gezieltes Programm Unternehmen dabei, ihre Sicherheits- und Compliance-Ziele zu erreichen. Gut umgesetzt…

NEWS | TRENDS 2019 | TRENDS SECURITY | IT-SECURITY

85 Prozent der Führungskräfte sehen menschliche Schwächen als größte Gefahr für die Cybersicherheit

Proofpoint hat in Zusammenarbeit mit der Economist Intelligence Unit eine Umfrage unter mehr als 300 CIOs und CISOs in Nordamerika, Europa und dem asiatisch-pazifischen Raum veröffentlicht [1]. Dabei sind fünf von sechs der Manager der Meinung, dass menschliche Schwächen ein deutlich größeres Risiko hinsichtlich Cyberattacken bergen als Lücken in der technischen Infrastruktur oder Probleme in…

NEWS | TRENDS SECURITY | IT-SECURITY

Cybersicherheit: größere Zuversicht trotz gleichbleibend hohem Bedrohungsniveau

98 Prozent der befragten deutschen Unternehmen berichten von Sicherheitsverletzungen, Hauptursache sind Phishing-Angriffe. Carbon Black, Anbieter von Cloud-nativen Lösungen für den Schutz von Endpoints, gibt die Ergebnisse seines zweiten Threat Reports für Deutschland bekannt. Für den Carbon Black Threat Report wurden weltweit gut 2000 CIOs, CTOs und CISOs befragt, davon 256 aus ganz Deutschland. Die…

NEWS | IT-SECURITY

Viele leitende Angestellte weichen Cybersicherheits-Richtlinien auf oder ignorieren sie

44 Prozent der in einer Studie befragten IT-Security-Experten aus Deutschland sagen, dass leitende Angestellte in ihrem Unternehmen Cybersicherheits-Richtlinien aufweichen oder ignorieren. Dies ist eines der brisantesten Ergebnisse der von Bitdefender veröffentlichten Studie »Hacked Off!« [1]. Dafür wurden im Rahmen einer internationalen Umfrage unter mehr als 6.000 IT-Security-Experten in acht Ländern auch 515 in Deutschland tätige…

NEWS | IT-SECURITY

Fortune 500-Unternehmen zeigen nicht genug Engagement für die Cybersicherheit

In einem aktuellen Report wurde die Verpflichtung weltweit führender Unternehmen zur Verbesserung ihrer Cybersicherheitsinitiativen untersucht. Dazu hat Bitglass die Fortune 500-Unternehmen des Jahres 2019 betrachtet und öffentlich zugängliche Informationen wie die Inhalte ihrer Websites ausgewertet [1]. Der Report zeigt, dass 77 Prozent der Fortune 500 auf ihren Websites keine Angaben darüber machen, wer für ihre…

NEWS | IT-SECURITY | KÜNSTLICHE INTELLIGENZ

Von KI profitiert die Cybersicherheit – aber auch die Cyberkriminalität

Gerade in jüngster Zeit haben automatisierte Phishing-Angriffe relativ plötzlich stark zugenommen. Dank künstlicher Intelligenz (KI), maschinellem Lernen und Big Data sind die Inhalte deutlich überzeugender und die Angriffsmethodik überaus präzise. Mit traditionellen Phishing-Angriffen haben die Attacken nicht mehr viel gemein. Während IT-Verantwortliche KI einsetzen, um Sicherheit auf die nächste Stufe zu bringen, darf man sich…

NEWS | TRENDS 2019 | TRENDS SECURITY | IT-SECURITY

Cybersicherheit: Die Trends des ersten Halbjahrs 2019

Auch in den ersten sechs Monaten des Jahres stand die Cybersicherheit in den Schlagzeilen, sei es aufgrund der Betrugsfälle mit falschem technischem Support oder der Cyberangriffe auf bestimmte Länder. Stormshield hat einen Rückblick des ersten Halbjahres 2019 erstellt und die wichtigsten Tendenzen hervorgehoben. Tendenz: Cyberkriminalität, neues Gesellschaftsphänomen Die Cyberkriminalität schleicht sich zunehmend in…

NEWS | DIGITALISIERUNG | IT-SECURITY | KÜNSTLICHE INTELLIGENZ

5 Bereiche in denen Cybersicherheit von KI profitiert

Illustration: Geralt Absmeier Eine Untersuchung von Markets and Markets prognostiziert, dass die Industrie für künstliche Intelligenz bis zum Jahr 2025 auf ein Volumen von 190 Milliarden Dollar wächst. Bis zum Jahr 2021 werden dreiviertel aller kommerziellen Unternehmensanwendungen KI nutzen. Ein Bereich, in dem künstliche Intelligenz weiterhin auf dem Vormarsch ist, ist die Cybersicherheit. Wie in…