Illustration: Geralt Absmeier

Datendiebstähle sind häufig mit der Vorstellung verbunden, dass Hacker stunden- oder tagelang gegen die Verteidigungssysteme eines Unternehmens kämpfen, um Zugang auf eine Datenbank zu erhalten. Die Wahrheit ist oft anders. Kriminelle sind faul. Sie kämpfen nicht mit Händen und Füßen, sondern suchen schlichtweg mit der Einstellung des geringsten Widerstands, um an ihr Ziel zu gelangen. Oft wird ihnen die Arbeit sogar verblüffend leicht gemacht, wie die nachfolgenden berühmten Fälle von Datendiebstählen zeigen:

Marriott, 2020

Am 31. März gab der Hotelgigant Marriott bekannt, dass »eine unerwartete Menge an Gästedaten unter Verwendung der Anmeldedaten von zwei Mitarbeitern eines Franchise-Unternehmens abgerufen worden sein könnte«. Dabei wurden 5,2 Millionen Kundendaten offengelegt – darunter Namen, Adressen, Telefonnummern, Geburtsdaten und weitere Reiseinformationen. Um Zugang zu gültigen Anmeldedaten zu erhalten, hatte der Hacker kaum mit Widrigkeiten zu kämpfen.

Marriott hätte eine Reihe von Maßnahmen ergreifen können – die sowohl kostengünstig als auch einfach zu implementieren gewesen wären – um ein unerlaubtes Eindringen zu verhindern. Die Überprüfung der Logins wäre ein Anfang gewesen. Die Security-Teams hätten damit nachvollziehen können, von welchem Ort aus sich die Personen einloggten und potenzielle Bedrohungen sofort erkennen können. Eine Multi-Faktor-Authentifizierung hätte außerdem für Abschreckung sorgen können. Der Effekt ist vergleichbar mit Einbrechern, die in ein Haus einbrechen wollen: Wenn sie ein Schild mit der Aufschrift »Videoüberwachung in Betrieb« sehen, besteht höhere Wahrscheinlichkeit, dass sie aufgeben und sich stattdessen ein leichteres Ziel suchen. Eine Multi-Faktor-Authentifizierung (MFA) hat dieselbe Wirkung. Sie schreckt zwar nicht die Angreifer mit einem starken Willen oder kriminelle Profis ab, aber viele Hacker sind weder die Fähigsten noch die Brillantesten. Es braucht oft nicht viel, um ihre Angriffe zu vereiteln.

Equifax, 2017

Equifax, eine der größten Auskunfteien für Verbraucherkredite in den USA, berichtete am 17. September 2017, dass die Namen, Adressen, Telefonnummern, Geburtsdaten, Sozialversicherungsnummern und Führerscheinnummern von 148 Millionen Amerikanern bei einem Verstoß aufgedeckt worden waren. Darüber hinaus seien 209.000 Kreditkartennummern gestohlen worden.

Die Web-Anwendung der Organisation lief auf Open-Source-Software. Das ist an sich kein Problem. Die Tatsache, dass die von Equifax verwendete Software ein bekanntes Sicherheitsproblem aufwies, jedoch keine Patches dafür enthielt, hingegen schon. Das Belassen von installierter Software auf Standard-Installationseinstellungen ist allgemein eines der größten Einfallstore für Hacker.

Die Angreifer konnten eine Fernzugriff-Schwachstelle für sich nutzen. Sie erstellten einen Fernzugang, der sie in das Equifax-Netzwerk brachte, fanden einen Server mit einer Passwortdatei und nutzten diese, um Zugang zu Daten in deren IT-Systemen zu erhalten.

Wie bei Marriott wäre die Lösung einfach gewesen: Software auf dem neuesten Stand halten, Anwendungen isolieren, keine Passwörter im Klartext und keine Passwortdateien aufbewahren. Die Schwachstelle selbst war innerhalb der Community ein bekanntes Problem, und schon allein dies hätte das Equifax-Sicherheitsteam alarmieren müssen. Mit dem ordnungsgemäßen Patchen aller Anwendungen, wäre eine Reihe an potenziellen Einfallstoren für externe Bedrohungen eliminiert gewesen.

Capital One, 2019

Es stellt sich die Frage, ob jemals bekannt geworden wäre, dass Capital One am 19. Juli 2019 kompromittiert worden ist, wenn die verantwortliche Hackerin Paige Thompson nicht online damit geprahlt hätte, dass sie in eine der größten Banken der Vereinigten Staaten eingebrochen sei.

Die Zahlen dazu sind erschütternd: Über 100 Millionen Kreditanträge, 140.000 Sozialversicherungsnummern, 80.000 US-Bankkontonummern und 1 Million kanadische Sozialversicherungsnummern konnten entwendet werden.

Capital One betrieb einen Webserver von Amazon. Da die Bank diesen falsch konfiguriert hatte, war Thompson in der Lage, die Firewall zu durchbrechen und problemlos Privilegien und Zugangsdaten anzufordern. Sobald sie diese hatte, konnte Thompson anfangen, herumzuschnüffeln. Schnell stellte sie fest, dass sie Speicherzugriff hatte und wo sie die unverschlüsselten Datenbank-Backups fand.

Dieser Datendiebstahl wurde nicht etwa durch Sicherheitsprobleme der Cloud verursacht. Es war ein reines Konfigurationsproblem. Amazon Web Services teilen ihren Benutzern zwar mit, wie sie ihre Operationen konfigurieren und sichern können. Die Konfiguration bleibt jedoch den Kunden überlassen, da es keine allgemeingültigen Einstellungen für alle Fälle gibt. Capital One hingegen ignorierte einige der grundsätzlichen Empfehlungen und Thompson gelang so der Datendiebstahl ohne große Mühe.

Wäre der Metadatenserver richtig konfiguriert worden und hätte der Firewall-Account der Webanwendung keinen Zugriff auf Speicherplatz gehabt, wäre Paige Thompsons Vorstoß gestoppt worden. Mit nichts weiter als der richtigen Konfiguration hätten all diese Lücken vorab geschlossen werden können.

Welche Lehren können daraus gezogen werden?

Mit ein wenig mehr Sorgfalt in ihren Abläufen hätten all diese Organisationen einen schwerwiegenden Datendiebstahl verhindern können. Schon vier kleine Sicherheitsmaßnahmentragen dazu bei, ein derartiges Risiko drastisch zu verringern:

- Prinzip der geringsten Privilegien: Sowohl Mitarbeiter als auch Dienste wie eine Webanwendung erhalten nur die Privilegien, die zur Erledigung ihrer Routineaufgaben erforderlich sind. Wenn jemand oder etwas bestimmte Zugriffsrechte nicht benötigt, werden sie auch nicht erteilt. Wenn eine Webanwendung zum Beispiel ohne direkten Zugriff auf Speicherdateien auskommt, sollte sie diesen auch nicht haben.

• Auditing und Alarmierung: Alles, was Benutzer tun, sollte protokolliert werden, insbesondere Aktivitäten, die nicht unter ihre Routinearbeiten fallen. Nach der Protokollierung sollten die Benutzeraktivitäten überprüft werden, um sicherzustellen, dass sie nur Aufgaben wahrnehmen, zu deren Ausführung sie berechtigt sind. Wenn unautorisiertes oder anormales Verhalten festgestellt wird, wie zum Beispiel das Einloggen in ein System weit außerhalb der normalen Geschäftszeiten, können Security-Teams automatische Warnmeldungen erstellen, um unerwünschte oder unangemessene Aktivitäten verhindern, verfolgen und stoppen zu können.

• Privileged Access Management: Derartige Lösungen verwalten sicher die Accounts von Benutzern mit erweiterten Berechtigungen für kritische Ressourcen. Diese Konten sind für Hacker von größerem Wert und damit ein bevorzugtes Ziel. Ihre genaue Überwachung kann sich daher für Security-Teams lohnen.

• Code-Überprüfung: Die Überprüfung jeglicher Codes auf Fehler oder schlechte Praktiken, wie zum Beispiel schwache Passwörter, trägt nicht nur zur Beschleunigung und Rationalisierung der Softwareentwicklung bei, sondern hilft auch, potenzielle Systemschwachstellen auf ein Minimum zu reduzieren.

Die wichtigste Lektion, die aufsehenerregende Datendiebstähle Unternehmen erteilen können, ist folgende: Die Risikominimierung beginnt für Security-Teams bereits bei den Grundlagen. Sich kritisch mit der Konfiguration von Software auseinanderzusetzen und prinzipiell keinen Benutzer oder Service ohne zusätzliche Authentifizierung als vertrauenswürdig zu erachten, sind wesentliche Bestandteile davon.

Kevin Kline, Principal Program Manager, SentryOne

587 Artikel zu „Datendiebstahl“

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY | WHITEPAPER

Qualifizierte Mitarbeiter sind der beste Schutz vor Sabotage, Datendiebstahl oder Spionage

Die deutsche Wirtschaft ist sich einig: Wenn es künftig um den Schutz vor Sabotage, Datendiebstahl oder Spionage geht, braucht es vor allem qualifizierte IT-Sicherheitsspezialisten. Praktisch alle Unternehmen (99 Prozent) sehen dies als geeignete Sicherheitsmaßnahme an, 69 Prozent halten sie sogar für sehr geeignet. Knapp dahinter rangieren Mitarbeiterschulungen zu Sicherheitsthemen. 97 Prozent finden dies geeignet, darunter…

NEWS | IT-SECURITY | TIPPS

Advanced Malware: Fünf Best Practices zum Schutz gegen Spionage und Datendiebstahl

Cyberkriminelle nutzen Advanced Malware, um in Netzwerke einzudringen und sich dort möglichst lange unentdeckt aufzuhalten. Ziel ist in der Regel Spionage und Datendiebstahl. Opfer sind diejenigen, bei denen es möglichst wertvolle Informationen zu holen gibt, beispielsweise Industrieunternehmen, die Finanzbranche oder Regierungsbehörden. Advanced Malware, auch als Advanced Persistent Threats (APT) bezeichnet, sind Malware-Stämme, die mit…

NEWS | IT-SECURITY

Datendiebstahl bei Marriott: Der erste Mega-Datendiebstahl der DSGVO-Zeit

Experten-Kommentar von Thomas Ehrlich, Country Manager DACH von Varonis Die unglaubliche Zahl von bis zu 500 Millionen Kundendaten (einschließlich Namen, E-Mail-Adressen, Anschriften, Passnummern, Geburtsdatum und Aufenthaltszeitraum) sind der Hotelkette Marriott gestohlen worden. Eine halbe Milliarde Menschen ist nun also in der misslichen Situation, ihre Kreditkartenabrechnungen zu überprüfen, wobei das wahrscheinlich noch der unproblematischste…

NEWS | TRENDS SECURITY | TRENDS 2018 | IT-SECURITY | ONLINE-ARTIKEL | SERVICES | STRATEGIEN

2018 – vermehrt Angriffe mit Würmern, Datendiebstahl in der Cloud und Strategiewechsel bei Ransomware

Nach einem sehr ereignisreichen Jahr in Sachen IT-Kriminalität erwartet Vectra für 2018 fünf zentrale Entwicklungen. Sie alle deuten darauf hin, dass zukünftig die Automatisierung der IT-Sicherheit in den Fokus gerückt werden muss, wenn sich Unternehmen, Behörden und andere Organisationen wirksam vor Cyberattacken schützen wollen. Ransomware-Angreifer verändern ihre Strategie Ransomware-Angriffe, die den Betriebsablauf stören oder…

NEWS | BUSINESS PROCESS MANAGEMENT | DIGITALISIERUNG | E-COMMERCE | IT-SECURITY | ONLINE-ARTIKEL | SERVICES | TIPPS

Der Dieb, der huckepack kam – Wie sich Unternehmen vor Datendiebstahl schützen können

Bei Datenschutz denken die meisten an die Daten privater Nutzer. Dabei sind auch Unternehmen zunehmend von Data Leakage (Datenabfluss oder Datendiebstahl) betroffen. Denn Online-Kundendaten sind bares Geld wert – auch für die Konkurrenz. Die Diebe kommen häufig in Form von Drittanbieter-Tags huckepack mit anderen Tags auf die Rechner. Viele Unternehmen unterschätzen die Gefahr des sogenannten…

NEWS | BUSINESS | TRENDS WIRTSCHAFT | TRENDS SECURITY | DIGITALISIERUNG | GESCHÄFTSPROZESSE | TRENDS 2017 | IT-SECURITY | LÖSUNGEN | SERVICES | SICHERHEIT MADE IN GERMANY | STRATEGIEN | TIPPS

Spionage, Sabotage, Datendiebstahl: Deutscher Wirtschaft entsteht jährlich ein Schaden von 55 Milliarden Euro

■ Jedes zweite Unternehmen wurde in den vergangenen beiden Jahren angegriffen. ■ Nur jedes dritte Unternehmen meldet Attacken – Sorge vor Imageschäden schreckt ab. ■ Bitkom und Bundesverfassungsschutz stellen Studie zu Wirtschaftsschutz vor. Mehr als die Hälfte der Unternehmen in Deutschland (53 Prozent) sind in den vergangenen beiden Jahren Opfer von Wirtschaftsspionage, Sabotage…

NEWS | TRENDS SECURITY | DIGITALISIERUNG | TRENDS 2017 | IT-SECURITY

Cybersicherheit: Finanzdatendiebstahl und Sicherheitslücken machen am meisten Sorgen

69 Prozent der Führungskräfte im IT- und Sicherheitsbereich sind laut einer Umfrage davon überzeugt, dass die digitale Transformation die Unternehmen zum fundamentalen Überdenken der Cybersecurity-Strategien zwingt. Als wichtigste Ressourcen, die vorrangig gegen Sicherheitsverletzungen zu schützen sind, wurden genannt: Finanzdaten, Kundendaten, Markenreputation, geistiges Eigentum und Mitarbeiterdaten. Neue Prioritäten in unternehmerischer und technologischer Hinsicht stellen IT- und…

NEWS | TRENDS SECURITY | IT-SECURITY | SERVICES | STRATEGIEN | TIPPS

Nutzerkonten: Rekord-Datendiebstahl bei Yahoo

Mehr als eine Milliarde Yahoo-Nutzerkonten sind 2013 von einem Hackerangriff betroffen gewesen. Das gab das Unternehmen gestern in einer Pressemitteilung bekannt. Hinter der Attacke steht laut Angaben des Internet-Dienstleisters eine nicht autorisierte dritte Partei. Damit ist Yahoo im laufenden Jahr schon das zweite Mal mit einem Rekord-Datendiebstahl Thema in den Medien. Bereits im September hatte…

NEWS | TRENDS SECURITY | TRENDS 2016 | IT-SECURITY

Incident Response : Datendiebstahl bei ThyssenKrupp

Wenige Tage nach dem breit angelegten Angriff auf ein bestimmtes Routersystem, das unter anderem auch die Telekom einsetzt, erschüttert der nächste Sicherheitszwischenfall die Medien. Bei der von ThyssenKrupp gemeldeten Cyberattacke gelang es sehr gut organisierten Angreifern, das Netzwerk des bekannten Stahlgiganten zu infiltrieren. Angreifer drangen in das Netzwerk des Konzerns ein, um an strategisch relevanten…

NEWS | TRENDS SECURITY | DIGITALISIERUNG | TRENDS 2016 | IT-SECURITY | KOMMENTAR

Rekord-Datendiebstahl bei Yahoo

500 Millionen Nutzerkonten sind bei Yahoo von einem Hackerangriff betroffen gewesen. Das räumte das Unternehmen am Mittwoch in einer Pressemitteilung ein. Der Vorfall datiert in das Jahr 2014. Laut Einschätzung des Internet-Dienstleisters könnten staatliche Stellen hinter der Attacke stecken. Der Yahoo-Hack ist der bislang größte öffentlich gewordene Datendiebstahl in der Geschichte des Internets. Ähnlich viele…

NEWS | IT-SECURITY | TIPPS

Datendiebstahl per USB-Stick: Wie Unternehmen und Behörden diese Gefahr verhindern können

Laut Idaho National Labratory stecken weltweit mehr als 20 Prozent der Mitarbeiter gefundene USB-Sticks ohne vorherige Sicherheitschecks in ihren Computer. Kein Wunder, dass sich da zuletzt die gefährlichen Angriffe auf Unternehmensdaten mit USBs gehäuft haben. Das IT-Security-Unternehmen Forcepoint erläutert in drei kurzen Tipps, wie Unternehmen dieser Gefahr vorbeugen können. Verhaltensstandard festlegen Zunächst müssen Unternehmen alle…

NEWS | IT-SECURITY | TIPPS

Datendiebstahl bei Apple-Accounts – Jailbreaking erleichtert Gaunern das Handwerk

Kommentar von Guillaume Ross [1]: »Die iOS-Malware KeyRaider, die von WeipTech entdeckt und in Zusammenarbeit mit Palo Alto Networks näher untersucht wurde, betrifft nur Jailbroken-iOS-Geräte. Die bösartige Software wurde auf einem bestimmten Repository für Jailbroken-OS-Geräte (Cydia Repositories von Weiphone) verteilt und missbrauchte Cydia Substrate (früher MobileSubstrate), ein Software-Paket, das nur auf Jailbroken-Geräten verwendet wird. KeyRaider…

NEWS | TRENDS SECURITY | IT-SECURITY

Nahezu Resignation in Sachen IT-Sicherheit und Datendiebstahl

77 Prozent der befragten Bürger sagen, dass es Kriminellen immer gelingen wird, persönliche Daten zu hacken, die von Unternehmen und Organisationen vorgehalten werden. Dennoch fordern nur 45 Prozent der Bürger die Einführung von Sicherheitszertifikaten für Unternehmen und Organisationen, die persönliche Daten speichern . Wenig Vertrauen in die Datensicherheit bei Banken und Telekommunikationsunternehmen: 78 Prozent der…

CLOUD COMPUTING | IT-SECURITY | TIPPS

Datendiebstahl: Sieben Praxis-Tipps gegen Betrug

Geknackte DSL-Router, ausgespähte E-Mail-Passwörter, gehackte Kundenkonten bei Kreditkartenanbietern, Spielkonsolen-Herstellern oder bei ebay – die Liste von Angriffen auf Datenbestände jeglicher Art scheint täglich zu wachsen. Und aktuell melden Medien den möglicherweise größten Datendiebstahl aller Zeiten: Weit mehr als eine Milliarde Benutzernamen und Passwörter seien geklaut worden. Damit ist nach Schätzungen etwa die Hälfte aller Internetnutzer…

NEWS | TRENDS SECURITY | TRENDS

Studie: Deutsche haben Angst vor Datendiebstahl und Betrug

Auf der IFA 2014 werden zahlreiche intelligente Heimgeräte wie Überwachungs- und Automatisierungssysteme oder Küchengeräte gezeigt, doch die deutschen Nutzer verbinden diese nur selten mit dem Internet. Selbst bei Smart TVs liegt dieser Anteil nur bei 41 Prozent. Diese überraschende Erkenntnis hat eine aktuelle repräsentative Studie von TNS Infratest im Auftrag des Sicherheitsanbieters Bitdefender ergeben. Der…

NEWS | E-COMMERCE | IT-SECURITY | TIPPS

Warnung vor Magecart-Angriffen zur Weihnachtszeit

E-Commerce und Einzelhändler sind in diesem Jahr einem erheblichen und erhöhten Risiko ausgesetzt. Der Übeltäter: Magecart-Angriffe, die rund um die Weihnachtszeit stattfinden. Anbieter von Website-Plugins sind der Ursprung einer umfangreichen, unkontrollierten und durchlässigen Lieferkette. Dies betrifft die meisten Websites von Online-Einzelhändlern. Die durchschnittliche Website eines Online-Einzelhändlers verfügt über 39 bis 40 externe Quellen für Javascript,…

NEWS | TRENDS 2020 | STRATEGIEN

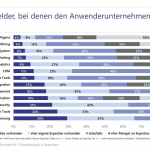

Digitalisierungsdruck: Defizite bei Expertise zu KI, Prozessoptimierung und Automatisierung

Wie zukunftssicher und wettbewerbsstark sind deutsche Unternehmen aufgestellt? valantic hat zusammen mit Lünendonk den technologischen Status quo der Unternehmen in Deutschland evaluiert – mit teils alarmierenden Ergebnissen. Viele Anwenderunternehmen haben zwar in der IT-Security weitgehend ihre Hausaufgaben gemacht. In anderen Bereichen fehlt es jedoch stark an eigener Expertise. Dazu gehören künstliche Intelligenz, Process Mining, Data…

NEWS | PRODUKTMELDUNG

Der Weg zum mobilen Arbeiten: Dropbox bietet neue Features für virtuelle Teams

Dropbox veröffentlichte die neueste Version seiner digitalen Arbeitsbereiche für die Zusammenarbeit, Dropbox Spaces, zusätzlich zu vielen neuen Features, die Teams beim Organisieren von Inhalten und Zusammenarbeiten an jedem Standort unterstützen. Die Veröffentlichung folgt auf die jüngste Ankündigung zu Virtual First und demonstriert den ganzheitlichen Ansatz zur Revolution des mobilen Arbeitens von Dropbox, der bei…

NEWS | PRODUKTMELDUNG

Kodak Alaris Aktion: 5 Jahre Garantie mit Vor-Ort-Austauschservice

Kodak Alaris bietet ab sofort bis 28. Februar 2021 beim Kauf eines Scanners der Serien Kodak E1000 und S2000 eine Garantie von fünf Jahren mit Vor-Ort-Austausch. Dieses Rundum-sorglos-Paket maximiert die Produktivität und schützt die Investition. Diese Kodak Desktopscanner sind ideal für die dezentrale Digitalisierung von Papierdokumenten geeignet. Dort Scannen, wo Dokumente ins Haus kommen, im…

NEWS | TRENDS SECURITY | IT-SECURITY

Sicherheitsspezialisten plädieren für Vielfalt und Neurodiversität

Studie: 47 % sehen in Neurodiversität eine Strategie gegen Fachkräftemangel und blinde Flecken. Kein Zweifel: Der Mangel an IT-Sicherheits-Fachkräften und -Expertise ist dramatisch. Rund drei von zehn Cybersecurity-Spezialisten in Deutschland sagen laut einer Bitdefender-Studie einen gravierenden Effekt voraus, wenn der Mangel an Cybersecurity-Expertise für fünf weitere Jahre anhalten wird: 21 % der deutschen Befragten sagen,…