Wie die Snowden-Leaks bewiesen haben, haben die Vereinigten Staaten weltweit verdeckt auf Telekommunikationsnetze zugegriffen und andere Länder seit geraumer Zeit ausspioniert. Der Bericht der Washington Post von dieser Woche darüber, wie die CIA jahrzehntelang ein Verschlüsselungsunternehmen zur Bespitzelung anderer Länder eingesetzt hat, ist ein weiterer Beweis dafür.

Die Behauptungen der USA, Huawei habe technische Schnittstellen zur rechtmäßigen Überwachung genutzt, sind nichts weiter als der Versuch einer Verschleierung – sie widersprechen jeglicher, allgemein akzeptierter Logik im Bereich der Cybersicherheit. Huawei hat nie und wird nie verdeckt auf Telekommunikationsnetzwerke zugreifen, wir haben nicht einmal die Möglichkeit, dies zu tun. Das Wall Street Journal ist sich zweifelsfrei bewusst, dass die US-Regierung keine Beweise zur Untermauerung ihrer Behauptungen vorlegen kann, und dennoch hat die Zeitung sich entschieden, die Lügen zu wiederholen, die von US-Regierungsvertretern verbreitet werden. Dies spiegelt die Voreingenommenheit des Wall Street Journal gegenüber Huawei wider und untergräbt seine Glaubwürdigkeit.

Die Rolle von Huawei als Telekommunikationsanbieter besteht darin, wie jeder andere Anbieter auch Geräte bereitzustellen, die den 3GPP/ETSI-Standards entsprechen. Wir sind verpflichtet, branchenweit gültige Abhörstandards wie den 3GPP-Standard TS 33.107 für 3G-Netze und TS 33.128 für 5G zu befolgen. Hier enden die Verpflichtungen von Huawei in Bezug auf das rechtmäßige Abhören.

Die tatsächliche Verwaltung und Nutzung der rechtmäßigen Abhörschnittstellen wird ausschließlich von den Netzbetreibern und den zuständigen Behörden durchgeführt. Solche Schnittstellen befinden sich immer in geschützten Räumlichkeiten der Netzbetreiber und werden von Mitarbeitern betrieben, die von den Behörden in den Ländern, in denen sie tätig sind, überprüft werden. Die Betreiber haben sehr strenge Regeln für den Betrieb und die Wartung dieser Schnittstellen. Huawei entwickelt oder produziert keine darüber hinausgehende Abhörtechnik. Huawei selbst hat keinen Zugang zu den Schnittstellen, dieser erfolgt über Systeme von Drittanbietern unter vollständiger Kontrolle der Netzbetreiber. Huawei liefert keines dieser Drittsysteme an Netzbetreiber in Deutschland, diese werden von anderen Zulieferern bereitgestellt.

Huawei ist lediglich ein Lieferant von Ausrüstung. Deswegen ist uns der Zugriff auf Netzwerke unserer Kunden ohne deren Autorisierung und hinter ihrem Rücken unmöglich. Wir sind nicht in der Lage an den Netzbetreibern vorbei Zugangskontrollen zu umgehen und Daten aus Netzwerken zu entnehmen, ohne von den normalen Firewalls oder Sicherheitssystemen erkannt zu werden. Sogar das Wall Street Journal räumt ein, dass die US-Regierungsvertreter nicht in der Lage sind, konkrete Einzelheiten zu diesen sogenannten »Hintertüren« zu präsentieren.

Cybersicherheit und der Schutz der Privatsphäre der Nutzer haben für Huawei höchste Priorität. Die Äußerungen der US-Regierungsvertreter ignorieren völlig die enormen Investitionen und bewährten Praktiken von Huawei und den Netzbetreibern im Bereich des Cybersicherheit-Risikomanagements. Wir sind sehr empört darüber, dass die US-Regierung keine Anstrengungen gescheut hat, Huawei durch angebliche Cybersicherheitsprobleme zu stigmatisieren. Sollten die USA Verstöße von Huawei aufdecken, fordern wir die USA erneut eindrücklich auf, konkrete Beweise vorzulegen, anstatt die Medien zur Verbreitung von unplausiblen Gerüchten zu nutzen.

424 Artikel zu „Spionage“

NEWS | TRENDS WIRTSCHAFT | TRENDS SECURITY | BUSINESS | TRENDS 2019 | IT-SECURITY

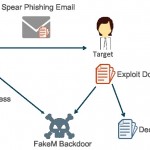

Mobile Malware und APT-Spionage in ungeahnten Dimensionen

Aktuelle Studie analysiert mobile Malware in plattformübergreifenden Überwachungs- und Spionagekampagnen durch organisierte APT-Angreifer, die im Interesse der Regierungen Chinas, Irans, Nordkoreas und Vietnams tätig sind . BlackBerry Limited veröffentlicht eine neue Studie mit dem Titel »Mobile Malware und APT-Spionage: erfolgreich, tiefgreifend und plattformübergreifend« [1]. Darin wird aufgezeigt, inwiefern organisierte Gruppen mittels mobiler Schadsoftware in Kombination mit…

NEWS | IT-SECURITY | TIPPS

Advanced Malware: Fünf Best Practices zum Schutz gegen Spionage und Datendiebstahl

Cyberkriminelle nutzen Advanced Malware, um in Netzwerke einzudringen und sich dort möglichst lange unentdeckt aufzuhalten. Ziel ist in der Regel Spionage und Datendiebstahl. Opfer sind diejenigen, bei denen es möglichst wertvolle Informationen zu holen gibt, beispielsweise Industrieunternehmen, die Finanzbranche oder Regierungsbehörden. Advanced Malware, auch als Advanced Persistent Threats (APT) bezeichnet, sind Malware-Stämme, die mit…

NEWS | TRENDS SECURITY | DIGITALISIERUNG | INFRASTRUKTUR | TRENDS 2018 | IT-SECURITY | WHITEPAPER

PZChao: Spionage-Infrastruktur mit Cryptominer

Die Cyberspionage-Infrastruktur »PZChao« hat seit spätestens Juli 2017 Behörden, Bildungseinrichten und Technologie- und Telekommunikationsunternehmen angegriffen. Jetzt legt Bitdefender erstmals eine detaillierte Analyse zu PZChao vor: Der Malware-Werkzeugkasten, der vor allem auf Ziele in Asien und den USA ausgerichtet ist, verfügt über eine umfassende Infrastruktur zur Auslieferung von Komponenten und eine Fernzugriffskomponente, die eine feindliche Übernahme…

NEWS | TRENDS SECURITY | BUSINESS | DIGITALE TRANSFORMATION | TRENDS SERVICES | TRENDS 2018 | IT-SECURITY

Digitale Transformation: Cyberkriminalität und Cyberspionage sind die größten Herausforderungen

Investitionen in Produktivität, Betriebskosten und die Verbesserung der digitalen Präsenz schaffen neue Wachstumsmöglichkeiten. In einer aktuellen Frost & Sullivan-Studie [1], die die Branchenanwender-Perspektive in Hinblick auf den Umgang mit der digitalen Transformation untersucht, gaben 54 Prozent der IT-Experten an, dass Cyberkriminalität und -spionage zu den größten Herausforderungen gehören, dicht gefolgt von der Systemintegration. Andere erwähnenswerte…

NEWS | TRENDS SECURITY | IT-SECURITY | TIPPS

Jeder Zweite fürchtet sich vor Webcam-Hacks und Spionage

Laut einer Studie zur Sicherheit von Webcams fürchten sich 60 Prozent der deutschen Befragten und 52 Prozent der Schweizer vor Webcam-Hacks und Spionage. Im Internet sowie im Darknet gibt es Tools, um die Webcam eines Computers zu hacken – und das teilweise kostenlos. Obwohl an vielen PCs eine Kontrollleuchte neben der Webcam die Aktivierung anzeigt, können spezielle…

NEWS | TRENDS WIRTSCHAFT | TRENDS SECURITY | BUSINESS | DIGITALISIERUNG | GESCHÄFTSPROZESSE | TRENDS 2017 | IT-SECURITY | LÖSUNGEN | SERVICES | SICHERHEIT MADE IN GERMANY | STRATEGIEN | TIPPS

Spionage, Sabotage, Datendiebstahl: Deutscher Wirtschaft entsteht jährlich ein Schaden von 55 Milliarden Euro

■ Jedes zweite Unternehmen wurde in den vergangenen beiden Jahren angegriffen. ■ Nur jedes dritte Unternehmen meldet Attacken – Sorge vor Imageschäden schreckt ab. ■ Bitkom und Bundesverfassungsschutz stellen Studie zu Wirtschaftsschutz vor. Mehr als die Hälfte der Unternehmen in Deutschland (53 Prozent) sind in den vergangenen beiden Jahren Opfer von Wirtschaftsspionage, Sabotage…

NEWS | TRENDS WIRTSCHAFT | TRENDS SECURITY | TRENDS 2017 | IT-SECURITY

Cyberspionage auf der Basis von APTs ist Alptraum für Unternehmen

Deutsche IT-Sicherheitsfachleute befürchten Angriffe von Wettbewerbern, Rufschädigung und finanzielle Einbußen. Fast zwei Drittel (65 Prozent) der Entscheidungsträger für IT-Sicherheit in Deutschland bestätigen, dass ihre Unternehmen »definitiv« ein Ziel von Cyberspionage auf der Basis von Advanced Persistent Threats (APTs) sein könnten. Dies geht aus einer aktuellen Befragung von Bitdefender hervor [1]. Angreifer entwickeln solche komplexen dauerhaften…

NEWS | TRENDS SECURITY | BUSINESS | DIGITALISIERUNG | TRENDS 2017 | IT-SECURITY | SERVICES

Data Breach Investigations Report 2017: Cyberspionage und Ransomware-Angriffe auf dem Vormarsch

Cyberspionage trifft vor allem die verarbeitende Industrie, die öffentliche Hand sowie den Bildungssektor in 21 Prozent der analysierten Fälle. Ransomware-Angriffe werden immer populärer: aktuell die fünfthäufigste Malware-Variante. Zehnte Ausgabe des DBIR umfasst Daten von 65 Partnern, 42.068 Vorfällen und 1.935 Datenverletzungen aus 84 Ländern. Cyberspionage ist in den Bereichen verarbeitende Industrie, öffentliche Hand und…

NEWS | TRENDS WIRTSCHAFT | TRENDS SECURITY | TRENDS INFRASTRUKTUR | BUSINESS | INDUSTRIE 4.0 | TRENDS 2017 | INFRASTRUKTUR | IT-SECURITY | STRATEGIEN

Cyberspionage 2017 größte Bedrohung für Unternehmen

Angriffe in staatlichem Auftrag und mittels Erpressersoftware erhöhen Risiken für kritische Infrastrukturen. 20 Prozent der globalen Unternehmen sehen Cyberspionage als größte Bedrohung für ihre Aktivitäten an, ein gutes Viertel (26 Prozent) bekunden Mühe, mit der schnellen Entwicklung der Bedrohungslandschaft mitzuhalten. Das sind nur einige Ergebnisse einer aktuellen Umfrage im Auftrag von Trend Micro unter 2.402…

NEWS | TRENDS SECURITY | TRENDS 2015 | IT-SECURITY | TIPPS

Potenziell staatlich geförderte Cyberspionage unter der Lupe

In den vergangenen Monaten hat Unit 42, die Forschungsabteilung von Palo Alto Networks, eine Reihe von Cyberangriffen untersucht und eine Gruppe mit dem Codenamen »Scarlet Mimic« identifiziert. Vieles deutet darauf hin, dass es die primäre Aufgabe der Angreifer ist, Informationen über Aktivisten, die sich für Minderheitenrechte einsetzen, zu sammeln. Es gibt derzeit aber keine unwiderlegbaren…

NEWS | TRENDS SECURITY | IT-SECURITY

Spionage und Paranoia: »Operation Bauernsturm« Hinweise auf Binnenspionage

»Bauernsturm« und kein Ende. Waren die Hintermänner der Cyberspionagekampagne »Pawn Storm« bislang bekannt dafür, NATO-Mitgliedsländer wie zum Beispiel Deutschland oder Verteidigungseinrichtungen in den USA anzugreifen, muss dieses Bild korrigiert werden: Denn sie beschränken sich offenbar nicht auf Auslandsspionage. Vielmehr richten sich ihre zweifelhaften Aktivitäten auch nach innen: gegen Politiker, Künstler, Journalisten und Entwickler von Verschlüsselungssoftware…

NEWS | TRENDS SECURITY | BUSINESS | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | IT-SECURITY

Studie Wirtschaftsspionage: US-Cloud-Anbieter im Visier deutscher Firmen

Die deutsche Wirtschaft ist in puncto Wirtschaftsspionage in Habachtstellung: 90 Prozent der heimischen Firmen nehmen ihre zukünftigen Cloud-Dienstleister mittlerweile sehr genau unter die Lupe, bevor sie ihre Daten in die Wolke verlagern. Dies geht aus der aktuellen Studie »IT-Sicherheit und Datenschutz 2015« der Nationalen Initiative für Informations- und Internet-Sicherheit e.V. (NIFIS) hervor [1]. Laut NIFIS-Studie…

NEWS | TRENDS WIRTSCHAFT | TRENDS SECURITY | TRENDS 2015 | INFOGRAFIKEN | IT-SECURITY

Cyber-Spionage lässt Bürger kalt

Die Menschen in Deutschland lassen die täglichen Berichte über Hackerangriffe und Cyber-Spionage offenbar relativ unberührt. Trotz der vielen Meldungen über Hacker-Angriffe, gestohlene Zugangsdaten und NSA-Abhörmaßnahmen machen sich die Bürger heute kaum Sorgen über Cyber-Risiken. Das zeigt der Sicherheitsreport 2015, den das Institut für Demoskopie Allensbach und das Centrum für Strategie und Höhere Führung im Auftrag…