Illustration Absmeier foto freepik

Unternehmen und öffentliche Einrichtungen wollen ihre Daten in der Cloud verarbeiten können, ohne dabei Vertraulichkeit, Datenhoheit oder Compliance zu gefährden. Confidential Computing gilt als Schlüsseltechnologie, um genau dies zu erreichen. Andreas Walbrodt, CEO des Berliner Unternehmens enclaive, erklärt, worauf bei der Implementierung von Confidential Computing zu achten ist.

Ob im Gesundheitswesen, der öffentlichen Verwaltung, dem Finanzsektor oder der produzierenden Industrie – sensible Informationen wandern zunehmend in die Cloud. Doch während Daten im Ruhezustand (at rest) und bei der Übertragung (in transit) längst zuverlässig verschlüsselt sind, bleiben sie während der Verarbeitung (in use) verwundbar. Hier besteht nach wie vor die Möglichkeit unbefugter Zugriffe durch externe Angreifer, privilegierte Insider oder auch den Cloud-Provider.

In klassischen Cloud-Umgebungen heißt das: Absolute Vertraulichkeit gibt es nicht, und Organisationen sehen ihre digitale Souveränität zu Recht bedroht – etwa durch den US CLOUD Act oder der Verwendung ihrer Daten zum Training von KI-Modellen. Mit Confidential Computing lassen sich diese Probleme jedoch lösen.

Hardware-basierte Sicherheit

Grundprinzip von Confidential Computing ist die durchgängige Verschlüsselung von Daten. Dies geschieht über Trusted Execution Environments (TEEs), sogenannte Enklaven: isolierte, verschlüsselte Ausführungsumgebungen direkt auf der CPU. Die Sicherheit von Informationen ist also nicht Software-, sondern Hardware-basiert. So können Daten verarbeitet werden, ohne dass der Hypervisor oder Administratoren Zugriff erhalten. Selbst der Cloud-Provider sieht nur eine verschlüsselte Blackbox. Kurzum: Mit Confidential Computing sind Daten in allen drei Dimensionen – at rest, in transit und in use – geschützt. Diese »3D-Verschlüsselung« bietet ein neues Level an Vertraulichkeit, doch wie so häufig steckt auch bei Confidential Computing der Teufel im Detail.

Schlüsselverwaltung: Vertrauen ist gut, Kontrolle ist besser

Viele Cloud-Anbieter bieten für die Verwaltung der digitalen Schlüssel eigene Key-Management-Systeme (KMS) an. Dies ist zwar praktisch, doch wer die Schlüssel kontrolliert, hat auch Zugriff auf die Daten. In diesem Fall könnte der Provider die Enklave theoretisch entschlüsseln.

Ein unabhängiges Key Management ist daher essenziell, idealerweise über ein virtuelles Hardware Security Module (vHSM), das die kryptografische Performance physischer HSMs mit der Flexibilität der Cloud kombiniert. Hier können Unternehmen auf Drittanbieter – die angesichts des CLOUD Acts der deutschen oder europäischen Gerichtsbarkeit unterliegen sollten – vertrauen oder auf ein Hold-Your-Own-Key-Modell (HYOK) setzen, bei dem Anwender ihre Schlüssel selbst generieren, speichern und verwalten.

Damit ist, bildlich gesprochen, die Tresortür gesichert. Unternehmen müssen jedoch auch sicherstellen, dass niemand ein Loch in die Rückwand gebohrt hat oder die Schlüssel in falsche Hände geraten.

Nachweisbare Integrität und Zero Trust

Bevor Workloads in einer Enklave starten, muss sichergestellt sein, dass diese vertrauenswürdig und unverändert ist. Hier kommt die Remote Attestation ins Spiel, die genau dies durch ein kryptografisch gesichertes Zertifikat der Hardware- und Software-Integrität gewährleistet. Für Compliance und Audits ist das ein echter Gamechanger: Die Attestation liefert den technischen Nachweis, dass die Datenverarbeitung in einer geschützten Umgebung stattfindet. In Kombination mit einem Workload and Identity Access Management (WIAM) ist es zudem nur autorisierten Nutzern und Anwendungen möglich, auf die Enklave zuzugreifen. Confidential Computing folgt damit modernen Zero-Trust-Prinzipien – muss an anderer Stelle aber über state-of-the-art hinausgehen.

Bereit für die Post-Quanten-Ära?

Confidential Computing ist stets nur so gut wie die eingesetzte Verschlüsselung. Hier kommt es auch auf deren langfristige Robustheit an, denn: Quantencomputer werden in absehbarer Zeit derzeit verbreitete Verfahren wie RSA oder ECC brechen können.

Confidential-Computing-Lösungen, die Post-Quanten-Schlüssel integrieren, sind dabei nicht nur das Fundament für die Sicherheitsarchitekturen von morgen, sondern schützen Daten auch im Hier und Jetzt: Im Zuge sogenannter »Store now, decrypt later«-Attacken stehlen Angreifer bereits heute massenhaft Daten, um sie später mit Quantenpower zu entschlüsseln. Die gute Nachricht: Erste Anbieter erfüllen hier die kryptografischen Anforderungen des BSI und bieten Post-Quanten-sichere Enklaven. Diese gewährleisten nicht nur Compliance mit strengen Datenschutzregularien, sondern auch zukunftssichere Datensouveränität.

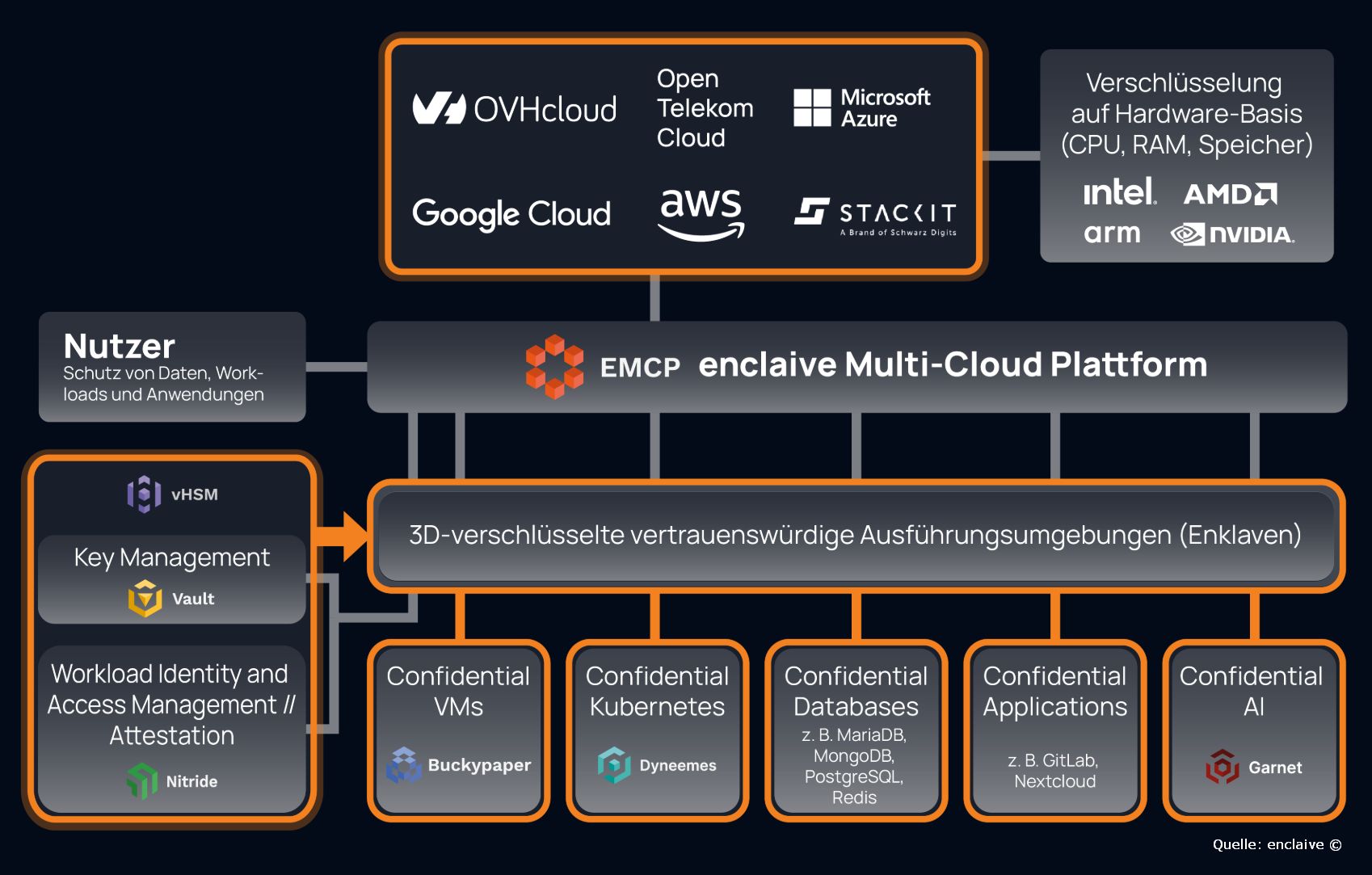

Multi-Cloud statt Vendor Lock-in

Souveränität bedeutet aber auch Wahlfreiheit. Confidential Computing darf Unternehmen nicht an einzelne Provider binden. Multi-Cloud-fähige Lösungen ermöglichen es, Workloads über verschiedene Cloud-Umgebungen hinweg sicher zu betreiben. Dies garantiert neben regulatorischer Flexibilität auch Ausfallsicherheit und wirksamen Schutz vor »Kill-Switch«-Szenarien.

Wie einfach es für Anwender ist, ihre Workloads in solche Confidential-Computing-Architekturen zu überführen, hängt stark vom jeweiligen Anbieter ab – denn im Hinblick auf Interoperabilität und Implementierungsaufwand existieren hier mitunter große Unterschiede. Mit dem richtigen Toolset lassen sich Enklaven bei einer breiten Auswahl an US-Hyperscalern und europäischen Cloud-Anbietern schnell und effektiv einrichten, ohne dass Anwendungen oder Betriebsprozesse angepasst werden müssten. Die zusätzliche Rechenleistung der Verschlüsselung ist dabei im Regelfall vernachlässigbar.

Confidential AI und andere Use Cases

Wer Confidential Computing richtig umsetzt, dem eröffnen sich eine ganze Reihe praxisnaher Einsatzmöglichkeiten. So etwa bei der Nutzung generativer KI, die ohne Schutzmaßnahmen mit erheblichen Datenschutz-Risiken einhergeht. Confidential Computing löst dieses Problem, indem KI-Interaktionen zunächst innerhalb verschlüsselter Enklaven stattfinden. Sogenannte GenAI-Firewalls filtern und pseudonymisieren dabei sensible Inhalte, bevor sie an externe Modelle weitergegeben werden.

Confidential Computing ermöglicht zudem vertrauliche Kollaborationen zwischen verschiedenen Organisationen, gewährleistet durch eine präzise Schlüsselverteilung für einzelne Enklaven. Auch Datenbanken lassen sich nun durchgehend verschlüsseln und Lift-and-Shift-Migrationen sind einfach und sicher zu bewerkstelligen.

Fazit

Confidential Computing markiert einen Wendepunkt in der IT-Sicherheit und für die Frage der digitalen Souveränität. Die Verschlüsselung von Daten in allen drei Dimensionen ist der Weg zu absoluter Vertraulichkeit, doch ist die richtige Umsetzung entscheidend für den Erfolg. Nur wer auf Aspekte wie eine unabhängige Schlüsselverwaltung und Attestation sowie Multi-Cloud-Fähigkeit und einen belastbaren Weg zur Post-Quanten-Sicherheit achtet, schützt geistiges Eigentum und Datenhoheit bei Einhaltung strenger Compliance-Vorgaben.

Andreas Walbrodt ist CEO des Berliner Unternehmens enclaive, das sich auf Confidential-Computing-Technologien spezialisiert hat. Mit seinen Lösungen ermöglicht enclaive die sichere und souveräne Verarbeitung sensibler Daten in Cloud- und KI-Umgebungen – über Unternehmens- und Landesgrenzen hinweg.

Andreas Walbrodt ist CEO des Berliner Unternehmens enclaive, das sich auf Confidential-Computing-Technologien spezialisiert hat. Mit seinen Lösungen ermöglicht enclaive die sichere und souveräne Verarbeitung sensibler Daten in Cloud- und KI-Umgebungen – über Unternehmens- und Landesgrenzen hinweg.

Erschließen Sie das volle Potenzial moderner Cloud-Technologie ohne Kompromisse bei Sicherheit und Compliance. Confidential Computing schützt Ihre Daten und Workloads zuverlässig vor unbefugtem Zugriff und ebnet so den Weg zur digitalen Souveränität.

67 Artikel zu „Confidential Computing“

News | Cloud Computing | Favoriten der Redaktion | Infrastruktur | IT-Security

Confidential Computing: Datensouveränität nach Schrems II

2020 war nicht nur das Jahr, das von der Covid-19-Pandemie geprägt wurde. Es haben sich auch einige tiefgreifende Veränderungen auf dem Gebiet des Datenschutzes und der Datensouveränität vollzogen. Im Juli 2020 entschied der Gerichtshof der Europäischen Union (EuGH) in der Rechtssache Schrems II. Das Urteil hat weitreichende Konsequenzen für jede Organisation innerhalb der EU und…

News | Cloud Computing | IT-Security | Produktmeldung

enclaive und Bare.ID kooperieren: Confidential Cloud Computing trifft digitales Identitätsmanagement

enclaive, einer der führenden deutschen Anbieter im Bereich Confidential Computing, und Bare.ID, einer der führenden deutschen SSO-as-a-Service-Anbieter, arbeiten ab sofort bei der Bereitstellung innovativer, sicherer und flexibler Authentisierungsservices zusammen. Die Kombination der Confidential Cloud Computing-Plattform von enclaive mit der Authentifizierungstechnologie von Bare.ID ermöglicht es Unternehmen, eine sichere End-to-End-Kommunikation, lückenlose Compliance und digitale Souveränität zu gewährleisten.…

Trends 2025 | News | Trends Security | Favoriten der Redaktion | Infrastruktur | Rechenzentrum | Strategien | Whitepaper

Fortschritte im Quantencomputing könnten in wenigen Jahren heutige Verschlüsselungsverfahren obsolet machen

70 Prozent der weltweit befragten Unternehmen arbeiten bereits an quantensicheren Lösungen oder planen deren Einführung innerhalb der nächsten fünf Jahre. 61 Prozent dieser »Early Adopters« erwarten innerhalb der nächsten fünf bis zehn Jahre den Eintritt des sogenannten »Q-Day« – dem Zeitpunkt, an dem Quantencomputer leistungsfähig genug sind, um die heute gängigen kryptografischen Algorithmen zu brechen, die…

News | Blockchain | Cloud Computing

Wie Kryptowährung und Blockchain das Cloud Computing revolutionieren

In der sich stetig weiterentwickelnden Welt des Cloud Computing suchen Unternehmen ständig nach innovativen Möglichkeiten, um die Sicherheit zu verbessern, Kosten zu senken und die Betriebsabläufe zu optimieren. Ein solcher Durchbruch ist die Integration von Kryptowährung und Blockchain-Technologie, zwei schnell wachsenden Kräften, die die Landschaft der Cloud-Dienste verändern. Mit der zunehmenden Einführung digitaler Währungen gestalten…

News | Künstliche Intelligenz | Strategien

Strategien und Taktiken zu Confidential AI

Künstliche Intelligenz wird häufig als latente Gefahr für die Datensouveränität von Unternehmen beschrieben. Wer sich dieser Gefahr nicht aussetzen will, muss Strategien und Taktiken für den sicheren und zugleich produktiven Umgang mit KI entwickeln. VNC erklärt die wichtigsten Parameter von Confidential AI. Künstliche Intelligenz und Confidential Computing stehen in einem scheinbar unauflösbaren Spannungsverhältnis: Einerseits stellt…

News | Blockchain | Services | Ausgabe 3-4-2022

Besonders knifflige Lieferketten bei personalisierten Therapien: Supply Chains der besonderen Art nötig

Zell- und Gentherapien sind ein neuartiger, teilweise stark personalisierter Ansatz in der modernen Medizin. Dabei gibt es besondere Anforderungen durch die hier verwendeten Medikamente an die Lieferketten. Diese Ansprüche an ein zugrundeliegendes IT-System können unter Verwendung moderner Technologien wie Edge- und Confidential Computing sowie Blockchains adressiert werden.

News | Digitalisierung | Infrastruktur | Logistik | Services | Whitepaper

Verteidigung braucht Wirtschaft – Deutschland als logistische Drehscheibe der NATO

Wie Staat und Industrie im Krisenfall (digital) zusammenarbeiten könnten. Neue Studie analysiert, wie Deutschland durch privatwirtschaftlich-militärische Zusammenarbeit verteidigungsfähiger werden kann. Als logistische Drehscheibe der NATO braucht Deutschland eine neue Form der Partnerschaft zwischen Staat und Privatwirtschaft. Lösungsskizze: Über eine digitale Plattform können militärische Bedarfe und privatwirtschaftliche Kapazitäten koordiniert und bedient werden. Klare Zuständigkeiten, Datensicherheit…

News | Business | Cloud Computing | Rechenzentrum | Services | Strategien | Tipps

Wettbewerbsfähiges und souveränes europäisches Cloud-Ökosystem

Ein wettbewerbsfähiges und souveränes europäisches Cloud-Ökosystem erfordert koordinierte Maßnahmen in verschiedenen Bereichen. Dazu gehören die Schaffung geeigneter politischer Rahmenbedingungen, gezielte finanzielle Unterstützung, technische Offenheit, Vertrauen durch Zertifizierungen und abgestimmte Nachfragestrategien. Ohne eine enge Zusammenarbeit zwischen politischen und marktseitigen Akteuren wird das Problem der Skalierbarkeit bestehen bleiben, und europäische Anbieter werden Schwierigkeiten haben, globale Marktanteile zu…

News | Business | Cloud Computing | Infrastruktur | Strategien

Wie kann Europa das Rennen um Cloud-Innovation gewinnen?

Mit dem rasanten Fortschritt der digitalen Wirtschaft und dem Aufkommen zahlreicher neuer Technologien – allen voran künstlicher Intelligenz (KI) – stehen europäische Entscheidungsträger vor einer neuen Herausforderung: Wie lässt sich ein innovatives Ökosystem regionaler Cloud-Anbieter schaffen, das sowohl leistungsfähige Lösungen als auch ausreichende Skalierbarkeit bietet? Und wie kann dieses Ökosystem mit internationalen Anbietern konkurrieren und…

News | Business | Cloud Computing | Digitalisierung | Favoriten der Redaktion | Geschäftsprozesse | Infrastruktur | IT-Security | Rechenzentrum | Strategien | Tipps

In welchen konkreten Schritten kann ein Unternehmen digitale Souveränität erlangen?

In einer zunehmend digitalisierten Welt wird die digitale Souveränität für Unternehmen immer wichtiger. Sie ermöglicht es, Kontrolle über Daten, Systeme und Prozesse zu behalten und sich von externen Abhängigkeiten zu lösen. Doch wie kann ein Unternehmen diesen Zustand erreichen? Ein klarer Fahrplan mit konkreten Schritten und Prioritäten zeigt den Weg zu mehr Unabhängigkeit und Sicherheit…

News | Business | Digitalisierung | Favoriten der Redaktion | Geschäftsprozesse | Künstliche Intelligenz | Rechenzentrum | Strategien

Souveräne KI – wer profitiert und warum?

Die Diskussion um künstliche Intelligenz konzentriert sich zunehmend auf Kontrolle und Compliance. Besonders in Europa spielt das Konzept der souveränen KI eine zentrale Rolle: Unternehmen und Behörden sollen leistungsstarke Modelle einsetzen können, ohne ihre Datenhoheit oder die Einhaltung regulatorischer Vorgaben zu gefährden. Die globale Digitalökonomie erlebt derzeit eine Phase tiefgreifender Neuorientierung. Handelsstreitigkeiten oder…

News | Business | Business Process Management | Digitalisierung | Geschäftsprozesse | Services

Effizientes Auditmanagement: mehr Transparenz, weniger Aufwand

Modernes Auditmanagement kann durch Digitalisierung und Standardisierung die Effizienz und Transparenz von Audits erhöhen. Unternehmen können durch den Einsatz softwarebasierter Lösungen und zentraler Datenhaltung den Aufwand reduzieren und die Qualität der Audits verbessern. Ein systematisches Auditmanagement ermöglicht es, Risiken proaktiv zu managen und Audits als strategisches Instrument zur Organisationsentwicklung zu nutzen. Ob interne Kontrollen,…

News | Business | Business Process Management | Geschäftsprozesse | Künstliche Intelligenz | Services | Strategien

Zollchaos: KI-gestützte Planungstools verhelfen zu variablen Lieferketten

KI-gestützte Planungstools können hohe Zölle zwar nicht verhindern, aber ihre negativen Auswirkungen minimieren. Zölle rauf, Zölle runter, Zölle verschoben, dann die Einigung auf 15 Prozent, aber nur wenn Deutschland genügend in den USA investiert [1]. Der nicht enden wollende Zickzackkurs der US-Regierung erhöht nicht nur die Kosten, er droht auch etablierte Lieferketten abreißen zu lassen…

News | Business | Business Process Management | Digitalisierung | Favoriten der Redaktion | Geschäftsprozesse | Logistik | Strategien | Tipps

50 Prozent US-Zölle auf EU-Metalle – Maschinenbauer suchen lokale Alternativen gegen Kostenschock

Seit 4. Juni 2025 gelten 50-Prozent-Strafzölle der USA auf EU-Stahl und -Aluminium [1]. Was auf dem Papier nach Handelspolitik klingt, trifft metallintensive Branchen mit voller Wucht: Für Maschinenbauer, Anlagenhersteller und Industrieausrüster bedeutet das einen massiven Kostenschock bei allen Komponenten aus diesen Materialien – von Hydraulikzylindern über Maschinenhalterungen bis hin zu Antriebsgehäusen. Etablierte Handelsbeziehungen stehen auf…

Trends 2025 | News | Business | Trends Cloud Computing | Cloud Computing | Infrastruktur | Strategien

Cloud-Anwender wollen europäische Datenhoheit – Cloud-Speicher wird auch privat zur Vertrauensfrage

Eine aktuelle Studie zur Nutzung von Cloud-Speichern in Deutschland zeigt, dass 75 Prozent der deutschen Cloud-Nutzenden europäische Datenhoheit fordern und Datenschutzbedenken gegenüber außereuropäischen Anbietern haben. Die Mehrheit der Befragten legt großen Wert auf europäische Serverstandorte und die Einhaltung der DSGVO, selbst wenn dies höhere Kosten bedeutet. Zudem wird deutlich, dass Komfort und Sicherheit bei der…

News | Favoriten der Redaktion | IT-Security | Services | Strategien

Identity-Fundament: Damit Zero Trust nicht auf Sand gebaut ist

Der Zero-Trust-Ansatz existiert schon länger und ist schnell zu einem festen Grundsatz für die Sicherheit geworden. Er basiert bekanntermaßen darauf, weder einer Identität noch einem Benutzer oder einem System standardmäßig zu vertrauen – weder innerhalb noch außerhalb des Netzwerks. Dabei werden Identitäten kontinuierlich überprüft und erst nach ihrer Autorisierung ein Zugriff gewährt. Das bedeutet, Zugriffsrechte…

News | Business | Business Process Management | Cloud Computing | Favoriten der Redaktion | IT-Security | Rechenzentrum | Services | Strategien | Tipps

Die souveräne Cloud braucht Verschlüsselung im IT‑Lifecycle

Verantwortliche in IT‑Abteilungen von Unternehmen und Behörden sollten Verschlüsselung nicht als einzelne Maßnahme begreifen, sondern als durchgängiges Designelement, das über den gesamten IT‑Lifecycle hinweg Integrität, Vertraulichkeit und Souveränität gewährleistet. Dieser Artikel erklärt, wie Verschlüsselungssysteme, kryptographische Lieferkettenkontrollen und moderne Confidential‑Computing‑Ansätze in ein Life‑cycle‑orientiertes Betriebsmodell eingebettet werden, damit Daten während Ruhe, Transport und Verarbeitung unter der Kontrolle…

News | IT-Security | Lösungen | Rechenzentrum | Strategien | Tipps

Verschlüsselungstechnologien im durchgängigen IT‑Lifecycle für sichere und souveräne Cloud‑Umgebungen

Verschlüsselung muss in allen Phasen des IT‑Lifecycles konsistent, attestierbar und unter der Kontrolle des Dateninhabers implementiert werden. Moderne Konzepte wie Confidential Computing, hardwaregestützte Enklaven und unabhängiges Schlüsselmanagement machen Datensicherheit während Ruhe, Übertragung und Verarbeitung möglich und sind zentrale Bausteine für Cloud‑Souveränität. Grundprinzipien der Verschlüsselung über den Lifecycle Data at Rest wird standardmäßig mit starken, aktuellen…

News | Business Process Management | Cloud Computing | Infrastruktur | IT-Security | Services

Souverän in der Cloud: Adfinis und enclaive sichern die Software Supply Chain

Adfinis, ein international agierender IT-Dienstleister für Open-Source-Lösungen, und das deutsche Confidential-Computing-Unternehmen enclaive geben ihre neue Partnerschaft bekannt. Die Kooperation kombiniert moderne Verschlüsselungstechnologien mit einem durchgängigen IT-Lifecycle-Ansatz und stärkt die Sicherheit und Souveränität in Cloud-Umgebungen. Cyberattacken zielen immer häufiger auf die Software-Lieferkette: Angreifer schleusen Backdoors, Malware oder Schwachstellen in Open-Source-Komponenten ein, um sich später Zugang…

News | Business Process Management | Digitalisierung | E-Commerce | Favoriten der Redaktion | Geschäftsprozesse | Infrastruktur | Logistik | Services | Tipps

Wie COOs die Supply Chain resilient gestalten: Fünf Erfolgsfaktoren

Die globalen Supply-Chain-Ströme stehen massiv unter Druck: Aktuelle Herausforderungen wie die unklare Situation bei der Zollthematik mit den USA, Verschiebung in Handels- und Warenströmen, weltweite Konflikte und Kriege sowie neue Wettbewerber mit aggressiver Preispolitik oder Umwelteinflüsse und Naturereignisse beeinflussen maßgeblich das Tagesgeschäft. Oft werden die bisherigen Warenströme gestört oder kommen in Teilen zum Erliegen. Verschiebungen…