Illustration Absmeier foto freepik

Die neue Social-Engineering-Edition des 2025 Global Incident Response Report von Unit 42 zeigt: Social Engineering ist 2025 das häufigste Einfallstor für Cyberangriffe [1]. In mehr als einem Drittel der über 700 analysierten Fälle weltweit nutzten Angreifer Social Engineering als Einstieg, also den gezielten Versuch, Menschen durch Täuschung zu bestimmten Handlungen zu verleiten und so Sicherheitskontrollen zu umgehen.

Die zentralen Erkenntnisse auf einen Blick:

- 36 Prozent aller untersuchten Vorfälle begannen mit Social Engineering. Phishing bleibt mit 65 Prozent die weitverbreitetste Taktik, um sich Zugriff zu verschaffen. 35 Prozent nutzen Malvertising, SEO-Poisoning, Smishing oder MFA-Bombing.

- High-Touch-Angriffe nehmen zu. Gruppen wie Muddled Libra umgehen Multi-Faktor-Authentifizierung und erlangen innerhalb weniger Minuten Administratorrechte – ohne den Einsatz von Malware.

- Schwache Erkennungsmechanismen und Alarmmüdigkeit innerhalb der Sicherheitsteams begünstigen diese Angriffe. Warnsignale werden oft übersehen oder falsch eingestuft, insbesondere in Prozessen zur Wiederherstellung von Identitäten oder bei lateralen Bewegungen im Netzwerk.

- Über die Hälfte der Vorfälle führte zu Datenabfluss, andere zu Unterbrechungen kritischer Dienste oder zu einer spürbaren Beeinträchtigung der Unternehmensperformance.

- Künstliche Intelligenz (KI) beschleunigt und personalisiert Social-Engineering-Kampagnen. Bedrohungsakteure nutzen generative KI, um täuschend echte Köder zu erstellen, Stimmen von Führungskräften zu imitieren und in Echtzeit Gespräche während Täuschungskampagnen zu führen.

Der Bericht macht deutlich: Social Engineering erfordert einen technischen Sicherheitsansatz, der Identitätsmissbrauch systematisch erkennt, Prozesse absichert und Benutzerinteraktionen konsequent überprüft.

Weitere Informationen entnehmen Sie dem (englischsprachigen) Blogpost:

How Cybercriminals and Nation-State Actors Are Leveraging Sophisticated Social Engineering Techniques to Attack Global Organizations at Scale

Today, Palo Alto Networks Unit 42 released the 2025 Unit 42 Global Incident Response Report: Social Engineering Edition. This report explores the top initial attack vector we observed over the past year – social engineering. During this period, over a third of all Unit 42 Incident Response cases began with a social engineering tactic.

The report analyzes how attackers are exploiting trust to breach organizations, leading to business disruption and financial loss. Insights are derived from Palo Alto Networks telemetry, over 700 incident response case studies, and Unit 42 threat research.

Social Engineering Data Reveals How Human Vulnerabilities Are Exploited

Social engineering is the most common initial access vector observed by Unit 42, with phishing accounting for 65% of social engineering-driven cases. These attacks often target privileged accounts (66%), utilize impersonation of internal personnel (45%) and involve callback or voice-based techniques (23%), which are becoming more sophisticated as attackers leverage AI.

The success of social engineering stems from exploiting human behavior and weak controls, rather than technical vulnerabilities. Our data reveals several key patterns driving the success of these social engineering attacks:

- Business Disruption: Social engineering attacks resulted in data exposure in 60% of cases, 16 percentage points higher than other initial access vectors. Business email compromises (BEC) accounted for roughly half of all social engineering cases, with nearly 60% leading to data exposure.

- Novel Vectors: While phishing leads, 35% of social engineering cases use methods like SEO poisoning, malvertising, smishing and MFA bombing. Attackers are expanding beyond email to other platforms and devices.

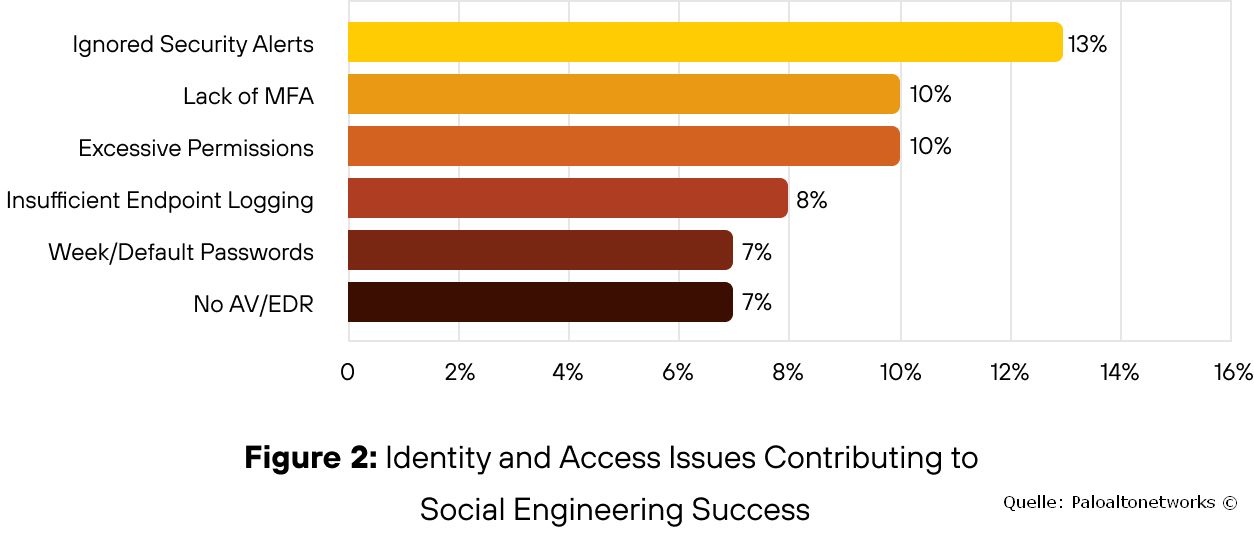

- Control Gaps: Ignored alerts (observed in 13% of all social engineering cases), excessive permissions (10%) and lack of MFA (10%) are common weaknesses. Overwhelmed security teams often miss or deprioritize alerts.

AI Fuels a New Era of Social Engineering

AI has the power to reshape social engineering threats. While traditional methods persist, attackers are now using AI tools for speed, realism and scale. Unit 42 has observed three levels of AI-enabled tooling in incidents:

- Automation tools accelerate intrusion steps.

- Generative AI creates human-like content for personalized lures, voice cloning and adaptive interactions.

- Agentic AI autonomously executes multistep tasks, including cross-platform reconnaissance and creating synthetic identities for targeted campaigns.

This indicates a shift where AI components support conventional social engineering, increasing the scale, pace and adaptability of attacks.

Social Engineering Can Be Both Highly Targeted and Highly Scalable

In the report, Unit 42 outlines two top observed social engineering models, both designed to bypass controls by mimicking trusted activity:

High-touch compromise targets specific individuals in real time. Threat actors impersonate staff, exploit help desks and escalate access without deploying malware. This often involves voice lures, live pretexts and stolen identity data, as seen in Muddled Libra and various nation-state activities. These white glove attacks are highly targeted and tailored, employing help desk impersonation, voice spoofing and technical reconnaissance to achieve deep access, broader system control and higher potential for monetization.

At-scale deception includes ClickFix-style campaigns, SEO poisoning, fake browser prompts and blended lures that trigger user-initiated compromise across multiple devices and platforms. Large-scale ClickFix campaigns trick users into executing malware through fraudulent system prompts and CAPTCHA tests. We’ve observed these attacks across healthcare, retail and government sectors, often resulting in widespread credential compromise and operational downtime.

How Organizations Become Low-Hanging Fruit for Social Engineering

Social engineering persists due to overpermissioned access, gaps in behavioral visibility and unverified user trust in human processes. Threat actors exploit identity systems, help desk protocols and fast-track approvals by mimicking routine activity. To counter this, security leaders must shift beyond user awareness, recognizing social engineering as a systemic threat. This requires:

- Implementing behavioral analytics and identity threat detection and response (ITDR) to proactively detect credential misuse.

- Securing identity recovery processes and enforcing conditional access.

- Expanding zero trust principles to encompass users, not just network perimeters.

As technology evolves, attackers exploit human trust and productivity. The nature of trust, verification and defense is changing. This report reflects trends and attacker innovations observed over the past year. By contextualizing these findings, security leaders gain tools to recalibrate defenses, protect business continuity and maintain an edge in an evolving threat environment.

For a deeper dive into these evolving tactics and Unit 42’s comprehensive analysis, download the full report here.

[1] Den vollständigen Report finden Sie hier: https://unit42.paloaltonetworks.com/2025-unit-42-global-incident-response-report-social-engineering-edition/

1029 Artikel zu „Social Engineering“

Trends 2025 | News | Trends Security | Favoriten der Redaktion | IT-Security | Kommunikation

Die Zukunft von Social Engineering – KI, Wearables und VR kurbeln Cyberkriminalität an

Der neue Bericht von Trend Micro zeigt auf, wie Cyberkriminelle KI, Wearables, Virtual Reality (VR) und Augmented Reality (AR) sowie Chatbots nutzen werden, um Opfer präziser denn je zu manipulieren [1]. Die Bedrohungsforschern von Trend Micro analysierten, wie Angreifer diese Technologien nutzen, um ihre Taktiken zu verfeinern und ihre Täuschungsmanöver weiterzuentwickeln. »Social Engineering, also…

News | IT-Security | Tipps

Social Engineering vermeiden: Wenn der Hacker sich als Kollege ausgibt

Bei jedem zweiten Unternehmen wird versucht, Cyberangriffe durch Social Engineering vorzubereiten. 4 Tipps, die jedes Unternehmen beherzigen sollte. Ein Anrufer aus der IT-Abteilung, der das Passwort für ein PC-Update braucht, eine E-Mail aus der Vorstandsetage mit Link zu einer Website oder eine verzweifelte SMS der Kollegin, die nicht auf ihren Rechner zugreifen kann –…

News | IT-Security | Services | Tipps

Social Engineering verstehen und bekämpfen

Hacker brechen nicht in Unternehmen ein, sie loggen sich ein: Obwohl vielfach die Vorstellung herrscht, dass Cyberkriminelle ausgefeilte Techniken anwenden, um bestimmte Schutzmechanismen auszuhebeln und so die Verteidigungslinien ihrer Opfer zu durchbrechen, sieht die Realität häufig anders aus. Die Angreifer sammeln Informationen und verschaffen sich Zugang zu Login-Daten, mit denen sie dann ganz einfach in…

News | IT-Security | Tipps

Dreifach sicher: So bereiten Unternehmen ihre Mitarbeiter auf Social Engineering vor

Social Engineering umfasst verschiedene cyberkriminelle Methoden, mit denen Angreifer die Neugier, Unsicherheit und Hilfsbereitschaft ihrer Opfer ausnutzen, um sich Zugang zu Unternehmensnetzwerken und sensiblen Daten zu verschaffen. Roland Latzel, Sr. Director Marketing EMEA Central, OpenText Security Solutions, klärt über die Gefahren des Social Engineerings auf und zeigt, wie Unternehmen das Risiko minimieren können. Das…

News | IT-Security | Services

Social Engineering nutzt »Schwachstelle Mensch« – Mitarbeiter für Unternehmensresilienz

Sensibilisierung durch Security-Awareness-Kampagnen fördert die Widerstandskraft beim »Faktor Mensch« im Unternehmen. Die Beeinflussung des Mitarbeiters, um dadurch beispielsweise an vertrauliche Informationen zu gelangen – diesem Prinzip folgt das Social Engineering. Cyberkriminelle nutzen dabei den Menschen als vermeintlich schwächstes Glied im Sicherheitskonstrukt eines Unternehmens aus. Zur Cybersicherheit ist es daher neben der Absicherung der Technologien und…

News | IT-Security | Kommunikation | Services | Tipps | Ausgabe 11-12-2016

E-Mail-Sicherheit: Social Engineering auf C-Level-Niveau – Menschen als das schwächste Glied in der Sicherheitskette

News | IT-Security | Ausgabe 3-4-2022 | Security Spezial 3-4-2022

Social-Engineering im Finanzsektor: Der menschliche Faktor, das schwächste Glied in der Sicherheitskette

News | IT-Security | Ausgabe 3-4-2021 | Security Spezial 3-4-2021

Social-Engineering-Attacken gefährden zunehmend die betriebliche Substanz – Besser gut vorbereitet

Social Engineering ist mittlerweile zu einer realen Bedrohung für die Sicherheit in Unternehmen geworden. Angriffspunkte solcher Attacken sind die Mitarbeiter mit ihren menschlichen Schwächen. »manage it« hat Dominik Foert, Cyber Security-Spezialist bei Materna, befragt, welche Attacken dies sind, wie Angreifer die Schwächen der Mitarbeiter für ihre Zwecke ausnutzen und wie Unternehmen vorausschauend Social-Engineering-Attacken vorbeugen können. Auch das Bundesamt für Sicherheit in der Informationstechnik (BSI) stuft Angriffe auf die Identität der Nutzer, Social-Engineering-Attacken, als hochgefährlich ein, wie aus dem aktuellen Lagebericht des BSI hervorgeht.

News | IT-Security | Tipps

Fünf Maßnahmen zum Schutz vor Social-Engineering-Attacken

Social Engineering gehört aktuell zu den zentralen Bedrohungen für die IT-Sicherheit. Die kürzliche Attacke auf Twitter hat es erneut deutlich gezeigt. Sicherheitsexperte CyberArk nennt fünf einfache Maßnahmen, die die Social-Engineering-Gefahr deutlich reduzieren. Die Hackerattacke auf Twitter, von der unter anderem Präsidentschaftskandidat Joe Biden, Ex-Präsident Barack Obama oder Amazon-Chef Jeff Bezos betroffen waren, zählt zu den…

News | Favoriten der Redaktion | Infografiken | IT-Security | Tipps

Cyberkriminelle und ihre psychologischen Tricks: Social-Engineering-Angriffe erfolgreich bekämpfen

Social Engineering gilt heute als eine der größten Sicherheitsbedrohungen für Unternehmen. Im Gegensatz zu traditionellen Hacking-Angriffen können Social-Engineering-Angriffe auch nicht-technischer Natur sein und müssen nicht zwingend eine Kompromittierung oder das Ausnutzen von Software- oder Systemschwachstellen beinhalten. Im Erfolgsfall ermöglichen viele Social-Engineering-Angriffe einen legitimen, autorisierten Zugriff auf vertrauliche Informationen. Die Social Engineering-Strategie von Cyberkriminellen fußt auf…

News | IT-Security | Künstliche Intelligenz | Ausgabe 1-2-2019 | Security Spezial 1-2-2019

Deepfakes heben Social-Engineering-Angriffe auf eine neue Gefahrenstufe

Social-Engineering-Angriffe stellen eine hohe Gefahr für die IT-Sicherheit dar, weil sie technische Abwehrmaßnahmen umgehen. Noch problematischer wird die Bedrohungslage durch KI- und ML-basierte Deepfakes, die stark im Kommen sind. Unternehmen müssen ein Bewusstsein für diese Gefahren entwickeln und Führungskräfte wie Mitarbeiter entsprechend sensibilisieren.

News | Business | IT-Security | Kommunikation | Künstliche Intelligenz | Tipps

Social-Engineering-Angriffe zur Vorweihnachtszeit: Wenn der Chef Geschenke macht

Starker Anstieg von Geschenkgutschein-Betrug mit CEO-Identitätsdiebstahl. Zur Vorweihnachtszeit verzeichnet das Sicherheitsteam von Barracuda Networks aktuell einen starken Anstieg von Geschenkgutschein-Betrug durch Social-Engineering-Angriffe: Hierbei stehlen Cyberkriminelle gezielt die Identität von CEOs oder Führungskräften und weisen Angestellte an, digitale Geschenkgutscheine für die Belegschaft zu kaufen und ihnen zuzuschicken, oder erschleichen Kreditkarteninformationen. Bei Mitarbeitergutscheinen zwischen 50 und 100…

News | Digitalisierung | Geschäftsprozesse | IT-Security | Services | Strategien | Tipps

Menschliche Firewall ist für die Abwehr von Social-Engineering-Angriffen unerlässlich

Unternehmen unterschätzen vielfach die Gefahr von Social-Engineering-Angriffen und sind hierauf auch nur unzureichend vorbereitet – trotz aller Security-Kampagnen. Da die technischen Möglichkeiten bei den Abwehrmaßnahmen beschränkt sind, muss vor allem die »menschliche Firewall« gut funktionieren. Adäquate Security-Awareness-Trainings sind deshalb unverzichtbar. Social-Engineering-Angriffe liegen im Trend. Ein Grund dafür ist, dass Unternehmen in den letzten Jahren vielfach…

News | Business Process Management | Geschäftsprozesse | IT-Security | Kommunikation | Online-Artikel | Tipps

Social-Engineering-Angriffen den Kampf ansagen

Als zentrale Schwachstelle im Unternehmensnetz kristallisieren sich die Mitarbeiter heraus. Vor allem Social-Engineering-Angriffe gefährden die Unternehmenssicherheit dabei zunehmend. Die Einschätzung, dass Mitarbeiter die letzte Verteidigungslinie in Sachen Sicherheit sind, mag zwar ein Klischee sein, wahr ist sie aber trotzdem. Folglich sind Endanwender auch ein bevorzugtes Angriffsziel. Gerade das Social Engineering, das vor allem in Form…

News | IT-Security | Kommunikation | Tipps

Social Media – ein Ort, wo schöne Bilder, Selbstmarketing und Cyberkriminelle aufeinandertreffen

Social Media gehört für viele Menschen zum Alltag – das Status-Update oder das Teilen von Fotos, Videos, Neuigkeiten oder Meinungen ist ein tägliches ToDo. Doch: Social-Media-Plattformen sind heute auch eine der Hauptstätten für Betrug und Cyberkriminalität. Betrüger nutzen die Plattformalgorithmen, künstliche Intelligenz und personalisierte Interaktionen. Das Resultat: Angriffe können schneller und effektiver als je zuvor…

News | Marketing | Services

Die Vorteile, eine Marketing Agentur für Social Media zu beauftragen: Warum Profis den Unterschied machen

Der digitale Wandel hat die Art und Weise, wie Unternehmen Werbung machen, revolutioniert. Insbesondere Social Media hat sich als mächtiges Werkzeug herausgestellt, um Marken zu stärken und Zielgruppen weltweit zu erreichen. Doch trotz seiner vielen Möglichkeiten kann Social Media für Unternehmen eine Herausforderung darstellen. Eine Lösung ist, Marketing Agentur für Social Media beauftragen, die auf…

Trends 2025 | News | Business Process Management | Trends Services | Infrastruktur | Künstliche Intelligenz

Platform Engineering im KI-Zeitalter

Red Hat, weltweiter Anbieter von Open-Source-Lösungen, hat einen Bericht zum Stand des Platform Engineering im Zeitalter der KI erstellt. Er untersucht Trends, Herausforderungen und Best Practices, um besser zu verstehen, wie und warum Unternehmen Platform-Engineering-Verfahren implementieren. Der Report basiert auf einer weltweiten Umfrage unter 1.000 Plattformingenieuren und IT-Entscheidungsträgern. Platform Engineering hat die Art und Weise…

News | Trends 2024 | Digitalisierung | Trends Services | Künstliche Intelligenz | Whitepaper

68 Prozent der Unternehmen optimieren Quality Engineering mit Gen AI

KI-Nutzung ist bei Produktivitätssteigerung in der Entwicklung und im Quality Engineering inzwischen fest verankert, so der aktuelle Bericht von OpenText, Capgemini und Sogeti. OpenText veröffentlicht die 16. Ausgabe des World Quality Report »New Futures in Focus« [1]. Der diesjährige Bericht entstand in Zusammenarbeit mit Capgemini und Sogeti und zeigt signifikante Entwicklungen im Quality Engineering…

News | Business | Strategien | Ausgabe 9-10-2021

Environment, Social, Governance –

ESG-Vorhaben vorantreiben

Die ESG-Themen spielen für deutsche Unternehmen traditionell eine große Rolle und grüne Technologien werden in Zukunft stark an Relevanz gewinnen. Wir sprachen mit Dr. Rolf Werner, Geschäftsführer von Cognizant Technology Solutions in Deutschland, dessen Ziel es ist, ESG-Themen in jeden Teil des geschäftlichen Entscheidungsprozesses einzubinden, dadurch mit gutem Beispiel voranzugehen sowie den Kunden zu helfen den Wandlungsprozess hin zu einem nachhaltig agierenden Unternehmen zu beschreiten.

News | Infrastruktur | Kommunikation | Tipps

Sieben essenzielle Skills für modernes Network Engineering

Wenn es um das Management von Unternehmensnetzwerken geht, rückt NetOps immer mehr in den Fokus. Entsprechend verändern und vergrößern sich auch die Anforderungen an Network Engineers. Opengear, Anbieter von Lösungen für einen sicheren, resilienten Netzwerkzugang, hat sieben Skills ausgemacht, auf die Netzwerkexperten in Zukunft nicht verzichten können. Die Zeiten von Wissenssilos sind spätestens seit dem…