Die schnelle Einführung von Containern im Unternehmen sind eine einzigartige Gelegenheit dar, die generelle Sicherheitsstrategie zu verändern. Container stellen eine gute Möglichkeit dar, die Kluft zwischen Entwicklungs- und Sicherheitsteams zu überbrücken. Ist es möglich, dass Container das Unternehmen einen Schritt näher an DevSecOps heranbringen? Palo Alto Networks nimmt das Thema unter die Lupe.

Computing hat mehrere Entwicklungen durchlaufen. Die erste Welle war der Client-Server, der auf Bare Metal mit einem einzigen Betriebssystem und typischerweise einer Anwendung läuft. Die zweite Welle kam, als VMware 2001 in den Servermarkt einstieg. Dies läutete das Zeitalter des virtualisierten Computings ein. Die dritte Welle bringt die Gegenwart mit Containern. Die Einführung von Containern steht für die Geschwindigkeit von DevOps und den Wunsch, Anwendungen mobil zu machen. Derzeit noch nicht weit verbreitet im Unternehmen ist die vierte Evolution: Serverless oder Function as a Service (FaaS). Dies stellt eine vollständige Abstraktion des Computings dar, wobei der Verbraucher hardware- und betriebssystemunabhängig ist. Die beiden bekanntesten Implementierungen von FaaS sind Google Cloud Functions und AWS Lambda.

Sicherheit aufbauen

Sicherheit in die Container-Build-Phase zu bringen, bedeutet, sich auf die physische Konstruktion zu konzentrieren. Das Erste, was vor dem Bau eines Hauses ansteht, ist festzulegen, wie der gewünschte Endzustand aussehen soll. Bei der Containersicherheit ist das nicht anders, wie Palo Alto Networks berichtet. Die Sicherheit in der Bauphase sollte sich auf die Beseitigung von Schwachstellen, Malware und unsicherem Code konzentrieren. Da Container aus Bibliotheken, Binärdateien und Anwendungscode bestehen, ist es wichtig, dass Unternehmen ein offizielles Containerregister einrichten, wenn es nicht bereits existiert. Es ist die Aufgabe des Sicherheitsteams, hier Sicherheitsstandards umzusetzen.

Das Hauptziel der Identifizierung und Erstellung einer Standard-Container-Registry ist die Erstellung vertrauenswürdiger Images. Ein Prozess muss festgelegt und automatisch durchgesetzt werden, dass kein Container aus einer nicht-vertrauenswürdigen Registry bereitgestellt wird. Mit über zwei Millionen Dockerized-Anwendungen ist Docker Hub wahrscheinlich das bekannteste Containerregister. Das bedeutet, dass es auch eine ideale Basis ist, um ein Gespräch mit den Entwicklern zu beginnen.

Sicherheit bereitstellen

In der Bereitstellungsphase verlagert sich der Fokus darauf, dass die Teams die Dinge richtig zusammenstellen. Es kann ein Image vorliegen, das zwar keine Schwachstellen aufweist, aber wenn es auf einem unsicher konfigurierten Kubernetes-Pod bereitgestellt wird, ist das Containerrisiko nicht ausreichend berücksichtigt. Ein Beispiel dafür ist dieser Fall: Die Bedrohungsforschung von Palo Alto Networks ergab, dass 46 Prozent der Unternehmen den Traffic zu Kubernetes-Pods von jeder Quelle akzeptieren.

In der On-Prem-Welt ist dies gleichbedeutend mit der Bereitstellung eines Servers und dem anschließenden Offenlassen des Servers für das Internet. Unternehmen würden dies vor Ort nicht tolerieren, warum aber machen genau das fast die Hälfte der Unternehmen in der Public Cloud? Die Bereitstellung einer sicheren Konfiguration kann durch die Annahme eines Sicherheitsstandards sowohl für die Orchestrierung als auch für die Container-Engine der Wahl erreicht werden. Nicht zu vergessen ist, die notwendigen Prozesse und Tools für die Automatisierung und Überwachung zu installieren. Das Center for Internet Security (CIS) hat hier hervorragende Arbeit geleistet, um Sicherheitsstandards für Docker und Kubernetes zu schaffen, was sich als Ausgangspunkt anbietet. Wenn die Sicherheit richtig umgesetzt ist, sollte nur das »Gute« es in die Runtime schaffen.

Runtime-Sicherheit

Bei der Laufzeitsicherheit geht es darum, neue Schwachstellen in laufenden Containern zu identifizieren und zu wissen, wie der Normalzustand aussieht. Dazu gehört auch die Untersuchung verdächtiger/anomaler Aktivitäten, die auf Zero-Day-Angriffe hinweisen könnten. Wenn das Sicherheitsteam von Anfang an dabei war (Build-Phase), ist es weitaus weniger komplex, Runtime-Sicherheit umzusetzen, anderenfalls ist es am besten, rückwärts zu arbeiten. Es ist wichtig, zu gewährleisten, dass der Endzustand sicher ist. Wenn man sich aber nur auf die Laufzeit konzentriert, werden die gleichen Probleme wahrscheinlich immer wieder auftreten. Interessanterweise stellte das IBM Systems Sciences Institute fest, dass die Kosten für die Behebung eines Fehlers während der Wartungsphase (d.h. der Laufzeit) 100-mal höher sind als bei der Konstruktion.

Einen Schritt näher in Richtung DevSecOps

Die schnelle Einführung von Containern im Unternehmen stellt eine einzigartige Möglichkeit dar, die Sicherheit zu verändern. Wenn Sicherheit von Anfang an in den Entwicklungszyklus integriert wird, werden sowohl das Sicherheitsteam als auch die Entwicklungsabteilung ein erhöhtes Verantwortungsbewusstsein spüren. Unternehmen können dies erreichen, indem sie ihre Sicherheitsbemühungen auf die Containersicherheitstriade Build, Deployment und Run konzentrieren. Sicherheitsteams, die dies im Rahmen einer ganzheitlichen Cloud-Sicherheitsstrategie umsetzen, werden feststellen, dass Container genau das sind, was sie brauchen, um DevSecOps einen Schritt näher zu kommen.

29 search results for „DevSecOps „

NEWS | DIGITALISIERUNG | EFFIZIENZ | IT-SECURITY | SERVICES | STRATEGIEN

DevSecOps: Unternehmen müssen umdenken, um in der Softwareentwicklung erfolgreich zu sein

Hindernis für die Integration von Sicherheit in die gesamte Softwareentwicklung sei laut der weltweiten Studie die bestehende Unternehmenskultur. Im Zentrum der weltweiten Studie »Integrating Security into the DNA of Your Software Lifecycle« von CA Technologies stand die Frage, wie sich die Kultur eines Unternehmens auf dessen Fähigkeit auswirkt, Sicherheit in den gesamten Software-Entwicklungsprozess einzubinden.…

NEWS | BUSINESS PROCESS MANAGEMENT | DIGITALISIERUNG | EFFIZIENZ | INFRASTRUKTUR | IT-SECURITY | LÖSUNGEN | SERVICES | TIPPS

DevSecOps: Wie sich Microservices auf die Anwendungssicherheit auswirken

Die Architektur von Software verändert sich grundlegend – Microservices sind auf dem Vormarsch. Drei zentrale Herausforderungen, die das für die Anwendungssicherheit mit sich bringt. Microservices sind im Software Development schon seit mehreren Jahren auf dem Vormarsch. Viele kleine Services anstatt einzelner monolithischer Applikationen zu entwickeln, bietet in der Tat zahlreiche Vorzüge. Eine kleine Auswahl der…

NEWS | BUSINESS PROCESS MANAGEMENT | GESCHÄFTSPROZESSE | IT-SECURITY | STRATEGIEN | TIPPS

SecDevOps – Agilität braucht Sicherheit

Agiles Programmieren ist für die meisten Unternehmen und Entwickler mittlerweile Standard. Die bekanntesten Frameworks (Scrum, XP usw.) werden in vielen Entwicklungsteams angewendet und bieten für Teams, Unternehmen und Kunden eine Reihe von Vorteilen. Gleichzeitig bergen sie aber auch Risiken – gerade was die Sicherheit angeht. Unternehmen müssen hier handeln, denn ohne Sicherheit gibt es keine…

NEWS | CLOUD COMPUTING | DIGITALISIERUNG | IT-SECURITY | SERVICES

Neue Verfahren für die IT-Sicherheit: Mit Simulationen so agil werden wie die Cyberangreifer selbst

Cyberangriffe, Ransomware, Malware oder Phishing-Attacken: die Liste potenzieller Bedrohungen für die IT-Sicherheit eines Unternehmens ist lang und schier unerschöpflich. Obwohl die Angriffsmethoden immer komplexer werden und sich stetig weiterentwickeln, nutzen die meisten Unternehmen weiterhin reaktive, technologiebasierte Lösungen zum Schutz ihrer IT-Infrastruktur. Doch Endpoint-Security und Firewalls allein reichen als Schutz längst nicht mehr aus. Kontinuierliche Simulationen…

NEWS | PRODUKTMELDUNG

Neue Software-Exposure-Plattform für anspruchsvolle Industrie 4.0- und IoT- Umgebungen

Checkmarx bleibt auf Wachstumskurs und startet mit größerem Team in der DACH-Region durch. Checkmarx, einer der weltweit führenden Anbieter im Bereich Software-Security, verzeichnete im Geschäftsjahr 2018 ein Umsatzplus von 60 Prozent. Das Rekordergebnis geht in erster Linie auf das starke Neukundengeschäft zurück: Checkmarx gewann 2018 weltweit über 400 neue Enterprise-Kunden. Die Lösungen sind heute bei…

NEWS | TRENDS WIRTSCHAFT | BUSINESS | DIGITALISIERUNG | TRENDS 2018

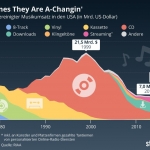

Musikumsatz: The Times They Are A-Changin‘

1999 war ein extrem umsatzstarkes Jahr für die US-Musikindustrie. 21,5 Milliarden US-Dollar wurden damals erwirtschaftet – davon 89 Prozent durch CDs. Gut möglich, dass sie damals in den Chefetagen der Major Labels dachten, dass es genau so weiter gehen würde. Tatsächlich sollte es aber erstmal für mehr als ein Jahrzehnt bergab gehen für die Branche,…

NEWS | EFFIZIENZ | LÖSUNGEN | ONLINE-ARTIKEL | STRATEGIEN | TIPPS

DevOps und der »Shift-Left -Trend in drei Schritten

Wir leben in einer agilen Zeit. Das heißt unter anderem, dass Produkte immer schneller und dabei in immer besserer Qualität zur Verfügung stehen müssen. Konventionelle Entwicklungsmodelle sind für die Anforderungen des digitalen Zeitalters ungeeignet. Sie werden nach und nach von DevOps-Konzepten abgelöst, die sich durch zahlreiche Prozessoptimierungen auszeichnen. Bei der Softwareentwicklung ist dabei ein…

NEWS | TRENDS 2019 | BLOCKCHAIN | CLOUD COMPUTING | DIGITALISIERUNG | IT-SECURITY | KÜNSTLICHE INTELLIGENZ

Das IT-Jahr 2019 aus Open-Source-Sicht

Kaum hat das Jahr begonnen, schauen wir gespannt auf die IT-Trends die Unternehmen 2019 unbedingt im Blick haben sollten. Open-Source-Experte Michael Jores, verantwortlich für die Geschäfte von SUSE in Zentraleuropa, erwartet für 2019 viele beachtenswerte Entwicklungen: Die Blockchain wird immer mehr auch außerhalb der Finanzwelt eingesetzt werden: Durch Kryptowährungen ist die Blockchain eng mit…

NEWS | TRENDS 2019 | CLOUD COMPUTING | DIGITALISIERUNG | RECHENZENTRUM

Happy 2019: Auf was wir uns im Bereich Development freuen dürfen

Microservices und Container bestimmen die Datenbank der Zukunft. Immer mehr Entwickler nutzen Microservices für die Erstellung neuer Apps. Mit deren Hilfe können sie spezifische und auf ihre Anforderungen angepasste Komponenten nutzen, die ihren Job sehr gut erledigen. Sind sie erfolgreich, lassen sie sich schnell und problemlos skalieren. Allerdings erzeugen all diese Komponenten natürlich Daten. Und…

NEWS | TRENDS SECURITY | EFFIZIENZ | FAVORITEN DER REDAKTION | TRENDS 2018 | IT-SECURITY | LÖSUNGEN

State of Software Security Report: Europäische Unternehmen müssen in 2019 nachrüsten

Organisationen in Europa hinken den Benchmarks für die Behebung offener Schwachstellen weit hinterher. Unternehmen mit DevSecOps-Programmen beheben Fehler mehr als 11,5-mal schneller. Veracodes Bericht zum »State of Software Security« (SoSS) enthält vielzählige Anzeichen dafür, dass DevSecOps mehr Sicherheit und Effizienz für Unternehmen bieten. Dafür besteht in Europa allerdings noch einiges an Nachholbedarf, da die…

NEWS | TRENDS 2019 | TRENDS SECURITY | DIGITALE TRANSFORMATION

Das Verharren in alten Strukturen und unzureichende Security-Maßnahmen bremsen DevOps aus

Viele Unternehmen in Deutschland haben erkannt, dass die digitale Transformation mit den herkömmlichen Methoden der Softwareerstellung und Auslieferung nur unzureichend unterstützt werden kann, dennoch dominieren die klassischen, stark strukturierten und in sich geschlossenen Vorgehensweisen weiterhin. Sie bremsen die Forderungen der Fachabteilungen nach Agilität, Schnelligkeit und Flexibilität bei der Softwarebereitstellung aus. Das bringt erhebliche Risiken für…

NEWS | BUSINESS PROCESS MANAGEMENT | EFFIZIENZ | IT-SECURITY | ONLINE-ARTIKEL | SERVICES | TIPPS

Tipps zum Testen komplexer Microservice-Architekturen

Microservices bieten etliche Vorteile, für das Testing ergeben sich aber neue Herausforderungen, denn die Komplexität nimmt deutlich zu. Das Münchner IT-Unternehmen Consol zeigt, welche Herausforderungen bestehen und welche Maßnahmen ergriffen werden müssen, um ein effizientes Testen sicherzustellen. Microservices entwickeln sich immer mehr zur State-of-the-Art-Systemarchitektur, da sie zahlreiche Vorteile bieten, beispielsweise hohe Agilität, Flexibilität und…

NEWS | TRENDS WIRTSCHAFT | BUSINESS | TRENDS INFRASTRUKTUR | BUSINESS PROCESS MANAGEMENT | DIGITALISIERUNG | DIGITALE TRANSFORMATION | EFFIZIENZ | TRENDS GESCHÄFTSPROZESSE | GESCHÄFTSPROZESSE | TRENDS 2018 | LÖSUNGEN | RECHENZENTRUM | STRATEGIEN

Anwendungsarchitektur ist der neue Schlüssel für Unternehmenswachstum

Deutsche Führungskräfte werden immer aktiver in puncto Softwareentscheidungen. Deutsche Unternehmen bewerten moderne Anwendungsarchitekturen als einen wesentlichen Treiber für das Geschäftswachstum. Das ist das wichtigste Ergebnis einer globalen Umfrage unter 1 087 IT- und Geschäftsführern, davon 410 in Europa, von CA Technologies und dem Branchenanalystenunternehmen Frost & Sullivan [1]. Der auf Grundlage der Studie erstellte…

NEWS | BUSINESS PROCESS MANAGEMENT | DIGITALISIERUNG | IT-SECURITY | STRATEGIEN | TIPPS

Security-Sorgenkind DevOps – wie schützen Unternehmen sich richtig?

Mittlerweile hat sich DevOps für viele Unternehmen zu einem Wettbewerbsvorteil entwickelt. Doch bereitet die Security vielen IT-Verantwortlichen noch immer Bauchschmerzen. Mit DevOps steht Unternehmen eine nützliche Methode zur Prozessverbesserung in Rahmen der Systemadministration und Softwareentwicklung zur Verfügung: Gemeinsame Tools in der Entwicklung, im IT-Betrieb und der Qualitätssicherung ermöglichen eine effizientere Zusammenarbeit. Zudem bieten sie mehr…