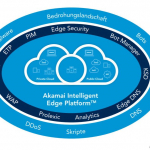

In immer mehr Unternehmen etablieren sich Cloud-Umgebungen als fester Bestandteil der IT-Infrastruktur. Das erfordert eine Anpassung der Sicherheitslandschaft, besonders wenn Cloud-Systeme parallel zu On-Premises-Umgebungen zum Einsatz kommen. Durch eine identitätsbasierte Sicherheitsstrategie, ein konsolidiertes Sicherheitskonzept und cloud-gestützte Security-Tools gelingt ein sicherer und performanter Betrieb.