Trotz der erstaunlichen Fortschritte bei der Leistung der künstlichen Intelligenz in den letzten Jahren ist keine KI perfekt. Tatsächlich wird die Unvollkommenheit einer KI in der Regel durch die Messung der Genauigkeit des Modells an einem Testdatensatz deutlich gemacht. Perfekte Ergebnisse werden weder erwartet noch sind sie üblich.

Christopher Thissen, Data Scientist bei Vectra AI, erläutert wie KI-Teams und Experten für Data Science zur Cybersicherheit beitragen können:

Problematisch ist, dass KI auch Fehler auf eine Weise macht, die von Tests nicht erfasst wird. Die bekanntesten Beispiele verwenden nicht wahrnehmbare Änderungen, um überraschende Bildbeschriftungsfehler zu erzeugen (Abbildung 1). Es gibt hoch entwickelte KI, die in der Lage ist, professionelle menschliche Spieler in komplexen Spielen wie DoTA II und StarCraft II zu besiegen [2,3]. Es hat sich jedoch gezeigt, dass auch weniger erfahrene menschliche Spieler Schwachstellen ausnutzen können. Im Cyberbereich hat Skylight Cyber kürzlich einen KI-Malware-Detektor umgangen, indem es Strings an bekannte bösartige Binärdateien angehängt hat. Beunruhigend ist, dass diese Methode bei allen getesteten bösartigen Binärdateien funktionierte.

Diese Beispiele fallen unter ein im Entstehen begriffenes Gebiet des maschinellen Lernens, das als »Adverserial Attacks« bezeichnet wird, definiert als »Eingaben in Modelle des maschinellen Lernens, die ein Angreifer absichtlich so gestaltet hat, dass das Modell einen Fehler macht« [4]. Es gibt zwei allgemeine Antworten auf derartige Angriffe: Erstens die Erhöhung der Robustheit einer KI gegenüber gegnerischen Samples und zweitens die Ergänzung der KI durch »Defense in Depth«. Eine faszinierende Idee ist, dass einige menschliche Fähigkeiten die Fähigkeiten der KI ergänzen und dass menschliche KI-Teams Vorteile gegenüber einer der beiden Entitäten allein bieten.

In seinem Buch »Average is Over« dokumentiert Tyler Cowan den frühen Erfolg menschlicher KI-Teams im Freistil-Schach. In dieser zeitbegrenzten Version des Spiels dominierten die Teams mit menschlicher KI anfänglich Teams, die nur aus KI oder nur aus Menschen bestanden (sogar gegen Gegner, die individuell viel bessere Spieler waren). In den erfolgreichsten Teams nutzten die menschlichen Spieler die intime Kenntnis ihrer KI-Teamkollegen, um Schwächen auszunutzen. Die menschlichen Großmeister hingegen verließen sich mehr auf ihr eigenes Wissen und verloren, weil sie ihre KI nicht effektiv ausnutzten. Der siegreiche Vorteil bei diesen Turnieren war die intuitive und schnelle Fähigkeit, KI-Teamkollegen zu trainieren und einzuengen.

Obwohl das Interesse am Freistil-Schach mit zunehmender Stärke der KI nachgelassen hat, wächst das Interesse an der Entwicklung menschlicher KI-Teams in komplexeren Bereichen weiter. Als einfaches Beispiel würde ein Mensch die Unterschiede zwischen den gegenüberliegenden Beispielen in Abbildung 2 deutlich erkennen, aber für eine KI können alle Bilder gleich verschieden vom Original erscheinen (für die gegebene Entfernungsmetrik). Ein Mensch wäre in der Lage, die Kennzeichnungsfehler in Abbildung 1 zu korrigieren (obwohl der Trick dann darin besteht, zu erkennen, welche Beispiele korrigiert werden müssen). In diesen Beispielen stellt ein Mensch ergänzende Fähigkeiten zur Verfügung (mit dem Vorbehalt, dass es möglich ist, kontradiktorische Bilder zu konstruieren, die sowohl Menschen als auch KI täuschen [5]).

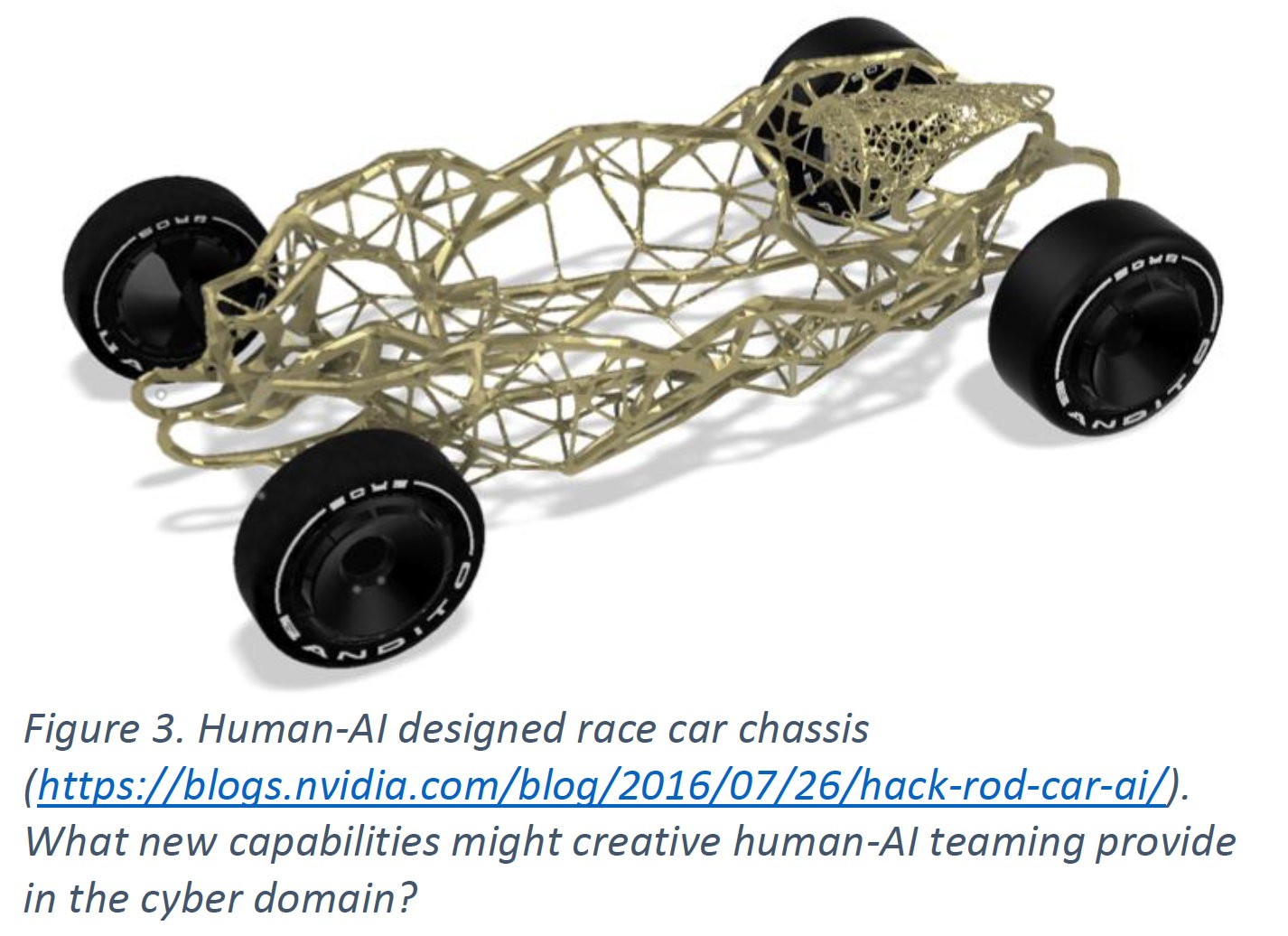

Interessanter sind vielleicht die Fortschritte, die nur möglich sind, wenn Menschen und KI auf neue Art und Weise zusammenarbeiten. Es ist immer noch unklar, wie genau sich eine solche Zusammenarbeit manifestieren würde oder welche Fähigkeiten sie freisetzen könnte, aber in anderen Bereichen entstehen provokative Beispiele. Autodesk hat zum Beispiel kürzlich ein neues Rennwagen-Chassis mit Hilfe eines menschlichen KI-Design-Teams entwickelt [6]. Das als Hack Rod bezeichnete Team verwendete Daten, die von einem Experten-Rennteam in der kalifornischen Mojave-Wüste gesammelt wurden, darunter detaillierte Belastungen des Autos, die von über 200 Sensoren erfasst wurden, sowie ein 3D-Modell des Terrains. Ein Team aus menschlichen Konstrukteuren und generativen KIs nutzte die Daten, um ein neues, optimiertes Fahrgestell zu entwerfen, das sich dramatisch von herkömmlichen Konstruktionen unterscheidet (Abbildung 3).

Im Cyberbereich liefern das Beispiel Skylight Cyber (und die Übungen des Red Teams im Allgemeinen) entscheidendes Feedback zu Schwachstellen und Lücken in den KI-Fähigkeiten. Bei Vectra schulen Teams aus Datenwissenschaftlern und Sicherheitsforschern die KI, und SOC-Teams setzen diese KI ein, um die enormen Datenmengen zu analysieren, die für Unternehmensnetzwerke und Cloud-Umgebungen typisch sind. Gemeinsam sorgen diese Analysten-KI-Teams für eine schnellere und gründlichere Cyberverteidigung, als dies entweder der Analytiker oder die KI allein leisten könnte. Dieser Ansatz hat sich für viele Unternehmen als wertvoll erwiesen, und das Data-Science-Team bleibt weiterhin wachsam bei der Identifizierung neuer, effektiver Wege zur Nutzung der KI.

[1]: https://arxiv.org/abs/1412.6572 [2]: https://deepmind.com/blog/article/alphastar-mastering-real-time-strategy-game-starcraft-ii [3]: https://openai.com/five/ [4]: https://blog.openai.com/adversarial-example-research/ [5]: https://arxiv.org/abs/1802.08195 [6]: https://www.autodesk.com/customer-stories/hack-rod

3868 Artikel zu „KI Sicherheit“

NEWS | IT-SECURITY | TIPPS

Smart Working und Cybersicherheit: Eine schwierige Kombination

Fernarbeit, Home Office, Smart Working: Aufgrund der jüngsten Ereignisse greifen immer mehr Unternehmen darauf zu. Doch schon davor hat sich diese Praxis auch bei Arbeitskräften immer größerer Beliebtheit erfreut, und je nach Branche befindet sich das Arbeiten von zu Hause aus in einer Phase großen Aufschwungs. Ein Trend, der allerdings Vorsichtsmaßnahmen seitens der Unternehmen erfordert,…

NEWS | IT-SECURITY | PRODUKTMELDUNG

KI-basierte Sicherheitstools erhöhen die Komplexität, vermindern aber keine Gefahr

Klassische Sicherheitstools können nur einen Teil der Cyberangriffe verhindern, Anbieter entwickeln deshalb zunehmend KI-gestützte Tools. Allerdings bieten auch sie keine hundertprozentige Sicherheit. Nur die konsequente Isolation aller Gefahren verspricht Erfolg, meint IT-Sicherheitsanbieter Bromium. Angesichts der nach wie vor hohen Gefährdungslage nutzen Unternehmen in der IT verstärkt neue Lösungen. Im Trend liegen vor allem KI (Künstliche…

NEWS | IT-SECURITY | KÜNSTLICHE INTELLIGENZ

Phänomen KI – Hype oder reale Chance für Herausforderungen in der Cybersicherheit?

Die aktuelle Flut an KI-fähigen Geschäftsmodellen und KI-Angeboten sorgt vielerorts für Irritationen, das sich nicht wenige KI-Initiativen – zumindest bis dato – primär als Marketing-Stunts erweisen. Nachdem bei 40 Prozent der selbsternannten »KI-Unternehmen« in Europa entlarvt wurde, dass in ihren Lösungen KI gar nicht zum Einsatz kommt*, ist es verständlich, dass die Versprechen vieler Unternehmen…

NEWS | IT-SECURITY | KÜNSTLICHE INTELLIGENZ

Von KI profitiert die Cybersicherheit – aber auch die Cyberkriminalität

Gerade in jüngster Zeit haben automatisierte Phishing-Angriffe relativ plötzlich stark zugenommen. Dank künstlicher Intelligenz (KI), maschinellem Lernen und Big Data sind die Inhalte deutlich überzeugender und die Angriffsmethodik überaus präzise. Mit traditionellen Phishing-Angriffen haben die Attacken nicht mehr viel gemein. Während IT-Verantwortliche KI einsetzen, um Sicherheit auf die nächste Stufe zu bringen, darf man sich…

NEWS | DIGITALISIERUNG | IT-SECURITY | KÜNSTLICHE INTELLIGENZ

5 Bereiche in denen Cybersicherheit von KI profitiert

Illustration: Geralt Absmeier Eine Untersuchung von Markets and Markets prognostiziert, dass die Industrie für künstliche Intelligenz bis zum Jahr 2025 auf ein Volumen von 190 Milliarden Dollar wächst. Bis zum Jahr 2021 werden dreiviertel aller kommerziellen Unternehmensanwendungen KI nutzen. Ein Bereich, in dem künstliche Intelligenz weiterhin auf dem Vormarsch ist, ist die Cybersicherheit. Wie in…

NEWS | DIGITALISIERUNG | FAVORITEN DER REDAKTION | IT-SECURITY | KÜNSTLICHE INTELLIGENZ | WHITEPAPER

Wettlauf zwischen Angreifern und Verteidigern – KI und IT-Sicherheit

Die vom Bundesministerium für Bildung und Forschung (BMBF) initiierte Plattform Lernende Systeme (PLS) hat das Ziel, künstliche Intelligenz und maschinelles Lernen im Sinne der Gesellschaft zu gestalten. Im aktuellen Whitepaper »Künstliche Intelligenz und IT-Sicherheit« analysiert die Arbeitsgruppe »IT-Sicherheit, Privacy, Recht und Ethik« der PLS eines der Spannungsfelder der KI. Beigetragen haben dazu auch Experten des…

NEWS | IT-SECURITY | PRODUKTMELDUNG | STRATEGIEN

Die Grenzen KI-basierter Sicherheit

Klassische Sicherheitslösungen können viele Cyberangriffe nicht verhindern. Neuester Trend sind deshalb KI-gestützte Applikationen. Aber auch sie sind zum Scheitern verurteilt, denn sie sind nach wie vor auf die Angriffserkennung angewiesen. Nur die konsequente Isolation aller Gefahren lässt Cyberattacken zuverlässig ins Leere laufen. Security-Unternehmen werben derzeit stark mit Begriffen wie künstliche Intelligenz (KI) oder Machine Learning…

NEWS | INFRASTRUKTUR | INFOGRAFIKEN | IT-SECURITY | LÖSUNGEN | ONLINE-ARTIKEL | SERVICES

Sichere APIs für Open-Banking-Partnerschaften: Referenzarchitektur für Cybersicherheit

Wie können Finanzinstitute und FinTechs neue Technologien am besten einführen und gleichzeitig den Vorgaben und Gesetzen der Europäischen Union (EU) entsprechen? In seinem ersten Beitrag beschreibt der Autor, Open Banking-Berater und Trainer, Jon Scheele welche Ansätze man braucht um Cybersicherheit in Partnerschaften zwischen Finanzinstituten und FinTechs zu integrieren. Sein zweiter Artikel beleuchtet die Auswirkungen der…

NEWS | DIGITALE TRANSFORMATION | FAVORITEN DER REDAKTION | INFRASTRUKTUR | INFOGRAFIKEN | INTERNET DER DINGE | IT-SECURITY | SERVICES

IoT verändert Sicherheitsdenken: Warum PKI immer wichtiger wird

Die digitale Transformation hat inzwischen eine Vielzahl von Branchen erreicht. Nicht zuletzt angetrieben durch die rasante Weiterentwicklung des Internet of Things (IoT) und die darin liegenden unternehmerischen Möglichkeiten. Wie etwa den, sich Wettbewerbsvorteile gegenüber der Konkurrenz zu verschaffen. Richtig aufgesetzt haben IoT-Projekte das Potenzial, betriebliche Abläufe zu rationalisieren, neue Umsatzquellen zu erschließen und Dienstleistungen besser…

NEWS | TRENDS SECURITY | DIGITALISIERUNG | INFRASTRUKTUR | TRENDS 2018 | IT-SECURITY

Cryptojacking-Boom unterminiert die Sicherheit im Internet

Bericht zur aktuellen Bedrohungslage zeigt, dass jede zehnte professionelle Hackergruppe auf Zerstörung ausgelegte Schadsoftware verwendet. Cyberkriminelle haben im vergangenen Jahr Cryptojacking für sich entdeckt und sich damit eine neue, hoch lukrative Einnahmequelle neben dem zunehmend überteuerten und überlaufenen Ransomware-Markt erschlossen. Dies geht aus dem von Symantec in der 23. Auflage veröffentlichten Internet Security Threat…

NEWS | BUSINESS | TRENDS SERVICES | TRENDS 2017 | SERVICES

Skilanglauf trifft den Wunsch nach Natur, Entschleunigung und Sicherheit

Die Trendstudie »Wintersport in Deutschland 2017/2018« zeigt ein steigendes Interesse der Deutschen an der Wintersportart Skilanglauf [1]. Darüber hinaus untersucht sie die Urlaubsbedürfnisse der Deutschen und stellt einen ausgeprägten Wunsch nach Entschleunigung und aktivem Natururlaub mit der Familie sowie ein Sicherheitsbedürfnis bei der Wahl des Urlaubsortes fest. Die Trendstudie verdeutlicht, dass Skilanglauf die kommende Wintersportart…

NEWS | BUSINESS | TRENDS SECURITY | TRENDS KOMMUNIKATION | DIGITALISIERUNG | EFFIZIENZ | TRENDS SERVICES | TRENDS 2017 | IT-SECURITY | LÖSUNGEN | OUTSOURCING | SERVICES | STRATEGIEN

Entwicklern fehlen die notwendigen Skills für mehr Sicherheit in der Software

Hochschulen und andere traditionelle Bildungsinstitutionen vermitteln keine ausreichenden Security-Kenntnisse. Unternehmen müssen eigene Bildungsangebote schaffen. Entwickler besitzen oftmals nicht die nötigen Kenntnisse und Fähigkeiten, um in der DevSecOps-Welt erfolgreich zu sein. Das haben der Anwendungssicherheitsspezialist Veracode – seit kurzem Teil von CA Technologies – und DevOps.com in ihrer gemeinsamen 2017 DevSecOps Global Skills Survey herausgefunden…

NEWS | IT-SECURITY | STRATEGIEN | EDITORIAL | AUSGABE 7-8-2017

KI und maschinelles Lernen für mehr Sicherheit

Jedes Unternehmen, jede Organisation muss damit rechnen, dass Hacker, Spione, Erpresser erfolgreich in ihre Netzwerke eindringen und sich oft monatelang unentdeckt dort tummeln können. Die Angriffsflächen sind durch die Mobilität der Mitarbeiter, durch Cloud Computing, durch das Internet der Dinge und durch Industrie 4.0 enorm vergrößert worden. Ein Eldorado für die Cyberkriminellen. Angreifer nutzen automatisierte…

NEWS | TRENDS WIRTSCHAFT | BUSINESS | BUSINESS INTELLIGENCE | TRENDS KOMMUNIKATION | DIGITALISIERUNG | TRENDS 2017 | KOMMUNIKATION

Top IT Skills: Sicherheitsexperten sind am stärksten gefragt

Angesichts weltweiter Cyberangriffe wachsen die Anforderungen an die IT-Sicherheit in Unternehmen, Behörden und Organisationen. »Der aktuelle Hacker-Angriff ›WannaCry‹ in mehr als 100 Ländern hat sehr deutlich gezeigt, wie groß der Bedarf an IT-Sicherheitsexperten ist«, sagt Sonja Pierer, Geschäftsführerin der Experis GmbH. Die aktuellen Entwicklungen bestätigt eine internationale Studie der ManpowerGroup-Tochter Experis. Demnach gehört Wissen über…

NEWS | TRENDS SECURITY | TRENDS MOBILE | TRENDS GESCHÄFTSPROZESSE | TRENDS SERVICES | TRENDS E-COMMERCE | TRENDS 2017 | IT-SECURITY | SERVICES

Banking-Apps: Sieben Sicherheitslöcher pro App

Untersuchung zeigt: Mobile Bankanwendungen sind hochgefährdet. 500 Millionen Nutzer weltweit betroffen. Pradeo Lab, ein Unternehmen im Bereich Sicherheit von Terminals und mobilen Anwendungen, hat 50 Apps der Top-100-Banken weltweit auf Sicherheitslücken hin überprüft. Das Ergebnis ist alarmierend: Jede Anwendung weist im Durchschnitt sieben verschiedene Gefahrenstellen auf. Keine einzige überprüfte App ist ohne Sicherheitsmangel. Gerade für…

NEWS | TRENDS SECURITY | IT-SECURITY | KOMMENTAR

IT-Unternehmen wider Willen – Sicherheit ist kein Kinderspiel

Die Meldung schlug hohe Wellen: Unbekannte Hacker sind in das System des Spielzeugherstellers VTech eingedrungen und haben dabei Passwörter, E-Mail-Adressen und Postanschriften erbeutet. Besonders brisant wird der Fall dadurch, dass den Gaunern auch die Namen und Geburtstage von Kindern in die Hände gefallen sind. Trey Ford, Global Security Strategist bei Rapid7, kommentiert den Vorfall. Für…

NEWS | TRENDS SECURITY | BUSINESS PROCESS MANAGEMENT | TRENDS 2016 | IT-SECURITY | TIPPS

IT-Sicherheit 2016: PKI wird zu der Sicherheitstechnologie im IoT-Markt

Wenn es um Sicherheit im Internet der Dinge (Internet of Things, kurz IoT) geht, stehen untereinander verbundene und vernetzte Geräte im Fokus des Interesses. Typische Szenarien, die diskutiert werden, sind beispielsweise »Was genau passiert, wenn ein mit dem Internet und gegebenenfalls einem anderen Gerät verbundenes Thermostat, ein Kühlschrank oder ein Fitnessgerät ins Visier eines Angriffs…

NEWS | IT-SECURITY

Sicherheitsforscher entdecken extrem gefährlichen Banking-Trojaner

Shifu-Trojaner attackiert derzeit Banken aus Japan, Österreich und Deutschland. »Monster-Malware«: neues, bisher nicht gekanntes Gefährdungspotenzial. »Shifu« nennen die Japaner einen Dieb und ein solcher ist der gleichnamige Trojaner, den IBM-Sicherheitsexperten jetzt entdeckt haben. Momentan hat es die Malware, die Code mit kyrillischen Schriftzeichen enthält, auf 14 japanische Banken sowie auf Banking-Plattformen in Europa abgesehen –…

EDITORIAL | AUSGABE 11-12-2014

Wolkige (Un)Sicherheit

Die Cloud, oder besser das Cloud Computing, hat unbestreitbar Vorteile was mehr Flexibilität, Skalierbarkeit und Kostenkontrolle anbelangt. Zudem sind die Verbesserung der Effizienz, der IT-Sicherheit sowie die Vereinfachung des IT-Betriebs im Unternehmen oft gute Argumente für den Einsatz einer Cloud-Lösung. Letztlich resultiert die Entscheidung für die Cloud in den Kostenvorteilen dieses Ansatzes.

NEWS | IT-SECURITY | KOMMUNIKATION | TIPPS

Kritische Kommunikation: Fünf Sicherheitsfallen, die Unternehmen vermeiden sollten

Smartphone und Tablet bieten zahlreiche Einfallstore für Cyberkriminelle. Gerade Betreiber kritischer Infrastrukturen müssen ihre mobile Kommunikation vor den unterschiedlichsten Sicherheitsrisiken schützen, warnt Virtual Solution. Fallen Strom-, Wasser- oder Gesundheitsversorgung durch Hackerangriffe aus, drohen schlimme Konsequenzen für Bürger und Unternehmen. Die Herausforderungen in puncto IT-Sicherheit nehmen für Energieversorger, Krankenhäuser oder Transportunternehmen kontinuierlich zu, denn die Angriffsflächen…