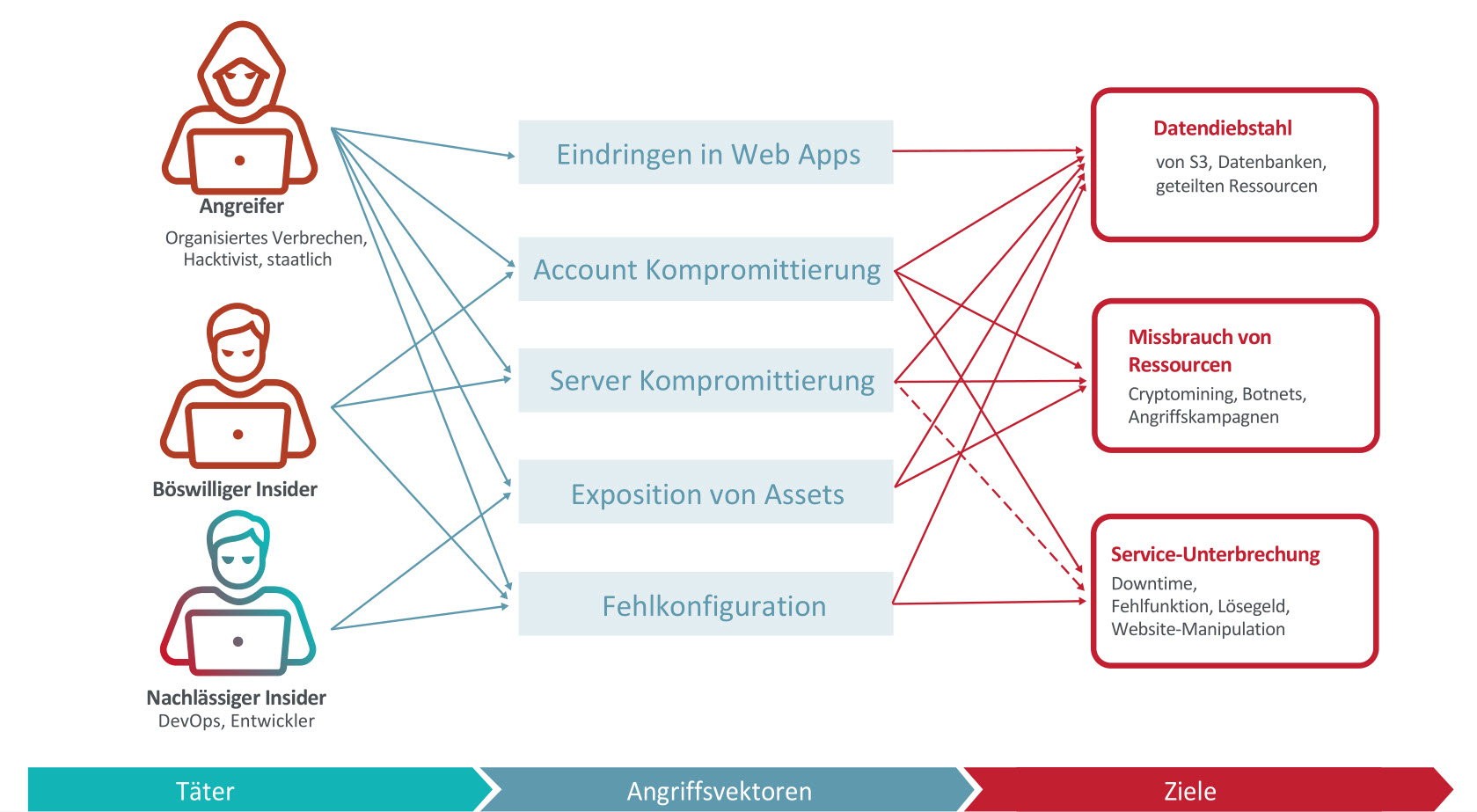

Immer häufiger erhalten Hacker Zugriff auf die Public-Cloud-Ressourcen von Unternehmen und Organisationen. Die Ursache ist oft ein nachlässiger Umgang mit den Zugangsschlüsseln berechtigter Nutzer. Eine wesentliche Quelle solcher Schlüssel stellen Entwickler-Plattformen wie GitHub dar, auf denen Mitglieder der DevOps-Teams oft auch vertrauliche Informationen ablegen, die sich in Skripten oder Konfigurationsdateien befinden.

Hacker sind sich dessen bewusst und führen automatisierte Scans auf solchen Repositories durch, um ungeschützte Schlüssel zu finden. Sobald sie solche Schlüssel gefunden haben, erhalten Hacker direkten Zugriff auf die exponierte Cloud-Umgebung, die sie für Datendiebstahl, Account-Übernahme und Ressourcenausbeutung nutzen. Ein sehr häufiger Anwendungsfall ist der Zugriff von Hackern auf ein Cloud-Konto, in dem sie dann multiple Instanzen starten, um Kryptowährungen zu schürfen. Die Kryptowährung bleibt beim Hacker, während der Besitzer des Cloud-Kontos die Rechnung für die Nutzung von Computerressourcen bezahlen kann. Solche Fälle von Erschleichung sind häufiger als man denken sollte – auch namhafte Auto- und Softwarehersteller oder Internet-Unternehmen finden sich unter den Opfern. Der Schaden kann dabei durchaus 4- bis 5-stellige Beträge pro Tag erreichen. Das Problem ist so weit verbreitet, dass Amazon sogar eine spezielle Supportseite eingerichtet hat, auf der den Entwicklern mitgeteilt wird, was sie tun sollen, wenn sie versehentlich ihre Zugangsschlüssel preisgeben.

Neben dem Hochladen auf GitHub & Co. gibt es jedoch auch andere Möglichkeiten, Zugangsschlüssel zu exponieren. Hierzu zählen etwa Fehlkonfiguration von Cloud-Ressourcen, die solche Schlüssel enthalten, Kompromittierung von Drittanbietern, die über solche Zugangsdaten verfügen, Exposition durch Client-seitigen Code, der Schlüssel enthält, gezielte Spear-Phishing-Angriffe gegen DevOps-Mitarbeiter und mehr. Radware hat drei grundlegende Tipps für Public-Cloud-Nutzer, mit denen sie sich vor Missbrauch ihrer Ressourcen schützen können:

- Vom Worst Case ausgehen

Natürlich ist die Sicherung der Vertraulichkeit von Anmeldeinformationen von größter Bedeutung. Da solche Informationen jedoch auf verschiedene Weise und aus einer Vielzahl von Quellen weitergegeben werden können, sollte man davon ausgehen, dass Anmeldeinformationen bereits veröffentlicht sind oder in Zukunft veröffentlicht werden können. Die Annahme dieser Denkweise wird dabei helfen, den Schaden, der durch diese Gefährdung entstehen kann, zu begrenzen.

- Berechtigungen einschränken

Die Hauptvorteile der Migration in die Cloud sind die Agilität und Flexibilität, die Cloud-Umgebungen bieten, wenn es um die Bereitstellung von Computerressourcen geht. Agilität und Flexibilität gehen jedoch oft auf Kosten der Sicherheit. Ein gutes Beispiel ist die Gewährung von Berechtigungen für Benutzer, die sie nicht haben sollten. Im Namen der Zweckmäßigkeit erteilen Administratoren den Benutzern häufig pauschale Berechtigungen, um einen uneingeschränkten Betrieb zu gewährleisten. Das Problem ist jedoch, dass die Mehrzahl der Benutzer die meisten der ihnen gewährten Berechtigungen nie verwenden und sie wahrscheinlich gar nicht erst benötigen. Dies führt zu einer klaffenden Sicherheitslücke, denn wenn einer dieser Benutzer (oder deren Zugriffsschlüssel) gefährdet wird, können Angreifer diese Berechtigungen ausnutzen, um erheblichen Schaden anzurichten. Daher wird die Begrenzung dieser Berechtigungen nach dem Prinzip der geringsten Privilegien erheblich dazu beitragen, potenzielle Schäden zu begrenzen, wenn Zugriffsschlüssel in falsche Hände geraten

- Die Früherkennung ist entscheidend

Der letzte Schritt ist die Implementierung von Maßnahmen, die die Benutzeraktivität auf potenziell schädliches Verhalten überwachen. Ein solches bösartiges Verhalten kann die erstmalige Verwendung von APIs, der Zugriff von ungewöhnlichen Orten aus, der Zugriff zu ungewöhnlichen Zeiten, verdächtige Kommunikationsmuster, die Exposition von Daten oder Ressourcen und vieles mehr sein. Die Implementierung von Erkennungsmaßnahmen, die nach solchen Indikatoren für bösartiges Verhalten suchen, diese korrelieren und vor potenziell bösartigen Aktivitäten warnen, wird dazu beitragen, dass Hacker frühzeitig entdeckt werden, bevor sie größeren Schaden anrichten können.

451 search results for „Public Cloud Sicherheit“

TRENDS SECURITY | NEWS | CLOUD COMPUTING | TRENDS SERVICES | TRENDS 2018 | IT-SECURITY | RECHENZENTRUM | SERVICES

Die 5 häufigsten Bedenken hinsichtlich der Public-Cloud-Sicherheit

Wer ist eigentlich für die Sicherheit in der Public Cloud verantwortlich? Keine leichte Frage. Vor allem, weil Sicherheitsverletzungen weitreichende Folgen nach sich ziehen können. Aus Sicht von Rackspace sind dies die 5 häufigsten Bedenken von Unternehmen, wenn es um die Public-Cloud-Sicherheit geht: 1) Schützen Amazon, Microsoft und Google meine Cloud nicht? Die Cloud-Sicherheit besteht…

NEWS | CLOUD COMPUTING | INFOGRAFIKEN | IT-SECURITY | ONLINE-ARTIKEL | RECHENZENTRUM | SERVICES | TIPPS

Top 10 Sicherheitstipps für die Public Cloud

Kostenfokussierte Abteilungen in Unternehmen fordern die Verlagerung in die öffentliche Cloud, während das IT-Sicherheitsteam potenzielle Sicherheitsrisiken sieht und versucht, die Kontrolle nicht zu verlieren. Palo Alto Networks hat auf der Grundlage allgemeiner Erfahrungen zehn Sicherheitstipps zusammengestellt, damit die Nutzung der öffentlichen Cloud den Anforderungen beider Gruppen gerecht wird [1]. Das Ziel von Angreifern ist es,…

NEWS | BUSINESS | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | EFFIZIENZ | GESCHÄFTSPROZESSE | INFOGRAFIKEN | LÖSUNGEN | SERVICES

Trotz Sicherheitsbedenken sind die Public-Cloud-Angebote weiter am Wachsen

Public-Cloud-Angebote gewinnen in Europa an Zustimmung. Eine aktuelle Umfrage ermittelte, in welchen Bereichen und Märkten Public-Cloud-Angebote am weitesten verbreitet sind. IT-Spezialisten aus zehn europäischen Ländern machten Angaben zur Motivation und den Bedenken gegenüber der Public Cloud. Dabei zeigt sich, dass Deutschland zurück zu fallen droht: In den Krisenländern Italien und Spanien ist der Einsatz von…

NEWS | DIGITALISIERUNG | FAVORITEN DER REDAKTION | INTERNET DER DINGE | IT-SECURITY | SICHERHEIT MADE IN GERMANY

DIN-Spezifikation: Mehr Sicherheit im Smart Home

Das Deutsche Institut für Normung (DIN) hat mit der DIN SPEC 27072 eine Spezifikation zur Informationssicherheit von IoT-fähigen Geräten veröffentlicht. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) begrüßt die Veröffentlichung als wichtigen Meilenstein zur Einführung von Mindestsicherheitsstandards für Smart-Home-Geräte. Das Dokument enthält IT-Sicherheitsanforderungen und Empfehlungen für internetfähige Geräte im privaten oder kleingewerblichen Endkundenbereich wie…

NEWS | CLOUD COMPUTING | FAVORITEN DER REDAKTION | IT-SECURITY | RECHENZENTRUM | TIPPS

Cloud Security: Sechs Maßnahmen für effektive Cloud-Sicherheit

Sicherheitsverantwortung in der Cloud durch Shared-Responsibility-Modell: Unternehmen tragen als Kunden Eigenverantwortung für kritische Bereiche. Die zunehmende Nutzung von Public-Cloud-Ressourcen macht es erforderlich, dass Unternehmen ihre Sicherheitsverantwortung ernster nehmen. Basierend auf dem Modell der geteilten Sicherheitsverantwortung von Anbieter und Kunde ergeben sich einige entscheidende Anforderungen an zuverlässige Cloud-Sicherheit. Sechs grundlegende Maßnahmen für effektive Cloud-Sicherheit helfen das…

NEWS | IT-SECURITY | PRODUKTMELDUNG

Rohde & Schwarz Cybersecurity und Utimaco bieten hardwaregestützte Sicherheit in der Cloud

Mit der Kombination von R&S Trusted Gate des IT-Sicherheitsexperten Rohde & Schwarz Cybersecurity und dem High-Security-Modul von Utimaco bieten die beiden Unternehmen jetzt auch hardwaregestützte Sicherheit in der Cloud. Kryptografisches Material kann separat in einem Hardware-Sicherheitsmodul generiert werden. Somit steht den Kunden zukünftig auch eine zusätzliche Hardwareoption zur Einhaltung höchster Sicherheitsanforderungen mittels R&S Trusted Gate…

NEWS | CLOUD COMPUTING | IT-SECURITY | RECHENZENTRUM | TIPPS

Sicherheit in der Cloud: Herausforderungen bei Cloud-First-Strategie bewältigen

Die heutige vernetzte Welt basiert auf der Datenzugänglichkeit von überall, zu jeder Zeit und auf jedem Gerät. Die Geschwindigkeit und Agilität, die mit Hosting-Diensten und -Anwendungen in der Cloud einhergeht, sind für den Erfolg zentral. Die damit verbundenen Vorteile haben Unternehmen in den letzten Jahren gezwungen, zumindest einige und in manchen Fällen sogar alle ihre…

NEWS | CLOUD COMPUTING | IT-SECURITY | ONLINE-ARTIKEL | TIPPS

Auswahl von Cloud-Anbietern und DSGVO: Fünf Tipps für klare Sicht in der Cloud

Die Nutzung von Cloudservices ist für viele Unternehmen eine betriebliche Notwendigkeit geworden. Werden personenbezogene Daten in die Cloud ausgelagert, gelten bei der Auswahl eines Cloudanbieters jedoch besondere Vorgaben durch die DSGVO. Um die Compliance-Vorgaben bestmöglich zu erfüllen, sollten Unternehmen einige wesentliche Punkte beachten. Für Cloudservices gilt das Modell der Shared Responsibility, das heißt, dass sowohl…

NEWS | DIGITALISIERUNG | FAVORITEN DER REDAKTION | IT-SECURITY | KÜNSTLICHE INTELLIGENZ | WHITEPAPER

Wettlauf zwischen Angreifern und Verteidigern – KI und IT-Sicherheit

Die vom Bundesministerium für Bildung und Forschung (BMBF) initiierte Plattform Lernende Systeme (PLS) hat das Ziel, künstliche Intelligenz und maschinelles Lernen im Sinne der Gesellschaft zu gestalten. Im aktuellen Whitepaper »Künstliche Intelligenz und IT-Sicherheit« analysiert die Arbeitsgruppe »IT-Sicherheit, Privacy, Recht und Ethik« der PLS eines der Spannungsfelder der KI. Beigetragen haben dazu auch Experten des…

AUSGABE 3-4-2019 | NEWS | CLOUD COMPUTING | DIGITALISIERUNG | SERVICES

Entscheidungstool: Die Qual der Wahl – Cloud Readiness for Dummies

Vor dem Hintergrund grundlegender Veränderungen der Informationstechnologie, insbesondere im Rahmen der Digitalisierung, sowie dem Trend zur Abkehr von konventioneller Betriebsführung hin zu flexiblen, bedarfsorientierten Services, ist das Konzept Cloud Computing ein wesentlicher Treiber.

AUSGABE 3-4-2019 | NEWS | CLOUD COMPUTING | INFRASTRUKTUR

Multi-Cloud-Ansätze für Unternehmen – Ein Hype mit Zukunft

Die wachsenden Anforderungen an IT-Infrastrukturen bringen herkömmliche Public-, Private- und Hybrid-Cloud-Modelle zunehmend an ihre Grenzen. Ein Multi-Cloud-Ansatz kann hier Abhilfe schaffen, indem er individuelle Lösungen für spezifische Anforderungen mit hoher Flexibilität und Unabhängigkeit vereint. Eine sorgfältige Kosten-Nutzen-Abwägung bleibt jedoch auch hier das A und O.

AUSGABE 3-4-2019 | NEWS | CLOUD COMPUTING | DIGITALISIERUNG | DIGITALE TRANSFORMATION

Digitalisierung und Cloud-Strategie – Die digitale Transformation im Kontext des Multi-Cloud- Hypes

Ohne Nutzung von Cloud-Services ist die digitale Transformation ein Ding der Unmöglichkeit. Bei der Auswahl des Cloud-Angebots hat das auslagernde Unternehmen die Qual der Wahl. Entscheidend für den Erfolg der digitalen Transformation ist die richtige Cloud-Strategie.

AUSGABE 3-4-2019 | NEWS | CLOUD COMPUTING | IT-SECURITY

Studie »The Future of Multi-Cloud« – Die Multi-Cloud zukunftssicher schützen

Technologien verändern sich immer schneller. So wird es für IT-Verantwortliche immer schwieriger, die richtigen zukunftsfähigen Sicherheitslösungen zu implementieren. Welche Trends in den kommenden Jahren dabei zu berücksichtigen sind, zeigt die aktuelle Studie »The Future of Multi-Cloud« (FOMC) der Foresight Factory.