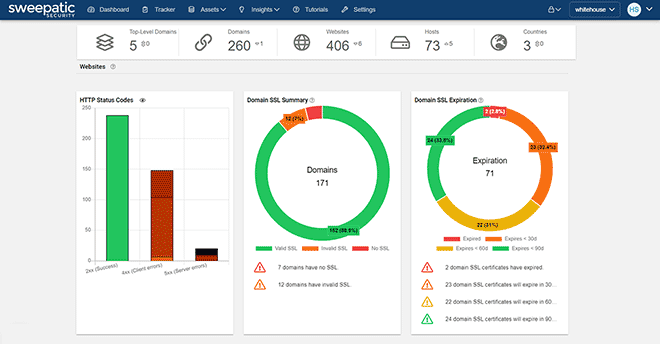

Ein geeignetes ASM verschafft Unternehmen einen vollständigen Überblick der erreichbaren Webseiten, Technologien, IT-Systeme, Internetdienste und Portale mit allen erforderlichen technischen Details. Es läuft vollautomatisch und fortlaufend ab, so dass sehr schnell Maßnahmen ergriffen werden können. Dadurch verlieren Cyberkriminelle die Lust, ihre Spurensuche fortzusetzen, da sie keine Angriffsflächen finden.

Immer öfter kann man in den Medien verfolgen, dass die Angriffe durch Hacker stark zugenommen haben. Um Attacken planen und durchführen zu können, benötigen diese Kriminellen entsprechende Einfallstore, die den Zugang zu IT-Infrastruktur und -Systemen ermöglicht. Oft hört man in diesem Zusammenhang von Penetrations- oder Vulnerability-Tests als geeigneten Maßnahmen, um Schwachstellen zu erkennen und die Sicherheit gewährleisten zu können. Doch kann es schon viel zu spät sein, wenn diese Verfahren zum Einsatz kommen. Unternehmen bieten heute viele direkte Angriffspunkte über das Internet, die den Hacker dann schlimmstenfalls zu nicht aktualisierten und anfälligen Systemen führen. Mit einem Attack Surface Management (ASM) erhält man zu jeder Zeit ein aktuelles Bild über die eigenen Angriffsflächen mit allen erforderlichen technischen Details und kann sofort geeignete Maßnahmen einleiten.

Gerade in mittelständischen und größeren Unternehmen führt der zunehmende Digitalisierungsgrad von Arbeitsabläufen und Prozessen dazu, dass das Wachstum der Infrastrukturen schnell voranschreitet. Das Ergebnis sind komplexe Vernetzungsstrukturen, die sich zudem auch noch über mehrere Standorte verteilen. Das Dilemma dabei ist einerseits, dass das Management teilweise gar nicht weiß, welchen Sicherheitsrisiken sich das Unternehmen damit täglich über das Internet aussetzt. Andererseits fehlt den Netzwerkverantwortlichen häufig der Überblick hinsichtlich möglicher Einfallstore über das World Wide Web, um durch geeignete Maßnahmen Angriffen den Riegel vorzuschieben.

Security beginnt mit dem richtigen Überblick. »Wir beobachten täglich, wie die Entwicklung der Digitalisierung von Prozessen in unserer Gesellschaft und im Business-Alltag an Fahrt aufnimmt. Dabei werden Dinge schnell online veröffentlicht oder geteilt. Ein weiterer Treiber in diesem Zusammenhang ist die Verlagerung vieler Aktivitäten in die Cloud, die so einfach per Klick den Zugriff auf oder den Abruf von Diensten ermöglicht. Gerade mittlere und größere Unternehmen haben das Problem, sich hier schnell einen Überblick zu verschaffen beziehungsweise diesen auch zu behalten. Mit einer Attack-Surface-Management-Plattform, die praktisch über eine »Suchmaschine« verfügt, die in der Lage ist, alle möglichen, öffentlich erreichbaren Schwachstellen detailliert für eine Analyse zu erfassen, bekommt man das Problem schnell in den Griff«, sagt Stijn Vande Casteele, Founder und CEO von Sweepatic.

Verfügt man über diese Informationen, lassen sich umgehend Maßnahmen ergreifen, die Sicherheitsrisiken ausräumen. Alle IP-Adressen, (Sub-)Domains und Anwendungen, die mit einem Unternehmen in Verbindung stehen, sind so aufzufinden und können übersichtlich dargestellt werden. Häufig erlebt man die Überraschung von Verantwortlichen in Organisationen und Unternehmen über die Ergebnisse, die sie in dieser Form auf einen Blick vorher nicht zur Verfügung hatten. Dabei kommt es oft vor, dass digitale Bereiche entdeckt oder wiederentdeckt werden, die gar nicht mehr auf dem Radar sind. Ein Attack Surface Management einzuführen bedeutet, einen vollständigen Überblick über alle erreichbaren Webseiten, Technologien, IT-Systeme, Internetdienste und Portale zu haben, damit sie alle ordnungsgemäß und sicher überwacht werden können.

Angriffsfläche verringern und Lücken nachhaltig schließen. Anhand von technischen Scans auf der Basis speziell ent-wickelter Algorithmen sind ASM-Lösungen in der Lage, alle IT-Umgebungen zu erfassen, in die Cyberkriminelle leicht einbrechen können. Dabei zeigt die Darstellung der durchgeführten Analysen die Bereiche geordnet nach Gefährdungspotenzial und Risiko an.

Im Prinzip nimmt das Tool den gleichen Weg wie ein Hacker, um dann die Sicht aus dieser Perspektive übersichtlich abzubilden. Dabei muss das Unternehmen keinen zusätzlichen Input zur Verfügung stellen. Über die offiziellen Domains startet die ASM-Lösung mit den Analysen und entdeckt so typischerweise ungenutzte Domains oder veraltete IT-Umgebungen. Vernachlässigte IT-Ressourcen werden oft nicht aktualisiert und sind das Einfallstor für Kriminelle. Ist diese Hürde erst einmal überwunden, dann ist der Weg frei, tiefer in die Systeme vorzudringen. Was ist also zu tun? Am besten nimmt man alle Ressourcen vom Netz, die nicht gebraucht werden, um die Angriffsfläche zu verringern, und sorgt dafür, dass Zertifikate und Systeme immer auf aktuellstem Stand sind.

Behutsame Scans und priorisierte Sicherheitswarnungen. Eine Sicherheitsbewertung wird für alles durchgeführt, was durch die ASM-Lösung erfasst wurde. Täglich durchgeführte Untersuchungen und Tests prüfen, ob Abweichungen in Bezug auf bestimmte Sicherheitsvorschriften oder Best-Practice-Vorgaben vorliegen. Auch Updates und Konfigurationen können so unter die Lupe genommen werden. Dabei ist es wichtig, dass die Scans und Sicherheitsüberprüfungen behutsam ausgeführt werden, damit sie nicht zu Sicherheitsmeldungen führen oder es Auswirkungen auf laufende Anwendungen gibt, weil außergewöhnlicher Traffic festgestellt wurde. Die Ergebnisse stehen dem Unternehmen anschließend strukturiert und priorisiert nach Risiko zur Verfügung. Es ist nicht das Ziel, eine große Menge an Daten zu liefern, sondern mit einem Tool die essenziellen Daten zu erfassen, die dabei unterstützen, die richtigen und wichtigen Entscheidungen treffen zu können.

Spurensuche stoppen – Angriffe verhindern. Nach Erstellung eines Kontos können die Verantwortlichen direkt mit der Analyse beginnen. In der Regel stehen schon nach wenigen Stunden verwertbare Ergebnisse bereit, die sofort in das aktuelle Risiko-Management und die IT-Security-Maßnahmen einbezogen werden können. Zudem liegen Auswertungen für das Management hinsichtlich der aktuellen Bedrohungslage vor, um weitere Entscheidungen zu treffen und Planungen durchführen zu können. Eine geeignetes Attack Surface Management läuft vollautomatisch und fortlaufend ab, so dass ein Unternehmen schnell Maßnahmen ergreifen kann und auch zukünftig immer auf dem aktuellen Stand ist. So verlieren Cyberkriminelle schnell die Lust, ihre Spurensuche fortzusetzen, da sie keine Angriffsflächen finden. Man entzieht ihnen so ihre Basis und verhindert ein kriminelles Vorgehen in den eventuell auffindbaren und verwundbaren Systemen auf Kosten des Unternehmens.

Stijn Vande Casteele,

Stijn Vande Casteele,

Founder & CEO

bei Sweepatic

Illustration: © Ekaterina Tomilova /shutterstock.com

1272 Artikel zu „Sicherheit 2021“

TRENDS 2021 | NEWS | IT-SECURITY

Trends Cybersicherheit 2021

Welche Lehren in Sachen Cybersicherheit können aus dem Jahr 2020 gezogen werden? Welche Bedrohungen lauern im Jahr 2021? Stormshield zieht Bilanz und skizziert mögliche Bedrohungsszenarien für das neu angebrochene Jahr. Wäre 2020 ein Film über Cybersicherheit, wäre es sicherlich ein Western, denn die Cyberkriminellen schienen von allen Seiten zu feuern: das hinter uns liegende Jahr…

TRENDS 2021 | NEWS | IT-SECURITY

IT-Sicherheit 2021: Vier Trends

Durch die drastischen Veränderungen im Jahr 2020 wurde die Digitalisierung stark forciert, Netzwerkinfrastrukturen änderten sich und Clouds konnten weitere Zugewinne verzeichnen. Gerade, was Home Office angeht, musste zunächst einiges improvisiert werden, jetzt geht es darum, diese neuen Architekturen nachhaltig zu konsolidieren, wozu auch ein umfassendes Sicherheitskonzept gehört. Gleichzeitig setzen sich auch langfristige Trends, wie neue…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Cybersicherheit 2021: Big-Malware-Business zielt auf das Wohnzimmer

Home-Office-Hardware und Firmware geraten verstärkt ins Visier der Cyberangreifer. Ransomware wird zum Big Business mit einem umkämpften Markt. Mit zunehmend professionelleren Methoden werden Angriffe komplexer. Für die Experten der Bitdefender Labs steht das Jahr 2021 vor allem unter folgenden Vorzeichen: Das Home Office rückt in den Fokus für Angriffe auf Unternehmensinformationen. Firmware-Angriffe werden zum Standard…

NEWS | TRENDS SECURITY

Trends der RSA Conference 2021 – Was die Cybersicherheitsexperten beschäftigt

Die Themeneinreichungen für die RSA Conference 2021 machen sehr gut deutlich, was Cybersicherheitsexperten in den nächsten zwölf Monaten als ihren Schwerpunkt sehen. Palo Alto Networks veröffentlicht eine Auswahl der wichtigsten Trends in diesem Jahr: Ransomware-Angriffe: Es ist wenig überraschend, dass Ransomware weiterhin stark im Fokus steht. Die Angriffe werden immer raffinierter und…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Software-Sicherheitstrends 2021

Die Spezialisten von Checkmarx sagen für 2021 einige grundlegende Security-Trends voraus. So müssen Unternehmen die Sicherheit schneller machen, mehr auf Open-Source-Angriffe achten, Infrastructure-as-Code ins Auge fassen, die Integration der Security in die Software-Entwicklung vorantreiben, einen ganzheitlichen Blick auf das Security-Standing ihrer Anwendungen werfen, Cloud-native Security in den Fokus rücken, anfällige APIs als Hauptursache software- und…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Cyber-Sicherheitsprognosen für 2021

Es wird einen Zuwachs bei Angriffen mit Erpressersoftware geben. Weitere Prognosen sind, dass mit Hilfe künstlicher Intelligenz generierte Identitäten für neue Spielarten des Social Engineering genutzt werden, dass Cyberkriminelle verstärkt ihre Hacking-Dienste gegen Bezahlung anbieten und neue Vorgehensweisen, Werkzeuge und Strategien entwickeln, um Sicherheitslücken im Home Office auszunutzen. BAE Systems Applied Intelligence hat seine Prognosen…

TRENDS 2021 | NEWS | TRENDS CLOUD COMPUTING | CLOUD COMPUTING

Cloud-Prognose für 2021: Mehr Multi-Cloud, mehr Sicherheit und höhere Kosten

Die Covid-19-Pandemie hat den Zeitplan für den Übergang in die Cloud für viele Unternehmen beschleunigt. Die Ausfälle bei vielen der größten Cloud-Service-Provider und die jüngsten Hacker- und Ransomware-Angriffe zeigen jedoch die Herausforderungen in Bezug auf Verfügbarkeit, Skalierbarkeit und Sicherheit von Cloud-Umgebungen. Für das Jahr 2021 prognostiziert Radware 5 wesentliche Trends: Fortgesetzte Investitionen in Cloud-Migration…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Sicherheitsfragen 2021 – und die Antworten darauf

Für das Jahr 2021 stellen sich eine Menge Fragen in Zusammenhang mit der Sicherheit: Lassen sich mit einer Zero-Trust-Architektur Cyberangriffe für den Angreifer schwieriger gestalten? Werden strengere Auditing-Praktiken umgesetzt? Wird das mangelnde Bewusstsein von möglichen RPA-Sicherheitsauswirkungen im Jahr 2021 zu einem schwerwiegenden RPA-Hack führen? Wird 2021 das Jahr der »Customizable Cloud«? Wird die scheinbare…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Trends 2021: Automatisierung als Freund und Feind der IT-Sicherheit

Automatisierung wird Flutwelle an Spear-Phishing auslösen und gleichzeitig Cloud Providern als Waffe gegen Angreifer dienen. Nachdem sich das Jahr 2020 langsam dem Ende zuneigt, ist es für die IT-Sicherheitsexperten von WatchGuard Technologies an der Zeit, den Blick gezielt nach vorn zu richten. Auf Basis der aktuellen Faktenlage lassen sich stichhaltige Rückschlüsse ziehen, welche Trends das…

AUSGABE 9-10-2021 | SECURITY SPEZIAL 9-10-2021 | NEWS | RECHENZENTRUM

Rechenzentrumsplanung und -organisation: Zum Datenschutz gehört die physische RZ-Sicherheit

Ransomware, Cyberangriffe und andere Schadsoftware-Attacken werden oft als DAS Thema bei der IT-Sicherheit verstanden. Jüngst führten aber Naturkatastrophen wie Unfälle, Brände und Hochwasser eine ganz andere Facette und das ganz Elementare vor Augen: IT-Sicherheit beginnt bei der Konzeption, Planung und Bau eines Rechenzentrums.

TRENDS 2021 | NEWS | BUSINESS PROCESS MANAGEMENT | TRENDS SERVICES | SERVICES

Sicherheitsbedenken in der Software-Lieferkette

64 Prozent der Führungskräfte wissen nicht, an wen sie sich im Falle eines Angriffs auf ihre Lieferkette wenden könnten. Eine neue globale Umfrage unter Führungskräften wurde von CloudBees, Spezialist für die Bereitstellung von Unternehmenssoftware, veröffentlicht. Sie zeigt ein hohes Vertrauen in die Sicherheit der Software-Lieferkette, aber ein begrenztes Verständnis für die wesentlichen Komponenten, die eine…

TRENDS 2021 | NEWS | BUSINESS

Softwareentwicklung erste Wahl bei Informatikstudenten: Sicherheitsausbildung mangelhaft

Studie zeigt Bildungslücken künftiger Entwickler bei IT-Sicherheit und Programmiersprachen auf. Unter den Informatikstudenten, die gerade ihr Studium abgeschlossen haben, rangiert Softwareentwicklung an erster Stelle bei der Berufswahl. Dies ist das Ergebnis einer Befragung von CloudBees mit 1000 Teilnehmern zwischen 19 und 24 Jahren aus Deutschland, Frankreich, den USA und dem Vereinigten Königreich. 90 % der…

NEWS | IT-SECURITY | VERANSTALTUNGEN

Warum Cybersicherheit im Verantwortungsbereich der Geschäftsführung verankert werden muss

Das Kostenrisiko für die direkten und indirekten Folgen eines Cybersicherheitsvorfalls ist für die meisten Unternehmen enorm und kann existenzbedrohend sein. Dabei geht es jedoch um mehr, wie z. B. die Geschäftsführerhaftung oder die Software Lieferkette als Bedrohung und die Frage, ob diese rechtlich abgesichert werden können. Hier muss vieles beachtet werden und darum sollte das…

NEWS | IT-SECURITY | TIPPS

XDR: Wie Sicherheitsteams Cyberangriffe frühzeitig erkennen und abwehren können

Sicherheitsteams haben aufgrund der Implementierung von neuen Technologien und Remote-Work-Prozessen zunehmend Schwierigkeiten, die Kontrolle über die komplexe Unternehmens-IT zu behalten. In Sachen IT-Sicherheit kann dies zu Problemen führen, da sich Cyberbedrohungen nicht mehr effektiv abwehren lassen. Eine einheitliche Plattform, die sämtliche Sicherheitsfunktionen zentralisiert, schafft Transparenz und effizientes Bedrohungs-Management. Tanja Hofmann, Lead Security Engineer bei McAfee…

NEWS | IT-SECURITY

Conexxos: Messbar mehr Sicherheit für KMU

Cyberrisiken sind allgegenwärtig, aber viele kleine und mittelständische Unternehmen (KMU) verfügen nicht über die notwendigen Ressourcen, um diese zu entschärfen. Hier kommt Managed Security 365 von Conexxos ins Spiel, da es KMU umfassenden Schutz liefert – ohne ihr Budget zu sprengen oder wertvolle Zeit für kostspielige Nachbesserungsarbeiten aufzuwenden. Cyberangriffe auf deutsche Unternehmen haben massiv zugenommen.…

NEWS | IT-SECURITY

70 Prozent der Phishing-Angriffe gestoppt: Stepstone mit neuer IT-Sicherheitsstrategie

Das Jobportal StepStone wurde kürzlich Opfer einer Impersonation-Attacke. Impersonation-Attacken gelten als besonders tückisch, da sich die Kriminellen als Mitarbeitende des Unternehmens ausgeben. Sie verschicken täuschend echt wirkende E-Mails, beispielsweise im Namen des CEOs oder der IT-Abteilung.

NEWS | PRODUKTMELDUNG

Der EMEA Netzwerkinfrastruktur Katalog 2021 ist jetzt verfügbar!

Wir freuen uns, Ihnen den neuen EMEA Netzwerkinfrastruktur Katalog 2021 präsentieren zu können, der die bisherigen Netzwerkinfrastruktur Kataloge ersetzt. Er bietet Ihnen einen vollständigen Überblick über unsere Produktfamilien für Rechenzentren, Unternehmens- und Industrienetzwerke, damit Sie Ihre Kunden schnell und einfach mit unseren neuesten Produkten bedienen können. Sie finden Bestseller-Flaggen an den entsprechenden Produkten, um die…

NEWS | GESCHÄFTSPROZESSE | MARKETING

Mit Sicherheit und Effizienz digital zusammenarbeiten

Netz16 hilft KMUs von mittlerweile vier Standorten bundesweit aus, die passende IT-Infrastruktur für dezentrales Arbeiten zu finden, das volle Potenzial von Microsoft 365 auszuschöpfen und auf Wunsch die passenden staatlichen Fördermittel dafür zu beantragen. Agieren, statt nur zu reagieren Mittlerweile hat es sich herumgesprochen, dass hybride Arbeitsmodelle helfen, gute Mitarbeiter zu halten, deren Effizienz zu…

NEWS | CLOUD COMPUTING | RECHENZENTRUM | AUSGABE 7-8-2021

Interview – Cloud aus deutschen Hochsicherheitsrechenzentren

Welche Strategie fährt man und welche Partnerschaften pflegt man, wenn man als Rechenzentrumsbetreiber Kunden mit unterschiedlichen Prioritäten hat? Und werden Dienstleister noch gebraucht, wenn alles in die Cloud strebt? Ingo Kraupa, CEO der noris network AG, über die Cloud-Strategie seines Unternehmens.