Sicherheitsteams haben aufgrund der Implementierung von neuen Technologien und Remote-Work-Prozessen zunehmend Schwierigkeiten, die Kontrolle über die komplexe Unternehmens-IT zu behalten. In Sachen IT-Sicherheit kann dies zu Problemen führen, da sich Cyberbedrohungen nicht mehr effektiv abwehren lassen. Eine einheitliche Plattform, die sämtliche Sicherheitsfunktionen zentralisiert, schafft Transparenz und effizientes Bedrohungs-Management. Tanja Hofmann, Lead Security Engineer bei McAfee Enterprise, erklärt die Vorteile von Extended Detection and Response (XDR).

Illustration: Absmeier

Im vergangenen Jahr dominierten in Sachen Cyberkriminalität vor allem Phishing-Scam- und Ransomware-Kampagnen, die die Ungewissheit und Neugierde der Menschen ausnutzten: Mithilfe von infizierten E-Mail-Anhängen oder auf Fake-Webseiten verteilten Cyberkriminelle Malware und eigneten sich auf diese Weise sensible, personenbezogene Informationen und kritische Unternehmensdaten an Die Lockmittel: Neuigkeiten über die Entwicklung der Pandemie oder die bevorstehende Impfung sowie Angebote für günstige Masken und Desinfektionsmittel.

Aktuelle Untersuchungen von McAfee zeigen nun, dass Cyberkriminelle seit einigen Monaten ihre Vorgehensweisen anpassen, weiterentwickeln und andere Ziele wählen. So verschieben sie ihren Fokus mittlerweile unter anderem auf lukrative Großunternehmen, das Internet-of-Things oder das Geschäft mit Kryptowährungen.

Steigende Komplexität der Unternehmens-IT

Neben der steigenden Anzahl und Flexibilität von Cyberbedrohungen sehen sich Unternehmen mit einer weiteren, nicht zu verachtenden Herausforderung konfrontiert. Im Zuge der Pandemie migrierten viele Unternehmen erstmals in die Cloud – die Cloud-Nutzung stieg zeitweise um 50 Prozent –, um Remote Work und folglich den Fortlauf ihres Geschäfts zu gewährleisten. Ein Großteil der Anwendungen und Prozesse spielten sich nicht mehr nur im lokalen Netzwerk, sondern auch in der Cloud ab.

In einer solch komplexen Umgebung, die mit jeder Anwendung, jedem Service und jedem System weiterwächst, müssen Sicherheitsteams laufend den Überblick behalten können, um jede Instanz abzusichern. Dies schließt sowohl lokale Netzwerke und Daten als auch die Cloud sowie den Datentransferweg mit ein. Um diese Mammutaufgabe zu stemmen, setzen Sicherheitsteams oftmals unterschiedliche Lösungen von verschiedenen Anbietern ein. Das ist nicht nur ressourcenintensiv, sondern höchst ineffizient, da sie zumeist unabhängig voneinander arbeiten und isolierte Analysedaten generieren. Die Folge: An mehreren Fronten entstehen gleichzeitig zahlreiche Warnmeldungen, die Sicherheitsteams managen müssen.

Extended Detection and Response als einheitliche Lösung

Mithilfe einer SaaS-basierten Extended Detection and Response (XDR)-Plattform lässt sich nicht nur das System-Chaos überblicken. Sie unterstützt Sicherheitsteams zudem bei der flexiblen Erkennung, Abwehr und Behebung von potenziellen sowie akuten Cyberangriffen. Im Zuge dessen führt sie alle internen Sicherheitsfunktionen und -daten zentral zusammen, sortiert sowie kombiniert diese mit externen Bedrohungsdaten und sorgt somit für Transparenz als auch Kontrolle über sämtliche Endgeräte, Netzwerke und die Cloud hinweg.

Mithilfe der kontextbasierten Analyse und Korrelation der Daten entlastet eine XDR-Plattform nicht nur Sicherheitsteams, indem sie Warnmeldungen auf ihre Ursache hin prüft und False-Positives aussortiert. Sie ist zudem in der Lage, das Ausmaß des Risikos und der potenziellen Folgen abzuschätzen. Auf dieser Grundlage können Sicherheitsteams Bedrohungen und Angriffe priorisieren, was ihnen eine gezielte Bedrohungserkennung und -abwehr vom Endgerät bis in die Cloud erlaubt.

Mithilfe von XDR können Sicherheitsteams sowohl präventiv gegen Bedrohungen vorgehen, als auch während und nach einem Angriff Handlungsempfehlungen erhalten, wodurch IT-Systeme zu jeder Zeit bestmöglich geschützt bleiben.

Tanja Hofmann von McAfee Enterprise

66 Artikel zu „XDR“

NEWS | IT-SECURITY

NDR: Wie KMUs von Network Detection and Response profitieren

Für kleine und mittelständische Unternehmen, die oft nur über begrenzte Budgets und Ressourcen verfügen, ist es eine Herausforderung, sich im derzeitigen Sturm der Cyberkriminalität zu schützen. Die Bedrohungen entwickeln sich schneller als die vorhandenen Cyber-Sicherheitslösungen, kleine IT-Abteilungen können nicht Schritt halten. Aber eine fortgeschrittene Technologie gegen Cyberkriminalität, die seit Jahren in großen Unternehmen eingesetzt wird,…

NEWS | IT-SECURITY | TIPPS

Keine Panik nach dem Ransomware-Angriff

Sieben Maßnahmen, die Opfer während oder nach einem erfolgreichen Ransomware-Angriff ergreifen sollten. Die Ransomware-Welle schwappt unverändert über Unternehmen und Behörden hinweg und gefühlt verschärft sich die Sicherheitslage. Die Frage scheint nur noch zu sein: Wann und wie erwischt es einen selbst? Ratgeber, wie man seine Cyberabwehr gegen Ransomware aufstellen sollte, oder Technologien, die eine erfolgreiche…

NEWS | IT-SECURITY | STRATEGIEN | TIPPS

Jäger des Datenschatzes: Unternehmen im Fokus von Cyberkriminellen

Mit der fortschreitenden Digitalisierung wird sich das Datenaufkommen in der Wirtschaft in Zukunft vervielfachen. Die Gesetzgebung hat daher dafür gesorgt, dass der Datenschutz auch bei digitaler Datenverarbeitung einen hohen Stellenwert genießt. Neben dem Schutz von Betriebsgeheimnissen müssen Unternehmen vor allem der Sicherheit von personenbezogenen Daten hohe Priorität einräumen. Besonders folgenreich können Verstöße gegen die DSGVO…

NEWS | CLOUD COMPUTING | IT-SECURITY

Mehr Sicherheit in der Wolke: Vier Vorteile von Cloud Services im Vergleich zu On-Premises

Die verstärkte Remote-Arbeit hat, neben weiteren Variablen, die Cloud-Adaption von Unternehmen stark beschleunigt. Für viele Organisationen ist eine verteilte Belegschaft mit Optionen wie Home Office und Arbeiten von überall aus mittlerweile zu einem Teil der Unternehmenskultur geworden, der auch über die Pandemie hinaus Bestand haben wird. Dieser Wandel Richtung New Work erfordert jedoch eine Umstellung…

NEWS | IT-SECURITY | TIPPS

Aktive Verteidigung: Nationalstaatliche Akteure mit ihren eigenen Waffen schlagen

Laut einer kürzlich von HP und Forschern der Universität Surrey durchgeführten Studie war in den Jahren zwischen 2017 und 2020 ein hundertprozentiger Anstieg »signifikanter« nationalstaatlicher Vorfälle zu verzeichnen [1]. Experten zufolge hat die Pandemie diesen Trend noch beschleunigt. Unternehmen waren zu einem schnellen Umstieg auf Remote Working gezwungen und vielfach nicht ausreichend vorbereitet, die derart…

NEWS | BUSINESS | IT-SECURITY | STRATEGIEN

Raus aus den Silos – für mehr organisatorische Resilienz

In der Informations- und Cybersicherheit sprechen wir viel über die technische Seite von Resilienz und Kontrolle. Ein eher unterrepräsentiertes Thema ist die organisatorische Resilienz. Dazu spricht Tim Erlin, VP Strategy & Product Management bei Tripwire, mit Gary Hibberd, Professor für Cyberkommunikation bei Cyberfort. Hibberd leitete die Abteilungen Business Continuity und Informationssicherheit bei verschiedenen Unternehmen, und…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Spear-Phishing-Trends: Alle Mitarbeiter aufklären

Ein durchschnittliches Unternehmen ist jährlich Ziel von über 700 Social-Engineering-Attacken. Wie entwickeln sich Spear-Phishing-Angriffe, welche neuen Tricks wenden Cyberkriminelle an, und auf wen haben sie es besonders abgesehen? Barracudas sechster, aktueller Report »Spear Phishing: Top Threats and Trends Vol. 6« gibt Antworten auf diese Fragen und klärt auf über jüngste Spear-Phishing-Trends und was Unternehmen mit…

NEWS | IT-SECURITY

Außer Betrieb: Cyberangriff legt Landkreis lahm – Hintergründe

Ein Hackerangriff auf den Landkreis Anhalt-Bitterfeld hat die Kreisverwaltung dazu veranlasst, erstmals in Deutschland den Katastrophenfall im Zusammenhang mit einer Cyberattacke auszulösen. Während Restaurierungsarbeiten laufen, stellt sich die Frage, ob das Unglück hätte verhindert werden können. Kriminelle hatten Computersysteme wohl bereits am 6. Juli attackiert. Von dem Angriff ist das gesamte IT-System aller Standorte der…

NEWS | LÖSUNGEN

Die nächste Generation intelligenter Unternehmenssteuerung

ERP kann auch bedeuten: »Experience real purpose«, denn gute Unternehmenssoftware hilft dabei, Prozesse zu vereinfachen, Mitarbeiter zu motivieren und Kunden glücklich zu machen. Als den Chefs der Swiss-Life-Gruppe klar wurde, dass sie bei der Verwaltung ihrer 60 Kostenstellen mit den bislang üblichen Excel-Dateien nicht mehr weiterkommen würden, entschieden sie sich nicht für ein Produkt von…

NEWS | INTERNET DER DINGE | IT-SECURITY

Produktsicherheit: Erfolgreiches Product Security Incident Response Team (PSIRT) aufbauen

In den letzten Jahren sind aus gutem Grund immer mehr Gerätehersteller dazu übergegangen, die Produktsicherheit stärker in den Fokus zu rücken. Dazu zählt auch, den Aufbau eines Product Security Incident Response Teams (PSIRT) in die strategische Planung einzubeziehen, um das Risiko eines erfolgreichen Exploits zu senken. Unternehmen, die vernetzte Produkte und IoT-Geräte entwickeln, sind sich…

NEWS | IT-SECURITY | AUSGABE 5-6-2021 | SECURITY SPEZIAL 5-6-2021

Security-as-a-Service – Managed Detection and Response

NEWS | CLOUD COMPUTING | AUSGABE 5-6-2021 | SECURITY SPEZIAL 5-6-2021

Hohe Komplexitätsanforderungen der Cloud führen zu häufigen Sicherheitsfehlern – Firewall-Fehlkonfigurationen

Das Scheitern klassischer Netzwerksicherheitstechnologien in hybriden Multicloud-Umgebungen lässt sich beziffern. Marktforschungen zufolge gehen 99 Prozent der Firewall-Verstöße auf falsch konfigurierte Sicherheitsrichtlinien zurück. Was sind die häufigsten Fehler bei der Konfiguration und wie lassen sie sich vermeiden?

NEWS | IT-SECURITY | AUSGABE 5-6-2021 | VERTIKAL 5-6-2021 | BANKING | FINANCE | GOVERNANCE

Cyberangriffe – Datenrisiko in der Finanzbranche

In Sachen IT-Sicherheit gilt der Bankensektor als Vorreiter. Traditionell wird hier mehr in Sicherheitsmaßnahmen investiert als in den meisten anderen Branchen. Aus gutem Grund: Finanzunternehmen sind nach wie vor ein überaus beliebtes Ziel von Angreifern, die es auf finanziellen Gewinn abgesehen haben.

DIGITALE TRANSFORMATION | AUSGABE 5-6-2021 | VERTIKAL 5-6-2021 | BANKING | FINANCE | GOVERNANCE

Studie: So prägen smarte Technologien das Finanzmanagement von morgen – Finance-Abteilungen setzen verstärkt auf KI

Künstliche Intelligenz (KI) und maschinelles Lernen (ML) sind Schlagwörter, die beispielhaft für die digitale Transformation unserer Lebenswelt stehen. Einen besonders sensiblen Bereich bildet dabei seit jeher das Thema Finanzen – sei es in der Finance-Abteilung von Unternehmen oder innerhalb der Banken und Finanzbranche selbst. Dennoch sind smarte Anwendungen immer häufiger dort anzutreffen, wo Vertrauen und Vertraulichkeit zu den Säulen jeder Interaktion gehören. Vor diesem Hintergrund lohnt sich ein Blick auf das Potenzial neuer Technologien für das Finanzmanagement 4.0.

NEWS | BLOCKCHAIN | PRODUKTMELDUNG

Einführung des μBTC-Konto bei easyMarkets

Eine Neuheit bietet easyMarkets an. Seit Neustem gibt es das μBTC-Konto, welches es Händlern ermöglicht, Einzahlungen, Trading und Auszahlungen in Bitcoin zu tätigen. Kunden können dank des μBTC-Kontos, jedes der über 200 Instrumente traden, ohne Bitcoin vorher in FIAT-Währungen umtauschen zu müssen. Dank der Blockchain kann auf eine schnelle und einfache Art und…

NEWS | INFRASTRUKTUR | RECHENZENTRUM | SERVICES

NAV spart Lizenzkosten durch Ersetzen von CA-Spool durch _beta doc|z für Ad-hoc-IP-Druck aus CICS/JES2s

Das norwegische Arbeits- und Sozialamt (NAV) verwaltet ein Drittel des norwegischen Staatshaushalts über Systeme wie Arbeitslosengeld, Arbeitsbewertungszuschuss, Krankengeld, Renten, Kindergeld und Betreuungsgeld. Die Behörde zählt rund 19.000 Beschäftigte, davon etwa 14.000 bei der Zentralregierung, dem norwegischen Arbeits- und Sozialamt und 5.000 bei den lokalen Behörden. Zusätzlich zu den lokalen NAV-Büros gibt es mehr als einhundert…

NEWS | BUSINESS | DIGITALISIERUNG

Welche Auswirkungen hat der neueste Crash auf das Bitcoin-Mining?

Im April dieses Jahres erreicht der Bitcoin ein Allzeit-Hoch. Investoren, Anleger und Krypto-Fans waren begeistert. Allerdings hielt die Freude nicht lang an, denn nachdem Tesla verkündet hatte, Bitcoin nicht mehr als Zahlungsmittel akzeptieren zu wollen und auch die chinesische Regierung den Druck auf Mining-Unternehmen weiter erhöhte, fiel der Kurs der Kryptowährung zwischenzeitlich um mehr als -30 %.

NEWS | CLOUD COMPUTING | INFRASTRUKTUR | LÖSUNGEN | AUSGABE 5-6-2021

Elastische Visibilität und Analytics für alle Data-in-Motion – Die Visibilitätslücke beseitigen

Durch Home Office, Hybrid-Cloud-Netzwerke und unkontrollierten Datentransfer hat sich die Sicherheitslage in den meisten Unternehmen verkompliziert. Olaf Dünnweller, Senior Sales Director Central Europe bei Gigamon erklärt, warum Visibilität über die gesamte Architektur der Schlüssel zum Erfolg ist.

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Data Breach Investigations Report: Cyberkriminalität floriert während der Pandemie

Die Zunahme von Phishing- und Ransomware-Attacken – zusammen mit einer weiterhin hohen Zahl von Angriffen auf Webapplikationen – bestätigt ein Jahr mit vielen Sicherheitsherausforderungen. Das Wichtigste im Überblick: Der Bericht analysiert 29.207 Qualitätsvorfälle, von denen 5.258 bestätigte Sicherheitsverletzungen waren Phishing-Angriffe stiegen um elf Prozent, während Angriffe mit Ransomware um sechs Prozent zunahmen Bei 85…

NEWS | INFRASTRUKTUR | LÖSUNGEN

Mikromobilität: Warum Städter E-Bikes Elektro-Rollern vorziehen (oder umgekehrt)

Deutscher Wissenschaftler gewinnt »Young Researcher of the Year«-Award für bahnbrechende Studie zur Nutzung von Mikro-Fahrzeugen. Mit einer Pionierarbeit zur Frage, warum Menschen geteilte Elektro-Roller, Fahrräder oder E-Bikes nutzen, hat Daniel Jan Reck den »Young Researcher of the Year Award« 2021 des International Transport Forum (ITF) gewonnen. Reck, der aus Hamburg stammt, studierte am Karlsruher Institut…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Schwachstellen in Microsoft Exchange Servern: Der ewige Wettlauf

Cyberkriminelle scannen bereits binnen fünf Minuten nach Veröffentlichung der Microsoft Advisories auf Schwachstellen in Microsoft Exchange Servern. Palo Alto Networks hat jüngst seinen 2021 Cortex Xpanse Attack Surface Threat Report veröffentlicht. Im Rahmen des Berichts wurden Bedrohungsdaten ausgewertet, die im Zeitraum zwischen Januar und März dieses Jahres in Unternehmen erhoben wurden. Die Ergebnisse bestätigen, dass…

NEWS | DIGITALISIERUNG | KOMMUNIKATION

Digitalisierung: Videokonferenz-Fatigue oder doch nur Meeting-Überdruss?

Seit mehr als einem Jahr leben wir mittlerweile mit der Corona-Pandemie. Und obwohl die Pandemie den Videokonferenzmarkt angekurbelt hat, ist die Medienberichterstattung zum Thema Videokonferenzen und Erschöpfung ein Anlass zur Sorge. Schließlich arbeiteten laut Statista Ende Januar 2021 knapp ein Viertel der befragten Erwerbstätigen ausschließlich oder überwiegend im Home Office. Eine Studie des Instituts für…

NEWS | IT-SECURITY | WHITEPAPER

Cybersicherheit: Vier Eckpfeiler zur Absicherung digitaler Innovationen in der Produktion

Heute ist nahezu jeder stark digitalisierte oder automatisierte Industriezweig mit dem Risiko einer Cyberbedrohung konfrontiert. Ein gutes Beispiel, dass die möglichen Auswirkungen auf eine Lieferkette in der Fertigung zeigt, ist die Halbleiterbranche. Ein Cyberangriff auf eine Halbleiter-Fertigungsstätte (Fab) kann in weniger als einem Tag Schäden von mehreren Millionen Euro verursachen. TXOne Networks, Spezialist für OT-Sicherheitslösungen,…

NEWS | IT-SECURITY | LÖSUNGEN

Mehr Sicherheit im Finanzsektor – Jetzt und zukünftig

Die Branche der Banken und Finanzdienstleister steht unter Dauerbeschuss. Sei es durch gezielte Cyberangriffe, nationalstaatlich gesponsert, durch Gruppen von ambitionierten Angreifern oder einzelne Kriminelle. Das verwundert nicht, haben doch diese Ziele in punkto Risiken, Reputation und Wert am meisten zu bieten. Allerdings gehören sie auch zu der Art von Zielen, die gemeinhin am besten…

NEWS | IT-SECURITY | PRODUKTMELDUNG

Zscaler erweitert Zero-Trust-Security-Portfolio um ZPA Private Service Edge und Browser Isolation

Innovationen der Zero-Trust-Exchange-Plattform, Ressourcen und Best Practises überwinden die Hürden der Einführung von Zero Trust und beschleunigen die digitale Transformation. Zscaler, Anbieter von Cloud-Sicherheit, kündigt Innovationen für die Zscaler Zero-Trust-Exchange-Plattform an und rundet das Portfolio durch neue Angebote zur Sicherung digitaler Unternehmen ab. Neue Sicherheitslösungen, Ressourcen für IT-Führungskräfte sowie Implementierungsleitfäden zur Beschleunigung der Zero-Trust-Adaption werden…

NEWS | LÖSUNGEN | SERVICES | AUSGABE 3-4-2021

Threat Hunting – Auf der Jagd nach Pyramidion

NEWS | IT-SECURITY | AUSGABE 3-4-2021 | SECURITY SPEZIAL 3-4-2021

CYNET – Die weltweit erste autonome Breach-Protection-Plattform – Umfassende präventive Cybermaßnahmen

NEWS | IT-SECURITY | STRATEGIEN

Sicherheitsinitiativen: Warum eine operationszentrierte Strategie?

IT-Teams sind nicht selten gezwungen, ihr Unternehmen aus einer siloartigen Infrastruktur heraus gegen Cyberangriffe zu verteidigen. Das liegt daran, dass das verfügbare Sicherheitsarsenal größtenteils aus Tools besteht, die für den Schutz ganz bestimmter Systeme und Anwendungen entwickelt wurden. Mit anderen Worten: Die eine Lösung wird eingesetzt, um Cloud-Workloads abzuschotten, während sich eine andere primär darauf…

NEWS | IT-SECURITY | TIPPS

Schritte zur Behebung der Microsoft-Exchange-Server-Schwachstellen

Wie Palo Alto Networks in seinem Unit 42 Blog berichtet, wurde die Sicherheitscommunity am 2. März auf vier kritische Zero-Day-Schwachstellen in Microsoft Exchange Server aufmerksam (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 und CVE-2021-27065). Diese Schwachstellen ermöglichen es Angreifern, auf Exchange Server zuzugreifen und potenziell langfristigen Zugriff auf die Umgebungen der Opfer zu erlangen. Das Microsoft Threat Intelligence…

NEWS | IT-SECURITY | TIPPS

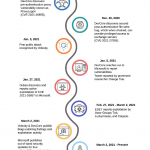

Zeitleiste der Cyberangriffe auf Microsoft Exchange Server rekonstruiert

Unit 42, das Bedrohungsforschungsteam von Palo Alto Networks, hat neue Erkenntnisse zu den jüngsten Cyberangriffen auf Microsoft Exchange Server gewonnen. Ein Blick zurück: Am 2. März wurden Sicherheitsexperten auf vier kritische Zero-Day-Schwachstellen in Microsoft Exchange Server aufmerksam (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 und CVE-2021-27065). Gleichzeitig mit dem Bekanntwerden dieser Schwachstellen veröffentlichte Microsoft Sicherheitsupdates und technische Anleitungen, die…

NEWS | IT-SECURITY | KOMMENTAR

Wer ganz sicher gehen will, muss seinen Exchange Server komplett neu aufsetzen

»Die vier von Microsoft in der vorigen Woche bekanntgemachten Schwachstellen im Exchange Server gefährden aktuell zehntausende Infrastrukturen von Behörden und Unternehmen. Das zum BSI gehörende CERT-Bund geht von bis zu 58.000 potenziell verwundbaren Systemen aus, bei denen unklar ist, ob sie die verfügbaren Updates bereits erhalten haben, oder für die gar keine Patches bereitstehen, weil…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Risiko Home Office – Arbeiten von zu Hause im Jahr 2021

Von Yossi Naar, Chief Visionary Officer, Mitgründer von Cybereason Einer der großen Veränderungen weltweit war der schnelle und umfassende Wechsel zur Arbeit vom Home Office aus aufgrund von Covid-19. Diese Veränderung ging für die IT-Abteilungen mit reichlich Herausforderungen einher. Herausforderungen, die Hacker ihrerseits nicht zögerten für sich auszunutzen. Davon können wir 2021 mehr erwarten. Jedenfalls…

NEWS | BUSINESS | TRENDS SECURITY | IT-SECURITY

5 Mythen über Cyber Resilience

Angesichts der wachsenden Bedrohung durch Cyberangriffe wird Cyber Resilience für Unternehmen immer wichtiger. Erst 36 Prozent der Unternehmen haben bisher allerdings ein hohes Resilienz-Level erreicht – so eine aktuelle Studie von Frost & Sullivan und Greenbone Networks. Ist Cyber Resilience nur etwas für große Unternehmen mit hohen IT-Budgets? Elmar Geese, COO bei Greenbone, räumt mit…

NEWS | CLOUD COMPUTING | LÖSUNGEN

Dank der Cloud wachsen Pflanzen auch ohne Regenwolken

Next Step im Digital Farming: Big Data vom IoT in der Cloud verarbeiten. Sieht malerisch aus, ist aber unpraktisch: Beregnungssysteme verschwenden viel Wasser und eignen sich nicht zur Bewässerung mit aufbereitetem Abwasser. Beide Probleme löst die Tröpfchenbewässerung. Wasser ist die wichtigste Ressource der Landwirtschaft. Bei schlechtem Boden sind Hydrokulturen eine Lösung, bei ungünstigem Klima…

NEWS | IT-SECURITY | TIPPS

Vorsicht vor Cyberangriffen mit Hilfe falscher Browser-Updates

im Schatten der Berichterstattung über Hacker-Angriffe aus Russland auf Unternehmen aus dem Bereich der Impfstoffforschung gegen das SARS-CoV-2-Virus haben Cyberkriminelle eine Kampagne gestartet, die zu einem vermeintlichen Browser-Update aufruft. Dies haben die Experten des Cybersecurity-Spezialisten Proofpoint herausgefunden. Dabei wird jedoch kein Browser-Update installiert, sondern Schadsoftware. Betroffen sind dabei auch Anwender in Deutschland. Hinter der aktuellen…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

CEOs bevorzugen eine proaktive, CISOs eine reaktive Sicherheitsstrategie

Die Studie »The Current and Future State of Cybersecurity« von Forcepoint in Zusammenarbeit mit WSJ Intelligence erstellt, beschreibt die Prioritäten globaler Wirtschaftsführer bei der Cybersicherheit und legt die wachsenden Unterschiede zwischen CEOs und CISOs dar. Die Befragung von CEOs und CISOs deckt erhebliche Reibungspunkte bei der Cybersicherheit auf. Die Studie zeigt die divergierenden Ansichten von…

NEWS | KOMMUNIKATION | TIPPS

Zoom-Bombing: Auch Unternehmen im Visier von Cyberkriminellen

Der Boom der Videokonferenz-Software Zoom hält weiter an: Nach Angaben des Unternehmens sind täglich mehr als 300 Millionen Nutzer weltweit aktiv – trotz diverser Datenschutzvorfälle. Das sogenannte »Zoom-Bombing« hat dabei drastisch zugenommen, sei es aus reinem Unfug oder zu kriminellen Zwecken. Die Sicherheitsforscher von Malwarebytes sehen in Zoom-Bombing gerade auch für Unternehmen ein gefährliches…

NEWS | KOMMUNIKATION | TIPPS

Zoom-Boom: Einfache, aber wirkungsvolle Tipps zum Umgang mit Videokonferenz-Anwendungen

Da Unternehmen aufgrund der Coronavirus-Pandemie obligatorische Richtlinien für die Arbeit von zu Hause aus erlassen haben, ist die Nutzung von Videokonferenzdiensten sprunghaft angestiegen. Leider somit auch der Missbrauch der Systeme. Aaron Zander, IT-Leiter bei Hackerone, teilt im Folgenden ein paar einfache, aber dennoch wichtige Tipps zum Umgang mit Videokonferenz-Anwendungen und deren Einladungen, auch unter dem…

NEWS | DIGITALISIERUNG | KÜNSTLICHE INTELLIGENZ

Künstliche Intelligenz zur Rettung von Korallenriffen

Intel kooperiert mit Accenture und der Sulubaï Environmental Foundation, um durch den Einsatz künstlicher Intelligenz zum Erhalt von Korallenriffen beizutragen. »Project: CORaiL« basiert auf intelligenten Unterwasserkameras, die es Forschern ermöglichen, datenbasierte Entscheidungen zum Schutz von Riffen zu treffen. Was ist neu? Anlässlich des Earth Day 2020 stellt Intel gemeinsam mit Accenture und der Sulubaï…

NEWS | DIGITALISIERUNG | IT-SECURITY | KOMMUNIKATION

So (un)sicher sind Teamwork-Apps und Video-Konferenzen von Zoom, Slack, Google, Skype, Teams & Co.

Video-Konferenz & Kollaborationstools sind aktuell im Home Office unverzichtbar, aber mit Vorsicht zu genießen: Alle von APPVISORY getesteten Software-Apps weisen grundsätzliche Sicherheitsrisiken auf. Nicht aus allen Wolken fallen: cloudbasierter Videokonferenz- und Kollaborationsdienst Cisco WebEx Meetings laut Test am unsichersten, Zoom Cloud lässt eindeutige Identifizierung von Nutzern zu. Kostenloser Guide für ein sicheres Homeoffice zur Verfügung.…