Proaktives Threat Hunting bietet die Chance, Angreifer im Netzwerk aufzuspüren und die Dwell Time, die Zeit bis zur Erkennung, zu minimieren. Dabei sind EDR- und XDR-Lösungen sehr nützliche Unterstützungs-Tools.

Jeden Tag wird in den Medien über neue IT-Sicherheitsvorfälle berichtet, die zudem immer perfider werden. Bei vielen Sicherheitsverantwortlichen und CISOs schwingt daher vermutlich täglich die Angst mit, eine Meldung über das eigene Unternehmen in der Presse zu finden und den Vorfall nicht selbst erkannt zu haben. Mittlerweile ist es ratsam, sich mit dem Gedanken vertraut zu machen, selbst Opfer eines Cyberangriffs zu werden beziehungsweise bereits zu sein. Dieser sogenannte »Assume Breach«-Ansatz stellt die Frage nach dem »wann« in den Fokus der Sicherheitsvorbereitungen, also nicht die Frage nach dem »ob«. Eine relevante Kenngröße in diesem Zusammenhang ist die sogenannte Dwell Time. Diese beschreibt den Zeitraum zwischen dem Beginn eines Einbruchs bis zur Erkennung. Laut M-Trends Report 2020 lag dieser Wert im globalen Mittel bei 56 Tagen [1]. Dieser Wert unterstreicht einmal mehr, dass präventive Maßnahmen nach wie vor essenziell sind. Automatisierte Erkennung – in den letzten Jahren immer stärker unterstützt durch Machine Learning – muss durch weitere, proaktive Ansätze unterstützt werden, um den Wert noch weiter zu senken.

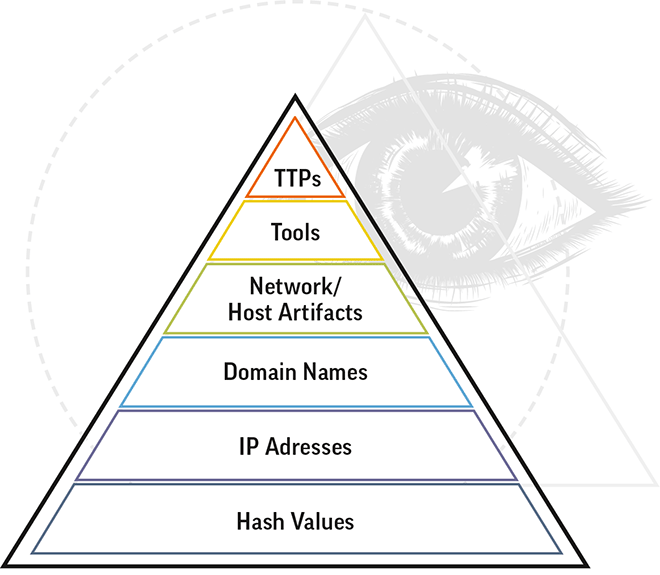

Genau hier setzt Threat Hunting an, mit dem Ziel, bereits im Netz befindliche Angreifer zu identifizieren, die nicht durch existierende Detektionsmechanismen erkannt wurden. Proaktiv »gejagt« wird dabei primär nach sogenannten TTPs, »Tools, Techniques, Procedures«, also spezifischen Taktiken und Vorgehensweisen von Angreifern. Zur Erklärung bietet sich die altbekannte »Pyramid of pain« der IOCs an. TTPs stellen in dieser Pyramide Pyramidion dar, also das primäre Ziel des Threat Hunting.

Abbildung 1: In der »Pyramid of pain« der IOCs stellen TTPs Pyramidion dar, also das primäre Ziel des Threat Hunting.

Pyramid of pain. Die in den unteren Ebenen aufgeführten Indikatoren stellen den mengenmäßig überwiegenden Anteil der Indikatoren dar, der sich zwar am einfachsten erkennen und auch verhindern lässt, der aber vom Angreifer auch beliebig austauschbar und somit für das Threat Hunting qualitativ weniger gut geeignet ist. So ändern sich beispielsweise File Hashes quasi permanent, IP-Adressen und Domain-Namen von C2-Infrastrukturen ebenso. Schwerer und deutlich aufwendiger zu ändern sind für einen Angreifer seine verwendeten Angriffsmittel und seine TTPs, also seine spezifischen Taktiken und Vorgehensweisen.

Schlüssel zur Erkennung solcher TTPs sind daher keine einzelnen, atomaren Merkmale, sondern eine Kombination aus verschiedenen Indikatoren. Genau hierin liegt jedoch die Herausforderung. Diese Informationen werden an verschiedenen Orten erzeugt, sichtbar und sind darüber hinaus unterschiedlich volatil.

Zur Modellierung eines Threat-Hunting-Plans ist ein tiefes Verständnis der relevanten Angreifer-TTPs notwendig. Die klassische Lockheed Martin Cyber Kill Chain ist für die Modellierung nur eingeschränkt geeignet, da sie zum Mapping von Angreifertechniken nicht holistisch genug ist und eher ein Phasenmodell darstellt, dem es an angemessener Detailtiefe mangelt. Für Threat Hunting bietet sich vor allem das MITRE ATT&CK Framework an, die Wissensdatenbank aktueller »Real-world«-Angreifertechniken und Taktiken, das genau diese Detailtiefe und Taxonomie bietet.

Häufig werden im Kontext von Threat Hunting Begriffe wie Endpoint Detection and Response (EDR) sowie XDR, wobei das »X« für jede beliebige Quelle steht, genannt. Bei EDR handelt es sich um eine Technologie, die Endpunkte kontinuierlich auf schadhaftes Verhalten überwacht – häufig auf Basis von Machine Learning. Neben Schutzfunktionen, beispielsweise die Isolation eines infizierten Clients vom Netzwerk, die Abschaltung verdächtiger Prozesse oder Rücksetzung schadhafter Veränderungen am System, besteht auch immer öfter die Möglichkeit der kontinuierlichen Speicherung von Telemetriedaten (gestartete Prozesse, Registry-Zugriffe, Netzwerkzugriffe etc.) als Basis für spätere Analysen. XDR liefert eine erweiterte Sichtbarkeit über einzelne Schichten wie Endpoint oder Netzwerk hinweg, indem es zusätzlich relevante Meta-Daten zunächst zentral speichert und korreliert und somit den Kontext erweitert. EDR oder XDR stellen neben SIEM-Systemen Technologiebausteine in einer Sicherheitsarchitektur dar, die Threat Hunting effektiv unterstützen. Ausgeführt und vorangetrieben wird Threat Hunting letztendlich aber immer durch Menschen.

Laut BSI Lagebericht 2020 gingen die größten Bedrohungen von Schadprogrammen, wie Emotet, TrickBot und Ransomware, aus [2].

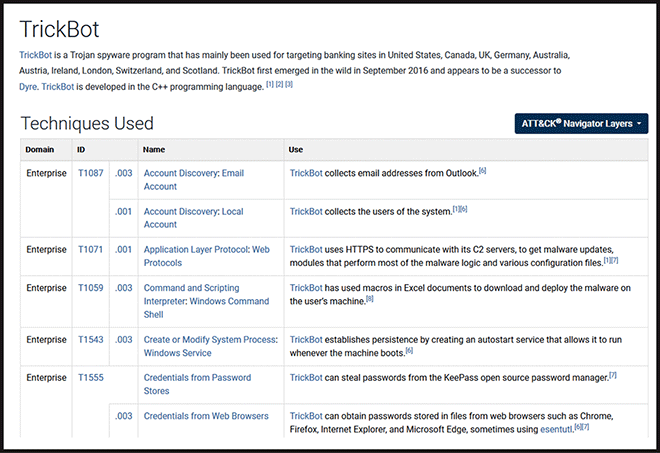

Beispiel einer Threat-Hunting-Abfrage. Ein Threat-Hunting-Plan für TrickBot-TTPs würde sich also zunächst an den von der TrickBot-Gang verwendeten Techniken orientieren [3]. MITRE ATT&CK liefert hierfür eine gute Übersicht, die bei der Ermittlung der dafür relevanten Datenquellen unterstützt (Abbildung 2).

Es geht zunächst darum, sicherzustellen, dass die benötigten Datenquellen zur Erkennung der jeweiligen Techniken zur Verfügung stehen. Anschließend werden zu den einzelnen Techniken Hypothesen formuliert, um daraus passende Threat-Hunting-Abfragen abzuleiten. Das nachfolgende Beispiel soll dies verdeutlichen.

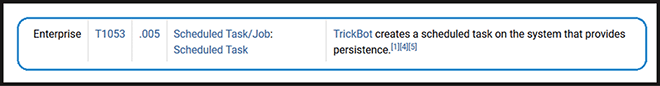

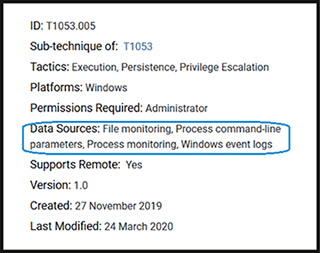

Eine häufig (auch von TrickBot) verwendete Technik ist die Verwendung von Scheduled Tasks zur Persistierung schadhafter Kommandos (Abbildung 3). Die dafür primär benötigten Datenquellen liegen im Bereich Überwachung auf dem Endpoint (Abbildung 4). Eine EDR-Lösung, die solche Telemetriedaten speichert, kann hier unterstützen.

Bei der Formulierung von Threat-Hunting- Hypothesen wird genau definiert, wie ein Angreifer Scheduled Tasks zur Persistenz verwenden würde. Eine simple Hypothese wäre zum Beispiel, dass per Script die üblichen Windows CommandLine Utilities zur Erzeugung von Scheduled Tasks eingesetzt werden.

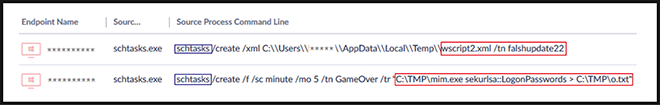

Das bedeutet, es würde also eine Suche nach dem Vorhandensein von at.exe oder schtasks.exe und nach Auffälligkeiten erfolgen. Dabei kann es sich unter anderem um das Starten von Executables aus User- oder Temp-Verzeichnissen sowie um das Erstellen von Scheduled Tasks auf Remote-Systemen handeln. Eine sehr simple Threat-Hunting-Abfrage zu Beginn könnte wie in Abbildung 5 dargestellt aussehen.

Das Beispiel einer Threat-Hunting-Abfrage in Abbildung 6 brachte zwei verdächtige Scheduled Tasks zutage. Der erste Task erzeugt einen Scheduled Task via XML File (der letztendlich eine Backdoor installiert), der zweite Task führt offensichtlich eine Mimikatz-Variante aus, die Logon-Passworte in eine Textdatei exportiert, um sie später vermutlich dem Angreifer zu übermitteln.

Werden solche Angreifertechniken nicht durch bestehende Detektionslösungen erkannt, bietet proaktives Threat Hunting eine Möglichkeit, Angreifer im Netzwerk aufzuspüren und die Zeit bis zur Erkennung möglichst zu minimieren. EDR- und XDR-Lösungen sind hier äußerst sinnvolle Unterstützungs-Tools.

Fazit. Grundsätzlich sollte darauf hingewiesen werden, dass sich erfolgreiches Threat Hunting nur durch ein sinnvolles Zusammenspiel von technischen Lösungen und Expertenwissen realisieren lässt. Empfehlenswert ist es daher, einen Partner wie Controlware, Systemintegrator und Managed Service Provider, einzubeziehen – je nach Wunsch von der Beratung über die Realisierung bis hin zum Betrieb. Das Portfolio umfasst unter anderem individuelle Cyber Defense Services mit EDR- und XDR-Lösungen inklusive Threat Hunting als Managed Services. Die Experten von Controlware verfügen nicht nur über tiefes technisches Know-how, sondern auch über langjährige Praxiserfahrung in den unterschiedlichsten Branchen und sind somit in der Lage, auf die speziellen Kundenbedürfnisse einzugehen.

Benjamin Heyder,

Benjamin Heyder,

Cyber Defense Consulting,

Controlware GmbH

www.controlware.de

blog.controlware.de

[1] https://www.fireeye.com/blog/threat-research/2020/02/mtrends-2020-insights-from-the-front-lines.html

[2] https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Publikationen/

Lageberichte/Lagebericht2020.html

[3] https://attack.mitre.org/software/S0266/

Illustration: © Shineprint/shutterstock.com

61 Artikel zu „Threat Hunting“

TRENDS 2020 | NEWS | TRENDS SECURITY | IT-SECURITY

Cyber Threat Report 2020: Microsoft-Office-Dateien häufiger infiziert, Ransomware auf dem Vormarsch

Ransomware-Attacken weltweit steigen um 20 % (Höchststand in USA mit 109 %). Malware-Attacken gehen global um 24 % zurück. Wachstum um 7 % bei Phishing-Versuchen, die sich der Corona-Krise bedienen. Anstieg um 176 % bei Malware-Attacken mit infizierten Microsoft-Office-Dateien. 23 % der Malware-Angriffe über Nicht-Standard-Ports ausgeführt. IoT-Malware-Angriffe nehmen um 50 % zu. Im Bericht analysierte…

NEWS | TRENDS SECURITY | BUSINESS PROCESS MANAGEMENT | DIGITALISIERUNG | TRENDS GESCHÄFTSPROZESSE | EFFIZIENZ | TRENDS 2017 | IT-SECURITY

Erfolgsfaktoren für »Threat Hunter« und SOC

Die Wirksamkeit von »Cyber Threat Hunting« steigt durch zusätzliche Investitionen in Mensch-Maschine-Teams. Die neue Studie »Disrupting the Disruptors, Art or Science?« von McAfee untersucht die Rolle von »Cyber Threat Hunting« (also die Verfolgung von Cyberbedrohungen) und der Entwicklung von SOCs (Security Operations Centers). Die Studie betrachtet vier Entwicklungsstufen bei Sicherheitsteams – minimal, verfahrensorientiert, innovativ…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Das neue Malware-Normal 2020: Permanenter Beschuss durch Cyberkriminelle

Bitdefender 2020 Consumer Threat Landscape Report zeigt Trends in der Cyberkriminalität für elf Länder. Enormer Zuwachs von Ransomware-Attacken: 485 Prozent im Vergleich zu 2019 IoT unter Beschuss: Sicherheitslücken smarter TV-Geräte steigen um 335 Prozent, bei NAS-Geräten um 189 Prozent, bei IP-Kameras um 99 Prozent. Herstellereigene IoT-Betriebssysteme sind mit 96 Prozent für fast alle entdeckten Sicherheitslücken…

NEWS | IT-SECURITY

MDR als Cybersecurity-Kavallerie: Best Practices für Managed Detection and Response

Von Remote-Access-Trojanern und Ransomware bis hin zu Phishing- und Wiper-Attacken – die wachsende Bedrohungslandschaft sowie begrenzte interne Ressourcen führen dazu, dass viele Unternehmen mittlerweile auf externe Sicherheitsverstärkung zurückgreifen. Managed Detection and Response (MDR) zählt zu einer beliebten Option, doch bei der Vielzahl an Lösungen kann die Wahl eines passenden Anbieters schwierig sein. Der Hauptvorteil…

NEWS | IT-SECURITY | TIPPS | WHITEPAPER

Diebe von Kreditkartendaten erweitern ihr Tech-Portfolio

FIN8-Gruppe nutzt seit Kurzem die Backdoor BADHATCH mit erweiterten Funktionalitäten und verbesserter Tarnung. Die Cyberkriminellen der FIN8-Gruppe haben die Möglichkeiten des Backdoor-Toolkits BADHATCH für ihre Zwecke erweitert und greifen Unternehmen mit neuen Varianten gezielt an. Die Experten der Bitdefender Labs konnten feststellen, dass die Gruppe nach einer Pause von etwa eineinhalb Jahren in mehreren Ländern…

NEWS | IT-SECURITY | SERVICES | TIPPS

IT-Sicherheit: In 6 Schritten fit für Managed Security Services

Der Trend zu Managed Security Services (MSS) zeichnet sich immer mehr ab. Der Grund: Viele IT-Abteilungen kommen in puncto Sicherheit mittlerweile an die Grenzen ihrer Leistungsfähigkeit, da Angriffsszenarien sich ständig wandeln und das Handling von Sicherheitstools immer komplexer wird. Unternehmen ziehen daher Spezialisten hinzu, um Risiken zu vermeiden. Doch was ist nötig, um die Weichen…

NEWS | IT-SECURITY | TIPPS

Menschen sind der wichtigste Faktor zur Prävention und Abwehr von Cyberattacken

Kommissar Threat Hunter Keine Cyber-Security kann jeden Angriff abwehren und jede Lücke schließen. Dabei setzen viele Organisationen auf immer ausgefeiltere Abwehrtechnologien. Doch wie so häufig sind die Angreifer der IT-Sicherheit einen Schritt voraus – denn sie kennen die Abwehrtools selbst in- und auswendig und kennen somit jedes auch noch so kleine Schlupfloch. Technologie allein genügt…

TRENDS 2021 | NEWS

Der Einfluss von technologie-getriebenen Veränderungen auf den Unternehmenserfolg

Sechs Technologietrends im Fokus für unternehmerische Sicht auf Technologie und deren Einsatz im Jahr 2021. ThoughtWorks, eine Technologieberatung, bietet mit Looking Glass einen Leitfaden für die entscheidenden technologischen Veränderungen, die geschäftlichen Erfolg im Jahr 2021 und darüber hinaus prägen werden. In den Report sind die Erfahrungen aus fünf Jahren interner Strategie und täglicher Kundenarbeit eingeflossen.…

TRENDS 2021 | NEWS | E-COMMERCE | TRENDS E-COMMERCE

Tech-Trends im E-Commerce 2021: Stetige Disruption als Konstante

Kelly Goetsch, Chief Product Officer bei commercetools, erläutert, welche Technologie-Trends den Online-Handel 2021 prägen werden, Ohne Zweifel: 2020 stellte den Online-Handel in Deutschland vor bis dato unbekannte Herausforderungen. Und auch für 2021 dürfte sich dieses Szenario dank der Covid-19-Pandemie erst einmal nicht verändern. Drei Technologietrends können helfen, sich der bestehenden Unsicherheit und dem steten Wandel…

NEWS | IT-SECURITY | STRATEGIEN

Malware-as-a-Service: Cybersecurity-Profis gegen APT-Unternehmer

Die sich weiter professionalisierende Hacker-Industrie bietet nicht nur Malware und Tools zur Miete an. Kriminelle Experten stellen auch ihre Arbeitsleistung für Geld zur Verfügung. Deren Expertise für Advanced Persistent Threats (APTs) erfordert eine Abwehr auf Augenhöhe: Managed Detection and Response (MDR). In den letzten Jahren hat sich die Cyberkriminalität weiter organisiert und orientiert sich dabei…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Risiko Home Office – Arbeiten von zu Hause im Jahr 2021

Von Yossi Naar, Chief Visionary Officer, Mitgründer von Cybereason Einer der großen Veränderungen weltweit war der schnelle und umfassende Wechsel zur Arbeit vom Home Office aus aufgrund von Covid-19. Diese Veränderung ging für die IT-Abteilungen mit reichlich Herausforderungen einher. Herausforderungen, die Hacker ihrerseits nicht zögerten für sich auszunutzen. Davon können wir 2021 mehr erwarten. Jedenfalls…

TRENDS 2021 | NEWS | TRENDS SECURITY

2021: Prognosen für das Everywhere Enterprise

Illustration: Geralt Absmeier Mehr als ein Drittel der Weltbevölkerung blieb im Jahr 2020 zu Hause, um sich vor der Pandemie zu schützen. Unternehmen mussten über Nacht ihre Prozesse neu organisieren und es scheint, dass die Veränderungen in unserem Arbeitsleben bestehen bleiben. Was hält 2021 für Unternehmen bereit, die sich weiter an die Ära des Everywhere…

TRENDS 2021 | NEWS | TRENDS INFRASTRUKTUR | INFRASTRUKTUR

2021 – Auf alle Eventualitäten vorbereitet sein, mit IBN neue Herausforderungen meistern

Auf der Consumer-Seite der Technologiebranche gibt es viele »Hits«, die jahrzehntelang vor sich hin dümpelten, bevor sie über Nacht zur Sensation wurden. Der Massenexodus der Arbeitskräfte vom Büro nach Hause im letzten Jahr ist ein typisches Beispiel dafür. Die IT-Industrie forcierte über Dekaden Remote-Offices und Collaboration – Videokonferenzen wurden 1950 erfunden und Telecoms versuchten in…

NEWS | CLOUD COMPUTING | DIGITALE TRANSFORMATION | RECHENZENTRUM | AUSGABE 11-12-2020

Rechenzentrum 5.0 – Das perfekte Zusammenspiel von Technik und KI

NEWS | IT-SECURITY | AUSGABE 11-12-2020 | SECURITY SPEZIAL 11-12-2020

Das Einmaleins der Cybersicherheit – Digitalisierung ja, aber zu wenig IT-Security

TRENDS 2021 | TRENDS 2023 | NEWS | DIGITALE TRANSFORMATION | TRENDS 2025 | TRENDS 2030

Fünf Schlüsseltechnologien: Covid-19 hat deutliche Auswirkungen auf die digitale Transformation

NTT hat im Rahmen von »Future Disrupted: 2021« seine Prognosen zu den kommenden Technologietrends herausgebracht. Dieser Report bringt die entscheidenden Schlüsseltechnologien mit den wichtigsten Erkenntnissen der Experten von NTT zusammen, um die digitale Transformation voranzutreiben, und dient als Leitfaden für Unternehmen, um die Chancen und Vorteile der jeweiligen Technologie für sich zu nutzen. Die disruptiven…

NEWS | IT-SECURITY | AUSGABE 9-10-2020 | SECURITY SPEZIAL 9-10-2020

Intrinsischen Sicherheitsansatz verwirklichen – Deutsche Unternehmen von immer ausgefeilteren Cyberangriffen betroffen

Vor allem KMUs sind aufgrund ihrer wertvollen digitalen Assets bei gleichzeitig geringeren Ressourcen für IT-Sicherheit häufig Ziel von Cyberkriminellen. Die Kommerzialisierung von Malware ermöglicht komplexe Angriffstechniken auf die die Unternehmen mit einer Vereinfachung der IT-Sicherheitsinfrastruktur antworten müssen.

NEWS | IT-SECURITY | TIPPS

Insider-Bedrohungen – Der Mythos des schwarzen Schwans

Der Schaden infolge von Insider-Angriffen steigt kontinuierlich. Dennoch werden Insider-Bedrohungen immer noch als »Black Swan«-Vorfälle wahrgenommen: unübersehbar, aber extrem selten, abstrakt und zu schwer vorhersehbar, um eine akute Bedrohung darzustellen. Nichtsdestotrotz sollten Unternehmen auf gefährliche Grauzonen achten, wie Vectra AI erklärt. Das Unternehmen ist spezialisiert auf die Erkennung von Cybersicherheitsvorfällen auf Basis künstlicher Intelligenz. …

NEWS | WHITEPAPER

Whitepaper: Drei kritische Organisationsveränderungen, um die Covid-19-Herausforderungen zu meistern

CGI hat das Whitepaper »Charting the path forward with resilience and adaptability« veröffentlicht. Darin zeigt der End-to-End-IT-Servicedienstleister, wie Führungskräfte des öffentlichen und privaten Sektors Covid-19-Auswirkungen mit organisatorischen Veränderungen bewältigen können. Nach wie vor ist die Pandemie Ursache für erhebliche Beeinträchtigungen in Wirtschaft, Markt und Unternehmen. Das Whitepaper wurde von CGI President & CEO George D.…

NEWS | WHITEPAPER

#StayCompetitive – Erfolg in der Neuen Normalität

Viele Unternehmen kämpfen aktuell mit schnellen wirtschaftlichen und technischen Veränderungen. Innovative Lösungen sind besser als Stillstand, denn der Wettbewerb wartet nicht. Vector stellt in diesem aktuellen White Paper Erfahrungen in der aktuellen Krise vor. Fallstudien von Bosch, Daimler, Infineon, Knorr-Bremse, Thales, ZF und Vector zeigen mit vielen Beispielen – wie man in der »Neuen Normalität«…

TRENDS 2020 | NEWS | TRENDS SECURITY | IT-SECURITY

93 % der Sicherheitsexperten verfügen nicht über die notwendigen Mittel, um Sicherheitsbedrohungen zu identifizieren

Globale Studie zum steigenden Stresspegel von Sicherheitsteams aufgrund des Mangels an geeigneten Tools und Mitarbeitern sowie fehlender Unterstützung durch die Geschäftsleitung. Das auf Lösungen für Security Operations Center (SOC) spezialisierte Unternehmen LogRhythm, hat seinen Report »The State of the Security Team: Are Executives the Problem?« veröffentlicht. Als ein zentrales Ergebnis stellt dieser auf eine Umfrage…

NEWS | IT-SECURITY | TIPPS

Cybersicherheit: Insider-Bedrohungen in Zeiten der Pandemie

Schlechte Zeiten und Krisen sind gute Zeiten für Cyberkriminelle, denn ihnen gelingt es in der Regel aus der Situation Kapital zu schlagen. Die Covid-19-Pandemie bildet da keine Ausnahme. Unternehmen sind umso mehr gefährdet, als dass die meisten von ihnen ausreichend damit zu tun haben, die Firma durch die Krise zu navigieren, parallel dazu agieren Cybersicherheits-Teams…

NEWS | IT-SECURITY | WHITEPAPER

Sie haben BEC!

Die 10 größten, gefährlichsten und dreistesten BEC-Betrugsversuche von 2020 und 2019. Es ist schwieriger als es aussieht, BEC-E-Mails zuverlässig als solche zu entlarven. Der Grund: BEC-Angriffe (Business E-Mail Compromise, auch unter den Begriffen Chefmasche oder CEO-Betrug bekannt) nutzen das menschliche Verhalten aus. Dies ist eine Aufstellung der bekanntesten (und niederträchtigsten) BEC und EAC-Angriffe der letzten…

NEWS | BUSINESS | STRATEGIEN | AUSGABE 3-4-2020

Progressive IT-Strategien – Kulturgetriebene Technologie statt technologiegetriebener Kultur

NEWS | KOMMUNIKATION | TIPPS

Regierungen und Online-Dienste müssen gegen Desinformationskampagnen vorgehen

Angesichts der bevorstehenden US-Präsidentschaftswahlen und anderer Wahlen auf der ganzen Welt ist die Sicherheit von Wahlen sehr wichtig. Es gibt viele Herausforderungen bei der Sicherheit moderner Wahlen. Desinformation und die absichtliche Verbreitung falscher Informationen sind besonders besorgniserregend, da sie nachweislich das Potenzial haben, Demokratien zu destabilisieren und Misstrauen und Spaltungen in der Öffentlichkeit zu schaffen.…

NEWS | IT-SECURITY | KOMMUNIKATION | TIPPS

38 Prozent der deutschen Arbeitnehmer fehlt technologische Unterstützung, um im Home Office arbeiten zu können

Tipps, wie Mitarbeiter während des COVID-19-Ausbruchs sicher von zu Hause aus arbeiten können. Um ihre Mitarbeiter vor dem Coronavirus zu schützen, schicken Unternehmen in Deutschland und weltweit ihre Beschäftigten ins Home Office. In einer Umfrage von Avast, Anbieter von digitalen Sicherheitsprodukten, gaben 38 Prozent der Befragten an, dass sie bei der Arbeit von zu Hause…

NEWS | LÖSUNGEN | ONLINE-ARTIKEL | PRODUKTMELDUNG

ProSieben optimiert Monitoring mithilfe integrierter Lösung von SolarWinds

Um ihr Netzwerk besser überwachen und automatisierter verwalten zu können, ergänzt die ProSiebenSat.1 Tech Solution GmbH ihr Toolkit von SolarWinds. Die ProSiebenSat.1 Tech Solution GmbH erweitert ihre Partnerschaft mit SolarWinds, einem Anbieter leistungsstarker und kostengünstiger IT-Management-Software. Die ProSiebenSat.1 Tech Solution GmbH bietet umfassende Leistungen für die Herstellung und multimediale Verbreitung von Fernsehinhalten an und…

NEWS | IT-SECURITY | STRATEGIEN | TIPPS

Insider-Bedrohungen und wie Unternehmen sich davor besser schützen können

Immer noch befindet sich eine der größten Sicherheitsbedrohungen, denen Unternehmen derzeit ausgesetzt sind, bereits im eigenen Netzwerk. Insider-Bedrohungen sind nach wie vor schwer zu erkennen, traditionelle Sicherheitstechniken verfangen hier nicht. Jedes Unternehmen, dem der Schutz seiner Marke und seiner Reputation am Herzen liegen, sollte die von Insidern ausgehenden Gefahren nicht unterschätzen. Unabhängig davon, ob es…

TRENDS 2020 | NEWS | INFRASTRUKTUR

Das wird sich 2020 in der Apple-PC-Technologiebranche ändern

Das »next big thing« wartet schon hinter der nächsten Ecke. Nirgends ist das zutreffender als in der Tech-Branche, oftmals genügt dort ein Blick in die jüngste Vergangenheit, um die Zukunft vorherzusagen. Dean Hager, der CEO des Softwareanbieters Jamf prognostiziert für dieses Jahr Neuerungen in folgenden vier Bereichen. Die Neudefinition des Unified Endpoint Management (UEM)…

TRENDS 2020 | NEWS | CLOUD COMPUTING | RECHENZENTRUM

Rechenzentrums-Trends 2020: Hybrid-Computing wird Mainstream

Bereitstellungsgeschwindigkeit wird zu einem immer wichtigeren Alleinstellungsmerkmal. Während in den vergangenen Jahren vor allem innerhalb der Unternehmensführungen ausgiebig darüber diskutiert wurde, ob nun Cloud oder »On Premises« die bessere Wahl ist, haben sich mittlerweile hybride Architekturen durchgesetzt, die Public- und Private-Cloud-Modelle mit Edge-Infrastrukturen rund um neu gestaltete zentrale Rechenzentren vereinen. Diese im Wandel befindliche Herangehensweise…

TRENDS 2020 | NEWS

Künstliche Intelligenz, Green IT & Hyperautomation: die wichtigsten IT-Trends für 2020

Automatisierung hilft Druckereien, profitable Businessmodelle zur Unterstützung von Kunden aus Werbung und Marketing zu entwickeln. Produktionsanlagen warten, Verkehr in Smart Cities steuern oder Bilder digital erkennen: Künstliche Intelligenz wird in vielen Bereichen eingesetzt und ist daher das zentrale IT-Thema 2020. Hundertfach kürzere Latenzzeiten durch 5G und Hyperautomatisierung werden KI weiter vorantreiben und das tägliche Leben…

TRENDS 2020 | NEWS | TRENDS SECURITY | IT-SECURITY

Fünf Trends, die 2020 für den Sicherheitssektor von Bedeutung sind

Besonders zu Beginn eines Jahres schweift der Blick gerne in die Zukunft, um Themen, Entwicklungen und Tendenzen zu prognostizieren. Dezentrale Datenverarbeitung in der KI und Cybersecurity sind laut Axis Communications zwei der wichtigsten Themen, die für die Netzwerk-Video-Branche 2020 von Bedeutung sind. Trend 1: Dezentrale Datenverarbeitung Seit einiger Zeit ist eine wachsende Dynamik in…

TRENDS 2020 | NEWS

Sieben IT-Prognosen für 2020

Prognose: Unternehmen werden versuchen, die Effizienz der Cybersicherheit anhand regelmäßiger Berichterstattung und KPIs zu messen. Da Unternehmen größere Budgets für die Datensicherheit bereitstellen, fordern die Vorstände, dass diese Investitionen eine doppelte Aufgabe erfüllen: Sie sollen sowohl die Sicherheit von Informationsressourcen verbessern als auch das Geschäft fördern, indem die Produktivität der Benutzer gesteigert oder die…

TRENDS 2020 | NEWS

5 Technologie-Trends für 2020: Das neue Jahrzehnt wird vernetzter, intelligenter und interaktiver

Wir blicken auf ein Jahrzehnt voller Veränderungen zurück, das bestimmt war durch Innovationen in Sachen Künstlicher Intelligenz (KI), Digitalisierung und Machine Learning. Welche Herausforderungen erwarten Unternehmen im neuen Jahrzehnt? Welche technologischen Entwicklungen bringt uns 2020? Joe Petro, Executive Vice President & Chief Technology Officer von Nuance erklärt fünf Trends für Unternehmen im Bereich Technologie und…

TRENDS 2020 | NEWS | TRENDS SECURITY | IT-SECURITY | TIPPS

Cyberbedrohungen 2020 – Effektive Maßnahmen gegen aktuelle Bedrohungstrends erforderlich

Durch die permanente Analyse aktueller Cyberangriffe ist Unit42, das Malware-Analyse-Team von Palo Alto Networks stets am Puls der Zeit, wenn es um Angriffe auf die IT von Unternehmen geht. Anna Chung, Principal Researcher bei Unit 42 von Palo Alto Networks gibt vor diesem Hintergrund einen fundierten Ausblick auf kommende Bedrohungen und erklärt, wie Unternehmen diesen…

TRENDS 2020 | TRENDS WIRTSCHAFT | NEWS | BUSINESS

Technikprognosen für 2020

Das Head-Geek-Team von SolarWinds stellt zu Jahresbeginn sieben Prognosen auf, die Technikexperten im Jahr 2020 auf ihrer Agenda haben sollten. Im Wandel: Führungskräfte in technologiegestützten Branchen Führungskräfte arbeiten heute in einer service-dominierten Welt. Die Tage der IT-Investitionsausgaben gehören der Vergangenheit an. Entscheidungen werden nicht mehr im Hinblick auf Jahre oder Quartale getroffen, sondern basierend…

TRENDS 2020 | NEWS | KÜNSTLICHE INTELLIGENZ

Diese fünf KI-Trends werden das Jahr 2020 prägen

Das Thema künstliche Intelligenz wird die Unternehmen auch im nächsten Jahr wieder beschäftigen. Die IntraFind Software AG, ein Search-Spezialist, der für seine Lösungen auch KI und modernste Machine-Learning-Verfahren nutzt, sieht dabei fünf zentrale Entwicklungen: Echter Mehrwert von KI wird genutzt. Nach Jahren des KI-Hypes kehrt in das Thema nun langsam Vernunft ein. Immer mehr…

TRENDS 2020 | NEWS

IT-Trends 2020: Daten-DNA, Datenschutz, Mikrorechenzentren, Backup-Strategien und Container

Fünf Trends drücken dem kommenden Jahr 2020 aus IT-Sicht einen Stempel auf. Sascha Oehl, Director Technical Sales bei Veritas Technologies, erläutert, inwiefern sich IT-Entscheider verstärkt mit maschinellem Lernen und künstlicher Intelligenz, der Daten-DNA sowie Edge-Computing und Containern auseinandersetzen müssen. Automatismen für die Daten-DNA Es ist fast schon so universell gültig wie ein physikalisches Gesetz…

TRENDS 2020 | NEWS | TRENDS SECURITY | TRENDS INFRASTRUKTUR | TRENDS KOMMUNIKATION

Das sind die Technologie-Trends 2020

Neue Technologien erfordern ein »Internet for the Future«. Apps statt Marken: Kundenloyalität im Wandel. Cybersecurity: Zero Trust und Threat Hunting. Der Fachkräftemangel verschärft sich weiter, »Intent-based«-Netzwerke verbreiten sich, ein neues Internet am Horizont: Mit dem Ende der »Zehnerjahre« stehen spannende Entwicklungen in der IT an. Was war das für ein Jahrzehnt: Der weltweite…

TRENDS 2020 | NEWS | TRENDS SECURITY | IT-SECURITY

Bedrohungen durch Hacker: Das erwartet uns in 2020

Kaum etwas ändert sich so dynamisch wie Cybergruppierungen: Sie entstehen, pausieren, schließen sich neu zusammen, lösen sich auf und nutzen ständig neue Tools und Taktiken. Michael Sentonas, VP of Technology Strategy bei CrowdStrike, hat deshalb die fünf wahrscheinlichsten Entwicklungen zusammengefasst, die Unternehmen im nächsten Jahr begegnen könnten. Er fokussiert sich hierbei auf die Angriffsmethoden,…