Von Remote-Access-Trojanern und Ransomware bis hin zu Phishing- und Wiper-Attacken – die wachsende Bedrohungslandschaft sowie begrenzte interne Ressourcen führen dazu, dass viele Unternehmen mittlerweile auf externe Sicherheitsverstärkung zurückgreifen. Managed Detection and Response (MDR) zählt zu einer beliebten Option, doch bei der Vielzahl an Lösungen kann die Wahl eines passenden Anbieters schwierig sein.

Der Hauptvorteil von MDR besteht darin, dass er Unternehmen über Nacht ein komplettes Team an Sicherheitsexperten zu einem für sie erschwinglichen Preis zur Verfügung stellen kann. MDR bieten Unternehmen auch Zugang zu einer großen Auswahl fortschrittlicher Cybersecurity-Tools und -Lösungen, die ansonsten sehr kostspielig wären. Zudem ermöglichen viele MDR-Services vollständig maßgeschneiderte Implementierungen auf Grundlage spezifischer Kundenbedürfnisse, was selbst den größten und bestausgestatteten internen Teams oft schwerfällt.

MDR erkennt nicht nur Bedrohungen, sondern hilft auch, sie zu verhindern und zu stoppen. Jede entdeckte Bedrohung wird zunächst auf ihre Authentizität hin bewertet, um Fehlalarme und Alarmmüdigkeit zu vermeiden. Wird eine echte Bedrohung entdeckt, arbeiten MDR-Anbieter für die schnellstmögliche Eindämmung direkt mit dem Unternehmen zusammen. In der Regel weisen alle MDR-Angebote die folgenden Merkmale auf:

- Die Services werden unter Verwendung der Technologien und Werkzeuge des MDR-Anbieters bereitgestellt, aber On-Premises beim Unternehmen eingesetzt.

- MDR fußt stark auf fortschrittlicher Analytik und Security Event Management

- MDR verlangt in der Regel, dass Sicherheitsexperten das Zielnetzwerk rund um die Uhr überwachen, auch wenn eine gewisse Automatisierung eingesetzt wird.

Unterschiede zwischen MDR und Managed Security Services (MSS)

Auf den ersten Blick klingt MDR sehr nach Managed Security Services (MSS), jedoch gibt es einige deutliche Unterschiede. Der erste Unterschied besteht im Grad der Abdeckung: MDR-Dienstleister arbeiten mit Ereignisprotokollen, die automatisch von ihren eigenen oder speziellen herstellerunterstützten Tools bereitgestellt werden, die vor Ort installiert und aus der Ferne überwacht werden. Umgekehrt kann MSS mit einer viel breiteren Palette unterschiedlicher Kontexte und Protokolle arbeiten, jedoch ist es Aufgabe des Kunden, die Daten an den MSS-Anbieter zu übermitteln.

Ein weiterer Unterschied liegt im Service-Umfang bei der Reaktion auf Vorfälle. Bei MDR ist die Incident Response aus der Ferne in der Regel im Basis-Service enthalten, sodass nur separate Kosten entstehen, wenn Unternehmen auch eine Incident Response vor Ort wünschen. Dagegen entstehen bei vielen MSS-Anbietern sowohl für die Vor-Ort- als auch die Fernreaktion auf Vorfälle Kosten. Bei einer MDR-Lösung haben Unternehmen zudem viel öfter täglichen Direktkontakt zu Sicherheitsexperten und Analysten. Dagegen erfolgt der größte Teil der Kommunikation zu MSS-Anbietern per E-Mail oder spezielle Portale.

Worauf bei der Wahl eines MDR-Anbieters zu achten ist

Ein effektiver MDR-Anbieter sollte in der Lage sein, Benutzer-, System- und Datenereignisse zu überwachen, um verdächtiges Verhalten zu erkennen, vor Malware zu schützen und eine Kompromittierung von Daten zu verhindern. Dabei sollte er umfangreichen Einblick in die Bedrohungslage kritischer Systeme geben. Hierzu zählt beispielsweise, auf welchen Geräten Bedrohungen erkannt wurden, ob eine Drittpartei Eingangsvektor für Angriffe darstellt, Daten exfiltriert oder privilegierte Benutzerkonten für unbefugten Zugriff missbraucht wurden sowie Informationen zu Ausfallzeiten von Produktionssystemen.

Unternehmen sollten die Fähigkeiten des Anbieters im Vorfeld in der Praxis eingehend prüfen. Hierfür können sie eine Liste mit dokumentierten Anwendungsfällen aus den Bereichen Sichtbarkeit, Remediation and Response sowie Forensik erstellen, die ein Anbieter lösen soll, und dessen Dienste mithilfe von Services zur Penetration oder Simulation von Bedrohungen testen. Dadurch erhalten sie umfassenden Einblick in das Technologie- und Dienstleistungsangebot. Ein guter MDR-Anbieter wird mit Advanced Threats wie lateralen Bewegungen durch Hacker, Diebstahl von Anmeldedaten und C2-Aktivität umgehen können, aber auch weniger ausgeklügelte Angriffe entdecken und stoppen.

Bei der Vielzahl an unterschiedlichen Angeboten auf dem Markt, sollten Unternehmen zudem genau prüfen, ob der gewählte Service die Art und den Grad der erforderlichen Sicherheitsunterstützung zu einem wettbewerbsfähigen Preis anbietet. Auch sollte der Anbieter bestehende Sicherheitswerkzeuge und -technologien ergänzen, statt sie vollständig zu ersetzen, und die lokalen und sektorspezifischen Datenschutzbestimmungen einhalten können, um allen Compliance-Verpflichtungen des Unternehmens nachzukommen.

Da sich die Bedrohungslandschaft ständig weiterentwickelt, sehen sich viele Unternehmen zunehmend außerstande, den Kampf allein mit internen Ressourcen fortzusetzen. Hier kann die passende MDR-Lösung eine gute Möglichkeit sein, um die Unternehmenssicherheit schnell und kosteneffizient zu stärken.

Tim Bandos, Chief Information Security Officer bei Digital Guardian

50 Artikel zu „Managed Detection and Response“

NEWS | IT-SECURITY | SERVICES | TIPPS

IT-Sicherheit: In 6 Schritten fit für Managed Security Services

Der Trend zu Managed Security Services (MSS) zeichnet sich immer mehr ab. Der Grund: Viele IT-Abteilungen kommen in puncto Sicherheit mittlerweile an die Grenzen ihrer Leistungsfähigkeit, da Angriffsszenarien sich ständig wandeln und das Handling von Sicherheitstools immer komplexer wird. Unternehmen ziehen daher Spezialisten hinzu, um Risiken zu vermeiden. Doch was ist nötig, um die Weichen…

NEWS | BUSINESS PROCESS MANAGEMENT | SERVICES

Incident Response Management: Service-basierter vs. Team-basierter Ansatz

Was ist besser im digitalen Zeitalter? Service-basierter vs. Team-basierter Ansatz? Täglich werden neue Meldungen über IT-Incidents publik, die die Vertraulichkeit und Integrität von Kundendaten sowie die generelle Verfügbarkeit von Daten und Anwendungen beeinträchtigen oder gar negative Auswirkungen auf den Ruf einer Marke oder die Bilanz eines Unternehmens haben. Dabei ist der finanzielle Schaden dieser…

NEWS | PRODUKTMELDUNG

Panda Security erhält Zuschlag für den globalen EDR-Schutz von Telefónica

Panda Security stattet die nächsten drei Jahre Telefónica mit Endpoint Detection and Response – Lösungen (EDR) aus. Die IT-Sicherheitslösung »Adaptive Defense 360« des spanischen Unternehmens Panda Security und sein Threat Hunting Service werden in insgesamt 14 Ländern auf 180.000 Computern im globalen IT-Netzwerk von Telefónica eingesetzt. Mit der Unterzeichnung dieses Vertrages vertraut Telefónica Global auf…

NEWS | IT-SECURITY | OUTSOURCING | SERVICES

Managed Security Services – eine Alternative zum Eigenbetrieb

Wie der IT-Markt insgesamt strebt auch der Security-Markt in Richtung Outsourcing. Für die Anwenderunternehmen bringt dies vielfältige Vorteile u.a. durch geringere Investitionskosten und auch geringeren Handling-Aufwand, indem ein spezialisierter Dienstleister (Managed Security Service Provider, MSSP) den Betrieb und die Überwachung von Security-Lösungen übernimmt. Dabei profitiert der Kunde auch vom aktuellen Wissen des Dienstleisters, was insbesondere…

NEWS | IT-SECURITY | TIPPS | WHITEPAPER

Diebe von Kreditkartendaten erweitern ihr Tech-Portfolio

FIN8-Gruppe nutzt seit Kurzem die Backdoor BADHATCH mit erweiterten Funktionalitäten und verbesserter Tarnung. Die Cyberkriminellen der FIN8-Gruppe haben die Möglichkeiten des Backdoor-Toolkits BADHATCH für ihre Zwecke erweitert und greifen Unternehmen mit neuen Varianten gezielt an. Die Experten der Bitdefender Labs konnten feststellen, dass die Gruppe nach einer Pause von etwa eineinhalb Jahren in mehreren Ländern…

NEWS | IT-SECURITY | KOMMUNIKATION

Hälfte der Unternehmen untersagt das Teilen von Threat-Intelligence-Erkenntnissen mit Fachkreisen

Zwei Drittel (66 Prozent) der Threat-Intelligence-Analysten sind in professionellen Communities aktiv, aber 52 Prozent derjenigen, die in IT- und Cybersecurity-Positionen tätig sind, haben nicht die Erlaubnis, Threat-Intelligence-Artefakte zu teilen, die durch diese Communities entdeckt wurden. Dies geht aus dem aktuellen Kaspersky-Report »Managing your IT security team« hervor [1]. Kaspersky ist seit vielen Jahren Verfechter…

NEWS | IT-SECURITY | TIPPS

Menschen sind der wichtigste Faktor zur Prävention und Abwehr von Cyberattacken

Kommissar Threat Hunter Keine Cyber-Security kann jeden Angriff abwehren und jede Lücke schließen. Dabei setzen viele Organisationen auf immer ausgefeiltere Abwehrtechnologien. Doch wie so häufig sind die Angreifer der IT-Sicherheit einen Schritt voraus – denn sie kennen die Abwehrtools selbst in- und auswendig und kennen somit jedes auch noch so kleine Schlupfloch. Technologie allein genügt…

NEWS | SERVICES | WHITEPAPER

Service Desk: 10 Prozesse, die 2021 automatisiert werden sollten

Seit dem Ausbruch der Corona-Pandemie stehen Unternehmen unter einem enormen wirtschaftlichen Druck. Damit sie weiterhin wettbewerbsfähig bleiben können, müssen sie in den digitalen Wandel investieren. Schließlich ermöglicht die Digitalisierung eine Reihe von Verbesserungen in Form von neuen Aufträgen, schnelleren Prozessen, geringeren Kosten oder vereinfachten Workflows. So haben die Ereignisse des Jahres 2020 in zahlreichen Unternehmen eine…

TRENDS 2021 | NEWS | TRENDS 2020 | DIGITALE TRANSFORMATION | IT-SECURITY | WHITEPAPER

Whitepaper: Cyber Security – Die digitale Transformation sicher gestalten

Digitalisierung bietet Hackern neue Angriffspunkte. IT-Security ist Top-Investitionsthema unter IT-Verantwortlichen. Managed Security Services Provider bieten umfangreiche Security-Dienstleistungen. Neues Lünendonk-Whitepaper kostenfrei verfügbar. Cyber Security spielt in Zeiten einer digitalen Welt eine zentrale Rolle. Die Digitalisierung von Prozessen und Produkten sowie die Vernetzung von Maschinen und Fahrzeugen bieten Hackern neue Einfallstore und Angriffsmöglichkeiten. Unternehmen investieren daher verstärkt…

AUSGABE 1-2-2021 | SECURITY SPEZIAL 1-2-2021 | NEWS | IT-SECURITY

Umfassende Risikoabsicherung & Prävention bei Schäden aus der Digitalisierung im Maschinen- und Anlagenbau

Ganzheitliches IT-Sicherheitsmanagement in Unternehmen besteht aus den vier Säulen Technik, Organisation, Menschen und Absicherung des Restrisikos. Im Interview erläutert Peter Janson, Prokurist der Dr. Hörtkorn München GmbH, wie sich Maschinenbauer gegen die Risiken der industriellen IoT absichern können.

AUSGABE 1-2-2021 | SECURITY SPEZIAL 1-2-2021 | NEWS | IT-SECURITY

Checkliste Cyber Security Incident – Nach dem Angriff ist vor dem Angriff

NEWS | DIGITALISIERUNG

Ein Jahr Corona: Der Branchencheck

Vor etwa einem Jahr erreichte das Corona-Virus Europa und beeinflusst bis heute sowohl das private als auch das wirtschaftliche Leben. Doch welche Branchen kommen am besten durch die Krise? GULP, Personaldienstleister in den Bereichen IT, Engineering, Finance und Life Science, ist dieser Frage auf den Grund gegangen. Die Bereitschaft von Unternehmen, externe Mitarbeitende zu beschäftigen,…

TRENDS 2021 | NEWS | TRENDS 2020 | BUSINESS | TRENDS INFRASTRUKTUR

Gewerbeimmobilien: Unternehmen halten an Büros fest

Der Büromarkt kommt weiterhin gut durch die Corona-Krise: Trotz Home Office wollen die meisten Unternehmen keine Büroflächen loswerden. Einige Firmen wollen aber umbauen, um mehr Raum für Austausch und Kommunikation zu schaffen. Ungeachtet des Home-Office-Booms wollen lediglich 6,4 Prozent der Unternehmen in den kommenden zwölf Monaten ihre Bürofläche reduzieren. Das zeigt eine neue IW-Umfrage unter…

NEWS | TRENDS SECURITY | IT-SECURITY | TIPPS

Polizeipräsenz im digitalen Raum: Internetnutzer wollen besser geschützt werden

Praktisch alle Onliner sagen: Bedrohung durch Cyberkriminelle wird größer. Bitkom und ZITiS kooperieren für Technologietrends im Sicherheitsbereich. Cyberkriminelle sind zunehmend auf dem Vormarsch – diesen Eindruck haben die allermeisten Internetnutzer. 94 Prozent von ihnen meinen: Die Bedrohung durch Internetkriminelle wird immer größer. Die große Mehrheit der Nutzer sieht daher Staat und Behörden in der Pflicht,…

NEWS | IT-SECURITY | STRATEGIEN | TIPPS

Das schwächste Glied: Der Mensch als IT-Sicherheitsrisiko

Fehlverhalten, ungenaue Richtlinien und falsche Konfigurationen von Endpunkten sind häufige Schwachpunkte. Die Cyber-Kill-Chain sucht sich meist das schwächste Glied in der Kette – und das ist oft der Mensch. Eine Analyse der Bitdefender-Telemetrie von 110.000 Endpunkten im ersten Halbjahr 2020 zeigt, dass Fehlkonfigurationen und der »Schwachpunkt Mitarbeiter« die Ursachen Nummer Eins für einen sehr…

NEWS | KOMMUNIKATION | TIPPS

Was ist ein VPN und wie funktioniert das?

Wer im Internet surft, hinterlässt unweigerlich Spuren. Allerdings gibt es durchaus Möglichkeiten, auch anonym im Netz unterwegs zu sein. Eine Option stellt ein VPN dar. Damit werden die eigenen Spuren beim Surfen reduziert oder auch verschleiert. Doch was ist das, wozu braucht man VPN und – wie funktioniert das eigentlich? Wichtige Fragen werden hier beantwortet.…

NEWS | INFRASTRUKTUR | KOMMUNIKATION

Persistente Konnektivität – Stabile und sichere mobile Datenverbindungen als Erfolgskriterium

Es ist noch gar nicht so lange her, dass Linklaters, eine der weltweit führenden Anwaltskanzleien, angekündigt hat, dass seine Mitarbeiter bis zur Hälfte der Woche von zu Hause aus ihre Arbeit verrichten können. Die Kanzlei war der Meinung, dass die Covid-19-Pandemie – und das damit verbundene erzwungene Experiment der Fernarbeit – die Gelegenheit bot, ihren…

NEWS | BUSINESS

Was ist Forex Hedging und welche Hedging-Strategien gibt es?

Forex Hedging dient dazu Risiken auszulagern und Investments abzusichern. In diesem Artikel werden die grundlegenden Funktionsweisen des Forex Hedging vorgestellt und unterschiedliche Hedging Strategien erklärt. Er ist eine Einführung und das Thema des Forex Hedging und bietet einen Überblick über die folgenden Fragen: Was ist Forex Hedging? Welche Forex-Strategien gibt es? Und worauf sollte…

NEWS | IT-SECURITY | STRATEGIEN | TIPPS

Security-Praxistipps: Sechs DevSecOps-Metriken für DevOps- und Sicherheitsteams

Mitarbeiter im DevOps-Team bekommen leicht das Gefühl, dass das Sicherheitsteam dazu da ist, ihnen die Arbeit schwerer zu machen. Sicherheitsfachkräfte haben vielleicht das Gefühl, dass DevOps ihre Prioritäten nicht teilt und die Sicherheit nie so ernst nehmen wird, wie sie es gerne hätten. Glücklicherweise muss das nicht so sein. Durch das Festlegen und Verfolgen gemeinsamer…

NEWS | IT-SECURITY | WHITEPAPER

Cyber-Espionage Report

Verizon hat zum ersten Mal den Cyber-Espionage Report (CER) veröffentlicht, der einen umfassenden Lagebericht über die Cyberspionage auf internationaler Ebene bietet. Der Report vermittelt neue Erkenntnisse über die Angreifer, ihre Opfer sowie zu Motiven und Methoden. Außerdem versteht sich der CER als Leitfaden für IT-Security-Experten, die solche Spionageangriffe besser verstehen und verhindern müssen. Dazu zeigt…

NEWS | BUSINESS | STRATEGIEN

Weiterqualifizierung mit SAP: SuccessFactors Learning oder Litmos Training?

Die digitale Transformation führt zu einem enormen Umbruch am Arbeitsmarkt: Während vor allem immer mehr Routineaufgaben von IT übernommen werden und damit Jobs wegfallen, fehlt für neue Aufgaben qualifiziertes Personal. Um der sich wandelnden Situation gerecht zu werden, können Unternehmen auch auf die Weiterqualifizierung ihrer Mitarbeiterinnen und Mitarbeiter setzen. Mit SAP SuccessFactors Learning und SAP…

NEWS | IT-SECURITY | STRATEGIEN

Malware-as-a-Service: Cybersecurity-Profis gegen APT-Unternehmer

Die sich weiter professionalisierende Hacker-Industrie bietet nicht nur Malware und Tools zur Miete an. Kriminelle Experten stellen auch ihre Arbeitsleistung für Geld zur Verfügung. Deren Expertise für Advanced Persistent Threats (APTs) erfordert eine Abwehr auf Augenhöhe: Managed Detection and Response (MDR). In den letzten Jahren hat sich die Cyberkriminalität weiter organisiert und orientiert sich dabei…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Risiko Home Office – Arbeiten von zu Hause im Jahr 2021

Von Yossi Naar, Chief Visionary Officer, Mitgründer von Cybereason Einer der großen Veränderungen weltweit war der schnelle und umfassende Wechsel zur Arbeit vom Home Office aus aufgrund von Covid-19. Diese Veränderung ging für die IT-Abteilungen mit reichlich Herausforderungen einher. Herausforderungen, die Hacker ihrerseits nicht zögerten für sich auszunutzen. Davon können wir 2021 mehr erwarten. Jedenfalls…

NEWS | TRENDS SECURITY | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | TRENDS SERVICES | TRENDS 2019 | IT-SECURITY | SERVICES

Der Channel für IT-Sicherheit im Jahr 2019 – ein Jahr der Services

Zu Beginn des Jahres 2019 wird es große und kleine Veränderungen innerhalb des Ökosystems der Channelpartner geben. Wie diese vermutlich aussehen werden, erklärt Jens Pälmer, zuständig für den Channel bei Palo Alto Networks in Deutschland, Österreich und der Schweiz. »Die Vorhersage dessen, was das Jahr verspricht, lässt sich jedoch nicht einmal mittels künstlicher Intelligenz treffen«,…

NEWS | BUSINESS | TRENDS SECURITY | TRENDS 2017 | IT-SECURITY

Früherkennung und Bekämpfung sind die Top-Prioritäten von Unternehmen im Bereich Security für das Jahr 2017

Weltweite Ausgaben für Informationssicherheit werden im Jahr 2017 90 Milliarden US-Dollar betragen. Laut dem IT-Research und Beratungsunternehmen Gartner werden Unternehmen ihre Strategie im Bereich Informationssicherheit im Jahr 2017 ändern. Sie werden sich von einer reinen Prävention abwenden und sich dabei mehr auf Früherkennung und Bekämpfung konzentrieren. Die weltweiten Ausgaben für Informationssicherheit werden im Jahr 2017…

NEWS | IT-SECURITY | TIPPS

Verbindungswege ohne Risiko: Fünf Säulen für eine sichere Netzwerkebene

Das mit der Pandemie verschärfte mobile Arbeiten stellt auch die Netzwerksicherheit vor große Probleme. Es hat neue Risiken verursacht und bestehende verschärft. Mit fünf Grundprinzipien können IT-Administratoren die Cybersicherheit auf dieser Ebene erhöhen. Aktuell gefährden mehrere Faktoren die Sicherheit in Netzen: Überstürztes Home Office: Laut Bitdefender hatte im Frühjahr 2020 jedes zweite Unternehmen keine Pläne,…

NEWS | IT-SECURITY | PRODUKTMELDUNG

Gateways schützen KMU gegen die fortschrittlichsten Cyberbedrohungen

Die erweiterte Palette an Quantum Spark Security Gateways von Check Point bietet automatisierte Bedrohungsabwehr und integrierte Sicherheit mit Zero-Touch-Verwaltung, um die besonderen Anforderungen von KMU zu erfüllen. Check Point Software Technologies Ltd., ein Anbieter von Cyber-Sicherheitslösungen, gibt die Verfügbarkeit der Quantum Spark-Serie von Sicherheits-Gateways für kleine und mittlere Unternehmen (KMU) bekannt. Die Palette von sechs…

NEWS | IT-SECURITY | TIPPS

Cybersicherheit im Home Office

5 Lehren aus der Pandemie, die wir gerne vorher gewusst hätten. Als die Pandemie zu Anfang des Jahres über uns hereinbrach, waren viele Unternehmen gezwungen, auf Remote Work umzustellen. Während die Priorität darauf lag, Prozesse und die Zusammenarbeit im Unternehmen am Laufen zu halten, spielte IT-Sicherheit zunächst nur eine untergeordnete Rolle. Spätestens mit dem zweiten…

NEWS | TRENDS SECURITY | IT-SECURITY | WHITEPAPER

»Null Ausfallzeit« ist mehr als ein IT-Problem

Die Relevanz der Ausfallzeit von IT-Systemen wird oft erst deutlich, wenn die Probleme akut sind. Die Praxis zeigt: Die meisten Unternehmen können nicht mehr als eine Stunde Ausfallzeit für geschäftskritische Anwendungen relativ problemlos verkraften. Die geschätzte durchschnittliche Zeit für die Wiederherstellung beträgt jedoch mehr als sechs Stunden. Pure Storage berichtet aus der Praxis und…

NEWS | TRENDS SECURITY | IT-SECURITY

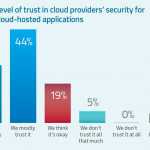

Studie: Web-Anwendungen unnötig anfällig für Cyberangriffe

Globale Unternehmen haben Schwierigkeiten, eine konsistente Anwendungssicherheit über mehrere Plattformen hinweg aufrechtzuerhalten. Zudem verlieren sie mit dem Aufkommen neuer Architekturen und der Einführung von Application Program Interfaces (APIs) an Transparenz. Dies sind die zentralen Ergebnisse der Radware-Studie »2020-2021 State of Web Application Security Report« [1]. Hintergrund dieser Entwicklung ist die Notwendigkeit, sich schnell auf ein…

NEWS | CLOUD COMPUTING | IT-SECURITY

AD/AAD in hybriden Umgebungen: Ein neues Zeitalter beim Systemmanagement?

Unternehmen kaufen inzwischen im Rahmen ihrer BYOD-Richtlinien eine Vielzahl unterschiedlicher Geräte für den professionellen Einsatz. Für die Belegschaft hat das in der Regel Vorteile, während IT-Abteilungen die Entwicklung eher mit Sorge betrachten. Sie sind gezwungen, sehr viel mehr Geräte mit aktuellen mobilen Technologien im Auge zu behalten als jemals zuvor. Kann die Migration von Active…

NEWS | TIPPS | WHITEPAPER

Angreifer aufspüren, wenn sie aus der Cloud ins Netzwerk eindringen

Die zahlreichen erfolgreichen Cyberangriffe der vergangenen Monate machen es mehr als deutlich: IT-Sicherheitsteams benötigen einen Einblick in die Interaktion der Benutzer mit ihrer IT-Infrastruktur über alle Medien hinweg. Vectra AI, Experte für KI-basierte Cybersicherheit erläutert, wie dies möglich wird. Während des gesamten Angriffslebenszyklus wachsam bleiben Wird ein potentieller Angreifer entdeckt, der versucht, Daten aus der…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Cybersicherheit mit KI-Unterstützung – Rückblick und Ausblick

Bereits im Januar 2004 wurde ein loser Zusammenschluss von CISOs namens Jericho Forum offiziell gegründet, um das Konzept der De-Perimeterization zu definieren und zu fördern. Das Jericho Forum vertrat die Position, dass der traditionelle Netzwerkperimeter erodiert und Unternehmen die Sicherheitsauswirkungen eines solchen Abdriftens nicht verinnerlicht hatten. Seither ist in Sachen Cybersicherheit viel passiert. Andreas…

NEWS | BUSINESS | KOMMENTAR

Keine Wahl ist auch keine Lösung

Software as a Service (SaaS) ist eine feine Sache. Für viele Anwender genau das Richtige. Aber für alle? Ganz sicher nicht! Immer mehr Software-Anbieter tun jedoch so, als wäre SaaS die alleinseligmachende Darreichungsform und lassen den Anwendern keine Wahl mehr: entweder SaaS oder gar nichts. Jüngstes Beispiel ist Atlassian. Der Anbieter von Lösungen für Software-Entwickler…

NEWS | CLOUD COMPUTING | IT-SECURITY

Auf dem SaaS-Auge blind – Angst vor E-Mail-Angriffen blendet Sicherheitsverantwortliche

Der E-Mail-Verkehr gilt immer noch als kritischstes Einfalltor für Cyberangriffe, während SaaS-basierte Angriffe zunehmen – Sicherheitsverantwortliche nehmen das Risiko bislang jedoch kaum war. Vectra AI, tätig im Bereich NDR (Network Detection and Response), weist im Zuge der jüngsten Sicherheitsvorfälle in Zusammenhang mit SaaS-Anwendungen erneut darauf hin, wie kritisch dieser Bedrohungsvektor ist. Im Zuge der digitalen…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Cyber-Sicherheitsprognosen für 2021

Es wird einen Zuwachs bei Angriffen mit Erpressersoftware geben. Weitere Prognosen sind, dass mit Hilfe künstlicher Intelligenz generierte Identitäten für neue Spielarten des Social Engineering genutzt werden, dass Cyberkriminelle verstärkt ihre Hacking-Dienste gegen Bezahlung anbieten und neue Vorgehensweisen, Werkzeuge und Strategien entwickeln, um Sicherheitslücken im Home Office auszunutzen. BAE Systems Applied Intelligence hat seine Prognosen…

NEWS | CLOUD COMPUTING | RECHENZENTRUM | AUSGABE 11-12-2020

Der Druck auf Unternehmen bei der Nutzung von US-Clouds wächst – Private Clouds im eigenen Rechenzentrum

NEWS | FAVORITEN DER REDAKTION | IT-SECURITY | RECHENZENTRUM | AUSGABE 11-12-2020

Alles wird agil – auch Backup und Recovery: Wider besseres Wissen

Backup und Recovery trägt nicht unmittelbar zum Geschäftserfolg bei und wird daher oft als sekundär empfunden und auch so behandelt. Bis der Ernstfall eintritt. Mit agilem Backup lassen sich nicht nur alle Daten wiederherstellen, sondern auch komplette Infrastrukturen inklusive der aktuellen Konfigurationen.

NEWS | IT-SECURITY | AUSGABE 11-12-2020 | SECURITY SPEZIAL 11-12-2020

Das Einmaleins der Cybersicherheit – Digitalisierung ja, aber zu wenig IT-Security

NEWS | IT-SECURITY | STRATEGIEN

Mehr Zusammenarbeit in Sachen Cybersecurity – Kooperation ist der Schlüssel zum mehr IT-Sicherheit in unsicheren Zeiten

Die Ereignisse der letzten Monate haben die CISOs und die IT-Sicherheitsteams unter enormen Druck gesetzt, nach einer Ausweitung der Fernarbeit ihre Netzwerke angemessen zu schützen. Für Unternehmen, die bereits Maßnahmen für die Heimarbeit ihrer Belegschaft eingeführt haben, stellt dies möglicherweise keine Herausforderung dar. Für andere, die daran gewöhnt sind, Maschinen zu überwachen, zu steuern und…

50 Artikel zu „Managed Detection and Response“

NEWS | IT-SECURITY | SERVICES | TIPPS

IT-Sicherheit: In 6 Schritten fit für Managed Security Services

Der Trend zu Managed Security Services (MSS) zeichnet sich immer mehr ab. Der Grund: Viele IT-Abteilungen kommen in puncto Sicherheit mittlerweile an die Grenzen ihrer Leistungsfähigkeit, da Angriffsszenarien sich ständig wandeln und das Handling von Sicherheitstools immer komplexer wird. Unternehmen ziehen daher Spezialisten hinzu, um Risiken zu vermeiden. Doch was ist nötig, um die Weichen…

NEWS | BUSINESS PROCESS MANAGEMENT | SERVICES

Incident Response Management: Service-basierter vs. Team-basierter Ansatz

Was ist besser im digitalen Zeitalter? Service-basierter vs. Team-basierter Ansatz? Täglich werden neue Meldungen über IT-Incidents publik, die die Vertraulichkeit und Integrität von Kundendaten sowie die generelle Verfügbarkeit von Daten und Anwendungen beeinträchtigen oder gar negative Auswirkungen auf den Ruf einer Marke oder die Bilanz eines Unternehmens haben. Dabei ist der finanzielle Schaden dieser…

NEWS | PRODUKTMELDUNG

Panda Security erhält Zuschlag für den globalen EDR-Schutz von Telefónica

Panda Security stattet die nächsten drei Jahre Telefónica mit Endpoint Detection and Response – Lösungen (EDR) aus. Die IT-Sicherheitslösung »Adaptive Defense 360« des spanischen Unternehmens Panda Security und sein Threat Hunting Service werden in insgesamt 14 Ländern auf 180.000 Computern im globalen IT-Netzwerk von Telefónica eingesetzt. Mit der Unterzeichnung dieses Vertrages vertraut Telefónica Global auf…

NEWS | IT-SECURITY | OUTSOURCING | SERVICES

Managed Security Services – eine Alternative zum Eigenbetrieb

Wie der IT-Markt insgesamt strebt auch der Security-Markt in Richtung Outsourcing. Für die Anwenderunternehmen bringt dies vielfältige Vorteile u.a. durch geringere Investitionskosten und auch geringeren Handling-Aufwand, indem ein spezialisierter Dienstleister (Managed Security Service Provider, MSSP) den Betrieb und die Überwachung von Security-Lösungen übernimmt. Dabei profitiert der Kunde auch vom aktuellen Wissen des Dienstleisters, was insbesondere…

NEWS | IT-SECURITY | TIPPS | WHITEPAPER

Diebe von Kreditkartendaten erweitern ihr Tech-Portfolio

FIN8-Gruppe nutzt seit Kurzem die Backdoor BADHATCH mit erweiterten Funktionalitäten und verbesserter Tarnung. Die Cyberkriminellen der FIN8-Gruppe haben die Möglichkeiten des Backdoor-Toolkits BADHATCH für ihre Zwecke erweitert und greifen Unternehmen mit neuen Varianten gezielt an. Die Experten der Bitdefender Labs konnten feststellen, dass die Gruppe nach einer Pause von etwa eineinhalb Jahren in mehreren Ländern…

NEWS | IT-SECURITY | KOMMUNIKATION

Hälfte der Unternehmen untersagt das Teilen von Threat-Intelligence-Erkenntnissen mit Fachkreisen

Zwei Drittel (66 Prozent) der Threat-Intelligence-Analysten sind in professionellen Communities aktiv, aber 52 Prozent derjenigen, die in IT- und Cybersecurity-Positionen tätig sind, haben nicht die Erlaubnis, Threat-Intelligence-Artefakte zu teilen, die durch diese Communities entdeckt wurden. Dies geht aus dem aktuellen Kaspersky-Report »Managing your IT security team« hervor [1]. Kaspersky ist seit vielen Jahren Verfechter…

NEWS | IT-SECURITY | TIPPS

Menschen sind der wichtigste Faktor zur Prävention und Abwehr von Cyberattacken

Kommissar Threat Hunter Keine Cyber-Security kann jeden Angriff abwehren und jede Lücke schließen. Dabei setzen viele Organisationen auf immer ausgefeiltere Abwehrtechnologien. Doch wie so häufig sind die Angreifer der IT-Sicherheit einen Schritt voraus – denn sie kennen die Abwehrtools selbst in- und auswendig und kennen somit jedes auch noch so kleine Schlupfloch. Technologie allein genügt…

NEWS | SERVICES | WHITEPAPER

Service Desk: 10 Prozesse, die 2021 automatisiert werden sollten

Seit dem Ausbruch der Corona-Pandemie stehen Unternehmen unter einem enormen wirtschaftlichen Druck. Damit sie weiterhin wettbewerbsfähig bleiben können, müssen sie in den digitalen Wandel investieren. Schließlich ermöglicht die Digitalisierung eine Reihe von Verbesserungen in Form von neuen Aufträgen, schnelleren Prozessen, geringeren Kosten oder vereinfachten Workflows. So haben die Ereignisse des Jahres 2020 in zahlreichen Unternehmen eine…

TRENDS 2021 | NEWS | TRENDS 2020 | DIGITALE TRANSFORMATION | IT-SECURITY | WHITEPAPER

Whitepaper: Cyber Security – Die digitale Transformation sicher gestalten

Digitalisierung bietet Hackern neue Angriffspunkte. IT-Security ist Top-Investitionsthema unter IT-Verantwortlichen. Managed Security Services Provider bieten umfangreiche Security-Dienstleistungen. Neues Lünendonk-Whitepaper kostenfrei verfügbar. Cyber Security spielt in Zeiten einer digitalen Welt eine zentrale Rolle. Die Digitalisierung von Prozessen und Produkten sowie die Vernetzung von Maschinen und Fahrzeugen bieten Hackern neue Einfallstore und Angriffsmöglichkeiten. Unternehmen investieren daher verstärkt…

AUSGABE 1-2-2021 | SECURITY SPEZIAL 1-2-2021 | NEWS | IT-SECURITY

Umfassende Risikoabsicherung & Prävention bei Schäden aus der Digitalisierung im Maschinen- und Anlagenbau

Ganzheitliches IT-Sicherheitsmanagement in Unternehmen besteht aus den vier Säulen Technik, Organisation, Menschen und Absicherung des Restrisikos. Im Interview erläutert Peter Janson, Prokurist der Dr. Hörtkorn München GmbH, wie sich Maschinenbauer gegen die Risiken der industriellen IoT absichern können.

AUSGABE 1-2-2021 | SECURITY SPEZIAL 1-2-2021 | NEWS | IT-SECURITY

Checkliste Cyber Security Incident – Nach dem Angriff ist vor dem Angriff

NEWS | DIGITALISIERUNG

Ein Jahr Corona: Der Branchencheck

Vor etwa einem Jahr erreichte das Corona-Virus Europa und beeinflusst bis heute sowohl das private als auch das wirtschaftliche Leben. Doch welche Branchen kommen am besten durch die Krise? GULP, Personaldienstleister in den Bereichen IT, Engineering, Finance und Life Science, ist dieser Frage auf den Grund gegangen. Die Bereitschaft von Unternehmen, externe Mitarbeitende zu beschäftigen,…

TRENDS 2021 | NEWS | TRENDS 2020 | BUSINESS | TRENDS INFRASTRUKTUR

Gewerbeimmobilien: Unternehmen halten an Büros fest

Der Büromarkt kommt weiterhin gut durch die Corona-Krise: Trotz Home Office wollen die meisten Unternehmen keine Büroflächen loswerden. Einige Firmen wollen aber umbauen, um mehr Raum für Austausch und Kommunikation zu schaffen. Ungeachtet des Home-Office-Booms wollen lediglich 6,4 Prozent der Unternehmen in den kommenden zwölf Monaten ihre Bürofläche reduzieren. Das zeigt eine neue IW-Umfrage unter…

NEWS | TRENDS SECURITY | IT-SECURITY | TIPPS

Polizeipräsenz im digitalen Raum: Internetnutzer wollen besser geschützt werden

Praktisch alle Onliner sagen: Bedrohung durch Cyberkriminelle wird größer. Bitkom und ZITiS kooperieren für Technologietrends im Sicherheitsbereich. Cyberkriminelle sind zunehmend auf dem Vormarsch – diesen Eindruck haben die allermeisten Internetnutzer. 94 Prozent von ihnen meinen: Die Bedrohung durch Internetkriminelle wird immer größer. Die große Mehrheit der Nutzer sieht daher Staat und Behörden in der Pflicht,…

NEWS | IT-SECURITY | STRATEGIEN | TIPPS

Das schwächste Glied: Der Mensch als IT-Sicherheitsrisiko

Fehlverhalten, ungenaue Richtlinien und falsche Konfigurationen von Endpunkten sind häufige Schwachpunkte. Die Cyber-Kill-Chain sucht sich meist das schwächste Glied in der Kette – und das ist oft der Mensch. Eine Analyse der Bitdefender-Telemetrie von 110.000 Endpunkten im ersten Halbjahr 2020 zeigt, dass Fehlkonfigurationen und der »Schwachpunkt Mitarbeiter« die Ursachen Nummer Eins für einen sehr…

NEWS | KOMMUNIKATION | TIPPS

Was ist ein VPN und wie funktioniert das?

Wer im Internet surft, hinterlässt unweigerlich Spuren. Allerdings gibt es durchaus Möglichkeiten, auch anonym im Netz unterwegs zu sein. Eine Option stellt ein VPN dar. Damit werden die eigenen Spuren beim Surfen reduziert oder auch verschleiert. Doch was ist das, wozu braucht man VPN und – wie funktioniert das eigentlich? Wichtige Fragen werden hier beantwortet.…

NEWS | INFRASTRUKTUR | KOMMUNIKATION

Persistente Konnektivität – Stabile und sichere mobile Datenverbindungen als Erfolgskriterium

Es ist noch gar nicht so lange her, dass Linklaters, eine der weltweit führenden Anwaltskanzleien, angekündigt hat, dass seine Mitarbeiter bis zur Hälfte der Woche von zu Hause aus ihre Arbeit verrichten können. Die Kanzlei war der Meinung, dass die Covid-19-Pandemie – und das damit verbundene erzwungene Experiment der Fernarbeit – die Gelegenheit bot, ihren…

NEWS | BUSINESS

Was ist Forex Hedging und welche Hedging-Strategien gibt es?

Forex Hedging dient dazu Risiken auszulagern und Investments abzusichern. In diesem Artikel werden die grundlegenden Funktionsweisen des Forex Hedging vorgestellt und unterschiedliche Hedging Strategien erklärt. Er ist eine Einführung und das Thema des Forex Hedging und bietet einen Überblick über die folgenden Fragen: Was ist Forex Hedging? Welche Forex-Strategien gibt es? Und worauf sollte…

NEWS | IT-SECURITY | STRATEGIEN | TIPPS

Security-Praxistipps: Sechs DevSecOps-Metriken für DevOps- und Sicherheitsteams

Mitarbeiter im DevOps-Team bekommen leicht das Gefühl, dass das Sicherheitsteam dazu da ist, ihnen die Arbeit schwerer zu machen. Sicherheitsfachkräfte haben vielleicht das Gefühl, dass DevOps ihre Prioritäten nicht teilt und die Sicherheit nie so ernst nehmen wird, wie sie es gerne hätten. Glücklicherweise muss das nicht so sein. Durch das Festlegen und Verfolgen gemeinsamer…

NEWS | IT-SECURITY | WHITEPAPER

Cyber-Espionage Report

Verizon hat zum ersten Mal den Cyber-Espionage Report (CER) veröffentlicht, der einen umfassenden Lagebericht über die Cyberspionage auf internationaler Ebene bietet. Der Report vermittelt neue Erkenntnisse über die Angreifer, ihre Opfer sowie zu Motiven und Methoden. Außerdem versteht sich der CER als Leitfaden für IT-Security-Experten, die solche Spionageangriffe besser verstehen und verhindern müssen. Dazu zeigt…

NEWS | BUSINESS | STRATEGIEN

Weiterqualifizierung mit SAP: SuccessFactors Learning oder Litmos Training?

Die digitale Transformation führt zu einem enormen Umbruch am Arbeitsmarkt: Während vor allem immer mehr Routineaufgaben von IT übernommen werden und damit Jobs wegfallen, fehlt für neue Aufgaben qualifiziertes Personal. Um der sich wandelnden Situation gerecht zu werden, können Unternehmen auch auf die Weiterqualifizierung ihrer Mitarbeiterinnen und Mitarbeiter setzen. Mit SAP SuccessFactors Learning und SAP…

NEWS | IT-SECURITY | STRATEGIEN

Malware-as-a-Service: Cybersecurity-Profis gegen APT-Unternehmer

Die sich weiter professionalisierende Hacker-Industrie bietet nicht nur Malware und Tools zur Miete an. Kriminelle Experten stellen auch ihre Arbeitsleistung für Geld zur Verfügung. Deren Expertise für Advanced Persistent Threats (APTs) erfordert eine Abwehr auf Augenhöhe: Managed Detection and Response (MDR). In den letzten Jahren hat sich die Cyberkriminalität weiter organisiert und orientiert sich dabei…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Risiko Home Office – Arbeiten von zu Hause im Jahr 2021

Von Yossi Naar, Chief Visionary Officer, Mitgründer von Cybereason Einer der großen Veränderungen weltweit war der schnelle und umfassende Wechsel zur Arbeit vom Home Office aus aufgrund von Covid-19. Diese Veränderung ging für die IT-Abteilungen mit reichlich Herausforderungen einher. Herausforderungen, die Hacker ihrerseits nicht zögerten für sich auszunutzen. Davon können wir 2021 mehr erwarten. Jedenfalls…

NEWS | TRENDS SECURITY | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | TRENDS SERVICES | TRENDS 2019 | IT-SECURITY | SERVICES

Der Channel für IT-Sicherheit im Jahr 2019 – ein Jahr der Services

Zu Beginn des Jahres 2019 wird es große und kleine Veränderungen innerhalb des Ökosystems der Channelpartner geben. Wie diese vermutlich aussehen werden, erklärt Jens Pälmer, zuständig für den Channel bei Palo Alto Networks in Deutschland, Österreich und der Schweiz. »Die Vorhersage dessen, was das Jahr verspricht, lässt sich jedoch nicht einmal mittels künstlicher Intelligenz treffen«,…

NEWS | BUSINESS | TRENDS SECURITY | TRENDS 2017 | IT-SECURITY

Früherkennung und Bekämpfung sind die Top-Prioritäten von Unternehmen im Bereich Security für das Jahr 2017

Weltweite Ausgaben für Informationssicherheit werden im Jahr 2017 90 Milliarden US-Dollar betragen. Laut dem IT-Research und Beratungsunternehmen Gartner werden Unternehmen ihre Strategie im Bereich Informationssicherheit im Jahr 2017 ändern. Sie werden sich von einer reinen Prävention abwenden und sich dabei mehr auf Früherkennung und Bekämpfung konzentrieren. Die weltweiten Ausgaben für Informationssicherheit werden im Jahr 2017…

NEWS | IT-SECURITY | TIPPS

Verbindungswege ohne Risiko: Fünf Säulen für eine sichere Netzwerkebene

Das mit der Pandemie verschärfte mobile Arbeiten stellt auch die Netzwerksicherheit vor große Probleme. Es hat neue Risiken verursacht und bestehende verschärft. Mit fünf Grundprinzipien können IT-Administratoren die Cybersicherheit auf dieser Ebene erhöhen. Aktuell gefährden mehrere Faktoren die Sicherheit in Netzen: Überstürztes Home Office: Laut Bitdefender hatte im Frühjahr 2020 jedes zweite Unternehmen keine Pläne,…

NEWS | IT-SECURITY | PRODUKTMELDUNG

Gateways schützen KMU gegen die fortschrittlichsten Cyberbedrohungen

Die erweiterte Palette an Quantum Spark Security Gateways von Check Point bietet automatisierte Bedrohungsabwehr und integrierte Sicherheit mit Zero-Touch-Verwaltung, um die besonderen Anforderungen von KMU zu erfüllen. Check Point Software Technologies Ltd., ein Anbieter von Cyber-Sicherheitslösungen, gibt die Verfügbarkeit der Quantum Spark-Serie von Sicherheits-Gateways für kleine und mittlere Unternehmen (KMU) bekannt. Die Palette von sechs…

NEWS | IT-SECURITY | TIPPS

Cybersicherheit im Home Office

5 Lehren aus der Pandemie, die wir gerne vorher gewusst hätten. Als die Pandemie zu Anfang des Jahres über uns hereinbrach, waren viele Unternehmen gezwungen, auf Remote Work umzustellen. Während die Priorität darauf lag, Prozesse und die Zusammenarbeit im Unternehmen am Laufen zu halten, spielte IT-Sicherheit zunächst nur eine untergeordnete Rolle. Spätestens mit dem zweiten…

NEWS | TRENDS SECURITY | IT-SECURITY | WHITEPAPER

»Null Ausfallzeit« ist mehr als ein IT-Problem

Die Relevanz der Ausfallzeit von IT-Systemen wird oft erst deutlich, wenn die Probleme akut sind. Die Praxis zeigt: Die meisten Unternehmen können nicht mehr als eine Stunde Ausfallzeit für geschäftskritische Anwendungen relativ problemlos verkraften. Die geschätzte durchschnittliche Zeit für die Wiederherstellung beträgt jedoch mehr als sechs Stunden. Pure Storage berichtet aus der Praxis und…

NEWS | TRENDS SECURITY | IT-SECURITY

Studie: Web-Anwendungen unnötig anfällig für Cyberangriffe

Globale Unternehmen haben Schwierigkeiten, eine konsistente Anwendungssicherheit über mehrere Plattformen hinweg aufrechtzuerhalten. Zudem verlieren sie mit dem Aufkommen neuer Architekturen und der Einführung von Application Program Interfaces (APIs) an Transparenz. Dies sind die zentralen Ergebnisse der Radware-Studie »2020-2021 State of Web Application Security Report« [1]. Hintergrund dieser Entwicklung ist die Notwendigkeit, sich schnell auf ein…

NEWS | CLOUD COMPUTING | IT-SECURITY

AD/AAD in hybriden Umgebungen: Ein neues Zeitalter beim Systemmanagement?

Unternehmen kaufen inzwischen im Rahmen ihrer BYOD-Richtlinien eine Vielzahl unterschiedlicher Geräte für den professionellen Einsatz. Für die Belegschaft hat das in der Regel Vorteile, während IT-Abteilungen die Entwicklung eher mit Sorge betrachten. Sie sind gezwungen, sehr viel mehr Geräte mit aktuellen mobilen Technologien im Auge zu behalten als jemals zuvor. Kann die Migration von Active…

NEWS | TIPPS | WHITEPAPER

Angreifer aufspüren, wenn sie aus der Cloud ins Netzwerk eindringen

Die zahlreichen erfolgreichen Cyberangriffe der vergangenen Monate machen es mehr als deutlich: IT-Sicherheitsteams benötigen einen Einblick in die Interaktion der Benutzer mit ihrer IT-Infrastruktur über alle Medien hinweg. Vectra AI, Experte für KI-basierte Cybersicherheit erläutert, wie dies möglich wird. Während des gesamten Angriffslebenszyklus wachsam bleiben Wird ein potentieller Angreifer entdeckt, der versucht, Daten aus der…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Cybersicherheit mit KI-Unterstützung – Rückblick und Ausblick

Bereits im Januar 2004 wurde ein loser Zusammenschluss von CISOs namens Jericho Forum offiziell gegründet, um das Konzept der De-Perimeterization zu definieren und zu fördern. Das Jericho Forum vertrat die Position, dass der traditionelle Netzwerkperimeter erodiert und Unternehmen die Sicherheitsauswirkungen eines solchen Abdriftens nicht verinnerlicht hatten. Seither ist in Sachen Cybersicherheit viel passiert. Andreas…

NEWS | BUSINESS | KOMMENTAR

Keine Wahl ist auch keine Lösung

Software as a Service (SaaS) ist eine feine Sache. Für viele Anwender genau das Richtige. Aber für alle? Ganz sicher nicht! Immer mehr Software-Anbieter tun jedoch so, als wäre SaaS die alleinseligmachende Darreichungsform und lassen den Anwendern keine Wahl mehr: entweder SaaS oder gar nichts. Jüngstes Beispiel ist Atlassian. Der Anbieter von Lösungen für Software-Entwickler…

NEWS | CLOUD COMPUTING | IT-SECURITY

Auf dem SaaS-Auge blind – Angst vor E-Mail-Angriffen blendet Sicherheitsverantwortliche

Der E-Mail-Verkehr gilt immer noch als kritischstes Einfalltor für Cyberangriffe, während SaaS-basierte Angriffe zunehmen – Sicherheitsverantwortliche nehmen das Risiko bislang jedoch kaum war. Vectra AI, tätig im Bereich NDR (Network Detection and Response), weist im Zuge der jüngsten Sicherheitsvorfälle in Zusammenhang mit SaaS-Anwendungen erneut darauf hin, wie kritisch dieser Bedrohungsvektor ist. Im Zuge der digitalen…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Cyber-Sicherheitsprognosen für 2021

Es wird einen Zuwachs bei Angriffen mit Erpressersoftware geben. Weitere Prognosen sind, dass mit Hilfe künstlicher Intelligenz generierte Identitäten für neue Spielarten des Social Engineering genutzt werden, dass Cyberkriminelle verstärkt ihre Hacking-Dienste gegen Bezahlung anbieten und neue Vorgehensweisen, Werkzeuge und Strategien entwickeln, um Sicherheitslücken im Home Office auszunutzen. BAE Systems Applied Intelligence hat seine Prognosen…

NEWS | CLOUD COMPUTING | RECHENZENTRUM | AUSGABE 11-12-2020

Der Druck auf Unternehmen bei der Nutzung von US-Clouds wächst – Private Clouds im eigenen Rechenzentrum

NEWS | FAVORITEN DER REDAKTION | IT-SECURITY | RECHENZENTRUM | AUSGABE 11-12-2020

Alles wird agil – auch Backup und Recovery: Wider besseres Wissen

Backup und Recovery trägt nicht unmittelbar zum Geschäftserfolg bei und wird daher oft als sekundär empfunden und auch so behandelt. Bis der Ernstfall eintritt. Mit agilem Backup lassen sich nicht nur alle Daten wiederherstellen, sondern auch komplette Infrastrukturen inklusive der aktuellen Konfigurationen.

NEWS | IT-SECURITY | AUSGABE 11-12-2020 | SECURITY SPEZIAL 11-12-2020

Das Einmaleins der Cybersicherheit – Digitalisierung ja, aber zu wenig IT-Security

NEWS | IT-SECURITY | STRATEGIEN

Mehr Zusammenarbeit in Sachen Cybersecurity – Kooperation ist der Schlüssel zum mehr IT-Sicherheit in unsicheren Zeiten

Die Ereignisse der letzten Monate haben die CISOs und die IT-Sicherheitsteams unter enormen Druck gesetzt, nach einer Ausweitung der Fernarbeit ihre Netzwerke angemessen zu schützen. Für Unternehmen, die bereits Maßnahmen für die Heimarbeit ihrer Belegschaft eingeführt haben, stellt dies möglicherweise keine Herausforderung dar. Für andere, die daran gewöhnt sind, Maschinen zu überwachen, zu steuern und…