Illustration: Absmeier, PCB-Tech

Mitarbeiter im DevOps-Team bekommen leicht das Gefühl, dass das Sicherheitsteam dazu da ist, ihnen die Arbeit schwerer zu machen. Sicherheitsfachkräfte haben vielleicht das Gefühl, dass DevOps ihre Prioritäten nicht teilt und die Sicherheit nie so ernst nehmen wird, wie sie es gerne hätten. Glücklicherweise muss das nicht so sein. Durch das Festlegen und Verfolgen gemeinsamer Ziele können die Sicherheits- und DevOps-Teams des Unternehmens den Erfolg des jeweils anderen verstärken, anstatt aneinander vorbeizuarbeiten.

Im Folgenden wird von Palo Alto Networks erläutert, welche Arten von Zielen Sicherheit und DevOps gemeinsam verfolgen können und welche Metriken sie verwenden können, um ihren gemeinsamen Fortschritt zu messen.

Warum gemeinsame Ziele und Metriken für Sicherheit und DevOps

Diese konzeptionelle Kluft zwischen DevOps und Sicherheit ist leicht zu verstehen. Beide Teams haben traditionell grundverschiedene Ziele. Das DevOps-Team will schnelle, effiziente Releases, während das Sicherheitsteam alle Schwachstellen beseitigen will, auch wenn das bedeutet, den Lebenszyklus der Softwareentwicklung zu verlangsamen. Bislang gab es wenig direkte Überschneidungen zwischen den Teams. Darüber hinaus ließ die Art und Weise, wie die Ziele festgelegt wurden, wenig Raum für ein gemeinsames Zielgefühl. Jedes Team definierte seine eigenen Prioritäten und verlangte dann, dass die anderen sie unterstützen.

Dies ist alles andere als ideal, und ein besserer Ansatz ist möglich. In einer gut geführten IT-Organisation sollten sich der DevOps- und Security-Betrieb gegenseitig verstärken, indem sie Ziele identifizieren und verfolgen, die für beide Seiten von Vorteil sind, was auch als DevSecOps bezeichnet wird. Auf diese Weise hat jedes Team das Gefühl, dass es am Erfolg des anderen beteiligt ist. Es bietet auch eine gemeinsame Sprache in Form von gemeinsamen Metriken, die beide Teams verwenden können, um ihren Fortschritt in Richtung der gemeinsamen Ziele zu messen.

Gemeinsame Metriken für DevOps- und Sicherheitsteams

Welche Ziele und Metriken die DevOps- und Sicherheitsteams am besten gemeinsam nutzen, hängt davon ab, welche Arten von Software sie bereitstellen, wie die Anwendungen gehostet werden und so weiter. Aber im Allgemeinen sind die folgenden Ziele und Metriken nach Meinung von Palo Alto Networks ein guter Anfang:

- Reduzierte Anzahl der geöffneten Sicherheitstickets

Die Reduzierung der Anzahl der Sicherheitstickets, die in einem bestimmten Zeitraum geöffnet werden, ist ein offensichtliches Ziel für das Sicherheitsteam. Das DevOps-Team profitiert jedoch auch von der Reduzierung der Sicherheitstickets. Ein Sicherheitsproblem bedeutet oft eine Verzögerung bei der Softwareauslieferung oder (bei schwerwiegenden Vorfällen) sogar ein Rollback zu einem früheren Release, was ein großer Schlag für das Ziel des DevOps-Teams ist, eine kontinuierliche Release-Geschwindigkeit zu erreichen.

Beide Teams können dazu beitragen, die Gesamtzahl der pro Monat oder Quartal geöffneten Sicherheitstickets zu reduzieren. Sicherheitstools, die sich in die CI/CD-Pipeline integrieren, können den Sicherheitsteams helfen, ihre Überprüfung von Schwachstellen zu verbessern und gleichzeitig die DevOps-Bemühungen zu automatisieren, um Sicherheitsprobleme während der Entwicklung und der Tests zu finden und zu beheben.

- Reduzierte Time-to-Deploy

Die Time-to-Deploy ist eine Kennzahl, auf deren Minimierung sich das DevOps-Team traditionell konzentriert hat. Je schneller jedes Release bereitgestellt werden kann, desto näher kommt man der kontinuierlichen Bereitstellung.

Auch die Sicherheit profitiert von einer geringeren Time-to-Deploy, denn das bedeutet, dass Sicherheitsprobleme durch ein neues Release schneller behoben werden können. Das Sicherheitsteam kann dazu beitragen, die Time-to-Deploy zu minimieren, indem es seine Review-Prozesse für Release-Kandidaten automatisiert und daran arbeitet, die Sicherheit nach links zu verlagern, sodass Sicherheitsprobleme früher in der Pipeline identifiziert werden, wenn sie in der Regel leichter zu beheben sind.

- Entdeckung von Schwachstellen in der Vorproduktionsphase

Apropos Verlagerung der Sicherheit nach links: Die Anzahl der Sicherheitsschwachstellen, die identifiziert werden, bevor die Software in Produktion geht, verbessert sowohl das Ergebnis von DevOps als auch die Sicherheit. Für das DevOps-Team bedeutet es ein geringeres Risiko, dass Sicherheitsprobleme nach der Bereitstellung ein Rollback auslösen oder eine ernsthafte Unterbrechung des kontinuierlichen Lieferzyklus verursachen. Für die Sicherheit bedeutet es, dass weniger schwerwiegende Schwachstellen ihren Weg in die Produktionsumgebung finden, wo sie den größten Schaden anrichten können.

Durch die Zusammenarbeit bei der Identifizierung von Fehlern im vorproduzierten Code können DevOps und Security also den Erfolg des jeweils anderen unterstützen.

- Geringere Time-to-Remediate

Die Behebung von Sicherheitsproblemen erfordert die Zusammenarbeit zwischen dem Sicherheits- und dem DevOps-Team. Das Sicherheitsteam übernimmt die Führung bei der Identifizierung des Fehlers, und das DevOps-Team ist für die Implementierung eines Fixes zuständig. Aufgrund der gemeinsamen Verantwortung, die mit dieser Metrik verbunden ist, ist die gemeinsame Verfolgung (und das Bestreben, die Zeit bis zur Behebung zu minimieren) ein effektives Ziel für DevOps- und Sicherheitsteams.

- Reduzieren von fehlgeschlagenen Sicherheitstests

Wenn ein Release abgelehnt wird, weil es die Sicherheitstests nicht bestanden hat, sind nicht nur die Sicherheitsingenieure unglücklich darüber, dass DevOps versucht hat, ein Release herauszubringen, das Schwachstellen enthält. Auch das DevOps-Team ist gezwungen, Code neu zu schreiben und mit Verzögerungen im Auslieferungsprozess zu rechnen. Spannungen können auch zwischen den beiden Teams entstehen, wenn DevOps das Gefühl hat, dass die Sicherheitstests unnötig streng sind oder sich auf die falschen Punkte konzentrieren.

Wenn sich beide Teams jedoch ein gemeinsames Ziel setzen, die Anzahl der fehlgeschlagenen Sicherheitstests zu reduzieren, gewinnen sie ein Gefühl der gemeinsamen Verantwortung für diese Metrik. Im Gegenzug ist es wahrscheinlicher, dass sie zusammenarbeiten, um das Problem zu beheben, anstatt Energie mit gegenseitigen Schuldzuweisungen zu verschwenden.

- Prozentsatz der bestandenen Sicherheitsprüfungen

Es mag für DevOps-Teams verlockend sein, Sicherheitsaudits als etwas zu betrachten, durch das sie sich durchwursteln müssen, was sie aber im Grunde ignorieren können. Das DevOps-Team wird vielleicht kritisiert, wenn Sicherheitsaudits Schwachstellen in DevOps-Prozessen finden, aber der Hammer landet vor allem auf dem Sicherheitsteam, wenn Audits fehlschlagen. Die Realität ist jedoch, dass fehlgeschlagene Sicherheitsaudits beide Teams in Gefahr bringen, unabhängig davon, wer die Verantwortung für das Versagen trägt. Wiederkehrende Fehlschläge bei Sicherheitsaudits schaden dem Ruf der gesamten IT-Organisation und könnten schließlich eine Überholung beider Teams auslösen. Andererseits wirft eine kontinuierliche Aufzeichnung erfolgreicher Sicherheitsaudits ein positives Licht auf Sicherheitsingenieure und DevOps-Ingenieure gleichermaßen. Die Mitglieder beider Gruppen können stolz darauf sein (und bei ihrem nächsten potenziellen Arbeitgeber damit angeben), Teil eines Teams zu sein, das bei der Erfüllung von Sicherheitszielen große Erfolge vorweisen kann.

Fazit

Es ist einfach, über die Wichtigkeit der Überbrückung der Kluft zwischen DevOps-Teams und Sicherheitsteams zu sprechen, aber es ist oft viel schwieriger, diese Teams dazu zu bringen, in der Praxis zusammenzuarbeiten. Durch die Festlegung gemeinsamer Ziele und Metriken, für die jedes Team gemeinsam verantwortlich ist, können Unternehmen nach Meinung von Palo Alto Networks die Ergebnisse verbessern und die Spannungen abbauen, die DevOps und Sicherheit oft voneinander trennen.

180 Artikel zu „DevSecOps“

AUSGABE 11-12-2020 | SECURITY SPEZIAL 11-12-2020 | NEWS | IT-SECURITY

DevSecOps – Security in DevOps-Geschwindigkeit

NEWS | IT-SECURITY | TIPPS

In 6 Schritten zu DevSecOps

Während DevOps schon weitverbreitet ist, erkennen nun immer mehr Unternehmen, dass es entscheidend ist, nicht nur Entwicklung und Betrieb enger zu verzahnen, sondern, dass man auch Sicherheit immer von Anfang an mitdenken sollte. Dem trägt der DevSecOps-Ansatz Rechnung. Doch ebenso wie DevOps, ist dieser Ansatz kein Produkt, das man kauft, oder eine Lösung, die man…

NEWS | DIGITALISIERUNG | EFFIZIENZ | FAVORITEN DER REDAKTION | INFRASTRUKTUR | IT-SECURITY | RECHENZENTRUM | SERVICES

Cybersicherheit und Container – So funktioniert die Umstellung auf DevSecOps

Die schnelle Einführung von Containern im Unternehmen sind eine einzigartige Gelegenheit dar, die generelle Sicherheitsstrategie zu verändern. Container stellen eine gute Möglichkeit dar, die Kluft zwischen Entwicklungs- und Sicherheitsteams zu überbrücken. Ist es möglich, dass Container das Unternehmen einen Schritt näher an DevSecOps heranbringen? Palo Alto Networks nimmt das Thema unter die Lupe. Computing hat…

NEWS | DIGITALISIERUNG | EFFIZIENZ | IT-SECURITY | SERVICES | STRATEGIEN

DevSecOps: Unternehmen müssen umdenken, um in der Softwareentwicklung erfolgreich zu sein

Hindernis für die Integration von Sicherheit in die gesamte Softwareentwicklung sei laut der weltweiten Studie die bestehende Unternehmenskultur. Im Zentrum der weltweiten Studie »Integrating Security into the DNA of Your Software Lifecycle« von CA Technologies stand die Frage, wie sich die Kultur eines Unternehmens auf dessen Fähigkeit auswirkt, Sicherheit in den gesamten Software-Entwicklungsprozess einzubinden.…

NEWS | BUSINESS PROCESS MANAGEMENT | DIGITALISIERUNG | EFFIZIENZ | INFRASTRUKTUR | IT-SECURITY | LÖSUNGEN | SERVICES | TIPPS

DevSecOps: Wie sich Microservices auf die Anwendungssicherheit auswirken

Die Architektur von Software verändert sich grundlegend – Microservices sind auf dem Vormarsch. Drei zentrale Herausforderungen, die das für die Anwendungssicherheit mit sich bringt. Microservices sind im Software Development schon seit mehreren Jahren auf dem Vormarsch. Viele kleine Services anstatt einzelner monolithischer Applikationen zu entwickeln, bietet in der Tat zahlreiche Vorzüge. Eine kleine Auswahl der…

NEWS | CLOUD COMPUTING

Was an den Mythen über die Cloud dran ist und was nicht

Kostengünstig, aber datenschutztechnisch heikel: Über die Cloud existieren zahlreiche Mythen. Was ist an ihnen dran? Viele Unternehmen spielen mit dem Gedanken, Anwendungen künftig in der Cloud zu betreiben. Dabei sind sie mit zahlreichen Mythen konfrontiert, die sich rund um die Cloud ranken. Der auf Software Revival spezialisierte IT-Dienstleister Avision klärt auf, was es mit fünf…

NEWS | IT-SECURITY | STRATEGIEN

Malware-as-a-Service: Cybersecurity-Profis gegen APT-Unternehmer

Die sich weiter professionalisierende Hacker-Industrie bietet nicht nur Malware und Tools zur Miete an. Kriminelle Experten stellen auch ihre Arbeitsleistung für Geld zur Verfügung. Deren Expertise für Advanced Persistent Threats (APTs) erfordert eine Abwehr auf Augenhöhe: Managed Detection and Response (MDR). In den letzten Jahren hat sich die Cyberkriminalität weiter organisiert und orientiert sich dabei…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Pandemie: Diese IT-Prognosen für 2021 sollte man berücksichtigen

Die »neue Normalität« umfasst digitale Transformationen, die sich auf die Effektivität von Fernarbeit auswirken. Fünf Prognosen unterstreichen, wie die digitale Transformation Unternehmen dabei hilft, im Zuge von Covid-19 wettbewerbsfähig zu bleiben und den Übergang zur »neuen Normalität« zu meistern. »Unternehmen sollten davon ausgehen, dass sich viele der Trends von 2020 im Jahr 2021 weiter beschleunigen…

NEWS | INFRASTRUKTUR | LÖSUNGEN

Digital Experience Monitoring: Für mehr Qualität bei der mobilen IT-Nutzung

Das Arbeiten aus der Ferne hat sich für immer verändert und zeigt keine Anzeichen einer Rückkehr zur »Normalität«. Letzten Endes haben die IT-Teams nun akzeptiert, dass die Belegschaft auf absehbare Zeit verteilt bleiben wird. Viele haben sich jedoch noch nicht an die Realität angepasst, dass sie nur einen begrenzten Einblick in Endpunkte, Konnektivität und Anwendungsleistung…

TRENDS 2021 | NEWS | TRENDS KOMMUNIKATION | KOMMUNIKATION

5G und Intelligent Edge – was erwartet uns 2021?

Illustration: Absmeier, Autonome Fahrzeuge, Drohnen, Telemedizin und Industrie 4.0 – die Welt bewegt sich am intelligenten Netzwerkrand. Anwendungen erfordern den Umgang mit riesigen Datenmengen für fundierte Entscheidungen und immer mehr Aktivitäten müssen autonom und in Echtzeit stattfinden. Funktionen, die künstliche Intelligenz und Machine Learning nutzen, sind unabdingbar für die Realisierung solcher Anwendungen. Gleichzeitig bilden…

AUSGABE 11-12-2020 | NEWS | CLOUD COMPUTING | RECHENZENTRUM

Hyperkonvergente Infrastruktur – Rüsten Sie Ihr Rechenzentrum für das Hybrid-Cloud-Zeitalter

Deutsche Unternehmen hängen an ihren Rechenzentren. Doch zeitgleich wird vermehrt auf die Cloud gesetzt. Um beides miteinander zu verbinden, wird im Data Center eine IT-Infrastruktur benötigt, die für eine hybride Multi-Cloud ausgelegt ist. Bei der Erneuerung des Rechenzentrums geht es darum, die Vorzüge der Cloud-Architektur auch On-Prem umzusetzen und damit ein einheitliches Betriebsmodell zu etablieren.

NEWS | IT-SECURITY | PRODUKTMELDUNG

Dynatrace bietet erstmals Lösung für Cloud Application Security an

Neues Plattformmodul erhöht Continuous Runtime Application Security für Produktions- und Vorproduktionsumgebungen, optimiert für Kubernetes und DevSecOps. Das Software-Intelligence-Unternehmen Dynatrace tritt in den Markt für Cloud Application Security ein. Dazu hat das Unternehmen seine branchenführende Software-Intelligence-Plattform um ein neues Modul erweitert: Das neue Dynatrace Application Security Module bietet kontinuierliche Runtime-Application-Self-Protection-Funktionen (RASP) für Anwendungen in der…

NEWS | IT-SECURITY | ONLINE-ARTIKEL | SERVICES

Missstände bei Berechtigungen schnell erkennen: Wer hat in Microsoft-Umgebungen worauf Zugriff?

Die Anzahl der polizeilich erfassten Cyberkriminalfälle ist in den letzten Jahren enorm angestiegen. Während 2005 noch 26.650 Fälle in Deutschland verzeichnet wurden, zählte die Polizei im letzten Jahr bereits 100.514 Fälle, also fast viermal so viele [1]. Aus diesem Grund gilt es, Sicherheitslücken in IT-Systemen von Unternehmen zu schließen. Dazu gehören unter anderem noch bestehende…

AUSGABE 11-12-2020 | NEWS | BUSINESS | DIGITALISIERUNG | STRATEGIEN

Digitalisierung in der Life-Science-Branche – Um- und Neudenken statt nur modernisieren

Digitalisierung, neue Technologien, neue Arbeitsplätze und moderne Formen der Zusammenarbeit, der Arbeitswelt und der Arbeitsweisen und nicht zuletzt die Corona-Pandemie fordern Veränderungen auch in der Life-Science-Branche. Darüber gibt Oliver Benecke Auskunft, Leiter des neu gegründeten Life-Science-Bereichs der COSMO CONSULT-Gruppe.

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Cybersecurity Predictions: Cyberangriffe werden 2021 noch zielgerichteter

Steigende Zahlen bei Thread Hijacking, Whaling und von Menschen initiierter Ransomware. HP stellt seine Cybersecurity-Prognosen für das Jahr 2021 vor und prognostiziert, dass Sicherheitsbedrohungen in den kommenden zwölf Monaten weiter stark ansteigen werden. Besonderes Augenmerk gilt dabei von Menschen initiierter Ransomware, Thread Hijacking, unbeabsichtigten Insider-Bedrohungen, Kompromittierung von geschäftlichen E-Mails und Whaling-Angriffen. Die Prognosen der…

NEWS | IT-SECURITY

Container erfolgreich absichern

Datensicherung, Disaster Recovery und Mobilität sind der Schlüssel zum Erfolg von container-basierten Anwendungen. VMs leisten IT-Teams und ihren Organisationen seit vielen Jahren gute Dienste. Sie bieten eine sehr effektive Architektur, die das Betriebssystem und die Anwendungen von der zugrunde liegenden Hardware trennt. Zu ihren vielen Vorteilen gehört, dass sie die Ressourcennutzung optimieren und eine hohe…

NEWS | IT-SECURITY | STRATEGIEN

5G benötigt Security-by-Design-Ansatz

Die 5G-Technologie wird viele bahnbrechende Anwendungsszenarien ermöglichen. Durch die zunehmende Vernetzung steigen aber auch die Sicherheitsgefahren. NTT hält einen Security-by-Design-Ansatz für unerlässlich, die Sicherheit muss also von Anfang integraler Bestandteil von 5G-Infrastrukturen sein. Der neue Netzwerkstandard 5G bietet viele Vorteile, wie niedrige Latenzen, hohe Bandbreiten und Datenübertragungsraten oder zuverlässige Kommunikationsverbindungen. Allerdings bringt die Einführung…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Sicherheitsfragen 2021 – und die Antworten darauf

Für das Jahr 2021 stellen sich eine Menge Fragen in Zusammenhang mit der Sicherheit: Lassen sich mit einer Zero-Trust-Architektur Cyberangriffe für den Angreifer schwieriger gestalten? Werden strengere Auditing-Praktiken umgesetzt? Wird das mangelnde Bewusstsein von möglichen RPA-Sicherheitsauswirkungen im Jahr 2021 zu einem schwerwiegenden RPA-Hack führen? Wird 2021 das Jahr der »Customizable Cloud«? Wird die scheinbare…

NEWS | TRENDS 2020 | BUSINESS | STRATEGIEN

Datengesteuerte Unternehmen erzielen 70 Prozent mehr Umsatz je Mitarbeiter

Unternehmen, die beim Dateneinsatz führend sind, erzielen 22 Prozent mehr Gewinn und pro Mitarbeiter 70 Prozent mehr Umsatz als ihre Wettbewerber. Trotzdem tragen datengestützte Entscheidungen erst in 38 Prozent der Organisationen zum Geschäftserfolg bei. Zudem vertraut nur jede fünfte Führungskraft den eigenen Daten. Zu diesen Ergebnissen kommt die aktuelle Studie »The data-powered Enterprise: Why Organizations…

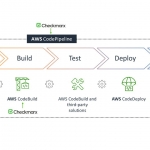

NEWS | PRODUKTMELDUNG

Checkmarx stellt Application Security Testing im AWS Marketplace bereit und erlangt die AWS DevOps Kompetenz

Listing und Zertifizierung positionieren Checkmarx als flexiblen und verlässlichen Partner für Unternehmen, die einfach sichere Software entwickeln wollen. Checkmarx, Anbieter von Software-Security-Lösungen für DevOps, hat zwei wichtige Meilensteine in der Zusammenarbeit mit Amazon Web Services (AWS) erreicht: Checkmarx stellt seine Software-Security-Lösungen ab sofort über den AWS Marketplace bereit und erlangt darüber hinaus den AWS DevOps…

NEWS | BUSINESS | STRATEGIEN

Diese Fähigkeiten müssen Führungskräfte heute mitbringen

Zahlreiche Entwicklungen – und dazu zählt nicht nur die Coronakrise – wälzen das Wirtschafts- und Arbeitsleben um. Diese Veränderungen erfordern auch ganz neue Fähigkeiten von den Führungskräften. Carsten Rust, Senior Director Digital Transformation EMEA bei Pegasystems, erläutert fünf zentrale Eigenschaften, auf die es heute bei Führungskräften besonders ankommt. Storytelling Leadership. Kommunikation ist in Krisenzeiten wie…

NEWS | TRENDS 2020 | BUSINESS | TRENDS SECURITY | IT-SECURITY

Mangel an Zusammenarbeit zwischen Geschäfts- und Sicherheitsverantwortlichen ist geschäftsschädigend

Die Kluft zeigt sich ebenfalls in der Reaktion von Unternehmen auf die weltweite Pandemie. Tenable stellte zwischen deutschen Geschäfts- und Sicherheitsverantwortlichen einen Mangel an Zusammenarbeit fest, der sich laut einem neuen Branchenbericht als nachteilig für Unternehmen erwiesen hat. Sechsundsechzig Prozent der deutschen Sicherheitsverantwortlichen gaben an, dass sie nicht mit geschäftlichen Interessenvertretern zusammenarbeiten, um Kosten-, Leistungs-…

NEWS | IT-SECURITY | WHITEPAPER

Leitfaden: Warum die Sicherheit in Software so entscheidend ist

Sieben Leitfragen zur Sicherheit von softwarebasierten Produkten. Die Digitalisierungsprozesse in Wirtschaft und Gesellschaft führen dazu, dass Software und softwarebasierte Produkte zunehmend allgegenwärtig sind. Neben den damit verbundenen Möglichkeiten und Chancen gilt es aber auch Gefahren und Bedrohungsszenarien zu berücksichtigen. Darauf weist der Digitalverband Bitkom in seinem neuen Leitfaden »Zur Sicherheit softwarebasierter Produkte« hin. Über grundlegende…

NEWS | LÖSUNGEN | SERVICES

Open Source Software: Vorteile nutzen und Risiken vermeiden

Open Source Software zu nutzen, ist bei deutschen Unternehmen schon lange gang und gäbe, denn sie bringt ihnen viele Vorteile. Warum Unternehmen dabei auf kommerzielle Open-Source-Produkte setzten sollten, lesen Sie im Folgenden. Bei Open Source Software (OSS) denken die meisten Anwender an kostenlose Software. Tatsächlich kann OSS gratis sein – muss sie aber nicht. In…

NEWS | TRENDS 2020 | BUSINESS PROCESS MANAGEMENT | STRATEGIEN | WHITEPAPER

Erfolgreiche DevOps-Entwicklung braucht passende Rahmenbedingungen und interne Unterstützung

Viele Unternehmen sind noch nicht in der Lage, das enorme Potenzial von DevOps auszuschöpfen. Gründe dafür sind, so der Münchner IT-Dienstleister Consol, interne Widerstände, ungeeignete Prozesse, eingefahrene Methoden, eine zu starre Kultur und mangelnde Unterstützung durch das Management. DevOps markieren aktuell die Spitze in der Evolution der Anwendungsprogrammierung. Für die agile Entwicklung einer modernen, wettbewerbsfähigen…

NEWS | IT-SECURITY | WHITEPAPER

BSIMM: Ein Fahrplan in Richtung Softwaresicherheit

Das Building Security In Maturity-Modell ist ein Studiendesign zu real existierenden Software Security Initiatives, kurz SSIs [1]. Hier werden die Praktiken vieler verschiedener Unternehmen quantifiziert und hinsichtlich von Gemeinsamkeiten sowie individuellen Variationen beschrieben. Dadurch liefert der Bericht quasi ein Spiegelbild der Softwaresicherheit von Unternehmen rund um den Globus. Die Ergebnisse sind zwar besonders relevant für Unternehmen, die Softwarekomponenten…

NEWS | IT-SECURITY | STRATEGIEN | WHITEPAPER

Open Source im Unternehmen einsetzen, ja oder nein?

Ein Kommentar von Tim Mackey, Principal Security Strategist bei Synopsys Open Source spielt in der modernen Software-Entwicklung und -Bereitstellung eine entscheidende Rolle. Das lässt sich schwerlich von der Hand weisen. Dabei wird aber gerne übersehen, wie Open Source sich hinsichtlich der Sicherheit und der Einhaltung von Lizenzbestimmungen auf die Risikosituation innerhalb einer Anwendung…

NEWS | TRENDS 2020 | TRENDS INFRASTRUKTUR | DIGITALISIERUNG | INFRASTRUKTUR

Neue Studie zeigt: Data Gravity lässt regionale Datenzentren wachsen

Der Data Gravity Index DGx misst erstmalig die Erstellung, Aggregation und den Austausch von Unternehmensdaten weltweit. Europa ist das globale Gravitationszentrum für Unternehmensdaten und wird seinen Vorsprung bis 2024 weiter ausbauen. 2010 prägte Dave McCrory erstmalig den Begriff der Data Gravity. Er beschrieb damit das Phänomen, dass große Datenmengen Systeme, Anwendungen und Dienste physisch…

NEWS | IT-SECURITY | AUSGABE 9-10-2020 | SECURITY SPEZIAL 9-10-2020

Ohne Unterstützung der Geschäftsführung keine Sicherheitskultur – Die menschliche Firewall

NEWS | BUSINESS | STRATEGIEN | AUSGABE 9-10-2020

Sechs Tipps wie Unternehmen während der Covid-19-Krise ihre Entwicklung skalieren können – Agile trotz Corona-Maßnahmen

NEWS | FAVORITEN DER REDAKTION | IT-SECURITY

Remote Learning und Remote Working: Chancen und Risiken für die App-Sicherheit

Illustration: Geralt Absmeier Covid-19 hat viele von uns gezwungen, sich sehr schnell mit neuen Realitäten auseinanderzusetzen. Dazu gehören Remote Learning und Remote Working. Kinder und Erwachsene, Eltern und Lehrer sowie ein großer Teil der Erwerbstätigen sind betroffen. Mobile Apps und Webanwendungen wurden vor der Corona-Krise in erster Linie im geschäftlichen Umfeld oder im Freizeitbereich eingesetzt.…

NEWS | PRODUKTMELDUNG

Hochverfügbarkeit: Canonical stellt mit HA MicroK8s äußerst zuverlässige und kleine Kubernetes vor

Canonical, der Herausgeber von Ubuntu, bietet ab sofort autonome Hochverfügbarkeits-Cluster (HA) in MicroK8s, den leichten Kubernetes, an. Die bereits für IoT- und Entwickler-Workstations beliebten MicroK8s werden damit auch deutlich belastbarer für Produktions-Workloads in Cloud- und Server-Implementierungen. Die Hochverfügbarkeit wird automatisch aktiviert, sobald drei oder mehr Knoten zu einem Cluster verbunden sind, und der Datenspeicher…

NEWS | DIGITALE TRANSFORMATION | STRATEGIEN | TIPPS

Nachhaltiger Erfolg: Drei Vorteile einer smarten digitalen Transformation

2020 stellt sowohl die Gesellschaft als auch die Wirtschaft vor zahlreiche Herausforderungen. Unternehmen haben dadurch realisiert: Die digitale Transformation passiert nicht von alleine. Nur wer jetzt schon nachhaltig an die Zukunft denkt, kann den kommenden Herausforderungen einen Schritt voraus sein. Joe Garber, Vice President of Strategy and Solutions bei Micro Focus, zeigt drei Vorteile einer…

NEWS | DIGITALISIERUNG | DIGITALE TRANSFORMATION

Was sind die größten Einstiegshürden bei der Digitalisierung?

Google, Amazon und Apple haben es vorgemacht: Die Digitalisierung von Betrieben und Wertschöpfungsketten ist das Geschäftsmodell der Zukunft. Auch in Deutschland sind sich große wie kleine Betriebe darüber einig, dass es digitale Transformation braucht – vor allem die Corona-Krise hat das noch einmal deutlich gezeigt. Und doch geht der Umstieg in vielen Branchen nicht immer…

NEWS | IT-SECURITY | TIPPS

Rückkehr ins Büro: TÜV SÜD gibt Tipps zur IT-Sicherheit

Das Arbeiten im Home-Office während der Corona-Pandemie hat die Angriffsfläche für Cyberkriminelle spürbar vergrößert. Doch auch der Wechsel vom Home-Office zurück ins Büro bringt einige Risiken für die IT-Sicherheit mit sich. Die Experten von TÜV SÜD Sec-IT geben einen Überblick zu den wichtigsten Regeln für die IT-Sicherheit. »Grundsätzlich besteht die größte Gefahr darin, dass sich…

NEWS | WHITEPAPER

Whitepaper: Produkt-Compliance-Kompetenzen etablieren

Der Entzug von Produktzertifikaten oder die kostspielige Anpassung von Produkten, die Gefährdung von Audits und Zertifizierungen oder empfindliche zivil- bzw. strafrechtliche Maßnahmen – all das sind mögliche Konsequenzen, wenn Unternehmen die Produkt-Compliance unzureichend umsetzen. Sicherzustellen, dass alle rechtlichen Vorgaben korrekt eingehalten werden, wird allerdings eine immer anspruchsvollere Aufgabe – insbesondere aktuell in der Automobilbranche. Zurückzuführen…

NEWS | IT-SECURITY | WHITEPAPER

Whitepaper: Reifegradmodelle für die unternehmensinterne Cybersicherheit

Die Beratungsboutique für Cybersicherheit carmasec veröffentlicht im Rahmen des European Cyber Security Month mit dem Whitepaper Reifegradmodelle für die Cybersicherheit Ihres Unternehmens eine auf die Anforderungen des deutschen Raumes angepasste Methodik zur Bewertung und Optimierung unternehmensinterner Security-Prozesse. Mit Hilfe eines Reifegradmodells können Unternehmen eine bessere Handlungs-, Planungs- und Budgetsicherheit erreichen und sich auf zukünftige…

NEWS | TRENDS 2020 | BUSINESS | DIGITALE TRANSFORMATION | TRENDS GESCHÄFTSPROZESSE

Digitale Transformationsprojekte scheitern meist an kulturellen Fragen oder schlechter Beratung durch den Anbieter

Die Geschäftsethik ist bei der Auswahl eines Technologie-Anbieters für deutsche Unternehmen genauso wichtig wie die eigentliche Technologie. 35 Prozent der Unternehmen nennen eine mangelhafte Beratung durch den Anbieter als den entscheidenden Grund, warum ein digitales Transformationsprojekt fehlschlägt. Fast ein Viertel der befragten Entscheider wurde von der Geschäftsführung angehalten, einen Anbieter nur aufgrund dessen Bekanntheit…

NEWS | TRENDS INFRASTRUKTUR | INFRASTRUKTUR | KOMMUNIKATION | WHITEPAPER

Unternehmen erhöhen Netzwerkzuverlässigkeit durch NetOps-Automatisierung

Viele Unternehmen leiden unter Netzwerkausfällen. Automatisierung kann helfen, diese Probleme schnell in den Griff zu bekommen. Neun von zehn Unternehmen haben laut einer aktuellen Umfrage auf diese Weise die Zuverlässigkeit ihres Netzwerks verbessert. Geht es darum, Netzwerkausfälle zu beheben, ist für Unternehmen die größte Herausforderung, Techniker schnell an den Ort des Geschehens zu bekommen.…

NEWS | TRENDS 2020 | TRENDS WIRTSCHAFT

Ein Drittel der deutschen Führungskräfte wünscht sich bessere Fachkompetenzen im IT-Bereich

Ein Drittel der deutschen Führungskräfte setzt infolge der Pandemie stärker auf Soft Skills. 32 % der befragten Führungskräfte sehen in der durch die Corona-Pandemie beschleunigten digitalen Transformation eine Chance für ihr Unternehmen; andererseits mangelt es im IT-Bereich zum Teil an notwendigen Fachkenntnissen. 36 % aller Führungskräfte glauben, dass Soft Skills im Arbeitsalltag künftig stärker…