Illustration: Absmeier, Xresch

Die 5G-Technologie wird viele bahnbrechende Anwendungsszenarien ermöglichen. Durch die zunehmende Vernetzung steigen aber auch die Sicherheitsgefahren. NTT hält einen Security-by-Design-Ansatz für unerlässlich, die Sicherheit muss also von Anfang integraler Bestandteil von 5G-Infrastrukturen sein.

Der neue Netzwerkstandard 5G bietet viele Vorteile, wie niedrige Latenzen, hohe Bandbreiten und Datenübertragungsraten oder zuverlässige Kommunikationsverbindungen. Allerdings bringt die Einführung von 5G nicht nur die von den Vorgängern bekannten und teilweise übernommenen Risiken mit sich, sondern auch neue Gefahren und Schwachstellen. Viele Risiken sind dabei noch unbekannt, da 5G völlig neue Anwendungen ermöglicht, die vom Internet der Dinge über Autonomes Fahren bis zu Smart Cities reichen.

Auf jeden Fall erhöht die Einführung der 5G-Technologie und ihrer Komponenten die Angriffsfläche im Vergleich zu bisher genutzten Technologien, allein schon durch die verstärkte Nutzung von Software und neuen Services sowie die hohe Anzahl vernetzter Sensoren und Geräte. Damit steigt das Bedrohungspotenzial für ein Unternehmen erheblich. Zu den konkreten Gefahren gehören Malware, DDoS- und »Man-in-the-Middle«-Angriffe.

Doch wer wird 5G ins Visier nehmen? Die Liste der potenziellen Angreifer ist lang. Cyberkriminelle, insbesondere in organisierten Gruppen mit entsprechendem Know-how, können 5G für einen Datendiebstahl oder Finanzbetrug nutzen. Die erweiterte 5G-Angriffsfläche kann auch das Risiko erhöhen, dass ein Unternehmen mit Insider-Bedrohungen konfrontiert wird – entweder von einem unerfahrenen Benutzer, der unbeabsichtigt Störungen verursacht, oder von einem böswilligen Insider, der den Zugang zu wichtigen Netzwerkfunktionen ausnutzt, um einen weitreichenden Schaden anzurichten. Darüber hinaus ist denkbar, dass Hacktivisten versuchen, die Technologie selbst – oder die für den Ausbau der Infrastruktur verantwortlichen Stellen – ins Visier zu nehmen, da es teilweise auch gesundheitliche Bedenken im Zusammenhang mit den von 5G genutzten Funksystemen gibt.

Nicht zuletzt dürften 5G-Technologien gerade auch für staatliche Angreifer von besonderem Interesse sein, etwa zu Spionage- und militärischen Zwecken. Die Kontrolle von Netzwerken und Geräten könnte einer Regierung leicht Einblick in die Kommunikation eines anderen Staates geben – und sogar die Möglichkeit zur Störung dieser Kommunikation. Eine besondere Gefahr besteht, wenn eine Regierung die Herstellung von 5G-Komponenten kontrollieren kann.

Die teilweise immensen 5G-Gefahren, die aus der umfassenden Vernetzung von Geräten, Services und Anwendungen resultieren, haben dazu geführt, dass viele Forscher und Ingenieure an der Eindämmung der Bedrohungen arbeiten. »Das ist eine gute Nachricht, denn die Sicherheit wird bei der Einführung neuer Technologien allzu oft zunächst vernachlässigt und erst im Nachgang betrachtet. Eine nachträgliche Integration von Sicherheitsfunktionen ist aber nur sehr schwer oder nur mit einem extrem hohen Kostenaufwand realisierbar«, erklärt Sebastian Ganschow, GTM Manager Security bei NTT Ltd.

Die Security Divison von NTT empfiehlt, dass Organisationen bei der 5G-Implementierung wie bei der Einführung jeder neuen Technologie potenzielle Sicherheitsrisiken von Anfang an berücksichtigen und erforderliche Abwehrmaßnahmen ergreifen. Alle 5G-Implementierungen sollten immer strategisch geplant werden, und zwar unter Berücksichtigung der Sicherheitsauswirkungen, Überwachungsmöglichkeiten und Konfigurationsoptionen, um negative Folgen zu minimieren. Zudem muss gewährleistet sein, dass Produkte und Lösungen nur von geprüften Anbietern erworben und verwendet werden, die strenge Sicherheitsvorschriften für die Lieferkette einhalten. Außerdem sollten die eigenen Sicherheitsrichtlinien in der gesamten 5G-Supply-Chain Anwendung finden. Es kann unter diesen Voraussetzungen sein, dass ein sofortiger, sicherer 5G-Einsatz in der Netzwerkumgebung eines Unternehmens nicht immer möglich ist. »Nicht nur der Zeitfaktor darf bei der 5G-Nutzung das ausschlaggebende Kriterium sein, sondern auch die Sicherheit sollte immer eine hohe Priorität einnehmen«, betont Ganschow. »Auch bei 5G gilt: Frühzeitige Integration von Sicherheitsfunktionen nach dem Prinzip Security by Design.«

464 Artikel zu „Security by Design“

NEWS | DIGITALISIERUNG | FAVORITEN DER REDAKTION | INDUSTRIE 4.0 | INTERNET DER DINGE | IT-SECURITY | KOMMENTAR | STRATEGIEN

Keine mobile Sicherheit ohne Security by Design

Bei der Softwareentwicklung von Desktop-, Web- und Mobil-Anwendungen kommt niemand mehr an Security by Design vorbei. Software muss von Grund auf und von Anfang an sicher sein. Nur so ist sie optimal vor Cyberattacken, Datenmanipulation und Datendiebstahl geschützt. Die Anzahl von Cyberattacken steigt weiter rasant und die Angriffe werden zunehmend komplexer. Statt im Nachhinein immer…

NEWS | BUSINESS PROCESS MANAGEMENT | TRENDS 2018 | IT-SECURITY | SERVICES | STRATEGIEN

»Security by Design« wird wichtiges Kriterium beim Datenmanagement

Cloud Data Management im Umfeld der DSGVO. Die zentrale Aufgabe von Cloud Data Management ist es, Daten unabhängig von ihrem Standort auf flexible, sichere und verantwortungsvolle Weise zu verwalten und zu nutzen. Diese Fähigkeit gewinnt mit den gesetzlichen Änderungen im Rahmen der Datenschutz-Grundverordnung (DSGVO/GDPR), die am 25. Mai 2018 in Kraft tritt, zunehmend an Bedeutung…

NEWS | BUSINESS | CLOUD COMPUTING | DIGITALISIERUNG | IT-SECURITY | RECHENZENTRUM | SERVICES | STRATEGIEN | AUSGABE 9-10-2017

Security by Design – IT-Sicherheit: Nie war sie so wertvoll wie heute

Cloud, Internet-Technologie und künstliche Intelligenz bestimmen in immer stärkerem Maße das private, öffentliche und kommerzielle Leben. Ständige Cyberattacken schaffen jedoch Verunsicherung und hemmen wichtige Entwicklungen. Sicherheitsaspekte waren daher noch nie so wichtig. »manage it « sprach über IT-Sicherheit mit Thorsten Höhnke, Chief Cyber Security Strategist bei Fujitsu und Lehrbeauftragter an der Hochschule Augsburg.

NEWS | BUSINESS | CLOUD COMPUTING | DIGITALISIERUNG | GESCHÄFTSPROZESSE | INDUSTRIE 4.0 | INTERNET DER DINGE | IT-SECURITY | KOMMENTAR | SERVICES | STRATEGIEN

Verpflichtung zu Security by Design für IKT-Anbieter

Anlässlich des Jahreskongresses des Vereins Deutschland Sicher im Netz (DSiN) 2016 forderte Dr. Hans-Joachim Popp, Mitglied des Präsidiums von VOICE – Bundesverbandes der IT-Anwender e.V., eine Verstärkung der Anstrengungen zur technischen Absicherung der IT-Systeme gegen Missbrauch und eine stärkere Verpflichtung der IT-Anbieter. In einer Podiumsdiskussion auf dem Kongress des DSiN empörte sich Popp: »Es ist…

NEWS | INTERNET DER DINGE | IT-SECURITY | PRODUKTMELDUNG

Security-by-Design – Direkt in Chips eingebettete Geräteidentitäten speziell für IoT-Anwendungen

Security-by-Design, also Sicherheit schon in der Entwicklungsphase zu berücksichtigen, ist kein neues Konzept. Dabei werden Sicherheitsüberlegungen und bewährte Verfahren so früh wie möglich im Entwicklungsprozess eines IoT-Produkts, einer Anwendung oder einer Netzwerkentwicklung bedacht um Schwachstellen zu vermeiden. Mit diesem Konzept werden Geräteidentitäten erstellt und die Datenintegrität ebenso geschützt wie die Kommunikationsprozesse. So arbeiten IoT-Nutzer, seien…

NEWS | TRENDS SECURITY | TRENDS INFRASTRUKTUR | TRENDS CLOUD COMPUTING | TRENDS GESCHÄFTSPROZESSE | TRENDS SERVICES | TRENDS 2019 | STRATEGIEN

IT-Trends des Jahres 2019: DSGVO-Compliance, Privacy by Design, Multi-Faktor-Authentifizierung, BYOx-Security und Security-Automation

Studie: Digitalisierung ausbaufähig, intelligente Technologien im Kommen. Ihren Erfolg bei der Digitalisierung stufen Unternehmen in Deutschland, Österreich und der Schweiz wie im Vorjahr durchschnittlich als mittelmäßig ein [1]. Angesichts der großen Anstrengungen in diesem Bereich und der hohen Ausgaben für die Digitalisierung ist diese Bilanz ernüchternd. Als technologischer Trend zeigt sich, dass mehr als zwei…

NEWS | PRODUKTMELDUNG

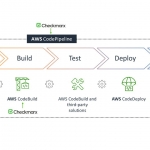

Checkmarx stellt Application Security Testing im AWS Marketplace bereit und erlangt die AWS DevOps Kompetenz

Listing und Zertifizierung positionieren Checkmarx als flexiblen und verlässlichen Partner für Unternehmen, die einfach sichere Software entwickeln wollen. Checkmarx, Anbieter von Software-Security-Lösungen für DevOps, hat zwei wichtige Meilensteine in der Zusammenarbeit mit Amazon Web Services (AWS) erreicht: Checkmarx stellt seine Software-Security-Lösungen ab sofort über den AWS Marketplace bereit und erlangt darüber hinaus den AWS DevOps…

NEWS | IT-SECURITY

Cybersecurity Month: Sicherheit betrifft uns alle – auch von zuhause aus

Der diesjährige Cybersecurity Month ist ein ganz besonderer: Die Pandemie zwang einen Großteil der Menschen, sich schnell an die neue Remote-Work-Umgebung anzupassen und ein stärkeres Bewusstsein für Cybersicherheit zu entwickeln. Zum Cybersecurity Month 2020 macht das Aachener IT-Sicherheitsunternehmen Utimaco auf die Bedeutsamkeit von Cyber- und Informationssicherheit sowie auf das Grundprinzip der geteilten Verantwortung aufmerksam. …

NEWS | INTERNET DER DINGE | IT-SECURITY

Maschinelles Lernen für bessere Security: Sieben wichtige Erkenntnisse zur IoT-Sicherheit

Unternehmen von heute bewegen sich mit großer Geschwindigkeit in Richtung digitaler Transformation. Die Definition ihres Netzwerks ändert sich dabei ständig – mit Hybrid-Clouds, IoT-Geräten und jetzt auch Heimarbeitsplätzen. Angesichts des wachsenden Datenverkehrs am »Rand« des Netzwerks (Edge) steigt auch das Sicherheitsrisiko, verbunden mit häufigen, schweren und ausgeklügelten Cyberangriffen – wie Palo Alto Networks beobachtet. Um…

NEWS | IT-SECURITY | SECURITY SPEZIAL 7-8-2020

Endpoint-Management- und Security-Plattform – Wenn IT-Resilience zum Risikofaktor wird

NEWS | IT-SECURITY | AUSGABE 5-6-2020 | SECURITY SPEZIAL 5-6-2020

Cyber-Security-Management-Systeme – »Der fahrende Computer ist ein interessantes Ziel für Hacker«

NEWS | IT-SECURITY | STRATEGIEN

Datenschutz – Zunehmende DSGVO-Geldbußen rücken »Privacy by Design« ins Interesse

Der Datenschutz hat sich seit der Einführung der Datenschutzgrundverordnung (DSGVO) in der Europäischen Union im Jahr 2018 zu einem der heißesten Themen in den Vorstandsetagen entwickelt. Einige Unternehmen haben dennoch immer noch damit zu kämpfen, die richtigen Strategien zum Schutz der Daten ihrer Kunden zu finden, wie Palo Alto Networks beobachtet. Die DSGVO gibt…

NEWS | TRENDS 2020 | TRENDS SECURITY | TRENDS KOMMUNIKATION | IT-SECURITY

Mobile Security offenbart entscheidende Rolle der eSIM-Technologie für das IoT

Die neue Studie im Auftrag von G+D Mobile Security zeigt: eSIM-Technologie ist einer der zentralen Enabler des IoT. Von Smartphones, Tablets und Wearables über Verkaufsterminals und Smart Meters bis hin zu Connected Cars: Das IoT ist die größte Maschine, die die Menschheit jemals erschaffen hat – und sie wird täglich größer. Welche Rolle eSIM-Technologie dabei…

NEWS | BUSINESS PROCESS MANAGEMENT | INDUSTRIE 4.0 | IT-SECURITY | STRATEGIEN | TIPPS

OT-Security: Wo soll man anfangen?

Fünf Maßnahmen zum Schutz der Operational Technology. Die Operational Technology (OT) war lange strikt getrennt vom IT-Netzwerk und dank proprietärer Protokolle und veralteter Technologien vergleichsweise sicher vor Cyberangriffen. Mit der zunehmenden Verbreitung von IoT wachsen die beiden Welten immer stärker zusammen und geraten damit ins Visier von Hackern. NTT Ltd.’s Security Division nennt fünf Maßnahmen…

NEWS | INDUSTRIE 4.0 | INTERNET DER DINGE | IT-SECURITY

Cybersecurity im Kontext von Industrie 4.0: Herausforderungen und Lösungen der Cloud- und IoT-Sicherheit

In der vernetzten Industrie 4.0 wird Cloud-Sicherheit zum Rückgrat des Internets der Dinge. Cloud Computing und das Internet der Dinge sind zwei Technologien, die zu Industrie 4.0 gehören. Martin Schauf, Senior Manager Systems Engineering bei Palo Alto Networks, erörtert die Herausforderungen bei der Sicherung von Cloud und IoT, wenn es darum geht, die Umstellung auf…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Cyber-Security: Sicherheitsprognosen für das Jahr 2020

Die Sicherheitsforscher von Malwarebytes geben ihre Sicherheitsprognosen für das Jahr 2020 bekannt. Dabei prognostizieren die Experten zunehmende Gefahren für Unternehmen durch Ransomware-Angriffe, erwarten vermehrt Exploit-Kit-Aktivitäten und VPN-Skandale. Im Folgenden werden sechs Sicherheitsprognosen vorgestellt und in die Entwicklungen der jüngsten Zeit eingeordnet. Ransomware-Angriffe auf Unternehmen und Regierungen werden dank neu gefundener Schwachstellen zunehmen. Bereits…

NEWS | TRENDS SECURITY | TRENDS 2019 | IT-SECURITY

IT-Profis unterschätzen Endpoint Security häufig

Kritische Geräte wie PCs und Drucker sind weiterhin eine Sicherheitslücke. Nur bei einem von drei Unternehmen ist Endpoint Security ein zentraler Bestandteil der eigenen Cyber-Security-Strategie. Gerade einmal 28 Prozent der Unternehmen decken Sicherheit in ihren Anforderungskatalogen ab. Bei fast der Hälfte aller Unternehmen sind Drucker nicht Teil der Endpoint Security – für 62 Prozent bieten…

NEWS | TRENDS SECURITY | TRENDS 2019 | IT-SECURITY

Cyber-Security-Risiken werden größer

Studie von Deloitte und dem Institut für Demoskopie Allensbach beleuchtet zum neunten Mal die Cyber-Risiken in Deutschland. Nach Einschätzung von Top-Entscheidern aus Politik und Wirtschaft haben die Gefahren erneut zugenommen: Erstmals wird die Manipulation der öffentlichen Meinung durch Fake News als höchstes Sicherheitsrisiko für die Bevölkerung eingestuft. Cyber-Risiken für Unternehmen steigen: 28 Prozent werden täglich…

NEWS | TRENDS SECURITY | TRENDS 2019 | IT-SECURITY

IT-Security: Angreifer tarnen sich immer besser

Cyberkriminelle nutzen vermehrt Ausweichstrategien und Antianalysen; Fortinet Threat Landscape Index erreicht bisher höchsten Stand. Die Ergebnisse des vierteljährlichen Global Threat Landscape Report zeigen, dass Cyberkriminelle weiterhin nach immer neuen Schwachstellen auf der gesamten digitalen Angriffsfläche von Unternehmen suchen. Mit Ausweich- und Antianalyseverfahren werden ihre Ansätze dabei immer ausgefeilter. Zudem hat der Threat Landscape Index in diesem…

NEWS | IT-SECURITY | KOMMENTAR | TIPPS

Cyber-Security: So vermeiden Unternehmen ihr eigenes »Baltimore«

Die amerikanische Stadt Baltimore steht wegen einer Windows-Sicherheitslücke still. Um sich gegen Cyberangriffe zu wehren, ist das rechtzeitige Installieren von Patches und Updates wichtig. Vor unbekanntem Schadcode schützt es allerdings nicht. Applikations-Isolation mit Hilfe von Micro-Virtualisierung ist die bessere Lösung, findet Jochen Koehler, Regional VP Sales Europe beim Sicherheitsanbieter Bromium. Ransomware ist eine perfide Kryptografie-Anwendung:…