Warum sind Sicherheit und Agilität keine Gegensätze und wie wird DevOps mit den richtigen Werkzeugen zu DevSecOps?

DevOps ist heute für viele Unternehmen das Mittel der Wahl, wenn es gilt, die Softwarebereitstellung zu automatisieren und die Release-Zyklen zu verkürzen. Dabei hat die Security jedoch oft das Nachsehen, da sich klassische Software-Security-Modelle nur schwer an die agile Umgebung anpassen lassen. Sicherheit und Agilität müssen sich ergänzen und DevOps muss mit den richtigen Tools zu DevSecOps werden.

Der digitale Wandel in der Businesswelt schreitet voran – und hat durch die Corona-Krise deutlich an Wucht gewonnen. Software ist wichtig wie nie und prägt über alle Branchen hinweg die Arbeitsprozesse und die Arbeitswelten. Software wird im Zuge von Vernetzung, Mobilität, Cloud, IoT, Microservices und KI aber auch immer komplexer, und damit anfällig für Angriffe. Und das Risikopotenzial wächst, wenn Unternehmen auf DevOps migrieren, ohne robuste Security Practices zu implementieren.

DevOps automatisieren und beschleunigen die Prozesse für die Softwarebereitstellung: Entwicklung, Tests und Bereitstellung erfolgen regelmäßig, in kurzen Abständen und in enger Zusammenarbeit der Entwickler- und Operations-Teams. Bei allen Vorzügen ist das agile Modell aber schwer mit klassischen Software-Security-Ansätzen wie punktuellen Code-Reviews oder Pentests vereinbar. Denn bei all diesen Verfahren werden sicherheitsrelevante Fehler erst spät im Entwicklungszyklus identifiziert und können nur mit hohem Aufwand behoben werden. Kein Wunder also, dass der Security in vielen Entwicklungsabteilungen der Ruf anhaftet, agile Prozesse auszubremsen.

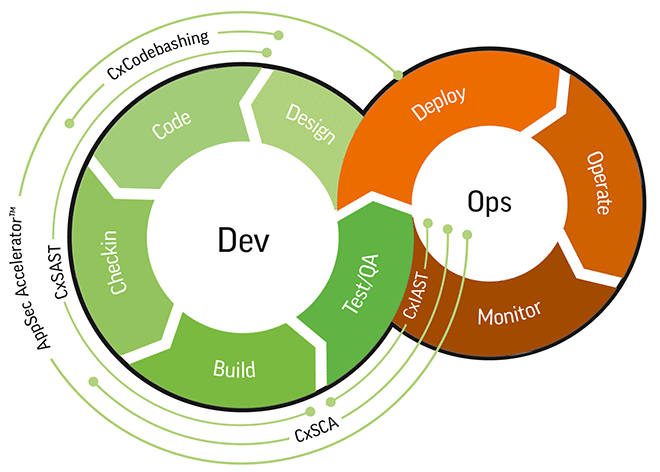

Der erste Schritt auf dem Weg von DevOps zu DevSecOps ist es daher, manuelle Testverfahren durch automatisiertes, transparentes Application Security Testing (AST) zu ersetzen. Um Schwachstellen sowohl in unkompiliertem Code als auch in laufenden Anwendungen und in Open-Source-Komponenten zuverlässig zu identifizieren, hat es sich dabei bewährt, mehrere Testverfahren in verschiedenen Phasen des SDLC zu kombinieren:

- Static Application Security Testing (SAST)-Lösungen scannen inkrementell den unkompilierten Code während der Softwareentwicklung. Sie spüren gängige Sicherheitsschwachstellen wie SQL-Injections auf und zeigen auf, wie Schwachstellen behoben werden können. SAST lässt sich nahtlos in integrierte Entwicklungsumgebungen (IDEs), Issue-Tracker und Build-Tools einfügen und wird von den Entwicklern erfahrungsgemäß gut angenommen, da die Analyse keine Verzögerungen verursacht.

- Interactive Application Security Testing (IAST)-Lösungen erkennen sicherheitsrelevante Schwachstellen im Rahmen der Funktionstests in der Laufzeitumgebung – also vor dem Roll-out der Anwendungen. IAST analysiert, wie die Teile einer Anwendung zusammenwirken und in der Laufzeitumgebung funktionieren, und kann so viele Schwachstellen in laufenden Anwendungen aufdecken. Die Lösungen gliedern sich dabei ebenfalls nahtlos in DevOps ein, da die Tests im Rahmen der standardmäßigen Funktionstests erfolgen.

- SCA-Lösungen (Software Composition Analysis) dienen dazu, die Risiken von Open-Source-Software zu minimieren. Diese ist heute in nahezu allen Anwendungen enthalten, da man damit schneller und wirtschaftlicher entwickeln kann. Open-Source-Code birgt aber auch Gefahren: Er weist häufig Schwachstellen auf, die im Dschungel der Distributionen nur schwer zu finden sind. Die Lizenzierung ist unübersichtlich. Und Unternehmen machen sich mit der Einbindung von Open-Source-Code von der jeweiligen Community abhängig. All diese Risiken lassen sich mit SCA-Lösungen minimieren.

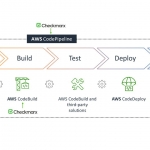

Über eine ganzheitliche Plattform wird Security in moderne Entwicklungsumgebungen eingebettet. Somit wird Software-Security zu einem integralen Bestandteil der Infrastruktur, nahtlos eingebunden in DevOps-Prozesse und CI/CD-Pipeline – vom unkompilierten Code bis hin zu Laufzeittests der Software.

Orchestrierung und Korrelation. Wer mehrere dieser AST-Lösungen einsetzt, sollte darauf achten, eine übergeordnete Integrations- und Orchestrierungsebene zu implementieren. Dies ermöglicht es, Sicherheitsrisiken unternehmensweit zu tracken, zu managen und zu beheben – und stellt die Weichen für eine durchgängige Korrelation der Analyse-Ergebnisse. Dabei werden die Resultate der AST-Lösungen abgeglichen und mit Kontext-Informationen angereichert. So erweisen sich mitunter mehrere, scheinbar harmlose Fehlermeldungen im Zusammenspiel als kritische Schwachstelle.

AppSec-Awareness ist der Schlüssel. Der vielleicht wichtigste Schritt ist es aber, bei den Security- und Entwickler-Teams das Bewusstsein für die Software-Security zu schärfen – und sie im sicheren Coding fit zu machen. Dabei hat es sich bewährt, den Entwicklern Secure Coding Education (SCE) im Rahmen eines AppSec-Awareness-Programms zur Verfügung zu stellen, das direkt in ihre IDEs integriert ist. Mithilfe von Just-in-time-Schulungslösungen, kontinuierlicher Kommunikation und spielerischen Elementen unterstützen Security-Manager die Entwickler dabei, in ihrer täglichen Arbeit stets auf die Sicherheit zu achten.

AppSec Services

Viele Bereiche der App-Security lassen sich heute über Managed Services abbilden. Dabei übernehmen die Hersteller die Einführung und Implementierung der AppSec-Lösung, definieren sichere Coding-Praktiken und unterstützen bei Security-Tests und der Behebung von Schwachstellen. Flankierende Kick-Start-Programme helfen bei der Implementierung und Integration der Security-Lösungen in den SDLC, bei der Analyse von Security Findings, bei der Reduzierung von Fehlalarmen, bei Schulung oder der Modellierung von Bedrohungsszenarien.

Fazit. Wer von DevOps profitieren will, muss die Weichen für eine eng am SDLC ausgerichtete Application Security stellen. Je umfassender die Security-Prozesse dabei automatisiert werden, desto schneller und nachhaltiger lässt sich die Qualität, Präzision, Sicherheit und Geschwindigkeit der entwickelten Software verbessern. Auf diese Weise überführen die Unternehmen DevOps in DevSecOps – und steigern so nicht nur die Sicherheit ihrer Anwendungen, sondern auch ihre KPIs und ihren ROI. Denn die schnelle und sichere Bereitstellung von Software wird in der digitalisierten Businesswelt immer mehr zum wichtigsten Differenzierungsmerkmal.

Dr. Christopher Brennan,

Dr. Christopher Brennan,

Director DACH

bei Checkmarx

Illustrationen: © bomg /shutterstock.com

170 Artikel zu „DevSecOps“

NEWS | IT-SECURITY | TIPPS

In 6 Schritten zu DevSecOps

Während DevOps schon weitverbreitet ist, erkennen nun immer mehr Unternehmen, dass es entscheidend ist, nicht nur Entwicklung und Betrieb enger zu verzahnen, sondern, dass man auch Sicherheit immer von Anfang an mitdenken sollte. Dem trägt der DevSecOps-Ansatz Rechnung. Doch ebenso wie DevOps, ist dieser Ansatz kein Produkt, das man kauft, oder eine Lösung, die man…

NEWS | DIGITALISIERUNG | EFFIZIENZ | FAVORITEN DER REDAKTION | INFRASTRUKTUR | IT-SECURITY | RECHENZENTRUM | SERVICES

Cybersicherheit und Container – So funktioniert die Umstellung auf DevSecOps

Die schnelle Einführung von Containern im Unternehmen sind eine einzigartige Gelegenheit dar, die generelle Sicherheitsstrategie zu verändern. Container stellen eine gute Möglichkeit dar, die Kluft zwischen Entwicklungs- und Sicherheitsteams zu überbrücken. Ist es möglich, dass Container das Unternehmen einen Schritt näher an DevSecOps heranbringen? Palo Alto Networks nimmt das Thema unter die Lupe. Computing hat…

NEWS | DIGITALISIERUNG | EFFIZIENZ | IT-SECURITY | SERVICES | STRATEGIEN

DevSecOps: Unternehmen müssen umdenken, um in der Softwareentwicklung erfolgreich zu sein

Hindernis für die Integration von Sicherheit in die gesamte Softwareentwicklung sei laut der weltweiten Studie die bestehende Unternehmenskultur. Im Zentrum der weltweiten Studie »Integrating Security into the DNA of Your Software Lifecycle« von CA Technologies stand die Frage, wie sich die Kultur eines Unternehmens auf dessen Fähigkeit auswirkt, Sicherheit in den gesamten Software-Entwicklungsprozess einzubinden.…

NEWS | BUSINESS PROCESS MANAGEMENT | DIGITALISIERUNG | EFFIZIENZ | INFRASTRUKTUR | IT-SECURITY | LÖSUNGEN | SERVICES | TIPPS

DevSecOps: Wie sich Microservices auf die Anwendungssicherheit auswirken

Die Architektur von Software verändert sich grundlegend – Microservices sind auf dem Vormarsch. Drei zentrale Herausforderungen, die das für die Anwendungssicherheit mit sich bringt. Microservices sind im Software Development schon seit mehreren Jahren auf dem Vormarsch. Viele kleine Services anstatt einzelner monolithischer Applikationen zu entwickeln, bietet in der Tat zahlreiche Vorzüge. Eine kleine Auswahl der…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Cybersecurity Predictions: Cyberangriffe werden 2021 noch zielgerichteter

Steigende Zahlen bei Thread Hijacking, Whaling und von Menschen initiierter Ransomware. HP stellt seine Cybersecurity-Prognosen für das Jahr 2021 vor und prognostiziert, dass Sicherheitsbedrohungen in den kommenden zwölf Monaten weiter stark ansteigen werden. Besonderes Augenmerk gilt dabei von Menschen initiierter Ransomware, Thread Hijacking, unbeabsichtigten Insider-Bedrohungen, Kompromittierung von geschäftlichen E-Mails und Whaling-Angriffen. Die Prognosen der…

NEWS | IT-SECURITY

Container erfolgreich absichern

Datensicherung, Disaster Recovery und Mobilität sind der Schlüssel zum Erfolg von container-basierten Anwendungen. VMs leisten IT-Teams und ihren Organisationen seit vielen Jahren gute Dienste. Sie bieten eine sehr effektive Architektur, die das Betriebssystem und die Anwendungen von der zugrunde liegenden Hardware trennt. Zu ihren vielen Vorteilen gehört, dass sie die Ressourcennutzung optimieren und eine hohe…

NEWS | IT-SECURITY | STRATEGIEN

5G benötigt Security-by-Design-Ansatz

Die 5G-Technologie wird viele bahnbrechende Anwendungsszenarien ermöglichen. Durch die zunehmende Vernetzung steigen aber auch die Sicherheitsgefahren. NTT hält einen Security-by-Design-Ansatz für unerlässlich, die Sicherheit muss also von Anfang integraler Bestandteil von 5G-Infrastrukturen sein. Der neue Netzwerkstandard 5G bietet viele Vorteile, wie niedrige Latenzen, hohe Bandbreiten und Datenübertragungsraten oder zuverlässige Kommunikationsverbindungen. Allerdings bringt die Einführung…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Sicherheitsfragen 2021 – und die Antworten darauf

Für das Jahr 2021 stellen sich eine Menge Fragen in Zusammenhang mit der Sicherheit: Lassen sich mit einer Zero-Trust-Architektur Cyberangriffe für den Angreifer schwieriger gestalten? Werden strengere Auditing-Praktiken umgesetzt? Wird das mangelnde Bewusstsein von möglichen RPA-Sicherheitsauswirkungen im Jahr 2021 zu einem schwerwiegenden RPA-Hack führen? Wird 2021 das Jahr der »Customizable Cloud«? Wird die scheinbare…

NEWS | TRENDS 2020 | BUSINESS | STRATEGIEN

Datengesteuerte Unternehmen erzielen 70 Prozent mehr Umsatz je Mitarbeiter

Unternehmen, die beim Dateneinsatz führend sind, erzielen 22 Prozent mehr Gewinn und pro Mitarbeiter 70 Prozent mehr Umsatz als ihre Wettbewerber. Trotzdem tragen datengestützte Entscheidungen erst in 38 Prozent der Organisationen zum Geschäftserfolg bei. Zudem vertraut nur jede fünfte Führungskraft den eigenen Daten. Zu diesen Ergebnissen kommt die aktuelle Studie »The data-powered Enterprise: Why Organizations…

NEWS | PRODUKTMELDUNG

Checkmarx stellt Application Security Testing im AWS Marketplace bereit und erlangt die AWS DevOps Kompetenz

Listing und Zertifizierung positionieren Checkmarx als flexiblen und verlässlichen Partner für Unternehmen, die einfach sichere Software entwickeln wollen. Checkmarx, Anbieter von Software-Security-Lösungen für DevOps, hat zwei wichtige Meilensteine in der Zusammenarbeit mit Amazon Web Services (AWS) erreicht: Checkmarx stellt seine Software-Security-Lösungen ab sofort über den AWS Marketplace bereit und erlangt darüber hinaus den AWS DevOps…

NEWS | BUSINESS | STRATEGIEN

Diese Fähigkeiten müssen Führungskräfte heute mitbringen

Zahlreiche Entwicklungen – und dazu zählt nicht nur die Coronakrise – wälzen das Wirtschafts- und Arbeitsleben um. Diese Veränderungen erfordern auch ganz neue Fähigkeiten von den Führungskräften. Carsten Rust, Senior Director Digital Transformation EMEA bei Pegasystems, erläutert fünf zentrale Eigenschaften, auf die es heute bei Führungskräften besonders ankommt. Storytelling Leadership. Kommunikation ist in Krisenzeiten wie…

NEWS | TRENDS 2020 | BUSINESS | TRENDS SECURITY | IT-SECURITY

Mangel an Zusammenarbeit zwischen Geschäfts- und Sicherheitsverantwortlichen ist geschäftsschädigend

Die Kluft zeigt sich ebenfalls in der Reaktion von Unternehmen auf die weltweite Pandemie. Tenable stellte zwischen deutschen Geschäfts- und Sicherheitsverantwortlichen einen Mangel an Zusammenarbeit fest, der sich laut einem neuen Branchenbericht als nachteilig für Unternehmen erwiesen hat. Sechsundsechzig Prozent der deutschen Sicherheitsverantwortlichen gaben an, dass sie nicht mit geschäftlichen Interessenvertretern zusammenarbeiten, um Kosten-, Leistungs-…

NEWS | IT-SECURITY | WHITEPAPER

Leitfaden: Warum die Sicherheit in Software so entscheidend ist

Sieben Leitfragen zur Sicherheit von softwarebasierten Produkten. Die Digitalisierungsprozesse in Wirtschaft und Gesellschaft führen dazu, dass Software und softwarebasierte Produkte zunehmend allgegenwärtig sind. Neben den damit verbundenen Möglichkeiten und Chancen gilt es aber auch Gefahren und Bedrohungsszenarien zu berücksichtigen. Darauf weist der Digitalverband Bitkom in seinem neuen Leitfaden »Zur Sicherheit softwarebasierter Produkte« hin. Über grundlegende…

NEWS | LÖSUNGEN | SERVICES

Open Source Software: Vorteile nutzen und Risiken vermeiden

Open Source Software zu nutzen, ist bei deutschen Unternehmen schon lange gang und gäbe, denn sie bringt ihnen viele Vorteile. Warum Unternehmen dabei auf kommerzielle Open-Source-Produkte setzten sollten, lesen Sie im Folgenden. Bei Open Source Software (OSS) denken die meisten Anwender an kostenlose Software. Tatsächlich kann OSS gratis sein – muss sie aber nicht. In…

NEWS | TRENDS 2020 | BUSINESS PROCESS MANAGEMENT | STRATEGIEN | WHITEPAPER

Erfolgreiche DevOps-Entwicklung braucht passende Rahmenbedingungen und interne Unterstützung

Viele Unternehmen sind noch nicht in der Lage, das enorme Potenzial von DevOps auszuschöpfen. Gründe dafür sind, so der Münchner IT-Dienstleister Consol, interne Widerstände, ungeeignete Prozesse, eingefahrene Methoden, eine zu starre Kultur und mangelnde Unterstützung durch das Management. DevOps markieren aktuell die Spitze in der Evolution der Anwendungsprogrammierung. Für die agile Entwicklung einer modernen, wettbewerbsfähigen…

NEWS | IT-SECURITY | WHITEPAPER

BSIMM: Ein Fahrplan in Richtung Softwaresicherheit

Das Building Security In Maturity-Modell ist ein Studiendesign zu real existierenden Software Security Initiatives, kurz SSIs [1]. Hier werden die Praktiken vieler verschiedener Unternehmen quantifiziert und hinsichtlich von Gemeinsamkeiten sowie individuellen Variationen beschrieben. Dadurch liefert der Bericht quasi ein Spiegelbild der Softwaresicherheit von Unternehmen rund um den Globus. Die Ergebnisse sind zwar besonders relevant für Unternehmen, die Softwarekomponenten…

NEWS | IT-SECURITY | STRATEGIEN | WHITEPAPER

Open Source im Unternehmen einsetzen, ja oder nein?

Ein Kommentar von Tim Mackey, Principal Security Strategist bei Synopsys Open Source spielt in der modernen Software-Entwicklung und -Bereitstellung eine entscheidende Rolle. Das lässt sich schwerlich von der Hand weisen. Dabei wird aber gerne übersehen, wie Open Source sich hinsichtlich der Sicherheit und der Einhaltung von Lizenzbestimmungen auf die Risikosituation innerhalb einer Anwendung…

NEWS | TRENDS 2020 | TRENDS INFRASTRUKTUR | DIGITALISIERUNG | INFRASTRUKTUR

Neue Studie zeigt: Data Gravity lässt regionale Datenzentren wachsen

Der Data Gravity Index DGx misst erstmalig die Erstellung, Aggregation und den Austausch von Unternehmensdaten weltweit. Europa ist das globale Gravitationszentrum für Unternehmensdaten und wird seinen Vorsprung bis 2024 weiter ausbauen. 2010 prägte Dave McCrory erstmalig den Begriff der Data Gravity. Er beschrieb damit das Phänomen, dass große Datenmengen Systeme, Anwendungen und Dienste physisch…

NEWS | IT-SECURITY | AUSGABE 9-10-2020 | SECURITY SPEZIAL 9-10-2020

Ohne Unterstützung der Geschäftsführung keine Sicherheitskultur – Die menschliche Firewall

Jelle Wieringa, Senior Security Awareness Advocate bei KnowBe4 erklärt im Interview warum die Geschäftsleitung die Sicherheit im Unternehmen vorleben muss, damit alle Mitarbeiter an der erfolgreichen Etablierung einer Sicherheitskultur teilnehmen.

NEWS | BUSINESS | STRATEGIEN | AUSGABE 9-10-2020

Sechs Tipps wie Unternehmen während der Covid-19-Krise ihre Entwicklung skalieren können – Agile trotz Corona-Maßnahmen

Angesichts der neuen Normalität in der Corona-Pandemie arbeiten viele Mitarbeiter dauerhaft im Home Office. Wie gelingt es Unternehmen trotzdem die agile Anwendungsentwicklung weiter vorantreiben?