Es ist noch gar nicht so lange her, dass Linklaters, eine der weltweit führenden Anwaltskanzleien, angekündigt hat, dass seine Mitarbeiter bis zur Hälfte der Woche von zu Hause aus ihre Arbeit verrichten können. Die Kanzlei war der Meinung, dass die Covid-19-Pandemie – und das damit verbundene erzwungene Experiment der Fernarbeit – die Gelegenheit bot, ihren Ansatz für agiles Arbeiten und Fernarbeit genauer zu untersuchen. Linklaters ist mit seinem Ansatz nicht allein. Andere große Anwaltskanzleien und Unternehmen anderer Branchen erlauben ihren Mitarbeitern nun, einen Teil der Zeit von zu Hause aus zu arbeiten.

»Die Frage ist nun, ob dies die De-facto-Arbeitspraxis für beispielsweise den juristischen Sektor werden wird oder nicht«, erklärt Thomas Lo Coco, Verantwortlicher für NetMotion in Deutschland. »Ist dies nur eine vorübergehende Arbeitsweise oder wird dieser agile Ansatz beibehalten, sobald wir zum »Normalzustand« zurückkehren?«

Kanzleien entwickeln sich weiter und passen sich an die Anforderungen einer anderen Arbeitsweise an. Entscheidend ist es, dass ihre Mitarbeiter nahtlos miteinander und mit ihren Mandanten interagieren können, um den Service zu bieten, den die Mandanten erwarten. Der Rechtssektor ist bekannt dafür, dass er eine Vorreiterrolle einnimmt. Überall setzen Kanzleien innovative neue Technologien ein, um dem »Arbeiten von jeder Umgebung aus« besser gerecht zu werden. Einen sicheren Zugriff auf Ressourcen und die Verbesserung der Endbenutzererfahrung zu gewährleisten, werden dabei Schlüsselfaktoren sein. Im Wesentlichen geht es darum, die Erfahrung des Arbeitens in einem Büro widerzuspiegeln.

Viele Anwaltskanzleien beweisen, dass sie ihren Mitarbeitern die Möglichkeit bieten, erfolgreich von zu Hause aus zu arbeiten. Wie stellen sie aber sicher, dass ihre Mitarbeiter genauso produktiv sind wie zuvor? IT- und Sicherheitsteams werden sich sicherlich mit Sicherheits- und Compliance-Problemen auseinandersetzen müssen, die sich aus agilem Arbeiten und Fernarbeit ergeben. Sie müssen sicherstellen, dass die Mitarbeiter sich sicher verbinden können, ohne dass die Benutzerfreundlichkeit darunter leidet. Und, was besonders wichtig ist, all dies muss ohne Beeinträchtigung des Servicelevels für die Kunden geschehen. Es muss alles völlig nahtlos sein.

Persistente Konnektivität ist wichtig

»Persistente Konnektivität ist wichtig, denn sie ermöglicht es, effektiv mehr zu tun. Wie frustrierend ist es für den Benutzer, wenn die Konnektivität abbricht oder wenn das Gerät, an dem er arbeitet, kein Netzwerk findet, mit dem er sich verbinden kann, oder wenn das Gerät zwischen verschiedenen Netzwerken wechselt«, erläutert Thomas Lo Coco von NetMotion. »Wenn die Verbindung unterbrochen wird und eine erneute Verbindung erforderlich ist, gibt es einen kurzen Zeitraum, in dem der Benutzer überhaupt nicht verbunden ist. Er muss sich dann unter Umständen erneut authentifizieren oder bei seinem VPN anmelden. Die meisten VPNs sind aber nicht sehr benutzerfreundlich, wenn sie die Verbindung verlieren.«

All diese verschiedenen Szenarien stören letztendlich das Benutzererlebnis. Persistente Konnektivität bietet die Flexibilität, diese Herausforderungen zu meistern. Sie stellt sicher, dass die Technologie so funktioniert, wie sie konzipiert wurde, so dass sich die Mitarbeiter jederzeit und überall auf ein optimales Benutzererlebnis verlassen können. Im Endeffekt bietet der Arbeitgeber ihnen ein büroähnliches Erlebnis, egal wo sie sich befinden. Man denke nur daran, wie viele Stunden die Mitarbeiter im Zug, in einem Hotel oder sogar bei einem Kunden vor Ort verbringen können. Konsistente Konnektivität ist hier der Schlüssel – konsistent an jedem dieser Orte.

Konnektivität wird eine grundlegende Komponente für erfolgreiches Remote-Working sein, da Unternehmen versuchen, die Anforderungen einer zunehmend mobilen Belegschaft zu erfüllen. Letztlich brauchen sie verschlüsselte und zuverlässige Verbindungen, die es ihnen ermöglichen, schnell und einfach auf Geschäftsanwendungen und -dienste zuzugreifen. Das Arbeiten in einer Umgebung mit abgebrochener Verbindung kann zu frustrierten Mitarbeitern führen, was angesichts der neuen Richtlinien für Remote Working nicht gerade ideal ist.

Optimierung des Datenverkehrs bedeutet verbesserte Benutzerfreundlichkeit

Die Optimierung des Datenverkehrs sorgt für eine Feinabstimmung der Verbindungsleistung, damit wichtige Geschäftsanwendungen zuverlässig über das Netzwerk laufen. Anwendungen, Ressourcen und Verbindungen sind auf eine schwache und unregelmäßige Netzabdeckung abgestimmt und können Roaming zwischen drahtlosen Netzwerken durchführen, wenn sich die Bedingungen und die Verfügbarkeit ändern. Wenn Verbindungen nicht gut funktionieren, kann es bei Anwendungen, die für die Arbeitsleistung entscheidend sind, zu Paketverlusten, Jitter oder Latenzzeiten kommen, die das Arbeiten unterwegs extrem erschweren können. Im Vergleich zu kabelgebundenen Netzwerken arbeiten drahtlose Netzwerke unter sehr variablen Bedingungen, einschließlich Faktoren wie Gelände oder überlastete Mobilfunksendemasten.

Die Optimierung des Verkehrsflusses hilft dabei, Paketverluste in den Griff zu bekommen. Solche Paketverluste sind effektiv Datenverluste, die sehr regelmäßig auftreten, wenn man unterwegs ist oder zwischen verschiedenen Netzwerken wechselt. Anwendungen, die viele Daten benötigen, neigen dazu, bei einem Paketverlust von etwa 10 Prozent nahezu unbrauchbar zu werden, was etwa bei regelmäßigem Pendeln mit dem Zug häufig vorkommt. Die Technologie von NetMotion ermöglicht es, dass kritische Anwendungen auch bei mehr als 50 Prozent Paketverlust funktionieren und Unterbrechungen vermieden werden. Auf diese Weise können sich die Mitarbeiter darauf verlassen, dass die Technologie in Situationen und an Orten, an denen dies vorher nicht möglich war, gut funktioniert. Das ist gerade auch für Kanzleien sehr nützlich.

»Da Anwaltskanzleien und viel andere Branchen überall neue Technologien einführen, um dem »Arbeiten von überall aus« besser gerecht zu werden, müssen sie über optimierte Möglichkeiten nachdenken, um den sicheren Zugriff auf Ressourcen zu gewährleisten und die Endbenutzererfahrung zu verbessern, insbesondere für wichtige Teammitglieder«, fasst Thomas Lo Coco abschließend zusammen.

209 Artikel zu „Persistent“

INFRASTRUKTUR | IT-SECURITY | AUSGABE 1-2-2015

Cyberkrieg durch Advanced Persistent Threats – Präventive IT-Security reicht nicht mehr aus

Die Erfahrung zeigt, dass bei mehrstufigen Advanced-Persistent-Threats-Angriffen mit klassischen Filter- und Präventivmaßnahmen kein Land zu gewinnen ist. Schutz bietet nur ein ganzheitlicher IT-Security-Ansatz, der sich auf eine umfassende Lifecycle-Defense gründet und bekannte und unbekannte Bedrohungen zuverlässig stoppt.

NEWS | IT-SECURITY | STRATEGIEN | TIPPS

Security-Praxistipps: Sechs DevSecOps-Metriken für DevOps- und Sicherheitsteams

Mitarbeiter im DevOps-Team bekommen leicht das Gefühl, dass das Sicherheitsteam dazu da ist, ihnen die Arbeit schwerer zu machen. Sicherheitsfachkräfte haben vielleicht das Gefühl, dass DevOps ihre Prioritäten nicht teilt und die Sicherheit nie so ernst nehmen wird, wie sie es gerne hätten. Glücklicherweise muss das nicht so sein. Durch das Festlegen und Verfolgen gemeinsamer…

TRENDS 2021 | NEWS | TRENDS 2020 | TRENDS WIRTSCHAFT | BUSINESS

Alternative Lösungswege bei sinkenden IT-Budgets – Optionen für IT-Sicherheit in Krisenzeiten

In Zeiten der Unsicherheit ist es nur verständlich, dass Unternehmen dazu neigen, sich zurückzuziehen und ihre Ausgaben zu reduzieren, wo immer dies möglich ist. Im Jahr 2020 zeigt sich dies ganz offensichtlich im Veranstaltungsbereich: Konferenzen und Kongresse wurden abgesagt oder virtuell abgehalten, während Geschäftsreisen für viele Unternehmen zum Stillstand gekommen sind. Dies ist aber nicht…

NEWS | IT-SECURITY | WHITEPAPER

Cyber-Espionage Report

Verizon hat zum ersten Mal den Cyber-Espionage Report (CER) veröffentlicht, der einen umfassenden Lagebericht über die Cyberspionage auf internationaler Ebene bietet. Der Report vermittelt neue Erkenntnisse über die Angreifer, ihre Opfer sowie zu Motiven und Methoden. Außerdem versteht sich der CER als Leitfaden für IT-Security-Experten, die solche Spionageangriffe besser verstehen und verhindern müssen. Dazu zeigt…

NEWS | BUSINESS | STRATEGIEN

Weiterqualifizierung mit SAP: SuccessFactors Learning oder Litmos Training?

Die digitale Transformation führt zu einem enormen Umbruch am Arbeitsmarkt: Während vor allem immer mehr Routineaufgaben von IT übernommen werden und damit Jobs wegfallen, fehlt für neue Aufgaben qualifiziertes Personal. Um der sich wandelnden Situation gerecht zu werden, können Unternehmen auch auf die Weiterqualifizierung ihrer Mitarbeiterinnen und Mitarbeiter setzen. Mit SAP SuccessFactors Learning und SAP…

NEWS | IT-SECURITY | STRATEGIEN

Malware-as-a-Service: Cybersecurity-Profis gegen APT-Unternehmer

Die sich weiter professionalisierende Hacker-Industrie bietet nicht nur Malware und Tools zur Miete an. Kriminelle Experten stellen auch ihre Arbeitsleistung für Geld zur Verfügung. Deren Expertise für Advanced Persistent Threats (APTs) erfordert eine Abwehr auf Augenhöhe: Managed Detection and Response (MDR). In den letzten Jahren hat sich die Cyberkriminalität weiter organisiert und orientiert sich dabei…

NEWS | IT-SECURITY | TIPPS

Risikofaktor Router: Die sechs wichtigsten Schutzmaßnahmen

Laut einer aktuellen Studie unterschätzen viele Deutsche das Risiko für smarte Geräte, verursacht durch mangelnde Router-Sicherheit. Aufgrund der Cyberweek-Deals wurden mehr smarte Gadgets denn je gekauft. Doch bei der Sicherheit hinken die Deutschen hinterher: Nur ein Drittel (34 Prozent) ergreifen Maßnahmen, um die Sicherheit des Routers zum Schutz ihrer smarten Geräte zu verbessern, und 32…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Pandemie: Diese IT-Prognosen für 2021 sollte man berücksichtigen

Die »neue Normalität« umfasst digitale Transformationen, die sich auf die Effektivität von Fernarbeit auswirken. Fünf Prognosen unterstreichen, wie die digitale Transformation Unternehmen dabei hilft, im Zuge von Covid-19 wettbewerbsfähig zu bleiben und den Übergang zur »neuen Normalität« zu meistern. »Unternehmen sollten davon ausgehen, dass sich viele der Trends von 2020 im Jahr 2021 weiter beschleunigen…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Cybersicherheit 2021: Big-Malware-Business zielt auf das Wohnzimmer

Home-Office-Hardware und Firmware geraten verstärkt ins Visier der Cyberangreifer. Ransomware wird zum Big Business mit einem umkämpften Markt. Mit zunehmend professionelleren Methoden werden Angriffe komplexer. Für die Experten der Bitdefender Labs steht das Jahr 2021 vor allem unter folgenden Vorzeichen: Das Home Office rückt in den Fokus für Angriffe auf Unternehmensinformationen. Firmware-Angriffe werden zum Standard…

TRENDS 2021 | NEWS | TRENDS 2020

Trotz Krise: 86.000 offene Stellen für IT-Fachkräfte

Corona-Krise dämpft Fachkräftemangel nur vorübergehend ab. Sechs von zehn Unternehmen erwarten künftig Verschärfung der Personalnot. Der Mangel an IT-Spezialisten hat sich unter dem Eindruck der Corona-Krise verringert, liegt aber weiterhin auf hohem Niveau. Ende 2020 sind quer durch alle Branchen 86.000 Stellen für IT-Experten frei. Das ist der zweithöchste jemals gemessene Wert seit Ersterhebung 2011.…

NEWS | IT-SECURITY | WHITEPAPER

Covid-19 hat erhebliche Auswirkungen auf die IT-Sicherheitslage in Deutschland und Frankreich

Dritte Ausgabe des Französisch-deutschen IT-Sicherheitslagebilds erschienen. Die Covid-19-Pandemie hat deutliche Auswirkungen auf die IT-Sicherheitslage in Deutschland und Frankreich. In beiden Ländern hat der Corona-bedingte Digitalisierungsschub die mögliche Angriffsfläche und damit die Wahrscheinlichkeit von Cyberangriffen vergrößert. Dies ist eine Erkenntnis der inzwischen dritten gemeinsamen Lagebetrachtung, die das Bundesamt für Sicherheit in der Informationstechnik (BSI) und die…

NEWS | PRODUKTMELDUNG

Exklusive Partnerschaft von ADN und Kemp ab 2021 nach Übernahme von Flowmon

Mit der Übernahme rüstet sich Kemp, Experte für Loadbalancing und Anwendungserfahrung, für die Zukunft der Netzwerkinfrastrukturen und Anwendungsbereitstellung. Durch die exklusive Partnerschaft von Kemp mit ADN profitiert auch der DACH-Markt vom neuen Standard für die hybride Cloud-Welt. Seit der Stellungnahme von Kemp-CEO Ray Downes steht fest, dass die IT-Produkte von Kemp und Flowmon von…

NEWS | IT-SECURITY

Wachsende Bedrohung durch BEC-Attacken: Lieferketten unter Beschuss von Cyberkriminellen

Proofpoint warnt aktuell vor den wachsenden Gefahren von BEC (Business E-Mail Compromise). Mit Hilfe dieser Taktik, also der Fälschung geschäftlicher E-Mail-Kommunikation, versuchen sich Cyberkriminelle zusehends zu bereichern. Im Rahmen dieser Angriffe geraten zunehmend auch die Lieferketten großer wie kleiner Unternehmen in den Fokus der Kriminellen. Business E-Mail Compromise (BEC) gilt gemeinhin als die teuerste…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Cybersecurity Predictions: Cyberangriffe werden 2021 noch zielgerichteter

Steigende Zahlen bei Thread Hijacking, Whaling und von Menschen initiierter Ransomware. HP stellt seine Cybersecurity-Prognosen für das Jahr 2021 vor und prognostiziert, dass Sicherheitsbedrohungen in den kommenden zwölf Monaten weiter stark ansteigen werden. Besonderes Augenmerk gilt dabei von Menschen initiierter Ransomware, Thread Hijacking, unbeabsichtigten Insider-Bedrohungen, Kompromittierung von geschäftlichen E-Mails und Whaling-Angriffen. Die Prognosen der…

NEWS | TRENDS 2020 | TRENDS WIRTSCHAFT

Berliner und Oberbayern sind am gebildetsten – Bremen hat ein Problem

Die Innovationskraft einer Region hängt stark davon ab, wie gebildet die Menschen dort sind. Eine neue Studie des Instituts der deutschen Wirtschaft (IW) zeigt, in welcher Region der Anteil der Hochqualifizierten an der Gesamtbevölkerung besonders hoch ist – und wo nicht [1]. In Berlin haben rund 43 Prozent der 25- bis 64-Jährigen ein Studium oder…

NEWS | IT-SECURITY | TIPPS

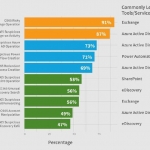

So missbrauchen Cyberkriminelle Schwachstellen bei Office 365

Office 365 Tools und Open Services im Visier von Cyberangreifern. Der kürzlich von Vectra veröffentlichte 2020 Spotlight Report for Office 365 identifizierte die Tools und Dienste unter den Cloud-basierten Anwendungen, die häufig von Angreifern genutzt werden. Die Studie basiert auf der Beobachtung von vier Millionen Office-365-Konten über einen Zeitraum von 90 Tagen. Dadurch waren…

NEWS | IT-SECURITY

Container erfolgreich absichern

Datensicherung, Disaster Recovery und Mobilität sind der Schlüssel zum Erfolg von container-basierten Anwendungen. VMs leisten IT-Teams und ihren Organisationen seit vielen Jahren gute Dienste. Sie bieten eine sehr effektive Architektur, die das Betriebssystem und die Anwendungen von der zugrunde liegenden Hardware trennt. Zu ihren vielen Vorteilen gehört, dass sie die Ressourcennutzung optimieren und eine hohe…

NEWS | IT-SECURITY | TIPPS

Kleine Fehler, große Schäden: Einfache Lektionen aus den erfolgreichsten Datendiebstählen

Datendiebstähle sind häufig mit der Vorstellung verbunden, dass Hacker stunden- oder tagelang gegen die Verteidigungssysteme eines Unternehmens kämpfen, um Zugang auf eine Datenbank zu erhalten. Die Wahrheit ist oft anders. Kriminelle sind faul. Sie kämpfen nicht mit Händen und Füßen, sondern suchen schlichtweg mit der Einstellung des geringsten Widerstands, um an ihr Ziel zu gelangen.…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Trends 2021: Automatisierung als Freund und Feind der IT-Sicherheit

Automatisierung wird Flutwelle an Spear-Phishing auslösen und gleichzeitig Cloud Providern als Waffe gegen Angreifer dienen. Nachdem sich das Jahr 2020 langsam dem Ende zuneigt, ist es für die IT-Sicherheitsexperten von WatchGuard Technologies an der Zeit, den Blick gezielt nach vorn zu richten. Auf Basis der aktuellen Faktenlage lassen sich stichhaltige Rückschlüsse ziehen, welche Trends das…

NEWS | TRENDS SECURITY | IT-SECURITY

Office 365 im Visier von Cyberkriminellen

Eine neue Studie beleuchtet den Missbrauch von Office 365 bei Cyberangriffen auf Unternehmen. Vectra AI, spezialisiert auf NDR-Lösungen (Network Detection and Response) zur Erkennung und Reaktion auf Bedrohungen im Netzwerk, hat kürzlich seinen 2020 Spotlight Report on Microsoft Office 365 veröffentlicht. Die Studie zeigt auf, wie Cyberkriminelle bei ihren Angriffen integrierte Office-365-Dienste nutzen, um sich…

NEWS | BUSINESS INTELLIGENCE

Mit Datenanalysen zu Weltmeistertiteln

Mercedes-AMG Petronas Formula One Team nutzt Tibco Cost Visualizer Tool, um die Erfolgsgeschichte fortzuschreiben und Kosten zu begrenzen. Tibco Software hat »Tibco Cost Visualizer Tool« vorgestellt, das mittels Data-Science-Funktionalitäten Analyseergebnisse in Echtzeit liefert und visualisiert. Gleichzeitig hat der Spezialist für Datenvirtualisierung, -management und -analyse die Verlängerung seiner Zusammenarbeit mit dem Formel-1-Team von Mercedes-AMG Petronas…

NEWS | PRODUKTMELDUNG

Externe Zertifizierung besiegelt Rundum-Sicherheit für Industrie-Computer

Trotz härtester Bedingungen und Dauereinsatz arbeiten die noax Industrie-Computer zuverlässig und büßen keine ihrer Funktionen ein. Durch ihr komplett geschlossenes Edelstahlgehäuse kann wirklich nichts in das Gerät eindringen. Diesen Beweis liefert der Härtetest eines unabhängigen Instituts, bei dem noax Industrie-Computer einer der härtesten Reinigungsprozesse überhaupt standhielten: Der Hochdruck- und Dampfstrahlreinigung nach der Schutznorm IP69K. …

NEWS | TRENDS SECURITY | IT-SECURITY

Sicherheitsspezialisten plädieren für Vielfalt und Neurodiversität

Studie: 47 % sehen in Neurodiversität eine Strategie gegen Fachkräftemangel und blinde Flecken. Kein Zweifel: Der Mangel an IT-Sicherheits-Fachkräften und -Expertise ist dramatisch. Rund drei von zehn Cybersecurity-Spezialisten in Deutschland sagen laut einer Bitdefender-Studie einen gravierenden Effekt voraus, wenn der Mangel an Cybersecurity-Expertise für fünf weitere Jahre anhalten wird: 21 % der deutschen Befragten sagen,…

NEWS | TRENDS SECURITY | IT-SECURITY | WHITEPAPER

Fast zwei Drittel der Schwachstellen könnten längst gepatcht sein

Cybersecurity-Spezialist veröffentlicht Business-Report zur Bedrohungslandschaft 2020. Ungepatchte Schwachstellen, Verschleierungstaktiken und APTs (Advanced Persistent Threats): Der Bitdefender Business-Report zur aktuellen Bedrohungslage beschreibt die Herausforderungen, denen sich Organisationen stellen müssen [1]. Dazu gehören erstens massenhafte Angriffe auf ältere Schwachstellen, für die bereits Patches verfügbar sind, zweitens die Zunahme von Verschleierungstaktiken, die zusätzliche Erkennungsmechanismen erfordert und drittens die…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Vulnerability-Report: Diese zehn Sicherheitslücken verursachten die größten Probleme

Hackerone, eine Sicherheitsplattform für ethisch motivierte Hacker – die sogenannten White Hat Hacker –, hat seinen Report zu den zehn häufigsten Schwachstellen des letzten Jahres veröffentlicht. Das Unternehmen hat anhand der eigenen Daten eine Analyse zu den zehn häufigsten und mit den höchsten Prämien ausbezahlten Schwachstellen erstellt. Aus mehr als 200.000 Sicherheitslücken, welche zwischen…

NEWS | IT-SECURITY | TIPPS

Die vier Mythen des Schwachstellen-Managements

Schwachstellen-Management hilft, Software-Lecks auf Endpoints zu erkennen und abzudichten. Viele Unternehmen verzichten jedoch auf den Einsatz, weil sie die Lösungen für zu teuer oder schlicht überflüssig halten – schließlich wird regelmäßig manuell gepatcht. Was steckt hinter diesen und anderen Fehleinschätzungen? Software-Schwachstellen zählen zu den beliebtesten Zielen von Cyberkriminellen, weil sie in großer Zahl bekannt und…

NEWS | IT-SECURITY | TIPPS

Mit sieben einfachen Tipps Online sicher unterwegs

Zum Endspurt des European Cybersecurity Month haben die Experten von SonicWall sieben konkrete Tipps zur IT-Sicherheit zusammengestellt. Diese grundlegenden Regeln geraten im Alltag häufig in Vergessenheit. Anwender sollten sie sich deshalb wieder ins Gedächtnis rufen, um stets sicher im Internet unterwegs zu sein. Verriegeln Sie Ihre Online-Konten! Verwenden Sie lange, außergewöhnliche Passwörter für…

NEWS | IT-SECURITY | STRATEGIEN | WHITEPAPER

Open Source im Unternehmen einsetzen, ja oder nein?

Ein Kommentar von Tim Mackey, Principal Security Strategist bei Synopsys Open Source spielt in der modernen Software-Entwicklung und -Bereitstellung eine entscheidende Rolle. Das lässt sich schwerlich von der Hand weisen. Dabei wird aber gerne übersehen, wie Open Source sich hinsichtlich der Sicherheit und der Einhaltung von Lizenzbestimmungen auf die Risikosituation innerhalb einer Anwendung…

NEWS | IT-SECURITY | AUSGABE 9-10-2020 | SECURITY SPEZIAL 9-10-2020

Intrinsischen Sicherheitsansatz verwirklichen – Deutsche Unternehmen von immer ausgefeilteren Cyberangriffen betroffen

Vor allem KMUs sind aufgrund ihrer wertvollen digitalen Assets bei gleichzeitig geringeren Ressourcen für IT-Sicherheit häufig Ziel von Cyberkriminellen. Die Kommerzialisierung von Malware ermöglicht komplexe Angriffstechniken auf die die Unternehmen mit einer Vereinfachung der IT-Sicherheitsinfrastruktur antworten müssen.

NEWS | IT-SECURITY | AUSGABE 9-10-2020 | SECURITY SPEZIAL 9-10-2020

Sensible Daten einfach, sicher und nachvollziehbar zur Verfügung stellen – Geschützter Transfer

NEWS | BUSINESS | STRATEGIEN | AUSGABE 9-10-2020

Digitale Transformation vorantreiben – Mitarbeiter digital weiterentwickeln

Bisher haben sich Unternehmen in Deutschland auf die Verbesserung der Zusammenarbeit zwischen Abteilungen und Partnern sowie der digitalen Strategie konzentriert, um ihre digitale Reife zu steigern. Um jedoch die Potenziale der nächsten Welle an technologischen Fortschritten vollständig auszuschöpfen, müssen Unternehmen die Weiterentwicklung ihrer Mitarbeiter sowie eine verbesserte Mitarbeitererfahrung in den Mittelpunkt stellen.

NEWS | IT-SECURITY | WHITEPAPER

Nicht alle Schwachstellen sind eine Bedrohung – auf die wesentlichen Sicherheitslücken konzentrieren

Die Computernetzwerke von Organisationen werden ständig erweitert: IT, Cloud, IoT und OT formen eine komplexe Computing-Landschaft, die die moderne Angriffsfläche darstellt. Mit jedem neuen Gerät, jeder neuen Verbindung oder Anwendung vergrößert sich diese Angriffsfläche. Zu dieser Komplexität kommen unzählige Schwachstellen hinzu, die täglich entdeckt werden, und die Herausforderungen scheinen oft unüberwindbar. Die Lösung ist jedoch…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Viele IT-Security-Manager halten ihre Unternehmen für erpressbar

Studie zur IT-Sicherheit: Mit mehr Diversität der Qualifikationslücke begegnen. Sieben von zehn (71 %) IT-Sicherheitsverantwortlichen im Topmanagement glauben, dass Cyberkriegsaktivitäten ihre Organisation gefährden. Die Hälfte (49 %) sorgt sich, dass eine Ransomware-Attacke ihr Unternehmen auslöschen könnte, und sechs von zehn (59 %) glauben, dass ihr Unternehmen unter Umständen Zahlungen an Erpresser leisten würde. Um sich…

NEWS | IT-SECURITY | TIPPS

Trotz umfassender IT-Budgetkürzungen: Cybersicherheit bleibt Investitionspriorität

Auch während der Covid-19-Pandemie hat IT-Security wachsende Relevanz. Cybersicherheit hat auch 2020 für Unternehmen eine hohe Priorität hinsichtlich der Entscheidung für entsprechende Investitionen, wie eine aktuelle Kaspersky-Umfrage unter Entscheidungsträgern zeigt [1]. Ihr Anteil an den IT-Ausgaben ist bei KMUs von 23 Prozent im vergangenen Jahr auf 26 Prozent 2020 und bei großen Unternehmen im gleichen…

NEWS | KOMMUNIKATION | MARKETING

Von transparenteren Recherchen bis Kombi-Abos: Wann die Deutschen mehr für Journalismus zahlen würden

32 Prozent der Nutzer*innen journalistischer Angebote sind bereit, für diese über 15 Euro im Monat auszugeben. Transparentere Recherchen und Quellen würden bei 43 Prozent der Deutschen die Zahlungsbereitschaft für Journalismus steigern. Auch weniger Werbung, exklusive Inhalte und Kombi-Abos hätten positive Effekte auf die Zahlungsbereitschaft vieler Deutscher. Wie ist es um die Zahlungsbereitschaft der Nutzer*innen…

NEWS | IT-SECURITY | WHITEPAPER

Industriespionage: Zero-Day in Autodesk 3ds Max benutzt, um geistiges Eigentum zu stehlen

Whitepaper: Aktuelle Einblicke in die Welt der kommerziellen Cyberspionage und cyberkriminellen Söldnergruppen. Bitdefender-Forscher haben kürzlich einen ausgeklügelten Cyber-Spionageangriff per Advanced-Persistent-Threat-(APT) untersucht. Eines der betroffenen Zielunternehmen ist an Architekturprojekten mit milliardenschweren Luxusimmobilien in New York, London, Australien und Oman beteiligt. Zu den Kunden und Projekten des Unternehmens gehören Luxusresidenzen, hochkarätige Architekten und weltbekannte Innenarchitekten. Bitdefenders Untersuchung…

NEWS | TRENDS SECURITY | CLOUD COMPUTING | IT-SECURITY | STRATEGIEN

Warum DLP für eine umfassende Sicherheitsstrategie erweitert werden muss

Data-Loss-Prevention-Lösungen (DLP) sind nun schon seit mehr als zehn Jahren ein fester Bestandteil der IT-Sicherheitsstrategie vieler Unternehmen. Was zunächst als Nischen-Technologie im Militär begonnen hat, wird heute von den meisten Unternehmen eingesetzt, um den Verlust sensibler Daten zu vermeiden. Zweifellos stellen DLP-Lösungen auch weiterhin ein wertvolles Tool zum Schutz kritischer Informationen dar. Allerdings hat…

NEWS | TRENDS 2020 | TRENDS WIRTSCHAFT | BUSINESS | TRENDS SECURITY | IT-SECURITY

»Cost of a Data Breach«-Studie 2020: Deutsche Unternehmen weltweit führend bei Security-Automatisierung

Security-Automatisierung senkt die Kosten von Datenpannen beträchtlich. Deutschland führt weltweit in der Security-Automatisierung – das zeigen die neuesten Ergebnisse der von IBM Security und dem Ponemon Institut veröffentlichten »Cost of a Data Breach«-Studie. In Deutschland nutzen 75 Prozent der Unternehmen Security-Automatisierung, 30 Prozent davon haben Systeme für die Sicherheitsautomatisierung bereits vollständig umgesetzt. Gemessen am globalen…

NEWS | TRENDS SECURITY | IT-SECURITY | WHITEPAPER

Automobil-Sektor im Fokus von Hackerattacken: Angriffe nehmen Fahrt auf

Autonomes Fahren, Elektromobilität, vernetzte Autos und Carsharing – die Automobilindustrie befindet sich im Umbruch. Neue Technologien und digitalisierte Prozesse bringen den Automotive-Unternehmen zahlreiche Vorteile, um zum einen den neuen Kundenanforderungen gerecht zu werden und zum anderen im intensiven Wettbewerb bestehen zu können. Jedoch birgt die fortschreitende Digitalisierung der Branche nicht nur Vorteile, sondern bietet Hackern…

NEWS | TRENDS 2020 | TRENDS SERVICES

ITK-Branche setzt Vorreiterrolle im Umgang mit Geschäftspartnerdaten aufs Spiel

Umfrage ermittelt Lagebild zu Herausforderungen und Wünschen an das Management und die Nutzbarkeit von Geschäftspartnerdaten. Es fehlt an einer einheitlichen Datengrundlage für die weitere Digitalisierung des Geschäfts, System- und Abteilungssilos verhindern die bessere Nutzung. Jedes vierte Unternehmen (26 Prozent) muss Daten nachbearbeiten und 22 Prozent können Daten nicht anreichern. Unternehmen der IT- und…