Office 365 Tools und Open Services im Visier von Cyberangreifern.

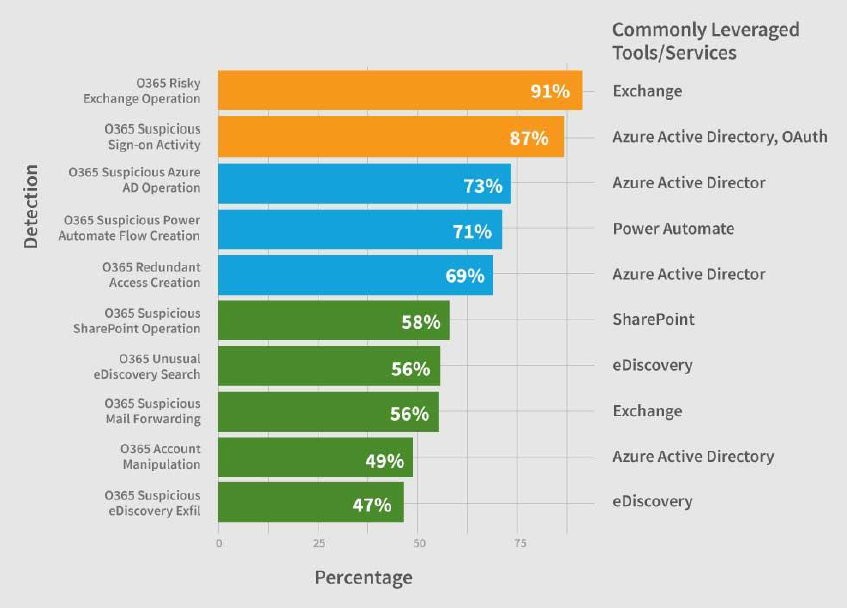

Der kürzlich von Vectra veröffentlichte 2020 Spotlight Report for Office 365 identifizierte die Tools und Dienste unter den Cloud-basierten Anwendungen, die häufig von Angreifern genutzt werden. Die Studie basiert auf der Beobachtung von vier Millionen Office-365-Konten über einen Zeitraum von 90 Tagen. Dadurch waren die Forscher in der Lage, verdächtiges, risikoreiches Verhalten zu identifizieren, das mit Angriffstechniken verbunden ist, die integrierten Funktionen von Office 365 ausnutzen.

Diese Untersuchung fällt zusammen mit einem massiven Übergang zur Fernarbeit – ein Ergebnis der andauernden Covid-19-Pandemie – und der zunehmenden Akzeptanz von SaaS-Plattformen, wie Microsoft Office 365, als die täglichen digitalen Arbeitsbereiche. Während Office 365 der verteilten Belegschaft eine primäre Grundlage für den Geschäftsbetrieb bietet, schafft es auch ein zentrales Repository für Daten und Informationen, das ein Hauptziel für Angreifer ist, um es auszunutzen.

Während die Multi-Faktor-Authentifizierung (MFA) die beste Einzeltechnik ist, um die Möglichkeit eines Vorfalls zu reduzieren, kommt es in Office 365 dennoch weiterhin zu Vorfällen. MFA-Sicherheitsmaßnahmen reichen nicht mehr aus, um böswillige und heimtückische Angriffe zu verhindern. Von diesen Angriffen sind gekaperte Benutzerkonten die am schnellsten wachsenden und am weitesten verbreiteten, die sich nachteilig auf den Ruf der Unternehmen auswirken und finanzielle Konsequenzen nach sich ziehen.

Verhalten von Angreifern in Office 365

Nachdem die Angreifer in einer Office-365-Umgebung Fuß gefasst haben, können mehrere gängige Angriffstechniken auftreten, darunter:

- Durchsuchen von E-Mails, Chat-Protokollen und Dateien auf der Suche nach Passwörtern oder anderen interessanten Daten.

- Einrichten von Weiterleitungsregeln, um Zugriff auf einen stetigen E-Mail-Strom zu erhalten, ohne sich erneut anmelden zu müssen.

- Nutzung des vertrauenswürdigen Kommunikationskanals (d.h. Versenden einer unrechtmäßigen E-Mail vom offiziellen Konto des CEO, die zur sozialen Eingliederung von Mitarbeitern, Kunden oder Partnern verwendet wird).

- Einfügen von Malware oder böswilligen Links in Dokumente, denen viele Menschen vertrauen und die von ihnen benutzt werden, wobei wiederum das Vertrauen manipuliert wird, um die Präventionskontrollen zu umgehen, die Warnungen auslösen können.

- Stehlen oder Sperren/Verschlüsseln von Dateien und Daten gegen Lösegeld.

Wie machen die das?

Der Spotlight Report stellte fest, dass sich von den Diensten von Office 365 insbesondere drei als nützlich für einen Angriff herausstellten. OAuth wird genutzt, um Fuß zu fassen, Power Automate für die Ausführung und seitliche Bewegung und eDiscovery für Aufklärung und Exfiltration.

- OAuth ist ein offener Standard für die Zugriffsauthentifizierung. Er wird häufig von Anwendungen von Drittanbietern verwendet, um Benutzer zu authentifizieren, indem die Anmeldedienste von Office 365 und die zugehörigen Anmeldedaten des Benutzers herangezogen werden. Die OAuth-Autorisierungscode-Gewährung kann in Anwendungen verwendet werden, die auf einem Gerät installiert sind, um Zugang zu geschützten Ressourcen, wie etwa Web-APIs, zu erhalten. Angreifer nutzen von OAuth aktivierte bösartige Azure-Anwendungen, um dauerhaften Zugriff auf die Office-365-Konten der Benutzer zu erhalten.

- Mit Power Automate können Benutzer benutzerdefinierte Integrationen und automatisierte Workflows zwischen Office-365-Anwendungen erstellen. Es ist standardmäßig aktiviert und umfasst Konnektoren zu Hunderten von Anwendungen und Diensten von Drittanbietern, aber die Workflows können Sicherheitsrichtlinien einschließlich Data Loss Prevention (DLP) umgehen. Die breite Verfügbarkeit und Benutzerfreundlichkeit von Power Automate macht es auch zu einem teilweise nützlichen Werkzeug für Angreifer, um böswilliges Command-and-Control- und Lateral-Movement-Verhalten zu orchestrieren.

- eDiscovery ist ein elektronisches Discovery-Tool, das Office-365-Anwendungen und -Daten durchsucht und die Ergebnisse exportiert. Angreifer nutzen eDiscovery als leistungsstarkes internes Aufklärungs- und Datenexfiltrations-Tool. Beispielsweise könnten sie mit einem einfachen Befehl in Microsoft Outlook, Teams, allen Dateien in SharePoint und OneDrive sowie OneNote-Note-Notebooks nach »password« oder »pwd« suchen.

Darüber hinaus können Angreifer die in Azure Active Directory, Exchange und SharePoint gefundenen Schwachstellen ausnutzen, sobald sie sich die Identitätsdaten und privilegierten Zugriff verschafft haben. Angreifer können nach einer regulären Account-Übernahme Privilegien eskalieren und Operationen auf Administratorebene durchführen. Die Angreifer haben auch Zugang zu einer sensiblen Rolle, um redundanten Zugriff auf das System zu schaffen.

Das soll nicht heißen, dass die Dienste von Office 365 leicht zu infiltrieren sind; es geht vielmehr um die dem Benutzer zugewiesenen Berechtigungen und wie sie verwendet werden. Sicherheitsteams müssen über einen detaillierten Kontext verfügen, der erklärt, wie Entitäten ihre Privilegien – bekannt als beobachtete Privilegien – innerhalb von SaaS-Anwendungen wie Office 365 nutzen.

Dies bedeutet, dass man versteht, wie und von wo aus Benutzer auf Ressourcen von Office 365 zugreifen, ohne jedoch die vollständige Datennutzlast zu betrachten, um die Privatsphäre zu schützen. Es geht um die Nutzungsmuster und Verhaltensweisen, nicht um den statischen Zugriff.

Was Unternehmen zur Risikominimierung tun sollten

Vectra rät Unternehmen, die auf Office 365 beziehungsweise Microsoft 365 setzen deshalb:

- Schränken Sie die Verwendung der internen Power-Automate-Lizenz ein oder entfernen Sie diese bei Ihren Office-365-Benutzern, die keine legitimen Anwendungsfälle haben.

- Überprüfen Sie die Richtlinien von Office 365 zur Vermeidung von Datenverlusten und verwenden Sie eine »Business-Zone«, um den Zugriff von PowerAutomate auf Ihre Geschäftsdaten einzuschränken.

- Beschränken Sie den Zugriff auf eDiscovery auf Office 365-Benutzer, die berechtigte Anwendungsfälle haben.

- Ermöglichen Sie Echtzeit-Bedrohungserkennung und -reaktion, um verdächtige und böswillige Nutzung von Office 365-Tools und -Diensten zu erkennen.

Wie wichtig es ist, ein wachsames Auge auf den Missbrauch des Benutzerzugangs zu haben, kann angesichts der Häufigkeit von Angriffen nicht hoch genug eingeschätzt werden. In der aktuellen Cybersicherheitslandschaft reichen Sicherheitsmaßnahmen wie die Multi-Faktor-Authentifizierung nicht mehr aus, um Angreifer abzuschrecken. SaaS-Plattformen wie Office 365 sind ein sicherer Hafen für Angreifer, die sich seitwärts bewegen, so dass es von größter Wichtigkeit ist, sich auf den Benutzerzugang zu Konten und Diensten zu konzentrieren. Wenn Sicherheitsteams solide Informationen haben, lassen sich böswilliges Verhalten und Privilegienmissbrauch viel leichter schnell erkennen und eindämmen.

Der Vectra 2020 Spotlight Report on Office 365 zeigt den Wert von Network Detection and Response (NDR), wenn es darum geht, Angriffe aufzudecken und Sicherheitsteams in die Lage zu versetzen, alle schädlichen Vorgänge zu stoppen, die aufgrund von seitlichen Bewegungen installiert wurden.

278 Artikel zu „Schwachstellen Microsoft“

NEWS | TRENDS SECURITY | IT-SECURITY | WHITEPAPER

Fast zwei Drittel der Schwachstellen könnten längst gepatcht sein

Cybersecurity-Spezialist veröffentlicht Business-Report zur Bedrohungslandschaft 2020. Ungepatchte Schwachstellen, Verschleierungstaktiken und APTs (Advanced Persistent Threats): Der Bitdefender Business-Report zur aktuellen Bedrohungslage beschreibt die Herausforderungen, denen sich Organisationen stellen müssen [1]. Dazu gehören erstens massenhafte Angriffe auf ältere Schwachstellen, für die bereits Patches verfügbar sind, zweitens die Zunahme von Verschleierungstaktiken, die zusätzliche Erkennungsmechanismen erfordert und drittens die…

NEWS | IT-SECURITY | WHITEPAPER

Nicht alle Schwachstellen sind eine Bedrohung – auf die wesentlichen Sicherheitslücken konzentrieren

Die Computernetzwerke von Organisationen werden ständig erweitert: IT, Cloud, IoT und OT formen eine komplexe Computing-Landschaft, die die moderne Angriffsfläche darstellt. Mit jedem neuen Gerät, jeder neuen Verbindung oder Anwendung vergrößert sich diese Angriffsfläche. Zu dieser Komplexität kommen unzählige Schwachstellen hinzu, die täglich entdeckt werden, und die Herausforderungen scheinen oft unüberwindbar. Die Lösung ist jedoch…

NEWS | CLOUD COMPUTING | LÖSUNGEN

Microsoft Teams professionell nutzen – Megatech setzt auf AvePoint Cloud Governance

Cloud Computing ist weiterhin auf Wachstumskurs – laut Bitkom setzen mittlerweile drei von vier Unternehmen auf Rechenleistung aus der Cloud. Die Gründe dafür sind eindeutig: Cloud-Anwendungen wie Microsoft Office 365 sind kosteneffizient, bieten eine hohe Flexibilität und Skalierbarkeit, sie erhöhen die Produktivität und stellen die Basis für zukunftsfähige Geschäftsmodelle dar. Doch mit der Nutzung der…

NEWS | KOMMENTAR | STRATEGIEN

Warum die Uhr für Microsofts Programmiersprache C# tickt

Sollten Entwickler einen Umstieg von C# auf Java zu erwägen? Mit C# brachte Microsoft vor fast 20 Jahren eine eigene Programmiersprache als Konkurrenz zu Java auf den Markt. Seitdem ist die Frage C# oder Java bei vielen Entwicklern zur Glaubensfrage geworden, bei der die Diskussion sehr schnell emotional werden kann. Die Fakten sprechen aber…

NEWS | TRENDS SECURITY | CLOUD COMPUTING | TRENDS CLOUD COMPUTING | WHITEPAPER

CASB-Studie zeigt Schwachstellen in der IT-Security auf

Die Cloud Security Alliance (CSA), Organisation für die Definition von Standards, Zertifizierungen und Best Practices zur Gewährleistung des sicheren Cloud-Computings, veröffentlicht die Ergebnisse ihrer neuesten Umfrage. Im Rahmen der Studie »The Evolution of the CASB« wurden mehr als 200 IT- und Sicherheitsexperten aus einer Vielzahl von Ländern und verantwortlich für Unternehmen verschiedenster Größen befragt. Ziel…

NEWS | INDUSTRIE 4.0 | IT-SECURITY | TIPPS

Schwachstellen in industriellen VPNs

Angreifer können direkten Zugang zu den Geräten erhalten und physische Schäden verursachen. VPNs sorgen oftmals nur für scheinbaren Schutz. Das Forscherteam von Claroty hat in den letzten Monaten mehrere Schwachstellen bei der Remote-Codeausführung in VPN-Implementierungen entdeckt, die insbesondere für den Fernzugriff auf OT-Netzwerke genutzt werden. Diese speziellen Remote-Lösungen werden insbesondere für die Wartung und Überwachung…

NEWS | TRENDS 2020 | TRENDS SERVICES | SERVICES

70 Prozent aller Anwendungen haben Open-Source-Schwachstellen

Fehlerhafte Bibliotheken landen auf indirektem Wege im Code. Einsatz von PHP-Bibliotheken führt mit über 50-prozentiger Wahrscheinlichkeit zu fehlerhaftem Code. JavaScript und Ruby haben besonders große Angriffsflächen. Der neue »State of Software Security (SoSS): Open Source Edition«-Report zum Thema Sicherheit in Open-Source-Software von Veracode zeigt unter anderem auf, dass 70 Prozent aller gescannten Anwendungen mindestens…

NEWS | TRENDS 2020 | TRENDS SECURITY | CLOUD COMPUTING | TRENDS CLOUD COMPUTING | IT-SECURITY

Cloud Security-Report: Schlechte Sicherheitshygiene führt zu einer Eskalation von Cloud-Schwachstellen

Der Cloud Threat Report deckt 199.000 unsichere Cloud-Templates auf und findet 43 Prozent der Cloud-Datenbanken unverschlüsselt vor. Palo Alto Networks hat aktuelle Forschungsergebnisse veröffentlicht, die zeigen, wie Schwachstellen bei der Entwicklung von Cloud-Infrastrukturen zu erheblichen Sicherheitsrisiken führen. Der Unit 42 Cloud Threat Report: Spring 2020 untersucht, warum Fehlkonfigurationen in der Cloud so häufig vorkommen. Der…

NEWS | TRENDS SECURITY | TRENDS 2019 | IT-SECURITY

Hackerangriffe via Microsoft Office an der Tagesordnung

Laut Internet Security Report Q3/2019 ist die von E-Mail-Anhängen ausgehende Gefahr präsenter denn je. Wie der aktuell veröffentlichte WatchGuard Internet Security Report für das dritte Quartal 2019 belegt, sollte bei per E-Mail eingehenden Word-, RTF- oder anderen Office-Dokumenten weiterhin besondere Vorsicht gelten. Diesmal haben es gleich zwei einschlägige Malware-Varianten in die Top 10 geschafft. Die…

NEWS | TIPPS

Microsoft rät Kunden mit Windows Server 2008 zum schnellen Umstieg auf Azure-Cloud

Support-Ende für Windows Server 2008 und Windows Server 2008 R2 am 14. Januar 2020: Ohne Migration riskieren Unternehmen Sicherheitsprobleme und Compliance-Verstöße Am 14. Januar 2020 endet der erweiterte Support für Windows Server 2008 und Windows Server 2008 R2. Doch es gibt noch immer Unternehmen, die keine konkreten Pläne für die Migration auf ein neues Betriebssystem…

NEWS | TRENDS SECURITY | CLOUD COMPUTING | TRENDS CLOUD COMPUTING | INFRASTRUKTUR | TRENDS 2019 | IT-SECURITY

Cloud Trends Report Security prognostiziert 50 % mehr Schwachstellen in Cloud-Infrastrukturen

Trotz wachsender Anzahl an Schwachstellen bei Cloud-Infrastrukturdiensten, Containern und anderen Cloud-Produkten bleibt Cyberhygiene weiterhin größtes Risiko. Die größten Gefahren in Cloud-Infrastrukturen gehen nicht vom Cloud Provider aus, sondern lauern im Unternehmen selbst. Skybox Security, Anbieter im Cyber Risk Management, gab die Veröffentlichung seines Cloud Trends Report 2019 bekannt. Der Bericht, der vom Team der…

NEWS | BUSINESS | FAVORITEN DER REDAKTION | IT-SECURITY | KOMMENTAR

Schwachstellen zu Cyberwaffen formen – oder doch lieber schließen?

Regierungen diskutieren regelmäßig, IT-Schwachstellen als Cyberwaffen für Hack Backs zu nutzen. Die Geschichte der Microsoft-Schwachstelle EternalBlue macht eines deutlich: Das kann sehr teuer werden. Regierungen sollten sich intensiv überlegen, ob die Vorteile einer Schwachstelle als Cyberwaffe die potenziellen Schäden für Bürger und Unternehmen wirklich überwiegen. Am 12. Mai 2017 begann der Trojaner WannaCry…

NEWS | BUSINESS | CLOUD COMPUTING | EFFIZIENZ | SERVICES | STRATEGIEN

Sein oder nicht sein – die Zukunft von Microsoft Excel

Disruptive Technologien wie das Internet haben dazu beigetragen, die Geschäftswelt umzukrempeln. Das zeigt allein schon die Tatsache, dass von der 1995er Fortune-Liste der 500 größten Unternehmen gerade einmal 24 heute noch auftauchen. Die meisten Unternehmen agieren heute in einem globalen Umfeld und in sich schnell verändernden Märkten. Unter diesen Bedingungen sind Organisationen gut beraten,…

NEWS | IT-SECURITY | KOMMENTAR | TIPPS

Trägheit bei IT-Security macht Microsoft-Office-Schwachstelle zum Einfallstor für Cyberangriffe

Jörg von der Heydt, Channel Director DACH bei Skybox Security, kommentiert die Microsoft-Office-Schwachstelle CVE-2017-8570 und mögliche Lösungsansätze. Spätestens mit der Einführung der DSGVO hat in Europa eine gewisse Sensibilisierung gegenüber Datenschutz und Sicherheitsrisiken eingesetzt – ob privat oder im beruflichen Umfeld. Dennoch zeigen europäische Arbeitnehmer weltweit die geringste Disziplin, wenn es um die Cybersicherheit in…

NEWS | BUSINESS PROCESS MANAGEMENT | EFFIZIENZ | INFRASTRUKTUR | IT-SECURITY | LÖSUNGEN | RECHENZENTRUM | SERVICES | STRATEGIEN | TIPPS

Analyse des Patch Tuesday im März: Kernel-Updates von Microsoft als Antwort auf Meltdown und Spectre

Microsoft hat zum Patch Tuesday im März insgesamt 14 Updates veröffentlicht, darunter Aktualisierungen für alle Windows-Betriebssysteme sowie für den IE-Browser, für Office, SharePoint und den Exchange-Server. Daneben hat das Unternehmen einige Updates für ASP.NET Core, Chakra Core und PowerShell Core veröffentlicht. Allerdings sind diese nicht als Patch-Paket, sondern in Form neuer Binärdateien verfügbar. Entwickler sollten…

NEWS | TRENDS SECURITY | TRENDS 2017 | TRENDS 2018 | IT-SECURITY | LÖSUNGEN | STRATEGIEN | TIPPS

Microsoft-Sicherheitslücken seit 2013 mehr als verdoppelt

Aufhebung von Administratorrechten könnte 80 Prozent der kritischen Sicherheitslücken von 2017 entschärfen. Avecto hat seinen jährlichen Bericht zu Microsoft-Schwachstellen veröffentlicht, der mittlerweile zum fünften Mal erscheint. Er basiert auf einer Untersuchung sämtlicher 2017 gemeldeter Microsoft-Schwachstellen und zeigt, dass deren Zahl beträchtlich gestiegen ist. Zum Vergleich: Im Jahr 2013 wurden 325 Sicherheitslücken entdeckt, im vergangenen Jahr…

NEWS | TRENDS SECURITY | DIGITALISIERUNG | TRENDS 2017 | TRENDS 2018 | IT-SECURITY | TIPPS

Europäischer Datenschutztag am 28. Januar: Anzahl entdeckter Softwareschwachstellen erreicht 2017 Rekordwert

Im Jahr 2017 hat die Zahl der weltweit registrierten Softwaresicherheitslücken einen neuen Höchststand erreicht. Die Auswertung des Potsdamer Hasso-Plattner-Instituts (HPI) ergab, dass in den vergangenen zwölf Monaten rund 11.003 Meldungen zu Softwareschwachstellen registriert oder aktualisiert wurden. Im Jahr 2016 waren es noch 8.093 Schwachstellen gewesen, danach folgt auf Platz drei das Jahr 2014 mit 7.682…

NEWS | BUSINESS | BUSINESS PROCESS MANAGEMENT | CLOUD COMPUTING | DIGITALISIERUNG | EFFIZIENZ | GESCHÄFTSPROZESSE | INFRASTRUKTUR | INTERNET DER DINGE | IT-SECURITY | LÖSUNGEN | ONLINE-ARTIKEL | RECHENZENTRUM | SERVICES | STRATEGIEN | TIPPS

Meltdown und Spectre: Die wichtigsten Fragen und Antworten zu den zwei Schwachstellen in Prozessoren

Nach den ersten Berichten über die bekannt gewordenen Schwachstellen in Mikroprozessoren, arbeiten die Chiphersteller Intel, AMD und ARM mit Hochdruck an einer industrieweiten Lösung (https://newsroom.intel.com/news/intel-responds-to-security-research-findings/). Mit täglich neuen Details und Meldungen von Seiten der Sicherheitsexperten und Unternehmen bleibt die Lage unübersichtlich. Digital Shadows hat die wichtigsten Fragen und Antworten zusammengestellt. Was sind Meltdown und Spectre?…

NEWS | TRENDS SECURITY | TRENDS 2017 | IT-SECURITY | LÖSUNGEN | TIPPS

Microsoft-Admin-Rechte sind für Sicherheitslecks verantwortlich

94 Prozent der Risiken aller als kritisch eingestuften Microsoft-Schwachstellen werden durch das Entfernen von Administratoren-Rechten gemindert. Windows 10 ist nicht sicherer als Windows 8.1. Experten für das Rechtemanagement beklagen, dass die Organisationen immer noch zu wenig für den Schutz vor Angriffen unternehmen. Mark Austin, Mitgründer und Co-CEO bei Avecto und Marco Peretti, Avectos neu ernannter…

NEWS | CLOUD COMPUTING | INFRASTRUKTUR | IT-SECURITY | KOMMUNIKATION | RECHENZENTRUM | SERVICES

HTTP/2: Vier bedeutsame Schwachstellen des neuen World-Wide-Web-Protokolls

Ein Unternehmen, das es sich zur Aufgabe gemacht hat, geschäftskritische Daten und Anwendungen in der Cloud und im Datacenter zu schützen, hat auf der Black Hat in den USA seinen Intelligence Initiative Report für den Monat Juli vorgestellt: »HTTP/2: Detaillierte Analyse der vier größten Schwächen des kommenden Worldwide Web Protokolls«. In dem Bericht haben Experten des Imperva Defense Centers die vier größten Potenziale…