Die Cloud Security Alliance (CSA), Organisation für die Definition von Standards, Zertifizierungen und Best Practices zur Gewährleistung des sicheren Cloud-Computings, veröffentlicht die Ergebnisse ihrer neuesten Umfrage. Im Rahmen der Studie »The Evolution of the CASB« wurden mehr als 200 IT- und Sicherheitsexperten aus einer Vielzahl von Ländern und verantwortlich für Unternehmen verschiedenster Größen befragt. Ziel der Befragung war es, Erwartungen, technische Implementierungen und Herausforderungen beim Einsatz von Cloud Access Security Brokern (CASB) zu untersuchen. Die Ergebnisse offenbaren Lücken zwischen der Geschwindigkeit der Implementierung beziehungsweise des Betriebs und der effektiven Nutzung innerhalb des Unternehmens.

Die Cloud Security Alliance (CSA), Organisation für die Definition von Standards, Zertifizierungen und Best Practices zur Gewährleistung des sicheren Cloud-Computings, veröffentlicht die Ergebnisse ihrer neuesten Umfrage. Im Rahmen der Studie »The Evolution of the CASB« wurden mehr als 200 IT- und Sicherheitsexperten aus einer Vielzahl von Ländern und verantwortlich für Unternehmen verschiedenster Größen befragt. Ziel der Befragung war es, Erwartungen, technische Implementierungen und Herausforderungen beim Einsatz von Cloud Access Security Brokern (CASB) zu untersuchen. Die Ergebnisse offenbaren Lücken zwischen der Geschwindigkeit der Implementierung beziehungsweise des Betriebs und der effektiven Nutzung innerhalb des Unternehmens.

Die Studie, die im Auftrag von Proofpoint, einem Cybersicherheitsunternehmen und Anbieter von CASB-Lösungen durchgeführt wurde, kommt zu dem Ergebnis, dass zwar fast 90 Prozent der befragten Organisationen bereits einen CASB verwenden oder die Verwendung eines CASB prüfen. Allerdings verfügt die Hälfte (50 Prozent) der Befragten nicht über das Personal, um Cloud-Sicherheitslösungen umfänglich zu nutzen. Diesem Problem könnte aber durch die Zusammenarbeit mit führenden CASB-Anbietern begegnet werden.

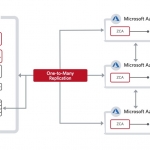

Darüber hinaus gaben mehr als 30 Prozent der Befragten an, mehrere CASB einsetzen zu müssen, um ihren Sicherheitsbedürfnisse Rechnung zu tragen. Etwas mehr als ein Drittel (34 Prozent) empfindet die Komplexität der Lösungen als Hemmschuh, wenn es darum geht, das volle Potenzial von CASB-Lösungen auszuschöpfen. Insgesamt schneiden CASB bei der Sichtbarkeit und der Erkennung von Verhaltensanomalien in der Cloud gut ab, zeigen aber beim praktischen Einsatz als Bedrohungsabwehr beziehungsweise -Prävention noch Schwächen.

»CASB-Lösungen wurden in allen Bereichen zu wenig eingesetzt, insbesondere aber hinsichtlich der Compliance, der Datensicherheit und dem Schutz vor Bedrohungen innerhalb des Service«, so Hillary Baron, Hauptautorin und Research Analyst der Cloud Security Alliance. »Es steht außer Frage, dass Schulungen und eine Vertiefung des Wissens über den Umgang mit diesen Lösungen eine Priorität sein sollten, wenn CASB als Service oder Lösung effektiv genutzt werden sollen.«

»Um die Lücken zu schließen, die bei dieser Umfrage der Cloud Security Alliance offenbar wurden, sollte nach einer Lösung gesucht werden, die Teil eines größeren Sicherheitspakets ist. Zudem sollte diese Lösungen die den Menschen betreffenden Sicherheitsbedenken hinsichtlich der Cloud adressieren, insbesondere in Bezug auf die Kompromittierung von Cloud-Accounts, die Verhinderung von Datenverlusten in der Cloud sowie hinsichtlich Compliance und Sichtbarkeit von Cloud-Anwendungen«, erklärt Tim Choi, Vice President of Product Marketing bei Proofpoint. »Es ist entscheidend, dass der Weg mit klaren Zielen und nach Prioritäten geordneten Zielsetzungen beginnt. Darüber hinaus führt eine Entscheidung für CASB-Lösungen mit einem Bereitstellungsmodell, das innerhalb von Stunden und nicht erst nach Wochen einsatzbereit ist, zu einer schnelleren Time-to-Value.«

Weitere Studienergebnisse zur Nutzung von CASBs:

- 83 Prozent sehen die Sicherheit in der Cloud als wichtigstes Projekt in puncto Verbesserungen

- 55 Prozent nutzen ihren CASB zur Erkennung von Anomalien im Benutzerverhalten, während 53 Prozent darauf zurückgreifen, um einen Überblick über unberechtigte Zugriffe zu erhalten

- 38 Prozent der Unternehmen verwenden ihr CASB zur Einhaltung von Vorschriften, während lediglich 22 Prozent es für die interne Compliance nutzen.

- 55 Prozent aller Befragten setzen auf eine Multi-Faktor-Authentifizierung, die von ihrem Identity Provider bereitgestellt wird, gegenüber einem eigenständigen Produkt in der Cloud (20 Prozent)

Den kompletten Bericht können Sie hier nach Registrierung kostenlos herunterladen: https://cloudsecurityalliance.org/artifacts/evolution-of-casb-survey-report

94 Artikel zu „CASB“

NEWS | CLOUD COMPUTING | EFFIZIENZ | IT-SECURITY | SERVICES

Intelligente Wolkenwächter: Datenzentrierte Sicherheit mit CASBs

Nicht nur die DSGVO macht es deutlich: In Zukunft stehen die Daten im Zentrum der IT-Sicherheitsstrategie. Dieser Strategiewechsel gestaltet sich für einige Unternehmen angesichts der wachsenden Migration in die Cloud als schwierig, da zu jeder Zeit sowohl der Überblick als auch die Kontrolle über sämtliche erhobenen Daten gefordert ist. Um diese Herausforderung meistern zu können,…

NEWS | CLOUD COMPUTING | INFRASTRUKTUR | IT-SECURITY | OUTSOURCING | RECHENZENTRUM | SERVICES | STRATEGIEN

Next-Generation-Firewall für Inline CASB – effektiverer Ansatz für Cloud-Sicherheit

Cloud-Anwendungen haben die Art und Weise, wie Unternehmen Geschäfte tätigen, verändert – und neue Sicherheitsrisiken in den Prozess eingeführt. Moderne Geschäftsanwendungen lassen sich einfach einrichten und für die Zusammenarbeit verwenden. Infolgedessen nimmt das Volumen und die geschäftskritische Bedeutung der Daten, die in diesen Cloud-Umgebungen übertragen, gespeichert und gemeinsam genutzt werden, weiter zu. Gleichzeitig bewegen sich…

NEWS | CLOUD COMPUTING | DIGITALISIERUNG | IT-SECURITY | KOMMUNIKATION | ONLINE-ARTIKEL | RECHENZENTRUM | SERVICES | TIPPS

Hochsicherheits-CASB: Neue Wege für Datensicherheit in der Cloud

In der globalen und digitalisierten Arbeitswelt nimmt das Arbeiten mit Cloud-Lösungen stetig zu. Doch sensible Daten von Unternehmen und Behörden sind in der »Public Cloud« mit herkömmlichen Kontrollen wie etwa der Passwortabfrage nicht ausreichend vor dem Zugriff Dritter geschützt. Eine Verschlüsselung wiederum erschwert das Arbeiten mit den Dokumenten. Hier braucht es einen völlig neuen Ansatz…

NEWS | CLOUD COMPUTING | IT-SECURITY | TIPPS

Cloud Security: Mit 7 Schritten sicher in die Wolke

llustration: Absmeier, Die Cloud ist dank ihrer Flexibilität und Kapazität im Vergleich zu herkömmlichen Rechen- und Speichermethoden mittlerweile ein wichtiges Standbein für viele Unternehmen geworden. Doch wie bei herkömmlichen Speicher- und File-Sharing-Methoden entstehen auch durch die Cloud spezifische Datensicherheitsprobleme. Ein pragmatischer, datenzentrierter Ansatz kann den Weg in die Wolke jedoch übersichtlich umsetzbar machen. Im Folgenden…

NEWS | IT-SECURITY | TIPPS

EU-US Privacy Shield gestoppt: Sicherheitstipps zum Datentransfer in die USA

Das Urteil des Europäischen Gerichtshofs (EuGH) ist gefallen: Das EU-US Privacy Shield, das den Austausch personenbezogener Daten zwischen der EU und den US legitimiert, ist für ungültig erklärt worden. Der EuGH sah das Datenschutzniveau nach europäischen Maßstäben als nicht gesichert an. »Konkret bedeutet das Scheitern des Privacy Shields, dass eine rechtliche Grundlage für den Datentransfer…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Security: Public Cloud-Umgebungen voller vernachlässigter Workloads, Authentifizierungsproblemen und »lateral Movement«-Risiken

Mehr als 80 Prozent der Unternehmen haben mindestens einen vernachlässigten, internetbezogenen Workload, d.h. er läuft auf einem nicht unterstützten Betriebssystem oder ist seit mindestens 180 Tagen ungepatcht. Fast 25 % der Unternehmen verwenden keine Multi-Faktor-Authentifizierung um den Root-Benutzer ihrer Cloud-Accounts, den Super-Administrator, zu schützen. Fast die Hälfte der Organisationen hat Internet-Workloads, die Geheimnisse und…

NEWS | IT-SECURITY | KOMMENTAR

Privacy Shield: EuGH-Urteil ein Sieg für den Datenschutz

Spezialisten für Datenschutz begrüßen ausdrücklich die Entscheidung des Europäischen Gerichtshofs in Bezug auf den EU-US Privacy Shield, die den Transfer jedweder persönlicher Daten in amerikanische Public-Cloud-Dienste wie Microsoft OneDrive, Google Drive, Dropbox oder Box.com für unrechtmäßig erklärt. Mit dem Urteil rücken europäische Alternativen wie das Cloud-Projekt Gaia-X und auf Open-Source-basierende Content-Collaboration-, Enterprise-Filesync- und Fileshare-Lösungen wie…

NEWS | TRENDS 2020 | TRENDS CLOUD COMPUTING | CLOUD COMPUTING

SD-WAN ermöglicht Unternehmen eine bessere Multi-Cloud-Konnektivität

Viele Unternehmen setzen Multi-Cloud-Strategien ein, um mehrere Cloud-Plattformen zu nutzen und eine wachsende Anzahl von SaaS- und Unternehmens-Workloads mit unterschiedlichen Anforderungen an Leistung und Service zu unterstützen. Um User aus allen Standorten mit Cloud-Anwendungen zu verbinden, muss der Datenverkehr gewöhnlich zum Rechenzentrum des Unternehmens über eine vorhandene ältere WAN-Infrastruktur mit herkömmlichen Routern über private MPLS-Verbindungen…

NEWS | INFRASTRUKTUR | LÖSUNGEN | RECHENZENTRUM

SD-WAN, SD-Branch, SD-LAN: Was ist was in Software-definierten Netzen

Das Software Defined Networking (SDN) findet in zentralen Rechenzentren immer mehr Anhänger. Darüber hinaus profitieren auch andere Teile des Unternehmensnetzwerks von ähnlichen Ansätzen. Wo liegen Gemeinsamkeiten, wo Unterschiede von SD-WAN, SD-Branch oder SD-LAN? Der Systemintegrator Circular durchleuchtet die Begrifflichkeiten. Weitreichende Performance: SD-WAN Betrieb und Verwaltung eines WAN gestalteten sich in der Vergangenheit teuer, komplex…

NEWS | IT-SECURITY | TIPPS

Lookalike Domains: Der digitale Wolf im Schafspelz

Hilfestellungen für Unternehmen von Felix Blank, Infoblox. Erfolgreiche Methoden werden in unsicheren Zeiten nur noch erfolgreicher – das scheint die Devise von Cyberkriminellen zu sein. Ein Beispiel: Anfang Mai haben Betrüger E-Mails versendet, in denen die Empfänger angeblich von der Investitions- und Förderbank Hamburg ermahnt werden, dass Falschangaben in ihren Corona-Soforthilfe-Anträgen strafrechtlich relevant sein…

SECURITY SPEZIAL 5-6-2020 | AUSGABE 5-6-2020 | NEWS | IT-SECURITY

Biometrie, die Verbindung zwischen logischem und physischem Zugang – Sollten Entscheider ihr Unternehmen so behandeln wie ihr Smartphone?

Biometrischer und risikobasierter Zugang ist heute für viele Geschäfts- und Verbraucheranwendungen Realität. Derzeit befassen sich Anbieter von Lösungen für den physischem Zugang mit Technologien wie Gesichtserkennung und Verhaltensanalyse, um hier die Sicherheit zu verbessern. Sind wir auf dem Weg in eine Welt, in der das Access Management beider Welten wirklich integriert ist?

NEWS | TRENDS 2020 | TRENDS SECURITY | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | IT-SECURITY

Externe Angriffe auf Cloud-Accounts um das Siebenfache gestiegen

Cloud-Nutzung in Unternehmen um 50 Prozent gestiegen. Deutlicher Anstieg von Cyberangriffen auf Cloud Services durch vermehrtes Home Office. Cisco, WebEx, Zoom, Microsoft Teams und Slack verzeichnen Nutzungsanstieg von 600 Prozent. Im Zuge der Covid-19 Krise hat sich ein Großteil des Arbeitslebens in das Home Office verlagert und Unternehmen müssen plötzlich mit einer Vielzahl neuer…

NEWS | TRENDS 2020 | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | EFFIZIENZ

Nur 5 Prozent der Unternehmen nutzen die Vorteile eines konsistenten Cloud-Managements

Komplexere und heterogene Cloud-Umgebungen bereiten Unternehmen zunehmend Probleme. Die Lösung bieten konsistente Cloud-Management-Systeme, die alle benötigten Cloud-Dienste unter einer Management-Oberfläche bündeln. Lediglich 5 % der befragten Firmen setzen ein solches konsistentes Cloud-Management-System ein und haben dadurch eine höhere IT-Flexibilität sowie größere Freiheiten bei der Bereitstellung neuer Services erreicht. Immer mehr Unternehmen nutzen die IT-Services…

NEWS | IT-SECURITY | AUSGABE 3-4-2020 | SECURITY SPEZIAL 3-4-2020

Identity und Access Management im Mittelstand – Notwendigkeit und Herausforderung

NEWS | IT-SECURITY | KÜNSTLICHE INTELLIGENZ

Durch Machine Learning und Analytik mehr Sicherheit in der hybriden Cloud

Heutzutage nutzen die meisten Betriebe bereits in der ein oder anderen Form Cloud-Lösungen. Neben den vielen Vorteilen, die die Cloud bieten kann, vergrößert sie jedoch auch die Angriffsfläche. Um ein hohes Maß an Sicherheit auch in der Cloud zu garantieren, können moderne Sicherheitslösungen mit maschinellem Lernen, Analytik und Automatisierung helfen. Die meisten IT-Abteilungen sind…

NEWS | TRENDS 2020 | TRENDS SECURITY | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | IT-SECURITY | WHITEPAPER

Sicherheitsexperten investieren verstärkt in Cloud-Sicherheits- und Automatisierungstechnologien

CISOs (Chief Information and Security Officers) sind in Unternehmen und Organisationen für die Abwehr von Cyberangriffen verantwortlich. 86 Prozent der Sicherheitsexperten sagen, dass der Einsatz von Cloud-Sicherheit die Transparenz ihrer Netzwerke erhöht hat. 42 Prozent leiden an einer Cybersicherheitsmüdigkeit, die als Resignation bei der proaktiven Verteidigung gegen Angreifer definiert wird. Die Herausforderungen bei der Verwaltung und…

NEWS | TRENDS SECURITY | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | IT-SECURITY

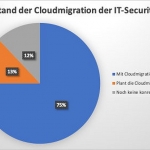

Cloudnutzung in der IT-Security: Unternehmen verfolgen immer häufiger Cloud-Ansatz

Trotz Bedenken über den Datenschutz setzen Unternehmen vermehrt cloudbasierte Security-Services ein. Auf der diesjährigen Cloud and Security Expo in London befragte Exabeam IT-Security-Verantwortliche, wie ihre Unternehmen es mit der Migration der Security in die Cloud halten. Die Ergebnisse zeigen, dass eine überwältigende Mehrheit von 88 Prozent bereits Teile ihrer IT-Sicherheit in die Cloud migriert hat…

NEWS | CLOUD COMPUTING | FAVORITEN DER REDAKTION | INFRASTRUKTUR | IT-SECURITY | RECHENZENTRUM | SERVICES | SICHERHEIT MADE IN GERMANY

Datenschutz im Home Office: Macht Zero-Trust-Technologie die Cloud sicher?

Rund ein Viertel der Deutschen arbeitet derzeit von Zuhause aus [1]. Rosige Zeiten für Hacker: Sie nutzen die Krise um COVID-19 für gezielte Cyberangriffe. Sicherheitsforscher sprechen im Rahmen der Corona-Pandemie von einer der größten E-Mail-Kampagnen durch Cyberkriminelle, die jemals unter einem einzigen Thema durchgeführt wurde [2]. Auch die deutsche Verbraucherzentrale warnt explizit vor Malware und…

NEWS | TRENDS 2020 | TRENDS SECURITY | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | IT-SECURITY

Fehlkonfigurationen sind größtes Sicherheitsrisiko für die Cloud

Untersuchung zeigt: Cybersicherheit muss bei allen Punkten der Cloud-Migration berücksichtigt werden. Laut des neuesten Forschungsberichts zur Cloud-Sicherheit von Trend Micro sind menschliche Fehler und komplexe Implementierungsprozesse die Hauptgründe für Sicherheitsprobleme in der Cloud [1]. Das Marktforschungsunternehmen Gartner prognostiziert, dass bis 2021 über 75 Prozent der mittleren und großen Unternehmen eine Multi-Cloud- oder Hybrid-IT-Strategie einführen werden…

NEWS | IT-SECURITY | RECHENZENTRUM

DR-Strategie: Rechenzentrum unter Quarantäne?

Wie Pandemien aktuelle DR-Strategien beeinflussen und den Weg zum ultimativen DR-Rechenzentrum ebnen – der Cloud. Erst China, dann Italien: Covid-19 zwingt Regierungen zu drastischen Maßnahmen, etwa ein komplettes Land abzuriegeln und unter Quarantäne zu stellen. Das hat selbstverständlich Einfluss auf alle Ebenen des Lebens und Unternehmen kämpfen an vielen Fronten, um ihre Mitarbeiter in…