Anbieter von Software-as-a-Service oder Identity-as-a-Service stellen mit ihren IAM-Systemen aus der Cloud Lösungen für den Mittelstand zur Verfügung, die schnell eingeführt und kosteneffizient betrieben werden können.

Cybersecurity und Datensicherheit sind nicht erst seit der Einführung der Datenschutzgrundverordnung (DSGVO) in aller Munde und das vollkommen zu Recht. Durch die ständig wachsende Digitalisierung unserer Daten und Prozesse, ist die Menge an schützenswerten persönlichen und geschäftlichen Daten größer denn je. Leider jedoch nehmen wir Bedrohungen von außen oft viel intensiver wahr als Risiken aus dem Inneren deren Schadenspotenzial, ob mutwillig oder schlicht fahrlässig, mindestens ebenso hoch ist.

Das hausgemachte Problem stellt sich dabei wie folgt dar: Oftmals wissen wir nicht, wer in einem Unternehmen zu welchen Ressourcen Zugriff hat, gar welche Systeme überhaupt unternehmensweit existieren und ob die aktuell existierenden Zugänge und Rechte einzelnen Personen überhaupt notwendig sind.

Abhilfe schaffen da Identity- und Access-Management-Systeme (IAM). Sie ermöglichen eine zentrale Verwaltung der Rollen und Accounts der Mitarbeiter, Partner oder Kunden und der damit verbundenen Rechte, die sie benötigen um auf notwendige Daten, Dokumente und Accounts zuzugreifen und lösen damit die manuelle und oftmals sehr fragmentierte Benutzeradministration ab. IAM-Lösungen können den gesamten Lifecycle (On-boarding, Wechsel, Off-boarding) eines Nutzers, eine Audit-sichere Dokumentation der vergebenen Rechte und der damit verbundenen Vergabeprozesse sicherstellen, sowie Unternehmensprozesse abbilden, die durch eingebaute Sicherheitsprinzipien (4-Eyes principle, principle of least privilege, etc.) die Unternehmens-Compliance fördern. Die DSGVO fordert explizit eine Minimierung von Zugriffsrechten und verlangt von Unternehmen den Nachweis ihrer Compliance und hier trägt die Einführung eines IAMs erheblich zur DSGVO-Konformität eines Unternehmens bei. Daher ist es nicht überraschend, dass seitdem das Thema »DSGVO« auf der Agenda steht, auch das Interesse an IAM-Lösungen stark gestiegen ist.

Identity- und Access-Management-Systeme sind nicht neu und Systeme vieler verschiedener Anbieter sind dabei seit vielen Jahren im Enterprise-Umfeld mal mehr mal weniger zufriedenstellend im Einsatz. Diese Unternehmen sind zum Beispiel Banken oder Versicherungen, die strengen Regularien unterliegen und daher dazu verpflichtet sind, ungeachtet der Hindernisse, Kosten oder negativen Seiten einer Lösung, solche Systeme zu nutzen. Kleinen und mittelständischen Unternehmen (KMU) dagegen blieb aus verschiedenen Gründen der Einsatz solcher Enterprise-Lösungen verwehrt.

Enterprise-Lösungen sind oftmals sehr komplex, sowohl in ihrer programmatischen oftmals monolithischen Struktur als auch in ihrer Bedienung. Die Einführung einer Lösung, aber auch der fortlaufende Betrieb sowie Anpassungen, erfordern leistungsstarke Hardware und ein Expertenwissen, das entweder im Haus aufgebaut werden muss, oder von extern dazugekauft wird, was aufgrund der Marktlage nicht einfach ist und damit sehr kostenintensiv werden kann. So kann das notwendige Budget allein für die initiale Einführung und die damit verbundenen Anpassungen leicht auf einen kleinen bis mittleren Millionenbetrag anwachsen. Die Zeit- und Kostenintensität, die für Konzerne sicherlich darstellbar ist, stellt für viele mittelständische Unternehmen ein K.o.-Kriterium dar. Wenn die Höhe der Investition und die darauffolgende Rentabilität natürlicherweise primäre Entscheidungskriterien sind, so liegt dieser Umstand im Mittelstand wie ein Bleifuß auf der Effizienzbremse.

Wie wird IAM für den Mittelstand attraktiv? Glücklicherweise gibt es auch moderne und modernisierte IAM-Anbieter, deren Alternativen zu Enterprise-Lösungen sich im Rahmen ganzheitlicher Sicherheitskonzepte langsam aus ihren Nischen heraus begeben. SaaS- oder IdaaS-Anbieter stellen mit ihren IAM-Systemen Cloud-Lösungen zur Verfügung, die schnell eingeführt und kosteneffizient betrieben werden können. Standardisierung in den Prozessen und in den Prozessformaten ermöglichen es den Unternehmen, die Entwicklungszeit zur Anpassung dieser deutlich zu verkürzen und von Spezialisten der eingesetzten IAM-Lösung unabhängig zu machen. Dabei bleibt ihnen die Freiheit erhalten, die Lösungen ganz individuell nach den Unternehmensanforderungen anzupassen.

Ein Identity- und Access-Management System ist dabei weit davon entfernt für das durchschnittliche Unternehmen off-the-shelf nutzbar zu sein, da sich Unternehmen zu sehr in ihren Anforderungen unterscheiden. Was es jedoch leisten kann ist, oft genutzte Lösungen bereit zu stellen und die Anpassung und Neuentwicklung möglichst kundenfreundlich zu gestalten.

Um die Schritte und sich dabei darstellenden Hürden eines IAM Projekts aufzuzeigen, betrachten wir nun ein Fallbeispiel aus der Praxis. Das Unternehmen hat 500 Identitäten (Mitarbeiter), die verwaltet werden sollen. Im vorliegenden Fall sind dies die Mitarbeiter des Unternehmens, könnten aber auch zum Beispiel Partner oder Kunden sein. Der Zugang all dieser Identitäten zu den Zielsystemen soll mithilfe des IAM-Systems geregelt werden. Zielsysteme sind all diejenigen Systeme, die an das IAM angeschlossen sind und die von diesem provisioniert werden, aber auch etwa ein HR-System, welches lediglich lesend angeschlossen wird. Unser betrachtetes Unternehmen hat 10 solcher Systeme, die angeschlossen werden sollen, darunter Standardsysteme wie Active Directory, LDAP, Relationale Datenbanken oder auch proprietäre Systeme, deren Anbindung eine neu zu entwickelnde Schnittstelle benötigt. Aktuell werden die Rechte über Gruppen in AD vergeben, sollen zukünftig durch ein Rollenkonzept ersetzt werden. Zudem sollen die Unternehmensprozesse im IAM abgebildet werden. Diese reichen von einfachen Prozessen zum Urlaubsantrag oder zurücksetzen des Passwortes bis hin zu mehrstufigen Vergabeprozessen für die Beantragung und Bewilligung von Rollen. Jeder der oben genannten Schritte beinhaltet eine gewisse Komplexität und inhärentes Konfliktpotenzial innerhalb der Firma. Allein die Definition der Workflows kann ohne klare Zuständigkeiten und ein gemeinsames Ziel der Stakeholder endlos in die Länge gezogen werden und damit die Kosten in die Höhe treiben. Darum benötigt die Einführung eines IAM eine gründliche Vorbereitung und intensive Planung, bietet andererseits aber auch die Möglichkeit die Prozess- und Rechtelandschaft des Unternehmens von Grund auf zu bereinigen.

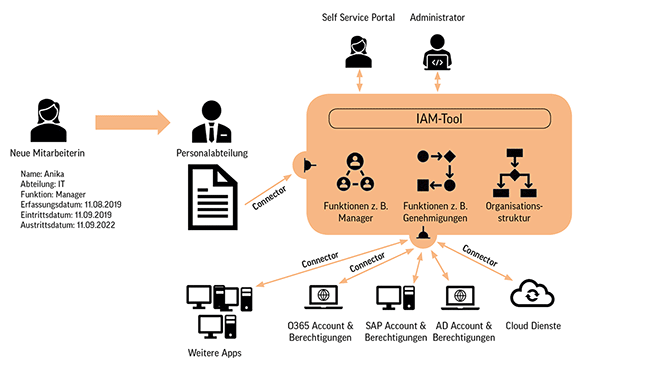

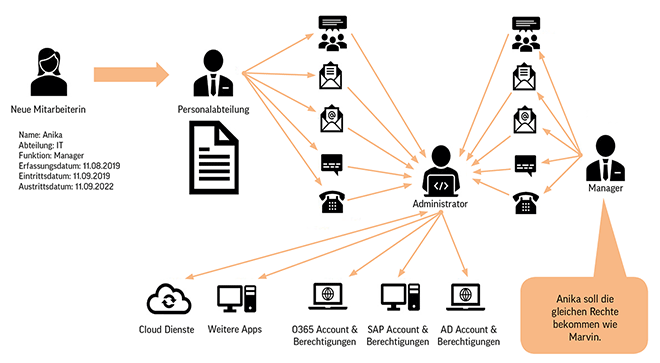

Unternehmen ohne ein IAM-System benötigen viele manuelle Schritte und Abstimmungen zwischen HR, Administratoren, Mitarbeitern aller weiteren Abteilungen und Vorgesetzen (Abbildung 1). Benötigte Berechtigungen werden zunächst definiert, Rechte händisch erteilt und Passwörter für jede Anwendung vergeben. Mit Einsatz eines IAM-Systems sind diese manuellen Schritte deutlich reduziert. Der Mitarbeiter bekommt eine Rolle zugeteilt, mit der er bereits die benötigte Liste an Rechten erhält. Weitere Berechtigungen beantragt der Mitarbeiter zentral über das IAM-Dashboard. Durch digitalisierte und automatisierte Prozesse und Genehmigungen werden die Compliance-Regeln eingehalten und Mitarbeiter arbeiten ab dem ersten Tag mit den richten Berechtigungen (Abbildung 2).

Abbildung 1: Unternehmen ohne ein IAM-System benötigen viele manuelle Schritte und Abstimmungen zwischen HR, Administratoren, Mitarbeitern aller weiteren Abteilungen und Vorgesetzen.

Abbildung 2: Durch digitalisierte und automatisierte Prozesse und Genehmigungen werden die Compliance-Regeln eingehalten und Mitarbeiter arbeiten ab dem ersten Tag mit den richten Berechtigungen.

Grenzen der Sicherheit. Ein IAM-System bietet bei korrekter und vollständiger Umsetzung einen Rahmen, in dem wir uns bewegen können und sollten, um so die Konformität unserer Prozesse sicherzustellen. Was dennoch bleibt, ist der Risikofaktor Mensch. Eine zwingende Genehmigung zur Voraussetzung der Vergabe von Rechten oder eine Rezertifizierung von bestehenden Berechtigungen verfehlen ihren Zweck, wenn sie, wie die meisten AGBs, einfach so abgenickt und weggeklickt werden. Die zentral gesteuerte Provisionierung macht auch keinen Sinn, wenn die Vergabeprozesse umgangen werden könnten. Wenn der Kollege beim Zusammentreffen an der Kaffeemaschine nach einem Zugang auf eine Maschine fragt und diesen erhalten kann, wird die vermeintliche Sicherheit untergraben.

IT-Sicherheit vs. Benutzerfreundlichkeit. Oftmals müssen wir zwischen Sicherheit und Benutzerfreundlichkeit abwägen, bspw. bei der Nutzung von 2-Faktor-Authentifizierung. Diese bedeutet zwar einen weiteren Zwischenschritt des Nutzers, ist aber in manchen Bereichen absolut notwendig. Daher gilt es das Sicherheitsbedürfnis von Fall zu Fall zu prüfen, um zu entscheiden, wo erhöhte Sicherheit notwendig ist und wo es Prozesse zulassen, die Benutzerfreundlichkeit zu erhalten.

Der Nichteinsatz eines IAM-Systems öffnet beispielsweise durch Dead Accounts die Türen für Hacker. Nach eigenen Angaben waren 75 % der Unternehmen in Deutschland im Jahr 2019 von Datendiebstahl, Industriespionage oder Sabotage betroffen (Umfrage Bitkom). Dies erklärt den Trend hin zum IAM-Einsatz. Mittelständischen Unternehmen muss aber klar sein, dass ein IAM-System hinsichtlich der aufgezeigten Risiken kein Allheilmittel ist, sondern vielmehr ein Teil im Werkzeugkasten, das zur Sicherheit des Unternehmens beiträgt.

Dr. Babak Ahmadi,

Dr. Babak Ahmadi,

Geschäftsführer,

C-IAM GmbH

Illustrationen: © Alexander_P /shutterstock.com

313 Artikel zu „IAM Sicherheit“

NEWS | IT-SECURITY | TIPPS

Sicherheitsaudit: Identity und Access Management (IAM) im Selbsttest

Mit einem umfangreichen Testbogen können Unternehmen und Kommunen ihre Sicherheitslage im Bereich Identity und Access Management (IAM) selbstständig überprüfen [1]. »Mit Hilfe des Selbsttests können Vertreter von Behörden und Wirtschaftsunternehmen ganz allein und ohne Scham überprüfen, ob und inwieweit ihre IAM-Strategie aktuellen Sicherheitsstandards genügt«, erläutert Stefan Schaffner, Geschäftsführer der Vero Certus GmbH. »Natürlich kann ein…

AUSGABE 3-4-2020 | SECURITY SPEZIAL 3-4-2020 | NEWS

Darum ist eine automatisierte Verwaltung wichtig für die Netzwerksicherheit – Die Automatisierung des Sicherheitsmanagements

Eine Studie des Netzwerksicherheitsanbieters AlgoSec aus dem Jahr 2019 ergab, dass über 42 Prozent der Unternehmen einen Anwendungs- oder Netzwerkausfall erlebten, den ein menschlicher Fehler oder eine falsche Konfiguration verursachte. Warum ist diese Zahl so hoch und wie kann Automatisierung hier Abhilfe schaffen?

NEWS | CLOUD COMPUTING | IT-SECURITY | OUTSOURCING | ONLINE-ARTIKEL

Public Cloud ohne Risiken: Vier Tipps für Datensicherheit

Mit der fortschreitenden Digitalisierung entwickeln sich auch die Geschäftsanforderungen rasant weiter. Dabei ist die schnelle Bereitstellung von Unternehmensanwendungen für die Einführung neuer, verbesserter Geschäftsabläufe zentral. Für viele Unternehmen ist die Auslagerung von Workloads in die Public Cloud dafür das Mittel der Wahl. Hochverfügbarkeit, Skalierbarkeit sowie Kosteneffizienz eröffnen die Möglichkeit, innovative betriebliche Entwicklungen mit geringem Aufwand…

NEWS | CLOUD COMPUTING | IT-SECURITY

Sechs Schritte zur Sicherheit in der AWS Cloud

Wer hat auf was Zugriff? Wie wird kontrolliert, wer Zugriff hat? Und an welchen Stellen sind im Falle eines Cyberangriffs welche Maßnahmen einzuleiten? Die Zahl der Unternehmen, die auf die Vorteile einer Cloud-Infrastruktur von AWS setzen, wächst rasant. Unternehmen aller Größenordnungen sind dabei jedoch im Zuge der Shared Responsibility für einen Teil der IT-Sicherheit ihrer…

NEWS | ONLINE-ARTIKEL

Ein Reisebericht aus dem digitalen Reich der Mitte: Von Sicherheitskameras und elektrischen Fahrzeugen

Wer sehen möchte, wo die Digitalisierung gelebt wird, der kommt an einer Reise nach China heutzutage nicht mehr vorbei. Ein Beispiel: Knapp 600 Millionen Kameras in ausgewählten Städten machen diese Orte faktisch wie gefühlt sicherer. Doch auch die soziale Kontrolle kommt bei der ganzen Sache nicht zu kurz – aber die Chinesen schätzen die Vorteile…

NEWS | CLOUD COMPUTING | IT-SECURITY

Cloud-native Sicherheitsplattformen – Neues Zeitalter in der Cybersicherheit

Herkömmliche Sicherheitstools und -methoden erweisen sich zunehmend als ungeeignet, um die entwicklergetriebenen und infrastrukturunabhängigen Multi-Cloud-Modelle der Cloud-Native-Ära zu schützen. Palo Alto Networks sieht darin den Beginn eines neuen Zeitalters in der Cybersicherheit, das dominiert wird vom Konzept einer Cloud Native Security Platform (CNSP) – einer Sicherheitsplattform, bei der Cloud-native Technologien im Mittelpunkt stehen. Bei…

NEWS | BUSINESS | IT-SECURITY | STRATEGIEN | TIPPS

Fünf Regeln zur Bewältigung einer Cybersicherheitskrise: Vorstände und Verantwortliche unter Druck

Das aktuelle Allianz Risk Barometer 2020 – als weltweit größte Risikostudie – hat kritische Geschäftsunterbrechungen, die durch Cybersicherheitsverletzungen verursacht werden, als das größte Risiko für Unternehmen erkannt [1]. »Wann man von einer Cybersicherheitskrise betroffen sein wird, lässt sich nie vorhersagen. Unternehmen können aber Zeit gewinnen, indem sie einen gut einstudierten und effektiven Cyber-Resiliency-Plan aufstellen, der…

NEWS | EFFIZIENZ | IT-SECURITY | TIPPS

Cyberresilienz: Ein Synonym für Cybersicherheit?

Angesichts der wachsenden Zahl an Schwachstellen und der zunehmenden Komplexität von Cyberattacken lautet die Frage nicht mehr, ob ein Unternehmen attackiert wird, sondern wann – und ob die angegriffene Organisation in der Lage sein wird, ihre Aktivitäten unbeschadet fortzusetzen. Genau das bezeichnet die Cyberresilienz. Von Stormshield gibt es vier gute Vorsätze zu deren Gewährleistung. …

NEWS | IT-SECURITY | KOMMENTAR

Keine Panikmache: Zukünftige Sicherheit von Windows 7

Dass Microsoft den Support für Windows 7 einstellt, kommt für Experten nicht überraschend. Dennoch schrillen nun vielerorts plötzlich die Alarmglocken. Vor allem die Frage der Sicherheit treibt viele User – egal ob geschäftlich oder privat – um. Andreas Müller, Director DACH bei Vectra, wagt einen sachlichen Blick auf den Status Quo und zu erwartende…

TRENDS 2020 | NEWS | TRENDS SECURITY | IT-SECURITY | KÜNSTLICHE INTELLIGENZ

Trends im Identity Management: Quo vadis IAM?

Herausforderungen und Chancen im Zugriffsmanagement für 2020. Der wachsende Umfang und die zunehmende Komplexität moderner Aufgaben im Identitätsmanagement sind manuell kaum noch zu steuern. Automatisierte Tools und KI-basierte Analysen übernehmen heute schon dort, wo die Kapazitäten der IT-Abteilungen enden. Angesichts immer ausgefeilter und zunehmend KI-gesteuerter Angriffsszenarien auf die Unternehmens-IT sowie der Herausforderung, Mitarbeiterein- und -austritte…

NEWS | VERANSTALTUNGEN | AUSGABE 11-12-2019 | SECURITY SPEZIAL 11-12-2019

it-sa 2019 – Sicherheit bis in die Wolken

Am 10. Oktober war der letzte Tag der mit Abstand wichtigsten IT-Security-Messe Europas, der it-sa. Zum elften Mal trafen sich Aussteller aus aller Welt in Nürnberg, um interessierten Fachbesuchern neueste Produkte und Trends aus der IT-Sicherheit vorzustellen. In erstmals vier Hallen fanden sich insgesamt 753 Aussteller zusammen, um 15 632 Fachbesucher an ihren Ständen zu begrüßen. Wie auch in den letzten Jahren stammte das Publikum aus aller Welt. Besonders bei internationalen Besuchern ist die Messe beliebter geworden. Gut besuchte Hallen, interessierte Besucher und nicht zuletzt engagierte Aussteller hinterließen einen insgesamt äußerst positiven Gesamteindruck bei allen Beteiligten.

NEWS | CLOUD COMPUTING | STRATEGIEN

Cloud-Sicherheit: Unternehmen verlangen skalierbare Elastizität

Wenn Unternehmen ihre Sicherheit in die Cloud verlagern, profitieren Nutzer von einheitlichen Sicherheitsstandards und einer verbesserten Benutzererfahrung. Ein Aspekt ist dabei ähnlich wie bei traditionellen Sicherheitsansätzen. Sowohl für lokale als auch für Cloud-Sicherheitslösungen ist die Kapazitätsplanung von entscheidender Bedeutung, um Verzögerungen oder Störungen im Unternehmen zu vermeiden. Palo Alto Networks erläutert, worauf Unternehmen unter dem…

TRENDS 2020 | NEWS | TRENDS SECURITY | DIGITALE TRANSFORMATION | IT-SECURITY

Cybersicherheit und Risikomanagement – Prognosen für 2020

Der ständige, voranschreitende technische Wandel, der vor allem von der digitalen Transformation vorangetrieben wird, bringt zwar viele Vorteile und Innovationen für den Menschen mit sich, jedoch entstehen digitale Risiken, die vor ein paar Jahren noch in weiter Ferne, wenn nicht sogar unbekannt waren. Gerade in Zeiten des Wandels lohnt es sich, den Blick nach vorne…

TRENDS 2020 | NEWS | TRENDS SECURITY | INFOGRAFIKEN | IT-SECURITY | WHITEPAPER

2020 zeigt beschleunigte Adoption von gehosteten Sicherheitslösungen

Paneuropäische Studie untersucht physische Sicherheitslösungen und zeigt starkes Marktwachstum; Cloud bietet nachweislich höhere Sicherheit, Kostenvorteile und bessere Funktionalität. Ein Whitepaper liefert eine detaillierte Marktanalyse zur Haltung von 1.000 IT-Entscheidungsträgern quer durch Europa hinsichtlich Cloud-Adoption und Kaufverhalten in Zusammenhang mit gehosteten physischen Sicherheitslösungen [1]. Die Umfrage wurde von Morphean durchgeführt. Sie beschreibt einen Markt, der…

TRENDS 2020 | NEWS | TRENDS SECURITY | IT-SECURITY

Sicherheitsprognosen für das Jahr 2020

Mobile wird zum meist genutzten Angriffsvektor bei Phishing-Angriffen Phishing-Versuche, die sich gegen mobile Endgeräte richten und es auf die Zugangsdaten der Benutzer abgesehen haben, werden gegenüber traditionellen E-Mail-basierten Angriffen zunehmen. Traditionelle E-Mail-Sicherheitslösungen blockieren potenzielle Phishing-E-Mails und böswillig veränderte URLs. Eine Methode, die sich eignet, um Unternehmenskonten vor der Übernahme durch Angreifer zu schützen. Dieser Ansatz…

NEWS | INFRASTRUKTUR | IT-SECURITY | KOMMENTAR | KOMMUNIKATION

Sicherheitsrisiko 5G

Sicherheitsforscher von der Purdue University und der University of Iowa haben auf der Sicherheitskonferenz der Association for Computing Machinery in London nahezu ein Dutzend Schwachstellen in 5G-Protokollen thematisiert. Nach Aussagen der Forscher können die Schwachstellen benutzt werden, um den Standort eines Benutzers in Echtzeit offenzulegen, Notfallalarme vorzutäuschen und so möglicherweise eine Panikreaktion auszulösen. Es sei…

NEWS | CLOUD COMPUTING | IT-SECURITY

Sicherheit in der Cloud: Darauf sollten Unternehmen heute achten

Die Cloud bietet zahllose Vorteile, auf die heute kaum mehr ein Unternehmen verzichten kann. Wer sich jedoch für den Schritt in die Cloud entscheidet, sollte sich im Vorfeld vor allem mit einem Thema auseinandersetzen: der Sicherheit. Die meisten denken dabei wohl zuerst an entsprechende Softwarelösungen. Wirkliche Sicherheit in der Cloud lässt sich jedoch nur über…

NEWS | IT-SECURITY | TIPPS

»Nightmare Before Christmas« oder wie Sie verhindern, dass Saisonkräfte zum Sicherheitsalbtraum werden

Viele Einzelhändler sind in der Weihnachtszeit mehr denn je auf Saisonkräfte angewiesen. Eine bewährte Praxis. Allerdings ist sich die Branche oftmals nicht ausreichend bewusst, welche Sicherheits- und Datenschutzrisiken sie sich quasi mit einkauft. Im vergangenen Jahr haben Einzelhändler in den USA über 757.000 Zeitarbeiter eingestellt. Auch europäische Unternehmen suchen nicht zuletzt in der Logistik- und…

NEWS | IT-SECURITY | TIPPS

IT-Sicherheit: 4 Tipps gegen interne Risiken

Vielen Unternehmen ist gar nicht klar, wie viele Bedrohungen für die IT-Sicherheit vor allem intern entstehen. Allzu oft können sie nicht ermitteln, worin die Ursache eines Problems genau besteht oder verlieren den Überblick über den Umfang und die Vielzahl der Implikationen, die aus einem IT-Sicherheitsproblem entstehen können. Vor allem interne Risiken sind ein kontinuierliches, sich…