Mit der fortschreitenden Digitalisierung entwickeln sich auch die Geschäftsanforderungen rasant weiter. Dabei ist die schnelle Bereitstellung von Unternehmensanwendungen für die Einführung neuer, verbesserter Geschäftsabläufe zentral. Für viele Unternehmen ist die Auslagerung von Workloads in die Public Cloud dafür das Mittel der Wahl. Hochverfügbarkeit, Skalierbarkeit sowie Kosteneffizienz eröffnen die Möglichkeit, innovative betriebliche Entwicklungen mit geringem Aufwand umzusetzen. Was die Risikoeinschätzung für die dort gespeicherten Daten anbelangt, müssen viele Unternehmen jedoch umdenken.

Wie eine Studie von Bitglass, für die 674 IT-Security-Experten befragt wurden, zeigt, sind mit zunehmender Beliebtheit auch sensible Informationen in der Public Cloud zu finden: Kundendaten werden von 45 Prozent der Unternehmen dort gelagert, gefolgt von Mitarbeiterdaten (42 Prozent) und geistigem Eigentum (24 Prozent). Nicht zuletzt auf Grund der Tatsache, dass große Cloudanbieter enorme Ressourcen für die Sicherheit aufwenden, ist die Vorstellung verbreitet, dass auch automatisch alle Daten in der Cloud sicher sind. Zwar trägt der Anbieter Sorge für die Sicherung der Umgebung, jedoch obliegt es den Anwendern, Datensicherheitsrisiken, die im Zuge der Nutzung entstehen, zu eliminieren. Diese entstehen insbesondere durch:

- Datei-Uploads

- Datei-Downloads

- Kommunikation zwischen verbundenen Anwendungen

Die Absicherung der Umgebung ist in der Cloud also nicht gleichbedeutend mit der Sicherheit der Daten. Wollen Unternehmen ihre Daten in der Cloud schützen, müssen sie vor allem dafür Sorge tragen, dass die Nutzung der Umgebung sicher erfolgt. Dies erfordert zusätzliche Maßnahmen auf unterschiedlichen Ebenen:

- Sicherer Zugriff mit Identity and Access Management (IAM)

Die Cloud ermöglicht prinzipiell den autorisierten Zugriff auf die dort abgelegten Daten von beliebigen Standorten und Endgeräten. Die ausschließliche Sicherung von Cloudanwendungen über die Zugangsdaten ist jedoch anfällig für Sabotageakte und sollte durch Identity and Access Management (IAM) verstärkt werden. Unter Berücksichtigung verschiedener Faktoren kann die Art des Zugriffs für jede Nutzeridentität auf das minimal erforderliche beschränkt werden. Beispielsweise kann festgelegt werden, dass der Login eines Mitarbeiters nur von bestimmten geographischen Standorten, gesicherten Netzwerkverbindungen, über gewisse Endgeräte und innerhalb der Arbeitszeiten zulässig ist. Eine weitere Sicherheitsebene wird geschaffen, indem er lediglich Zugriff auf die für seine Position und Tätigkeit benötigten Dokumente erhält.

- Kontrolle behalten mit DLP und Datenverschlüsselung

Die Kontrolle über sämtliche verarbeitete Daten ist für Unternehmen vor allem in rechtlicher Hinsicht von großer Bedeutung. Data Loss Prevention (DLP)-Funktionen sichern auf verschiedenen Ebenen Datenverlustwege in allen Cloudanwendungen und erlauben es IT-Administratoren, einzuschreiten. Eine Verschlüsselung von Daten im Ruhezustand sorgt außerdem dafür, dass sie für Dritte nutzlos sind, falls diese unbefugt Zugang zu Anwendungen oder Dateien erhalten haben.

- Dedizierte Cloud Security-Lösungen gegen APTs

Um gegen Advanced Persistent Threats (APTs) gewappnet zu sein, ist der Einsatz zusätzlicher Lösungen ratsam. Security-Tools, die automatisiert in Echtzeit alle Cloud-Daten scannen und anhand verhaltensbasierter Merkmale eine Risikoeinschätzung vornehmen können, ermöglichen es, auch unbekannte Bedrohungen zu identifizieren. Um ein einheitliches Schutzniveau zu etablieren, sollte sichergestellt werden, dass keine potenziell gefährlichen Daten sich von den Endpoints in die Cloud – und umgekehrt – bewegen können. Cloud-Malware-Schutz, der den Upload riskanter Dateien verhindert, sollte mit der installierten Endpoint-Security-Lösung daher kompatibel sein.

- Von Angriffszielen zu Verteidigern: Aufgeklärte Nutzer

Angriffe, die Social Engineering nutzen, haben deutlich zugenommen, da diese Taktik relativ hohe Erfolgsaussichten besitzt. Gelingt die erfolgreiche Kompromittierung nur eines Endpoints, ist der Weg in Cloudanwendungen für die Angreifer nicht mehr weit. Die Wachsamkeit der Benutzer kann unter Umständen also die entscheidende Schutzbarriere für Unternehmensdaten darstellen. Die Förderung eines Bewusstseins für Datensicherheit und zielgerichtete Angriffsmethoden ist somit ein wichtiger Bestandteil des Datensicherheitskonzepts. Die Aufklärung über aktuelle Betrugsversuche und die Erläuterung entsprechender Verhaltensregeln sollte daher in regelmäßigen Abständen erfolgen.

Sicherheit auf der Datenebene umsetzen

Mit dem Wechsel in die Public Cloud vollzieht sich auch ein Bedeutungswandel typischer Sicherheitsvorstellungen. Eine sichere Umgebung allein ist nicht mehr gleichbedeutend mit umfassender Sicherheit, da durch die vernetzte Natur der Cloud in der täglichen Nutzung zahlreiche neue Datenverlustwege entstehen. Gelingt es Unternehmen jedoch, Sicherheit aus der Perspektive der Daten zu betrachten, können sie entsprechende Maßnahmen entwickeln und die Vorteile der Public Cloud ohne Risiken für sich nutzbar machen.

Anurag Kahol, CTO, Bitglass

694 Artikel zu „Public Cloud Sicherheit“

NEWS | TRENDS SECURITY | CLOUD COMPUTING | TRENDS SERVICES | TRENDS 2018 | IT-SECURITY | RECHENZENTRUM | SERVICES

Die 5 häufigsten Bedenken hinsichtlich der Public-Cloud-Sicherheit

Wer ist eigentlich für die Sicherheit in der Public Cloud verantwortlich? Keine leichte Frage. Vor allem, weil Sicherheitsverletzungen weitreichende Folgen nach sich ziehen können. Aus Sicht von Rackspace sind dies die 5 häufigsten Bedenken von Unternehmen, wenn es um die Public-Cloud-Sicherheit geht: 1) Schützen Amazon, Microsoft und Google meine Cloud nicht? Die Cloud-Sicherheit besteht…

NEWS | CLOUD COMPUTING | INFOGRAFIKEN | IT-SECURITY | ONLINE-ARTIKEL | RECHENZENTRUM | SERVICES | TIPPS

Top 10 Sicherheitstipps für die Public Cloud

Kostenfokussierte Abteilungen in Unternehmen fordern die Verlagerung in die öffentliche Cloud, während das IT-Sicherheitsteam potenzielle Sicherheitsrisiken sieht und versucht, die Kontrolle nicht zu verlieren. Palo Alto Networks hat auf der Grundlage allgemeiner Erfahrungen zehn Sicherheitstipps zusammengestellt, damit die Nutzung der öffentlichen Cloud den Anforderungen beider Gruppen gerecht wird [1]. Das Ziel von Angreifern ist es,…

NEWS | BUSINESS | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | EFFIZIENZ | GESCHÄFTSPROZESSE | INFOGRAFIKEN | LÖSUNGEN | SERVICES

Trotz Sicherheitsbedenken sind die Public-Cloud-Angebote weiter am Wachsen

Public-Cloud-Angebote gewinnen in Europa an Zustimmung. Eine aktuelle Umfrage ermittelte, in welchen Bereichen und Märkten Public-Cloud-Angebote am weitesten verbreitet sind. IT-Spezialisten aus zehn europäischen Ländern machten Angaben zur Motivation und den Bedenken gegenüber der Public Cloud. Dabei zeigt sich, dass Deutschland zurück zu fallen droht: In den Krisenländern Italien und Spanien ist der Einsatz von…

NEWS | TRENDS 2020 | TRENDS SECURITY | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | IT-SECURITY | WHITEPAPER

Sicherheitsexperten investieren verstärkt in Cloud-Sicherheits- und Automatisierungstechnologien

CISOs (Chief Information and Security Officers) sind in Unternehmen und Organisationen für die Abwehr von Cyberangriffen verantwortlich. 86 Prozent der Sicherheitsexperten sagen, dass der Einsatz von Cloud-Sicherheit die Transparenz ihrer Netzwerke erhöht hat. 42 Prozent leiden an einer Cybersicherheitsmüdigkeit, die als Resignation bei der proaktiven Verteidigung gegen Angreifer definiert wird. Die Herausforderungen bei der Verwaltung und…

NEWS | TRENDS SECURITY | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | IT-SECURITY

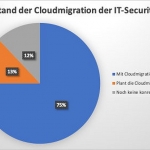

Cloudnutzung in der IT-Security: Unternehmen verfolgen immer häufiger Cloud-Ansatz

Trotz Bedenken über den Datenschutz setzen Unternehmen vermehrt cloudbasierte Security-Services ein. Auf der diesjährigen Cloud and Security Expo in London befragte Exabeam IT-Security-Verantwortliche, wie ihre Unternehmen es mit der Migration der Security in die Cloud halten. Die Ergebnisse zeigen, dass eine überwältigende Mehrheit von 88 Prozent bereits Teile ihrer IT-Sicherheit in die Cloud migriert hat…

NEWS | CLOUD COMPUTING | FAVORITEN DER REDAKTION | INFRASTRUKTUR | IT-SECURITY | RECHENZENTRUM | SERVICES | SICHERHEIT MADE IN GERMANY

Datenschutz im Home Office: Macht Zero-Trust-Technologie die Cloud sicher?

Rund ein Viertel der Deutschen arbeitet derzeit von Zuhause aus [1]. Rosige Zeiten für Hacker: Sie nutzen die Krise um COVID-19 für gezielte Cyberangriffe. Sicherheitsforscher sprechen im Rahmen der Corona-Pandemie von einer der größten E-Mail-Kampagnen durch Cyberkriminelle, die jemals unter einem einzigen Thema durchgeführt wurde [2]. Auch die deutsche Verbraucherzentrale warnt explizit vor Malware und…

NEWS | TRENDS 2020 | TRENDS SECURITY | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | IT-SECURITY

Fehlkonfigurationen sind größtes Sicherheitsrisiko für die Cloud

Untersuchung zeigt: Cybersicherheit muss bei allen Punkten der Cloud-Migration berücksichtigt werden. Laut des neuesten Forschungsberichts zur Cloud-Sicherheit von Trend Micro sind menschliche Fehler und komplexe Implementierungsprozesse die Hauptgründe für Sicherheitsprobleme in der Cloud [1]. Das Marktforschungsunternehmen Gartner prognostiziert, dass bis 2021 über 75 Prozent der mittleren und großen Unternehmen eine Multi-Cloud- oder Hybrid-IT-Strategie einführen werden…

NEWS | TRENDS 2020 | TRENDS INFRASTRUKTUR | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | INFRASTRUKTUR | STRATEGIEN

Multi-Cloud und Edge stehen an der Spitze der Prioritätenliste für IT-Entscheider

Obwohl nahezu die Hälfte der IT-Entscheidungsträger weltweit den Umstieg auf eine Multi-Cloud-Architektur planen, werden derzeit noch weniger als 20 Prozent der Unternehmensumgebungen über mehrere Clouds hinweg betrieben. Equinix hat die Ergebnisse einer internationalen Umfrage bekanntgegeben, auf deren Grundlage die aktuellen zentralen IT-Trends aus Sicht führender IT-Entscheider erhoben wurden [1]. Die Ergebnisse der Studie, an der…

NEWS | IT-SECURITY | TIPPS

Industrielle IT-Sicherheit durch Home Office besonders gefährdet

Durch den vermehrten Einsatz von Home Office erhalten Cyberkriminelle erleichterten Zugang zum Unternehmensnetz. Störungen in Produktionen werden während und nach Corona-Krise zunehmen. Verantwortliche der IT/OT-Sicherheit müssen Strategie zur lückenlosen Gefahrenerkennung umsetzen. Der deutsche Cyber-Sicherheitsdienstleister Rhebo warnt vor den ansteigenden Gefahren des Home Office während der Corona-Krise mit negativen Folgen für die Cybersicherheit von Industrieunternehmen. Durch…

NEWS | BLOCKCHAIN | INTERNET DER DINGE | IT-SECURITY

Must Have: IoT-Sicherheit auf Chipebene

Ein entscheidendes Element für IoT-Sicherheits-Chips ist eine Public Key Infrastructure (PKI). Alle IoT-Geräte mit diesen Chips brauchen eine starke Identität, die dann für die sichere Authentifizierung verwendet wird. Das IoT hat sich zweifelsohne zu einer unglaublich erfolgreichen Industrie entwickelt. Umfrageergebnisse von Vanson Bourne und der Software AG aus dem Jahr 2018 unter 800 leitenden…

NEWS | CLOUD COMPUTING | IT-SECURITY

Sechs Schritte zur Sicherheit in der AWS Cloud

Wer hat auf was Zugriff? Wie wird kontrolliert, wer Zugriff hat? Und an welchen Stellen sind im Falle eines Cyberangriffs welche Maßnahmen einzuleiten? Die Zahl der Unternehmen, die auf die Vorteile einer Cloud-Infrastruktur von AWS setzen, wächst rasant. Unternehmen aller Größenordnungen sind dabei jedoch im Zuge der Shared Responsibility für einen Teil der IT-Sicherheit ihrer…

NEWS | BUSINESS PROCESS MANAGEMENT | CLOUD COMPUTING | ONLINE-ARTIKEL

Cloud und Cloud-native: der Unterschied ist gravierend

Cloud-native ist nicht Cloud und auch nicht Cloud-enabled. Die weitreichenden Vorteile, die die Cloud bietet, kann ein Unternehmen nur optimal ausschöpfen, wenn auch die Anwendungsentwicklung Cloud-native erfolgt. Cloud Das Substantiv Cloud bezieht sich nur auf den Ort für das Deployment von Hardware und Software, etwa für Server, Storage, Datenbanken und alle möglichen Formen von…

NEWS | BUSINESS PROCESS MANAGEMENT | CLOUD COMPUTING | STRATEGIEN

Kulturkampf in der IT: »Automation-First« gegen »Cloud-First«

Automatisierung ist ein wichtiger Zwischenschritt auf dem Weg zu einer Cloud-First-Strategie. Ein Plädoyer für eine Kultur der Automatisierung von Rob Mellor, VP und GM EMEA bei WhereScape. Schon längst nutzen die meisten Unternehmen flexible Cloud-Technologien, um ihre IT zu modernisieren. Die Cloud-Angebote sind mittlerweile schon so weit ausgereift, dass viele Organisationen sogar eine »Cloud-First«-Strategie…

AUSGABE 1-2-2020 | NEWS | CLOUD COMPUTING | DIGITALISIERUNG | DIGITALE TRANSFORMATION

Ganzheitliche Digitalisierung – Ohne Cloud wird wie ohne Handy sein

SECURITY SPEZIAL 1-2-2020 | AUSGABE 1-2-2020 | NEWS | IT-SECURITY

Erschaffung und Aufrechterhaltung einer Sicherheitskultur – »Sicherheit ist ein Prozess, kein einmaliges Projekt«

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Cybersicherheit 2020: Vier konkrete Bedrohungsszenarien

Jedes Jahr erstellen die Experten von Stormshield eine Analyse der Tendenzen, die sich für das angebrochene Jahr abzeichnen. Auf den Prüfstand stellt der Hersteller dabei selbst schwache Angriffssignale aus dem Vorjahr, die jüngsten Branchenanalysen und die Meinungen seiner Sicherheitsspezialisten. Daraus resultiert 2020 ein Ausblick mit vier Hypothesen und Szenarien, die alles andere als realitätsfremd sind.…

NEWS | DIGITALISIERUNG | IT-SECURITY | KOMMENTAR

Digitale Sicherheit: Täter lernen schneller, als Opfer

»Wieder ist Safer Internet Day. Wieder erzählen wir uns gegenseitig, wie schön es wäre, wenn jeder mithelfen würde die digitale Welt sicherer zu machen. Und möglicherweise wird wieder dieser gute Vorsatz schon einen Tag später vergessen sein. Im nächsten Jahr dann auf ein Neues? Nein, es darf so nicht weiter gehen«, lautet das Fazit…

NEWS | BUSINESS PROCESS MANAGEMENT | CLOUD COMPUTING | ONLINE-ARTIKEL

Input Management in der Cloud: Die wichtigsten Fakten für den Weg in die Zukunft

Input-Management-Lösungen sind für viele Unternehmen heute Standard. Doch gerade im Bereich der digitalen Rechnungsverarbeitung bietet Cloud Computing weiteres Optimierungspotenzial. Über große Chancen und die Frage der Datensicherheit. Bei einigen mittelständischen und großen Unternehmen ist es bereits Alltag: Alle eingehenden Dokumente werden von einer Input-Management-Software erfasst und verarbeitet. Dies ist insbesondere im Rechnungswesen der Fall. Capture-Lösungen…

NEWS | CLOUD COMPUTING | IT-SECURITY

Cloud-native Sicherheitsplattformen – Neues Zeitalter in der Cybersicherheit

Herkömmliche Sicherheitstools und -methoden erweisen sich zunehmend als ungeeignet, um die entwicklergetriebenen und infrastrukturunabhängigen Multi-Cloud-Modelle der Cloud-Native-Ära zu schützen. Palo Alto Networks sieht darin den Beginn eines neuen Zeitalters in der Cybersicherheit, das dominiert wird vom Konzept einer Cloud Native Security Platform (CNSP) – einer Sicherheitsplattform, bei der Cloud-native Technologien im Mittelpunkt stehen. Bei…