Angreifer können direkten Zugang zu den Geräten erhalten und physische Schäden verursachen. VPNs sorgen oftmals nur für scheinbaren Schutz.

Das Forscherteam von Claroty hat in den letzten Monaten mehrere Schwachstellen bei der Remote-Codeausführung in VPN-Implementierungen entdeckt, die insbesondere für den Fernzugriff auf OT-Netzwerke genutzt werden. Diese speziellen Remote-Lösungen werden insbesondere für die Wartung und Überwachung von Field Controllern und Field-Geräten, inklusive speicherprogrammierbarer Steuerungen (SPS) und Ein-/Ausgabegeräten (IO), eingesetzt. Angreifer können die Sicherheitslücken nutzen, um direkten Zugang zu den Geräten zu erhalten und physische Schäden zu verursachen. Dabei umfassen die Angriffsvektoren die Cloud, Anlagen und Clients.

Auch im industriellen Umfeld mussten Unternehmen als Folge der Corona-Pandemie verstärkt auf Fernzugriff setzen und nutzten hierfür vor allem VPN-Server und -Clients, um ihren entfernten Mitarbeitern die Arbeit von Zuhause aus zu ermöglichen. Die identifizierten Sicherheitslücken ermöglichen Angreifern die volle Kontrolle über VPN-Server und VPN-Clients sowie einen umfassenden Zugriff auf interne, gesicherte Netzwerke unter Umgehung des Perimeterschutzes. Die gefährdeten Produkte von Secomea, Moxa und HMS Industrial Networks werden weltweit vor allem von Energie- und Wasserversorgungsunternehmen eingesetzt, bei denen eine sichere Verbindung zu entfernten Standorten entscheidend ist. Die gefundenen Schwachstellen verdeutlichen die speziellen, in der Natur des OT-Fernzugriffs liegenden Risiken. VPNs sind in der IT ein bewährtes Verfahren. Im Bereich der OT sind jedoch strengere rollen- und richtlinienbasierte Kontrollen und Überwachungsfunktionen erforderlich, um einen sicheren Fernzugriff zu gewährleisten. Durch den Einsatz von VPNs erzielen Unternehmen in diesem Bereich folglich nur eine scheinbare Sicherheit.

Die entdeckten Schwachstellen ermöglichen drei unterschiedliche Angriffsvektoren:

- Cloud: Anfällige Fernzugriffsserver können als hocheffektive Angriffsflächen für Angreifer, die auf das VPN zielen, dienen. Diese Server sind kritische Punkte, da sie mit einem »Bein« im für alle zugänglichen Internet stehen und mit dem anderen »Bein« im gesicherten, internen Netzwerk – jenseits aller Sicherheitsmaßnahmen am Perimeter. Wenn Angreifer Zugang zu ihm erhalten, können sie also nicht nur den internen Datenverkehr einsehen, sondern auch so kommunizieren, als wären sie ein legitimer Host innerhalb des Netzwerks.

Secomea GateManager ist ein weit verbreiteter ICS-Fernzugriffsserver, der weltweit als Cloud-basierte SaaS-Lösung eingesetzt wird. Der entdeckte Fehler tritt aufgrund einiger der vom Client bereitgestellten HTTP-Anfrage-Header auf und ermöglicht Angreifern eine entfernte Codeausführung, ohne dass eine Authentifizierung erforderlich ist. Auf diese Weise können sie vollen Zugriff auf das interne Netzwerk erhalten und den gesamten Datenverkehr, der über das VPN läuft, entschlüsseln. - Anlagen: Eine der großen Herausforderungen im Bereich ICS ist die sichere Verbindung zwischen entfernten Standorten und dem Hauptrechenzentrum, in dem sich der SCADA-/Datenerfassungsserver befindet. In jüngster Zeit gab es zahlreiche Vorfälle, bei denen auf internetfähige ICS-Geräte direkt und ohne Anmeldeinformationen zugegriffen wurde. Um dies zu vermeiden, sind verschiedene ICS-VPN-Lösungen in der Lage, sichere Fernverbindungen zwischen Standort und Zentrale herzustellen.

EDR-G902/3 von Moxa ist ein industrieller VPN-Server, All-in-One-Router, der über eine Firewall und Network Access Translation (NAT) verfügt. Claroty-Forscher entdeckten hier eine Stack-basierte Overflow-Schwachstelle, die von Angreifern eine entfernte Codeausführung ohne die Notwendigkeit von Anmeldedaten ermöglicht. - Client: Eine weitere weit verbreitete Angriffsfläche für die Angriffe auf VPNs ist der Client. Die Erlangung der Kontrolle über den Computer eines autorisierten Benutzers ermöglicht Angreifern den Zugriff auf die VPN-Zugangsdaten dieses Benutzers sowie auf die Zugangsdaten für andere Mitarbeiter-Accounts. Hierdurch können Angreifer in das Unternehmensnetzwerk eindringen und dort Fuß fassen, ohne hierfür die Server-Instanz angreifen zu müssen.

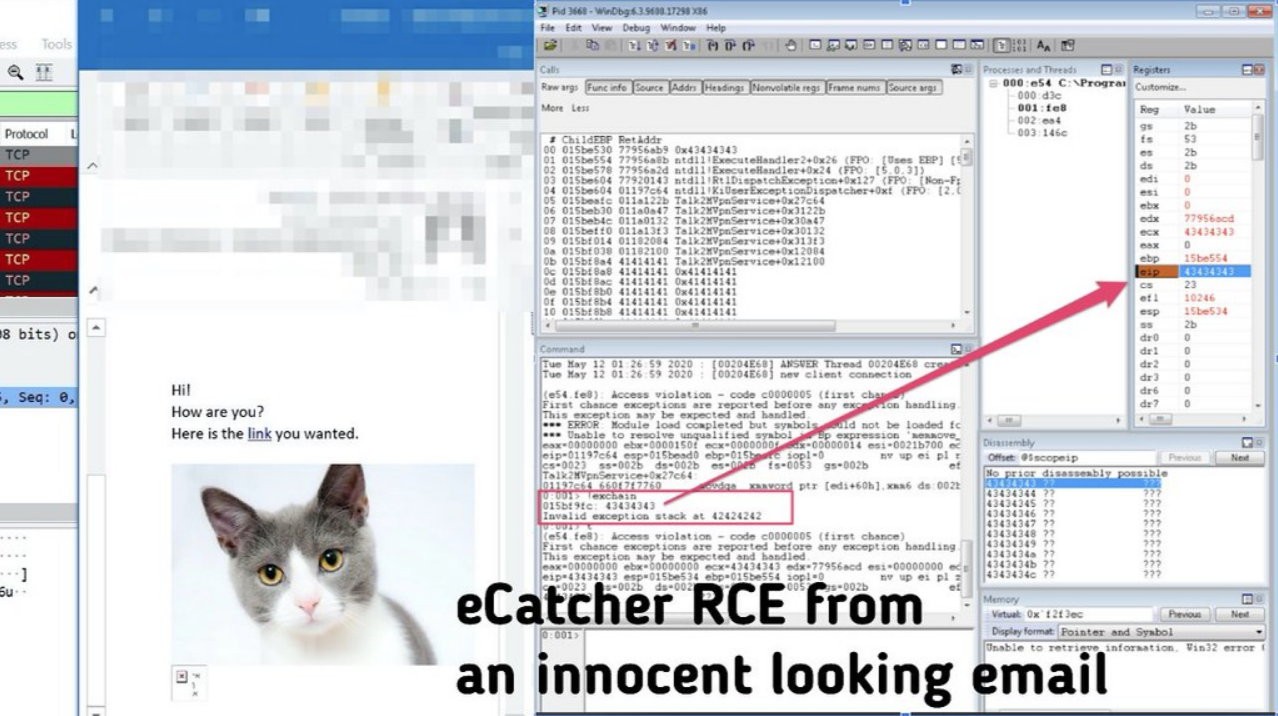

eWon von HMS Industrial Networks bietet Konnektivitätslösungen, die es Maschinenbauern und Fabrikbetreibern ermöglichen, die Leistung ihrer Anlagen aus der Ferne zu überwachen. Das Claroty-Forscherteam entdeckte hier einen kritischen Stack-Buffer-Overflow-Bug. Dieser kann durch den Besuch einer bösartigen Website oder das Öffnen einer bösartigen E-Mail, die ein speziell gestaltetes HTML-Element enthalten, ausgenutzt werden. Das Opfer muss beispielsweise nur dazu gebracht werden, die bösartige E-Mail aufzurufen. Sobald der E-Mail-Client (etwa Outlook) die manipulierten Bilder lädt, startet der Exploitation-Prozess und die Angreifer können Code ausführen und den Rechner des Opfers vollständig übernehmen.

Das Claroty-Forscherteam hat die Hersteller über die Schwachstellen informiert, welche bereits auch schon entsprechende Patches zur Verfügung gestellt haben, die hier gefunden werden können: Secomea Gate Manager, Moxa EDR-G902 und EDR-G903, eWon Version 6.5.5. Weitere Informationen zu den Sicherheitslücken im Claroty-Blog, ein kurzes Demo-Video findet sich hier.

Proof of Concept: Das Claroty-Forscherteam zeigt, wie ein Angreifer Phishing-Taktiken einsetzen könnte, um die eWon-Schwachstelle auszunutzen und die vollständige Übernahme eines VPN-Client-Rechners zu erreichen.

2575 Artikel zu „Sicherheit OT Industrie“

NEWS | INDUSTRIE 4.0 | INTERNET DER DINGE

Sicherheit bis in den letzten Winkel des industriellen IoT

Moderne Sicherheitslösungen nutzen Analytik, um auch industrielle Anlagen innerhalb des industriellen IoTs überwachen zu können. IoT-Lösungen haben in den letzten Jahren nicht nur unser Zuhause erobert, auch in der Industrie kommen die smarten Geräte immer häufiger zum Einsatz. Das industrielle IoT (IIoT) bietet Unternehmen mannigfaltige Möglichkeiten und die Anwendungsfälle erstrecken sich über alle Branchen. Zu…

NEWS | INDUSTRIE 4.0 | INTERNET DER DINGE | IT-SECURITY

Cybersecurity im Kontext von Industrie 4.0: Herausforderungen und Lösungen der Cloud- und IoT-Sicherheit

In der vernetzten Industrie 4.0 wird Cloud-Sicherheit zum Rückgrat des Internets der Dinge. Cloud Computing und das Internet der Dinge sind zwei Technologien, die zu Industrie 4.0 gehören. Martin Schauf, Senior Manager Systems Engineering bei Palo Alto Networks, erörtert die Herausforderungen bei der Sicherung von Cloud und IoT, wenn es darum geht, die Umstellung auf…

NEWS | DIGITALISIERUNG | INDUSTRIE 4.0 | IT-SECURITY | ONLINE-ARTIKEL

IoT-Sicherheit in der Automobilindustrie

Wenn wir an das Internet der Dinge (IoT) in der Automobilindustrie denken, fällt den meisten von uns wahrscheinlich als erstes das vernetzte Auto oder das Google-Auto ein. Annehmlichkeiten dieser Art orientieren sich an den Bedürfnissen der Verbraucher und bieten grundlegende Funktionen für mehr Bequemlichkeit, eine einfachere Wartung und mehr Sicherheit. Zukünftig, vor allem mit der…

NEWS | KOMMUNIKATION | WHITEPAPER

Whitepaper: Kollaborationsplattformen aus Sicht der Cybersicherheit – Vergleich und Best Practices

Bei der Auswahl von Kollaborationsplattformen prüfen Unternehmen Anforderungen an Datenschutz und Datensicherheit oftmals nur unzureichend. In dem von der Beratungsboutique für Cybersicherheit carmasec veröffentlichten Whitepaper Kollaborationsplattformen aus Sicht der Cybersicherheit – Vergleich und Best Practices werden die gängigsten Softwarelösungen Google G-Suite, Microsoft Office 365 und Atlassian Jira / Confluence hinsichtlich Aspekten der Cybersicherheit und des…

NEWS | TRENDS 2020 | TRENDS SECURITY | INTERNET DER DINGE | IT-SECURITY

Kein Unternehmen kommt ohne IoT-Sicherheit aus – Hohes Potenzial in lernenden Systemen

Das Internet der Dinge setzt sich in großem Stil durch, weil die potenziellen Vorteile immens sind. Ob es sich um Gebäude- und Straßenlichtsensoren, Überwachungskameras, IP-Telefone, Point-of-Sale-Systeme, Konferenzraumtechnik und vieles mehr handelt, das IoT ist im Netzwerk und im Unternehmen längst Realität. Es ist zu einem wesentlichen Teil der Infrastruktur für jedes Unternehmen und jede Branche…

NEWS | IT-SECURITY | TIPPS

8 Möglichkeiten, wie Unternehmen zur Sicherheit ihrer Telearbeiter beitragen

Nach wie vor arbeiten viele von zu Hause aus und das wird sich auch nach der Pandemie nicht komplett ändern. Damit dies reibungslos gelingt, muss die IT-Abteilung zusätzliche Geräte freischalten, Anwendungen wie Zoom einsetzen und sichere Verbindungen zu lokalen und Cloud-Diensten bereitstellen, ohne die allgemeine Datensicherheit zu gefährden. Im Folgenden werden acht Möglichkeiten erläutert, wie…

NEWS | TRENDS 2020 | TRENDS SERVICES | HEALTHCARE IT

Digitalisierung und Industrie 4.0 für Krankenhaus-Organisationen

Vor ähnlichen Herausforderungen wie Industrieunternehmen stehen auch Krankenhäuser: Sie müssen gleichzeitig die (medizinische) Versorgung sichern, profitabel wirtschaften und widerstandsfähig gegen verschiedenste Risiken sein. Helfen können den hochkomplexen Organisationen dabei Industrie-4.0-Technologien. Der Lehrstuhl für Betriebswirtschaftslehre, insb. Betriebliche Anwendungssysteme (Prof. Dr. Stefan Smolnik) der FernUniversität in Hagen stellte mit einer Gap-Analyse fest, dass sich die Wertschöpfung in…

NEWS | TRENDS 2020 | TRENDS GESCHÄFTSPROZESSE | STRATEGIEN

Viele Firmen verschenken das Potenzial von Daten

Unternehmen schöpfen nicht alle Möglichkeiten aus, um mit Hilfe von Daten am Markt erfolgreich zu agieren. Das zeigt die Grafik auf Basis einer Bitkom-Umfrage. Bei den Antworten auf die Frage, für welche Zwecke die Unternehmen Daten sammeln, überwiegen einfache Analysevorgänge wie etwa Personalmanagement und Finanzplanung. Hingegen nutzt nur rund jedes sechste Unternehmen Daten, um sich…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Internetsicherheit: Deutschland gehört zu den verwundbarsten Ländern der Erde

Mit Platz Fünf steht Deutschland weit oben auf der Liste der Länder, die besonders stark durch Cyberkriminalität gefährdet sind. Nur die USA, China, Süd-Korea und Großbritannien waren noch schlechter. Das ist ein Ergebnis des National/Industry/Cloud Exposure Reports (NICER) 2020, der zu den umfangreichsten Security-Erhebungen des Internets zählt. Die Erhebung fand im April und Mai 2020…

NEWS | IT-SECURITY | STRATEGIEN

Security über das Netzwerk hinaus – Integration von Endgerätesicherheit in die Zero-Trust-Strategie

Während der Begriff »Zero Trust« sofort an Netzwerksicherheit denken lässt, geht eine richtige Zero-Trust-Strategie mittlerweile über das Netzwerk hinaus – wie Palo Alto Networks meint. Endpunkte spielen eine wichtige Rolle, da sie Daten auf der ganzen Welt speichern und auf sie zugreifen, was sie zu verwundbaren Einstiegspunkten für Cyberangreifer macht. Da auf Daten und Anwendungen…

NEWS | BUSINESS PROCESS MANAGEMENT | KÜNSTLICHE INTELLIGENZ

Remote Work: Krisenbewährtes Arbeitsmodell als Treiber der Hyperautomation

Die Signale des aktuellen Wirtschaftsmarkts zeichnen kein optimistisches Bild für die nahe Zukunft. Neben den Auswirkungen von Covid-19 spiegelt die Zurückhaltung der Unternehmen bei Investitionen die zunehmende Instabilität aufgrund globaler Spannungen, Konflikte und Handelskriege wider. Zwar weiß niemand genau, was die Zukunft bringen wird, aber eines steht fest: Arbeitskonzepte wie Remote Work, die sich in…

NEWS | CLOUD COMPUTING | IT-SECURITY

Die Cloud als Chance für Cybersicherheit – fünf Gründe für Managed Security aus der Cloud

Konventionelle Sicherheitslösungen wurden nicht mit Blick auf die Cloud entwickelt, was Herausforderungen durch Komplexität, Verwaltungsaufwand und unvollständigem Schutz schafft. Dies ist nach Meinung von Palo Alto Networks nun aber geboten, denn: In der vernetzten Welt, in der sowohl Benutzer als auch Daten überall sind, muss auch Cybersicherheit überall verfügbar sein. Um dies zu erreichen, muss…

NEWS | TRENDS 2020 | TRENDS WIRTSCHAFT | MARKETING

Marketer blicken – trotz Corona – optimistisch auf das »New Normal«

Studie zeigt: Beschleunigung von Entscheidungsprozessen wird positiv bewertet. Team-Organisation und Umgang mit Budget-Einschränkungen haben Priorität. Fast zwei Drittel der Marketing-Experten in deutschen Unternehmen glauben, dass virtuelle Konferenzen und Home Office fest zum »New Normal« gehören und auch nach der Krise bedeutsam bleiben. Zu den größten Herausforderungen der kommenden Monate zählen viele Marketer die inhaltliche Ausrichtung…

NEWS | TRENDS 2020 | TRENDS KOMMUNIKATION

Social-Collaboration-Tools: Potenzial längst nicht ausgeschöpft

Deutsche Social-Collaboration-Studie belegt über 5 Jahre hinweg zahlreiche Schwachstellen bei Unternehmen. Reifegrad der Unternehmen steigt von 2016 bis 2020 um 17 Prozent. Anteil von Firmen mit Collaboration-Tools wächst von 67 auf 81 Prozent. Hohe Erwartungen an KI & Big Data haben sich bislang nicht erfüllt. Die Unternehmen im deutschsprachigen Raum haben in den vergangenen…

NEWS | TRENDS 2020 | TRENDS WIRTSCHAFT | BUSINESS

Deutsche Industrie erwartet leichte Zunahme ihrer Produktion

Die deutsche Industrie erwartet in den kommenden drei Monaten eine Zunahme ihrer Produktion. Die Stimmung hat sich im Juni das zweite Mal in Folge verbessert. Der ifo-Produktionsindikator stieg auf plus 4,3 Punkte, nach minus 19,5 im Mai. Das ist der zweitgrößte Anstieg dieses Indikators seit der Wiedervereinigung. Erstmals nach drei Monaten überwiegt also der Anteil…

NEWS | KOMMUNIKATION | TIPPS

Videokonferenz-Tools fürs Business unter der Lupe: GoToMeeting überzeugt auf ganzer Linie, Skype fällt wenig überraschend durch

Videokonferenz-Software erlebte im Rahmen der Corona-Pandemie einen Aufschwung. Die richtige Videokonferenzsoftware zu finden, ist gar nicht so einfach: Es gibt freie und proprietäre Software, kostenlose Angebote und welche, die richtig ins Geld gehen, reine Videokonferenzsysteme und Software, die mit zahlreichen Extras gespickt ist. »Unternehmen sollten sich zunächst über den gewünschten Funktionsumfang klar werden und sich…

NEWS | TRENDS 2020 | DIGITALISIERUNG | TRENDS GESCHÄFTSPROZESSE | TRENDS SERVICES | INDUSTRIE 4.0

Digitalisierung von Geschäftsmodellen: Mittelständische Unternehmen schöpfen Industrie-4.0-Potenzial zu wenig aus

Häufig werden im Zuge der Industrie 4.0 und der Digitalisierung die sich wandelnden Geschäftsprozesse betrachtet. Doch viel bedeutender ist die Frage, inwieweit durch die Möglichkeiten der Digitalisierung bereits Veränderungen in die Geschäftsmodelle eingezogen sind. Dies beleuchten der Industrie-4.0-Verein »SEF Smart Electronic Factory e.V.« (www.SmartElectronicFactory.de) und sein Mitglied Technische Hochschule Mittelhessen (THM). Grundlage ist die auf…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Corona-Lockdown sorgt für wachsendes Bewusstsein für Cybersicherheit

Aktuelle Umfrage zeigt, dass Mitarbeiter Sicherheitstrainings ernst nehmen, aber dennoch riskantes Verhalten an den Tag legen. Trend Micro veröffentlicht neue Umfrageergebnisse, die zeigen, wie Mitarbeiter im Home Office mit der Cybersicherheit umgehen. Nahezu drei Viertel der Remote-Mitarbeiter (72 Prozent weltweit, 69 Prozent in Deutschland) geben an, dass sie sich seit Beginn des Lockdowns bewusster…

NEWS | TRENDS 2020 | TRENDS WIRTSCHAFT | BUSINESS

Einkaufsmanagerindex: Industrie-EMI steigt wieder

Die Corona-Pandemie hat den Einkaufsmanagerindex (EMI) für das verarbeitende Gewerbe in den letzten beiden Monaten in den Keller geschickt. Nun geht es für den wichtigen Wirtschaftsindikator in Deutschland und den besonders von Covid-19 betroffenen Staaten wieder aufwärts, wie die Grafik zeigt. Der EMI betrachtet Geschäfts-, Beschäftigungs-, Auftrags-, Lagerbestands- und Preisentwicklung in der Industrie. Steigt der…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Sicherheitsbedrohung und Arbeitsbelastung in der IT durch Shutdown dramatisch gestiegen

66 % der IT-Fachleute berichten über eine Zunahme von Sicherheitsproblemen in den letzten drei Monaten. Eine aktuelle Studie von Ivanti hat die Auswirkungen des massenhaften Umzugs ins Home Office auf die Unternehmens-IT untersucht. Die Ergebnisse zeigen, dass die Arbeitsbelastung der IT-Teams, Sicherheitsprobleme und Kommunikationsherausforderungen in dieser neuen Ära der ortsunabhängigen Arbeit erheblich zugenommen haben.…