Die Computernetzwerke von Organisationen werden ständig erweitert: IT, Cloud, IoT und OT formen eine komplexe Computing-Landschaft, die die moderne Angriffsfläche darstellt. Mit jedem neuen Gerät, jeder neuen Verbindung oder Anwendung vergrößert sich diese Angriffsfläche. Zu dieser Komplexität kommen unzählige Schwachstellen hinzu, die täglich entdeckt werden, und die Herausforderungen scheinen oft unüberwindbar. Die Lösung ist jedoch relativ einfach – Sicherheitsteams brauchen Transparenz, um die Risiken zu verstehen.

Unabhängig von der Größe der Organisation nimmt die Behebung jeder Schwachstelle selbst mit einem großen IT-Team und erheblichem finanziellen Aufwand viel Zeit in Anspruch.

Anstatt sich mit Schwachstellen aufzuhalten, die nicht Ziel von Angriffen sind, können Organisationen tausende von Sicherheitslücken zurückstellen, um sich auf diejenigen zu konzentrieren, die eine echte Bedrohung sind.

Der Schwachstellen-Overload

Wenn es um Schwachstellenmanagement geht, wird oft die Frage gestellt: Wie viele Schwachstellen kann ein einzelner Sicherheitsexperte pro Tag beheben? Pro Woche? Pro Monat? Die Stoppuhr beginnt, wenn der Sicherheitsmanager nach der Offenlegung der Schwachstelle durch CVE (Common Vulnerabilities and Exposures) davon erfährt. Mit diesen begrenzten Informationen fängt dann ein Wettlauf um die Feststellung an, ob die Schwachstelle innerhalb des eigenen Netzwerks existiert und welche Systeme, Geräte oder Anwendungen betroffen sind – bevor überhaupt mit der Behebung begonnen werden kann.

Die CVE-ID informiert die Sicherheitsexperten nur darüber, dass die Schwachstelle existiert – das ist alles. Um das tatsächlich bestehende Risiko zu bestimmen, bedarf es weiterer umfangreicher Recherchen in zahlreichen öffentlichen Quellen. Diese beschreiben im Detail die Merkmale der Verwundbarkeit und die Funktion, die sie bei aktueller und vergangener Prävalenz erfüllt. Dieser Prozess sollte ergänzende Quellen einbeziehen, wie Social Media-Posts, Blogs und sogar Foren im Dark Web.

Die Mehrzahl der Angriffe auf Organisationen sind nicht staatlich beauftragt oder besonders raffiniert. Das Problem sind die bekannten, aber noch nicht gepatchten Schwachstellen. Es ist unmöglich, alle Sicherheitslücken zu beheben, so besteht die Herausforderung darin zu wissen, was ein reales und was nur ein theoretisches Risiko darstellt.

Das Risiko beheben

Laut Tenable Research (Persistente Schwachstellen: Ursachen und Ausblick) wird nur für 20 % der Schwachstellen ein Exploit entwickelt und Hacker nutzen lediglich einen Bruchteil davon aus. Sicherheitsteams können dies zu ihrem Vorteil nutzen. Die Tenable-Studie ergab auch, dass weniger als 6 % der Organisationen, Schwachstellen wirksam beseitigen. Viele Unternehmen sind mit ihren Sicherheitsprozessen nicht auf dem Stand der Zeit und halten sich mit der Behebung von Mängeln auf, die möglicherweise nie ausgenutzt werden oder Bereiche betreffen, von denen kein wirkliches Risiko ausgeht.

Risikobasiertes Schwachstellenmanagement (RBVM) geht über die grundlegende Bewertung des Common Vulnerability Scoring Systems (CVSS) hinaus. Es ermöglicht den Sicherheitsteams, kontextbezogene Elemente zu berücksichtigen – wie die Kritikalität des betroffenen Systems oder Geräts, kombiniert mit laufend aktualisierten Bedrohungsinformationen und prädiktiven Technologien. Auf diese Weise können Unternehmen die Schwachstellen effizient bestimmen, die in unmittelbarer Zukunft am stärksten ausgenutzt werden.

Das Auffinden und Beheben der Schwachstellen, die aktiv ausgenutzt werden, ist für die Reduzierung des Geschäftsrisikos von größter Bedeutung. Mithilfe eines risikobasierten Schwachstellenmanagementprogramms können Sicherheitsteams selbst die komplexeste IT-Landschaft absichern.

Jens Freitag, Security Engineer bei Tenable

Weitere Informationen zu RBVM finden Sie im kostenlosen Whitepaper von Tenable (inklusive Leitfaden): Implementierung von risikobasiertem Schwachstellen-Management.

Weitere Informationen zu RBVM finden Sie im kostenlosen Whitepaper von Tenable (inklusive Leitfaden): Implementierung von risikobasiertem Schwachstellen-Management.

1185 Artikel zu „Schwachstellen“

NEWS | TRENDS SECURITY | CLOUD COMPUTING | TRENDS CLOUD COMPUTING | WHITEPAPER

CASB-Studie zeigt Schwachstellen in der IT-Security auf

Die Cloud Security Alliance (CSA), Organisation für die Definition von Standards, Zertifizierungen und Best Practices zur Gewährleistung des sicheren Cloud-Computings, veröffentlicht die Ergebnisse ihrer neuesten Umfrage. Im Rahmen der Studie »The Evolution of the CASB« wurden mehr als 200 IT- und Sicherheitsexperten aus einer Vielzahl von Ländern und verantwortlich für Unternehmen verschiedenster Größen befragt. Ziel…

NEWS | INDUSTRIE 4.0 | IT-SECURITY | TIPPS

Schwachstellen in industriellen VPNs

Angreifer können direkten Zugang zu den Geräten erhalten und physische Schäden verursachen. VPNs sorgen oftmals nur für scheinbaren Schutz. Das Forscherteam von Claroty hat in den letzten Monaten mehrere Schwachstellen bei der Remote-Codeausführung in VPN-Implementierungen entdeckt, die insbesondere für den Fernzugriff auf OT-Netzwerke genutzt werden. Diese speziellen Remote-Lösungen werden insbesondere für die Wartung und Überwachung…

NEWS | TRENDS 2020 | TRENDS SERVICES | SERVICES

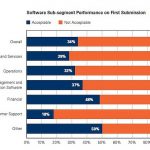

70 Prozent aller Anwendungen haben Open-Source-Schwachstellen

Fehlerhafte Bibliotheken landen auf indirektem Wege im Code. Einsatz von PHP-Bibliotheken führt mit über 50-prozentiger Wahrscheinlichkeit zu fehlerhaftem Code. JavaScript und Ruby haben besonders große Angriffsflächen. Der neue »State of Software Security (SoSS): Open Source Edition«-Report zum Thema Sicherheit in Open-Source-Software von Veracode zeigt unter anderem auf, dass 70 Prozent aller gescannten Anwendungen mindestens…

NEWS | IT-SECURITY | TIPPS

Diese Schwachstellen sollten Unternehmen zum Schutz mobiler Mitarbeiter finden und beheben

Die weltweite Reaktion auf Covid-19 hat die Angriffsfläche in Unternehmen erweitert, da viele Mitarbeiter derzeit von zuhause arbeiten. Damit der Fernzugriff für alle Kollegen geschützt ist, sollten diese kritischen Sicherheitslücken unbedingt identifiziert, priorisiert und behoben werden. Die Bedeutung des CVSS Das Common Vulnerability Scoring System (CVSS) ist der branchenweit anerkannte Standard, der bewertet, wie…

NEWS | TRENDS 2020 | TRENDS SECURITY | CLOUD COMPUTING | TRENDS CLOUD COMPUTING | IT-SECURITY

Cloud Security-Report: Schlechte Sicherheitshygiene führt zu einer Eskalation von Cloud-Schwachstellen

Der Cloud Threat Report deckt 199.000 unsichere Cloud-Templates auf und findet 43 Prozent der Cloud-Datenbanken unverschlüsselt vor. Palo Alto Networks hat aktuelle Forschungsergebnisse veröffentlicht, die zeigen, wie Schwachstellen bei der Entwicklung von Cloud-Infrastrukturen zu erheblichen Sicherheitsrisiken führen. Der Unit 42 Cloud Threat Report: Spring 2020 untersucht, warum Fehlkonfigurationen in der Cloud so häufig vorkommen. Der…

NEWS | TRENDS SECURITY | CLOUD COMPUTING | TRENDS CLOUD COMPUTING | INFRASTRUKTUR | TRENDS 2019 | IT-SECURITY

Cloud Trends Report Security prognostiziert 50 % mehr Schwachstellen in Cloud-Infrastrukturen

Trotz wachsender Anzahl an Schwachstellen bei Cloud-Infrastrukturdiensten, Containern und anderen Cloud-Produkten bleibt Cyberhygiene weiterhin größtes Risiko. Die größten Gefahren in Cloud-Infrastrukturen gehen nicht vom Cloud Provider aus, sondern lauern im Unternehmen selbst. Skybox Security, Anbieter im Cyber Risk Management, gab die Veröffentlichung seines Cloud Trends Report 2019 bekannt. Der Bericht, der vom Team der…

NEWS | BUSINESS | FAVORITEN DER REDAKTION | IT-SECURITY | KOMMENTAR

Schwachstellen zu Cyberwaffen formen – oder doch lieber schließen?

Regierungen diskutieren regelmäßig, IT-Schwachstellen als Cyberwaffen für Hack Backs zu nutzen. Die Geschichte der Microsoft-Schwachstelle EternalBlue macht eines deutlich: Das kann sehr teuer werden. Regierungen sollten sich intensiv überlegen, ob die Vorteile einer Schwachstelle als Cyberwaffe die potenziellen Schäden für Bürger und Unternehmen wirklich überwiegen. Am 12. Mai 2017 begann der Trojaner WannaCry…

NEWS | EFFIZIENZ | IT-SECURITY | SERVICES | TIPPS

Wenn die Schwachstellenflut kommt

16.500 – so hoch war die Zahl der 2018 entdeckten Schwachstellen. Ihre Zahl steigt seit Jahren. Zum Vergleich: 2016 lag die Zahl noch bei knapp 9.800, 2017 waren es bereits über 15.000. Dieser Anstieg hat verschiedene Ursachen. Der Hauptgrund ist eine immer komplexere IT-Infrastruktur: Sie vergrößert die Angriffsoberflächen in Unternehmen. Das Ponemon Institute veröffentlichte im…

NEWS | BLOCKCHAIN | TRENDS WIRTSCHAFT | TRENDS SECURITY | TRENDS 2019 | IT-SECURITY

Cybersicherheit: 1.440 einmalige Schwachstellen pro Unternehmen

Cyberkriminelle setzten 2018 vermehrt auf Kryptojacking. Mehr als die Hälfte der Cyberangriffe waren keine Malware-basierten Angriffe; Zahl der Attacken auf geschäftliche E-Mail-Adressen gestiegen. IBM Security gibt die Ergebnisse des X-Force Threat Intelligence Index 2019 bekannt: Erhöhte Sicherheitsmaßnahmen und ein gestiegenes Bewusstsein gegenüber Cyberangriffen zwingen Cyberkriminelle dazu, ihre Angriffstechniken auf der Suche nach Profit zu…

NEWS | INTERNET DER DINGE | IT-SECURITY

Risiko IoT-Apps: Die Verwundbarkeit der Dinge durch Anwendungsschwachstellen

Sei es der Kühlschrank, der meldet, wenn die Milch alle ist, oder der Thermostat, der Nutzungsstatistiken aufs Smartphone sendet – verschiedenste Produkte, die traditionell nicht über eine Netzwerkverbindung verfügten, werden mittlerweile damit ausgestattet. Abgesehen von Computer, Telefon, Tablet oder Router gilt grundsätzlich jedes Endanwender-Gerät, das sich mit einem Netzwerk verbinden kann, als IoT-Device. Zu den…

NEWS | BUSINESS | TRENDS WIRTSCHAFT | TRENDS SECURITY | TRENDS 2018 | IT-SECURITY

Schwachstellen aufspüren: Größte Studie zur Informationssicherheit im Mittelstand

Angaben von 3.000 am VdS-Quick-Check teilnehmenden Unternehmen belegen: KMU sind immer noch unzureichend gegen Cyberangriffe abgesichert. Schwachstellenanalyse ergibt den gravierendsten Verbesserungsbedarf im Themenblock »Management der IT-Sicherheit«. Vorteil für die Mittelständler: insbesondere in den am schlechtesten bewerteten Absicherungsfeldern erzielen schon einfache Maßnahmen eine hohe Schutzwirkung. Medienberichte über IT-Attacken nicht nur auf Unternehmen sind fast schon…

NEWS | TRENDS SECURITY | DIGITALISIERUNG | TRENDS 2017 | TRENDS 2018 | IT-SECURITY | TIPPS

Europäischer Datenschutztag am 28. Januar: Anzahl entdeckter Softwareschwachstellen erreicht 2017 Rekordwert

Im Jahr 2017 hat die Zahl der weltweit registrierten Softwaresicherheitslücken einen neuen Höchststand erreicht. Die Auswertung des Potsdamer Hasso-Plattner-Instituts (HPI) ergab, dass in den vergangenen zwölf Monaten rund 11.003 Meldungen zu Softwareschwachstellen registriert oder aktualisiert wurden. Im Jahr 2016 waren es noch 8.093 Schwachstellen gewesen, danach folgt auf Platz drei das Jahr 2014 mit 7.682…

NEWS | BUSINESS PROCESS MANAGEMENT | DIGITALISIERUNG | INDUSTRIE 4.0 | IT-SECURITY | STRATEGIEN | TIPPS

Schwachstellen »Meltdown« und »Spectre« und die Handlungsempfehlungen für Industrie 4.0

Die Sicherheitslücken »Meltdown« und »Spectre« gefährden flächendeckend die Zukunft der Industrie 4.0. Unternehmen benötigen eine umfassende Defense-In-Depth-Strategie, um ihre Netzwerke gegen die Ausnutzung der Schwachstellen zu sichern. Mit einer industriellen Anomalieerkennung können Unternehmen jederzeit Angriffe im Zusammenhang mit bekannt gewordenen Schwachstellen erkennen. Das Bekanntwerden der strukturellen Schwachstellen »Meltdown« und »Spectre« in nahezu allen…

NEWS | BUSINESS | BUSINESS PROCESS MANAGEMENT | CLOUD COMPUTING | DIGITALISIERUNG | EFFIZIENZ | GESCHÄFTSPROZESSE | INFRASTRUKTUR | INTERNET DER DINGE | IT-SECURITY | LÖSUNGEN | ONLINE-ARTIKEL | RECHENZENTRUM | SERVICES | STRATEGIEN | TIPPS

Meltdown und Spectre: Die wichtigsten Fragen und Antworten zu den zwei Schwachstellen in Prozessoren

Nach den ersten Berichten über die bekannt gewordenen Schwachstellen in Mikroprozessoren, arbeiten die Chiphersteller Intel, AMD und ARM mit Hochdruck an einer industrieweiten Lösung (https://newsroom.intel.com/news/intel-responds-to-security-research-findings/). Mit täglich neuen Details und Meldungen von Seiten der Sicherheitsexperten und Unternehmen bleibt die Lage unübersichtlich. Digital Shadows hat die wichtigsten Fragen und Antworten zusammengestellt. Was sind Meltdown und Spectre?…

NEWS | INFRASTRUKTUR | IT-SECURITY | OUTSOURCING | RECHENZENTRUM | SERVICES | TIPPS

Zehn Schwachstellen sind für 85 Prozent aller erfolgreichen Exploits verantwortlich

Was MSPs bei der Endpoint Security beachten sollten. Die Sicherheit von Endgeräten ist in Unternehmen entscheidend und sollte immer kritisch betrachtet werden. Schließlich ist im Falle einer Sicherheitslücke das gesamte Unternehmen mit seinen Unternehmensdaten und vielen weiteren kritischen Daten gefährdet. Deswegen sollte die Endpoint Security dem Unternehmen genauso wichtig sein wie die eigene Unternehmensphilosophie und…

NEWS | TRENDS SECURITY | IT-SECURITY

Report zur IT-Sicherheit: Rekordhöhe an Datenlecks und Schwachstellen in 2016

Anstieg der Cyberkriminalität in 2016 durch Nutzung unstrukturierter Daten. Spam als Verbreitungsweg für Ransomware steigt um 400 Prozent an. Finanzsektor erneut beliebtes Angriffsziel. Investitionen in Schutzmaßnahmen lohnen sich. IBM Security hat die Ergebnisse des IBM X-Force Threat Intelligence Index 2017 veröffentlicht. Der Report analysiert IT-Sicherheitsdaten von rund 8.000 IBM-Kunden in mehr als 100 Ländern…

NEWS | TRENDS SECURITY | TRENDS 2017 | INTERNET DER DINGE | IT-SECURITY | TIPPS

Die Schwachstellen der »Intelligenten Zukunft«

Viele Verbraucher wissen nicht, wie sie sich zuhause schützen können. Mobile Threats Report enthüllt Risiken durch tote Apps. Beim Mobile World Congress (MWC) standen vernetzte Fahrzeuge, die Zukunft der Smart Homes und natürlich die neuesten Endgeräte ganz oben auf der Agenda. Laut einer aktuellen Studie von Intel Security verbringt jeder Deutsche inzwischen durchschnittlich 37 %…

NEWS | TRENDS SECURITY | TRENDS 2017 | IT-SECURITY

Security Schwachstellenmanagement: Herstellerleistung zeigt große Spannbreite

Anwender bewerten Lösungen für das Vulnerability Management und deren Hersteller in einer aktuellen Studie. Während die Bewertungen der verschiedenen Kategorien auf Seiten der Lösung relativ eng beieinander liegen, unterscheidet sich die Herstellerleistung häufig sehr deutlich. Die Studie ist Teil des Professional User Ratings: Security Solutions (PUR-S) der techconsult, das Orientierung auf dem Markt der IT-Sicherheitslösungen…

NEWS | CLOUD COMPUTING | INFRASTRUKTUR | IT-SECURITY | KOMMUNIKATION | RECHENZENTRUM | SERVICES

HTTP/2: Vier bedeutsame Schwachstellen des neuen World-Wide-Web-Protokolls

Ein Unternehmen, das es sich zur Aufgabe gemacht hat, geschäftskritische Daten und Anwendungen in der Cloud und im Datacenter zu schützen, hat auf der Black Hat in den USA seinen Intelligence Initiative Report für den Monat Juli vorgestellt: »HTTP/2: Detaillierte Analyse der vier größten Schwächen des kommenden Worldwide Web Protokolls«. In dem Bericht haben Experten des Imperva Defense Centers die vier größten Potenziale…

NEWS | TRENDS SECURITY | IT-SECURITY | SERVICES

Schwachstellen in Sicherheitsprogrammen

Google-Forscher haben schwerwiegende Sicherheitslücken in den Sicherheitsprogrammen von Symantec und Norton aufgedeckt. Millionen von Privatkunden und Unternehmen sind hiervon betroffen, denn Angreifer könnten den kompletten Rechner übernehmen. Wie es immer wieder zu solchen Lücken – gerade in Sicherheitssoftware – kommen kann und was Anbieter in der Entwicklung berücksichtigen sollten, erklärt im Folgenden Julian Totzek-Hallhuber, Solution…