Proofpoint warnt aktuell vor den wachsenden Gefahren von BEC (Business E-Mail Compromise). Mit Hilfe dieser Taktik, also der Fälschung geschäftlicher E-Mail-Kommunikation, versuchen sich Cyberkriminelle zusehends zu bereichern. Im Rahmen dieser Angriffe geraten zunehmend auch die Lieferketten großer wie kleiner Unternehmen in den Fokus der Kriminellen.

Business E-Mail Compromise (BEC) gilt gemeinhin als die teuerste Angriffsmethode im Bereich Cybercrime. Bereits in den vergangenen Wochen hat Proofpoint immer wieder auf die Gefahren dieser Angriffstaktik und seiner unterschiedlichen Ausprägungen aufmerksam gemacht. In seinem aktuellen Blog widmet sich der Cybersecurity-Experte nun einer weiteren Sonderform von BEC: dem sogenannten Supplier (Invoicing) Fraud.

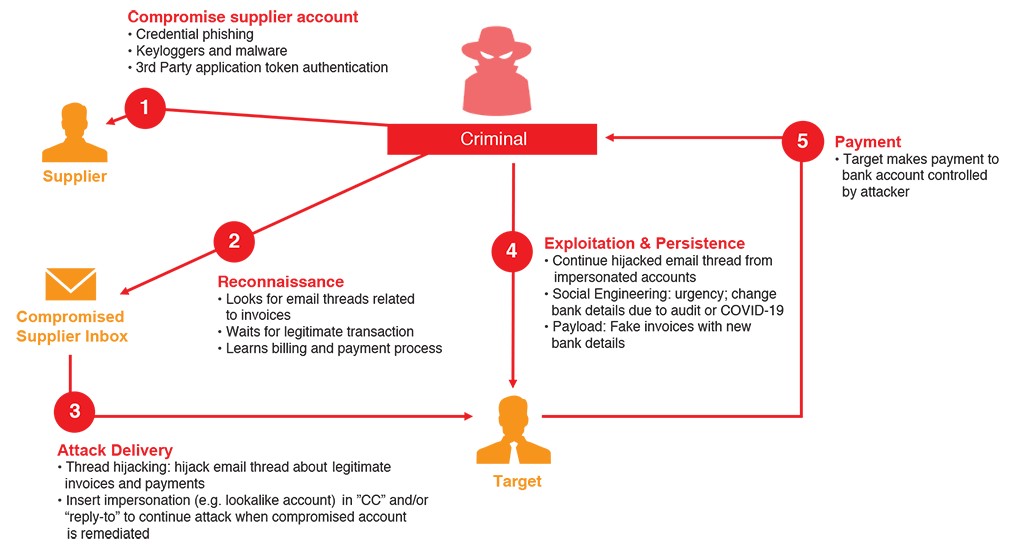

Während beispielsweise BEC mittels Geschenkkartenbetrug für die Cyberkriminellen vergleichsweise einfach zu realisieren ist, da hierbei zuweilen eine einzige E-Mail an einen einzelnen Mitarbeiter einer Organisation, ausreicht, gestaltet sich Supplier Fraud oftmals ungemein komplexer. Denn bei dieser Betrugsform müssen die Angreifer in der Regel zunächst einen Lieferanten eines Unternehmens kompromittieren und diesen sodann in der geschäftlichen Kommunikation imitieren. Damit ein solcher Angriff aus Sicht der Cyberkriminellen erfolgversprechend verlaufen kann, müssen diese unter Umständen über einen längeren Zeitraum Zugriff auf die E-Mail-Kommunikation eines Lieferanten haben und dessen Nachrichtenverkehr ausforschen, um den Zulieferer bei der eigentlichen Attacke glaubhaft nachahmen zu können.

Das Vorgehen der Cyberkriminellen

Ziel von Supplier Fraud ist es in der überwiegenden Anzahl der Fälle, fingierte Rechnungen an Geschäftspartner der imitierten Organisation zu stellen oder die Bezahlung einer legitimen Rechnung auf von den Cyberkriminellen kontrollierte Konten umzuleiten. Beides kann für das betroffene Unternehmen im schlimmsten Fall zu Schäden in Millionenhöhe führen. Um solche Gewinne für sich zu generieren, lassen die Angreifer selbstverständlich nichts unversucht, um den Erfolg ihrer Attacke sicherzustellen.

Wie die von Proofpoint verhinderten und analysierten Supplier-Fraud-Attacken nahelegen, nutzen die Cyberkriminellen bei ihren Angriffen – wie bereits angesprochen – zuvor kompromittierte E-Mail-Accounts, um sich in eine bestehende Geschäftskommunikation einzuklinken. Damit umgehen sie gängige Authentifizierungsmechanismen wie DKIM, SPF oder DMARC. In nachfolgendem Diagramm veranschaulicht Proofpoint die Taktik der Cyberkriminellen beim Supplier (Invoicing) Fraud:

Weitere Informationen zum Thema BEC, seiner Sonderform dem Supplier (Invoicing) Fraud sowie Screenshots zugehöriger Angriffs-E-Mails finden Sie im aktuellen Blog von Proofpoint.

Sie haben BEC!

Die 10 größten, gefährlichsten und dreistesten BEC-Betrugsversuche von 2020 und 2019.

Illustration: Geralt Absmeier

Es ist schwieriger als es aussieht, BEC-E-Mails zuverlässig als solche zu entlarven. Der Grund: BEC-Angriffe (Business E-Mail Compromise, auch unter den Begriffen Chefmasche oder CEO-Betrug bekannt) nutzen das menschliche Verhalten aus. Dies ist eine Aufstellung der bekanntesten (und niederträchtigsten) BEC und EAC-Angriffe der letzten 12 Monate.

Die Anfrage stammt von der richtigen Person und auch der Inhalt der Anfrage – etwa eine Banküberweisung vorzunehmen oder Auskunft zu vertraulichen Mitarbeiterdaten zu geben – gehört durchaus zum Tagesgeschäft des jeweiligen Mitarbeiters. Indem der Absender dieser Anfragen seine Identität fälscht, gelingt es ihm, den Ansprechpartner zu überlisten. Ein teurer Irrtum.

Das Problem dabei: Es ist nicht immer einfach, authentische E-Mails und betrügerische Nachrichten zu unterscheiden. BEC-Angriffe nutzen just die für Menschen typischen Eigenschaften aus, die eine funktionierende Gesellschaft sowie reibungslose Abläufe in Unternehmen erst ermöglichen. Die BEC-Betrüger setzen auf menschliche Psychologie und beziehen sich auf reguläre Geschäftsprozesse, um Ihre Anwender zu verleiten, Gelder zu überweisen, Überweisungen und Zahlungen umzuleiten oder vertrauliche Informationen zu versenden.

Die Kompromittierung von E-Mail-Konten (E-Mail Account Compromise, EAC) ist eng mit BEC verwandt. Doch anstatt lediglich mithilfe eines Doppelgänger-Kontos eine Person zu imitieren, der ein Anwender vertraut, kapern EAC-Angreifer das tatsächliche Konto der vertrauenswürdigen Person.

Es überrascht nicht, dass die Opfer von BEC-Betrugsversuchen bereits Milliarden US-Dollar verloren haben – mit steigender Tendenz. Im E-Book stellt Proofpoint einige der größten, gefährlichsten und dreistesten Betrugsversuche der letzten Monate vor.

98 Artikel zu „BEC Business E-Mail“

NEWS | BUSINESS | IT-SECURITY

Zunahme von Business E-Mail Compromise – Identität eines CEO durchschnittlich mehr als 100 mal imitiert

Proofpoint warnt eindringlich vor den Gefahren, die sich für Unternehmen aus dem zunehmenden Aufkommen des sogenannten CEO-Betrugs (Business E-Mail Compromise, BEC) ergeben. Täglich blockiert allein Proofpoint mehr als 15.000 derartige Betrugsversuche – Tendenz steigend. Bei ihren Angriffen wenden die Cyberkriminellen zum Teil bereits bekannte, aber auch immer wieder neue und damit eben auch weniger bekannte…

NEWS | TRENDS SECURITY | TRENDS KOMMUNIKATION

Rund 70 % aller E-Mails sind ungewollt

Rund 300 Milliarden E-Mails werden täglich versendet – die Zahl der privat und geschäftlich verschickten und empfangenen E-Mails soll laut Prognose bis 2024 sogar auf 361,6 Milliarden ansteigen. Allerdings sind nicht alle E-Mails, die im Postfach von Usern landen, erwünscht und ungewollte E-Mails enthalten nicht nur fragwürdige Werbung, sondern oftmals auch schädliche Anhänge und Links.…

NEWS | IT-SECURITY | KOMMUNIKATION

E-Mail-basierte Bedrohungen treffen Organisationen dort, wo es sehr schmerzt – beim Geld

Trotz einer Vielzahl an neuen Kommunikationstechnologien steht die altbewährte E-Mail sowohl bei Unternehmen als auch Privatpersonen immer noch hoch im Kurs. Sei es für einfache Nachrichten, Newsletter oder internen Unternehmensdaten. Schätzungen zufolge wurden im Jahr 2019 täglich rund 293,6 Milliarden E-Mails versendet. Ein Großteil davon ist allerdings Spam. Die Varianten sind zahlreich – vom nigerianischen…

NEWS | IT-SECURITY | AUSGABE 5-6-2019 | SECURITY SPEZIAL 5-6-2019

Große Dateimengen sicher per E-Mail versenden – Digitale Post kann mehr …

NEWS | TRENDS SECURITY | TRENDS 2019 | IT-SECURITY

Cyberattacken in 2019: Illegales Cryptomining, Business E-Mail Compromise und Makros

Wenn es um realistische Prognosen für das neue Jahr in Sachen Cybersicherheit geht, ist nach Meinung von Palo Alto Networks davon auszugehen, dass bestimmte Entwicklungen aus 2018 weiter an Bedeutung gewinnen werden. Im Jahr 2019 erwarten die Spezialisten im Wesentlichen drei Varianten von Cyberangriffen: Weitere Angriffe mit dem Ziel des Cryptocurrency Mining Ende letzten…

NEWS | BUSINESS | CLOUD COMPUTING | INFRASTRUKTUR | IT-SECURITY | LÖSUNGEN | AUSGABE 1-2-2018

IT-Sicherheitsvorhersagen 2018 – Von Ransomware bis Business E-Mail Compromise

NEWS | IT-SECURITY | KOMMUNIKATION | SERVICES | TIPPS | AUSGABE 11-12-2016

E-Mail-Sicherheit: Social Engineering auf C-Level-Niveau – Menschen als das schwächste Glied in der Sicherheitskette

NEWS | BUSINESS | GESCHÄFTSPROZESSE | IT-SECURITY | KOMMUNIKATION | SERVICES | TIPPS

FBI warnt: Gefährdung durch Business-Mails-Angriffe steigt

Am 14. Juni hat das FBI erneut seine Schätzungen der weltweiten Verluste, die durch Angriffe mit kompromittierten Geschäfts-Mails (Engl.: business email compromise, BEC) entstehen, nach oben korrigiert: auf 3,1 Milliarden US-Dollar [1]. Während diese Zahl weiterhin auf einen hohen Wert steigt, ist die Wachstumsrate als dramatisch zu bezeichnen. Seit Januar 2015 nahmen die festgestellten Verluste…

NEWS | TRENDS WIRTSCHAFT | BUSINESS | TRENDS KOMMUNIKATION | DIGITALISIERUNG | KOMMUNIKATION

Social Business Vendor Benchmark 2016 für Deutschland

Social Business wird zum unverzichtbaren Treiber bzw. Filter der Digitalen Transformation Lösungen: Weiterentwicklungen und Interoperabilität über »Unbundling« dominieren Social-Business-Strategie: Transformation auch weiterhin monetärer Schwerpunkt des Marktes – Nachhaltigkeit siegt! Mit dem »Social Business Vendor Benchmark 2016« veröffentlicht die Experton Group die dritte, aktualisierte Auflage des Anbietervergleichs zum Trendthema Social Business. Die Studie gibt Entscheidern in…

NEWS | IT-SECURITY | TIPPS

Makro-Malware: Grundlagen und Best Practices zum Schutz

Perfide Schädlinge in Dokumenten. Makro-Malware hat mit dem Aufkommen ausgefeilter Social-Engineering-Taktiken und der Popularität von Makroprogrammen ein Comeback erlebt. Für Cyberkriminelle sind vor allem Microsoft-Office-Makros aufgrund der enorm großen MS-Office-Nutzerbasis ein attraktives Ziel. Häufig nutzt Makro-Malware die VBA-Programmierung (Visual Basic for Applications) in Microsoft-Office-Makros, um Viren, Würmer und andere Formen von Schadware zu verbreiten, und…

NEWS | MARKETING | TIPPS

Tipps für die Weihnachtssaison: So erreichen Unternehmen ihre Kunden im Weihnachtstrubel

Die Feiertage stehen vor der Tür. Nach einem turbulenten Jahr stellen sich viele Marketer die Frage, wie sie zum Jahresende ihre Kunden ansprechen sollen, um ihre Verkaufsziele zu erreichen. Wie hebe ich mich aus der Masse hervor? Und was ist zu tun, wenn E-Mails gar nicht erst ankommen? Selligent Marketing Cloud liefert Tipps, um Kunden…

NEWS | IT-SECURITY | TIPPS

Das sind die Psycho-Tricks der Cyberkriminellen

Wie gelangen Hacker an fremde Zugangsdaten und Passwörter? Sie fragen einfach danach. Schmeicheleien, gefährliche Neugier oder falsch verstandene Hilfsbereitschaft gerade in der Vorweihnachtszeit können die Türöffner sein. HP nennt die sechs häufigsten Psycho-Tricks der Cyberkriminellen. Social-Engineering-Angriffe – die Kunst, jemanden dazu zu bringen, Dinge zu tun, die er oder sie eigentlich nicht tun sollte. Die…

TRENDS 2021 | NEWS | TRENDS SECURITY

Die IT-Security-Trends 2021

Die Corona-Pandemie beschleunigte nicht nur Digitalisierungsprojekte und Transformationsprozesse vieler Unternehmen. Diese rasante Entwicklung offenbarte an mehreren Ecken und Enden Lücken, Missstände und Optimierungsbedarf in IT-Sicherheitskonzepten und -Strategien, denen sich betroffene Betriebe nun stellen müssen, bevor sie kritische Ausmaße erreichen. Deshalb geben nun fünf Experten von Micro Focus einen Einblick in die IT-Security-Trends für das kommende…

NEWS | PRODUKTMELDUNG

Sicher und grün – die Basis für DSGVO-konforme Collaboration

DRACOON, Marktführer für Enterprise File Services im deutschsprachigen Raum, hat sich für die noris network AG als IT-Dienstleister entschieden. Ab sofort werden Datenspeicherungs- und Datentransfer-Services von DRACOON ausfallsicher und hochverfügbar in zwei Hochsicherheitsrechenzentren in Nürnberg betrieben. Die ihren datenschutzkonformen Dienstleistungen zugrunde liegenden Managed-Shared-Storage-Ressourcen bezieht DRACOON in Form beliebig skalierbarer virtueller Server im VMware-basierenden vDatacenter von…

NEWS | TRENDS 2020 | TRENDS 2025

Fünf Vorhersagen für die nächsten fünf Jahre

Schwerpunkt: Beschleunigung der Materialforschung mit KI und Quantencomputing. Seit über einem Jahrzehnt formuliert IBM Research fünf Thesen und Vorhersagen, die in den kommenden fünf Jahren Realität werden und tiefgreifende Auswirkungen auf uns alle haben könnten. Wir nennen diese Vorhersagen IBMs 5 in 5. Das große Thema der nächsten Jahre wird die schnellere Erforschung neuer Materialien…

NEWS | IT-SECURITY | WHITEPAPER

Industriespionage: Zero-Day in Autodesk 3ds Max benutzt, um geistiges Eigentum zu stehlen

Whitepaper: Aktuelle Einblicke in die Welt der kommerziellen Cyberspionage und cyberkriminellen Söldnergruppen. Bitdefender-Forscher haben kürzlich einen ausgeklügelten Cyber-Spionageangriff per Advanced-Persistent-Threat-(APT) untersucht. Eines der betroffenen Zielunternehmen ist an Architekturprojekten mit milliardenschweren Luxusimmobilien in New York, London, Australien und Oman beteiligt. Zu den Kunden und Projekten des Unternehmens gehören Luxusresidenzen, hochkarätige Architekten und weltbekannte Innenarchitekten. Bitdefenders Untersuchung…

NEWS | KOMMUNIKATION | MARKETING | PRODUKTMELDUNG

Newsletter im Branchen-Vergleich: Das ist die beste Versandzeit

Sendinblue analysiert die Versand- und Öffnungszeit von Newslettern in verschiedenen Branchen. Newsletter von Einzelhändlern öffnen Empfänger am spätesten. Marketingunternehmen versenden ihre Mails am frühesten. In der heutigen Zeit informieren Unternehmen mit Newslettern ihre Kunden über Rabattaktionen, Neuigkeiten und Events. Die meisten Empfänger sind dabei nicht nur auf einer Mailingliste eingeschrieben, sondern erhalten von den verschiedensten…

NEWS | PRODUKTMELDUNG

Automatisch Fotos und Videos von Facebook nach Dropbox importieren

Dropbox stellt ein neues Feature vor, mit dem es möglich ist, Bilder direkt von Facebook nach Dropbox zu übertragen. Das Durchforsten der vielen Dateien, die sich im Laufe der Zeit ansammeln, kann eine große Herausforderung darstellen, besonders, wenn es sich um Fotos und Videos handelt. Davon häufen sich Tausende auf verschiedenen Geräten, in sozialen…

NEWS | BUSINESS | IT-SECURITY | TIPPS

Schwachstelle Mensch: Mitarbeiter für den Datenschutz sensibilisieren

Viele Unternehmen kennen es: In der Theorie herrscht eine klare Regelung, wie die Vorgaben der DSGVO im eigenen Betrieb umgesetzt werden sollen. Doch in der Praxis sieht es häufig ganz anders aus. Selten gehen Mitarbeiter absichtlich fahrlässig mit sensiblen Daten um. Vielmehr fehlt ihnen vermeintlich die Zeit, sich genügend mit dem Thema auseinanderzusetzen, oder der…