Was ist besser im digitalen Zeitalter? Service-basierter vs. Team-basierter Ansatz?

Illustration: Absmeier, Terimakasih0

Täglich werden neue Meldungen über IT-Incidents publik, die die Vertraulichkeit und Integrität von Kundendaten sowie die generelle Verfügbarkeit von Daten und Anwendungen beeinträchtigen oder gar negative Auswirkungen auf den Ruf einer Marke oder die Bilanz eines Unternehmens haben. Dabei ist der finanzielle Schaden dieser Incidents beachtlich: 10 Prozent derer, die einen Incident beklagten, müssen nach Angaben des Uptime-Instituts einen Schaden von 1 Million Dollar oder mehr verbuchen. Datenverluste oder -verstöße im Zuge von Cyberattacken sind noch kostenintensiver.

IT-Vorfälle haben also unbestritten eine starke Auswirkung auf Unternehmen. Umso mehr sollte das Augenmerk jenen internen Prozessen gelten, die das Incident Management regeln und orchestrieren. Welche Vorgehensweise ist wirklich dazu geeignet, auf Incidents in der IT zu reagieren?

Sinnvoll ist hier ein ganzheitlicher Ansatz mit dem Fokus auf drei wesentliche Bestandteile: Infrastruktur, Produkte und Anwendungen für die direkte Interaktion mit den Kunden. Individuell betrachtet sind das einzelne »Services«, als Gesamtpaket werden sie als »Business Service« bezeichnet.

Mit einem solchen Setup können Teams diese Services besser verwalten. Das beinhaltet auch die Reaktion auf die oben genannten Incidents. Ein wesentlicher Aspekt ist dabei der schnelle Überblick über die Situation. Aber wie funktioniert das?

Zunächst ein paar Punkte zum Thema Services. Deren Lebensdauer ist in der Regel länger als die Zusammensetzung der Teams, die sie ursprünglich entwickelt haben. Mit anderen Worten, Menschen kommen und gehen. Die Teams organisieren und reorganisieren sich ständig neu. Wer gerade für welchen Service verantwortlich ist, ändert sich demnach nicht nur einmal im Jahr oder während einer Umstrukturierung. Mitarbeiter übernehmen z.B. neue Services, erben alte und tauschen andere – manchmal sogar für nur wenige Wochen während eines speziellen Projekts.

Wenn also eine Plattform für das Incident Response Management in erster Linie auf die Teams und erst an zweiter Stelle auf Services ausgerichtet ist (oder im schlimmsten Fall auf Services gar komplett verzichtet wird), muss bei jeder Umstrukturierung des Teams das gesamte Setup für den Incident Response Plan neu aufgesetzt werden. Da hilft es auch nicht, wenn hinterher ein Service-basiertes Setup nachgeschaltet wurde. Zudem gehen institutionelles Wissen und wichtige Analysedaten verloren, wenn sich Teams ändern. Das klingt reichlich komplex und ist es auch.

Ein Weg aus dem Dilemma ist eine Orchestrierungsplattform, die es Unternehmen erleichtert, ihre Prozesse für Incident Management auf Services auszurichten. So können Teams im Laufe der Zeit wachsen und sich auch ändern. Dies ermöglicht einen besseren Überblick über den aktuellen Zustand und die Entwicklungstendenz von Services sowie über die Auswirkungen, wie Services den IT- und Geschäftsbetrieb beeinflussen. Wie die Teams diese Services bereitstellen, warten oder gar verbessern spielt dabei keine Rolle. Das erhöht die generelle Qualität, verringert Ausfallzeiten und damit auch negative Auswirkungen auf das Kundengeschäft.

Aufschlussreiche Einsichten

Die meisten Unternehmen richten das Setup des Incident-Prozesses nach Teams aus. Wählt man diesen traditionellen Weg, dann macht die Mischung von IT-Service-Management-, DevOps- und ITOps-Ansätzen die Sache nicht einfacher. Nicht zu vergessen alle anderen technischen und nicht-technischen Teams und deren Anteil am Geschäftsbetrieb. Empfehlenswert ist deshalb ein anderer Ansatz, der Services ins Zentrum rückt.

Wie wird dieser Wechsel am besten vollzogen?

In einem ersten Schritt werden die für den IT- und Geschäftsbetrieb wichtigsten Services identifiziert. Gemeint sind damit jene Services, die ein wesentlicher Bestandteil des Produkts beziehungsweise der Anwendungen und somit entscheidend für die Interaktion mit den Kunden sind. Was sind die unterschiedlichen Teile der Produkte? Wie interagiert der Kunde mit den Anwendungen? So sind zum Beispiel »Login«, »Warenkorb« und »Suche« wichtige Business Micro-Services. Als nächstes werden für jeden dieser Business Services die zugehörigen technische Services identifiziert. Jeder technische Service sollte idealerweise von jeweils einem Team entwickelt werden (Ownership). Wer die Betriebsunterstützung und Wartung durchführt, ist zunächst weniger wichtig.

Sind alle Services identifiziert, folgen weitere Monitoring-Aktionen. So können die Teams jetzt in Echtzeit unternehmensweit sehen, was gerade passiert: Ist der auftretende Incident ein isoliertes Problem oder hat er eine größere Auswirkung? Das erleichtert eine bessere und koordinierte Reaktion darauf, insbesondere über mehrere Teams und Services hinweg.

Die Ereignisse (die Resultate eines Incidents) an sich dienen sozusagen als Brücke und Verbindungsstück: Die Weiterleitung an die einzelnen Services – jeweils repräsentativ für ihre Umgebung – erleichtert die Kommunikation darüber zwischen den beteiligten Gruppen.

Darüber hinaus erlauben sie Einblick in andere Incidents innerhalb der gesamten Infrastruktur.

Angenommen, ein Mitglied eines Site-Reliability-Engineering-Teams erhält eine Benachrichtigung über den Ausfall eines Services. Ein Mitarbeiter im Datenbank-Team erhält die gleiche Benachrichtigung. Die Incidents werden nun aus mehreren Blickwinkeln betrachtet – insbesondere aus der Sicht des Services. So wird klar, dass es sich eigentlich um ein Datenbankproblem handelt, um das sich das zuständige Team bereits kümmert. Damit kann die weitere Fehlersuche eingestellt und die Zeit für andere wichtigen Aufgaben aufgewendet werden.

Ausrichtung erfolgt am Business und dessen Bedarf

Die meisten Unternehmen nutzen heute noch ein Team-basiertes Setup für den Prozess des Incident Managements. Historisch gesehen ist das nachvollziehbar, denn dessen Einführung war anfangs recht einfach. Die Herausforderung besteht jedoch darin, es langfristig zu verwalten, insbesondere wenn die Organisation wächst und größer wird. Gerade große traditionelle Unternehmen etwa aus dem Bereich Manufacturing und Automotive haben mittlerweile einen unumkehrbaren Wandel hin zur Digitalisierung angestoßen, der sie zwingt, auch ihre IT-Strukturen in sämtlichen Bereichen zu digitalisieren. So arbeiten einige Organisationen bereits mit eigenen digitalen Business Units und damit nach dem DevOps-Prinzip (Code it, ship it, own it). Allerdings ist das ein Prinzip, das eine Service-basierte Architektur und damit eine Kultur des Wandels voraussetzt. Es gilt also, einen operationalen Wandel zu vollziehen, sogenannte Silos zu durchbrechen sowie Verantwortung über dezentrale Teams und unterschiedliche Regionen hinweg zu verteilen.

Denn Team-basierte Setups sorgen oft für Silos in der Organisation. Daraus resultiert Verwirrung um die Verantwortlichkeit bei einem Incident, so dass eine orchestrierte und effektive Reaktion darauf schwierig wird. Fragen wie: »Werde ich über Service A oder B informiert? Welches Maß an Reaktion ist erforderlich?« kosten unnötig Zeit. Die eigentlich notwendigen Schritte zu erkennen dauert zu lange, denn nicht selten verantworten Teams mindestens zehn verschiedene Services. Das Weiterleiten von Warnungen an verschiedene Services ist hier die Methode der Wahl, um ein Gesamtbild der Situation zu erfassen.

Anders sieht es aus, wenn Unternehmen den sogenannten Service-First-Ansatz verfolgen. Sie verbinden technische und Business Services miteinander. Der Incident in einem einzelnen Service lässt sich im Gesamt-Kontext beschreiben. Das hat deutliche Auswirkungen auf den Geschäftsbetrieb und die Kunden, weil es den Gesamtkontext zur Einordnung eines einzelnen Services liefert. Zudem bietet es eine gemeinsame Sprache für die Kommunikation: Dies hilft Unternehmen, den Austausch präziser und umsetzbarer zu machen und Statusaktualisierungen für alle zu automatisieren.

Ein Beispiel: Service A unterstützt das Quote-to-Cash-System, das Herzstück eines Unternehmens, und Service B gehört zu einer nicht essentiellen, internen Anwendung ohne Service Level Agreement (SLA). Damit erfordert Service A im Vergleich zu Service B definitiv eine wesentlich schnellere Reaktion im Falle eines Incidents.

Ein Team-basiertes Setup bringt nur vermeintlich Vereinfachung

Auch wenn die Verwendung eines Team-basierten Ansatzes bei der Konfiguration und Einrichtung eines Incident Managements zunächst einfacher ist – auf lange Sicht überwiegen jedoch die Nachteile die positiven Aspekte. Folgende Dinge funktionieren mit diesem Setup nicht:

- Echtzeitbewertung der Auswirkungen von Incidents auf das Business

- Analyse darüber, welche Auswirkungen die Services auf die Zuverlässigkeit oder Stabilität der Anwendung haben

- Genaue Bewertung der Reichweite und des Ausmaßes von Incidents – insbesondere, wenn sie sich über mehrere Services erstrecken

- Schnelle Bestimmung, welche Personen, Kunden, Partner über größere Incidents informiert werden müssen

Darüber hinaus fehlt diesem Ansatz die Flexibilität, erforderliche Anpassungen bei Veränderung von Teams vorzunehmen. Dazu kommt die notwendige Neugestaltung der Services und der zuständigen Abteilungen bei einer organisatorischen Änderung. Darunter leidet auch die Innovationsfähigkeit.

Fazit

Unternehmen müssen sich fragen, ob sie tatsächlich für den digitalen Wandel gewappnet sind und bereits die dafür benötigte IT-Architektur einsetzen. Denn die Priorität für Unternehmen steht fest: Der IT- und Geschäftsbetrieb muss laufen, das ist die zentrale Aufgabe. Dafür müssen alle Business-Services intakt sein. Das wiederum erfordert, dass jeder einzelne Service funktioniert und bei ungewollten Abweichungen von der Norm schnell gehandelt wird. Ein Service-basierter Ansatz beim Incident Management liefert demnach die besten Ergebnisse und verringert die Belastung für IT-Teams.

Hedayat Paktyan ist Account Director DACH

Hedayat Paktyan ist Account Director DACH bei PagerDuty und ein erfahrener ICT Experte. Seit Anfang 2020 verantwortet er als Teil des EMEA-Teams den Ausbau und die Weiterentwicklung des DACH-Geschäfts von PagerDuty. Das US-Unternehmen bietet eine SaaS-basierte Orchestrierungsplattform für Real-Time Operations. Hedayat Paktyan bringt viel Erfahrung im Bereich New Business mit und hatte vor seiner Tätigkeit bei PagerDuty bereits das DACH-Geschäft bei Sumo Logic verantwortet. Davor war er für verschiedene internationale Softwareunternehmen tätig, u.a. bei Aspera, Sophos und ivanti.

191 Artikel zu „Incident Response Management“

TRENDS 2021 | NEWS | INFRASTRUKTUR | SERVICES

Diese vier Trends verändern das Endpoint Management

Der Umzug vieler Mitarbeiter ins Home Office hat die Kontrolle und Verwaltung von Endgeräten für IT-Abteilungen anspruchsvoller gemacht und einige Entwicklungen angestoßen, die das Endpoint Management nachhaltig verändern. Experten erklären, welche das sind und wie sie sich auf Unternehmen auswirken. In den vergangenen Monaten ist eine beispiellose Digitalisierungswelle angerollt, die vor allem den digitalen Arbeitsplatz…

NEWS | CLOUD COMPUTING | IT-SECURITY

AD/AAD in hybriden Umgebungen: Ein neues Zeitalter beim Systemmanagement?

Unternehmen kaufen inzwischen im Rahmen ihrer BYOD-Richtlinien eine Vielzahl unterschiedlicher Geräte für den professionellen Einsatz. Für die Belegschaft hat das in der Regel Vorteile, während IT-Abteilungen die Entwicklung eher mit Sorge betrachten. Sie sind gezwungen, sehr viel mehr Geräte mit aktuellen mobilen Technologien im Auge zu behalten als jemals zuvor. Kann die Migration von Active…

NEWS | BUSINESS | STRATEGIEN | AUSGABE 7-8-2020

Enterprise Architecture Management – Übertriebener Formalismus oder nützliches Werkzeug?

Gibt es in Ihrem Unternehmen einen IT-Architekten oder gar ein Architektur-Team? Wenn Ihre Antwort »nein« heißt, steht Ihr Unternehmen damit nicht allein da. Und falls Sie einen Architekten haben: Wie wichtig ist er oder sie für den Erfolg der IT und des Unternehmens a) in seiner eigenen Wahrnehmung und b) in der Wahrnehmung des Unternehmens?

NEWS | IT-SECURITY | SECURITY SPEZIAL 7-8-2020

Endpoint-Management- und Security-Plattform – Wenn IT-Resilience zum Risikofaktor wird

NEWS | IT-SECURITY | AUSGABE 5-6-2020 | SECURITY SPEZIAL 5-6-2020

Cyber-Security-Management-Systeme – »Der fahrende Computer ist ein interessantes Ziel für Hacker«

NEWS | TRENDS SECURITY | IT-SECURITY | TIPPS

Im Wettlauf gegen Cyberkriminelle: Fallstricke manueller Incident Response

Ineffiziente Reaktionen auf E-Mail-Angriffe sorgen bei Unternehmen jedes Jahr für Milliardenverluste. Für viele Unternehmen ist das Auffinden, Identifizieren und Entfernen von E-Mail-Bedrohungen ein langsamer, manueller und ressourcenaufwendiger Prozess. Infolgedessen haben Angriffe oft Zeit, sich im Unternehmen zu verbreiten und weitere Schäden zu verursachen. Laut Verizon dauert es bei den meisten Phishing-Kampagnen nur 16 Minuten, bis…

NEWS | IT-SECURITY | PRODUKTMELDUNG

VPN Management System mit noch mehr Sicherheit

NCP Secure Enterprise Management Server in Version 5.20 mit Time-based One-time Password Authentisierung. Der NCP Secure Enterprise Management Server (SEM) ist das Herzstück der NCP Next Generation Network Access Technology und bietet Anwendern ein hohes Rationalisierungspotenzial. Mit ihm können Unternehmen – egal welcher Größenordnung – ihr Remote-Access-Netzwerk bequem von zentraler Stelle aus administrieren. In der…

NEWS | BUSINESS | KOMMUNIKATION | STRATEGIEN

Change Management: Wenn der zweite Herzinfarkt droht

Nur einer von sieben Infarktpatienten betreibt eine erfolgreiche Veränderung seines Lebensstils. Change Management ist kein Hexenwerk: Es gibt ein dringendes Problem, ein Bild der Zukunft ohne das Problem, und damit einen Weg, die Situation zu verbessern. »Was so deutlich scheint, wirkt laut medizinischen Studien bei Infarktpatienten überhaupt nicht«, sagt Dr. Adam Sobanski, einer der…

NEWS | IT-SECURITY | SERVICES | STRATEGIEN | AUSGABE 3-4-2019 | SECURITY SPEZIAL 3-4-2019

Cybersicherheit – Einheitliche Tools für das Unified Threat Management

NEWS | IT-SECURITY | ONLINE-ARTIKEL | RECHENZENTRUM | SERVICES | STRATEGIEN

Einheitliche Tools für das Unified Threat Management

Ein globales Cyber-Sicherheitskonzept verbindet Monitoring, Angriffserkennung und Analyse sowie Incident Response dynamisch miteinander. Damit werden Advanced Persistent Threats bereits in einer frühen Phase erkannt. Das Akronym UTM (Unified Threat Management) wurde ursprünglich für Firewall-Appliances entwickelt, die um zusätzliche Sicherheitsfunktionen wie IDS, IPS, URL-Filterung, SPAM-Filterung, Web Proxy mit Download-Virenprüfung erweitert wurden und nun auch Sandboxing-Lösungen…

NEWS | TRENDS SECURITY | TRENDS 2016 | IT-SECURITY

Incident Response : Datendiebstahl bei ThyssenKrupp

Wenige Tage nach dem breit angelegten Angriff auf ein bestimmtes Routersystem, das unter anderem auch die Telekom einsetzt, erschüttert der nächste Sicherheitszwischenfall die Medien. Bei der von ThyssenKrupp gemeldeten Cyberattacke gelang es sehr gut organisierten Angreifern, das Netzwerk des bekannten Stahlgiganten zu infiltrieren. Angreifer drangen in das Netzwerk des Konzerns ein, um an strategisch relevanten…

NEWS | PRODUKTMELDUNG

EfficientIP gibt neue, lokale Partnerschaften bekannt und erreicht 2020 globales Wachstum von 69 %

Wachstumskurs soll auch 2021 mit Kunden wie Pfizer und Netflix sowie durch neue Partnerschaften wie mit dem deutschen Systemhaus Netzlink fortgeführt werden. Das Unternehmen verzeichnete in Q4 2020 sein bisher bestes Quartal und verdoppelte seinen weltweiten Umsatz im Vergleich zum Vorjahr. Der Anbieter EfficientIP hat 2020 als eins der erfolgreichsten Jahre in seiner Unternehmensgeschichte abgeschlossen.…

TRENDS 2021 | NEWS

Die häufigsten Pläne nach der Pandemie

Ein Ende der Corona-Pandemie ist bisher noch nicht in Sicht. Trotzdem haben viele Menschen schon Pläne und Träume, was sie als erstes tun möchten, wenn die Pandemie vorbei ist. Welche das sind, zeigt eine aktuelle Umfrage vom 25. bis 27. Januar 2021 unter 2.036 Befragten in Deutschland, die Statista gemeinsam mit YouGov durchgeführt hat. Der Umfrage zufolge sehnen sich…

NEWS | FAVORITEN DER REDAKTION | STRATEGIEN | WHITEPAPER

Neue IDSA-Publikation skizziert gemeinsamen Ansatz mit GAIA-X

Die International Data Spaces Association (IDSA) liefert einen zentralen Beitrag für die technische Verwirklichung der europäischen Dateninfrastruktur GAIA-X. Wie sich die IDS-Konzepte in die Architektur von GAIA-X einfügen, zeigt das neue Positionspapier »GAIA-X and IDS«. »GAIA-X bildet eine verteilte Dateninfrastruktur als Basis sicherer Datenräume für verschiedene Anwendungsdomänen wie die Mobilität, Industrie 4.0 und das…

TRENDS 2021 | NEWS | TRENDS WIRTSCHAFT | BUSINESS | FAVORITEN DER REDAKTION | KOMMUNIKATION

Trends beim Remote Work: Vom Exoten zum Standard

Vor einem Jahr war Remote Work noch ein exotischer Trend, der zwar bekannt war, als praxistaugliches Arbeitsmodell jedoch eher für experimentierfreudige Start-ups als für etablierte Großunternehmen in Frage kam. Die Pandemie hat diese Sicht vor allem in Europa stark verändert und neue, vielversprechende Entwicklungen angestoßen. Was erwarten Fachleute, die sich seit vielen Jahren mit den Chancen…

NEWS | TRENDS SECURITY | IT-SECURITY | TIPPS

Polizeipräsenz im digitalen Raum: Internetnutzer wollen besser geschützt werden

Praktisch alle Onliner sagen: Bedrohung durch Cyberkriminelle wird größer. Bitkom und ZITiS kooperieren für Technologietrends im Sicherheitsbereich. Cyberkriminelle sind zunehmend auf dem Vormarsch – diesen Eindruck haben die allermeisten Internetnutzer. 94 Prozent von ihnen meinen: Die Bedrohung durch Internetkriminelle wird immer größer. Die große Mehrheit der Nutzer sieht daher Staat und Behörden in der Pflicht,…

NEWS | FAVORITEN DER REDAKTION | IT-SECURITY | TIPPS

IT-Sicherheit: Unternehmen auf der Suche nach geleakten Daten

Würden Sie Ihre Unternehmensdaten mit E-Mail-Adressen und Passwörtern offen ins Internet stellen? Nein. Doch über 12 Milliarden solcher Datensätze liegen frei zugänglich im Internet, erbeutet von Cyberkriminellen. Diese fügten deutschen Unternehmen 2019 einen Schaden in Höhe von mehr als 100 Milliarden Euro zu, Tendenz steigend. Deshalb hat das HPI einen Identity Leak Checker Desktop Client…

NEWS | PRODUKTMELDUNG

KI-basierte Technologie für Identitäts- und Lieferadressen-Prüfung im E-Commerce

Von der Wirtschaftsauskunftei zum Data-Tech-Unternehmen. Die Regis24 GmbH aus Berlin, bisher Anbieter von Identitäts , Kredit- und Bonitätsinformationen (www.regis24.de), hat sich als Data-Tech-Unternehmen neu aufgestellt. Um den Marktwandel aktiv mitzugestalten, bietet Regis24 neben den Lösungen einer klassischen Wirtschaftsauskunftei – der einzigen unabhängigen in Deutschland – nun verstärkt innovative Produkte im Bereich Credit-Risk- und Fraud-Management an.…

NEWS | IT-SECURITY | WHITEPAPER

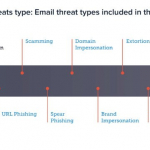

BEC-Attacken und Covid-19-Scamming liegen bei Hackern im Trend

Barracuda veröffentlicht neuen Spear-Phishing-Report 2020 mit Einsichten über aktuelle Angriffstaktiken von Cyberkriminellen und Best Practices zum Schutz. Covid-19 hat gezeigt, wie schnell Cyberkriminelle ihre Angriffstaktiken an aktuelle Ereignisse anpassen. Bedeutet dies, dass Unternehmen und Organisation im Hase-Igel-Rennen stets der Hase bleiben? Nicht unbedingt: Die neue fünfte Ausgabe des Spear-Phishing-Reports des Sicherheitsspezialisten Barracuda informiert über aktuelle…

NEWS | IT-SECURITY | WHITEPAPER

Cyber-Espionage Report

Verizon hat zum ersten Mal den Cyber-Espionage Report (CER) veröffentlicht, der einen umfassenden Lagebericht über die Cyberspionage auf internationaler Ebene bietet. Der Report vermittelt neue Erkenntnisse über die Angreifer, ihre Opfer sowie zu Motiven und Methoden. Außerdem versteht sich der CER als Leitfaden für IT-Security-Experten, die solche Spionageangriffe besser verstehen und verhindern müssen. Dazu zeigt…

NEWS | IT-SECURITY | STRATEGIEN

Malware-as-a-Service: Cybersecurity-Profis gegen APT-Unternehmer

Die sich weiter professionalisierende Hacker-Industrie bietet nicht nur Malware und Tools zur Miete an. Kriminelle Experten stellen auch ihre Arbeitsleistung für Geld zur Verfügung. Deren Expertise für Advanced Persistent Threats (APTs) erfordert eine Abwehr auf Augenhöhe: Managed Detection and Response (MDR). In den letzten Jahren hat sich die Cyberkriminalität weiter organisiert und orientiert sich dabei…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Cyber-Sicherheitsprognosen für 2021

Es wird einen Zuwachs bei Angriffen mit Erpressersoftware geben. Weitere Prognosen sind, dass mit Hilfe künstlicher Intelligenz generierte Identitäten für neue Spielarten des Social Engineering genutzt werden, dass Cyberkriminelle verstärkt ihre Hacking-Dienste gegen Bezahlung anbieten und neue Vorgehensweisen, Werkzeuge und Strategien entwickeln, um Sicherheitslücken im Home Office auszunutzen. BAE Systems Applied Intelligence hat seine Prognosen…

NEWS | FAVORITEN DER REDAKTION | KOMMUNIKATION | ONLINE-ARTIKEL

Persuasive Kommunikation: Überzeugungsarbeit oder unbotmäßige Beeinflussung?

Persuasive Kommunikation ist so alt wie die Menschheit – Wer ihre Prinzipien kennt und versteht, ist eindeutig im Vorteil. Überzeugungsarbeit ist im Grunde genommen Kommunikation. Bei der Kunst der Überzeugung geht es jedoch darum, eine ausgeklügelte Mischung aus Kommunikationsfähigkeiten und Führungsqualitäten einzusetzen, um andere von den eigenen Ideen, Empfehlungen oder Vorschlägen zu überzeugen. Um die…

NEWS | IT-SECURITY | TIPPS

Vorsicht vor Phishing-Mails mit Corona-Soforthilfe

Nur durch stärke Mitarbeitersensibilisierung lässt sich das Ziel erreichen, dass Phishing-Mails besser erkannt werden können. Die Corona-Krise beflügelt offenbar Cyberkriminelle in ihren Aktivitäten. Besonders dreist: Sie nutzen die Notlage von Unternehmen aus, die aufgrund der Corona-Pandemie in wirtschaftliche Schieflage geraten und eigentlich auf finanzielle Unterstützung aus den Soforthilfeprogrammen der Bundesregierung und Europäische Kommission angewiesen sind.…

NEWS | IT-SECURITY | ONLINE-ARTIKEL

Schutz vor Ransomware neu gedacht

Im März konnten wir erleben, wie fast über Nacht die Anzahl von Homeoffice-Nutzern von knapp 20 Prozent in vielen Branchen und Unternehmen (sogar solchen, von denen man es am wenigsten vermutet hätte) auf nahezu 100 Prozent anstieg. Ehemals langfristige ausgelegte Strategien für die Cloud-Einführung wurden auf wenige Wochen komprimiert. Die verbreitete Aussage, Covid-19 hätte die…

AUSGABE 11-12-2020 | NEWS | CLOUD COMPUTING | RECHENZENTRUM

Der Druck auf Unternehmen bei der Nutzung von US-Clouds wächst – Private Clouds im eigenen Rechenzentrum

AUSGABE 11-12-2020 | NEWS | FAVORITEN DER REDAKTION | IT-SECURITY | RECHENZENTRUM

Alles wird agil – auch Backup und Recovery: Wider besseres Wissen

Backup und Recovery trägt nicht unmittelbar zum Geschäftserfolg bei und wird daher oft als sekundär empfunden und auch so behandelt. Bis der Ernstfall eintritt. Mit agilem Backup lassen sich nicht nur alle Daten wiederherstellen, sondern auch komplette Infrastrukturen inklusive der aktuellen Konfigurationen.

AUSGABE 11-12-2020 | SECURITY SPEZIAL 11-12-2020 | NEWS | IT-SECURITY

Das Einmaleins der Cybersicherheit – Digitalisierung ja, aber zu wenig IT-Security

NEWS | MARKETING | TIPPS

3 Tipps zur Auswahl eines Farbschemas für Ihre Website

Mit einer eigenen Homepage im Internet präsent zu sein, gleicht teilweise einer Goldgrube. Dies unterschätzen nach wie vor viele Dienstleistungsunternehmen und Geschäftsinhaber, die lieber auf Altbewährtes setzen. Die Uhren drehen sich mittlerweile anders und wer nicht mit der Zeit geht, verpasst eventuell die Chance seines Lebens. Zwar lässt sich nicht jede Dienstleistung im Internet umsetzen,…

NEWS | IT-SECURITY | TIPPS

Kleine Fehler, große Schäden: Einfache Lektionen aus den erfolgreichsten Datendiebstählen

Datendiebstähle sind häufig mit der Vorstellung verbunden, dass Hacker stunden- oder tagelang gegen die Verteidigungssysteme eines Unternehmens kämpfen, um Zugang auf eine Datenbank zu erhalten. Die Wahrheit ist oft anders. Kriminelle sind faul. Sie kämpfen nicht mit Händen und Füßen, sondern suchen schlichtweg mit der Einstellung des geringsten Widerstands, um an ihr Ziel zu gelangen.…

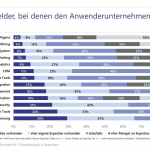

NEWS | TRENDS 2020 | STRATEGIEN

Digitalisierungsdruck: Defizite bei Expertise zu KI, Prozessoptimierung und Automatisierung

Wie zukunftssicher und wettbewerbsstark sind deutsche Unternehmen aufgestellt? valantic hat zusammen mit Lünendonk den technologischen Status quo der Unternehmen in Deutschland evaluiert – mit teils alarmierenden Ergebnissen. Viele Anwenderunternehmen haben zwar in der IT-Security weitgehend ihre Hausaufgaben gemacht. In anderen Bereichen fehlt es jedoch stark an eigener Expertise. Dazu gehören künstliche Intelligenz, Process Mining, Data…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Trends 2021: Automatisierung als Freund und Feind der IT-Sicherheit

Automatisierung wird Flutwelle an Spear-Phishing auslösen und gleichzeitig Cloud Providern als Waffe gegen Angreifer dienen. Nachdem sich das Jahr 2020 langsam dem Ende zuneigt, ist es für die IT-Sicherheitsexperten von WatchGuard Technologies an der Zeit, den Blick gezielt nach vorn zu richten. Auf Basis der aktuellen Faktenlage lassen sich stichhaltige Rückschlüsse ziehen, welche Trends das…

NEWS | FAVORITEN DER REDAKTION | IT-SECURITY

Stärke hat tiefe Wurzeln: Ein halbes Jahrhundert Cybersicherheit – und wie man von den Errungenschaften am besten profitiert

Cybersicherheitsunternehmen sind in Zeiten wie diesen vorne mit dabei. In Zusammenarbeit mit Behörden, Finanzdienstleistern/Banken und Unternehmen aus dem Bereich kritische nationale Infrastrukturen bekommen Sicherheitsexperten einiges zu sehen – Gutes wie weniger Gutes. APT-Gruppen starten Angriffe, die im wahrsten Sinne des Wortes »alle Lichter löschen« können oder ein politischer Akt der Verwüstung kommt als harmlos aussehende…

NEWS | TRENDS SECURITY | IT-SECURITY

Sicherheitsspezialisten plädieren für Vielfalt und Neurodiversität

Studie: 47 % sehen in Neurodiversität eine Strategie gegen Fachkräftemangel und blinde Flecken. Kein Zweifel: Der Mangel an IT-Sicherheits-Fachkräften und -Expertise ist dramatisch. Rund drei von zehn Cybersecurity-Spezialisten in Deutschland sagen laut einer Bitdefender-Studie einen gravierenden Effekt voraus, wenn der Mangel an Cybersecurity-Expertise für fünf weitere Jahre anhalten wird: 21 % der deutschen Befragten sagen,…

TRENDS 2021 | TRENDS 2023 | NEWS | DIGITALE TRANSFORMATION | TRENDS 2025 | TRENDS 2030

Fünf Schlüsseltechnologien: Covid-19 hat deutliche Auswirkungen auf die digitale Transformation

NTT hat im Rahmen von »Future Disrupted: 2021« seine Prognosen zu den kommenden Technologietrends herausgebracht. Dieser Report bringt die entscheidenden Schlüsseltechnologien mit den wichtigsten Erkenntnissen der Experten von NTT zusammen, um die digitale Transformation voranzutreiben, und dient als Leitfaden für Unternehmen, um die Chancen und Vorteile der jeweiligen Technologie für sich zu nutzen. Die disruptiven…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Covid-bedingte Veränderungen der Arbeitsumgebung bei IT-Sicherheitsverantwortlichen sorgen für Turbulenzen und neue IT-Prioritäten

IT-Sicherheitsexperten konstatieren eine nahezu vollständige Verlagerung hin zum Remote Working; lediglich ein Drittel von ihnen war der Meinung, dass diese Umstellung »reibungslos« verlaufen sei. Mindestens die Hälfte aller Sicherheitsteams räumt Investitionen in die Cloud-Infrastruktur sowie in Technologien für Zugriffsverwaltung, in der Administration des Identitäts- und Zugriffs-Lebenszyklus, Identitätsprozessen und -Abläufen sowie Rollenmanagement-Lösungen eine gestiegene Priorität ein.…

NEWS | IT-SECURITY | TIPPS

Wenn die Backup-Software selbst zum Trojaner wird

Zu den aktuellen Bedrohungen für die Datensicherheit und -verfügbarkeit gehört längst auch Ransomware. Eine gute Backup-Software gilt dabei als Schutzwall, als letzte Verteidigungslinie für die Daten. Dabei wird leicht übersehen, dass die Backup-Software selbst zu einem Einfallstor für den Missbrauch der Daten werden kann: Aus dem Schutzwall gegen Ransomware wird dann auf einmal ein…

NEWS | IT-SECURITY | AUSGABE 9-10-2020 | SECURITY SPEZIAL 9-10-2020

Sensible Daten einfach, sicher und nachvollziehbar zur Verfügung stellen – Geschützter Transfer

NEWS | IT-SECURITY | TIPPS

Antivirus, VPN und Passwortschutz – Brauche ich das?

Der Monat der Cybersicherheit ist der richtige Moment, um über Mythen aufzuklären. Das Internet hat vielen Internet-Nutzern ermöglicht, besser durch die Pandemie zu kommen. In diesem Jahr ist »das Netz« in einem nie gekannten Ausmaß zum wichtigsten Raum für menschliche Interaktion geworden – sei es für die Arbeit, die Schule oder die Freizeit. Doch die Pandemie…

NEWS | FAVORITEN DER REDAKTION | IT-SECURITY | STRATEGIEN

Feinde im Home Office: IT-Security zwischen New Work und Insiderbedrohungen

Im Bereich IT-Security sind die Lasten nicht zu Gunsten der Unternehmen verteilt: Während sie permanent über ihre gesamte IT-Landschaft hinweg sämtliche der Bedrohungslage angemessenen Sicherheitsmaßnahmen ergreifen müssen, kann Angreifern eine kleine Schwachstelle ausreichen, um massiven Schaden anzurichten. Ungesicherte Endgeräte, Cloud- und IaaS-Anwendungen, schlecht gesicherte Netzwerke oder das Surfen im World Wide Web eröffnen Hackern zahlreiche…