Illustration: Absmeier, JosepMonter

Unternehmen kaufen inzwischen im Rahmen ihrer BYOD-Richtlinien eine Vielzahl unterschiedlicher Geräte für den professionellen Einsatz. Für die Belegschaft hat das in der Regel Vorteile, während IT-Abteilungen die Entwicklung eher mit Sorge betrachten.

Sie sind gezwungen, sehr viel mehr Geräte mit aktuellen mobilen Technologien im Auge zu behalten als jemals zuvor. Kann die Migration von Active Directory (AD) in die Cloud zur zentralen Ressource werden, wenn die Konsumerisierung der Technik weitergeht?

Wir haben dazu mit Dan Conrad, Field Strategist bei One Identity gesprochen:

Wie verwalten Unternehmen infolge von Covid-19 ihre Systeme angesichts einer Belegschaft, die weithin über geografische Großräume verteilt ist?

Dan Conrad: Viele Projekte, die in den letzten Monaten aufgrund der Pandemie sehr schnell umgesetzt wurden, standen bereits auf der langfristigen Roadmap der Unternehmen. Diese »Enabler« sind wichtig, denn inzwischen befindet sich ein Großteil der Systeme und Anwendungen nicht mehr vor Ort. Mit diesen Veränderungen ändert sich zwangsläufig die Vorgehensweise bei den Sicherheitsmaßnahmen. Jetzt steht die Identität des Benutzers im Mittelpunkt. Wer dauerhaft auf Remote-Working-Szenarien umstellt, der sollte Mitarbeiterschulungen in diesen Prozess einbeziehen.

Remote Working hat für beide Seiten, Arbeitnehmer und Unternehmen, Vorteile. Die dürfen allerdings nicht zu Lasten der Sicherheit gehen. Das gilt gleichermaßen für die physische Umgebung und das Netzwerk, über das Mitarbeiter auf Unternehmensressourcen zugreifen.

Was muss sich beim Einsatz von Active Directory ändern, um ein hohes Sicherheitslevel zu gewährleisten?

DC: Seit seiner Einführung im Jahr 2000 hat AD sich erheblich verändert. Initiativen wie Zero Trust werden es weiter verändern. Im Kern ist AD eine SSO-Lösung, die den simplen Zugriff auf Objekte gewährt und so das Benutzererlebnis vereinfacht. AD und Azure AD haben die Dinge ein wenig verändert. Sie bieten immer noch eine gute Nutzererfahrung, haben aber auch einige der Schwachstellen beseitigt. Beispielsweise ist die Idee, jedes Unternehmenssystem mit AD zu verbinden, obsolet geworden. AAD und Lösungen wie InTune erlauben ein Systemmanagement, ohne dass man jedem System »vertrauen« muss, dadurch minimiert man die damit verbundenen Risiken.

Die Rolle der IT hat sich in Zeiten des Remote Working grundsätzlich gewandelt. Ist Active Directory in diesem Szenario noch zweckmäßig?

DC: Auch beim Remote Working muss sich jeder Benutzer eines Unternehmenssystems authentifizieren. AD ist hier immer noch führend. AAD nutzt diese SSO-Erfahrung für Unternehmensapplikationen, unabhängig davon, ob sie lokal oder cloudbasiert sind. AD ist immer noch der De-facto-Standard für die Authentifizierung und funktioniert für diesen Zweck noch einwandfrei.

Ist die Migration von Active Directory in die Cloud für Unternehmen heute unerlässlich für ein sicheres Asset Management?

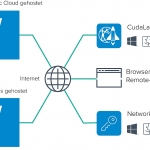

DC: Die Cloud bietet andere Möglichkeiten, AD zu schützen als es bei der Bereitstellung vor Ort der Fall ist. Der Hauptunterschied besteht darin, dass anfällige Systeme von einem vertrauenswürdigen Bereich getrennt werden. Beim einem lokalen AD wird den meisten, wenn nicht allen, Systemen vertraut, oder sie sind mit dem AD des Unternehmens verbunden. Hybrid AD/AAD kann als Enabler fungieren, indem man darüber SSO sowohl für lokale als auch für Cloud-Systeme/Apps bereitstellt. Das erlaubt die gleiche SSO-artige Benutzererfahrung sowohl für Systeme, die in die Domain eingebunden sind als auch für BYOD-Systeme und solche, die nicht in die Domäne eingebunden sind. Wird ein mit der Domäne verbundenes System kompromittiert, hat ein Angreifer theoretisch Zugriff auf die gesamte Unternehmensinfrastruktur. Wird ein nicht an die Domain angebundenes System kompromittiert, hat der Angreifer einen sehr viel eingeschränkteren Zugriff.

Unternehmen steigen mehr und mehr auf ein Hybrid-Cloud-Modelle um. Wie wirkt sich das auf das Asset Management aus?

DC: Wenn Firmen eine Hybrid-Cloud verwenden, haben sie die Möglichkeit, Assets wie Workstations und Roaming-Notebooks in der Cloud zu verwalten. Das ist ein eklatanter Unterschied zum lokalen Modell, bei dem ein System entweder direkt oder über ein VPN mit dem Unternehmensnetzwerk verbunden sein muss.

Wie wird sich das IT-Asset-Management nach Covid-19 entwickeln?

DC: Viele Unternehmen, deren Mitarbeiter derzeit von zu Hause arbeiten, werden dieses Modell vermutlich nicht gänzlich wieder aufgeben. Firmen müssen sich also Gedanken machen, ob sie beim bisherigen Bereitstellungsmodell hinsichtlich der Sicherheit die richtigen Schritte unternommen haben. Die Benutzer sollten verstehen, welche Auswirkungen mangelnde Sicherheit haben kann, insbesondere, wenn es um Identitätssicherheit geht. Wenn tatsächlich große Benutzergruppen nicht wieder in die Büroumgebung zurückkehren, um dort die Unternehmensinfrastruktur zu nutzen, verändert sich das Asset-Management. Man kann beispielsweise VPNs für Remote-Benutzer verwenden. Die VPNs sollten aber so umgestellt werden, dass sie eine vollständig mobile/remote arbeitende Belegschaft unterstützen.

96 Artikel zu „Active Directory“

NEWS | IT-SECURITY | STRATEGIEN | TIPPS

Active Directory von Microsoft offenbart Schwächen bei Hackerangriff – automatisierte Sicherheitsmaßnahmen notwendig

Zwei IT-Sicherheitsforscher haben während der Sicherheitskonferenz »BlueHat IL« eine neue Angriffstechnik gegen die Active-Directory-Infrastruktur veröffentlicht. »DCShadow« genannt, ermöglicht dieser Angriff einem Angreifer mit den entsprechenden Rechten, einen bösartigen Domänencontroller zu erstellen, der bösartige Objekte in eine laufende Active Directory-Infrastruktur replizieren kann (Weitere Details unter … https://blog.alsid.eu/dcshadow-explained-4510f52fc19d). Gérard Bauer, Vice President EMEA beim IT-Sicherheitsexperten Vectra,…

NEWS | IT-SECURITY | KOMMENTAR | RECHENZENTRUM | SERVICES

BSI-Lagebericht 2017: Experte rät zur Prüfung des Active Directory

Sicherheitslage für IT-Systeme laut BSI angespannt. Angreifer haben es auf Benutzerverwaltung abgesehen. Die Situation bleibt angespannt: In seinem neuen Bericht zur Informationssicherheit warnt das Bundesamt für Sicherheit in der Informationstechnik (BSI) vor der prekären Sicherheitslage von IT-Systemen in Deutschland. Demnach haben Cyberkriminelle insbesondere mit Ransomware ein lukratives Geschäftsmodell entdeckt und entwickeln stetig neue Erpressungssoftware.…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Cybersicherheit mit KI-Unterstützung – Rückblick und Ausblick

Bereits im Januar 2004 wurde ein loser Zusammenschluss von CISOs namens Jericho Forum offiziell gegründet, um das Konzept der De-Perimeterization zu definieren und zu fördern. Das Jericho Forum vertrat die Position, dass der traditionelle Netzwerkperimeter erodiert und Unternehmen die Sicherheitsauswirkungen eines solchen Abdriftens nicht verinnerlicht hatten. Seither ist in Sachen Cybersicherheit viel passiert. Andreas…

NEWS | IT-SECURITY | ONLINE-ARTIKEL | SERVICES

Missstände bei Berechtigungen schnell erkennen: Wer hat in Microsoft-Umgebungen worauf Zugriff?

Die Anzahl der polizeilich erfassten Cyberkriminalfälle ist in den letzten Jahren enorm angestiegen. Während 2005 noch 26.650 Fälle in Deutschland verzeichnet wurden, zählte die Polizei im letzten Jahr bereits 100.514 Fälle, also fast viermal so viele [1]. Aus diesem Grund gilt es, Sicherheitslücken in IT-Systemen von Unternehmen zu schließen. Dazu gehören unter anderem noch bestehende…

NEWS | IT-SECURITY | ONLINE-ARTIKEL

Schutz vor Ransomware neu gedacht

Im März konnten wir erleben, wie fast über Nacht die Anzahl von Homeoffice-Nutzern von knapp 20 Prozent in vielen Branchen und Unternehmen (sogar solchen, von denen man es am wenigsten vermutet hätte) auf nahezu 100 Prozent anstieg. Ehemals langfristige ausgelegte Strategien für die Cloud-Einführung wurden auf wenige Wochen komprimiert. Die verbreitete Aussage, Covid-19 hätte die…

AUSGABE 11-12-2020 | NEWS | KOMMUNIKATION | LÖSUNGEN

Microsoft Teams richtig geplant und aufgesetzt – Stark im Team

Lösungen wie Teams von Microsoft kommen in Unternehmen aller Branchen immer besser an.Die Corona-Pandemie und das Ausweichen auf das Home Office haben den kollaborativen Werkzeugen einen zusätzlichen Pusch verliehen. Dabei geht es für die Mitarbeiter um weit mehr als nur die Integration von Chat, Video, Konferenzen und Telefonie. »manage it« hat sich mit Andreas Martin, Vorstand und CEO der FirstAttribute AG, darüber unterhalten, inwieweit kollaborative Lösungen wie Microsoft Teams das Zusammenarbeiten in und außerhalb von Unternehmen revolutionieren werden und welche Voraussetzungen dafür Unternehmen schaffen müssen.

NEWS | IT-SECURITY | TIPPS

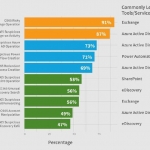

So missbrauchen Cyberkriminelle Schwachstellen bei Office 365

Office 365 Tools und Open Services im Visier von Cyberangreifern. Der kürzlich von Vectra veröffentlichte 2020 Spotlight Report for Office 365 identifizierte die Tools und Dienste unter den Cloud-basierten Anwendungen, die häufig von Angreifern genutzt werden. Die Studie basiert auf der Beobachtung von vier Millionen Office-365-Konten über einen Zeitraum von 90 Tagen. Dadurch waren…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Sicherheitsfragen 2021 – und die Antworten darauf

Für das Jahr 2021 stellen sich eine Menge Fragen in Zusammenhang mit der Sicherheit: Lassen sich mit einer Zero-Trust-Architektur Cyberangriffe für den Angreifer schwieriger gestalten? Werden strengere Auditing-Praktiken umgesetzt? Wird das mangelnde Bewusstsein von möglichen RPA-Sicherheitsauswirkungen im Jahr 2021 zu einem schwerwiegenden RPA-Hack führen? Wird 2021 das Jahr der »Customizable Cloud«? Wird die scheinbare…

NEWS | TRENDS SECURITY | IT-SECURITY

Office 365 im Visier von Cyberkriminellen

Eine neue Studie beleuchtet den Missbrauch von Office 365 bei Cyberangriffen auf Unternehmen. Vectra AI, spezialisiert auf NDR-Lösungen (Network Detection and Response) zur Erkennung und Reaktion auf Bedrohungen im Netzwerk, hat kürzlich seinen 2020 Spotlight Report on Microsoft Office 365 veröffentlicht. Die Studie zeigt auf, wie Cyberkriminelle bei ihren Angriffen integrierte Office-365-Dienste nutzen, um sich…

NEWS | IT-SECURITY | AUSGABE 9-10-2020 | SECURITY SPEZIAL 9-10-2020

Sensible Daten einfach, sicher und nachvollziehbar zur Verfügung stellen – Geschützter Transfer

NEWS | KOMMUNIKATION | PRODUKTMELDUNG

Ferrari electronic bringt die OfficeMaster Suite in der Version 7.1.1 auf den Markt

OfficeMaster Suite ist OAuth-ready und unterstützt die Zwei-Faktor-Authentifizierung für Microsoft 365. Der Technologiekonzern Microsoft ändert die Systemanforderungen für Office 365 und deaktiviert die »einfache Anmeldung« bei Office 365 Exchange Online. Der Berliner UC-Hersteller Ferrari electronic hat darauf reagiert und seine OfficeMaster Suite in der Version 7.1.1 an die neuen Anforderungen von Microsoft angepasst. Hierfür ist…

NEWS | IT-SECURITY | STRATEGIEN

Privileged Access Management: Worauf man bei einer zukunftsfähigen PAM-Lösung achten sollte

Bevor es Privileged Access Management (PAM) gab, konnte man leicht den Eindruck gewinnen, dass praktisch jeder die Möglichkeit hatte auf privilegierte Konten zuzugreifen. Dabei wurde kaum darauf geachtet, wer wann auf was zugreift und welche Aktivitäten mit den betreffenden Zugriffsberechtigungen verbunden sind. Mit der steigenden Zahl von Datenschutzverletzungen und hinreichend komplexen Compliance-Vorgaben wurde schnell klar,…

NEWS | IT-SECURITY | TIPPS

Fünf Maßnahmen zum Schutz vor Social-Engineering-Attacken

Social Engineering gehört aktuell zu den zentralen Bedrohungen für die IT-Sicherheit. Die kürzliche Attacke auf Twitter hat es erneut deutlich gezeigt. Sicherheitsexperte CyberArk nennt fünf einfache Maßnahmen, die die Social-Engineering-Gefahr deutlich reduzieren. Die Hackerattacke auf Twitter, von der unter anderem Präsidentschaftskandidat Joe Biden, Ex-Präsident Barack Obama oder Amazon-Chef Jeff Bezos betroffen waren, zählt zu den…

NEWS | IT-SECURITY | TIPPS

Mehr Sicherheit für Home Office und Außendienst: Auf diese Microsoft-365-Angriffsarten sollten Firmen verstärkt achten

Phishing, Legacy-Protokolle, Password Spraying, OAuth-Attacken und mehr: Sicherheitsexperten erklären häufige MS-365-Einfallstore für Cyberkriminelle und hilfreiche Abwehrtaktiken. Rund 200 Millionen aktive Nutzer im Monat zählt die Websuite Microsoft 365. Für die riesige Zahl an Anwendern besteht das Risiko, Opfer von Cyberkriminellen zu werden. So lassen sich 85 Prozent der Sicherheitsvorfälle, die von Kudelski Security 2019 registriert…

NEWS | IT-SECURITY

Office 365 zunehmend im Fokus von Cyberkriminellen – wachsender Missbrauch von Nutzerkonten

Die Multi-Faktor-Authentifizierung (MFA) ist eine gängige Maßnahme, aber es gibt immer Wege, um präventive Kontrollen zu umgehen. Eine der bekannten MFA-Umgehungstechniken ist die Installation von schädlichen Azure/O365-OAuth-Applikationen. Vectra AI sieht in den jüngsten Cyberangriffen auf die australische Regierung und Unternehmen ein deutliches Warnsignal für Unternehmen und öffentliche Einrichtungen auch in Europa. Die staatlich unterstützten…

NEWS | IT-SECURITY | TIPPS

Lookalike Domains: Der digitale Wolf im Schafspelz

Hilfestellungen für Unternehmen von Felix Blank, Infoblox. Erfolgreiche Methoden werden in unsicheren Zeiten nur noch erfolgreicher – das scheint die Devise von Cyberkriminellen zu sein. Ein Beispiel: Anfang Mai haben Betrüger E-Mails versendet, in denen die Empfänger angeblich von der Investitions- und Förderbank Hamburg ermahnt werden, dass Falschangaben in ihren Corona-Soforthilfe-Anträgen strafrechtlich relevant sein…

NEWS | LÖSUNGEN | PRODUKTMELDUNG | SERVICES | AUSGABE 5-6-2020

OfficeMaster Call Recording von Ferrari electronic – Rechtssicherer Telefonmitschnitt auch im Homeoffice

Das Aufzeichnen von Telefongesprächen ist in zahlreichen Branchen längst etabliert. Sei es infolge gesetzlicher Vorschriften, zur Serviceoptimierung oder um telefonisch getroffene Vereinbarungen nachvollziehen zu können. Aber lässt sich dieses Verfahren auch aufrechterhalten, wenn Mitarbeiter kurzerhand ins Homeoffice beordert werden?

NEWS | IT-SECURITY | AUSGABE 3-4-2020 | SECURITY SPEZIAL 3-4-2020

Identity und Access Management im Mittelstand – Notwendigkeit und Herausforderung

NEWS | IT-SECURITY | TIPPS

Die vier größten Fehleinschätzungen zum Privileged Access Management

Privileged-Access-Management-Lösungen, die den Zugang zu kritischen Geschäftsinformationen sichern, sind ein elementarer Bestandteil eines effektiven Cyber-Security-Programms. Allerdings gibt es nach wie vor Fehleinschätzungen rund um die Sicherung privilegierter Konten und Zugangsdaten. Die überwiegende Mehrheit der »erfolgreichen« Cyberangriffe ist auf die missbräuchliche Nutzung privilegierter Zugangsdaten zurückzuführen. Privileged-Access-Management-Lösungen (PAM) bieten hier eine wichtige Verteidigungsschicht. Doch obwohl die Sicherung…

NEWS | IT-SECURITY | TIPPS

Sicher aus der Ferne: Privileged Access für Remote-Administratoren

Sechs Best Practices für Fernzugriff auf kritische Infrastrukturen. Viele Unternehmen verfügen über Richtlinien und Lösungen für die Telearbeit, doch diese sind meist auf Mitarbeiter zugeschnitten, die vollständig remote agieren oder normalerweise im Büro arbeiten, aber Flexibilität für ungewöhnliche Situationen benötigen. Die derzeitige Lage, mit der die meisten Unternehmen konfrontiert sind, kann die Fähigkeiten ihrer Remote-Arbeitsplätze…

NEWS | IT-SECURITY | KOMMUNIKATION

Sicher aus dem Home Office arbeiten: Advanced Remote Access für externe und mobile Mitarbeiter

In der modernen Arbeitswelt ist Mobilität nicht mehr wegzudenken und so verlagert sich der Schwerpunkt mehr auf die Produktivität der Mitarbeiter als auf deren Standort. Diese arbeiten überall und zu jeder Zeit: im Café oder im Zug und momentan – häufig notgedrungen – von zu Hause – oft mit den privaten Laptops, Tablets und Smartphones.…

NEWS | CLOUD COMPUTING | OUTSOURCING | RECHENZENTRUM | SERVICES

Was Sie schon immer über Virtual Desktop Infrastructure wissen wollten …

Alle sprechen vom Home Office. Hermann Ramacher, Geschäftsführer der ADN , erklärt exklusiv die Hintergründe der technologischen Infrastruktur, die die Arbeit außerhalb von Betriebsräumen maßgeblich ermöglicht: Die Desktop-Virtualisierung. Abstraktes Computing Auch wenn der Umstieg nicht jedem Unternehmen gleichermaßen leichtfällt geschweige denn möglich ist, hat die Cloud-Revolution dem dezentralen Arbeiten massiv Vorschub geleistet. Während sich…

NEWS | IT-SECURITY | STRATEGIEN | AUSGABE 1-2-2020

Ausgereifte technische Basis für wirtschaftlichen SOC-Betrieb – SIEM as a Service

NEWS | INFRASTRUKTUR | LÖSUNGEN | AUSGABE 1-2-2020

IT-Outsourcing bei den Stadtwerken Crailsheim – Eine Frage der Kernkompetenz

Kommunale Energieversorger gelten als Kritische Infrastruktur nach § 2 der BSI-KRITIS-Verordnung. Dies bringt hohe Anforderungen und Kostenrisiken mit sich, denen man sich mit eigenem Personal und Kapazitäten stellen kann. Oder man macht es wie die Stadtwerke Crailsheim, die als KRITIS-Betreiber ihre Infrastruktur an einen entsprechend zertifizierten IT-Dienstleister ausgelagert haben.

NEWS | INFRASTRUKTUR | LÖSUNGEN | PRODUKTMELDUNG | AUSGABE 1-2-2020

Scan Station 730EX Plus – Produktiver durch Prozesse nach Maß

Die Scan Station 730EX Plus von Kodak Alaris implementiert Informationen schnell und nahtlos in Geschäftsprozesse. Dies geschieht mit individuell konfigurierbaren Prozessen, die nicht nur effizient, sondern auch sicher sind. Der vollständig integrierte Netzwerkscanner mit Windows 10 Betriebssystem bietet leistungsstarke Funktionen und simple Verwaltung.

NEWS | PRODUKTMELDUNG | VERANSTALTUNGEN

Ferrari electronic auf der CCW 2020: Rechtskonforme Kommunikation für das digitale Zeitalter

Der Unified-Communications-Experte Ferrari electronic geht auf der CCW 2020 mit zwei Neuentwicklungen seines umfangreichen Portfolios innovativer Kommunikationslösungen an den Start: Das seit Ende 2019 verfügbare Major Release OfficeMaster Suite 7DX feiert auf der CCW seine Messe-Premiere. Darüber hinaus ist noch vor dem offiziellen Produktlaunch ein Blick auf die neue Version der Mitschnittlösung OfficeMaster CallRecording möglich.…

NEWS | IT-SECURITY | LÖSUNGEN | SERVICES | STRATEGIEN

IT-Sicherheit im ewigen Wettlauf mit der dunklen Seite der Macht

Mit Abwehrmaßnahmen auf Netzwerkebene neue Formen von Cyberattacken abwehren. IT-Sicherheitsexperten in Unternehmen befinden sich im ewigen Wettlauf mit der dunklen Seite der Macht, wenn es um die Sicherheit ihrer Daten und Assets geht. Die Diversifizierung und Komplexität von Cyberbedrohungen haben ihr Aufgabenfeld unabhängig von Größe und Branche dramatisch erweitert. Aufgeben gilt nicht. Was hilft, ist…

NEWS | TRENDS SERVICES | SERVICES

IT-Service-Management: Wenig Buzzword-Glamour, viel praktischer Nutzen

Zentrale Trends und Entwicklungen in der IT werden oft in attraktive Schlagworte gepackt: Cloud, Machine Learning, Blockchain … vor einigen »Buzzwords« gibt es kein Entrinnen, auch wenn oft unklar ist, wie praxisrelevant eine Entwicklung zum aktuellen Zeitpunkt ist. Wo sich Cloud-Anwendungen schon weithin durchgesetzt haben, so sind Machine Learning oder Blockchain erst in wenigen…

NEWS | BUSINESS | BUSINESS PROCESS MANAGEMENT | DIGITALISIERUNG | GESCHÄFTSPROZESSE

Low Code oder Pro Code: IT-Leiter müssen Brücken bauen

Die digitale Transformation und der wachsende Bedarf an Anwendungen erfordert, dass Unternehmen agiler werden und sich ständig anpassen. Daher müssen IT und Business enger zusammenarbeiten, um Kunden- und Geschäftswünsche möglichst schnell zu erfüllen und auch möglichst zu übertreffen. Dementsprechend ist die strategische Umstellung der Geschäftsprozesse auf Mobile- oder Browser-Anwendungen ein wichtiger Schritt. Dieser ist allerdings…

NEWS | OUTSOURCING | PRODUKTMELDUNG

Wirtschaftsprüfer Mazars in noris network Rechenzentrum: Bereit für weiteres Wachstum

Rechenzentrumsbetreiber noris network AG hat ein großes Projekt zum Outsourcing der IT der Mazars Deutschland erfolgreich abgeschlossen. Mazars Deutschland gehört zu den Top 10 der deutschen Wirtschaftsprüfer. Was durch Wachstum und Fusion angestoßen wurde, führte jetzt zu einer hybriden IT-Infrastruktur, die sich dem künftigen Wachstumskurs der Wirtschaftsprüfungsgesellschaft flexibel anpassen lässt. noris network betreibt für Mazars…

NEWS | BUSINESS PROCESS MANAGEMENT | EFFIZIENZ | KOMMUNIKATION | ONLINE-ARTIKEL | SERVICES

So profitieren Unternehmen vom Knowledge Graph

Den Knowledge Graph kennt jeder: Er ist Bestandteil aller gängigen Suchmaschinen im Internet. Wie können auch Unternehmen von der Technologie profitieren? Gibt man in eine der gängigen Suchmaschinen im Internet einen Suchbegriff ein, erhält man bei bestimmten Suchanfragen zusätzlich zur Trefferliste einen Knowledge Graph – meist als Infobox rechts neben der Trefferliste – angezeigt. Dieser…

NEWS | CLOUD COMPUTING | IT-SECURITY | AUSGABE 5-6-2019 | SECURITY SPEZIAL 5-6-2019

Sensitive kryptografische Schlüssel schützen – Daten in der Cloud optimal verschlüsseln

NEWS | INFRASTRUKTUR | IT-SECURITY | ONLINE-ARTIKEL

Der unaufhaltsame Aufstieg der Ransomware

Angriffe mit Ransomware haben in den letzten Jahren massiv zugenommen. Jüngste Opfer sind die Verlagsgruppe Heise und die Stadtverwaltung Baltimore. Die Methode hat sich aus Sicht der Cyberkriminellen bewährt, genügend Firmen geben der Erpressung nach und zahlen das geforderte Lösegeld. Ein Ende ist noch lange nicht in Sicht. Unternehmen können allerdings mit Hilfe von Applikations-Isolation…

NEWS | IT-SECURITY | TIPPS

Saubere Sache: Cyberhygiene als Grundstein der IT-Security

Checkliste für effiziente Cyberhygiene. Nicht nur für die menschliche Gesundheit, sondern auch in der IT-Sicherheit gilt: Vorbeugen ist besser als Heilen. Angesichts steigender Bedrohungen durch fortschrittliche Malware und Datendiebstahl in großem Stil, ist eine solide Cyberhygiene für die gesamte Hard- und Software eines Unternehmens essenziell. Regelmäßig durchgeführte Hygienepraktiken sorgen dafür, Systeme effizient zu halten…

NEWS | IT-SECURITY | ONLINE-ARTIKEL | TIPPS

Hackerangriffe: Lautlos durch die Hintertür

Welche Maßnahmen präventiv gegen Hackerangriffe helfen und was müssen Unternehmen im Ernstfall beachten? Computer gehören zum Unternehmensalltag dazu. Das gilt für alle Branchen. Doch in dieser digitalen Welt lauern Gefahren. Neben technischen Problemen, Feuer oder Wasser gibt es eine Bedrohung, die mit einer Absicht handelt: Hacker. Warum sie eine Gefahr darstellen und was Unternehmen ganz…

NEWS | IT-SECURITY | ONLINE-ARTIKEL | RECHENZENTRUM | SERVICES | STRATEGIEN

Einheitliche Tools für das Unified Threat Management

Ein globales Cyber-Sicherheitskonzept verbindet Monitoring, Angriffserkennung und Analyse sowie Incident Response dynamisch miteinander. Damit werden Advanced Persistent Threats bereits in einer frühen Phase erkannt. Das Akronym UTM (Unified Threat Management) wurde ursprünglich für Firewall-Appliances entwickelt, die um zusätzliche Sicherheitsfunktionen wie IDS, IPS, URL-Filterung, SPAM-Filterung, Web Proxy mit Download-Virenprüfung erweitert wurden und nun auch Sandboxing-Lösungen…

NEWS | BUSINESS PROCESS MANAGEMENT | EFFIZIENZ | FAVORITEN DER REDAKTION | INFRASTRUKTUR | LÖSUNGEN | RECHENZENTRUM

Alternativlos: Holistische Automatisierung für Rechenzentren

Hochgradige Automatisierung macht auch vor dem Rechenzentrum nicht halt, ist jedoch eine komplexe, vielschichtige Thematik, die eine genaue Analyse erforderlich macht. Illustration: Geralt Absmeier Automatisierung erweist sich bei vielen Aufgaben im Rechenzentrum seit langer Zeit als nützlich. Dies gilt speziell für alltägliche, häufig wiederkehrende, meist administrative Aufgaben. Hierzu zählen die Einrichtung von Benutzerkonten oder File-Sharing-Servern,…

NEWS | BUSINESS PROCESS MANAGEMENT | GESCHÄFTSPROZESSE | KOMMUNIKATION | ONLINE-ARTIKEL | STRATEGIEN | TIPPS

Notes-Anwendungsmigration mit digitaler Komfortzone

Microsoft SharePoint hat sich als Collaboration- und Digitalisierungsplattform gegenüber IBM Notes durchgesetzt. Die Migration von Notes-Anwendungen nach SharePoint galt jedoch bislang als schwierig und extrem aufwändig. Moderne Rapid Application Development Tools können hier viel Zeit, Geld und Nerven sparen. IBM (Lotus) Notes-Anwender machen sich zunehmend Sorgen um die Zukunftsfähigkeit der Plattform. Viele sind skeptisch, ob…

NEWS | CLOUD COMPUTING | DIGITALE TRANSFORMATION | INFRASTRUKTUR | OUTSOURCING | RECHENZENTRUM | SERVICES | STRATEGIEN | AUSGABE 5-6-2018

Multi-Cloud – Cloud ist gut, Kontrolle ist besser

Der Einsatz von Multi-Cloud ist keine Frage des »ob«, sondern »welche Cloud« und »wann«. Auf jeden Fall ist es wichtig, sich ausführlich darauf vorzubereiten, alle eingesetzten Cloud-Dienste unter eigener Kontrolle zu behalten. Die Nutzung von Cloud-Diensten muss Teil einer umfassenden Unternehmens-IT-Strategie sein.

NEWS | PRODUKTMELDUNG

VPN Client mit biometrischer Authentisierung und optimiertem VPN Management System

Die Version 11.1 des NCP Exclusive Remote Access Clients ermöglicht Authentisierung mittels biometrischer Merkmale wie etwa Fingerabdruck- oder Gesichtserkennung. Administriert wird er über das NCP Exclusive Remote Access Management, welches jetzt in Version 5.0 verfügbar ist. Mit dem NCP Exclusive Remote Access Windows Client bietet NCP einen Windows VPN Client, der für Juniper Networks SRX…