Das Scheitern klassischer Netzwerksicherheitstechnologien in hybriden Multicloud-Umgebungen lässt sich beziffern. Marktforschungen zufolge gehen 99 Prozent der Firewall-Verstöße auf falsch konfigurierte Sicherheitsrichtlinien zurück. Was sind die häufigsten Fehler bei der Konfiguration und wie lassen sie sich vermeiden?

Netzwerk-Firewalls sind nur schwer auf dem neuesten Stand zu halten. In komplexen IT-Umgebungen mit dynamischen Applikationen ist das eine Herkulesaufgabe. Geschäftsapplikationen müssen schnell integriert oder geändert, neue Benutzer und Funktionen freigeschaltet werden. Der Aufwand ist mitunter so groß und zeitaufwendig, dass die Firewall-Policy mit den immer neuen Anforderungen von geschäftskritischen Anwendungen und Datenprozessen nicht mehr Schritt halten kann.

Realitätsschock in Cloud-Umgebungen. Langsame und manuelle Prozesse sind das eine Problem. Erschwerend kommt hinzu, dass Unternehmen sowohl gesetzliche und branchenspezifische Sicherheitsvorgaben als auch die IT-Agilitätsanforderungen hybrider Cloud-Umgebungen mit beschleunigten Geschäftsabläufen befolgen müssen. Fehlt es hier an der notwendigen Visibilität, steigt die Gefahr, dass IT-Compliance-Pflichten nicht erfüllt werden – was wiederum in gefährlichen Firewall-Fehlkonfigurationen resultiert.

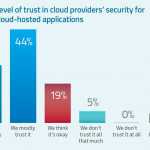

Folge: Laut Untersuchungen des Research- und Beratungsunternehmens Gartner sind Unternehmen mittlerweile für mindestens 99 Prozent der Cloud-Sicherheitsfehler selbst verantwortlich. Diese überraschend hohe Zahl dokumentiert, wie schwer es für Organisationen geworden ist, das extrem hohe Tempo beim Wandel und der immer schnelleren Einführung von hybriden Cloud-Strukturen mitzuhalten. Firewall-Probleme sind einer der Hauptgründe dafür.

Noch versuchen viele Unternehmen, sich mit zentralen Netzwerk-Firewalls gegen Gefahren von außen zu schützen. Der klassische Netzwerksicherheitsansatz erhöht indes das Risiko von Konfigurationsfehlern und Brüchen bei der Einhaltung von Sicherheitsrichtlinien, stellen die Marktanalysten fest: »Bis 2023 werden 99 % der Firewall-Verstöße durch Firewall-Fehlkonfigurationen und nicht durch Firewall-Fehler verursacht.« Das kann nicht ohne Folgen für die eingesetzten Sicherheitstechnologien bleiben.

Ursachen für Firewall-Fehlkonfigurationen. Gerade in dynamischen und hochkomplexen IT-Umgebungen fällt es IT-Abteilungen immer schwerer, die Sicherheitsregeln auf dem neuesten Stand zu halten. Die Aktualisierung von Netzwerk-Firewalls ist nun einmal kein einfacher Prozess. Solange die Firewall-Regeln hinter dem aktuellen Status von Anwendungen und Datenflüssen zurückliegen, sind die Rechenzentren einer Organisation einem erhöhten Risiko ausgesetzt. Und der manuelle Anpassungsprozess beginnt wieder ganz von vorne, wenn die Regeln obsolet geworden sind.

Besonders schwierig ist es, vollständige Visibilität in hybriden Cloud-Umgebungen zu behalten. Ohne diese Sichtbarkeit entstehen blinde Flecken, die wiederum in Fehlkonfigurationen resultieren. Das Beispiel Capital One zeigt eindrücklich, wie Hacker sensible Daten durch eine Fehlkonfiguration der Firewall in einer Webanwendung exfiltrieren konnten. Hacker konnten sich unbemerkt Zugang zum Server verschaffen, auf dem die Daten von Kreditkartenanträgen und existierenden Kreditkarten lagerten. Die personenbezogenen Daten umfassten unter anderem die Adressen, Telefonnummern, E-Mail-Adressen und Geburtsdaten von mehr als 100 Millionen Kunden.

Die häufigsten Firewall-Fehlkonfigurationen

Die Risiken in Cloud- oder On-Premises-Installationen steigen…

Amazon-EC2-Instances

Vorsicht vor unnötigen Risiken durch falsch konfigurierte AWS-Sicherheitsgruppen! Amazon Web Services kommt in einer eigenen Untersuchung zu dem Ergebnis, dass bei 73 Prozent der analysierten Unternehmen die eingesetzten Sicherheitsgruppen über das Internet frei erreichbar waren.VPC-Zugriff

Ein typischer Konfigurationsfehler ist, dass beliebige Internetnutzer auf eine Virtual Private Cloud (VPC) zugreifen können. Viele Unternehmen verwenden Netzwerk-Zugriffskontrolllisten (ACLs), um das Problem zu lösen, aber das ist ein zeitaufwendiger Prozess, der blinde Flecken nicht immer erfasst.Freigabe von IT-Diensten

Es kommt häufig vor, dass auf der Firewall nicht benötigte Dienste ausgeführt werden, die zusätzliche Risiken und eine erhöhte Angriffsfläche bieten. IT-Systeme sollten das Zero-Trust-Modell und Least-Privilege-Prinzip befolgen, um solche Risiken zu vermeiden.Inkonsistente Authentifizierung

Unternehmen nutzen häufig Netzwerke, die über mehrere Regionen, Standorte und IT-Umgebungen hinweg laufen. Eine konsistente Authentifizierung an diesen verschiedenen Orten ist ein Eckpfeiler einer funktionierenden Firewall-Architektur. Unterschiedlich strenge Anforderungen schwächen dagegen die Sicherheitsvorkehrungen eines Unternehmens und eröffnen neue Angriffsmöglichkeiten.

Alternativen zur klassischen Firewall? Aufgrund der oben beschriebenen Probleme begeben sich viele Unternehmen auf die Suche nach einer Firewall-Alternative. Organisationen benötigen eine Sicherheitslösung, die sich schnell und einfach verwalten lässt, zur Fehlervermeidung auf komplexe Hybrid-Cloud-Umgebungen ausgerichtet ist und speziell die Leistungsanforderungen moderner Datennetze unterstützt. Die Zeit für Perimeter-Sicherheitslösungen und klassische Sicherheitsmodelle läuft ab.

An dieser Stelle kommt eine softwaredefinierte Mikrosegmentierung ins Spiel, die steigende Arbeitsgeschwindigkeiten abdeckt und Cloud-Strukturen integriert. Während Netzwerk-Firewalls eine Hürde für Geschwindigkeit und Agilität darstellen können, ermöglichen aktuelle Segmentierungslösungen die sofortige Visualisierung der Sicherheitslage für eine schnelle und situationsbezogene Reaktion. Der Overlay-Ansatz der Mikrosegmentierung basiert nicht auf IP-Adressen und ist daher vollständig von der zugrunde liegenden Infrastruktur entkoppelt. So lassen sich Richtlinien für Workloads festlegen, die unabhängig von der jeweiligen IT-Umgebung durchgesetzt werden.

Lösungen wie Guardicore Centra können komplexe Angriffsmethoden analysieren, verdächtige Datenübertragungen erkennen und Attacken rechtzeitig stoppen. Auf diese Weise werden kritische Daten, Prozesse und Systeme selbst in vermeintlich geschützten Umgebungen vor unbefugten Zugriffen abgeriegelt. Jedes Gerät kann nur mit denjenigen Geräten oder Systemen interagieren, die explizit freigegeben werden. Sicherheitsvorfälle werden systematisch erfasst und darauf zugeschnittene Analyse- sowie Response-Funktionen automatisiert bereitgestellt. Durch Automatisierung setzen Sicherheitsverantwortliche zudem die Tempolimits klassischer Firewalls in modernen Cloud-Umgebungen außer Kraft. Dadurch senken sie die Quote manueller Änderungen und Updates – das vermeidet falsche Konfigurationen und fehleranfällige Prozesse.

Tempo, Sichtbarkeit, Automatisierung. Unternehmen müssen sich mit strengen Anforderungen für die IT-Compliance und IT-Governance auseinandersetzen, die in Cloud-Umgebungen sowie in lokalen Umgebungen gleichermaßen einzuhalten sind. Während die hohe Agilität einer Hybrid-Cloud-Umgebung einerseits hilfreich für die Rationalisierung von Geschäftsprozessen ist, hat andererseits der damit verbundene Geschwindigkeitswechsel dazu geführt, dass viele Unternehmen bei den gesetzlichen Vorschriften und dem betrieblichen IT-Aufwand nicht mehr Schritt halten können.

Durch die digitale Transformation sind die Business-Risiken für Unternehmen insbesondere beim Betrieb der Datacenter-, Cloud- und On-Premises-Infrastruktur gestiegen. Moderne Technologien für Mikrosegmentierung sind besser auf die Flexibilitäts- und Skalierbarkeitsziele neuer Geschäftsmodelle ausgerichtet. Bei der Kontrolle und Sicherheit von Cloud-basierten IT-Umgebungen bis auf Applikationsebene haben sie einen entscheidenden Heimvorteil. Die sorgsame Trennung von IT-Systemen hilft außerdem dabei, datenschutzrechtliche und sicherheitsbezogene Vorgaben abzudecken. Je granularer sich IT-Sicherheitspolicies durch Mikrosegmentierung einstellen lassen, desto einfacher können auch zusätzliche Sicherheitsmauern rund um sensible Daten gezogen werden.

Dietmar Kenzle,

Dietmar Kenzle,

Regional Sales Director – Central Region,

Guardicore

Illustration: © Tithi Luadthong /shutterstock.com

97 Artikel zu „Netzwerksicherheit Firewall“

NEWS | AUSGABE 3-4-2020 | SECURITY SPEZIAL 3-4-2020

Darum ist eine automatisierte Verwaltung wichtig für die Netzwerksicherheit – Die Automatisierung des Sicherheitsmanagements

Eine Studie des Netzwerksicherheitsanbieters AlgoSec aus dem Jahr 2019 ergab, dass über 42 Prozent der Unternehmen einen Anwendungs- oder Netzwerkausfall erlebten, den ein menschlicher Fehler oder eine falsche Konfiguration verursachte. Warum ist diese Zahl so hoch und wie kann Automatisierung hier Abhilfe schaffen?

NEWS | IT-SECURITY | AUSGABE 1-2-2020 | SECURITY SPEZIAL 1-2-2020

Automatisiertes Firewall-Management – Ressourcenschonend Sicherheit ausbauen

Seit mittlerweile vier Jahrzehnten werden Firewalls zu Recht als Kernkomponenten einer effektiven IT-Sicherheitsarchitektur gehandelt. Was jedoch häufig übersehen wird: Längst ist ihr Management zu einer Vollzeit-Angelegenheit geworden, die erhebliche Ressourcen der IT-Sicherheitsabteilung bindet. Der Einsatz einer modernen automatisierten Firewall-Management-Lösung kann hier eine erhebliche Arbeitserleichterung bedeuten.

NEWS | TRENDS SECURITY | DIGITALISIERUNG | TRENDS 2019 | IT-SECURITY

Zögerliche Prozessautomatisierung gefährdet die Netzwerksicherheit

Automatisierung von Sicherheitsprozessen ist eine Grundvoraussetzung für die erfolgreiche Umsetzung digitaler Transformationsinitiativen. Zunehmende Netzwerkkomplexität und mangelnde Kenntnis des Sicherheitsstatus leistet Fehlkonfiguration Vorschub, die Angriffsfläche für Datenschutzverletzungen bieten. Die von FireMon veröffentlichte Studie mit dem Titel »2019 State of the Firewall« zeigt die größten Herausforderungen auf, denen sich Unternehmen in Sachen Firewall-Management aktuell stellen müssen…

NEWS | BUSINESS PROCESS MANAGEMENT | INFRASTRUKTUR | INFOGRAFIKEN | IT-SECURITY | SERVICES

Automatisierung der Netzwerksicherheit erhöht Schutzlevel spürbar

Sicherheitsprofis führen gegen eine Automatisierung oft Argumente ins Feld, die auf subjektiver Wahrnehmung beruhen. IT-Sicherheitsprofis sehen sich täglich mit einer endlos scheinenden To-do-Liste konfrontiert: Regeln aktualisieren, Berichte erstellen, Schutzmaßnahmen erweitern, Ergebnisse analysieren, versteckte Bedrohungen finden, mehrere Implementierungen verwalten etc. Automation scheint die perfekte Antwort darauf zu sein. Die meisten Sicherheitsexperten sind aber hin- und hergerissen…

NEWS | IT-SECURITY | TIPPS

Tipps für bessere Netzwerksicherheit für verteilte Unternehmen

Wie die jüngsten Sicherheitsvorfälle gezeigt haben, sind die Angreifer schnell darin, Schwachstellen zu ihrem Vorteil auszunutzen, um in verteilte Umgebungen einzudringen. Sicherheitsteams müssen daher ebenso schnell sein. »Es die Effektivität und Effizienz ihrer Sicherheitsarchitektur und Überwachungsmaßnahmen auf aktuellem Stand zu halten, um Sicherheitsverletzungen zu vermeiden«, so Thorsten Henning, Senior Systems Engineering Manager Central & Eastern…

AUSGABE 5-6-2021 | SECURITY SPEZIAL 5-6-2021 | NEWS | IT-SECURITY

TÜV SÜD und die Charter of Trust – Gemeinsam für mehr Cybersicherheit

AUSGABE 5-6-2021 | SECURITY SPEZIAL 5-6-2021 | NEWS | IT-SECURITY

Cybersicherheitsmaßnahmen sind nicht mehr nur eine Empfehlung – Security by Design

Sicher ist, dass die fortschreitende Entwicklung neuer Technologien mit einem wachsenden Bedarf an Lösungen und neuen Cybersicherheitsansätzen Hand in Hand geht, um die sich exponentiell ausweitende Angriffsfläche zu verringern, im »Smart Building« genauso wie in »Smart Cities« oder Industriewerken.

AUSGABE 5-6-2021 | NEWS | CLOUD COMPUTING | INFRASTRUKTUR | LÖSUNGEN

Elastische Visibilität und Analytics für alle Data-in-Motion – Die Visibilitätslücke beseitigen

Durch Home Office, Hybrid-Cloud-Netzwerke und unkontrollierten Datentransfer hat sich die Sicherheitslage in den meisten Unternehmen verkompliziert. Olaf Dünnweller, Senior Sales Director Central Europe bei Gigamon erklärt, warum Visibilität über die gesamte Architektur der Schlüssel zum Erfolg ist.

NEWS | IT-SECURITY | PRODUKTMELDUNG

Checkmarx ist Leader im Gartner Magic Quadrant für Application Security Testing 2021

Checkmarx, Anbieter entwicklerzentrierter Application-Security-Testing-Lösungen, gibt bekannt, dass das Unternehmen im Gartner Magic Quadrant for Application Security Testing 2021 im vierten Jahr in Folge als »Leader« eingestuft wurde. Im Report würdigt Gartner Checkmarx für die ganzheitliche Vision und die hohe Umsetzungskompetenz im Markt für das Application Security Testing (AST). Laut den Autoren des Reports »hat…

NEWS | IT-SECURITY | LÖSUNGEN

Mehr Sicherheit im Finanzsektor – Jetzt und zukünftig

Die Branche der Banken und Finanzdienstleister steht unter Dauerbeschuss. Sei es durch gezielte Cyberangriffe, nationalstaatlich gesponsert, durch Gruppen von ambitionierten Angreifern oder einzelne Kriminelle. Das verwundert nicht, haben doch diese Ziele in punkto Risiken, Reputation und Wert am meisten zu bieten. Allerdings gehören sie auch zu der Art von Zielen, die gemeinhin am besten…

NEWS | IT-SECURITY | PRODUKTMELDUNG

Checkmarx schützt Cloud-native Anwendungen mit neuer Scanning-Lösung für Infrastructure-as-Code (IaC)

Open-Source-basierte IaC-Scan-Engine ermöglicht es Entwicklern als branchenweit umfangreichste Plattform, Konfigurationsprobleme zu identifizieren und zu beheben. Checkmarx, Anbieter im Bereich Software-Security für DevOps, bietet mit KICS (Keeping Infrastructure as Code Secure) eine neue, Open-Source-basierte Lösung für statische Analysen, die es Entwicklern ermöglicht, Infrastructure-as-Code (IaC) sicher zu entwickeln. Mit KICS baut Checkmarx sein AST-Portfolio weiter aus…

NEWS | IT-SECURITY | PRODUKTMELDUNG

Zscaler erweitert Zero-Trust-Security-Portfolio um ZPA Private Service Edge und Browser Isolation

Innovationen der Zero-Trust-Exchange-Plattform, Ressourcen und Best Practises überwinden die Hürden der Einführung von Zero Trust und beschleunigen die digitale Transformation. Zscaler, Anbieter von Cloud-Sicherheit, kündigt Innovationen für die Zscaler Zero-Trust-Exchange-Plattform an und rundet das Portfolio durch neue Angebote zur Sicherung digitaler Unternehmen ab. Neue Sicherheitslösungen, Ressourcen für IT-Führungskräfte sowie Implementierungsleitfäden zur Beschleunigung der Zero-Trust-Adaption werden…

NEWS | IT-SECURITY | SERVICES | STRATEGIEN | AUSGABE 3-4-2021

Optimale Security- und Netzwerkservices mit SASE und SD-WAN – Secure Access Service Edge

NEWS | IT-SECURITY | TIPPS

Drei Jahre DSGVO: Die fünf größten Fallstricke bei der Umsetzung

Die DSGVO stellt die IT-Verantwortlichen vor die große Herausforderung, einen regelkonformen Umgang mit personenbezogenen Daten sicherzustellen. Auf dem Weg zur Datenschutz-Compliance lauern – ob nun aus Unwissenheit, aus Unklarheit oder aus einer unternehmerischen Laissez-faire-Haltung heraus – zahlreiche Stolpersteine. NTT nennt die fünf größten Fallstricke bei der Umsetzung der DSGVO. Am 25. Mai 2018 trat…

NEWS | BUSINESS | DIGITALE TRANSFORMATION

Business Transformation: Technologien der IT-Automatisierung

IT-Teams in kleinen und mittelständischen Unternehmen haben mit Budgetbeschränkungen und Fachkräftemangel zu kämpfen. Bei steigender Nachfrage nach IT-Dienstleistungen sind sie daher stark überlastet und suchen nach Möglichkeiten zur Effizienzsteigerung. Der 2020 IT Operations Report – Strategische Prioritäten für IT-Führungskräfte von Kaseya zeigt, dass 60 % der IT-Führungskräfte weltweit planen, im Jahr 2021 in IT-Automatisierung zu investieren. Da IT-Automatisierung…

NEWS | IT-SECURITY | STRATEGIEN

Sicherheitsinitiativen: Warum eine operationszentrierte Strategie?

IT-Teams sind nicht selten gezwungen, ihr Unternehmen aus einer siloartigen Infrastruktur heraus gegen Cyberangriffe zu verteidigen. Das liegt daran, dass das verfügbare Sicherheitsarsenal größtenteils aus Tools besteht, die für den Schutz ganz bestimmter Systeme und Anwendungen entwickelt wurden. Mit anderen Worten: Die eine Lösung wird eingesetzt, um Cloud-Workloads abzuschotten, während sich eine andere primär darauf…

TRENDS 2021 | NEWS | BUSINESS | TRENDS INFRASTRUKTUR

Europäische Unternehmen müssen ihre Digitalisierungsinitiativen nachbessern

Laut NTT-Studie sehen viele Firmen die Pandemie als Chance, neue Marktpotenziale zu erschließen. Ein Jahr nach Pandemiebeginn haben Unternehmen einen großen Wandel durchlaufen, um so ihre Widerstandsfähigkeit zu stärken, ihre Agilität zu erhöhen und ihre Effizienz zu steigern. Das ist ein zentrales Ergebnis des Global Managed Services Report 2021, den NTT Ltd. veröffentlicht hat [1].…

NEWS | IT-SECURITY | STRATEGIEN

Zero Trust – Ein Konzept auf dem Prüfstand

Unternehmen sollten nicht automatisch allem und allen in ihrem Netzwerk vertrauen – vom Benutzer bis hin zu sämtlichen Anwendungen. Das Zero-Trust-Konzept verlangt, alle Benutzer innerhalb eines Unternehmens zu authentifizieren und zu autorisieren, bevor ein Zugriff gewährt wird. Das Konzept wirklich zu verstehen, bedeutet, dass ein Unternehmen über Protokolle verfügt, mit denen die richtigen Benutzer, Systeme,…

NEWS | IT-SECURITY | TIPPS

Verbindungswege ohne Risiko: Fünf Säulen für eine sichere Netzwerkebene

Das mit der Pandemie verschärfte mobile Arbeiten stellt auch die Netzwerksicherheit vor große Probleme. Es hat neue Risiken verursacht und bestehende verschärft. Mit fünf Grundprinzipien können IT-Administratoren die Cybersicherheit auf dieser Ebene erhöhen. Aktuell gefährden mehrere Faktoren die Sicherheit in Netzen: Überstürztes Home Office: Laut Bitdefender hatte im Frühjahr 2020 jedes zweite Unternehmen keine Pläne,…

NEWS | INFRASTRUKTUR | IT-SECURITY | RECHENZENTRUM | SERVICES

Smartes Netzwerkmanagement: Fünf Pluspunkte

Ein Netzwerkausfall, auch wenn er nur ein paar Minuten dauert, kann massive Auswirkungen für ein Unternehmen haben. Entsprechend gut sollten kritische Infrastrukturen für jede Eventualität gesichert sein. Opengear, Anbieter von Out-of-Band-Managementlösungen, erklärt, welche Vorteile ein smartes Netzwerkmanagement für Unternehmen hat. Out-of-Band-Management (OOB) galt lange Zeit lediglich als ein Mittel, sich remote mit Geräten zu…

NEWS | IT-SECURITY | AUSGABE 1-2-2021 | SECURITY SPEZIAL 1-2-2021

Secure the Back Door – Warum IT-Sicherheit maßgeblich von ausgehendem Datenverkehr abhängt

NEWS | IT-SECURITY

»Boundless Security«

Die durch die Pandemie ausgelöste Digitalisierungswelle und der vermehrte Home-Office-Einsatz der Mitarbeiter benötigen bestmögliche Absicherung durch ineinandergreifende IT-Security-Lösungen, denn durch die steigende Vernetzung gibt es immer mehr Einfallstore ins Netzwerk, die geschützt werden müssen. »Boundless Security« bietet einen grenzenlosen Sicherheitsansatz mit dem SonicWall ihre Kunden über alle wichtigen Angriffsvektoren hinweg schützen will, inklusive zentralem Management…

NEWS | INDUSTRIE 4.0 | INFRASTRUKTUR | IT-SECURITY

Fünf fundamentale Sicherheitsprobleme für kritische Infrastrukturen

Digitale Bedrohungen für kritische Infrastrukturen nehmen weiter zu. Angreifer haben es zunehmend auf betriebliche (Operational Technology, OT) und industrielle Steuerungssysteme (Industrial Control Systems, ICS) abgesehen. Das zeigt auch der Lagebericht zur IT-Sicherheit vom Bundesamt für Sicherheit in der Informationstechnik (BSI). Die Betreiber der kritischen Infrastrukturen sehen sich allerdings mit großer Mehrheit »gut« (57 Prozent) oder »sehr…

NEWS

Zero Trust: Nur ein Buzzword oder wichtiger Teil der Sicherheitsstrategie?

Das Zero-Trust-Modell hat sich bereits vor einigen Jahren als Sicherheitskonzept etabliert. Nun wurde die IT-Landschaft von Unternehmen innerhalb der letzten zwölf Monate allerdings auf den Kopf gestellt, was auch Folgen für die IT-Sicherheit hat. Besonders der plötzliche Umzug in die Cloud stellte viele Sicherheitsteams vor neue Herausforderungen. Rolf Haas, Senior Enterprise Technology Specialist bei McAfee,…

TRENDS 2021 | NEWS | TRENDS SECURITY

Mit digitalen Technologien Raser und Amokfahrer stoppen

Breite Zustimmung zum Einsatz digitaler Sicherheitstechnologien in Pkw. Berg: »Digitale Technologien können das Leben gerade der schwächsten Verkehrsteilnehmer schützen.« Illegale Autorennen in der Innenstadt, rücksichtslose Autofahrer vor Schulen und Kindergärten oder die Amokfahrt in der Fußgängerzone: Eine breite Mehrheit der Bundesbürger wünscht sich den Einsatz digitaler Technologien im Pkw, um Unfälle und gefährliches Verhalten der…

TRENDS 2021 | NEWS | BUSINESS PROCESS MANAGEMENT | DIGITALISIERUNG | DIGITALE TRANSFORMATION | FAVORITEN DER REDAKTION

Automatisierungstrends: Das sollten Unternehmen 2021 auf dem Radar haben

Die Akzeptanz von Automatisierungs-Tools hat in den letzten Jahren stark zugenommen. Nicht zuletzt die Pandemie hat den Unternehmen einen zusätzlichen Motivationsschub Richtung Automatisierung verschafft. Als Folge der ersten Automatisierungserfolge werden die Unternehmen einen noch stärkeren Fokus auf die Optimierung von Prozessen legen. Begriffe und Technologien wie Low Code/No Code, Cognitive Capture, Embedded AI, AIoT oder…

NEWS | TRENDS SECURITY | IT-SECURITY

Studie: Web-Anwendungen unnötig anfällig für Cyberangriffe

Globale Unternehmen haben Schwierigkeiten, eine konsistente Anwendungssicherheit über mehrere Plattformen hinweg aufrechtzuerhalten. Zudem verlieren sie mit dem Aufkommen neuer Architekturen und der Einführung von Application Program Interfaces (APIs) an Transparenz. Dies sind die zentralen Ergebnisse der Radware-Studie »2020-2021 State of Web Application Security Report« [1]. Hintergrund dieser Entwicklung ist die Notwendigkeit, sich schnell auf ein…

NEWS | FAVORITEN DER REDAKTION | IT-SECURITY | KOMMUNIKATION

Verschlüsselung ist Unternehmenssache: Die Rückkehr zur Datensouveränität

Das im Juli vom Europäischen Gerichtshof (EuGH) gefällte Urteil, den Privacy Shield für ungültig zu erklären, hinterlässt große Herausforderungen für Unternehmen. Durch das Abkommen war bis dato geregelt, wie personenbezogene Daten von Europa nach Amerika sicher übermittelt und dort gespeichert werden. Jetzt sind Unternehmen nochmals mehr in der Verantwortung, eigene Schutzmechanismen aufzubauen, um die erforderliche…

NEWS | IT-SECURITY | KOMMUNIKATION | TIPPS

Sicheres Smartphone: Die beliebtesten Maßnahmen bei Nutzern

Mehr als jeder Zweite macht Daten-Backups. 16 Prozent decken ihre Kamera ab. Bitkom gibt Tipps zur Smartphone-Sicherheit. Diebstahl, Schadprogramme oder Spyware: Smartphones sind ein beliebtes Ziel für Kriminelle. Deshalb ergreifen die allermeisten Nutzer zumindest grundlegende Schutzmaßnahmen gegen unerwünschte Zugriffe. Mit 96 Prozent haben fast alle Smartphone-Nutzer eine Bildschirmsperre eingestellt, neun von zehn (90 Prozent) haben…

NEWS | IT-SECURITY | TIPPS

Risikofaktor Router: Die sechs wichtigsten Schutzmaßnahmen

Laut einer aktuellen Studie unterschätzen viele Deutsche das Risiko für smarte Geräte, verursacht durch mangelnde Router-Sicherheit. Aufgrund der Cyberweek-Deals wurden mehr smarte Gadgets denn je gekauft. Doch bei der Sicherheit hinken die Deutschen hinterher: Nur ein Drittel (34 Prozent) ergreifen Maßnahmen, um die Sicherheit des Routers zum Schutz ihrer smarten Geräte zu verbessern, und 32…

TRENDS 2021 | NEWS | TRENDS INFRASTRUKTUR | TRENDS KOMMUNIKATION

Bis 2021 haben fast 80 % aller Haushalte Zugang zu superschnellem Internet

Superschnelles Internet mit einer Downstream-Rate von mindestens 1 Gigabit pro Sekunde wird in immer mehr Haushalten verfügbar. Bis Ende 2021 werden 32,7 Mio. Haushalte in Deutschland mit Gigabit-Internet versorgt sein, dies sind dann mehr als 79 Prozent aller Haushalte. Neben reinen Glasfaseranschlüssen bis ins Haus – Fibre to the Home bzw. Fibre to the Buildung…

NEWS | PRODUKTMELDUNG

Exklusive Partnerschaft von ADN und Kemp ab 2021 nach Übernahme von Flowmon

Mit der Übernahme rüstet sich Kemp, Experte für Loadbalancing und Anwendungserfahrung, für die Zukunft der Netzwerkinfrastrukturen und Anwendungsbereitstellung. Durch die exklusive Partnerschaft von Kemp mit ADN profitiert auch der DACH-Markt vom neuen Standard für die hybride Cloud-Welt. Seit der Stellungnahme von Kemp-CEO Ray Downes steht fest, dass die IT-Produkte von Kemp und Flowmon von…

TRENDS 2021 | NEWS | TRENDS INFRASTRUKTUR | INFRASTRUKTUR

2021 – Auf alle Eventualitäten vorbereitet sein, mit IBN neue Herausforderungen meistern

Auf der Consumer-Seite der Technologiebranche gibt es viele »Hits«, die jahrzehntelang vor sich hin dümpelten, bevor sie über Nacht zur Sensation wurden. Der Massenexodus der Arbeitskräfte vom Büro nach Hause im letzten Jahr ist ein typisches Beispiel dafür. Die IT-Industrie forcierte über Dekaden Remote-Offices und Collaboration – Videokonferenzen wurden 1950 erfunden und Telecoms versuchten in…

NEWS | IT-SECURITY | WHITEPAPER

Grundsatzerklärung: Vertrauliche Kommunikation braucht Verschlüsselung

Bitkom veröffentlicht Grundsatzerklärung zu verschlüsselter Kommunikation. Angesichts der jüngsten sicherheitspolitischen Debatte der EU-Mitglieder zu staatlichen Eingriffen in verschlüsselte Kommunikation hat der Digitalverband Bitkom eine Grundsatzerklärung veröffentlicht. Bitkom ist überzeugt, dass eine zwangsweise Einführung von Hintertüren in Kommunikationsdiensten mehr schaden als nutzen würde. Gleiches gelte für sogenannte Generalschlüssel für gesicherte Kommunikationswege. »Wir müssen alles dafür…

NEWS | SERVICES | STRATEGIEN | AUSGABE 11-12-2020

RPA, KI, iBPMS, DCM und digitale Prozessautomatisierung – Die strategische Werkzeugbank

Geschäfts- und IT-Abläufe durch intelligente Geschäftsprozessautomatisierung perfekt aufeinander abstimmen, ohne Programmieraufwand. Wie das funktioniert erklärt Dirk Pohla, Managing Director Deutschland, Österreich & Schweiz, Appian Software Germany GmbH im Interview. Die Covid-19-Pandemie hält die Welt weiterhin in Atem und stellt viele Unternehmen vor große Herausforderungen. Was ist für Sie die wichtigste Lektion, die Unternehmen im Rahmen…

NEWS | FAVORITEN DER REDAKTION | IT-SECURITY | RECHENZENTRUM | AUSGABE 11-12-2020

Alles wird agil – auch Backup und Recovery: Wider besseres Wissen

Backup und Recovery trägt nicht unmittelbar zum Geschäftserfolg bei und wird daher oft als sekundär empfunden und auch so behandelt. Bis der Ernstfall eintritt. Mit agilem Backup lassen sich nicht nur alle Daten wiederherstellen, sondern auch komplette Infrastrukturen inklusive der aktuellen Konfigurationen.

NEWS | IT-SECURITY | AUSGABE 11-12-2020 | SECURITY SPEZIAL 11-12-2020

Strategie des Self Securing und Self Healing – Cyberangriffen mit Automatisierung das Wasser abgraben

Cyberkriminelle bringen immer ausgefeiltere Methoden für ihre Attacken zum Einsatz. Immer gleich sind aber die Taktiken, derer sie sich dabei bedienen: Ausspähen, abwarten, Lücken identifizieren und ausnutzen. Die geeignete Waffe dagegen ist eine Kombination aus Self Securing und Self Healing, bei der Schwachstellen automatisch identifiziert, beseitigt und repariert werden. Das gelingt mit der Unterstützung von Automatisierung und maschinellem Lernen. IT-Teams können so schneller auf aktuelle Bedrohungen reagieren – und ihnen möglichst sogar zuvorkommen.

NEWS | TIPPS

Lockdown II: Wie Unternehmen sich auf den Corona-Winter vorbereiten

Nachdem sich die Lage über die Sommermonate in Deutschland entspannte, wird die Situation zunehmend ernster: Am Mittwoch 24.10.2020 wurde erstmals deutschlandweit die 4 von 50 Corona-Infektionen pro 100.000 Einwohner überschritten. Die Bundesrepublik befindet sich damit inmitten einer zweiten Welle. Bund und Länder diskutieren derweil welche Maßnahmen zielführend sind, um die Zahlen wieder zu senken.…