Cyberkriminelle bringen immer ausgefeiltere Methoden für ihre Attacken zum Einsatz. Immer gleich sind aber die Taktiken, derer sie sich dabei bedienen: Ausspähen, abwarten, Lücken identifizieren und ausnutzen. Die geeignete Waffe dagegen ist eine Kombination aus Self Securing und Self Healing, bei der Schwachstellen automatisch identifiziert, beseitigt und repariert werden. Das gelingt mit der Unterstützung von Automatisierung und maschinellem Lernen. IT-Teams können so schneller auf aktuelle Bedrohungen reagieren – und ihnen möglichst sogar zuvorkommen.

Das Jahr 2020 ist das Jahr der Corona-Krise – und daher auch das Jahr, in dem sich IT-Teams wie nie zuvor beweisen mussten. Schließlich siedelten viele von ihnen quasi über Nacht komplette Belegschaften ins Home Office um. Trotzdem die Sicherheit und Verfügbarkeit von Geräten und Infrastrukturen zu gewährleisten, war und ist eine Mammutaufgabe für die IT.

Die Realität zeigt: Mit dem Umzug in das Home Office hat sich die Gefahrenlage zugespitzt. Dafür spricht eine im Juni 2020 von Ivanti durchgeführte Studie zu Remote-Arbeit, bei der 66 Prozent der IT-Fachkräfte angaben, dass sie in diesem Jahr aufgrund der Zunahme von Home-Office-Tätigkeiten auch einen Anstieg von Sicherheitsproblemen erlebt haben [1].

IT-Probleme auf Endgeräten zu lösen, die sich längerfristig außerhalb des Unternehmensnetzwerkes befinden, zählt aktuell zu einer der größten Herausforderungen von IT-Mitarbeitern. Währenddessen weist die technologische Entwicklung das gleiche rasante Tempo auf wie zuvor. Die aktuelle Situation und Innovationszyklen erfordern permanente Weiterbildung. Nur haben die wenigsten IT-Experten Zeit, sich und ihr Unternehmen für diese Entwicklung zu wappnen.

Die Elemente einer Self-Securing-Strategie. Eine Self-Securing-Strategie ist hier der beste Weg zum Ziel – mit ihr werden Verwundbarkeiten automatisch identifiziert und beseitigt. Zunächst werden die Angreifer und die von ihnen eingesetzten Methoden ausgewertet. Automatisierung und maschinelles Lernen ermöglichen stark verkürzte Reaktionszeiten, sodass IT-Mitarbeiter einem Angriff sogar zuvorkommen können. Die drei tragenden Elemente eines adaptiven Sicherheitsansatzes lauten: Erfassen, Priorisieren und Korrigieren.

- Erfassen – Hier erstellen IT-Mitarbeiter eine Bestandsaufnahme darüber, welche Software und Endgeräte sich in ihrer IT-Umgebung befinden. Im nächsten Schritt stellen sie mögliche Einfallstore fest, die sie dann gezielt auf sicherheitsrelevante Veränderungen hin untersuchen. Dabei unterstützen sie aktive und passive Discovery-Techniken, um auch unbekannte Geräte in der Umgebung aufzuspüren. So entsteht ein Gesamtüberblick darüber, welche Software in welchen Konfigurationen im Einsatz ist.

- Priorisieren – IT-Teams sollten Sicherheitslücken entsprechend ihres Gefahrenpotenzials einordnen. Algorithmen unterstützen dabei, Veränderungen und Bedrohungen vorherzusehen und daraus Empfehlungen für das weitere Vorgehen zu definieren. Dennoch gilt es für IT-Teams, eine Vielzahl an Daten und möglichen Gefahren zu managen. Deshalb ist es empfehlenswert, sich auf die mit dem größten Gefahrenpotenzial zu konzentrieren.

- Korrigieren – Wenn feststeht, wo sich die Gefahr verbirgt, geht es ans Ausbessern. Hier bestimmen Umstände und Umgebung die passende Maßnahme. Automatisierung ist an dieser Stelle der wichtigste Faktor: Je mehr Automatisierung, desto schneller kann auf Lücken reagiert werden und desto mehr Angriffe können vermieden, erkannt und abgewehrt werden. Die Korrektur sollte entlang dieser Parameter gestaltet sein:

- Proaktiv: Angreifer passen ihre Taktik kontinuierlich an. Je schneller Unternehmen reagieren, desto eher können sie Angriffe aufhalten und das Potenzial weiterer Attacken vermindern. Als Basis dient hier eine tiefe Analyse, welche Einfallstore Angreifer aktiv ausnutzen. So setzen sie die geeigneten Maßnahmen zur richtigen Zeit um.

- Anpassungsfähig: Die Maßnahmen müssen entsprechend der jeweiligen Situation flexibel gestaltet werden. Unabhängig davon, ob Public- oder Private-Cloud-, On- oder Off-Premises-Systeme, Firmengeräte oder BYOD – die IT-Sicherheit muss immer gewährleistet sein.

- Automatisiert: Angreifer nutzen immer mehr Automatisierungstechniken. Entsprechend gestalten Unternehmen ihre Verteidigung idealerweise ebenfalls automatisiert. Auch menschliches Zutun wird somit seltener nötig, was die Reaktionsgeschwindigkeit erhöht und die Fehleranfälligkeit verringert.

Self Healing: Komplette Selbstverwaltung der Geräte. Ein wesentlicher Bestandteil der adaptiven Sicherheitsstrategie ist der Self-Healing-Ansatz: Eine Herangehensweise, die auf Hyperautomatisierung und somit die komplette Selbstverwaltung der Geräte abzielt. Als Basis kommt eine Automatisierungsplattform zum Einsatz, die IT-Assets identifiziert und inventarisiert. Schatten-IT ist somit passé – ein weiterer Pluspunkt in Sachen IT-Sicherheit.

Ebenso hilft sie bei der Verschlüsselung von Endgeräten und Geräteabfragen. IT-Teams werden entlastet – und der Endnutzer erlebt die Vorteile einer optimierten Nutzererfahrung. Arbeitet ein Nutzer beispielsweise mit einer Festplatte, die nur wenig Speicherplatz aufweist, besteht hier für ihn die Gefahr, dass das Gerät Software-Updates überspringt oder er bestimmte Programme nicht nutzen kann. Dank Self Healing erkennt das Gerät dieses Problem selbst und führt die notwendigen Schritte durch, um mehr Speicherplatz freizugeben.

Trotz aller Automatisierung – ohne den Menschen funktioniert eine Self-Securing-Strategie nicht. Die Mitarbeiter sind es schließlich, die die relevanten Entscheidungen treffen. Dank zunehmender Automatisierung können sie diese nun aber deutlich schneller fällen als je zuvor.

Johannes Carl,

Johannes Carl,

Expert Manager

PreSales – UxM & Security

bei Ivanti

[1] https://www.ivanti.com/blog/survey-remote-work

Illustration: © Le_Mon, pinkeyes/shutterstock.com

1706 Artikel zu „Sicherheit Automatisierung“

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Trends 2021: Automatisierung als Freund und Feind der IT-Sicherheit

Automatisierung wird Flutwelle an Spear-Phishing auslösen und gleichzeitig Cloud Providern als Waffe gegen Angreifer dienen. Nachdem sich das Jahr 2020 langsam dem Ende zuneigt, ist es für die IT-Sicherheitsexperten von WatchGuard Technologies an der Zeit, den Blick gezielt nach vorn zu richten. Auf Basis der aktuellen Faktenlage lassen sich stichhaltige Rückschlüsse ziehen, welche Trends das…

NEWS | EFFIZIENZ | ONLINE-ARTIKEL

Automatisierung: mehr Effizienz in der IT und beim Thema Sicherheit

Im Zuge der IT-Automatisierung werden manuelle Prozesse, für die bisher menschliches Eingreifen notwendig war, automatisiert. Dabei geht es um wiederholbare Prozesse, Aufgaben oder Richtlinien. Begonnen hat die IT-Automatisierung mit vergleichsweise simplen Tools, entwickelt von IT-Administratoren für den eigenen Gebrauch. Ziel war es, ein und dieselben wiederkehrenden Aufgaben mithilfe dieser Tools schneller und effizienter zu erledigen.…

NEWS | AUSGABE 3-4-2020 | SECURITY SPEZIAL 3-4-2020

Darum ist eine automatisierte Verwaltung wichtig für die Netzwerksicherheit – Die Automatisierung des Sicherheitsmanagements

Eine Studie des Netzwerksicherheitsanbieters AlgoSec aus dem Jahr 2019 ergab, dass über 42 Prozent der Unternehmen einen Anwendungs- oder Netzwerkausfall erlebten, den ein menschlicher Fehler oder eine falsche Konfiguration verursachte. Warum ist diese Zahl so hoch und wie kann Automatisierung hier Abhilfe schaffen?

NEWS | TRENDS 2020 | TRENDS SECURITY | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | IT-SECURITY | WHITEPAPER

Sicherheitsexperten investieren verstärkt in Cloud-Sicherheits- und Automatisierungstechnologien

CISOs (Chief Information and Security Officers) sind in Unternehmen und Organisationen für die Abwehr von Cyberangriffen verantwortlich. 86 Prozent der Sicherheitsexperten sagen, dass der Einsatz von Cloud-Sicherheit die Transparenz ihrer Netzwerke erhöht hat. 42 Prozent leiden an einer Cybersicherheitsmüdigkeit, die als Resignation bei der proaktiven Verteidigung gegen Angreifer definiert wird. Die Herausforderungen bei der Verwaltung und…

NEWS | TRENDS SECURITY | DIGITALISIERUNG | TRENDS 2019 | IT-SECURITY

Zögerliche Prozessautomatisierung gefährdet die Netzwerksicherheit

Automatisierung von Sicherheitsprozessen ist eine Grundvoraussetzung für die erfolgreiche Umsetzung digitaler Transformationsinitiativen. Zunehmende Netzwerkkomplexität und mangelnde Kenntnis des Sicherheitsstatus leistet Fehlkonfiguration Vorschub, die Angriffsfläche für Datenschutzverletzungen bieten. Die von FireMon veröffentlichte Studie mit dem Titel »2019 State of the Firewall« zeigt die größten Herausforderungen auf, denen sich Unternehmen in Sachen Firewall-Management aktuell stellen müssen…

NEWS | INFRASTRUKTUR | INFOGRAFIKEN | IT-SECURITY | PRODUKTMELDUNG

Unternehmensnetzwerke – mit Automatisierung die Sicherheit erhöhen

Die Sicherheit zu erhöhen, ist die Top-Priorität unter den Netzwerkmaßnahmen von Unternehmen. Dafür wird es auch höchste Zeit, wie unsere Infografik, die in Zusammenarbeit mit Extreme Networks entstanden ist, zeigt. Nur knapp die Hälfte der Führungskräfte sehen ihr Unternehmen so gut wie möglich auf IT-Angriffe vorbereitet. Ein Lösungsansatz zur Erhöhung der Sicherheit können automatisierte Netzwerke…

NEWS | BUSINESS PROCESS MANAGEMENT | INFRASTRUKTUR | INFOGRAFIKEN | IT-SECURITY | SERVICES

Automatisierung der Netzwerksicherheit erhöht Schutzlevel spürbar

Sicherheitsprofis führen gegen eine Automatisierung oft Argumente ins Feld, die auf subjektiver Wahrnehmung beruhen. IT-Sicherheitsprofis sehen sich täglich mit einer endlos scheinenden To-do-Liste konfrontiert: Regeln aktualisieren, Berichte erstellen, Schutzmaßnahmen erweitern, Ergebnisse analysieren, versteckte Bedrohungen finden, mehrere Implementierungen verwalten etc. Automation scheint die perfekte Antwort darauf zu sein. Die meisten Sicherheitsexperten sind aber hin- und hergerissen…

AUSGABE 11-12-2020 | SECURITY SPEZIAL 11-12-2020 | NEWS | IT-SECURITY

Sicherheit in den eigenen vier Bürowänden – Wie das Arbeiten im Home Office gelingen kann

Das Arbeiten im Home Office ist in den letzten Monaten immer mehr zum Standard geworden. Während viele Unternehmen ihren Mitarbeitenden schon länger einen flexiblen Büroalltag ermöglichten, mussten andernorts die technischen Gegebenheiten ad hoc geschaffen werden. Zahlreichen Unternehmen steht dieser Schritt noch bevor und er wird umso dringlicher, als ein Ende der Corona-Pandemie nicht abzusehen ist. Gelingen kann die Einführung des Home Office nur, wenn es eine annähernd gleichwertige Alternative zum Büroarbeitsplatz darstellt. »Auf Nummer sicher gehen« ist nicht nur oberstes Corona-Gebot, sondern auch im flexiblen Arbeitsalltag unverzichtbar.

AUSGABE 11-12-2020 | SECURITY SPEZIAL 11-12-2020 | NEWS | IT-SECURITY

Das Einmaleins der Cybersicherheit – Digitalisierung ja, aber zu wenig IT-Security

AUSGABE 11-12-2020 | NEWS | INFRASTRUKTUR | SICHERHEIT MADE IN GERMANY | STRATEGIEN

Datensicherheit von der Edge über Core bis in die Cloud – Modernes Datenmanagement

Seit drei Jahrzehnten gibt Veritas den Weg vor, wie sicheres und Compliance-konformes Datenmanagement funktioniert. Das Herzstück ist dabei die Lösung NetBackup, die aktuell in Version 8.3 verfügbar ist und Unternehmen die Freiheit gibt, ihre Anwendungen und IT-Infrastruktur unabhängig von der darunterliegenden IT-Architektur noch ausfallsicherer zu betreiben.

NEWS | SERVICES | WHITEPAPER

Whitepaper: Logistik und Automatisierung

Prologis Research hat jetzt den neuen Special Report Automatisierung und Logistikimmobilien #1: Der Stand der Automatisierung in Lieferketten veröffentlicht. Die Automatisierung hat das Potenzial, Logistikabläufe zu revolutionieren. Was Jahre dauern sollte, bis es sich durchsetzt, findet in nur wenigen Monaten statt. Im ersten Teil dieser Special Reports analysiert das Prologis Research Team den aktuellen Stand der Lagerautomatisierung, deren…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Sicherheitsfragen 2021 – und die Antworten darauf

Für das Jahr 2021 stellen sich eine Menge Fragen in Zusammenhang mit der Sicherheit: Lassen sich mit einer Zero-Trust-Architektur Cyberangriffe für den Angreifer schwieriger gestalten? Werden strengere Auditing-Praktiken umgesetzt? Wird das mangelnde Bewusstsein von möglichen RPA-Sicherheitsauswirkungen im Jahr 2021 zu einem schwerwiegenden RPA-Hack führen? Wird 2021 das Jahr der »Customizable Cloud«? Wird die scheinbare…

NEWS | TRENDS 2020 | STRATEGIEN

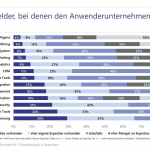

Digitalisierungsdruck: Defizite bei Expertise zu KI, Prozessoptimierung und Automatisierung

Wie zukunftssicher und wettbewerbsstark sind deutsche Unternehmen aufgestellt? valantic hat zusammen mit Lünendonk den technologischen Status quo der Unternehmen in Deutschland evaluiert – mit teils alarmierenden Ergebnissen. Viele Anwenderunternehmen haben zwar in der IT-Security weitgehend ihre Hausaufgaben gemacht. In anderen Bereichen fehlt es jedoch stark an eigener Expertise. Dazu gehören künstliche Intelligenz, Process Mining, Data…

NEWS | BUSINESS | DIGITALISIERUNG | SERVICES

HR im Umbruch: Digitalisierung erhöht Leistungsfähigkeit und Krisensicherheit gleichermaßen

Demografische Entwicklung, Globalisierung und Digitalisierung sorgen für einen Umbruch im HR-Bereich – und die Corona-Krise hat deutlich gemacht, wie wichtig es ist, das operative Geschäft auch aus der Ferne weiterführen zu können. Intelligente Software ermöglicht nicht nur einen zeit- und ortsunabhängigen Zugriff, sie erlaubt es durch Standardisierung und Automatisierung auch, die Aufwände für administrative Aufgaben…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Cybersicherheit ist Teil eines allgemeinen Nachhaltigkeitstrends in Unternehmen.

Cybersicherheit: 98 Prozent der Industrieunternehmen erachten Nachhaltigkeit als wichtig, knapp die Hälfte plant Einstellung eines Chief Sustainability Officers. Der Schutz vor Cyberbedrohungen, die die Gesundheit von Beschäftigten und Dritten beeinträchtigt, ist eine der dringlichsten Herausforderungen in Industrieunternehmen, wie eine aktuelle weltweite Umfrage von Kaspersky zeigt [1]. Fast alle Unternehmen (98 Prozent) glauben, dass eine Strategie…

NEWS | PRODUKTMELDUNG

Externe Zertifizierung besiegelt Rundum-Sicherheit für Industrie-Computer

Trotz härtester Bedingungen und Dauereinsatz arbeiten die noax Industrie-Computer zuverlässig und büßen keine ihrer Funktionen ein. Durch ihr komplett geschlossenes Edelstahlgehäuse kann wirklich nichts in das Gerät eindringen. Diesen Beweis liefert der Härtetest eines unabhängigen Instituts, bei dem noax Industrie-Computer einer der härtesten Reinigungsprozesse überhaupt standhielten: Der Hochdruck- und Dampfstrahlreinigung nach der Schutznorm IP69K. …

NEWS | IT-SECURITY | TIPPS

Wie das Gesundheitswesen den Kampf um die Cybersicherheit gewinnen kann – drei Entwicklungen und vier Lösungsansätze

Nicht erst seit Covid und den jüngsten Ransomware-Attacken ist das Gesundheitswesen einer der dynamischsten Schauplätze von Cyberkriminalität Im Laufe der letzten Jahre haben sich nach Meinung von Vectra AI drei wesentliche Erkenntnisse über Cyberangriffe im Gesundheitswesen herauskristallisiert: Die wirkliche Bedrohung liegt bereits in den Netzwerken des Gesundheitswesens selbst in Form des Missbrauchs des privilegierten…

NEWS | TRENDS SECURITY | IT-SECURITY

Sicherheitsspezialisten plädieren für Vielfalt und Neurodiversität

Studie: 47 % sehen in Neurodiversität eine Strategie gegen Fachkräftemangel und blinde Flecken. Kein Zweifel: Der Mangel an IT-Sicherheits-Fachkräften und -Expertise ist dramatisch. Rund drei von zehn Cybersecurity-Spezialisten in Deutschland sagen laut einer Bitdefender-Studie einen gravierenden Effekt voraus, wenn der Mangel an Cybersecurity-Expertise für fünf weitere Jahre anhalten wird: 21 % der deutschen Befragten sagen,…

NEWS | DIGITALISIERUNG | EFFIZIENZ

Automatisierung statt Admin-Routine: Mit SAP Landscape Management Zeit und Ressourcen sparen

Systemkopien und manuelle Post-Copy-Nachbearbeitungen verschlingen in vielen Unternehmen Zeit und binden wertvolle IT-Ressourcen. Durch die Einführung von SAP Landscape Management lässt sich die Verwaltung komplexer SAP-Landschaften automatisieren und erheblich vereinfachen: Komplette Refresh-Vorgänge benötigen nur noch einen Bruchteil der bisherigen Zeit, die IT-Fachkräfte sind wieder frei für wichtige Digitalisierungsthemen. Wenn größere Unternehmen mit mehreren Standorten oder…

NEWS | TRENDS 2020 | TRENDS SECURITY | TRENDS INFRASTRUKTUR

Sicherheit in Unternehmen: 84 Prozent der Unternehmen würden gerne nur Mac-Geräte nutzen

Mehr als drei Viertel der Unternehmen, die Mac- und Nicht-Mac-Geräte parallel verwenden, halten den Mac für das sicherere Gerät. Die Covid-19-Pandemie hat eine nie zuvor gekannte Abwanderungswelle von Angestellten ins Home Office ausgelöst und Unternehmen vor die Aufgabe gestellt, auch in dezentral arbeitenden Teams die Endgerätesicherheit jederzeit zu gewährleisten. Anlässlich des Cybersecurity-Awareness-Monats Oktober befragte Jamf,…