Durch Home Office, Hybrid-Cloud-Netzwerke und unkontrollierten Datentransfer hat sich die Sicherheitslage in den meisten Unternehmen verkompliziert. Olaf Dünnweller, Senior Sales Director Central Europe bei Gigamon erklärt, warum Visibilität über die gesamte Architektur der Schlüssel zum Erfolg ist.

![]()

Herr Dünnweller, was hat sich seit Beginn des vergangenen Jahres in der Unternehmens- und Netzwerksicherheit verändert – deutlich oder fast unbemerkt?

Kurz gesagt hat Corona die Core IT ausgehebelt. Das Thema Sicherheit verschiebt sich immer mehr in den Verantwortungsbereich des Netzwerks. Die traditionelle Infrastruktur bleibt wichtig, ähnlich wie die Tools für das Security Information and Event Management (SIEM) zur Absicherung. Ebendies wird dadurch erschwert, dass Mitarbeiter im Home Office die Angriffsfläche von Unternehmen vergrößern. Zwar statten die meisten Unternehmen mittlerweile die betreffenden Mitarbeiter mit Geräten aus, die durch Endpoint-Detection-and-Response-Lösungen (EDR) gesichert sind, oder schreiben die Nutzung von virtuellen privaten Netzwerken (VPNs) vor. Doch diese Maßnahmen lösen das Sicherheitsproblem nicht vollständig.

Die Pandemie bewirkte eine radikale Veränderung, weil Legacy-Strukturen spontan mit Cloud-Systemen verheiratet wurden und so hybride Strukturen entstanden sind. Ein Großteil der Kunden begann, Daten unkontrolliert zu transferieren. Der Zugriff darauf erfolgt via Data Center, VPN, Remote, und ein Ende des Vermischens der Infrastruktur ist nicht in Sicht. Darauf sind aber die bisherigen Strukturen nicht ausgelegt. Einen Überblick über diese chaotischen Kommunikations-Layer zu bewahren, ist kaum möglich.

Olaf Dünnweller,

Senior Sales Director

Central Europe

bei Gigamon

![]()

Das klingt nach einem Problem, das eine Lösung sucht. Wie sieht diese aus?

Um die Layer miteinander zu verbinden, haben wir bereits vor zwei Jahren mit der Entwicklung von Gigamon HAWK, der ersten elastischen Visibility- und Analytics-Fabric für alle Data-in-Motion in der Hybrid Cloud, begonnen. Das war vor der Pandemie.

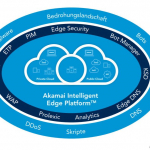

Ein Bild aus der Welt des Ingenieurwesens hilft, das Problem zu verstehen: Eine Brücke mag solide aussehen, aber wenn sie einen strukturellen Mangel hat, sieht man das Problem nicht unbedingt. Die Cloud-Infrastruktur ist komplex und wird jeden Tag komplexer. Zum einen ist die Netzwerkinfrastruktur nicht für die Cloud gemacht. Cloud-Tools sehen das Netzwerk, Container-Traffics oder nicht verwaltete Geräte nicht. Kurz gesagt: Die Netzwerk-Tools können die Cloud nicht sehen, die Cloud-Tools können das Netzwerk nicht sehen. HAWK überbrückt die Lücke, um die Cloud zu vereinfachen und zu sichern.

Selbst für digitale Vorreiter ist es nicht einfach, die notwendigen Maßnahmen zur Digitalisierung in einer zunehmend komplexeren IT-Welt umzusetzen. Insbesondere bei der Migration auf Hybrid-Cloud-Netzwerke haben viele unserer Kunden Schwierigkeiten – beflügelt von der Pandemie umso mehr, während zeitgleich die Anzahl an Cyberangriffen zunimmt. Grundsätzlich müssen IT-Teams zwischen Sicherheit und hoher Performance einen stetigen Balanceakt leisten.

Wir sprechen von der Visibility Gap mit blinden Flecken. Visibilität über die gesamte Architektur ist der Schlüssel zum Erfolg. Dort setzen also unsere Lösungen an, die HAWK erstmalig in einer einheitlichen, aber dennoch flexiblen und vor allem übersichtlichen Weise bietet. Hier arbeiten wir auch mit Technologie-Partnern wie AWS zusammen.

![]()

Wie weit sind Unternehmen in Deutschland bei der Migration in die Cloud?

Das Bild des Deutschen als »Gewohnheitstier« hat sich geändert. Das Adaptieren verschiedener Systeme hat sich innerhalb weniger Monate verdoppelt. Covid-19 hat sich als Beschleuniger der digitalen Transformation gezeigt, was aber gerade nicht heißt, dass die wegen der Beschränkungen eilig eingerichteten Home-Office-Lösungen reibungslos funktionieren. Im Gegenteil: IT-Experten sehen sich mit komplexen und wenig durchdachten Architekturen konfrontiert, die sie kaum überschauen können. Dies gilt auch für die Masse an verwendeten Geräten, die in der modernen Arbeitswelt zum Einsatz kommen. Sämtliche Devices müssen den Sicherheits- und Leistungsanforderungen des Unternehmens gerecht werden. Im ersten Schritt ist dafür Überblick zwingend notwendig.

Früher hat man gesagt: Man kommt aus der Cloud nicht mehr raus. Heute sehen wir, dass Kunden aufgrund der hohen Betriebskosten einer Cloud beginnen, ihre Daten zu reduzieren oder sie haben Angst vor einem Kontrollverlust. Sie machen sich Gedanken, ob sich das Investment lohnt und wie die Welt wohl in 10 Jahren aussieht, was vor einigen Jahren noch kein Thema war. Dennoch ist die Cloud die Zukunft und es werden immer mehr Applikationen in ihr betrieben. Wir halten eine Balance aus On-Premises- und Cloud-Lösungen für das Erzielen optimaler Effizienz geeignet.

![]()

Wie ändern sich die Anforderungen, wenn Mitarbeiter – hoffentlich bald – in die Büros zurückkehren?

Wenn bislang die Infrastruktur wegen Corona nicht verändert wurde, hat man am Ende der Pandemie eine um Jahre veraltete IT-Infrastruktur. Fährt man nur lights-on auf Erhaltungsbetrieb, gibt es einen enormen Nachholbedarf an Projekten, wenn alle Mitarbeiter zurück in die Büros kommen. Dies ist den Kunden bewusst, weshalb sie frühzeitig Anfragen stellen. Sie müssen nun intelligent handeln, indem sie den Traffic in den Netzen visualisieren, um eine bessere Performance zu erzielen, und um das, was sie haben, effizient nutzen zu können.

![]()

Und jetzt eine Fangfrage: Was kostet es, Visibility in die Cloud zu bringen?

Die Kosten der Security-Lösungen von großen Cloud-Anbietern können kleine und mittelständische Unternehmen kaum mehr bewerkstelligen. Aktuell nutzt unser Kunde BASF etwa 15 Tools großer Markttreiber, wodurch das Opex-Budget so groß wurde, dass Capex eigentlich geeigneter wäre, was aber kaum nachträglich zu ändern ist. Zudem haben sich die IT-Budgets grundsätzlich verringert. Wir sehen viele Vorteile in der Kombination von Infrastrukturen, die dann aber alle bezahlt werden müssen.

Indem Gigamons echtzeitfähige Produkte den Flow analysieren, kann überflüssiger Traffic eingespart werden. Es sind Reduktionen der Metadaten auf Paketbasis von bis zu 90 Prozent möglich, womit die Kosten für Tools signifikant sinken, da SIEM-/Splunk-Systeme volumenbasiert sind. Personenbezogene Daten werden dabei durch Slicing ausgegraut. Außerdem bietet Gigamon Transparenz über bestehende Lizenzen, sodass deren Management erleichtert wird und die Kunden die Vorteile ihrer Investments auf den ersten Blick erkennen. Letztlich sorgt reduzierter Traffic auch für Entspannung in der IT-Abteilung, wenn der ohnehin stetig wachsenden Datenmenge entgegengewirkt wird. HAWK ermöglicht durch sein Frühwarnsystem, vergleichbar mit dem Notbremsassistenten im Auto, auch Schäden schon vor ihrem Entstehen aufzudecken. Einfach gesagt: Die Lösungen von Gigamon finanzieren sich innerhalb von wenigen Monaten selbst. Wir haben einen durchschnittlichen ROI von 80 Prozent und ermöglichen ein autarkes Upgrade, was die Downtime verringert. Diese Art, intelligent mit Daten umzugehen, erweist sich für unsere Kunden als Wettbewerbsvorteil.

![]()

Welche Schlüsse ziehen Sie als Technologie-Anbieter aus den Herausforderungen Ihrer Kunden?

Da wir stets in engem Kontakt mit unseren Kunden stehen, haben wir gemeinsam bestehende Schwierigkeiten identifiziert. Damit können wir sicherstellen, dass unsere Lösungen maßgeschneidert sind und dort ansetzen, wo reale Probleme existieren. Unsere Marktbegleiter haben sich etwa stark auf Core-Package-Broking und die Aggregation von Daten beschränkt. Im Rahmen eines umfassenden Modernisierungsprozesses haben wir erkannt, dass die Zukunft im Cloud Computing liegt und sich der Trend schon seit langem weg von reinen On-Premises-Infrastrukturen bewegt. Die Gigamon aus dem Bereich Service-Provider und Telekommunikation, die es früher gab, gibt es heute nicht mehr: Wir haben einen kompletten Wandel in den Enterprise-Bereich gewagt und verfahren ganz nach unserem Motto: »Run Fast, Stay Secure, Innovate«. Persönlich bin ich sehr froh, ein Teil dieser Reise zu sein. Mit HAWK wird das eine Rakete!

Herr Dünnweiler, vielen Dank für das aufschlussreiche Gespräch.

Illustration: © fran_kie/shutterstock.com, Foto: © Gigamon

58 Artikel zu „Visibility“

NEWS | CLOUD COMPUTING | VERANSTALTUNGEN

Cloud Visibility: Das A und O einer sicheren Zukunft der IT-Struktur

Woran merkt man, wie sehr die Welt, insbesondere die technische Welt, sich im Wandel befindet? Daran, dass Innovationen wie 5G und autonomes Fahren keine Themen für Nerds sind, dass auch sehr traditionelle Unternehmen den Wechsel ins Home-Office ermöglicht haben, dass das »New Normal« neben Herausforderungen auch Chancen gebracht hat. Insbesondere NetOps-Teams stehen unter Druck, mit den neuen und durchaus erheblichen Auswirkungen auf das Netzwerk umzugehen und ihren Beitrag zur strategischen Unternehmens-IT beizusteuern.

NEWS | PRODUKTMELDUNG

Smarter arbeiten mit Dokumenten

Zertifizierter Konnektor vereinfacht die Verknüpfung von Dokumentenmanagement mit Low-Code-Tools für die Prozessautomation von Workflows und Geschäftsanwendungen. Mit einem speziellen Konnektor für Microsoft Power Automate vereinfacht der ECM- und Dokumentenmanagement-Spezialist Kendox das Automatisieren von Routineaufgaben beim Bearbeiten und Speichern von Dokumenten. Der »Kendox Power Automate Konnektor« erlaubt die Verknüpfung der Dokumentenmanagement-Lösung »Kendox InfoShare« mit Office…

NEWS | CLOUD COMPUTING | PRODUKTMELDUNG

Neues Startup-Programm der ADN

Gründer-Kampagne der ADN in Zusammenarbeit mit Microsoft verspricht Erfolg im Cloud-Geschäft – von Anfang an. Gründer können jetzt vom gewaltigen Wachstum des Cloud-Business im vergangenen Jahr profitieren. Allerdings nur, wenn sie ihr Geschäft krisenresilient, zukunfts- und wettbewerbsorientiert aufstellen. Gut gelingen kann das Hand in Hand mit erfahrenen Experten wie den Cloudspezialisten der ADN, die…

TRENDS 2021 | NEWS | TRENDS CLOUD COMPUTING

Studie: Fertigungsunternehmen verlagern ihre IT zunehmend in die Cloud

Viele Fertigungsunternehmen haben ihre IT-Infrastruktur bereits komplett oder teilweise in die Cloud verlagert. Die größten Hindernisse bei der Migration in die Cloud sind Bedenken wegen der Performance und der mangelnden Integration von Altsystemen. Für die Studie wurden im Auftrag von NiceLabel 300 IT-Leiter von Fertigungsunternehmen in Deutschland, Frankreich, Großbritannien und den USA befragt.…

NEWS | CLOUD COMPUTING | PRODUKTMELDUNG | WHITEPAPER

Logicalis GmbH: Mit der Production Ready Cloud Platform schnell und sicher in die Cloud

Cloud-Baukasten ermöglicht zügige und sichere Implementierung der Azure Cloud. Logicalis, internationaler Anbieter von IT-Lösungen und Managed Services, hat mit der Production Ready Cloud Platform (PRCP) einen standardisierten Cloud-Baukasten entwickelt, mit dem Unternehmen den Weg in die Cloud zuverlässig und strukturiert beschreiten können. »Beim Weg in die Cloud gibt es viele Aspekte zu berücksichtigen. Viele Projekte…

NEWS | KOMMENTAR

Microsofts Versprechen? Eine Nebelkerze

Statement von Tobias Gerlinger, CEO und Managing Director von ownCloud in Nürnberg. Am Donnerstag, den 6. Mai 2021, hat Microsoft angekündigt, dass bis Ende 2022 künftig im Rahmen des Programms »EU Data Boundary« die technischen Voraussetzungen geschaffen werden sollen, dass Daten von EU-Unternehmen und -Regierungen nicht mehr die EU verlassen müssen. Doch so lobenswert die…

AUSGABE 3-4-2021 | NEWS | LÖSUNGEN | SERVICES

Threat Hunting – Auf der Jagd nach Pyramidion

NEWS | E-COMMERCE | MARKETING | TIPPS

Customer Journey: Markentreue ist out, Kundenerlebnis ist in

Der Trend geht zum Kundenerlebnis. Auf diese Veränderung müssen Unternehmen reagieren – mit einer strategisch angelegten Customer Journey. Wie B2B-Unternehmen diese Reise in nur fünf Etappen bewerkstelligen, erklärt ein Digital-Dienstleister. Die traditionell enge Beziehung zwischen Kunde und Marke ist in den vergangenen Jahren deutlich schwächer geworden. Dafür sind mehrere Faktoren verantwortlich: Kaum ein…

NEWS | KÜNSTLICHE INTELLIGENZ | STRATEGIEN | TIPPS

Damit KI-Projekte ans Ziel kommen: Zehn Gebote gegen die Proof-of-Concept-Hölle

Am Anfang ist die Euphorie – und die ist meistens groß. Vor dem Start eines KI-Projekts erreichen die Erwartungen ungeahnte Höhen, nach einigen Wochen oder Monaten folgt dann die Ernüchterung. Am Ende steht nicht die erhoffte revolutionäre Verbesserung der eigenen Prozesse oder die zündende neue Serviceidee, sondern ein Proof of Concept (PoC). Diese Evaluation zeigt,…

NEWS | BUSINESS PROCESS MANAGEMENT | INFRASTRUKTUR

Havarie im Suezkanal: Verspätungen von 25 bis 60 Tagen bei elektronischen Vorprodukten

Das Containerschiff Ever Given, das seit dem 23. März den Suezkanal blockiert hat, ist frei. Im Kanal nimmt der Schiffsverkehr wieder Fahrt auf. Obwohl sich die Staus im Roten Meer und im Mittelmeer langsam auflösen, sind die Auswirkungen auf den Welthandel beträchtlich, ist der Suezkanal doch das Nadelöhr weltweiter Transportrouten. Shippeo, Anbieter für Real…

NEWS | TRENDS SERVICES | SERVICES

Auswirkungen der Pandemie: Deutsche Service Provider verzeichnen massiven Nachfrageanstieg

Nachfrage, Arbeitsabläufe und geplante Investitionsabsichten deutscher Kommunikationsdienstleister erleben durch Auswirkungen von Covid-19 weitreichende strategische Anpassungen. Eine aktuelle, international durchgeführte Umfrage von A10 Networks offenbart diverse Anpassungen in der Strategie von Kommunikationsdienstleistern aus Deutschland und dem EMEA-Raum. Durch den besonderen Fokus auf die Auswirkungen höherer Netzwerkauslastungen aufgrund der Corona-Pandemie gewinnen die Untersuchungsergebnisse zusätzlich an Relevanz und…

TRENDS 2021 | NEWS | BUSINESS | TRENDS INFRASTRUKTUR

Europäische Unternehmen müssen ihre Digitalisierungsinitiativen nachbessern

Laut NTT-Studie sehen viele Firmen die Pandemie als Chance, neue Marktpotenziale zu erschließen. Ein Jahr nach Pandemiebeginn haben Unternehmen einen großen Wandel durchlaufen, um so ihre Widerstandsfähigkeit zu stärken, ihre Agilität zu erhöhen und ihre Effizienz zu steigern. Das ist ein zentrales Ergebnis des Global Managed Services Report 2021, den NTT Ltd. veröffentlicht hat [1].…

NEWS | PRODUKTMELDUNG

Gigamon launcht Hawk: Kooperation mit AWS zur Vereinfachung der Cloud-Einführung

Hawk, die branchenweit erste elastische Visibility Fabric für alle Data-in-Motion, schließt die kritische Cloud-Visibility-Lücke. Die Komplexität der IT ist durch die jüngste Beschleunigung der digitalen Transformation exponentiell gewachsen. Das hat zu einer Lücke in der Sichtbarkeit der zugrunde liegenden hybriden Infrastruktur geführt. Diese Lücke besteht, da Netzwerk-Tools keine Sichtbarkeit des Cloud-Verkehrs bieten und Cloud-Tools keine…

NEWS | IT-SECURITY | WHITEPAPER

Sicherheitsstrategie: Abwehr der zehn größten Risiken

Zuerst einmal machen wir Schluss mit einem häufigen Missverständnis hinsichtlich der Open Web Application Security Project (OWASP) Top 10: Auch wenn einige Sicherheitsanbieter dies behaupten, es handelt sich dabei nicht um eine Checkliste von Angriffsvektoren, die Sie mit einer Web Application Firewall (WAF) blockieren können. Kommen wir nun zu Ihrer Strategie. Was genau benötigen Sie,…

NEWS | PRODUKTMELDUNG

Tesisquare schliesst Partnerschaft mit Tracking-Anbieter Shippeo für Sendungsverfolgung in Echtzeit

Shippeo, der europäische Marktführer für Echtzeit-Transportsichtbarkeit kooperiert mit TESISQUARE, einem führenden Anbieter für Supply-Chain-Execution-Anwendungen, um das Leistungsspektrum des TESISQUARE Transport Management Systems (TMS) mit neuen Real-Time Transportation Visibility (RTTV)-Funktionen weiter auszubauen. TESISQUARE genießt das Vertrauen anspruchsvoller Kunden. Mit dem Finger am Puls der Logistikbranche sucht der Lösungsanbieter daher ständig nach neuen Trends, um sein…

NEWS | IT-SECURITY | TIPPS

Menschen sind der wichtigste Faktor zur Prävention und Abwehr von Cyberattacken

Kommissar Threat Hunter Keine Cyber-Security kann jeden Angriff abwehren und jede Lücke schließen. Dabei setzen viele Organisationen auf immer ausgefeiltere Abwehrtechnologien. Doch wie so häufig sind die Angreifer der IT-Sicherheit einen Schritt voraus – denn sie kennen die Abwehrtools selbst in- und auswendig und kennen somit jedes auch noch so kleine Schlupfloch. Technologie allein genügt…

NEWS | PRODUKTMELDUNG

Schlanke Cloud-Lösungen für Start-ups und Mittelstand

Die noris network AG baut ihre Cloud-Kompetenzen zügig weiter aus und übernimmt mit sofortiger Wirkung 100 Prozent der Anteile der Wavecon GmbH mit Sitz in Fürth. Das Team der Wavecon gilt als erfahrener IaaS-Anbieter und nutzt bereits seit vielen Jahren die Hochsicherheitsrechenzentren der noris network für seine Cloud-Dienste. Die Fürther Open-Source-Spezialisten sollen mit gleicher Mannschaft…

NEWS | EFFIZIENZ | INFRASTRUKTUR | LÖSUNGEN | RECHENZENTRUM | AUSGABE 1-2-2021

Wie Rechenzentren helfen, eine nachhaltige IT-Infrastruktur zu schaffen – Auf dem Weg zur grünen Digitalisierung

Nachhaltigkeit blieb auch im von der Covid-19-Pandemie geprägten Jahr 2020 ein zentrales Thema in der digitalen Wirtschaft, gilt es doch weiterhin, die globale Klimakrise effektiv einzudämmen. Im Zuge der Pandemie beschleunigt sich die Digitalisierung zunehmend. Gleichzeitig setzen viele Unternehmen in ihren Nachhaltigkeitsstrategien ambitionierte Ziele, die sich auch im Handeln von Rechenzentrumsbetreibern widerspiegeln.

NEWS | BUSINESS

Warum E-Learning nicht nur im Krisenmodus sinnvoll ist und wie der Einstieg optimal gelingt

Die Nutzung von E-Trainings und E-Learning-Angeboten hat in den letzten Jahren stetig zugenommen. So verzeichnete die Branche laut mmb Branchenmonitor schon in 2018 ein deutliches Umsatzplus von vierzehn Prozent gegenüber dem Vorjahr. In der Covid-19-Krise hat sich die Nachfrage noch einmal um 50 % erhöht, da Präsenzveranstaltungen nicht stattfinden können. Die Auswahl von Anbietern und…

NEWS | STRATEGIEN | WHITEPAPER

Whitepaper: Mit moderner Archivierung Kosten sparen

Whitepaper über innovative Archivierungskonzepte sowie die Reduktion von Datengräbern, Speicherkapazitäten und Kosten. Der Archivierungsexperte KGS Software teilt seine Expertise in Form eines kostenlosen Whitepapers mit der Öffentlichkeit. Interessenten können das E-Book »Archivierung heute« ab sofort unter https://bit.ly/3rOZQ0F downloaden. Die Archivierung gehört zu den weniger beliebten Aufgaben der IT-Administratoren; vielfach befindet sie sich sogar »im…

NEWS | PRODUKTMELDUNG

leogistics und VEROO schließen strategische Partnerschaft und binden über 200 Telematiksysteme in die myleo / dsc ein

leogistics- und VEROO-Kunden profitieren von kontinuierlich wachsendem Telematikservice für flächendeckendes Lkw-Echtzeittracking in Europa. Die leogistics GmbH, ein global agierender Plattform- und Softwareanbieter sowie Beratungshaus in den Bereichen Supply Chain Management, Transportmanagement, Lager- und Hoflogistik, und VEROO, Anbieter von hoch performanten Cloud-Services für Predictive Transport Visibility, bilden im Bereich Tracking & Tracing für Lkw eine strategische…

NEWS | INFRASTRUKTUR | KÜNSTLICHE INTELLIGENZ

Die Supply Chain der Zukunft ist intelligent

Gabriel Werner, Vice President EMEA Solutions Advisory bei Blue Yonder, zu den wichtigsten Trends in produzierenden Unternehmen und ihren Supply Chains. Disruption von Lieferketten durch die Pandemie – diese Worthülse kann langsam niemand mehr hören. Fertigungsstraßen standen still und die Frage nach präventiven Maßnahmen kam auf. Der Digitalisierungsschub des vergangenen Jahres wird sich auch…

TRENDS 2021 | NEWS | TRENDS CLOUD COMPUTING | CLOUD COMPUTING

Cloud-Prognose für 2021: Mehr Multi-Cloud, mehr Sicherheit und höhere Kosten

Die Covid-19-Pandemie hat den Zeitplan für den Übergang in die Cloud für viele Unternehmen beschleunigt. Die Ausfälle bei vielen der größten Cloud-Service-Provider und die jüngsten Hacker- und Ransomware-Angriffe zeigen jedoch die Herausforderungen in Bezug auf Verfügbarkeit, Skalierbarkeit und Sicherheit von Cloud-Umgebungen. Für das Jahr 2021 prognostiziert Radware 5 wesentliche Trends: Fortgesetzte Investitionen in Cloud-Migration…

NEWS | FAVORITEN DER REDAKTION | IT-SECURITY

Stärke hat tiefe Wurzeln: Ein halbes Jahrhundert Cybersicherheit – und wie man von den Errungenschaften am besten profitiert

Cybersicherheitsunternehmen sind in Zeiten wie diesen vorne mit dabei. In Zusammenarbeit mit Behörden, Finanzdienstleistern/Banken und Unternehmen aus dem Bereich kritische nationale Infrastrukturen bekommen Sicherheitsexperten einiges zu sehen – Gutes wie weniger Gutes. APT-Gruppen starten Angriffe, die im wahrsten Sinne des Wortes »alle Lichter löschen« können oder ein politischer Akt der Verwüstung kommt als harmlos aussehende…

NEWS | BLOCKCHAIN | BUSINESS PROCESS MANAGEMENT | FAVORITEN DER REDAKTION | INFRASTRUKTUR

Turbo für die Lieferkette: Cloud und KI befeuern Supply Chain Management 4.0

Vom Einkauf bis zur automatisierten Lieferantenzahlung: Smarte Technologien unterstützen beim Umbau veralteter Supply-Chain-Strategien. Die Lieferkette im digitalen Wandel: Immer mehr Unternehmen erkennen, dass sie ihre Supply-Chain-Abläufe transformieren müssen, um sich zukunftsstark und modern aufzustellen. Viele scheuen aber auch die große Komplexität, die mit einem derartigen Vorhaben einhergeht. Betroffen sind alle Branchen und Geschäftsfelder, auch wenn…

NEWS | IT-SECURITY | STRATEGIEN

Mehr Zusammenarbeit in Sachen Cybersecurity – Kooperation ist der Schlüssel zum mehr IT-Sicherheit in unsicheren Zeiten

Die Ereignisse der letzten Monate haben die CISOs und die IT-Sicherheitsteams unter enormen Druck gesetzt, nach einer Ausweitung der Fernarbeit ihre Netzwerke angemessen zu schützen. Für Unternehmen, die bereits Maßnahmen für die Heimarbeit ihrer Belegschaft eingeführt haben, stellt dies möglicherweise keine Herausforderung dar. Für andere, die daran gewöhnt sind, Maschinen zu überwachen, zu steuern und…

NEWS | IT-SECURITY | SECURITY SPEZIAL 7-8-2020

Endpoint-Management- und Security-Plattform – Wenn IT-Resilience zum Risikofaktor wird

NEWS | IT-SECURITY | VERANSTALTUNGEN

Warum es sich lohnt die eigene IT-Sicherheitsinfrastruktur regelmäßig selbst zu hacken

Sicherheit ist niemals statisch – mit immer neuen Cyber-Angriffen, Fehlkonfi-gurationen und diversen Security Tools entwickeln sich ständig neue Heraus-forderungen für die Netzwerksicherheit. Wie können Sie die Kontrolle über diese sich ständig ändernde Bedrohungslandschaft erreichen? Die beste Möglichkeit besteht darin, Ihre eigene Infrastruktur zu testen, bevor Hacker dies tun. Wie Sie Hacker-Angriffen, früheren Vorfällen und Cyber-Angriffen…

NEWS | IT-SECURITY | LÖSUNGEN | SERVICES | STRATEGIEN

IT-Sicherheit im ewigen Wettlauf mit der dunklen Seite der Macht

Mit Abwehrmaßnahmen auf Netzwerkebene neue Formen von Cyberattacken abwehren. IT-Sicherheitsexperten in Unternehmen befinden sich im ewigen Wettlauf mit der dunklen Seite der Macht, wenn es um die Sicherheit ihrer Daten und Assets geht. Die Diversifizierung und Komplexität von Cyberbedrohungen haben ihr Aufgabenfeld unabhängig von Größe und Branche dramatisch erweitert. Aufgeben gilt nicht. Was hilft, ist…

NEWS | IT-SECURITY | KOMMUNIKATION

E-Mail-basierte Bedrohungen treffen Organisationen dort, wo es sehr schmerzt – beim Geld

Trotz einer Vielzahl an neuen Kommunikationstechnologien steht die altbewährte E-Mail sowohl bei Unternehmen als auch Privatpersonen immer noch hoch im Kurs. Sei es für einfache Nachrichten, Newsletter oder internen Unternehmensdaten. Schätzungen zufolge wurden im Jahr 2019 täglich rund 293,6 Milliarden E-Mails versendet. Ein Großteil davon ist allerdings Spam. Die Varianten sind zahlreich – vom nigerianischen…

NEWS | INFOGRAFIKEN | IT-SECURITY | TIPPS | WHITEPAPER

Analyse eines Cyberangriffs – die Bankenattacke der Carbanak-Gruppe im zeitlichen Verlauf

Experten der Bitdefender-Labs ist es gelungen, den zeitlichen Verlauf eines Angriffs der Carbanak-Gruppe vollständig zu rekonstruieren. Opfer war eine osteuropäische Bank. Die Rekonstruktion aller Aktivitäten der Attacke liefert wertvolle Erkenntnisse für die Sicherung kritischer Infrastrukturen und zeigt die Bedeutung von Endpoint-Security-Maßnahmen auf. Während die Infiltrierung des Netzwerks bereits nach 90 Minuten abgeschlossen war, bewegten sich…

NEWS | TRENDS SECURITY | BUSINESS PROCESS MANAGEMENT | DIGITALISIERUNG | EFFIZIENZ | IT-SECURITY | KOMMUNIKATION | LÖSUNGEN | SERVICES | STRATEGIEN | TIPPS

Erfolgsfaktoren für Security-Manager

Die gestiegenen Anforderungen haben eine lähmende Wirkung auf Security-Manager. Wie können Security-Manager wieder handlungsfähig werden? Relevant sind hierbei insbesondere folgende Fragen: Was besitzt Priorität? Auf welche Herausforderung könnte man stoßen? Was ist machbar? »Schon wenige Key-Practices können dazu beitragen, Herausforderungen zu meistern,« erklärt Katell Thielmann, Research Vice President bei Gartner. »Zuerst ist es wichtig,…

NEWS | CLOUD COMPUTING | INFRASTRUKTUR | IT-SECURITY | RECHENZENTRUM | SERVICES | AUSGABE 11-12-2017

Cloud Access Security Broker – Neue Wege für Datensicherheit in der Cloud

In der globalen und digitalisierten Arbeitswelt nimmt das Arbeiten mit Cloud-Lösungen stetig zu. Doch sensible Daten von Unternehmen und Behörden sind in der »Public Cloud« mit herkömmlichen Kontrollen wie etwa der Passwortabfrage nicht ausreichend vor dem Zugriff Dritter geschützt. Eine Verschlüsselung wiederum erschwert das Arbeiten mit den Dokumenten. Hier braucht es einen Ansatz, der Sicherheit und Transparenz miteinander verbindet.

NEWS | TRENDS SECURITY | TRENDS INFRASTRUKTUR | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | INFRASTRUKTUR | IT-SECURITY | SERVICES

IT-Experten besorgt über die Daten- und Anwendungssicherheit in Cloud-Umgebungen

Daten- und Anwendungssicherheit sowie die Sichtbarkeit des Datenverkehrs sind die größten Probleme beim Einsatz von Public Clouds. Dies ist das Ergebnis einer Umfrage bei über 350 IT-Professionals in Unternehmen mit mehr als 1.000 Mitarbeitern, die in erster Linie für Cloud-Implementierungen und deren Management verantwortlich [1]. Danach machen sich über 90 Prozent der Befragten Sorgen um…

NEWS | CLOUD COMPUTING | DIGITALISIERUNG | IT-SECURITY | KOMMUNIKATION | ONLINE-ARTIKEL | RECHENZENTRUM | SERVICES | TIPPS

Hochsicherheits-CASB: Neue Wege für Datensicherheit in der Cloud

In der globalen und digitalisierten Arbeitswelt nimmt das Arbeiten mit Cloud-Lösungen stetig zu. Doch sensible Daten von Unternehmen und Behörden sind in der »Public Cloud« mit herkömmlichen Kontrollen wie etwa der Passwortabfrage nicht ausreichend vor dem Zugriff Dritter geschützt. Eine Verschlüsselung wiederum erschwert das Arbeiten mit den Dokumenten. Hier braucht es einen völlig neuen Ansatz…

TRENDS 2020 | NEWS | TRENDS SECURITY | TRENDS 2017 | IT-SECURITY | SERVICES

Vier Faktoren verändern den Markt für Security-Software

Der Markt für Security-Software verändert sich dramatisch. Das IT-Research- und Beratungsunternehmen Gartner hat die vier treibenden Kräfte hinter der Umwälzung identifiziert: die zunehmende Nutzung von Advanced Analytics, deutlich größere IT-Ökosysteme, die wachsende Akzeptanz von Software as a Service (SaaS) und die Aussicht auf strengere Regulierung und drohende Strafen. Diese Faktoren bringen Unternehmen dazu, neu über…

NEWS | IT-SECURITY | LÖSUNGEN | AUSGABE 5-6-2017

IT-Compliance durch Aufzeichnung des Datenverkehrs – Kein Rätselraten mehr über Netzwerkdaten

Die Liste der Anforderungen an die IT-Compliance wird länger: Neue Gesetze, wie die EU-Datenschutz-Grundverordnung (DSGVO) oder die Richtlinie 2014/65/EU (MiFID II) zur Regulierung der Märkte für Finanzinstrumente, sowie interne Vorgaben stellen neue Herausforderungen an die IT-Compliance. Um diese zu bewältigen, ist es unerlässlich, seine Unternehmensdaten genau zu kennen. Doch das ist leichter gesagt als getan.

Eine Aufzeichnung des Datenverkehrs führt zu mehr Transparenz und trägt wesentlich zu einer höheren IT-Compliance und damit auch zu einer besseren IT-Sicherheit bei.

NEWS | CLOUD COMPUTING | DIGITALE TRANSFORMATION | INFRASTRUKTUR | RECHENZENTRUM | SERVICES | AUSGABE 3-4-2017

Multi-Cloud-Architekturen erfordern Multi-Cloud-Management – Wegbereiter des digitalen Wandels

Die digitale Transformation betrifft Unternehmen jeder Größe und Branche sowie deren Geschäftsmodelle. Um die Digitalisierung voranzutreiben, bedarf es eines flexiblen Zusammenspiels von bestehenden, lokal implementierten sowie Cloud-basierten Lösungen. Sogenannte Cloud-Management-Plattformen helfen, die damit einhergehende Komplexität zu beherrschen, und erhöhen die Transparenz.

NEWS | TRENDS SECURITY | BUSINESS | TRENDS 2017 | IT-SECURITY

Früherkennung und Bekämpfung sind die Top-Prioritäten von Unternehmen im Bereich Security für das Jahr 2017

Weltweite Ausgaben für Informationssicherheit werden im Jahr 2017 90 Milliarden US-Dollar betragen. Laut dem IT-Research und Beratungsunternehmen Gartner werden Unternehmen ihre Strategie im Bereich Informationssicherheit im Jahr 2017 ändern. Sie werden sich von einer reinen Prävention abwenden und sich dabei mehr auf Früherkennung und Bekämpfung konzentrieren. Die weltweiten Ausgaben für Informationssicherheit werden im Jahr 2017…

NEWS | BUSINESS PROCESS MANAGEMENT | DIGITALISIERUNG | TRENDS SERVICES | TRENDS 2016 | SERVICES | STRATEGIEN

Ranking der Top 25 Unternehmen 2016 im Bereich Healthcare Supply Chain

Das IT-Research und Beratungsunternehmen Gartner hat zum achten Mal in Folge sein jährliches Healthcare Supply Chain Top 25 Ranking bekanntgegeben. Das Ranking nimmt Unternehmen entlang der gesamten Healthcare-Wertschöpfungskette auf, die als führende Unternehmen die Lebensqualität zu wirtschaftlich tragbaren Kosten verbessern. »Führungskräfte im Healthcare-Bereich realisieren gerade, dass ein patienten- und nachfrageorientiertes Konzept darin besteht, die Wertschöpfungskette…