Innovationen der Zero-Trust-Exchange-Plattform, Ressourcen und Best Practises überwinden die Hürden der Einführung von Zero Trust und beschleunigen die digitale Transformation.

Zscaler, Anbieter von Cloud-Sicherheit, kündigt Innovationen für die Zscaler Zero-Trust-Exchange-Plattform an und rundet das Portfolio durch neue Angebote zur Sicherung digitaler Unternehmen ab. Neue Sicherheitslösungen, Ressourcen für IT-Führungskräfte sowie Implementierungsleitfäden zur Beschleunigung der Zero-Trust-Adaption werden vorgestellt, die die Grundlage der IT-Sicherheit für Cloud-orientierte Unternehmen neu definieren. Die Kombination dieser Angebote bietet einen ganzheitlichen Ansatz zur Sicherung moderner Organisationen und unterstützt diese in ihrer Wettbewerbsfähigkeit.

Neue Sicherheitslösungen setzen auf der Zero-Trust-Plattform auf

Laut Studien gehen 77 Prozent der IT-Sicherheitsteams davon aus, dass sie zu einem hybriden Arbeitsmodell [1] übergehen werden, wodurch der Bedarf an fortschrittlichen Sicherheitslösungen steigt. Drei Neuerungen der Zero-Trust-Exchange-Plattform helfen Sicherheitsteams bei der Einführung von Zero-Trust-Konzepten in jedem digitalen Unternehmen, erhöhen den sicheren Web-Zugang und vereinfachen die Einführung von Zero-Trust-Richtlinien erheblich.

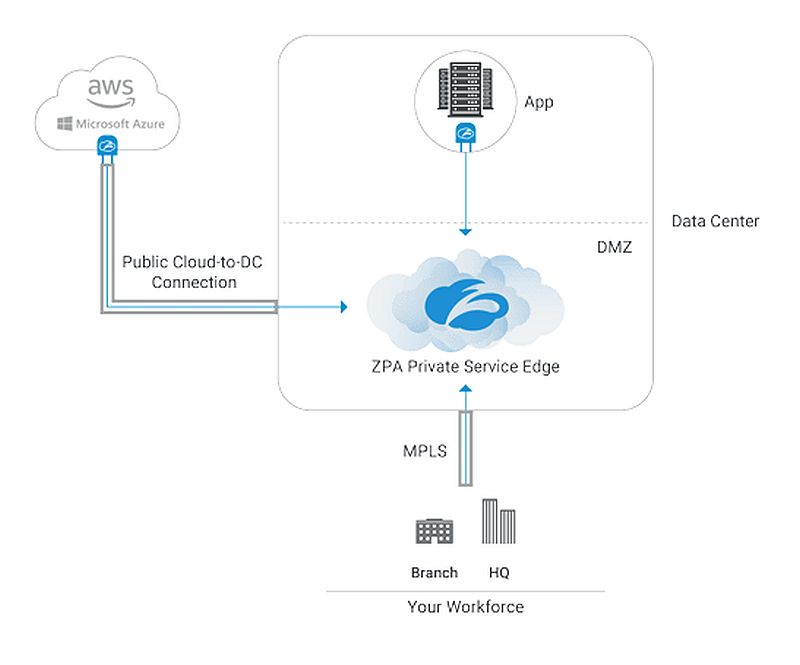

- On-Premises-Ausdehnung von Cloud-native Zero Trust – Die neue Zscaler ZPA Private Service Edge Software macht ZPA zur einzigen Cloud-nativen Lösung, die sowohl Cloud- als auch On-Premises-Umgebungen abdeckt. ZPA Private Service Edge wird beim Kunden gehostet und von Zscaler verwaltet, um User sicher mit ihren privaten Anwendungen zu verbinden und beseitigt damit die Notwendigkeit einer Netzwerksegmentierung. Das macht ZPA Private Service Edge zur Lösung für On-Premises-Umgebungen und alle Standorte, die Herausforderungen beim Internetzugang haben. PSE brokert die Verbindung zwischen Usern vor Ort und latenzempfindlichen Anwendungen und führt damit zu höherer Performanz. Gleichzeitig wird die Komplexität für Netzwerkadministratoren verringert und zur Risikominimierung der Kompromittierung von Geschäftsdaten beigetragen. ZPA Private Service Edge ist ab sofort verfügbar.

- Minimierung web-basierter Angriffe und Datenlecks durch Browser Isolation – Ein Großteil der externen Angriffe auf User wird über den Webbrowser als Einfallstor durchgeführt. Die neue, integrierte Lösung Cloud Browser Isolation stellt eine isolierte Browser-Sitzung her, die es den Usern ermöglicht, auf jede beliebige Webseite im Internet zuzugreifen, ohne dass sensible Daten auf das lokale Gerät oder das Unternehmensnetzwerk gelangen. Die Benutzer greifen niemals direkt auf aktive Webinhalte zu, wodurch die Übertragung von Schadcode verhindert wird. Cloud Browser Isolation ermöglicht ein sichereres Web-Erlebnis und sorgt dafür, dass Ransomware oder Angriffe zur Datenexfiltration keinen Einfluss auf die Endgeräte der Benutzer nehmen können.

- Vereinfachung von Sicherheitsrichtlinien durch Automatisierung – Neue APIs erstellen automatisch Richtlinien für neu entdeckte Services und entziehen Benutzern den Zugriff basierend auf Zeiteinstellungen. Erweiterungen im Maschinellen Lernen (ML) ermöglichen die automatische Segmentierung von Anwendungs-Workloads. Diese Neuerung verkürzt die Zeit für das Einrichten von Richtlinien und vereinfacht Mikrosegmentierung.

Die digitale Transformation geht mit grundlegenden Veränderungen des Geschäftsbetriebs für moderne Unternehmen einher. Dieser seismische Wandel wurde durch die Umstellung auf Cloud-basierte SaaS-Modelle und das Internet als neues Unternehmensnetzwerk beschleunigt – und hebt damit 30 Jahre IT-Netzwerk- und Sicherheitsprinzipien aus den Angeln. Die direkte Internet-Anbindung für den Zugriff auf Cloud-Anwendungen und Workloads hat den Informationsfluss ›demokratisiert‹ und die Agilität von Unternehmen verbessert. Zeitgleich wurde die »Castle-and-Moat«-Sicherheitsarchitektur zerstört und Unternehmen haben Malware-Akteuren neue Angriffsflächen geboten, die für großangelegte Sicherheitszwischenfälle ausgenutzt wurden.

Zero Trust beginnt mit der Überprüfung der Benutzeridentität in Kombination mit der Richtlinienumsetzung auf Basis kontextbezogener Daten, wie Gerät, Applikation und Inhalten für den direkten Zugriff auf autorisierte Anwendungen und Ressourcen. Dies bedeutet, dass keine Entität (Benutzer oder Anwendung) von Natur aus vertrauenswürdig ist. Die Zscaler Zero Trust Exchange Plattform basiert auf drei Grundprinzipien und sichert darauf aufbauend die Cloud durch die direkte Verbindung von Usern mit autorisierten Anwendungen.

- Verbindung von Benutzern und Anwendungen mit Ressourcen, nicht mit dem Unternehmensnetzwerk. Dies verhindert die laterale Bewegung von Malware im Netzwerk und reduziert Sicherheits- und Geschäftsrisiken.

- Anwendungen für das Internet unsichtbar machen. Durch die Zero Trust Exchange Plattform werden Anwendungen geschützt und sind daher nicht sichtbar, wodurch die Angriffsfläche eliminiert wird.

- Verwendung einer Proxy-Architektur für die Content-Überprüfung anstelle einer Passthrough-Firewall. Die einzige Möglichkeit für eine effektive Abwehr von Cyber-Bedrohungen und zugleich einen wirksamen Datenschutz besteht in Content-Überprüfung inklusive verschlüsselter Datenströme und der Durchsetzung von Richtlinien auf allen Systemen, bevor der Datenverkehr seinen Bestimmungsort erreicht.

Aufwertung der Rolle von IT-Führungskräften und Wissensvermittlung

- Das neue Forum REvolutionaries ist eine Online-CXO-Community für IT-Führungskräfte, das Wissen und Techniken rund um Zero-Trust-Strategien vermittelt und den Austausch innerhalb der Community über Events fördert. Damit sind Führungskräfte in der Lage, den Status der eigenen digitalen Transformation zu bewerten und Projekte voranzutreiben.

- Um IT-Experten in Best Practices über das eigene Zero Trust Portfolio zu schulen, hat Zscaler die Zero Trust Academy ins Leben gerufen. Dieses Zertifizierungsprogramm ist rund um die Wissensvermittlung für den sicheren Zugriff auf private Applikationen, SaaS-Anwendungen und das Internet aufgebaut worden.

Validierte Designs und Blueprints erleichtern Zero Trust-Implementierungen

- Der Weg zu Zero Trust – Zscalers Zero Trust Ökosystem an Technologiepartnern macht es IT-Spezialisten einfacher, ihre Legacy-Sicherheitsmodelle zu modernisieren. Neue, gemeinsam validierte Entwürfe liefern die Blaupausen mit Anleitungen für Sicherheitsarchitekten, wie die schnelle Einführung einer Zero-Trust-Architektur gelingt. Zum Zscaler Zero Trust Ökosystem zählen globale Partner, wie Microsoft, SailPoint, Ping Identity, Okta, CrowdStrike, VMware CarbonBlack, SentinelOne, Splunk und IBM Security für die Bereiche Identitätsmanagement, Endpoint Sicherheit und Sicherheits-Operations.

»Die beschleunigte Akzeptanz der digitalen Transformation im Zusammenspiel mit einer Belegschaft, die von überall aus arbeitet, hat die Schleusen für zielgerichtete Cyberattacken geöffnet. Sicherheitsverantwortliche kämpfen täglich mit den Herausforderungen von verwalteten und nicht-verwalteten Endgeräten und Identitäten, Strömen an ungefilterten Daten und der Komplexität der Verwaltung des Zugriffs auf geschäftskritische Anwendungen,« so Amol Kulkarni, Chief Product Officer bei CrowdStrike. »Crowdstrikes Zero Trust Assessment bietet eine kontinuierliche Bewertung zum Status der Gerätesicherheit in Echtzeit und die nahtlose Integration von Zscaler mit ZTA liefert einen identitätsbasierten und datenzentrischen Ansatz für den dynamischen und konditionalen Zugriff auf Anwendungen. Die Integration bietet Kunden eine ganzheitliche Zero Trust-Lösung, die Daten, Menschen, Geräte, Workloads und Netzwerke umspannt.«

»Ein Cloud-natives Zero Trust Modell wird zur Voraussetzung für Unternehmen mit einer Cloud-first Strategie,« so Sendur Sellakumar, CPO und SVP Cloud bei Splunk. »Splunk und Zscaler haben gemeinsam Design Guides und zuverlässige Produktintegrationen entwickelt, die IT Sicherheitsteams dabei unterstützen Angriffe zu erkennen und zu verhindern, Risiken und Richtlinien dynamisch zu überwachen und die Reaktion auf Bedrohungen im Einklang mit Zero Trust Best Practises beschleunigen.«

492 Artikel zu „Zero Trust“

NEWS | IT-SECURITY | STRATEGIEN

Zero Trust – Ein Konzept auf dem Prüfstand

Unternehmen sollten nicht automatisch allem und allen in ihrem Netzwerk vertrauen – vom Benutzer bis hin zu sämtlichen Anwendungen. Das Zero-Trust-Konzept verlangt, alle Benutzer innerhalb eines Unternehmens zu authentifizieren und zu autorisieren, bevor ein Zugriff gewährt wird. Das Konzept wirklich zu verstehen, bedeutet, dass ein Unternehmen über Protokolle verfügt, mit denen die richtigen Benutzer, Systeme,…

NEWS

Zero Trust: Nur ein Buzzword oder wichtiger Teil der Sicherheitsstrategie?

Das Zero-Trust-Modell hat sich bereits vor einigen Jahren als Sicherheitskonzept etabliert. Nun wurde die IT-Landschaft von Unternehmen innerhalb der letzten zwölf Monate allerdings auf den Kopf gestellt, was auch Folgen für die IT-Sicherheit hat. Besonders der plötzliche Umzug in die Cloud stellte viele Sicherheitsteams vor neue Herausforderungen. Rolf Haas, Senior Enterprise Technology Specialist bei McAfee,…

NEWS | IT-SECURITY | PRODUKTMELDUNG

Zero Trust Network Access – Was bedeutet ZTNA für sicheres mobile IT-Nutzung?

Fernarbeit und eine positive Arbeitserfahrung haben sich bisher meist gegenseitig ausgeschlossen. Für viele Unternehmen hat die Corona-bedingte, rasche Erweiterung der mobilen IT-Nutzung dieses Dilemma nur noch verstärkt und viele IT-Führungskräfte mitten in einem Tauziehen zwischen Sicherheit und Benutzerproduktivität zurückgelassen. Infolgedessen bewerten viele die aktuellen herkömmlichen Lösungen und erwägen nun einen Übergang zu Zero-Trust-Prinzipien. Aber was…

NEWS | AUSGABE 3-4-2020 | SECURITY SPEZIAL 3-4-2020

Zero Trust und kritische Infrastrukturen – »Niemals vertrauen, immer verifizieren«

Der Begriff »Zero Trust« gewinnt aufgrund seiner zunehmend strategischen Rolle in der Cybersicherheit immer mehr an Bedeutung. Die Anwendung des Zero-Trust-Mantras spielt vor allem bei sogenannten kritischen Infrastrukturen eine entscheidende Rolle.

NEWS | FAVORITEN DER REDAKTION | IT-SECURITY | STRATEGIEN | TIPPS

Ransomware-Angriffe mit Zero Trust bekämpfen: Best Practices gegen Daten-Geiselnahme

Ransomware bleibt ein lukratives Geschäft für Cyberkriminelle. Allein mit der Ransomware-Variante Ryuk erpressten Angreifer bereits Lösegelder von über 3,7 Millionen US-Dollar. Um die Sicherheitsvorkehrungen von Unternehmen zu umgehen, nutzen Hacker mittlerweile häufig anspruchsvolles Spear-Phishing, damit Opfer auf bösartige Links und Anhänge klicken oder verseuchte Webseiten besuchen. Nach der Infektion beginnt der Erpressungstrojaner mit der Verschlüsselung…

NEWS | IT-SECURITY | STRATEGIEN

Vertraue niemandem: Das Zero-Trust-Security-Modell

Mit der steigenden Bedrohungslandschaft und erhöhten Anforderungen an die Datensicherheit hat das Zero-Trust-Security-Modell bei Unternehmen deutlich an Popularität gewonnen. Die meisten traditionellen Ansätze der Netzwerksicherheit konzentrieren sich auf starke Schutzmaßnahmen gegen unerlaubten Zugang. Deren tendenzielle Schwäche ist jedoch das Vertrauen, welches User und Entitäten automatisch genießen, sobald sie sich im Netzwerk befinden. Denn gelingt es…

NEWS | IT-SECURITY | STRATEGIEN

Security über das Netzwerk hinaus – Integration von Endgerätesicherheit in die Zero-Trust-Strategie

Während der Begriff »Zero Trust« sofort an Netzwerksicherheit denken lässt, geht eine richtige Zero-Trust-Strategie mittlerweile über das Netzwerk hinaus – wie Palo Alto Networks meint. Endpunkte spielen eine wichtige Rolle, da sie Daten auf der ganzen Welt speichern und auf sie zugreifen, was sie zu verwundbaren Einstiegspunkten für Cyberangreifer macht. Da auf Daten und Anwendungen…

NEWS | IT-SECURITY | STRATEGIEN

Zero-Trust: Vertrauen Sie niemandem!

Sicherheitsstrategien zur Absicherung von Remote-Arbeitskräften auf Grundlage einer Zero-Trust-Sicherheits-Strategie. Die Belegschaft vieler Unternehmen arbeitet derzeit noch immer fast vollständig von Zuhause aus. Das hat gravierenden Einfluss auf die Sicherheitsstrategie eines Unternehmens, da die Mitarbeiter nun nicht mehr geschützt durch die Unternehmenssicherheit Zugang zu verschiedenen internen Unternehmensressourcen haben. Für Unternehmen ist es jetzt besonders wichtig ihre…

NEWS | IT-SECURITY | AUSGABE 5-6-2020 | SECURITY SPEZIAL 5-6-2020

IT-Sicherheit im Home Office – Macht Zero-Trust-Architektur die Cloud sicher?

Cyberkriminelle nutzen die aktuelle Unsicherheit rund um die weltweite Corona-Pandemie. Die Folge sind umfangreiche Angriffe auf Industrieunternehmen. Bevorzugte Opfer: Mitarbeiter im Home Office. Können hochsichere Cloud-Dienste für den Unternehmenseinsatz Abhilfe schaffen?

NEWS | IT-SECURITY

Ein Zero-Trust-Modell mithilfe von File Integrity Monitoring (FIM) und Sicherheitskonfigurationsmanagement (SCM) implementieren

Vor inzwischen annähernd zehn Jahren prägte John Kindervag, damals Analyst bei Forrester, den Begriff des »Zero Trust«. Er entwickelte das Modell im Jahr 2010 zu einer Zeit, da viele Unternehmen gerade erst damit begonnen hatten, grundlegende Regelungen zur Cybersicherheit einzurichten. Gleichzeitig gingen Firmen in zu hohem Maße von einer nur angenommenen Sicherheit innerhalb der Grenzen ihrer Netzwerke aus.…

NEWS | CLOUD COMPUTING | FAVORITEN DER REDAKTION | INFRASTRUKTUR | IT-SECURITY | RECHENZENTRUM | SERVICES | SICHERHEIT MADE IN GERMANY

Datenschutz im Home Office: Macht Zero-Trust-Technologie die Cloud sicher?

Rund ein Viertel der Deutschen arbeitet derzeit von Zuhause aus [1]. Rosige Zeiten für Hacker: Sie nutzen die Krise um COVID-19 für gezielte Cyberangriffe. Sicherheitsforscher sprechen im Rahmen der Corona-Pandemie von einer der größten E-Mail-Kampagnen durch Cyberkriminelle, die jemals unter einem einzigen Thema durchgeführt wurde [2]. Auch die deutsche Verbraucherzentrale warnt explizit vor Malware und…

NEWS | IT-SECURITY | RECHENZENTRUM | STRATEGIEN

Ein Zero-Trust-Modell mithilfe von FIM und SCM implementieren

Vor inzwischen annähernd zehn Jahren prägte John Kindervag, damals Analyst bei Forrester, den Begriff des »Zero Trust«. Er entwickelte das Modell im Jahr 2010 zu einer Zeit, da viele Unternehmen gerade erst damit begonnen hatten, grundlegende Regelungen zur Cybersicherheit einzurichten. Gleichzeitig gingen Firmen in zu hohem Maße von einer nur angenommenen Sicherheit innerhalb der Grenzen…

NEWS | CLOUD COMPUTING | IT-SECURITY | LÖSUNGEN

Datenpannen in der Cloud – Ist der Zero-Trust-Ansatz die Lösung?

In den vergangenen Monaten gab es zahlreiche, teilweise drastische Meldungen über Datenverluste beziehungsweise die ungewollte Offenlegung von Daten durch ungesicherte Clouds sowie Attacken auf Cloud-Infrastrukturen. Vor dem Hintergrund dieser Ereignisse erläutert Palo Alto Networks das Konzept von »Zero Trust« in der Cloud. Den Begriff »Zero Trust« gibt es seit fast zehn Jahren, aber er hat…

NEWS | TRENDS SECURITY | IT-SECURITY

Cyberkriminalität auf dem Vormarsch: Das digitale Wettrüsten hat begonnen

Kaum eine Woche vergeht, ohne dass neue Berichte über Hacker-Angriffe publik werden. So sorgte zuletzt der Angriff auf den französischen Fernsehsender TV5 Monde für Aufsehen. Auch deutsche Unternehmen und Institutionen sehen sich zusehends mit hochprofessionellen Cyber-Attacken konfrontiert. Dabei ist der Cyber-Krieg bereits in vollem Gange – und die heimische Wirtschaft steht unter Zugzwang. Im April…

NEWS | IT-SECURITY | AUSGABE 1-2-2021 | SECURITY SPEZIAL 1-2-2021

Sicherer Zugriff für Mitarbeiter und Kunden – User Experience first

Zero Trust und IAM aus der Cloud als Fundament einer hybriden IT muss einfach und komfortabel für den Anwender sein.

AUSGABE 3-4-2021 | NEWS | BUSINESS | STRATEGIEN

API-Lösungen – Trends und Herausforderungen der kommenden Jahre: Monetarisierung der eigenen Daten

Schon lange werden APIs als Zukunft der Softwareentwicklung gehandelt – zu Recht. Eine ganze Branche hat sich um die Anwendungsprogrammierschnittstellen etabliert. Ihre Anbieter stellen die unterschiedlichsten Lösungen bereit, um Entwicklern die Arbeit mit APIs so leicht und unkompliziert wie nur möglich zu gestalten. Doch wohin steuert diese Branche? Auf welche Entwicklungen sollten ihre Kunden sich für die kommenden Jahre einstellen?

AUSGABE 3-4-2021 | NEWS | IT-SECURITY | SERVICES | STRATEGIEN

Optimale Security- und Netzwerkservices mit SASE und SD-WAN – Secure Access Service Edge

Zu den wichtigsten Vorzügen von SASE zählt, dass Unternehmen mit diesem Framework ihren Mitarbeitern, aber auch Kunden und Partnerfirmen, einen sicheren Zugang zu Anwendungen, Daten und IT-Ressourcen bereitstellen können. Die Sicherheitseinstellungen passen sich dabei dynamisch an.

AUSGABE 3-4-2021 | NEWS | LÖSUNGEN | SERVICES

Threat Hunting – Auf der Jagd nach Pyramidion

Proaktives Threat Hunting bietet die Chance, Angreifer im Netzwerk aufzuspüren und die Dwell Time, die Zeit bis zur Erkennung, zu minimieren. Dabei sind EDR- und XDR-Lösungen sehr nützliche Unterstützungs-Tools.

AUSGABE 3-4-2021 | NEWS | SERVICES | STRATEGIEN

Im Interview: Joachim Astel, Vorstand der noris network AG – Zertifizierung im Wandel

Ob Colocation, Managed Services oder Cloud-Infrastruktur, weil die IT für die Wettbewerbsfähigkeit der Unternehmen immer zentraler wird, müssen sich IT-Verantwortliche beim Einkauf von IT-Dienstleistungen kritische Fragen von internen und externen Stakeholdern gefallen lassen. Die Bedeutung von Zertifizierungen wächst.

NEWS | PRODUKTMELDUNG

Leitfaden für Remote Audits

Responsible Audits für Qualitätsmanager und Revisoren als Paperback und eBook erschienen. Remote-Audits oder ResponsibleAudits werden künftig aus der Welt der Auditierungen nicht mehr wegzudenken sein, da diese eine effiziente und ressourcenschonende Methode der Auditierung zur Verfügung stellen. Dr. Roland Scherb bringt nun mit seinem Buch »Remote Audit – Von der Planung bis zur Umsetzung« einen…

NEWS | E-COMMERCE | MARKETING | TIPPS

Customer Journey: Markentreue ist out, Kundenerlebnis ist in

Der Trend geht zum Kundenerlebnis. Auf diese Veränderung müssen Unternehmen reagieren – mit einer strategisch angelegten Customer Journey. Wie B2B-Unternehmen diese Reise in nur fünf Etappen bewerkstelligen, erklärt ein Digital-Dienstleister. Die traditionell enge Beziehung zwischen Kunde und Marke ist in den vergangenen Jahren deutlich schwächer geworden. Dafür sind mehrere Faktoren verantwortlich: Kaum ein…

NEWS | BUSINESS | VERANSTALTUNGEN

Digital Workplace: Gekommen, um zu bleiben. ADN lädt zur Digital Workplace Experience

Die Zukunft der Arbeit wird durch flexible, dezentrale Arbeitsmodelle geprägt, ermöglicht durch moderne digitale Arbeitsumgebungen. Welche Chancen der damit verbundene Wandel IT-Resellern bietet, diskutiert die Online-Strategietagung Digital Workplace Experience am 22. April 2021. Von der nackten Glühbirne zum Kronleuchter Ausgelöst durch die Verschiebung unseres Lebens in die räumliche Distanz, musste sich die Arbeitsorganisation 2020…

UNCATEGORIZED

The-State-of-5G-Studie: Anzahl städtischer 5G-Netze 2020 mehr als verdreifacht

Neuer Mobilfunkstandard nun in 1.336 Städten und 61 Ländern weltweit verfügbar. Die Zahl städtischer 5G-Netze hat sich 2020 mehr als verdreifacht. Das ist das Ergebnis der fünften »The State of 5G«-Studie des Netzwerkspezialisten VIAVI Solutions [1]. Weltweit ist der neue Mobilfunkstandard damit nun in 1.336 Städten verfügbar. Die Zahl der Länder mit kommerziellen 5G-Netzen…

TRENDS 2021 | NEWS | TRENDS SECURITY | IT-SECURITY

Remote Work: Sicherheitsbedenken bleiben bestehen

Verstärkter Einsatz von Cloud-Technologien durch dauerhafte Home-Office-Modelle. Cloud-Securityanbieter Bitglass hat seinen diesjährigen Remote Workforce Security Report veröffentlicht. In einer Umfrage gaben IT-und Securityprofis Auskunft darüber, welche Auswirkungen das Arbeiten im Home Office im vergangenen Jahr auf die Datensicherheit gehabt hat. Home Office etabliert sich – trotz Sicherheitsbedenken. Bei der Mehrheit der Unternehmen (57…

NEWS | FAVORITEN DER REDAKTION | IT-SECURITY | STRATEGIEN

DevSecOps: Schneller sichere Software

Immer wieder sorgen Datenverluste und Datenschutzverletzungen aufgrund fehlerhafter Software für Schlagzeilen. Auf der einen Seite werden Cyberkriminelle immer findiger, wenn es darum geht, Sicherheitslücken auszunutzen. Andererseits verschärfen Regierungen und Regulierungsbehörden zurecht die Bestimmungen zum Datenschutz. Das hat in vielen Unternehmen zu der Situation geführt, dass die IT-Sicherheitsspezialisten der beschleunigten Entwicklung von Software durch den Einsatz…

NEWS | IT-SECURITY | LÖSUNGEN

Digitaler Frühjahrsputz: Effizientes Rollenmodell bringt Rechtestrukturen wieder in geordnete Bahnen

In Unternehmen sollte gemäß dem Need-to-know-Prinzip stets sichergestellt sein, dass alle Mitarbeiter die richtigen und notwendigen Berechtigungen besitzen, um ihre Tätigkeiten ausüben zu können. Verschiedene betriebliche Anforderungen, beispielsweise ein Abteilungswechsel oder temporäre Projekte, führen jedoch oftmals dazu, dass bestimmte Rechte neu vergeben werden müssen. Dabei wird allerdings oft vergessen, die »alten« Berechtigungen oder temporär vergebene…

NEWS | KÜNSTLICHE INTELLIGENZ | STRATEGIEN | TIPPS

Damit KI-Projekte ans Ziel kommen: Zehn Gebote gegen die Proof-of-Concept-Hölle

Am Anfang ist die Euphorie – und die ist meistens groß. Vor dem Start eines KI-Projekts erreichen die Erwartungen ungeahnte Höhen, nach einigen Wochen oder Monaten folgt dann die Ernüchterung. Am Ende steht nicht die erhoffte revolutionäre Verbesserung der eigenen Prozesse oder die zündende neue Serviceidee, sondern ein Proof of Concept (PoC). Diese Evaluation zeigt,…

TRENDS 2021 | NEWS | TRENDS INFRASTRUKTUR | STRATEGIEN

Keine Automatisierungs-Angst: Deutsche Industriebeschäftigte möchten digitale Akteure sein

Aktuelle Umfrage: Deutsche Industriebeschäftigte möchten sich aktiv an der Entwicklung digitaler Anwendungen beteiligen und Digitalisierungsprozesse ihrer Organisation mitgestalten. 1,8 Millionen potenzielle »Low-Coder« in Deutschland. 8 von 10 Befragte wünschen sich Zugang zu neuen digitalen Fähigkeiten, Tools und Plattformen. Mendix, Siemens-Tochter und weltweiter Marktführer im Bereich Low-Code für Unternehmen, veröffentlicht die deutschen Ergebnisse der internationalen Befragung…

NEWS | INFRASTRUKTUR | KOMMENTAR

Modular vs. All-in-One: Welche Monitoring-Lösung eignet sich für mein Unternehmen?

Kommentar von Simon Pangerl, Team Manager Sales DACH der Paessler AG Je größer Netzwerke werden, desto wichtiger ist es, einen Überblick zu haben. Dazu setzen Unternehmen auf Monitoring-Lösungen. Doch bei der Auswahl geeigneter Tools stehen IT-Entscheider und -Administratoren oftmals vor der Frage, welche Lösung für ihre Infrastruktur die richtige ist: modular oder doch All-in-One? Da…

NEWS | SERVICES | TIPPS

Webseiten für Unternehmen – mehrere Standorte als tragende Rolle

Die Webseite ist eine der wichtigsten Visitenkarten der heutigen Zeit. Sie gibt Interessenten Aufschluss darüber, welche Dienste angeboten werden und wo sich der Standort eines Unternehmens befindet. Aber wie sieht es eigentlich aus, wenn ein Unternehmen mehrere Standorte hat und welches System bietet sich ganz besonders an? WordPress als CMS für Unternehmenswebseiten Je nach…

NEWS | IT-SECURITY | TIPPS

Sechs Ideen, um die IT-Sicherheit aktiver in Arbeitsprozesse einzubinden

Die IT-Sicherheit ist quasi ein Dauerbrenner auf der Prioritätenliste von Unternehmen. Laut Angaben von Statista sollen sich die Ausgaben hierfür im Jahr 2021 auf rund 5,7 Milliarden Euro belaufen.(i) Doch obwohl 70 Prozent der IT-Sicherheitsverantwortlichen in Deutschland bewusst ist, dass der Faktor Mensch und mangelndes Sicherheitsbewusstsein eines der größten Risiken für Unternehmen darstellt, sparen 77…

NEWS | MARKETING | TIPPS

Wie bereitet man seine Website für das Google-Core-Web-Vitals-Update vor?

Geschäftsinhaber und Webmaster verfolgen das identische Ziel. Sie wollen ihren Webseite so optimieren, dass Google diese dem Zielpublikum so hoch wie möglich in den Ergebnislisten der relevanten Suchanfragen anzeigt. Wichtig hierbei ist zu wissen, welche Prioritäten der Suchmaschinen-Gigant setzt. Wie der Google-Algorithmus genau funktioniert ist ein gut gehütetes Geheimnis. Allerdings gibt es viele Tests und…

NEWS | IT-SECURITY | SERVICES | TIPPS

Fünf Tipps, wie User Experience und Sicherheit in Einklang gebracht werden können

Nutzer stellen hohe Anforderungen an Anwendung, die sie täglich nutzen: Sie müssen leicht zu handhaben sein und schnell reagieren. Darüber hinaus können sich Nutzeranforderungen sehr schnell verändern. Während Anbieter versuchen, diesen Erwartungen zu entsprechen, steigt die Herausforderung, sich gleichzeitig vor sicherheitsrelevanten Bedrohungen und böswilligen Eingriffen zu schützen. User Experience und Sicherheit gehen daher Hand in Hand.…

TRENDS 2021 | NEWS | BUSINESS | TRENDS INFRASTRUKTUR

Europäische Unternehmen müssen ihre Digitalisierungsinitiativen nachbessern

Laut NTT-Studie sehen viele Firmen die Pandemie als Chance, neue Marktpotenziale zu erschließen. Ein Jahr nach Pandemiebeginn haben Unternehmen einen großen Wandel durchlaufen, um so ihre Widerstandsfähigkeit zu stärken, ihre Agilität zu erhöhen und ihre Effizienz zu steigern. Das ist ein zentrales Ergebnis des Global Managed Services Report 2021, den NTT Ltd. veröffentlicht hat [1].…

NEWS | IT-SECURITY | TIPPS

Verbindungswege ohne Risiko: Fünf Säulen für eine sichere Netzwerkebene

Das mit der Pandemie verschärfte mobile Arbeiten stellt auch die Netzwerksicherheit vor große Probleme. Es hat neue Risiken verursacht und bestehende verschärft. Mit fünf Grundprinzipien können IT-Administratoren die Cybersicherheit auf dieser Ebene erhöhen. Aktuell gefährden mehrere Faktoren die Sicherheit in Netzen: Überstürztes Home Office: Laut Bitdefender hatte im Frühjahr 2020 jedes zweite Unternehmen keine Pläne,…

NEWS | IT-SECURITY

Datenschätze regelkonform schützen: Management von Datenbank-Sicherheit und Compliance

Die nahezu flächendeckende Digitalisierung von Wirtschaft und Gesellschaft und nicht zuletzt die Covid-19-Krise haben die Anforderungen an die Datenbank-Sicherheit und Compliance erheblich verschärft. Compliance und Sicherheit sind zwei eng miteinander verbundene Konzepte, die sich auf alle Datenbanken auswirken, die personenbezogene und andere sensible Daten speichern. Heutzutage umfasst die Datenbank-Sicherheit Vorkehrungen für den Schutz personenbezogener Daten;…

NEWS | TIPPS | WHITEPAPER

Ratgeber zu Mitarbeiterproduktivität und Prozessoptimierung

Wie und in welchem Maß unterstützt ein ERP-System ein Unternehmen, die Produktivität seiner Mitarbeiter zu steigern? Welche Voraussetzungen sind nötig, damit abteilungsübergreifende Prozesse automatisiert und ohne Brüche ablaufen? Und welche Potenziale schlummern in der Integration von ERP-Software und Drittsystemen mit Blick auf die Innovationsagenda eines Fertigungsbetriebs? Diese und weitere Fragen beantwortet ein aktueller Ratgeber…

NEWS | IT-SECURITY | TIPPS

Unternehmen nutzen Passwörter, die in unter einer Sekunde gehackt werden können

Schlechte persönliche Passwortgewohnheiten werden auch mit ins Unternehmen genommen. Selbst die Fortune-500-Unternehmen verwenden keine sicheren Passwörter, wie die neuesten Untersuchungen von NordPass ergeben haben [1]. Das Top-Passwort in der Einzelhandels- und E-Commerce-Branche lautet beispielsweise »Passwort«. Genauso ist es in den Branchen Energie, Technologie, Finanzen und anderen. Weitere beliebte Optionen waren »123456«, »Hallo123«, »Sonnenschein« und andere…

NEWS | IT-SECURITY | KOMMUNIKATION

Hälfte der Unternehmen untersagt das Teilen von Threat-Intelligence-Erkenntnissen mit Fachkreisen

Zwei Drittel (66 Prozent) der Threat-Intelligence-Analysten sind in professionellen Communities aktiv, aber 52 Prozent derjenigen, die in IT- und Cybersecurity-Positionen tätig sind, haben nicht die Erlaubnis, Threat-Intelligence-Artefakte zu teilen, die durch diese Communities entdeckt wurden. Dies geht aus dem aktuellen Kaspersky-Report »Managing your IT security team« hervor [1]. Kaspersky ist seit vielen Jahren Verfechter…

NEWS | MARKETING | SERVICES | TIPPS

Suchmaschinenmarketing: Was SEO und SEA Selbstständigen und Gründern für Vorteile bieten

Suchmaschinenmarketing für kleine Unternehmen. Nicht erst seit dem Beginn der Corona-Krise spielen sich immer mehr Bereiche des Lebens im Internet ab – schließlich ist die Digitalisierung in vollem Gange und macht vor keiner Branche halt. Doch der Ausbruch der Pandemie verstärkte den Trend noch einmal und zwang plötzlich auch kleine Buchläden, Kleidungsboutiquen, Handwerker oder Gesundheitsdienstleister…